Gerenciar logs de fluxo do NSG usando a Política do Azure

Importante

Em 30 de setembro de 2027, os logs de fluxo do grupo de segurança de rede (NSG) serão desativados. Como parte dessa desativação, você não poderá mais criar novos logs de fluxo do NSG a partir de 30 de junho de 2025. Recomendamos migrar para logs de fluxo de rede virtual, que superam as limitações dos logs de fluxo NSG. Após a data de desativação, a análise de tráfego habilitada com logs de fluxo NSG não será mais suportada e os recursos existentes de logs de fluxo NSG em suas assinaturas serão excluídos. No entanto, os registros de logs de fluxo do NSG não serão excluídos e continuarão a seguir suas respetivas políticas de retenção. Para obter mais informações, veja o anúncio oficial.

A Política do Azure ajuda-o a aplicar padrões organizacionais e a avaliar a conformidade em escala. Casos comuns de utilização do Azure Policy incluem a implementação de governação para consistência de recursos, conformidade regulamentar, segurança, custos e gestão. Para saber mais sobre a política do Azure, consulte O que é a Política do Azure? e Guia de início rápido: criar uma atribuição de política para identificar recursos não compatíveis.

Neste artigo, você aprenderá a usar duas políticas internas para gerenciar a configuração de logs de fluxo NSG (grupo de segurança de rede). A primeira política sinaliza qualquer grupo de segurança de rede que não tenha logs de fluxo habilitados. A segunda política implanta automaticamente os logs de fluxo do NSG que não têm os logs de fluxo habilitados.

Auditar grupos de segurança de rede usando uma política interna

Os logs de fluxo devem ser configurados para cada política de grupo de segurança de rede audita todos os grupos de segurança de rede existentes em um escopo, verificando todos os objetos do tipo Microsoft.Network/networkSecurityGroupsAzure Resource Manager . Em seguida, essa política verifica se há logs de fluxo vinculados por meio da propriedade de logs de fluxo do grupo de segurança de rede e sinaliza qualquer grupo de segurança de rede que não tenha logs de fluxo habilitados.

Para auditar seus logs de fluxo usando a política interna, siga estas etapas:

Inicie sessão no portal do Azure.

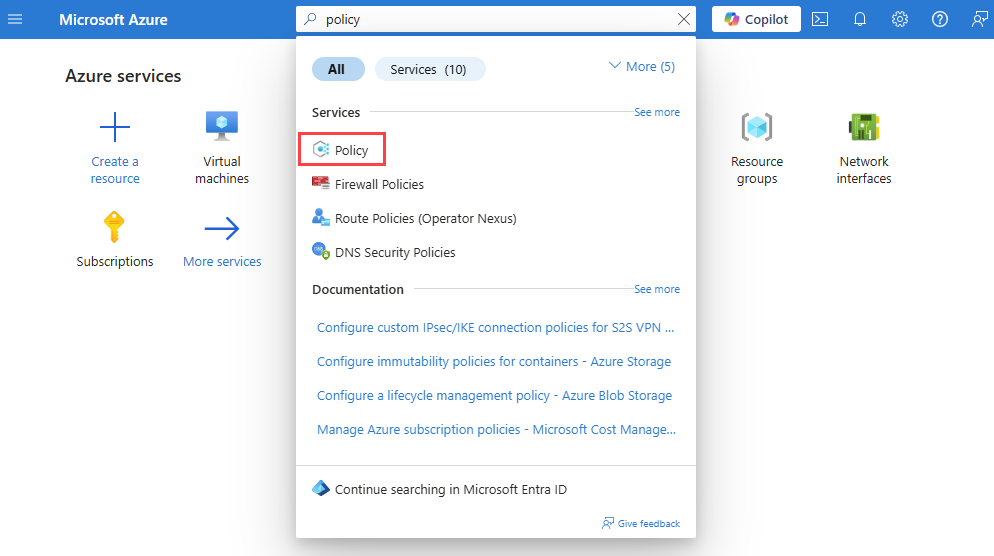

Na caixa de pesquisa na parte superior do portal, insira política. Selecione Política nos resultados da pesquisa.

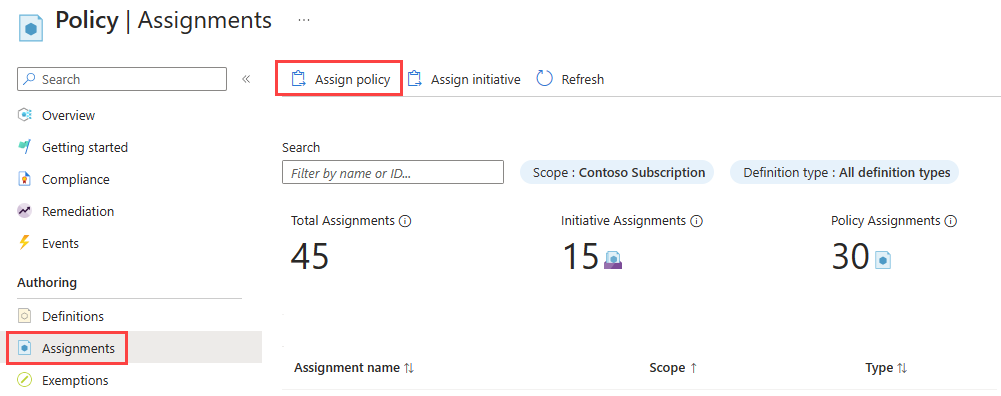

Selecione Atribuições e, em seguida, selecione Atribuir política.

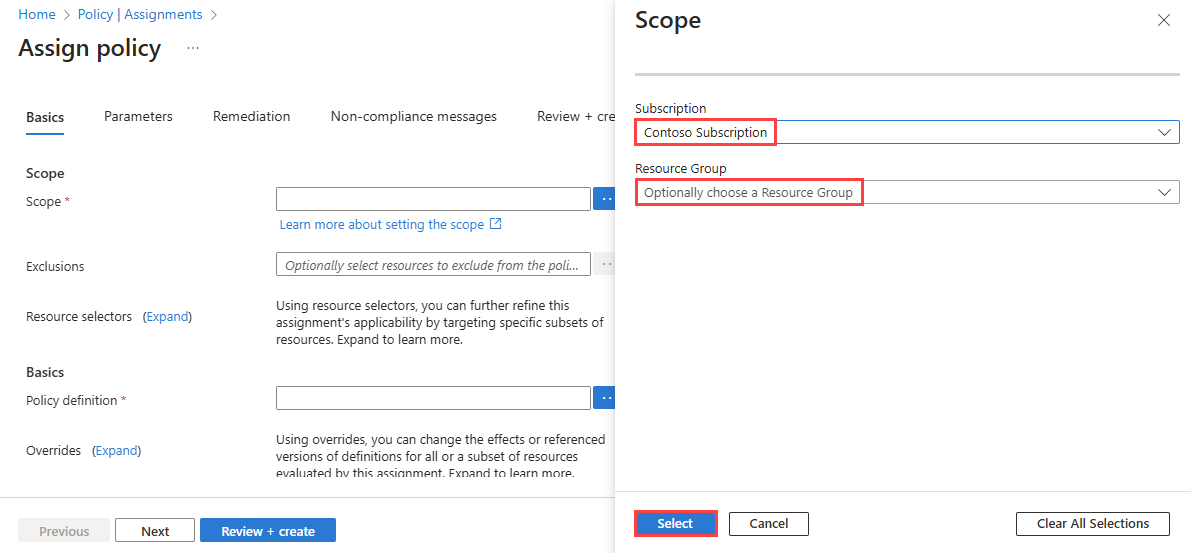

Selecione as reticências (...) ao lado de Escopo para escolher sua assinatura do Azure que tenha os grupos de segurança de rede que você deseja que a política audite. Você também pode escolher o grupo de recursos que tem os grupos de segurança de rede. Depois de fazer suas seleções, escolha o botão Selecionar .

Selecione as reticências (...) ao lado de Definição de política para escolher a política interna que você deseja atribuir. Introduza o registo de fluxo na caixa de pesquisa e, em seguida, selecione o filtro incorporado . Nos resultados da pesquisa, selecione Os logs de fluxo devem ser configurados para cada grupo de segurança de rede e, em seguida, selecione Adicionar.

Introduza um nome em Nome da atribuição e introduza o seu nome em Atribuído por.

Esta política não requer parâmetros. Ele também não contém definições de função, portanto, você não precisa criar atribuições de função para a identidade gerenciada na guia Correção .

Selecione Rever + criar e, em seguida, selecione Criar.

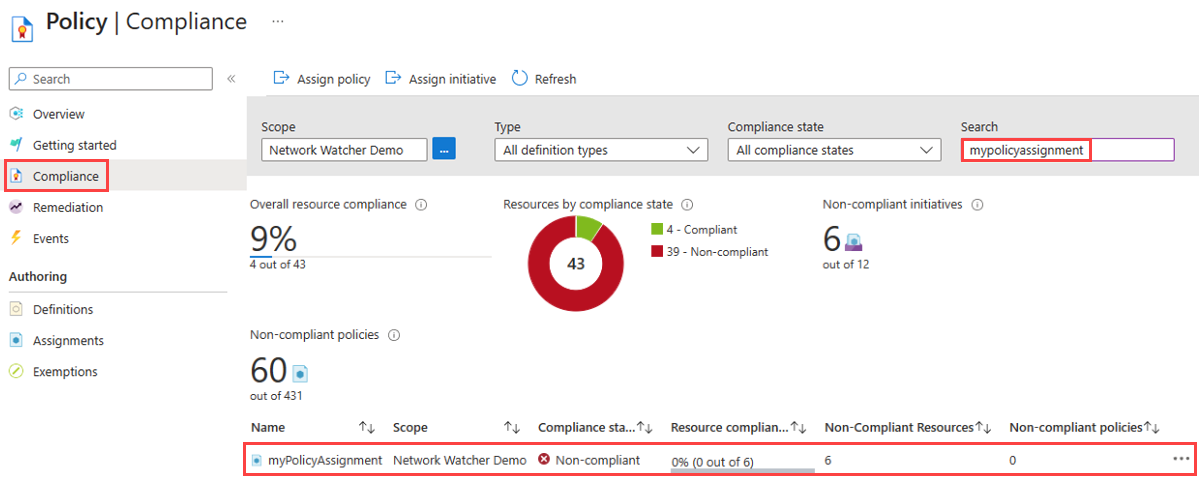

Selecione Conformidade. Procure o nome da sua atribuição e, em seguida, selecione-o.

Selecione Conformidade de recursos para obter uma lista de todos os grupos de segurança de rede não compatíveis.

Implantar e configurar logs de fluxo do NSG usando uma política interna

A política de grupo Implantar um recurso de log de fluxo com segurança de rede de destino verifica todos os grupos de segurança de rede existentes em um escopo, verificando todos os objetos do tipo Microsoft.Network/networkSecurityGroupsAzure Resource Manager . Em seguida, ele verifica se há logs de fluxo vinculados por meio da propriedade de logs de fluxo do grupo de segurança de rede. Se a propriedade não existir, a política implantará um log de fluxo.

Para atribuir a política deployIfNotExists :

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, insira política. Selecione Política nos resultados da pesquisa.

Selecione Atribuições e, em seguida, selecione Atribuir política.

Selecione as reticências (...) ao lado de Escopo para escolher sua assinatura do Azure que tenha os grupos de segurança de rede que você deseja que a política audite. Você também pode escolher o grupo de recursos que tem os grupos de segurança de rede. Depois de fazer suas seleções, escolha o botão Selecionar .

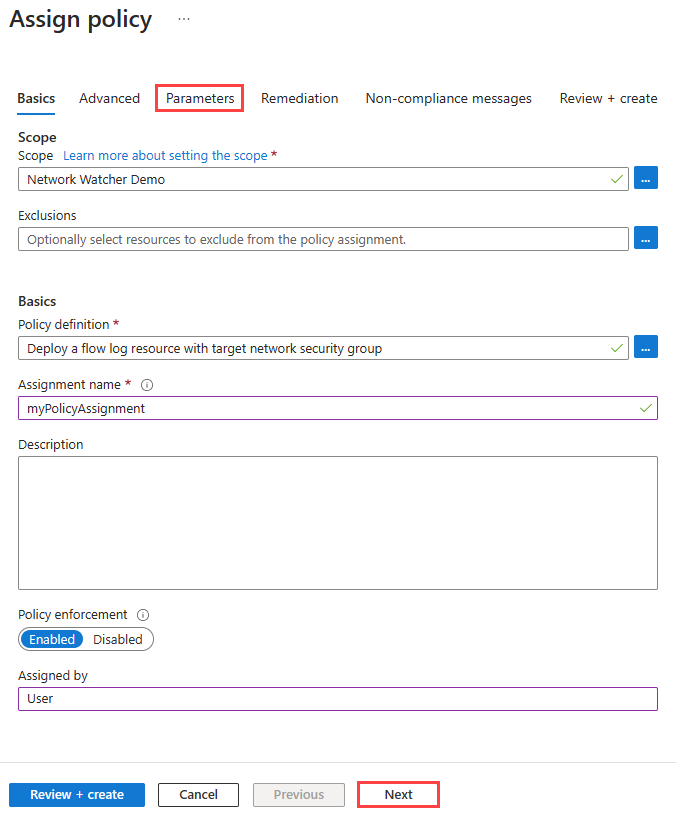

Selecione as reticências (...) ao lado de Definição de política para escolher a política interna que você deseja atribuir. Introduza o registo de fluxo na caixa de pesquisa e, em seguida, selecione o filtro incorporado . Nos resultados da pesquisa, selecione Implantar um recurso de log de fluxo com o grupo de segurança de rede de destino e selecione Adicionar.

Introduza um nome em Nome da atribuição e introduza o seu nome em Atribuído por.

Selecione o botão Avançar duas vezes ou selecione a guia Parâmetros . Em seguida, insira ou selecione os seguintes valores:

Definição Value Região NSG Selecione a região do seu grupo de segurança de rede que você está segmentando com a política. ID de armazenamento Insira o ID completo do recurso da conta de armazenamento. A conta de armazenamento deve estar na mesma região que o grupo de segurança da rede. O formato do ID do recurso de armazenamento é /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Vigilantes de Rede RG Selecione o grupo de recursos da sua instância do Observador de Rede do Azure. Nome do Inspetor de Rede Insira o nome da sua instância do Inspetor de Rede. Selecione Avançar ou a guia Correção . Insira ou selecione os seguintes valores:

Definição Value Criar uma tarefa de correção Marque a caixa de seleção se quiser que a política afete os recursos existentes. Criar uma identidade gerenciada Marque a caixa de seleção. Tipo de identidade gerenciada Selecione o tipo de identidade gerenciada que você deseja usar. Local de identidade atribuído ao sistema Selecione a região da identidade atribuída ao sistema. Scope Selecione o escopo da identidade atribuída pelo usuário. Identidades atribuídas ao usuário existentes Selecione sua identidade atribuída pelo usuário. Nota

Você precisa de permissão de Colaborador ou Proprietário para usar esta política.

Selecione Rever + criar e, em seguida, selecione Criar.

Selecione Conformidade. Procure o nome da sua atribuição e, em seguida, selecione-o.

Selecione Conformidade de recursos para obter uma lista de todos os grupos de segurança de rede não compatíveis.

Deixe a política em execução para avaliar e implantar logs de fluxo para todos os grupos de segurança de rede não compatíveis. Em seguida, selecione Conformidade de recursos novamente para verificar o status dos grupos de segurança de rede (você não verá grupos de segurança de rede não compatíveis se a política tiver concluído sua correção).

Conteúdos relacionados

- Para saber mais sobre logs de fluxo NSG, consulte Logs de fluxo para grupos de segurança de rede.

- Para saber mais sobre como usar políticas internas com análise de tráfego, consulte Gerenciar análises de tráfego usando a Política do Azure.

- Para saber como usar um modelo do Azure Resource Manager (ARM) para implantar logs de fluxo e análises de tráfego, consulte Configurar logs de fluxo NSG usando um modelo do Azure Resource Manager.