Detalhes da implementação

Ao implantar o Azure IoT Operations, você instala um conjunto de serviços em um cluster Kubernetes habilitado para Azure Arc. Este artigo fornece uma visão geral das diferentes opções de implantação a serem consideradas para seu cenário.

Ambientes suportados

A Microsoft dá suporte aos seguintes ambientes para implantações de Operações IoT do Azure.

| Environment | Versão Mínima | Disponibilidade |

|---|---|---|

| K3s no Ubuntu 24.04 | K3s versão 1.31.1 | Disponibilidade geral |

| Azure Kubernetes Service (AKS) Edge Essentials no Windows 11 IoT Enterprise | AksEdge-K3s-1.29.6-1.8.202.0 | Pré-visualização pública |

| Serviço Kubernetes do Azure (AKS) no Azure Local | Azure Stack HCI OS, versão 23H2, compilação 2411 | Pré-visualização pública |

Nota

Os registros de uso de cobrança são coletados em qualquer ambiente onde o Azure IoT Operations esteja instalado, independentemente dos níveis de suporte ou disponibilidade.

Para instalar as Operações do Azure IoT, tenha os seguintes requisitos de hardware disponíveis para as Operações do Azure IoT. Se você estiver usando um cluster de vários nós que permite tolerância a falhas, aumente a escala para a capacidade recomendada para obter um melhor desempenho.

| Especificações | Mínimo | Recomendado |

|---|---|---|

| Capacidade de memória de hardware (RAM) | 16-GB | 32-GB |

| Memória disponível para Operações IoT (RAM) do Azure | 10-GB | Depende da utilização |

| CPU | 4 vCPUs | 8 vCPUs |

Escolha as suas funcionalidades

O Azure IoT Operations oferece dois modos de implantação. Você pode optar por implantar com configurações de teste, um subconjunto básico de recursos que são mais simples de começar para cenários de avaliação. Ou, você pode optar por implantar com configurações seguras, o conjunto completo de recursos.

Implantação de configurações de teste

Uma implantação com apenas configurações de teste:

- Não configura segredos ou recursos de identidade gerenciada atribuídos pelo usuário.

- Destina-se a habilitar o exemplo de início rápido de ponta a ponta para fins de avaliação, portanto, suporta o simulador de PLC OPC e se conecta a recursos de nuvem usando a identidade gerenciada atribuída ao sistema.

- Pode ser atualizado para usar configurações seguras.

O cenário de início rápido, Guia de início rápido: Executar operações do Azure IoT no GitHub Codespaces, usa configurações de teste.

A qualquer momento, você pode atualizar uma instância do Azure IoT Operations para usar configurações seguras seguindo as etapas em Habilitar configurações seguras.

Implementação de definições seguras

Uma implantação com configurações seguras:

- Permite segredos e identidade gerenciada de atribuição de usuário, ambos recursos importantes para o desenvolvimento de um cenário pronto para produção. Os segredos são usados sempre que os componentes do Azure IoT Operations se conectam a um recurso fora do cluster; por exemplo, um servidor OPC UA ou um ponto de extremidade de fluxo de dados.

Para implantar o Azure IoT Operations com configurações seguras, siga estes artigos:

- Comece com Prepare seu cluster Kubernetes habilitado para Azure Arc para configurar e habilitar seu cluster.

- Em seguida, implante as operações do Azure IoT.

Permissões obrigatórias

A tabela a seguir descreve as tarefas de implantação e gerenciamento do Azure IoT Operations que exigem permissões elevadas. Para obter informações sobre como atribuir funções aos usuários, consulte Etapas para atribuir uma função do Azure.

| Task | Permissão necessária | Comentários |

|---|---|---|

| Implantar operações do Azure IoT | Função de colaborador no nível do grupo de recursos. | |

| Registrar provedores de recursos | Microsoft.ExtendedLocation/register/action Microsoft.SecretSyncController/register/action Microsoft.Kubernetes/register/action Microsoft.KubernetesConfiguration/register/action Microsoft.IoTOperations/register/action Microsoft.DeviceRegistry/register/action | Só é necessário fazer uma vez por assinatura. |

| Crie um registro de esquema. | Permissões Microsoft.Authorization/roleAssignments/write no nível do grupo de recursos. | |

| Criar segredos no Cofre da Chave | Função de Oficial de Segredos do Cofre de Chaves no nível de recursos. | Necessário apenas para a implantação de configurações seguras. |

| Habilitar regras de sincronização de recursos em uma instância de Operações IoT do Azure | Permissões Microsoft.Authorization/roleAssignments/write no nível do grupo de recursos. | As regras de sincronização de recursos são desabilitadas por padrão, mas podem ser habilitadas como parte do comando az iot ops create . |

Se você usar a CLI do Azure para atribuir funções, use o comando az role assignment create para conceder permissões. Por exemplo, az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

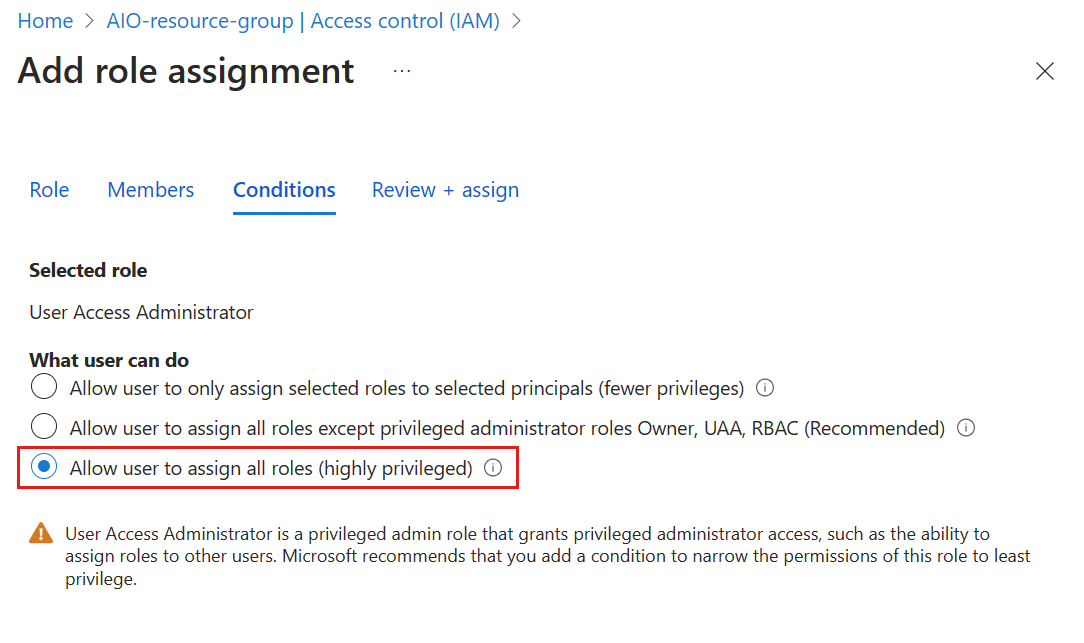

Se você usar o portal do Azure para atribuir funções de administrador privilegiadas a um usuário ou entidade de segurança, será solicitado que você restrinja o acesso usando condições. Para esse cenário, selecione a condição Permitir que o usuário atribua todas as funções na página Adicionar atribuição de função.

Organizar instâncias usando sites

O Azure IoT Operations dá suporte a sites do Azure Arc para organizar instâncias. Um site é um recurso de cluster no Azure como um grupo de recursos, mas os sites geralmente agrupam instâncias por local físico e facilitam a localização e o gerenciamento de ativos pelos usuários de OT. Um administrador de TI cria sites e os define o escopo para uma assinatura ou grupo de recursos. Em seguida, qualquer Operação IoT do Azure implantada em um cluster habilitado para Arc é coletada automaticamente no site associado à sua assinatura ou grupo de recursos

Para obter mais informações, consulte O que é o gerenciador de sites do Azure Arc (visualização)?

Pontos de extremidade do Azure IoT Operations

Se você usar firewalls ou proxies corporativos para gerenciar o tráfego de saída, configure os seguintes pontos de extremidade antes de implantar as Operações do Azure IoT.

Pontos de extremidade nos pontos de extremidade do Kubernetes habilitados para Azure Arc.

Nota

Se você usar o Azure Arc Gateway para conectar seu cluster ao Arc, poderá configurar um conjunto menor de pontos de extremidade com base na orientação do Arc Gateway.

Pontos de extremidade nos pontos de extremidade da CLI do Azure.

Você precisa de

graph.windows.net,*.azurecr.io,*.blob.core.windows.net, a*.vault.azure.netpartir desta lista de pontos finais.Os seguintes pontos de extremidade são necessários especificamente para as Operações do Azure IoT:

Pontos finais (DNS) Description <customer-specific>.blob.storage.azure.netArmazenamento para registro de esquema. Consulte os pontos de extremidade da conta de armazenamento para identificar o subdomínio específico do cliente do seu ponto de extremidade. Para enviar dados por push para a nuvem, habilite os seguintes pontos de extremidade com base na sua escolha de plataforma de dados.

- Microsoft Fabric OneLake: adicione URLs de malha à sua lista de permissões.

- Hubs de Eventos: solucione problemas de conectividade - Hubs de Eventos do Azure.

- Grade de Eventos: Solucionar problemas de conectividade - Grade de Eventos do Azure.

- Azure Data Lake Storage Gen 2: Pontos de extremidade padrão da conta de armazenamento.

Próximos passos

Prepare seu cluster Kubernetes habilitado para Azure Arc para configurar e habilitar um cluster para Operações IoT do Azure.