Acelere e proteja seu aplicativo Web com o Azure Front Door

O Azure Front Door é uma rede de entrega de conteúdo (CDN) distribuída globalmente que fornece menor latência e entrega mais rápida de seu aplicativo Web e conteúdo. Além disso, o Front Door permite que seu conteúdo esteja disponível com os mais altos níveis de resiliência e fornece uma ampla gama de recursos, incluindo um balanceador de carga de aplicativo avançado, aceleração de tráfego e segurança.

Considere implantar o Front Door na frente de qualquer aplicativo Web voltado para o público.

Soluções bem arquitetadas no Azure

O Azure Well-Architected Framework descreve cinco pilares de excelência arquitetônica. O Azure Front Door ajuda você a lidar com cada um dos cinco pilares usando seus recursos internos.

Eficiência de desempenho

O Front Door fornece vários recursos para ajudar a acelerar o desempenho do seu aplicativo.

- Cache: o Front Door fornece uma poderosa rede de distribuição de conteúdo (CDN) para armazenar em cache o conteúdo na borda da rede. Quase todos os aplicativos da Web contêm conteúdo armazenável em cache. Ativos estáticos, como imagens e arquivos JavaScript, podem ser armazenados em cache. Além disso, muitas APIs retornam respostas que podem ser armazenadas em cache, mesmo por um curto período. O cache ajuda a melhorar o desempenho do aplicativo e a reduzir a carga nos servidores de aplicativos.

- Compressão: Muitos tipos de resposta podem ser compactados, o que pode melhorar o tempo de resposta do seu aplicativo.

- Aceleração de tráfego global: Os recursos de aceleração de tráfego global do Front Door ajudam a melhorar o desempenho de aplicativos Web dinâmicos roteando solicitações através da rede de backbone de alta velocidade da Microsoft.

- Terminação TLS: As ligações à porta frontal terminam no ponto de presença (PoP) mais próximo da porta frontal. A desencriptação TLS é realizada pelo PoP. O maior impacto de desempenho ao fazer a desencriptação TLS é o handshake inicial. Para melhorar o desempenho, o servidor que faz a descriptografia armazena em cache IDs de sessão TLS e gerencia tíquetes de sessão TLS. Se as conexões TLS forem encerradas no PoP da porta frontal, todas as solicitações do mesmo cliente poderão usar os valores armazenados em cache. Se isso for feito nos servidores de origem, cada vez que as solicitações do cliente forem para um servidor diferente, o cliente deverá se autenticar novamente. O uso de tíquetes TLS pode ajudar a mitigar esse problema, mas eles não são suportados por todos os clientes e podem ser difíceis de configurar e gerenciar.

Segurança

Os recursos de segurança do Front Door ajudam a proteger seus servidores de aplicativos contra vários tipos diferentes de ameaças.

- TLS de ponta a ponta: o Front Door suporta criptografia TLS de ponta a ponta. O descarregamento de TLS/SSL da porta frontal encerra a conexão TLS, descriptografa o tráfego na porta frontal do Azure e criptografa novamente o tráfego antes de encaminhá-lo para o back-end.

- Certificados TLS gerenciados: o Front Door pode emitir e gerenciar certificados, garantindo que seus aplicativos estejam protegidos por criptografia e confiança fortes.

- Certificados TLS personalizados: Se você precisar trazer seus próprios certificados TLS, o Front Door permite que você use uma identidade gerenciada para acessar o cofre de chaves que contém o certificado.

- Firewall de aplicativos Web: o WAF (Web Application Firewall) do Front Door fornece uma variedade de recursos de segurança para seu aplicativo. Os conjuntos de regras gerenciadas examinam as solicitações de entrada em busca de conteúdo suspeito. As regras de proteção de bots identificam e respondem ao tráfego de bots. Os recursos de filtragem geográfica e limitação de taxa protegem seus servidores de aplicativos contra tráfego inesperado.

- Bloqueio de protocolo: o Front Door só aceita tráfego nos protocolos HTTP e HTTPS e só processará solicitações válidas com um cabeçalho conhecido

Host. Devido a esse comportamento, seu aplicativo está protegido contra muitos tipos de ataques em uma variedade de protocolos. - Proteção contra DDoS: Devido à arquitetura do Front Door, ele também pode absorver grandes ataques distribuídos de negação de serviço (DDoS) e impedir que o tráfego chegue ao seu aplicativo.

- Origens do Link Privado: A integração do Link Privado ajuda você a proteger seus aplicativos de back-end, garantindo que o tráfego só possa chegar ao seu aplicativo passando pelo Front Door e suas proteções de segurança.

Quando você tiver requisitos rígidos de segurança de rede, poderá usar o Azure Front Door para gerenciar o tráfego HTTP e HTTPS de entrada para seu aplicativo e usar o Firewall do Azure para controlar o tráfego não HTTP e de saída.

Fiabilidade

Usando o Front Door, você pode criar soluções resilientes e altamente disponíveis.

- Balanceamento de carga e failover: o Front Door é um balanceador de carga global. O Front Door monitora a integridade de seus servidores de origem e, se uma origem ficar indisponível, o Front Door poderá rotear solicitações para uma origem alternativa. Você também pode usar o Front Door para espalhar o tráfego entre suas origens para reduzir a carga em qualquer servidor de origem.

- Roteamento Anycast: Front Door em si tem um grande número de PoPs, cada um dos quais pode servir o tráfego para qualquer solicitação. O roteamento Anycast direciona o tráfego para o PoP da porta frontal disponível mais próximo e, se um PoP não estiver disponível, os clientes serão automaticamente roteados para o PoP mais próximo.

- Cache: usando o cache da Front Door, você reduz a carga em seus servidores de aplicativos. Se os servidores não estiverem disponíveis, o Front Door poderá continuar a fornecer respostas em cache até que o aplicativo se recupere.

Otimização de custos

O Front Door pode ajudá-lo a reduzir o custo de execução da sua solução do Azure.

- Cache: Ao habilitar o cache, o conteúdo é retornado dos nós de borda globais da Front Door. Essa abordagem reduz as taxas globais de largura de banda e melhora o desempenho.

- Compressão: Quando o Front Door comprime as suas respostas, pode reduzir os encargos de largura de banda para a sua solução.

- Espalhe o tráfego entre origens: use o Front Door para reduzir a necessidade de dimensionar seus servidores de aplicativos ou provisionar demais a capacidade de seus servidores para picos de tráfego. Cada Front Door PoP pode retornar conteúdo armazenado em cache se estiver disponível, o que reduz a carga em seus servidores de aplicativos. Você também pode distribuir o tráfego entre vários servidores back-end, reduzindo a carga em cada servidor individual.

- Perfil compartilhado: Você pode usar um único perfil de porta frontal para muitas aplicações diferentes. Ao configurar vários aplicativos no Front Door, você compartilha o custo em cada aplicativo e pode reduzir a configuração que precisa executar.

Excelência operacional

O Front Door pode ajudar a reduzir a carga operacional da execução de um aplicativo de internet moderno e permitir que você faça alguns tipos de alterações em sua solução sem modificar seus aplicativos.

- Certificados TLS gerenciados: o Front Door pode emitir e gerenciar certificados. Esse recurso significa que você não precisa gerenciar renovações de certificados e reduz a probabilidade de uma interrupção causada pelo uso de um certificado TLS inválido ou expirado.

- Certificados TLS curinga: o suporte do Front Door para domínios curinga, incluindo certificados DNS e TLS, permite que você use vários nomes de host sem reconfigurar o Front Door para cada subdomínio.

- HTTP/2: Front Door pode ajudá-lo a modernizar seus aplicativos legados com suporte a HTTP/2 sem modificar seus servidores de aplicativos.

- Motor de regras: O motor de regras Front Door permite-lhe alterar a arquitetura interna da sua solução sem afetar os seus clientes.

- Infraestrutura como código: você também pode implantar e configurar o Front Door usando tecnologias de infraestrutura como código (IaC), incluindo Bicep, Terraform, modelos ARM, Azure PowerShell e CLI do Azure.

Arquitetura de soluções

Ao implantar uma solução que usa o Azure Front Door, você deve considerar como seu tráfego flui do cliente para o Front Door e do Front Door para suas origens.

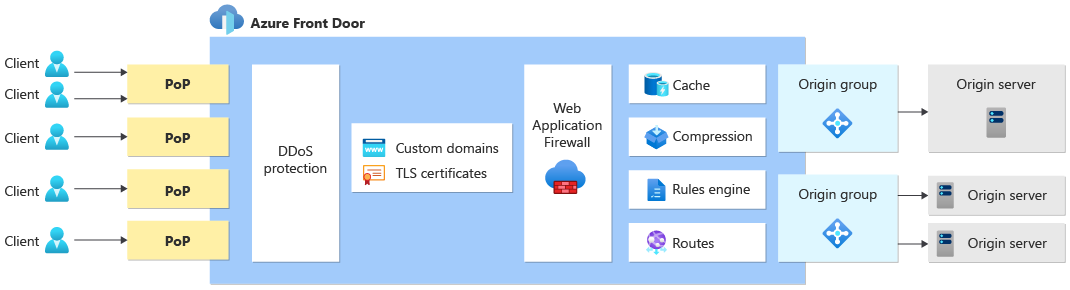

O diagrama a seguir ilustra uma arquitetura de solução genérica usando Front Door:

Cliente para a porta da frente

O tráfego do cliente chega primeiro a um PoP da porta da frente. Front Door tem um grande número de PoPs distribuídos em todo o mundo, e Anycast encaminha os clientes para o seu PoP mais próximo.

Quando a solicitação é recebida pelo PoP da Front Door, a Front Door usa seu nome de domínio personalizado para atender à solicitação. O Front Door executa o descarregamento de TLS usando um certificado TLS gerenciado pela Front Door ou um certificado TLS personalizado.

O PoP executa muitas funções com base na configuração especificada no seu perfil Front Door, incluindo:

- Proteger a sua solução contra muitos tipos de ataques DDoS.

- Verificação da solicitação em busca de vulnerabilidades conhecidas, usando o WAF da porta frontal.

- Retornar respostas armazenadas em cache para melhorar o desempenho, se elas estiverem armazenadas no PoP da porta da frente e forem válidas para a solicitação.

- Comprimir respostas para melhorar o desempenho.

- Retornando respostas de redirecionamento HTTP diretamente do Front Door.

- Selecionar a melhor origem para receber o tráfego com base na arquitetura de roteamento.

- Modificar uma solicitação usando o mecanismo de regras.

Depois que o Front Door termina de processar a solicitação de entrada, ele responde diretamente ao cliente (por exemplo, quando retorna um resultado armazenado em cache) ou encaminha a solicitação para a origem.

Porta da frente para a origem

Front Door pode enviar tráfego para a sua origem de duas maneiras diferentes: usando Private Link e usando endereços IP públicos.

O SKU premium do Front Door suporta o envio de tráfego para alguns tipos de origem usando o Private Link. Quando você configura o Private Link para sua origem, o tráfego usa endereços IP privados. Essa abordagem pode ser usada para garantir que sua origem só aceite tráfego de sua instância específica do Front Door, e você pode bloquear o tráfego que veio da Internet.

Quando o Front Door PoP envia solicitações para sua origem usando um endereço IP público, ele inicia uma nova conexão TCP. Devido a esse comportamento, o servidor de origem vê a solicitação originada do endereço IP da Front Door em vez do cliente.

Seja qual for a abordagem que você usa para enviar tráfego para sua origem, geralmente é uma boa prática configurar sua origem para esperar tráfego do seu perfil Front Door e bloquear o tráfego que não flui pela Front Door. Para obter mais informações, consulte Proteger o tráfego para as origens da Porta da Frente do Azure.

Processamento de respostas

O PoP da Front Door também processa a resposta de saída. O processamento de respostas pode incluir as seguintes etapas:

- Salvar uma resposta no cache do PoP para acelerar solicitações posteriores.

- Modificar um cabeçalho de resposta usando o mecanismo de regras.

Análises e comunicação

Como o Front Door processa todas as solicitações recebidas, ele tem visibilidade de todo o tráfego que flui através de sua solução. Você pode usar os relatórios, métricas e logs do Front Door para entender seus padrões de tráfego.

Gorjeta

Quando você usa o Front Door, algumas solicitações podem não ser processadas pelo seu servidor de origem. Por exemplo, o WAF do Front Door pode bloquear algumas solicitações e pode retornar respostas armazenadas em cache para outras solicitações. Use a telemetria do Front Door para entender os padrões de tráfego da sua solução.

Próximos passos

Saiba como criar um perfil de porta da frente.