Visão geral do Gerenciamento de Superfície de Ataque Externo do Microsoft Defender

O Gerenciamento de Superfície de Ataque Externo do Microsoft Defender (Defender EASM) descobre e mapeia continuamente sua superfície de ataque digital para fornecer uma visão externa de sua infraestrutura online.

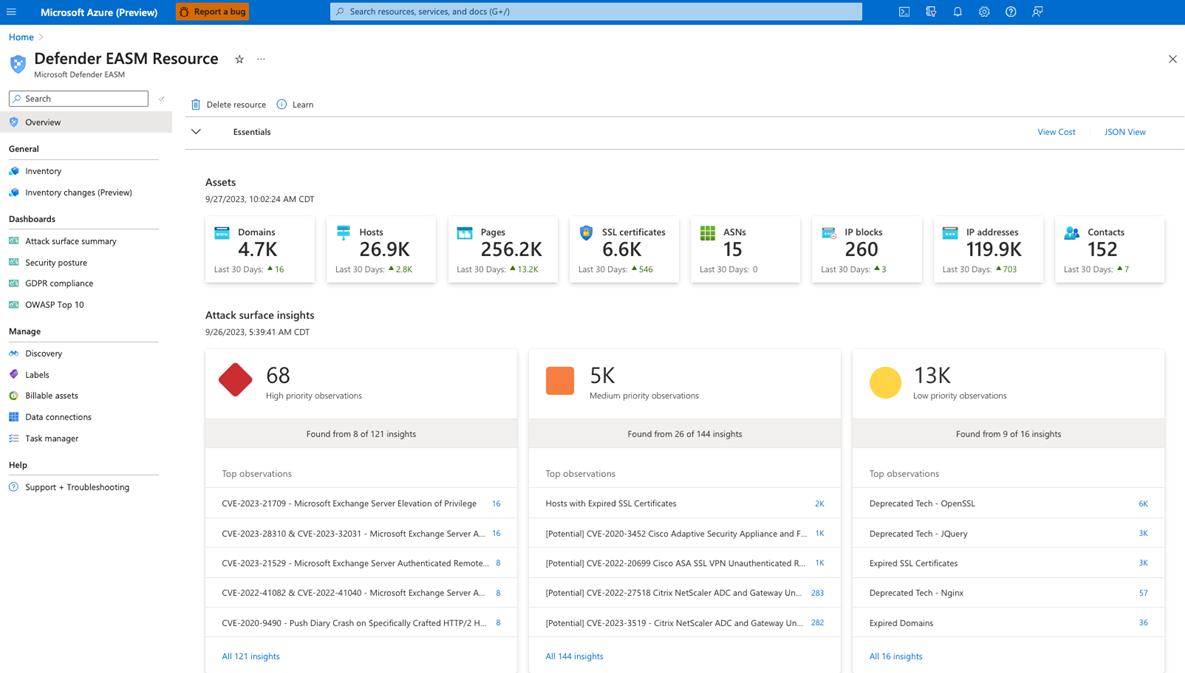

O Defender EASM dá às suas equipes de segurança e TI visibilidade essencial para ajudá-las a identificar desconhecidos, priorizar riscos, eliminar ameaças e estender o controle de vulnerabilidades e exposição além do firewall. Os insights da superfície de ataque são gerados usando dados de vulnerabilidade e infraestrutura para mostrar as principais áreas de preocupação para sua organização.

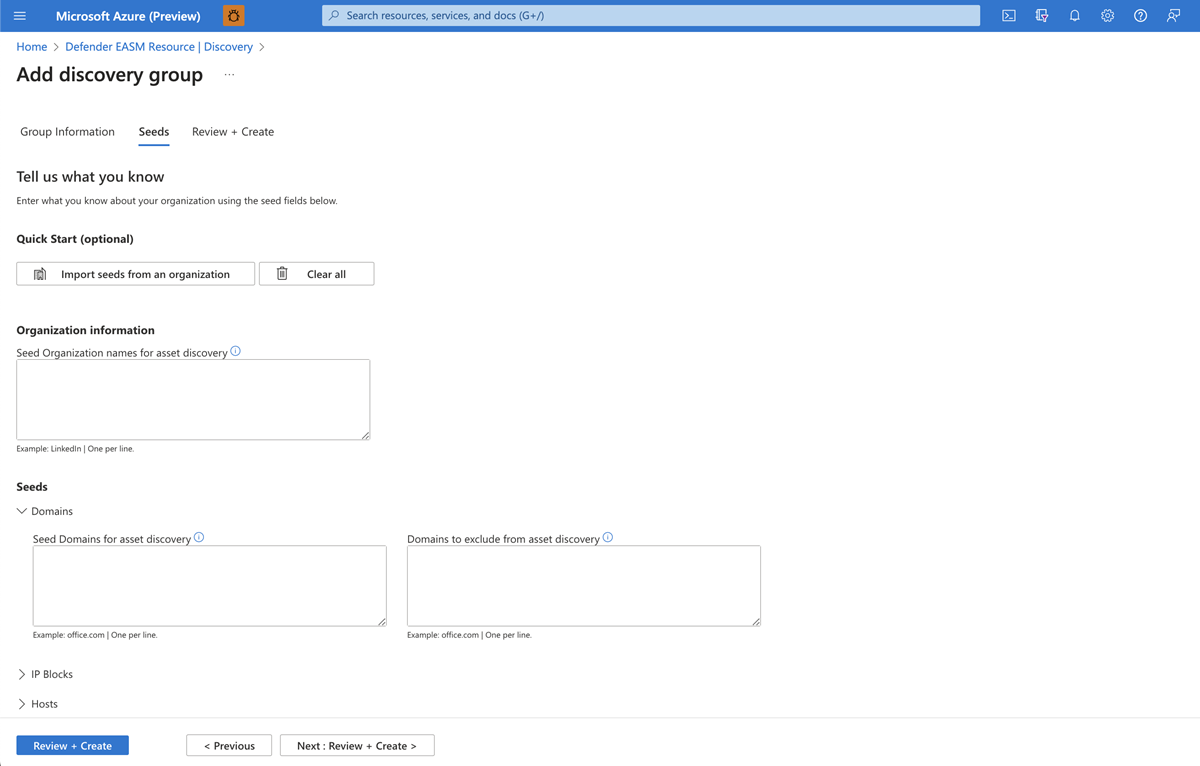

Descoberta e inventário

A tecnologia de descoberta proprietária da Microsoft procura recursivamente a infraestrutura por meio de conexões observadas com ativos legítimos conhecidos. Ele faz inferências sobre o relacionamento dessa infraestrutura com a organização para descobrir propriedades anteriormente desconhecidas e não monitoradas. Esses ativos legítimos conhecidos são chamados de sementes de descoberta. O Defender EASM primeiro descobre conexões fortes com essas entidades selecionadas e, em seguida, recorre para revelar mais conexões e, finalmente, compilar sua superfície de ataque.

A descoberta do EASM do Defender inclui os seguintes tipos de ativos:

- Domínios

- Blocos de endereços IP

- Anfitriões

- Contactos de e-mail

- Números de sistemas autónomos (ASN)

- Organizações WHOIS

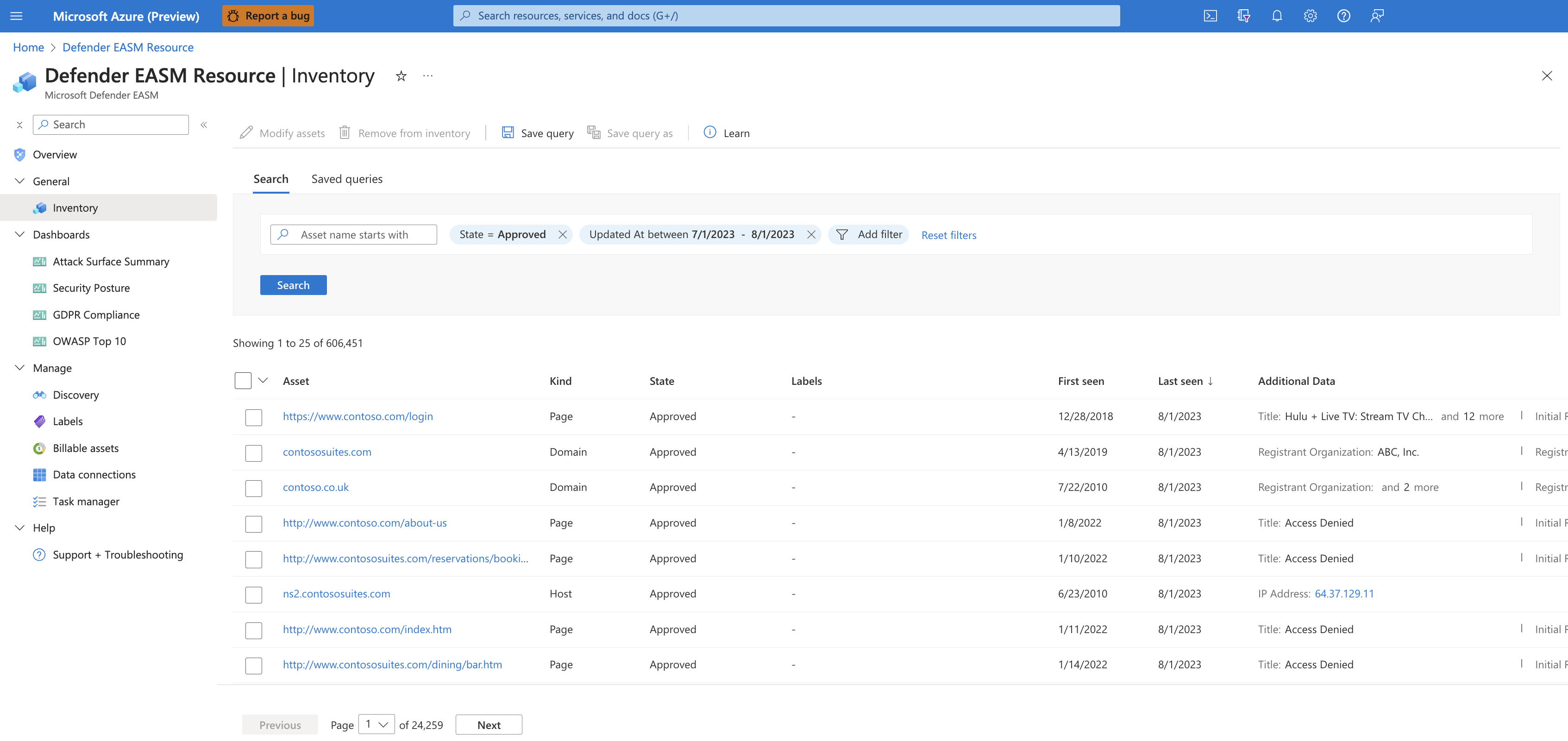

Os ativos descobertos são indexados e classificados em seu inventário EASM do Defender para fornecer um registro dinâmico de toda a infraestrutura da Web sob sua gestão. Os ativos são categorizados como recentes (atualmente ativos) ou históricos. Eles podem incluir aplicativos Web, dependências de terceiros e outras conexões de ativos.

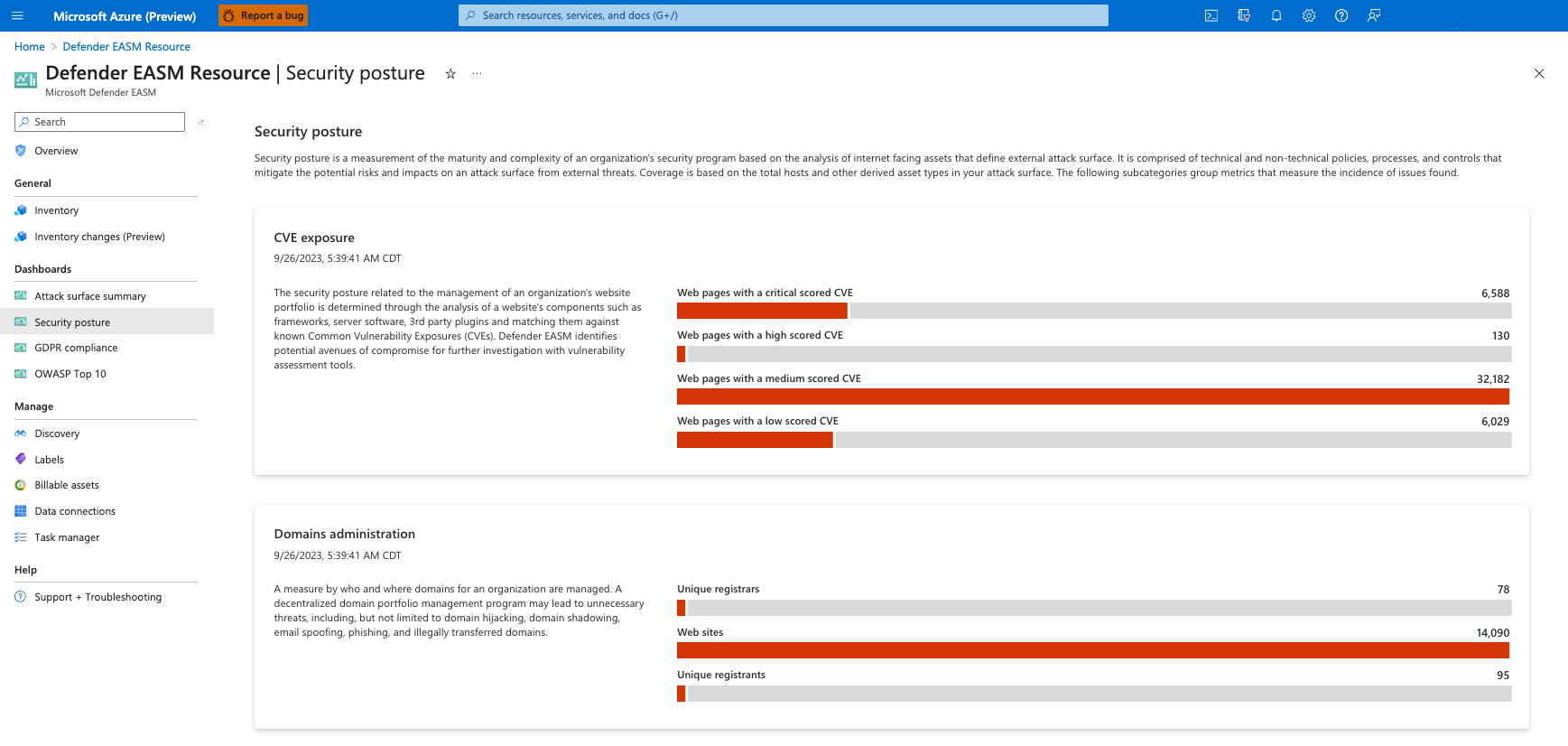

Dashboards

O Defender EASM usa painéis para ajudá-lo a entender rapidamente sua infraestrutura on-line e os principais riscos para sua organização. Os painéis são projetados para fornecer informações sobre áreas específicas de risco, incluindo vulnerabilidades, conformidade e higiene de segurança. Essas informações ajudam você a abordar rapidamente os componentes da superfície de ataque que representam o maior risco para sua organização.

Gestão de ativos

Você pode filtrar seu inventário para exibir as informações mais importantes para você e sua organização. A filtragem oferece flexibilidade e personalização para ajudá-lo a acessar um subconjunto específico de ativos. A filtragem também coloca os dados EASM do Defender para trabalhar para seu caso de uso específico, quer você esteja procurando ativos que se conectam a uma infraestrutura obsoleta ou identificando novos recursos de nuvem.

Permissões de utilizador

Um usuário em sua organização ao qual é atribuída a função de Proprietário ou Colaborador pode criar, excluir e editar recursos do EASM do Defender e os ativos de inventário em um recurso. As funções de Proprietário e Colaborador têm permissões para usar todos os recursos e funcionalidades da plataforma.

Um usuário ao qual é atribuída a função Leitor pode exibir dados EASM do Defender, mas não pode criar, excluir ou editar um recurso ou ativo de inventário.

Residência, disponibilidade e privacidade de dados

O Microsoft Defender EASM contém dados globais e dados específicos do cliente. Os dados subjacentes da Internet são dados globais que têm origem na Microsoft. As etiquetas que os clientes aplicam são consideradas dados do cliente. Os dados dos seus clientes são armazenados na região que selecionar.

Por motivos de segurança, a Microsoft recolhe o endereço IP de um utilizador quando este inicia sessão. O endereço IP é armazenado por até 30 dias, mas pode ser armazenado por mais tempo se for necessário para investigar possíveis usos fraudulentos ou mal-intencionados do produto.

Se uma região do Azure estiver inativa, somente os clientes do Defender EASM nessa região serão afetados. Os serviços e dados em outras regiões do Azure continuam ativos.

Se uma organização não for mais um cliente da Microsoft, a estrutura de conformidade da Microsoft exigirá que todos os dados do cliente sejam excluídos dentro de 180 dias. Essa política inclui dados de clientes armazenados em locais offline, como backups de banco de dados. Depois que um recurso é excluído, ele não pode ser restaurado por nossas equipes. Os dados do cliente são retidos em nossos armazenamentos de dados por mais 75 dias, mas o recurso real não pode ser restaurado. Após o período de 75 dias, os dados do cliente são excluídos permanentemente.