O que é descoberta?

O Gerenciamento de Superfície de Ataque Externo do Microsoft Defender (Defender EASM) usa a tecnologia de descoberta proprietária da Microsoft para definir continuamente a superfície de ataque exclusiva exposta à Internet da sua organização. O recurso de descoberta EASM do Defender verifica ativos conhecidos que pertencem à sua organização para descobrir propriedades anteriormente desconhecidas e não monitoradas. Os ativos descobertos são indexados no inventário da sua organização. O Defender EASM oferece um sistema dinâmico de registro para aplicativos da Web, dependências de terceiros e infraestrutura da Web sob o gerenciamento da sua organização em uma única visualização.

Através do processo de descoberta do EASM do Defender, sua organização pode monitorar proativamente sua superfície de ataque digital em constante mudança. Você pode identificar riscos emergentes e violações de políticas à medida que surgem.

Muitos programas de vulnerabilidade não têm visibilidade fora do firewall. Eles não estão cientes dos riscos e ameaças externos, que são a principal fonte de violações de dados.

Ao mesmo tempo, o crescimento digital continua a superar a capacidade de uma equipe de segurança corporativa de protegê-lo. As iniciativas digitais e a "TI sombra" excessivamente comum levam a uma superfície de ataque em expansão fora do firewall. Nesse ritmo, é quase impossível validar controles, proteções e requisitos de conformidade.

Sem o Defender EASM, é quase impossível identificar e remover vulnerabilidades e os scanners não podem ir além do firewall para avaliar toda a superfície de ataque.

Como funciona

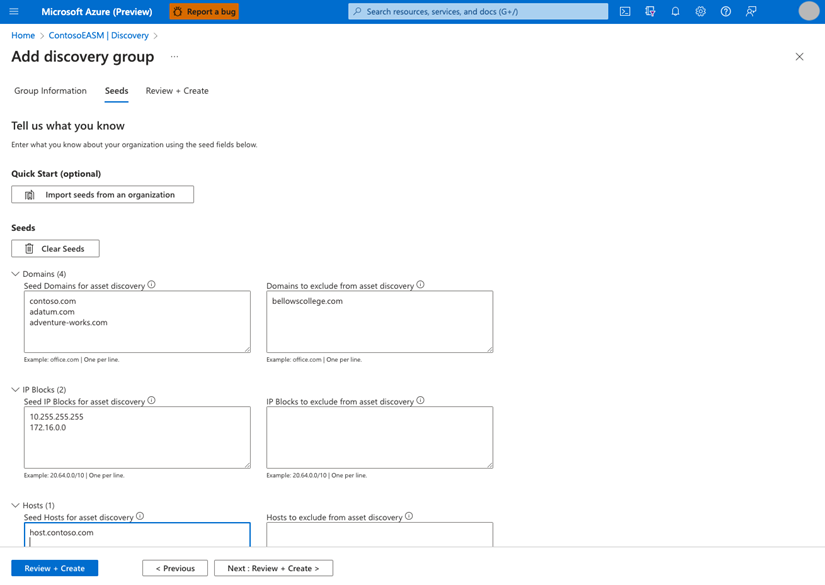

Para criar um mapeamento abrangente da superfície de ataque da sua organização, o Defender EASM primeiro recebe ativos conhecidos (sementes). As sementes de descoberta são escaneadas recursivamente para descobrir mais entidades através de suas conexões com sementes.

Uma semente inicial pode ser qualquer um dos seguintes tipos de infraestrutura da Web indexados pela Microsoft:

- Domínios

- Blocos de endereços IP

- Anfitriões

- Contactos de e-mail

- Nomes de sistemas autónomos (ASN)

- Organizações WHOIS

Começando com uma semente, o sistema descobre associações com outros itens de infraestrutura online para descobrir outros ativos que sua organização possui. Este processo acaba por criar todo o seu inventário de superfície de ataque. O processo de descoberta usa sementes de descoberta como nós centrais. Em seguida, ele se ramifica para fora em direção à periferia de sua superfície de ataque. Ele identifica todos os itens de infraestrutura que estão diretamente conectados à semente e, em seguida, identifica todos os itens relacionados a cada item no primeiro conjunto de conexões. O processo repete-se e estende-se até atingir o limite da responsabilidade de gestão da sua organização.

Por exemplo, para descobrir todos os itens na infraestrutura da Contoso, você pode usar o domínio, contoso.com, como a semente de pedra angular inicial. A partir desta semente, podemos consultar as seguintes fontes e derivar as seguintes relações:

| Data source | Itens com possíveis relações com a Contoso |

|---|---|

| Registos WHOIS | Outros nomes de domínio registrados no mesmo e-mail de contato ou organização registrante que foi usada para registrar contoso.com |

| Registos WHOIS | Todos os nomes de domínio registados em qualquer @contoso.com endereço de e-mail |

| Registos WHOIS | Outros domínios associados ao mesmo servidor de nomes como contoso.com |

| Registos DNS | Todos os hosts observados nos domínios que a Contoso possui e todos os sites associados a esses hosts |

| Registos DNS | Domínios que têm hosts diferentes, mas que resolvem para os mesmos blocos de IP |

| Registos DNS | Servidores de email associados a nomes de domínio de propriedade da Contoso |

| Certificados SSL | Todos os certificados SSL (Secure Sockets Layer) conectados a cada um dos hosts e quaisquer outros hosts que usem os mesmos certificados SSL |

| Registos ASN | Outros blocos IP associados ao mesmo ASN que os blocos IP conectados a hosts nos nomes de domínio da Contoso, incluindo todos os hosts e domínios que resolvem para eles |

Usando esse conjunto de conexões de primeiro nível, podemos rapidamente derivar um conjunto totalmente novo de ativos para investigar. Antes que o EASM do Defender execute mais recursões, ele determina se uma conexão é forte o suficiente para que uma entidade descoberta seja adicionada automaticamente como Inventário Confirmado. Para cada um desses ativos, o sistema de descoberta executa pesquisas automatizadas e recursivas com base em todos os atributos disponíveis para encontrar conexões de segundo e terceiro nível. Esse processo repetitivo fornece mais informações sobre a infraestrutura on-line de uma organização e, portanto, descobre ativos diferentes que, de outra forma, poderiam não ser descobertos e, em seguida, monitorados.

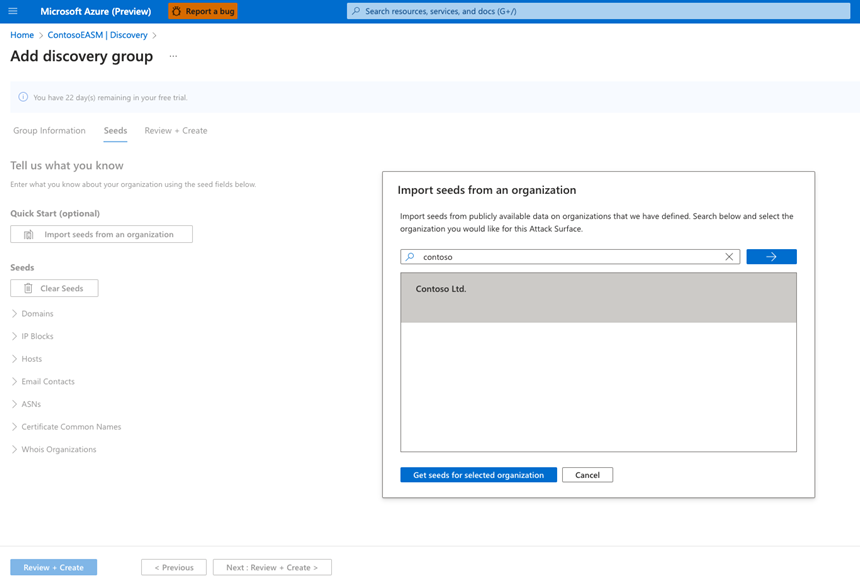

Superfícies de ataque automatizadas vs. personalizadas

Ao usar o Defender EASM pela primeira vez, você pode acessar um inventário pré-criado para sua organização para iniciar rapidamente seus fluxos de trabalho. No painel Introdução, um usuário pode pesquisar sua organização para preencher rapidamente seu inventário com base em conexões de ativos já identificadas pelo Defender EASM. Recomendamos que todos os usuários pesquisem o inventário de superfície de ataque pré-criado de sua organização antes de criar um inventário personalizado.

Para criar um inventário personalizado, um usuário pode criar grupos de descoberta para organizar e gerenciar as sementes que usa quando executa descobertas. O usuário pode usar grupos de descoberta separados para automatizar o processo de descoberta, configurar a lista de sementes e configurar agendas de execução recorrentes.

Inventário confirmado vs. ativos candidatos

Se o mecanismo de descoberta detetar uma forte conexão entre um ativo potencial e a semente inicial, o sistema rotulará automaticamente o ativo com o estado Inventário Confirmado. À medida que as conexões com essa semente são verificadas iterativamente e conexões de terceiro ou quarto nível são descobertas, a confiança do sistema na propriedade de quaisquer ativos recém-detectados diminui. Da mesma forma, o sistema pode detetar ativos que são relevantes para sua organização, mas não pertencem diretamente a você.

Por esses motivos, os ativos recém-descobertos são rotulados com um dos seguintes estados:

| Nome do estado | Description |

|---|---|

| Inventário Aprovado | Um item que faz parte da sua própria superfície de ataque. É um item pelo qual você é diretamente responsável. |

| Dependência | Infraestrutura que pertence a terceiros, mas faz parte da sua superfície de ataque porque suporta diretamente a operação dos seus ativos próprios. Por exemplo, você pode depender de um provedor de TI para hospedar seu conteúdo da Web. O domínio, o nome do host e as páginas fariam parte do seu inventário aprovado, portanto, convém tratar o endereço IP que executa o host como uma dependência. |

| Apenas monitor | Um ativo que é relevante para sua superfície de ataque, mas não é controlado diretamente ou uma dependência técnica. Por exemplo, franqueados independentes ou ativos que pertencem a empresas relacionadas podem ser rotulados como Monitor Only em vez de Approved Inventory para separar os grupos para fins de relatório. |

| Candidato | Um ativo que tem alguma relação com os ativos semente conhecidos da sua organização, mas que não tem uma conexão forte o suficiente para rotulá-lo imediatamente como Inventário Aprovado. Você deve revisar manualmente esses ativos candidatos para determinar a propriedade. |

| Requer investigação | Um estado semelhante ao estado Candidato , mas esse valor é aplicado a ativos que exigem investigação manual para validação. O estado é determinado com base em nossas pontuações de confiança geradas internamente que avaliam a força das conexões detetadas entre ativos. Ele não indica a relação exata da infraestrutura com a organização, mas sinaliza o ativo para mais revisão para determinar como ele deve ser categorizado. |

Ao revisar ativos, recomendamos que você comece com os ativos rotulados como Requer investigação. Os detalhes dos ativos são continuamente atualizados e atualizados ao longo do tempo para manter um mapa preciso dos estados e relacionamentos dos ativos e para descobrir os ativos recém-criados à medida que surgem. O processo de descoberta é gerenciado colocando sementes em grupos de descoberta que você pode agendar para execução recorrente. Depois que um inventário é preenchido, o sistema EASM do Defender verifica continuamente seus ativos usando a tecnologia de usuário virtual da Microsoft para descobrir dados novos e detalhados sobre cada ativo. O processo examina o conteúdo e o comportamento de cada página em sites aplicáveis para fornecer informações robustas que você pode usar para identificar vulnerabilidades, problemas de conformidade e outros riscos potenciais para sua organização.