Criptografar discos usando chaves gerenciadas pelo cliente no Azure DevTest Labs

A criptografia do lado do servidor (SSE) protege seus dados e ajuda você a cumprir seus compromissos organizacionais de segurança e conformidade. O SSE criptografa automaticamente seus dados armazenados em discos gerenciados no Azure (sistema operacional e discos de dados) em repouso por padrão ao mantê-los na nuvem. Saiba mais sobre a Criptografia de Disco no Azure.

No DevTest Labs, todos os discos do sistema operacional e discos de dados criados como parte de um laboratório são criptografados usando chaves gerenciadas pela plataforma. No entanto, como proprietário de um laboratório, você pode optar por criptografar discos de máquina virtual de laboratório usando suas próprias chaves. Se você optar por gerenciar a criptografia com suas próprias chaves, poderá especificar uma chave gerenciada pelo cliente a ser usada para criptografar dados em discos de laboratório. Para saber mais sobre a criptografia do lado do servidor (SSE) com chaves gerenciadas pelo cliente e outros tipos de criptografia de disco gerenciado, consulte Chaves gerenciadas pelo cliente. Além disso, consulte restrições com o uso de chaves gerenciadas pelo cliente.

Nota

- A configuração se aplica a discos recém-criados no laboratório. Se você optar por alterar o conjunto de criptografia de disco em algum momento, os discos mais antigos no laboratório continuarão a permanecer criptografados usando o conjunto de criptografia de disco anterior.

A seção a seguir mostra como um proprietário de laboratório pode configurar a criptografia usando uma chave gerenciada pelo cliente.

Pré-requisitos

Se você não tiver um conjunto de criptografia de disco, siga este artigo para configurar um Cofre de Chaves e um Conjunto de Criptografia de Disco. Observe os seguintes requisitos para o conjunto de criptografia de disco:

- O conjunto de criptografia de disco precisa estar na mesma região e assinatura do laboratório.

- Certifique-se de que você (proprietário do laboratório) tenha pelo menos um acesso em nível de leitor ao conjunto de criptografia de disco que será usado para criptografar discos de laboratório.

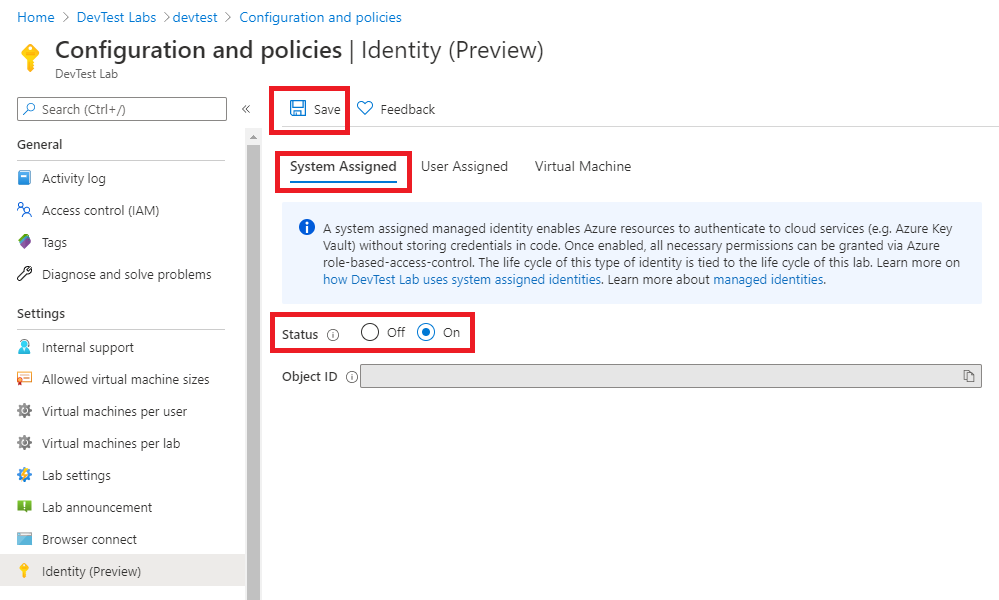

Para laboratórios criados antes de 01/08/2020, o proprietário do laboratório precisará garantir que a identidade atribuída ao sistema de laboratório esteja habilitada. Para fazer isso, o proprietário do laboratório pode ir ao laboratório, clicar em Configuração e políticas, clicar na folha Identidade (Visualização), alterar Status de identidade atribuído pelo sistema para Ativado e clicar em Salvar. Para novos laboratórios criados após 01/08/2020, a identidade atribuída ao sistema do laboratório será habilitada por padrão.

Para que o laboratório manipule a criptografia de todos os discos de laboratório, o proprietário do laboratório precisa conceder explicitamente a função de leitor de identidade atribuída pelo sistema do laboratório no conjunto de criptografia de disco, bem como a função de colaborador de máquina virtual na assinatura subjacente do Azure. O proprietário do laboratório pode fazê-lo concluindo as seguintes etapas:

Certifique-se de que é membro da função de Administrador de Acesso de Utilizador ao nível da subscrição do Azure para que possa gerir o acesso do utilizador aos recursos do Azure.

Na página Conjunto de Criptografia de Disco, atribua pelo menos a função Leitor ao nome do laboratório para o qual o conjunto de criptografia de disco será usado.

Para obter os passos detalhados, veja o artigo Atribuir funções do Azure com o portal do Azure.

Navegue até a página Assinatura no portal do Azure.

Atribua a função de Colaborador de Máquina Virtual ao nome do laboratório (identidade atribuída pelo sistema para o laboratório).

Criptografar discos do sistema operacional de laboratório com uma chave gerenciada pelo cliente

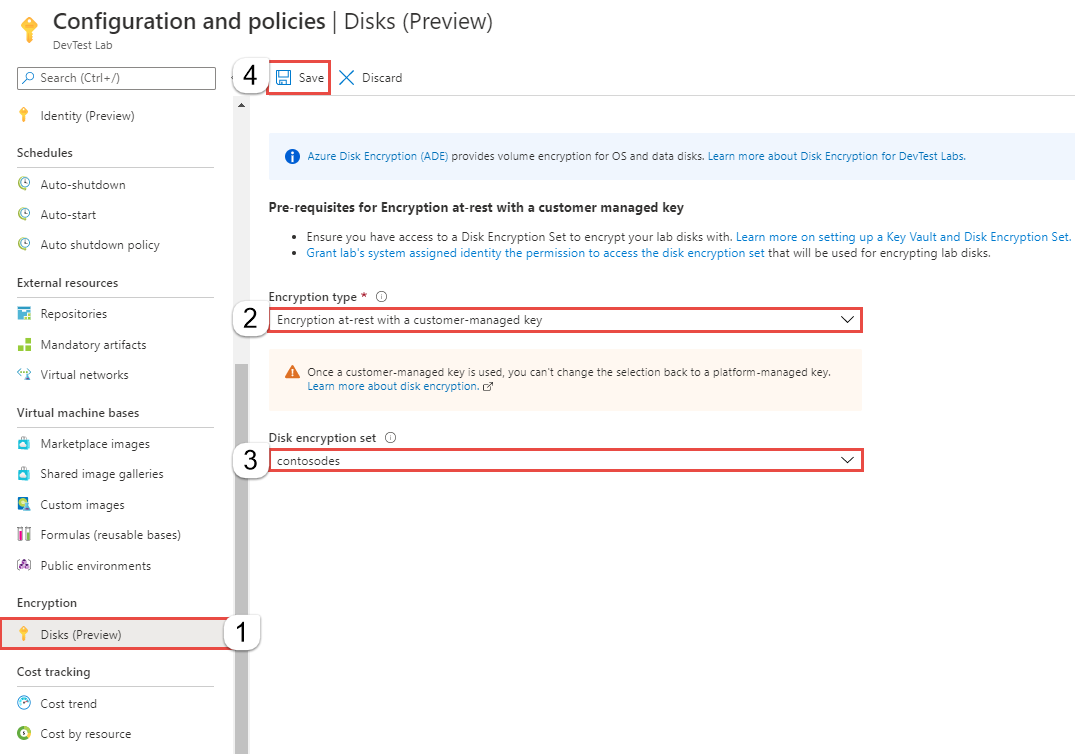

Na home page do seu laboratório no portal do Azure, selecione Configuração e políticas no menu à esquerda.

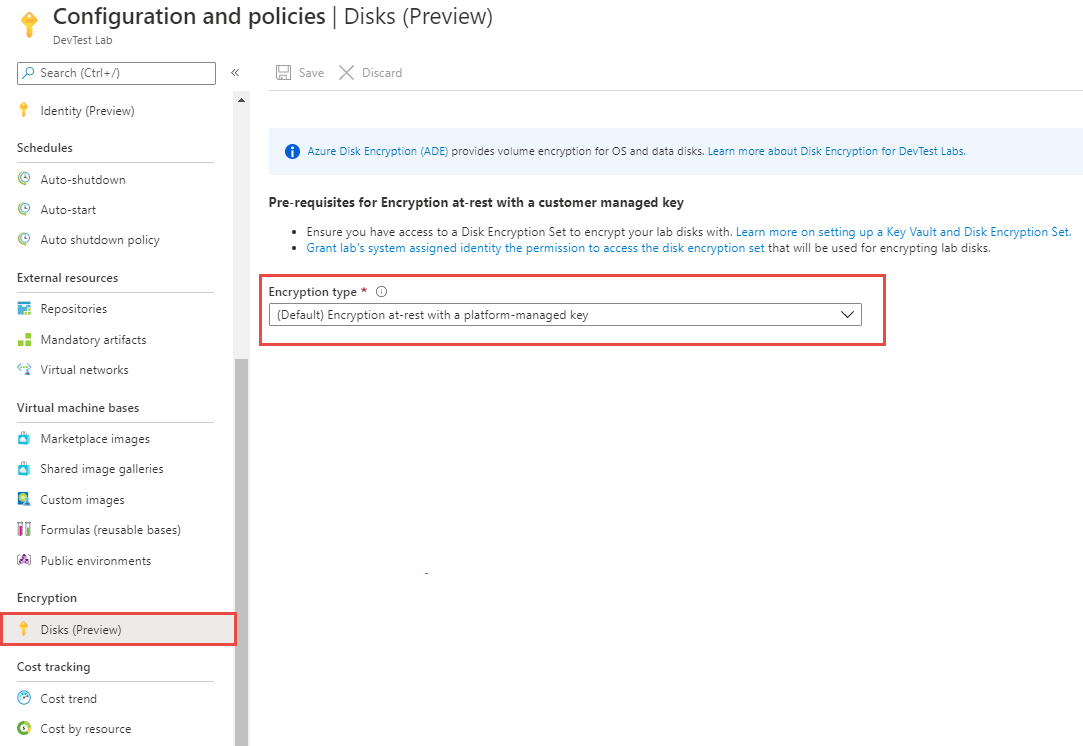

Na página Configuração e políticas, selecione Discos (Visualização) na seção Criptografia. Por padrão, Tipo de criptografia é definido como Criptografia em repouso com uma chave gerenciada pela plataforma.

Em Tipo de criptografia, selecione Criptografia em repouso com uma chave gerenciada pelo cliente na lista suspensa.

Em Conjunto de criptografia de disco, selecione o conjunto de criptografia de disco criado anteriormente. É o mesmo conjunto de criptografia de disco que a identidade atribuída pelo sistema do laboratório pode acessar.

Selecione Guardar na barra de ferramentas.

Na caixa de mensagem com o seguinte texto: Essa configuração será aplicada a máquinas recém-criadas no laboratório. O disco antigo do sistema operacional permanecerá criptografado com o conjunto de criptografia de disco antigo, selecione OK.

Uma vez configurados, os discos de laboratório serão criptografados com a chave gerenciada pelo cliente fornecida usando o conjunto de criptografia de disco.

Como validar se os discos estão sendo criptografados

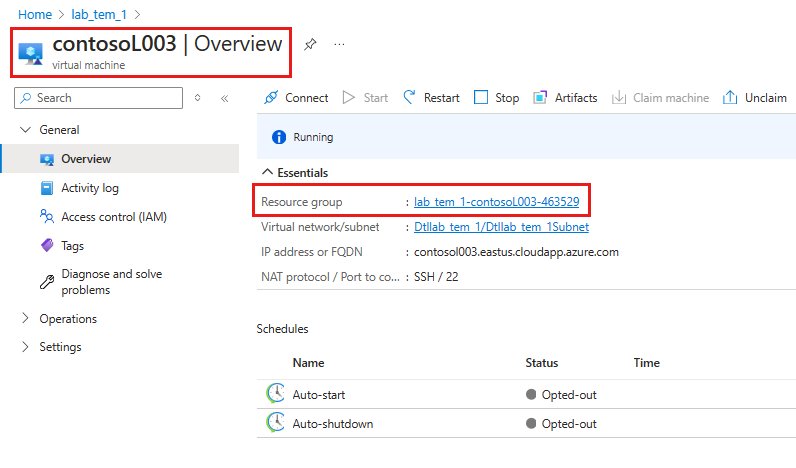

Vá para uma máquina virtual de laboratório criada depois de habilitar a criptografia de disco com uma chave gerenciada pelo cliente no laboratório.

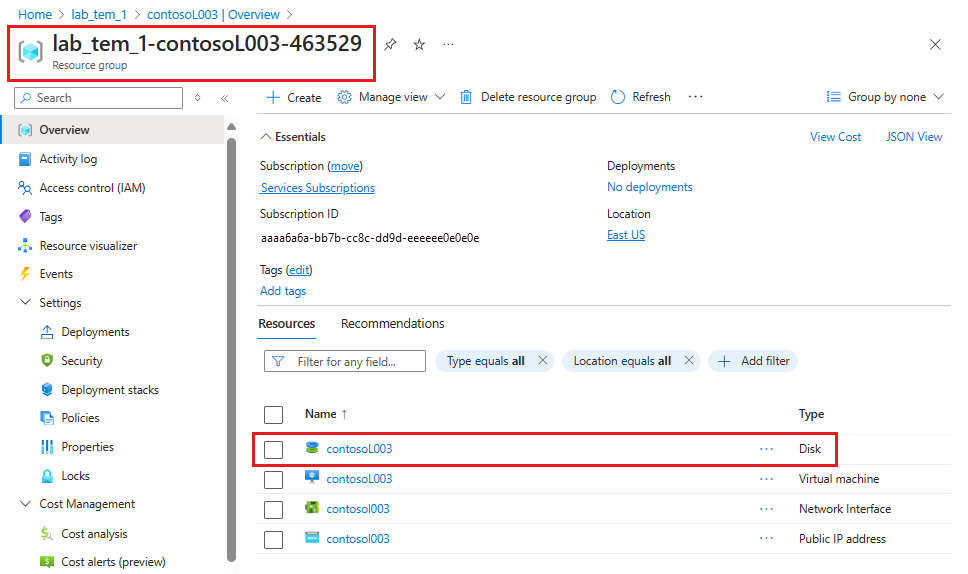

Clique no grupo de recursos da VM e clique no disco do sistema operacional.

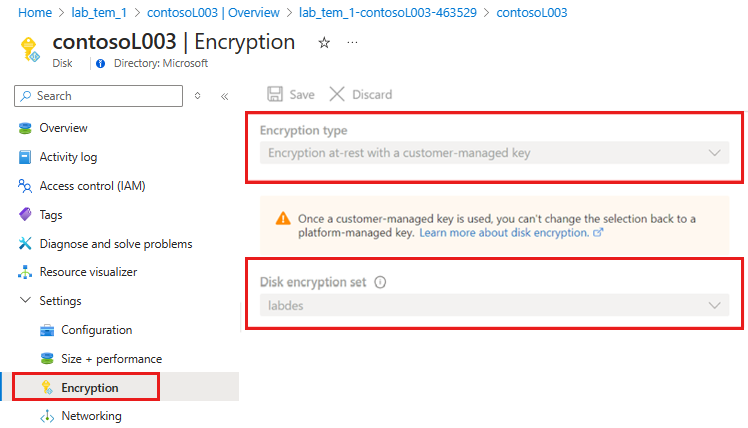

Vá para Criptografia e valide se a criptografia está definida como chave gerenciada pelo cliente com o Conjunto de Criptografia de Disco selecionado.

Conteúdos relacionados

Consulte os seguintes artigos: