Por enquanto, as chaves gerenciadas pelo cliente têm as seguintes restrições:

- Se esse recurso estiver habilitado para um disco com snapshots incrementais, ele não poderá ser desabilitado nesse disco ou em seus snapshots.

Para contornar isso, copie todos os dados para um disco gerenciado totalmente diferente que não esteja usando chaves gerenciadas pelo cliente. Você pode fazer isso com a CLI do Azure ou o módulo do Azure PowerShell.

- Um disco e todos os snapshots incrementais associados devem ter o mesmo conjunto de criptografia de disco.

- Apenas software e chaves HSM RSA de tamanhos de 2.048 bits, 3.072 bits e 4.096 bits são suportados, sem outras chaves ou tamanhos.

- As chaves HSM exigem a camada premium dos cofres da Chave do Azure.

- Apenas para discos Ultra e SSD Premium v2:

- Os discos criados a partir de instantâneos criptografados com criptografia do lado do servidor e chaves gerenciadas pelo cliente devem ser criptografados com o mesmo conjunto de criptografia de disco.

- As identidades gerenciadas atribuídas pelo usuário não são suportadas para discos Ultra Disks e SSD Premium v2 criptografados com chaves gerenciadas pelo cliente.

- Atualmente, não há suporte para a criptografia de discos Ultra e discos SSD Premium v2 com chaves gerenciadas pelo cliente usando os Cofres de Chaves do Azure armazenados em um locatário diferente do Microsoft Entra ID.

- A maioria dos recursos relacionados às chaves gerenciadas pelo cliente (conjuntos de criptografia de disco, VMs, discos e instantâneos) deve estar na mesma assinatura e região.

- Os Cofres de Chaves do Azure podem ser usados a partir de uma assinatura diferente, mas devem estar na mesma região do conjunto de criptografia de disco. Como visualização, você pode usar os Cofres de Chaves do Azure de diferentes locatários do Microsoft Entra.

- Os discos criptografados com chaves gerenciadas pelo cliente só podem ser movidos para outro grupo de recursos se a VM à qual estão conectados for deslocalizada.

- Discos, instantâneos e imagens criptografados com chaves gerenciadas pelo cliente não podem ser movidos entre assinaturas.

- Os discos gerenciados atualmente ou anteriormente criptografados usando o Azure Disk Encryption não podem ser criptografados usando chaves gerenciadas pelo cliente.

- Só pode criar até 5000 conjuntos de criptografia de disco por região e por assinatura.

- Para obter informações sobre como usar chaves gerenciadas pelo cliente com galerias de imagens compartilhadas, consulte Visualização: usar chaves gerenciadas pelo cliente para criptografar imagens.

As seções a seguir abordam como habilitar e usar chaves gerenciadas pelo cliente para discos gerenciados:

Configurar chaves gerenciadas pelo cliente para seus discos exige que você crie recursos em uma ordem específica, se estiver fazendo isso pela primeira vez. Primeiro, você precisará criar e configurar um Cofre de Chaves do Azure.

Configurar o Azure Key Vault

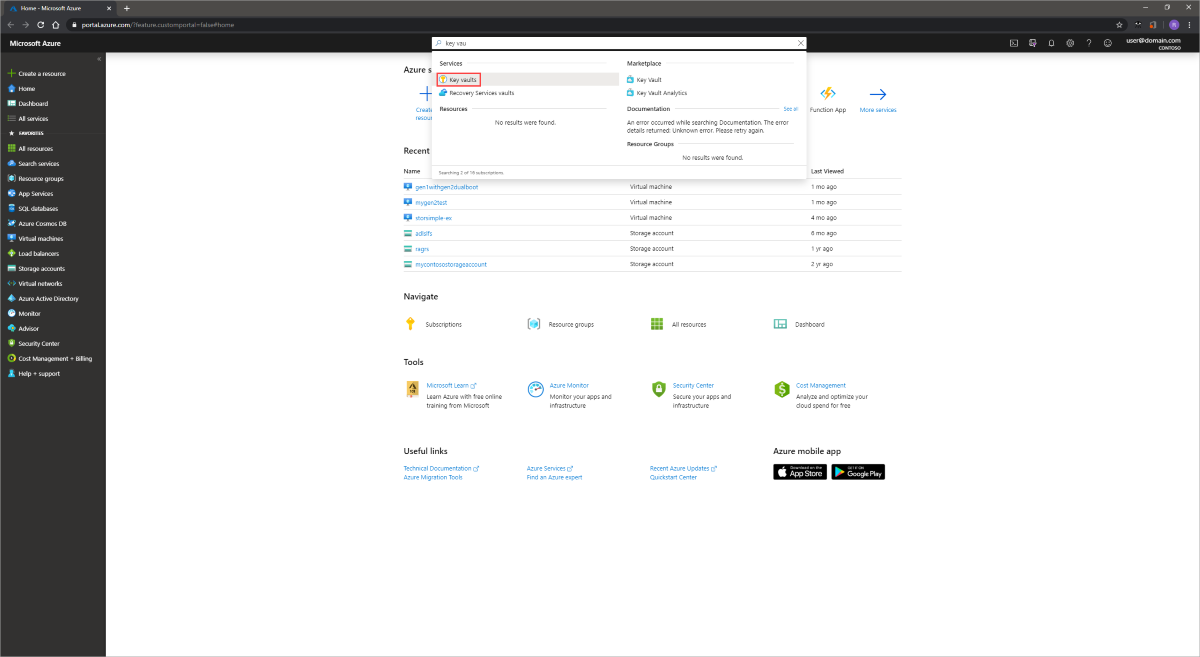

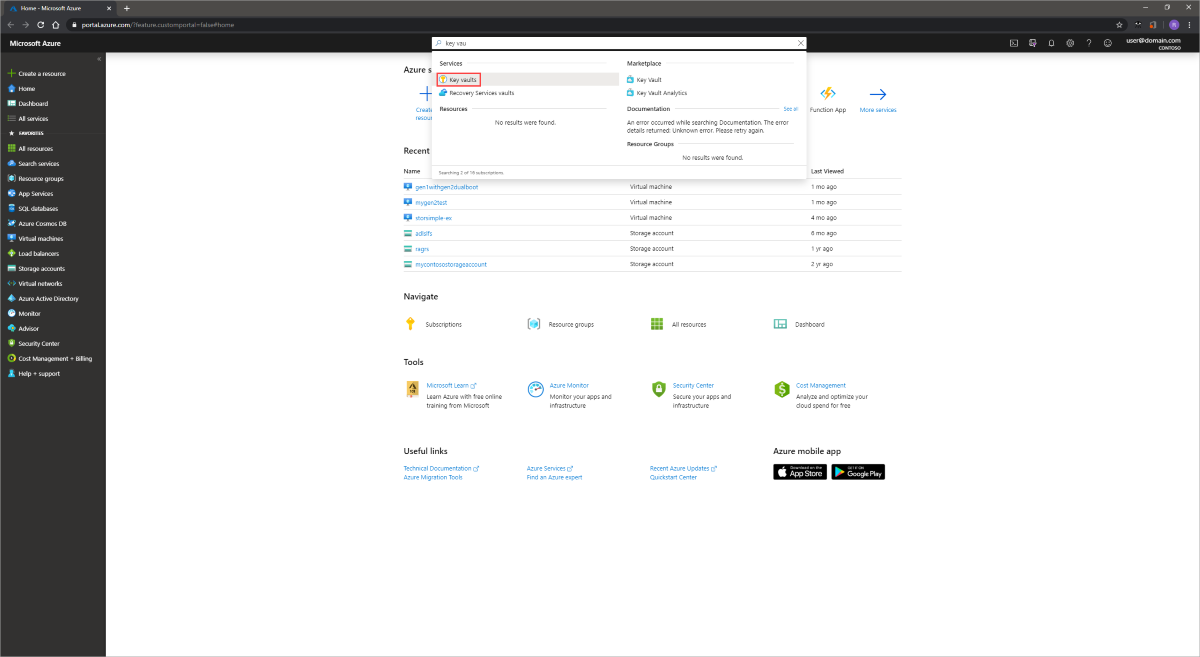

Inicie sessão no portal do Azure.

Procure e selecione Cofres de chaves.

Importante

Seu conjunto de criptografia de disco, VM, discos e instantâneos devem estar na mesma região e assinatura para que a implantação seja bem-sucedida. Os Cofres de Chaves do Azure podem ser usados a partir de uma assinatura diferente, mas devem estar na mesma região e locatário que seu conjunto de criptografia de disco.

Selecione +Criar para criar um novo Cofre de Chaves.

Criar um novo grupo de recursos.

Insira um nome de cofre de chaves, selecione uma região e selecione uma camada de preço.

Nota

Ao criar a instância do Cofre da Chave, você deve habilitar a proteção contra exclusão suave e limpeza. A exclusão suave garante que o Cofre da Chave mantenha uma chave excluída por um determinado período de retenção (padrão de 90 dias). A proteção contra limpeza garante que uma chave excluída não possa ser excluída permanentemente até que o período de retenção expire. Estas definições protegem-no contra a perda de dados devido à eliminação acidental. Essas configurações são obrigatórias ao usar um Cofre de Chaves para criptografar discos gerenciados.

Selecione Rever + Criar, verifique as suas escolhas e, em seguida, selecione Criar.

Quando a implantação do cofre de chaves terminar, selecione-o.

Selecione Chaves em Objetos.

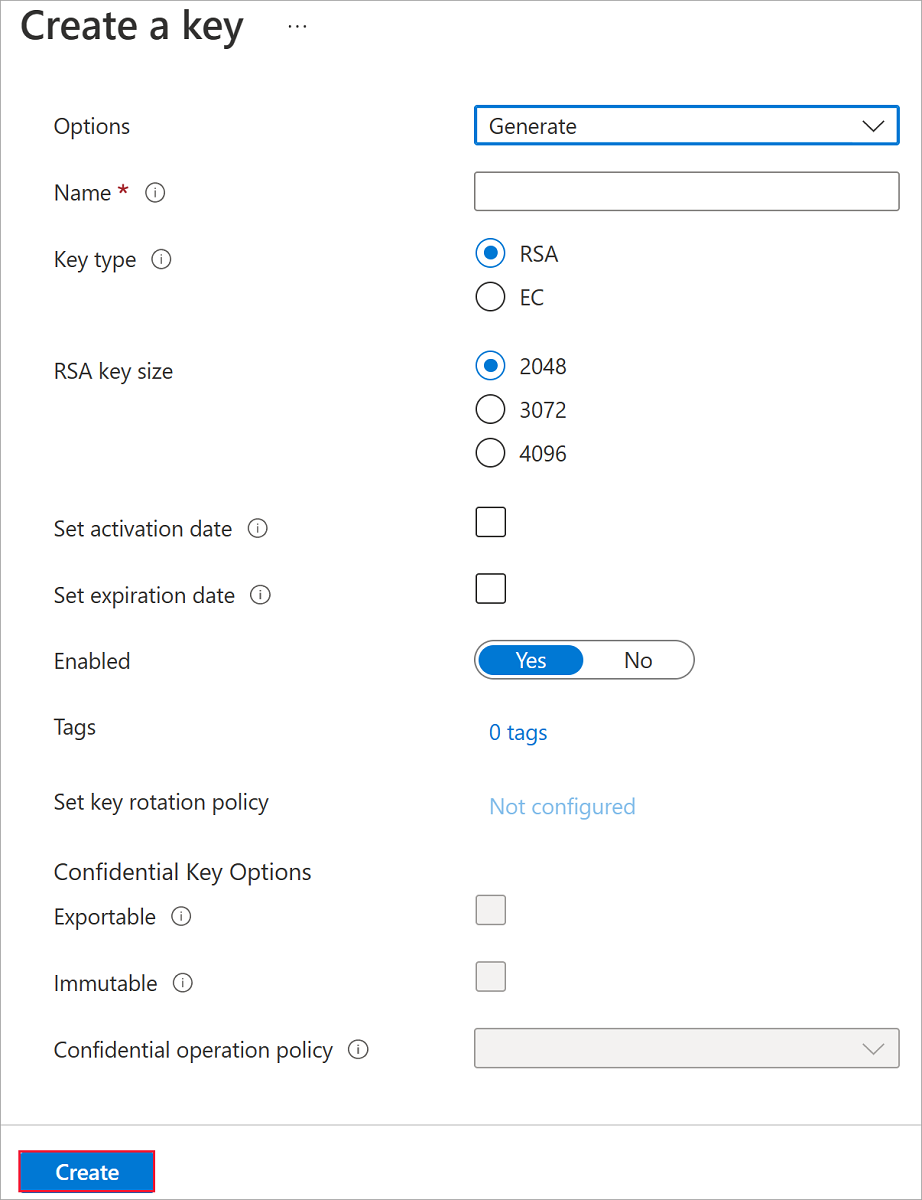

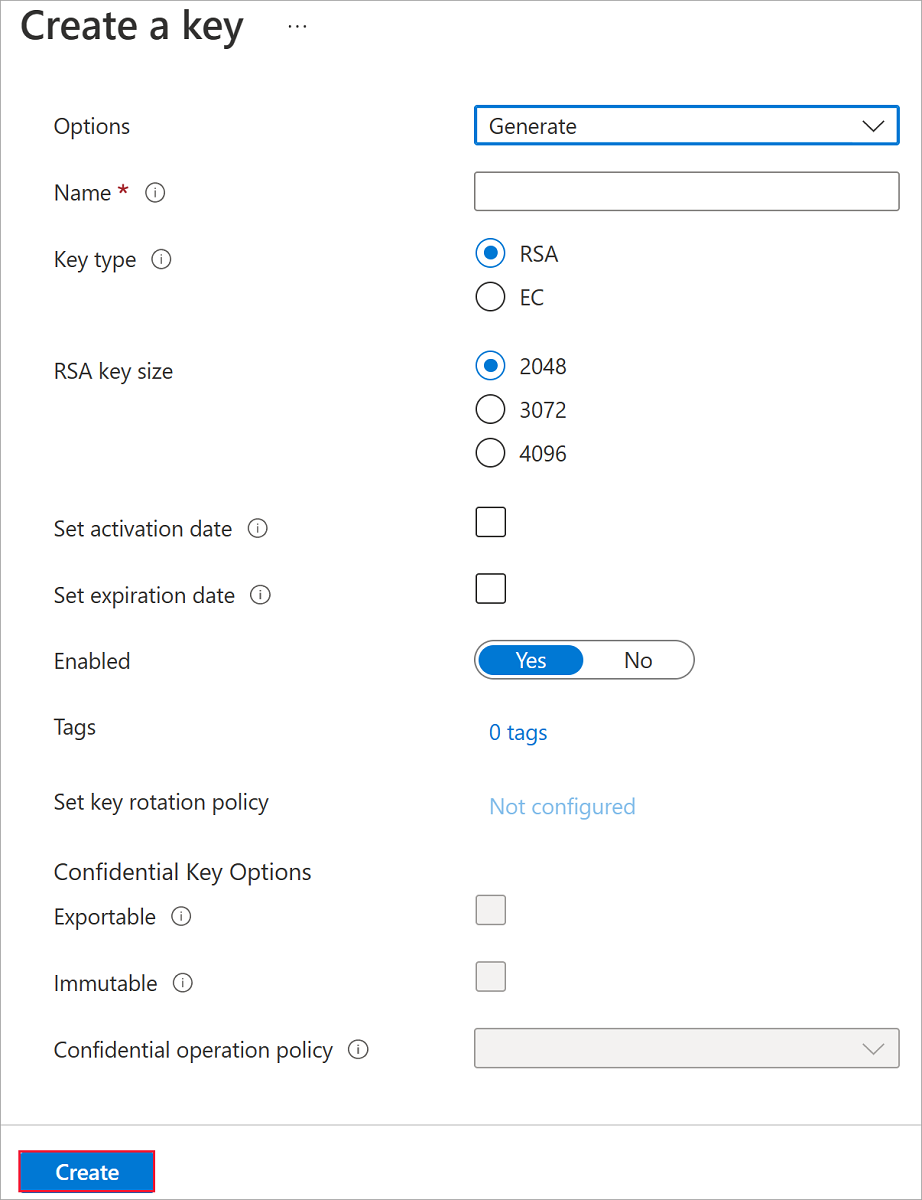

Selecione Gerar/Importar.

Deixe o Tipo de Chave definido como RSA e o Tamanho da Chave RSA definido como 2048.

Preencha as seleções restantes como quiser e selecione Criar.

Adicionar uma função RBAC do Azure

Agora que você criou o cofre de chaves do Azure e uma chave, você deve adicionar uma função RBAC do Azure para poder usar seu cofre de chaves do Azure com seu conjunto de criptografia de disco.

- Selecione Controle de acesso (IAM) e adicione uma função.

- Adicione as funções de Administrador, Proprietário ou Colaborador do Cofre da Chave.

Configurar o conjunto de encriptação de disco

Procure por Conjuntos de Criptografia de Disco e selecione-o.

No painel Conjuntos de Criptografia de Disco , selecione +Criar.

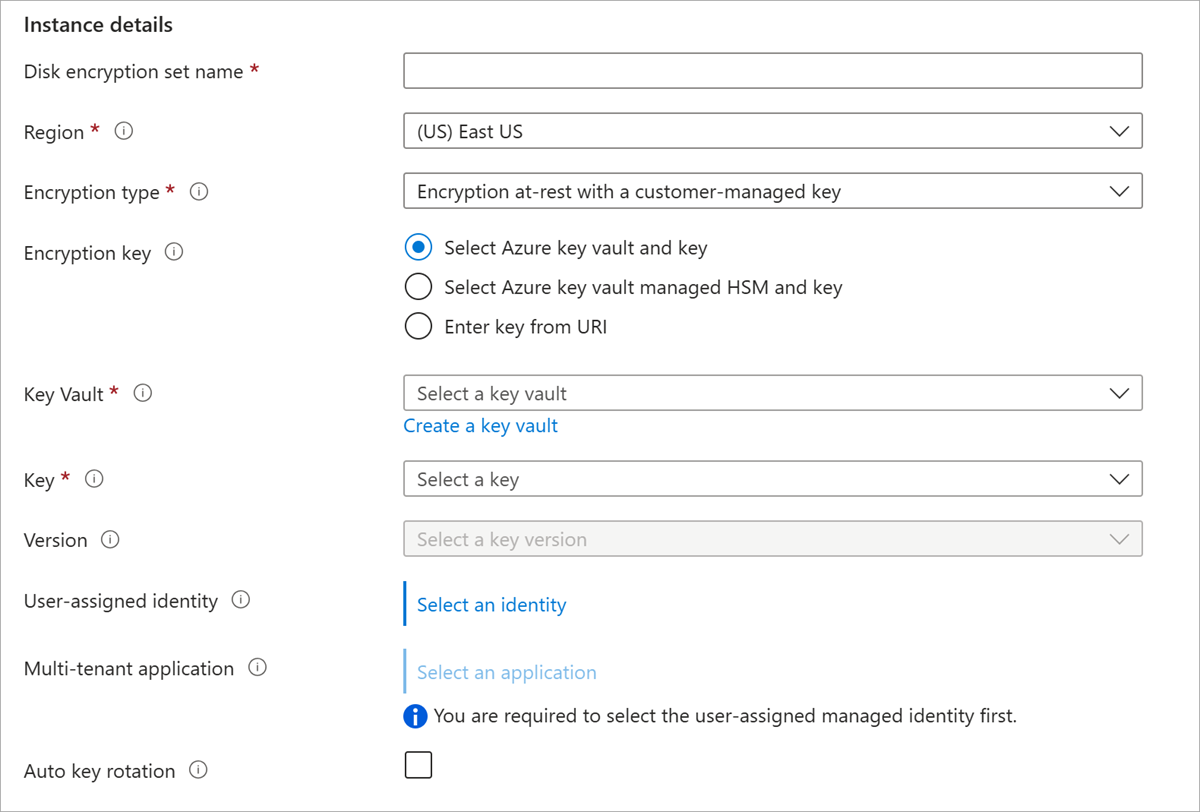

Selecione seu grupo de recursos, nomeie seu conjunto de criptografia e selecione a mesma região do cofre de chaves.

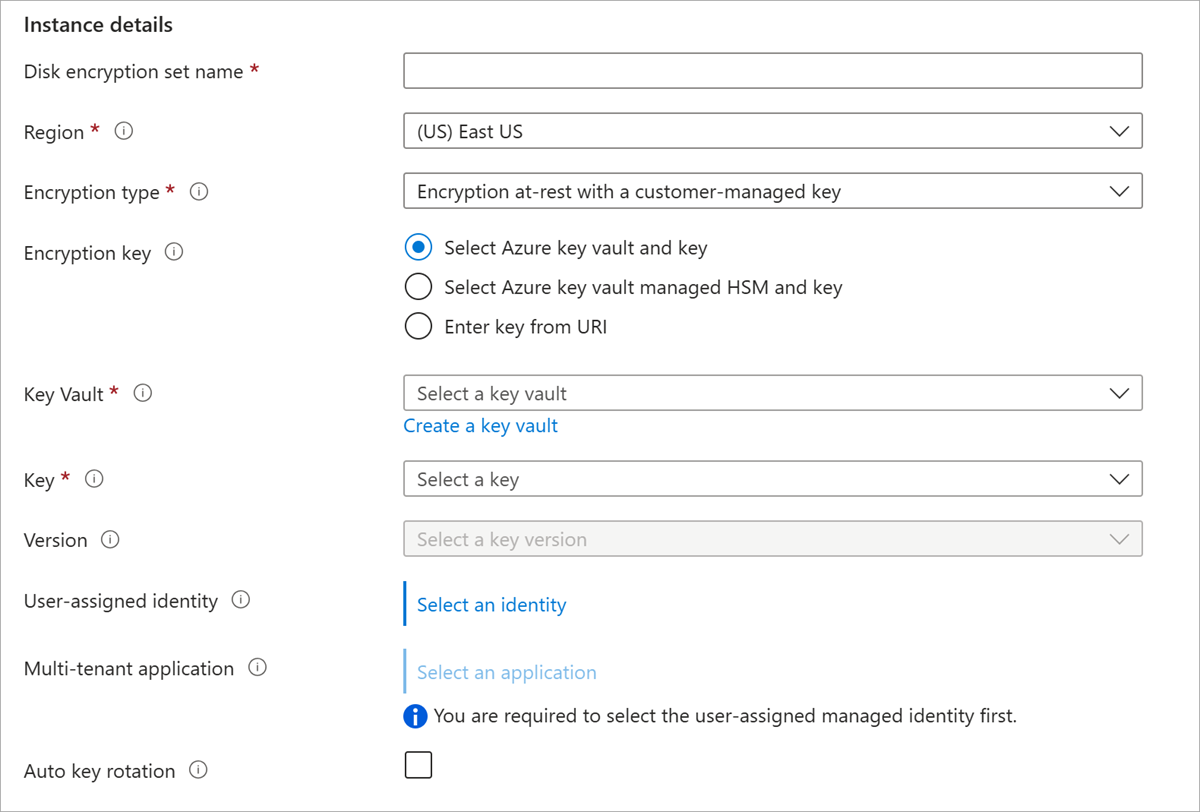

Em Tipo de criptografia, selecione Criptografia em repouso com uma chave gerenciada pelo cliente.

Nota

Depois de criar um conjunto de criptografia de disco com um tipo de criptografia específico, ele não pode ser alterado. Se pretender utilizar um tipo de encriptação diferente, tem de criar um novo conjunto de encriptação de disco.

Certifique-se de que Selecionar cofre de chaves do Azure e chave está selecionado.

Selecione o cofre de chaves e a chave que você criou anteriormente e a versão.

Se quiser ativar a rotação automática de chaves gerenciadas pelo cliente, selecione Rotação automática de chaves.

Selecione Rever + Criar e, em seguida, clique em Criar.

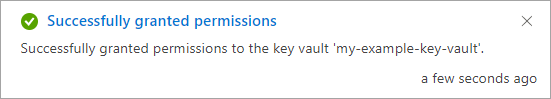

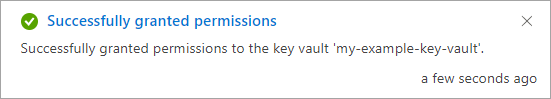

Navegue até o conjunto de criptografia de disco depois de implantado e selecione o alerta exibido.

Isso concederá permissões ao cofre de chaves para o conjunto de criptografia de disco.

Implementar uma VM

Agora que você criou e configurou seu cofre de chaves e o conjunto de criptografia de disco, você pode implantar uma VM usando a criptografia.

O processo de implantação da VM é semelhante ao processo de implantação padrão, as únicas diferenças são que você precisa implantar a VM na mesma região que seus outros recursos e opta por usar uma chave gerenciada pelo cliente.