Grupos de segurança, contas de serviço e referência de permissões

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Este artigo fornece uma referência abrangente para cada usuário, grupo e permissão internos.

Para obter uma referência rápida às atribuições padrão, consulte Permissões e acesso padrão. Para obter uma visão geral de como as permissões e a segurança são gerenciadas, consulte Sobre permissões, acesso e grupos de segurança, Sobre funções de segurança e Sobre níveis de acesso.

Para obter mais informações sobre como adicionar usuários a um grupo ou definir uma permissão específica que você pode gerenciar por meio do portal da Web, consulte os seguintes recursos:

Utilizadores e grupos

Wiki

DevOps

Nota

As imagens mostradas no seu portal da Web podem diferir das imagens deste artigo devido a atualizações do sistema, mas a funcionalidade básica permanece a mesma, a menos que explicitamente mencionada.

Contas de serviço

O sistema gera algumas contas de serviço para suportar operações específicas. A tabela a seguir descreve essas contas de usuário, que são adicionadas no nível da organização ou da coleção.

| User name | Description |

|---|---|

| Serviço de Pool de Agentes | Tem permissão para ouvir a fila de mensagens para que o pool específico receba trabalho. Na maioria dos casos, você não precisa gerenciar os membros do grupo diretamente - o processo de registro do agente lida com isso para você. Quando você registra o agente, a conta de serviço especificada (normalmente Serviço de Rede) é adicionada automaticamente. Responsável por executar operações de leitura/gravação do Azure Boards e atualizar itens de trabalho quando os objetos do GitHub são alterados. |

| Azure Boards | Adicionado quando o Azure Boards está conectado ao GitHub. Você não deve ter que gerenciar membros desse grupo. Responsável por gerenciar a criação de links entre GitHub e Azure Boards. |

| PipelinesSDK | Adicionado conforme necessário para dar suporte aos tokens de escopo do serviço de política Pipelines. Essa conta de usuário é semelhante às identidades de serviço de compilação, mas oferece suporte a permissões de bloqueio separadamente. Na prática, os tokens que envolvem essa identidade recebem permissões somente leitura para recursos de pipeline e a capacidade única de aprovar solicitações de política. Essa conta deve ser tratada da mesma forma que as identidades de serviço de compilação são tratadas. |

| Serviço de compilação ProjectName | Tem permissões para executar serviços de compilação para o projeto e é um usuário herdado usado para compilações XAML. É automaticamente um membro do Grupo de Serviços de Segurança, que é usado para armazenar usuários aos quais são concedidas permissões, mas nenhum outro grupo de segurança. |

| Serviço de compilação de coleção de projetos | Tem permissões para executar serviços de compilação para a coleção. É automaticamente um membro do Grupo de Serviços de Segurança, que é usado para armazenar usuários aos quais são concedidas permissões, mas nenhum outro grupo de segurança. |

Grupos

Você pode conceder permissões diretamente a um indivíduo ou a um grupo. O uso de grupos torna as coisas mais simples e o sistema fornece vários grupos integrados para essa finalidade. Esses grupos e as permissões padrão que lhes são atribuídas são definidos em diferentes níveis: servidor (somente implantação local), coleção de projetos, projeto e objetos específicos. Você também pode criar seus próprios grupos e conceder-lhes o conjunto específico de permissões que são apropriadas para determinadas funções em sua organização.

Nota

Os grupos de segurança são gerenciados no nível da organização, mesmo que sejam usados para projetos específicos. Dependendo das permissões do usuário, alguns grupos podem estar ocultos no portal da Web. Para exibir todos os nomes de grupo em uma organização, você pode usar a ferramenta CLI do Azure DevOps ou nossas APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Nota

Os grupos de segurança são gerenciados no nível da coleção, mesmo que sejam usados para projetos específicos. Dependendo das permissões do usuário, alguns grupos podem estar ocultos no portal da Web. Para exibir todos os nomes de grupo em uma coleção, você pode usar a ferramenta CLI do Azure DevOps ou nossas APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Nota

Os grupos de segurança são gerenciados no nível da coleção, mesmo que sejam usados para projetos específicos. Dependendo das permissões do usuário, alguns grupos podem estar ocultos no portal da Web. Para exibir todos os nomes de grupo em uma coleção, você pode usar as APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

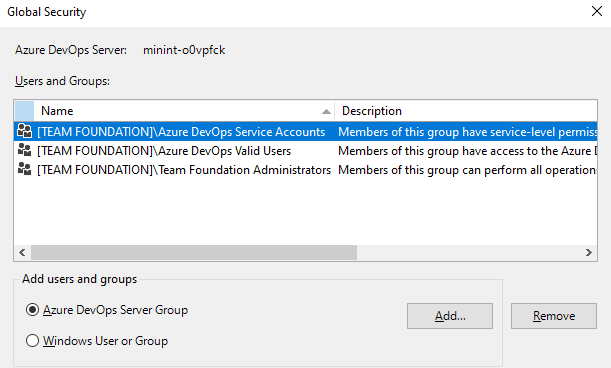

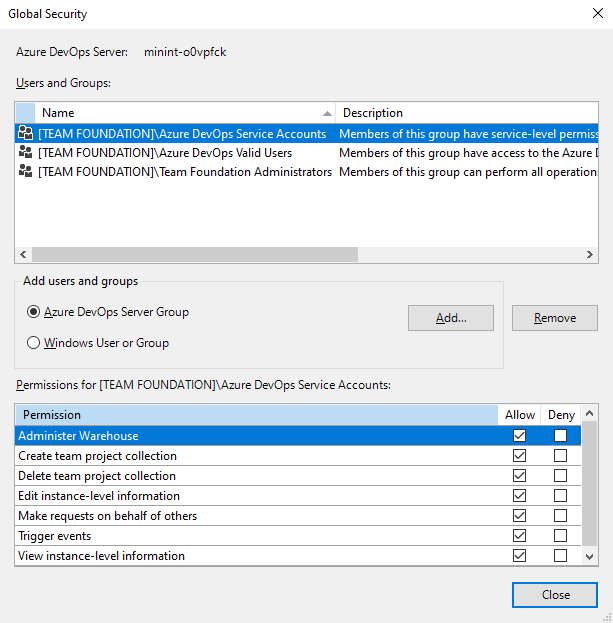

Grupos no nível do servidor

Quando você instala o Servidor de DevOps do Azure, o sistema cria grupos padrão que têm permissões em toda a implantação, no nível do servidor. Não é possível remover ou excluir os grupos internos no nível do servidor.

Não é possível remover ou excluir os grupos de nível de servidor padrão.

O nome completo de cada um desses grupos é [Team Foundation]\{nome do grupo}. Portanto, o nome completo do grupo de administradores de nível de servidor é [Team Foundation]\Team Foundation Administrators.

Nome do grupo

Permissões

Associação

Contas de serviço do Azure DevOps

Tem permissões de nível de serviço para a instância do servidor.

Contém a conta de serviço que foi fornecida durante a instalação

Esse grupo deve conter apenas contas de serviço e não contas de usuário ou grupos que contenham contas de usuário. Por padrão, esse grupo é um membro do Team Foundation Administrators.

Para adicionar uma conta a esse grupo depois de instalar o Servidor de DevOps do Azure, use o utilitário TFSSecurity.exe na subpasta Ferramentas do diretório de instalação local. Utilize o seguinte comando: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Contas de serviço de proxy do Azure DevOps

Tem permissões de nível de serviço para o Proxy do Servidor de DevOps do Azure e algumas permissões de nível de serviço.

Nota

Essa conta é criada quando você instala o serviço de proxy do Azure DevOps.

Esse grupo deve conter apenas contas de serviço e não contas de usuário ou grupos que contenham contas de usuário.

Usuários válidos do Azure DevOps

Tem permissão para exibir informações no nível da instância do servidor.

Contém todos os usuários conhecidos por existirem na instância do servidor. Não é possível modificar a associação deste grupo.

Administradores do Team Foundation

Tem permissões para executar todas as operações no nível do servidor.

Grupo de Administradores Locais (BUILTIN\Administrators) para qualquer servidor que hospede serviços de aplicativo do Azure DevOPs/Team Foundation.

Grupo Servidor \Contas de Serviço do Team Foundation e os membros do grupo Contas de Serviço de Integração do \Project Server.

Limite esse grupo ao menor número de usuários que exigem controle administrativo total sobre as operações no nível do servidor.

Nota

Se sua implantação usa Relatórios, considere adicionar os membros desse grupo aos grupos de Gerentes de Conteúdo no Reporting Services.

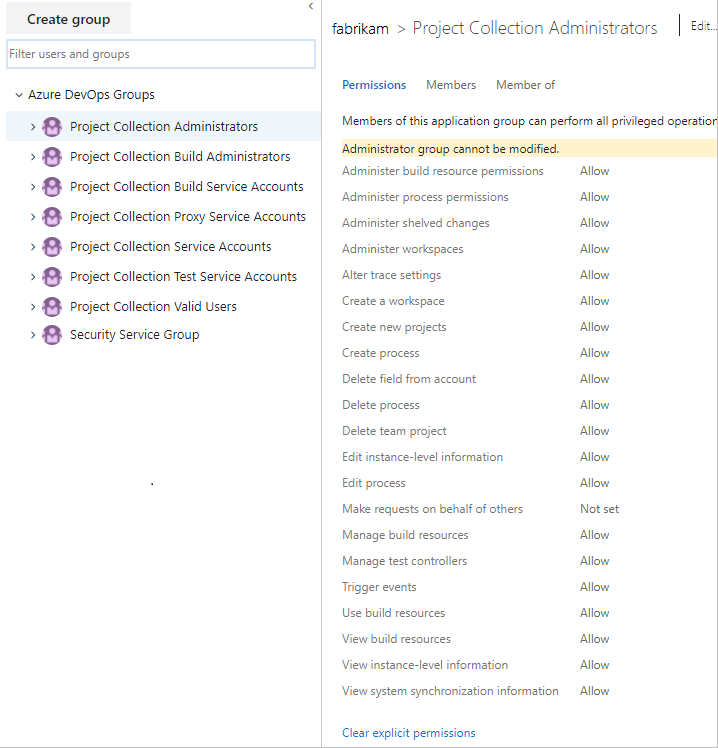

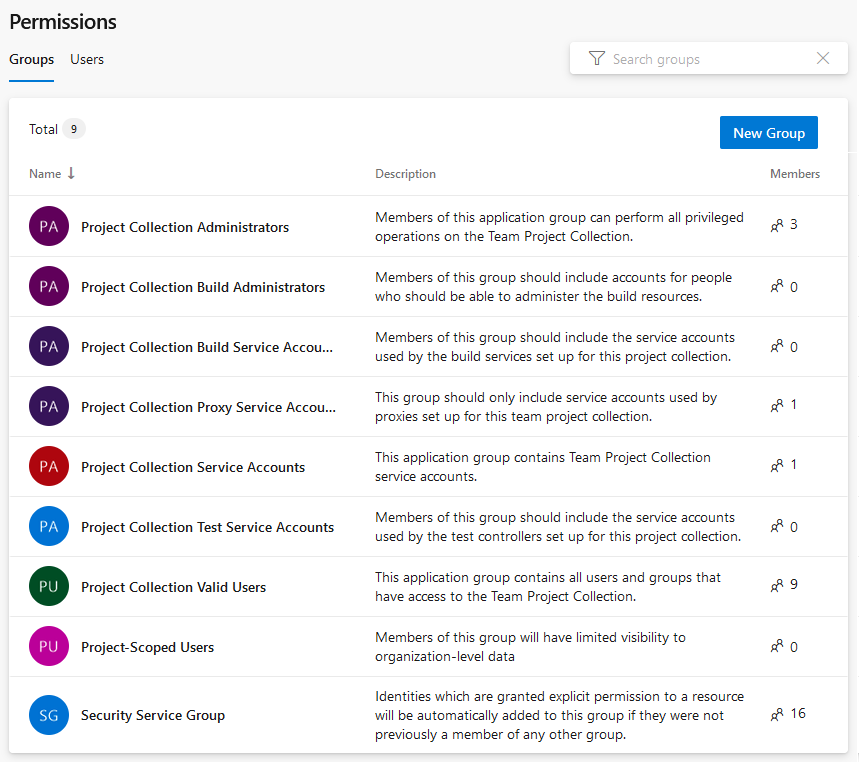

Grupos no nível da coleção

Quando você cria uma organização ou coleção de projeto no Azure DevOps, o sistema cria grupos de nível de coleção que têm permissões nessa coleção. Não é possível remover ou excluir os grupos internos no nível da coleção.

Nota

Para ativar a página de pré-visualização da Página de Definições de Permissões das Organizações v2 , consulte Ativar funcionalidades de pré-visualização. A página de visualização fornece uma página de configurações de grupo que a página atual não tem.

A página de visualização não está disponível para versões locais.

O nome completo de cada um desses grupos é [{nome da coleção}]\{nome do grupo}. Portanto, o nome completo do grupo de administradores da coleção padrão é [Default Collection]\Project Collection Administrators.

Nome do grupo

Permissões

Associação

Administradores de coleção de projetos

Tem permissões para executar todas as operações para a coleção.

Contém o grupo Administradores Locais (BUILTIN\Administrators) para o servidor onde os serviços de camada de aplicativo estão instalados. Contém os membros do grupo Contas de Serviço CollectionName/. Limite esse grupo ao menor número de usuários que exigem controle administrativo total sobre a coleção.

Nota

Se sua implantação usa o Reporting Services, considere adicionar os membros desse grupo aos grupos de Gerentes de Conteúdo do Team Foundation no Reporting Services.

Administradores de compilação de coleção de projetos

Tem permissões para administrar recursos de compilação e permissões para a coleção.

Limite esse grupo ao menor número de usuários que exigem controle administrativo total sobre servidores e serviços de compilação para essa coleção.

Contas de serviço de compilação de coleção de projetos

Tem permissões para executar serviços de compilação para a coleção.

Limite este grupo a contas de serviço e grupos que contenham apenas contas de serviço. Este é um grupo herdado usado para compilações XAML. Use o usuário Project Collection Build Service ({sua organização}) para gerenciar permissões para compilações atuais.

Contas de Serviço de Proxy de Coleção de Projetos

Tem permissões para executar o serviço de proxy para a coleção.

Limite este grupo a contas de serviço e grupos que contenham apenas contas de serviço.

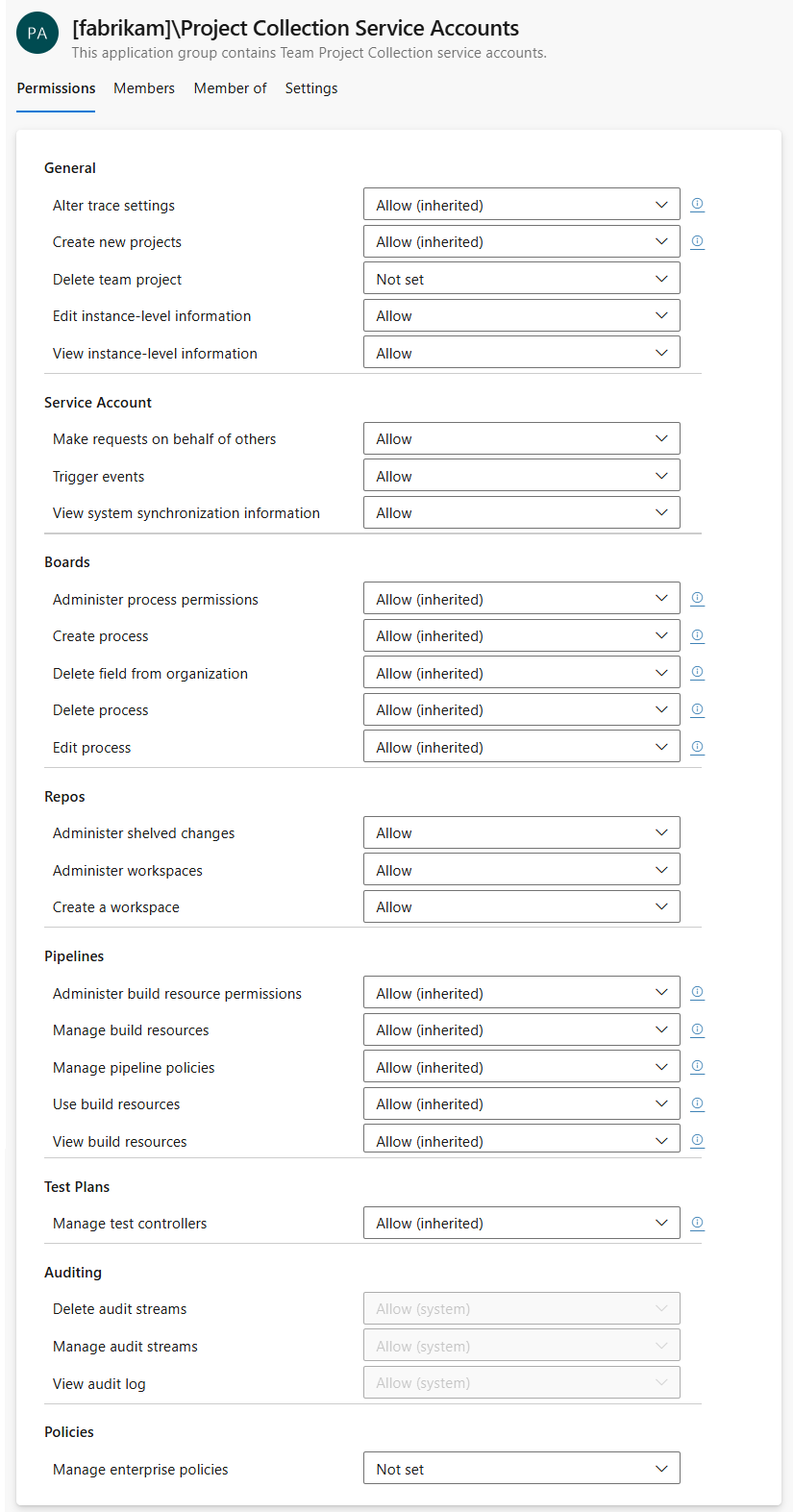

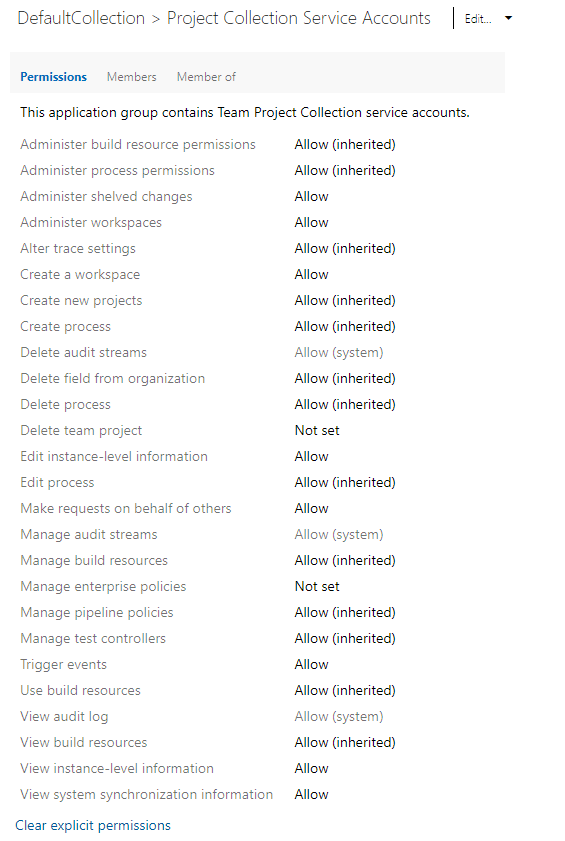

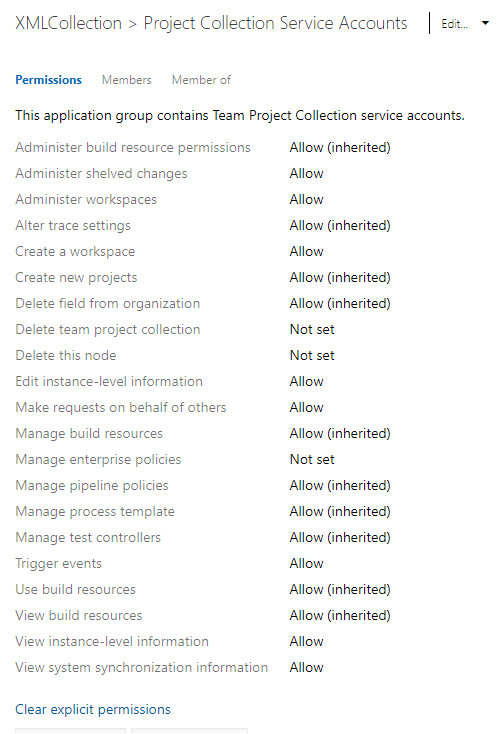

Contas de Serviço de Coleta de Projetos

Tem permissões de nível de serviço para a coleção e para o Azure DevOps Server.

Contém a conta de serviço que foi fornecida durante a instalação. Esse grupo deve conter apenas contas de serviço e grupos que contenham apenas contas de serviço. Por padrão, esse grupo é membro do grupo Administradores.

Contas de serviço de teste de coleção de projetos

Tem permissões de serviço de teste para a coleção.

Limite este grupo a contas de serviço e grupos que contenham apenas contas de serviço.

Usuários válidos da coleção de projetos

Tem permissões para acessar projetos de equipe e exibir informações na coleção.

Contém todos os usuários e grupos adicionados em qualquer lugar dentro da coleção. Não é possível modificar a associação deste grupo.

Tem acesso limitado para exibir configurações da organização e projetos diferentes daqueles aos quais eles são especificamente adicionados. Além disso, as opções do seletor de pessoas são limitadas aos usuários e grupos explicitamente adicionados ao projeto ao qual o usuário está conectado.

Adicione usuários a esse grupo quando quiser limitar sua visibilidade e acesso aos projetos aos quais você os adiciona explicitamente. não adicione usuários a esse grupo se eles também forem adicionados ao grupo Administradores de Coleção de Projetos.

Nota

O grupo Usuários com escopo de projeto fica disponível com acesso limitado quando o recurso de visualização no nível da organização, Limitar a visibilidade do usuário e a colaboração para projetos específicos está habilitado. Para obter mais informações, incluindo informações importantes relacionadas com segurança, veja Gerir a sua organização, Limitar a visibilidade do utilizador para projetos e muito mais.

Grupo de Serviços de Segurança

Usado para armazenar usuários com permissões, mas não adicionado a nenhum outro grupo de segurança.

Não atribua utilizadores a este grupo. Se estiver removendo usuários de todos os grupos de segurança, verifique se é necessário removê-los desse grupo.

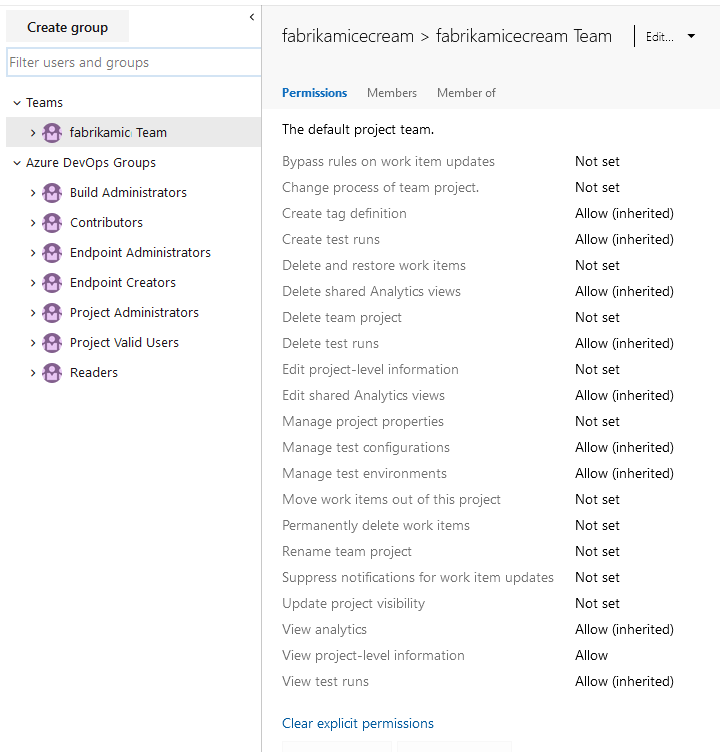

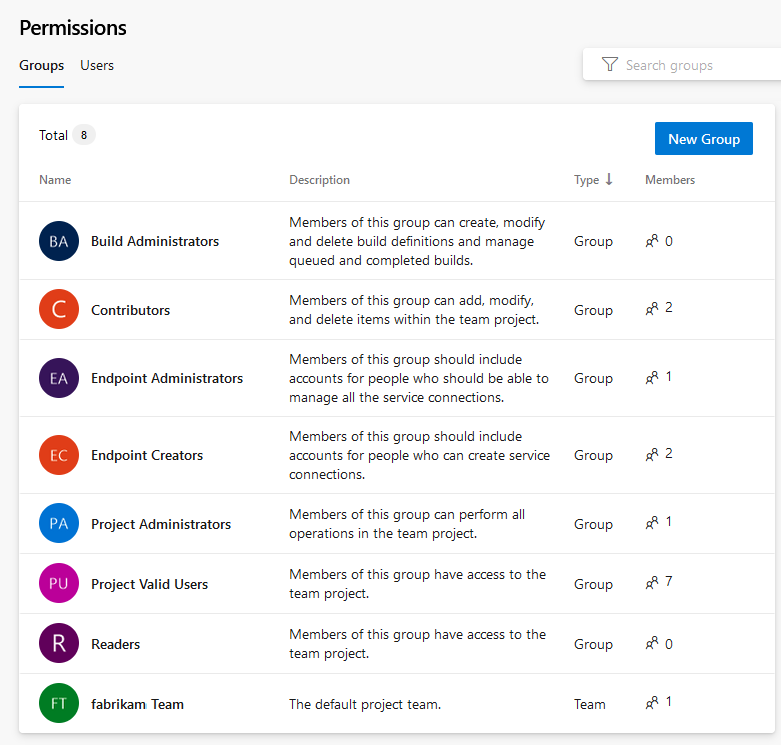

Grupos ao nível do projeto

Para cada projeto que você criar, o sistema cria os seguintes grupos de nível de projeto. Esses grupos recebem permissões no nível do projeto.

Nota

Para habilitar a página de visualização para a página Configurações de permissões do projeto, consulte Habilitar recursos de visualização.

A página de visualização não está disponível para versões locais.

Gorjeta

O nome completo de cada um desses grupos é [{nome do projeto}]\{nome do grupo}. Por exemplo, o grupo de colaboradores de um projeto chamado "Meu Projeto" é [Meu Projeto]\Colaboradores.

Nome do grupo

Permissões

Associação

Administradores de compilação

Tem permissões para administrar recursos de compilação e permissões de compilação para o projeto. Os membros podem gerenciar ambientes de teste, criar execuções de teste e gerenciar compilações.

Atribua a usuários que definem e gerenciam pipelines de compilação.

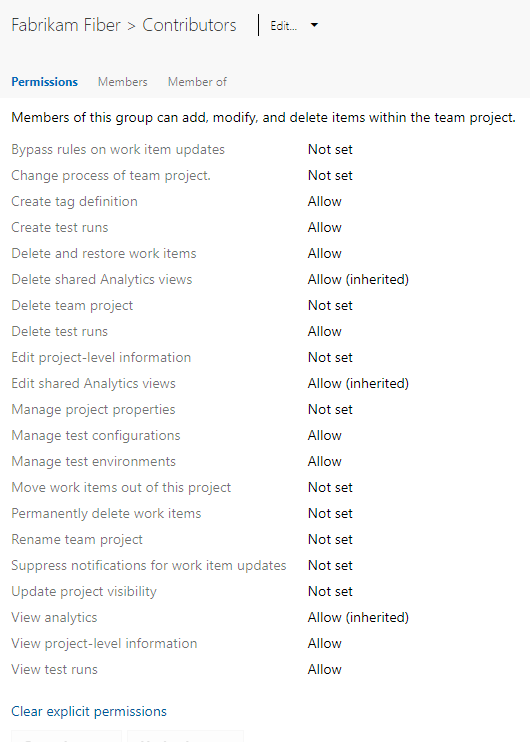

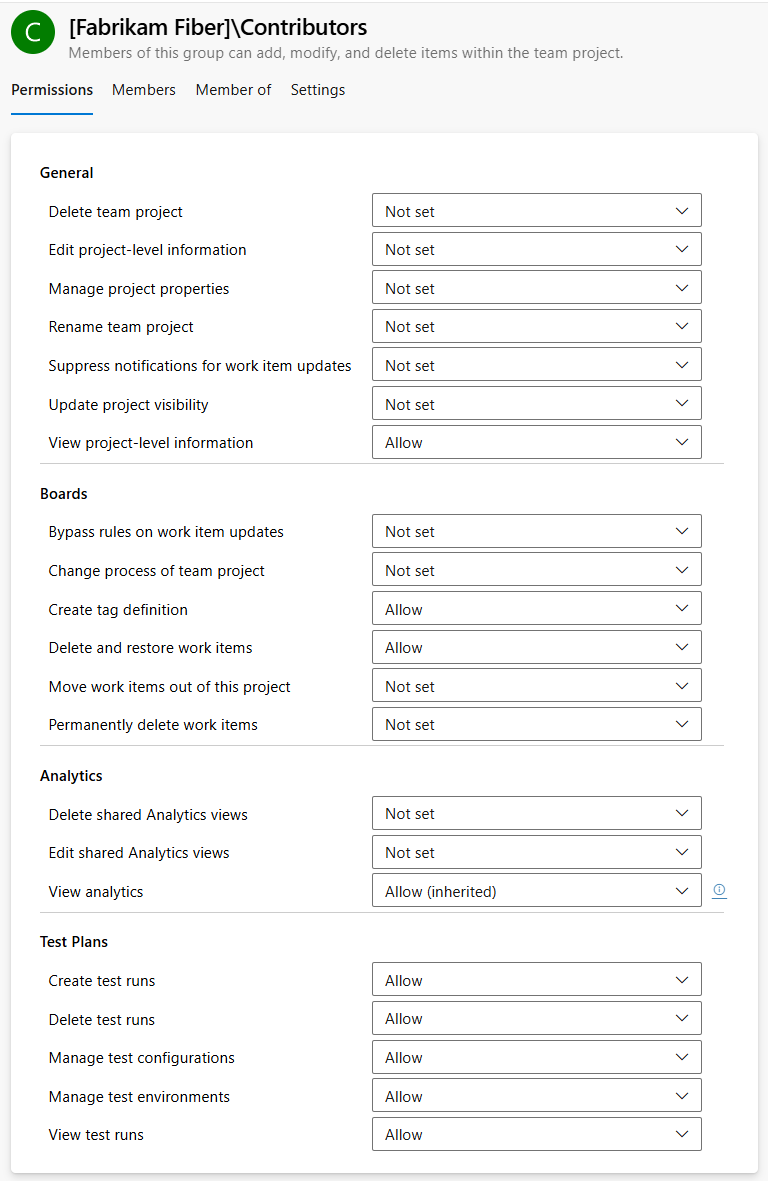

Contribuidores

Tem permissões para contribuir totalmente para a base de código do projeto e acompanhamento de item de trabalho. As principais permissões que eles não têm são permissões que gerenciam ou administram recursos.

Por padrão, o grupo de equipe criado quando você cria um projeto é adicionado a esse grupo, e qualquer usuário adicionado à equipe ou projeto é membro desse grupo. Além disso, qualquer equipe criada para um projeto é adicionada a esse grupo.

Leitores

Tem permissões para exibir informações do projeto, a base de código, itens de trabalho e outros artefatos, mas não modificá-los.

Atribua aos membros da sua organização ou coleção quem você deseja fornecer permissões somente para exibição a um projeto. Esses usuários podem visualizar listas de pendências, painéis, painéis e muito mais, mas não adicionar ou editar nada.

Tem permissões para administrar todos os aspetos de equipes e projetos, embora eles não possam criar projetos de equipe.

Atribua a usuários que precisam das seguintes funções: Gerenciar permissões de usuário, criar ou editar equipes, modificar configurações de equipe, definir caminhos de área ou iteração ou personalizar o acompanhamento de itens de trabalho. Os membros do grupo Administradores de Projeto têm permissões para executar as seguintes tarefas:

- Adicionar e remover usuários da associação ao projeto

- Adicionar e remover grupos de segurança personalizados de um projeto

- Adicionar e administrar todas as equipes de projeto e recursos relacionados à equipe

- Editar ACLs de permissão no nível do projeto

- Edite assinaturas de eventos (e-mail ou SOAP) para equipes ou eventos no nível do projeto.

Usuários válidos do projeto

Tem permissões para acessar e visualizar informações do projeto.

Contém todos os usuários e grupos adicionados em qualquer lugar ao projeto. Não é possível modificar a associação deste grupo.

Nota

Recomendamos que você não altere as permissões padrão para esse grupo.

Administradores de versão

Tem permissões para gerenciar todas as operações de liberação.

Atribua a usuários que definem e gerenciam pipelines de versão.

Nota

O grupo Administrador de Versão é criado ao mesmo tempo em que o primeiro pipeline de lançamento é definido. Ele não é criado por padrão quando o projeto é criado.

Tem permissões para contribuir totalmente para a base de código do projeto e acompanhamento de item de trabalho.

O grupo de equipe padrão é criado quando você cria um projeto e, por padrão, é adicionado ao grupo de Colaboradores do projeto. Todas as novas equipes criadas também têm um grupo criado para elas e adicionado ao grupo de Colaboradores.

Adicione membros da equipa a este grupo. Para conceder acesso para definir as configurações da equipe, adicione um membro da equipe à função de administrador da equipe.

Função de administrador da equipe

Para cada equipe adicionada, você pode atribuir um ou mais membros da equipe como administradores. A função de administrador da equipe não é um grupo com um conjunto de permissões definidas. Em vez disso, a função de administrador da equipe é encarregada de gerenciar os ativos da equipe. Para obter mais informações, consulte Gerenciar equipes e configurar ferramentas de equipe. Para adicionar um usuário como administrador de equipe, consulte Adicionar um administrador de equipe.

Nota

Os administradores de projeto podem gerenciar todas as áreas administrativas da equipe para todas as equipes.

Permissões

O sistema gerencia permissões em diferentes níveis — organização, projeto, objeto e permissões baseadas em função — e, por padrão, as atribui a um ou mais grupos internos. Você pode gerenciar a maioria das permissões através do portal da Web. Gerencie mais permissões com a ferramenta de linha de comando (CLI).

O sistema gerencia permissões em diferentes níveis — permissões de servidor, coleção, projeto, objeto e função — e, por padrão, as atribui a um ou mais grupos internos. Você pode gerenciar a maioria das permissões através do portal da Web. Gerencie mais permissões com a ferramenta de linha de comando (CLI).

Nas seções a seguir, a permissão de namespace é fornecida seguindo o rótulo de permissão exibido na interface do usuário. Por exemplo:

Criar definição de tag

Tagging, Create

Para obter mais informações, consulte Referência de permissão e namespace de segurança.

Permissões no nível do servidor

Gerencie permissões no nível do servidor por meio do Console de Administração do Team Foundation ou da ferramenta de linha de comando TFSSecurity. Os administradores do Team Foundation recebem todas as permissões no nível do servidor. Outros grupos de nível de servidor têm atribuições de permissão de seleção.

Permissão (UI)

Namespace permission

Descrição

Válido apenas para o Azure DevOps Server 2020 e versões anteriores configuradas para dar suporte a relatórios do SQL Server. Pode processar ou alterar as configurações do data warehouse ou do cubo de Análise do SQL Server usando o Serviço Web de Controle de Depósito.

Mais permissões podem ser necessárias para processar ou reconstruir totalmente o data warehouse e o cubo de análise.

Pode criar e administrar coleções.

Pode excluir uma coleção da implantação.

Nota

A exclusão de uma coleção não exclui o banco de dados de coleta do SQL Server.

Pode editar permissões no nível do servidor para usuários e grupos e adicionar ou remover grupos no nível do servidor da coleção.

Nota

Editar informações no nível da instância inclui a capacidade de executar essas tarefas definidas em todas as coleções definidas para a instância:

- Modificar as configurações de Extensões e do Google Analytics

- Implicitamente permite que o usuário modifique as permissões de controle de versão e as configurações do repositório

- Editar assinaturas de eventos ou alertas para notificações globais, eventos no nível do projeto e no nível da equipe

- Editar todas as configurações de projeto e de nível de equipe para projetos definidos nas coleções

- Criar e modificar listas globais

Para conceder todas essas permissões em um prompt de comando, você deve usar o tf.exe Permission comando para conceder as AdminConfiguration permissões e AdminConnections além de GENERIC_WRITE.

Pode executar operações em nome de outros usuários ou serviços. Atribua apenas a contas de serviço.

Pode disparar eventos de alerta no nível do servidor. Atribua apenas contas de serviço e membros do grupo Administradores do Azure DevOps ou Team Foundation.

Pode usar todos os recursos do portal da Web local. Essa permissão foi preterida com o Azure DevOps Server 2019 e versões posteriores.

Nota

Se a permissão Usar recursos completos de Acesso à Web estiver definida como Negar, o usuário verá apenas os recursos permitidos para o grupo de Partes Interessadas (consulte Alterar níveis de acesso). Um Deny substitui qualquer Permitir implícito, mesmo para contas que são membros de grupos administrativos, como Administradores do Team Foundation.

Pode exibir a associação ao grupo no nível do servidor e as permissões desses usuários.

Nota

A permissão Exibir informações no nível da instância também é atribuída ao grupo Usuários Válidos do Azure DevOps.

Permissões no nível da organização

Gerencie permissões no nível da organização por meio do contexto de administração do portal da Web ou com os comandos az devops security group. Os Administradores de Coleção de Projetos recebem todas as permissões no nível da organização. Outros grupos no nível da organização têm atribuições de permissão de seleção.

Nota

Para habilitar a página de visualização para a página Configurações de permissões do projeto, consulte Habilitar recursos de visualização.

Importante

A permissão para adicionar ou remover grupos de segurança no nível da organização ou da coleção, adicionar e gerenciar a associação à organização ou ao grupo no nível da coleção e editar ACLs de permissão no nível da coleção e do projeto é atribuída a todos os membros do grupo Administradores da Coleção de Projetos . Ele não é controlado por uma permissão exibida na interface do usuário.

Não é possível alterar as permissões para o grupo Administradores de Coleção de Projetos . Além disso, embora você possa alterar as atribuições de permissão para um membro desse grupo, suas permissões efetivas ainda estarão em conformidade com as atribuídas ao grupo de administradores do qual são membros.

Permissão (UI)

Namespace permission

Description

Geral

Pode alterar as configurações de rastreamento para coletar informações de diagnóstico mais detalhadas sobre os serviços Web do Azure DevOps.

Pode adicionar um projeto a uma organização ou coleção de projetos. Mais permissões podem ser necessárias, dependendo da sua implantação local.

Pode excluir um projeto. A exclusão de um projeto exclui todos os dados associados ao projeto. Você não pode desfazer a exclusão de um projeto, exceto restaurando a coleção para um ponto antes do projeto ser excluído.

Pode definir configurações de organização e nível de projeto.

Nota

Editar informações no nível da instância inclui a capacidade de executar essas tarefas para todos os projetos definidos em uma organização ou coleção:

- Modificar configurações e extensões de visão geral da organização

- Modificar permissões de controle de versão e configurações do repositório

- Editar assinaturas de eventos ou alertas para notificações globais, eventos no nível do projeto e no nível da equipe

- Editar todas as configurações de projeto e de nível de equipe para projetos definidos nas coleções

Pode exibir permissões no nível da organização para um usuário ou grupo.

Conta de Serviço

Pode executar operações em nome de outros usuários ou serviços. Atribua esta permissão apenas a contas de serviço.

Pode disparar eventos de alerta de projeto dentro da coleção. Atribua apenas a contas de serviço.

Pode chamar as interfaces de programação de aplicativos de sincronização. Atribua apenas a contas de serviço.

Boards

Pode modificar permissões para personalizar o acompanhamento de trabalho criando e personalizando processos herdados.

Pode criar um processo herdado usado para personalizar o acompanhamento de trabalho e os Quadros do Azure. Os usuários que recebem acesso Básico e Stakeholder recebem essa permissão por padrão.

Pode excluir um processo herdado usado para personalizar o acompanhamento de trabalho e os Painéis do Azure.

Pode editar um processo herdado personalizado.

Repos

Aplica-se somente ao controle de versão do Team Foundation (TFVC)

Pode excluir prateleiras criadas por outros usuários.

Pode criar um espaço de trabalho de controle de versão. A permissão Criar um espaço de trabalho é concedida a todos os usuários como parte de sua associação dentro do grupo Usuários Válidos da Coleção de Projetos.

Pipelines

Administrar permissões de recursos de compilação

BuildAdministration, AdministerBuildResourcePermissions

Pode modificar permissões para recursos de compilação no nível da organização ou da coleção do projeto, o que inclui:

- Definir políticas de retenção

- Definir limites de recursos para pipelines

- Adicionar e gerenciar pools de agentes

- Adicionar e gerenciar pools de implantação

Nota

Além dessa permissão, o Azure DevOps fornece permissões baseadas em função que regem a segurança dos pools de agentes. Outras configurações no nível do objeto substituirão as definidas no nível da organização ou do projeto.

Pode gerenciar computadores de compilação, agentes de compilação e controladores de compilação.

Pode gerenciar as configurações de pipeline definidas por meio de Configurações da organização, Pipelines, Configurações.

Pode reservar e alocar agentes de compilação. Atribua apenas a contas de serviço para serviços de compilação.

Pode exibir, mas não usar, controladores de compilação e agentes de compilação configurados para uma organização ou coleção de projetos.

Planos de Teste

Pode registrar e cancelar o registro de controladores de teste.

Pode excluir um fluxo de auditoria. Os fluxos de auditoria estão em pré-visualização. Para obter mais informações, consulte Criar fluxo de auditoria.

Pode adicionar um fluxo de auditoria. Os fluxos de auditoria estão em pré-visualização. Para obter mais informações, consulte Criar fluxo de auditoria.

Pode visualizar e exportar logs de auditoria. Os logs de auditoria estão em visualização. Para obter mais informações, consulte Acesso, exportação e filtro de logs de auditoria.

Políticas

Pode habilitar e desabilitar políticas de conexão de aplicativo conforme descrito em Alterar políticas de conexão de aplicativo.

Permissões no nível da coleção

Gerencie permissões no nível da coleção por meio do contexto de administração do portal da Web ou da ferramenta de linha de comando TFSSecurity. Os Administradores de Coleção de Projetos recebem todas as permissões no nível da coleção. Outros grupos de nível de coleção têm atribuições de permissão de seleção.

As permissões disponíveis para o Azure DevOps Server 2019 e versões posteriores variam dependendo do modelo de processo configurado para a coleção. Para obter uma visão geral dos modelos de processo, consulte Personalizar o acompanhamento do trabalho.

Modelo de processo herdado

Modelo de processo XML local

Importante

A permissão para adicionar ou remover grupos de segurança no nível da organização ou da coleção, adicionar e gerenciar a associação à organização ou ao grupo no nível da coleção e editar ACLs de permissão no nível da coleção e do projeto é atribuída a todos os membros do grupo Administradores da Coleção de Projetos . Ele não é controlado por uma permissão exibida na interface do usuário.

Não é possível alterar as permissões para o grupo Administradores de Coleção de Projetos . Além disso, embora você possa alterar as atribuições de permissão para um membro desse grupo, suas permissões efetivas ainda estarão em conformidade com as atribuídas ao grupo de administradores do qual são membros.

Permissão (UI)

Namespace permission

Description

Administrar permissões de recursos de compilação

BuildAdministration, AdministerBuildResourcePermissions

Pode modificar permissões para pipelines de compilação no nível de coleção do projeto. Isso inclui os seguintes artefatos:

Pode modificar permissões para personalizar o acompanhamento de trabalho criando e personalizando processos herdados. Requer que a coleção seja configurada para suportar o modelo de processo herdado. Consulte também:

Pode excluir prateleiras criadas por outros usuários. Aplica-se quando o TFVC é usado como o controle do código-fonte.

Pode criar e excluir espaços de trabalho para outros usuários. Aplica-se quando o TFVC é usado como o controle do código-fonte.

Pode alterar as configurações de rastreamento para coletar informações de diagnóstico mais detalhadas sobre os serviços Web do Azure DevOps.

Pode criar um espaço de trabalho de controle de versão. Aplica-se quando o TFVC é usado como o controle do código-fonte. Essa permissão é concedida a todos os usuários como parte de sua associação dentro do grupo Usuários válidos da coleção de projetos.

Pode adicionar projetos a uma coleção de projetos. Permissões adicionais podem ser necessárias, dependendo da sua implantação local.

Pode criar um processo herdado usado para personalizar o acompanhamento de trabalho e os Quadros do Azure. Requer que a coleção seja configurada para suportar o modelo de processo herdado.

Pode excluir um campo personalizado que foi adicionado a um processo. Para implantações locais, requer que a coleção seja configurada para dar suporte ao modelo de processo herdado.

Pode excluir um processo herdado usado para personalizar o acompanhamento de trabalho e os Painéis do Azure. Requer que a coleção seja configurada para suportar o modelo de processo herdado.

Pode excluir um projeto.

Nota

A exclusão de um projeto exclui todos os dados associados ao projeto. Não é possível desfazer a exclusão de um projeto, exceto restaurando a coleção para um ponto anterior à exclusão do projeto.

Pode definir configurações de organização e nível de projeto.

Nota

Editar informações no nível da coleção inclui a capacidade de executar essas tarefas para todos os projetos definidos em uma organização ou coleção:

- Modificar extensões e configurações do Google Analytics

- Modificar permissões de controle de versão e configurações do repositório

- Editar assinaturas de eventos ou alertas para notificações globais, eventos no nível do projeto e no nível da equipe

- Edite todas as configurações de projeto e de nível de equipe para projetos definidos nas coleções.

Pode editar um processo herdado personalizado. Requer que a coleção seja configurada para suportar o modelo de processo herdado.

Pode executar operações em nome de outros usuários ou serviços. Atribua essa permissão somente a contas de serviço locais.

Pode gerenciar computadores de compilação, agentes de compilação e controladores de compilação.

Pode habilitar e desabilitar políticas de conexão de aplicativo conforme descrito em Alterar políticas de conexão de aplicativo.

Nota

Essa permissão só é válida para os Serviços de DevOps do Azure. Embora possa aparecer para o Azure DevOps Server local, ele não se aplica a servidores locais.

Pode baixar, criar, editar e carregar modelos de processo. Um modelo de processo define os blocos de construção do sistema de controle de item de trabalho, bem como outros subsistemas que você acessa por meio dos Painéis do Azure. Requer que a coleção seja configurada para suportar o modelo de processo XML ON=premises.

Pode registrar e cancelar o registro de controladores de teste.

Pode disparar eventos de alerta de projeto dentro da coleção. Atribua apenas a contas de serviço. Os usuários com essa permissão não podem remover grupos internos de nível de coleção, como Administradores de Coleção de Projetos.

Pode reservar e alocar agentes de compilação. Atribua apenas a contas de serviço para serviços de compilação.

Pode exibir, mas não usar, controladores de compilação e agentes de compilação configurados para uma organização ou coleção de projetos.

Exibir informações no nível da instância

ou Exibir informações no nível da coleção

Collection, GENERIC_READ

Pode exibir permissões no nível da coleção para um usuário ou grupo.

Pode chamar as interfaces de programação de aplicativos de sincronização. Atribua apenas a contas de serviço.

Permissões no nível do projeto

Importante

Para acessar recursos no nível do projeto, a permissão Exibir informações no nível do projeto deve ser definida como Permitir. Essa permissão bloqueia todas as outras permissões no nível do projeto.

Gerencie permissões no nível do projeto por meio do contexto de administração do portal da Web ou com os comandos az devops security group. Os administradores de projeto recebem todas as permissões no nível do projeto. Outros grupos no nível do projeto têm atribuições de permissão de seleção.

Nota

Para ativar a página de pré-visualização da Página de Definições de Permissões do Projeto, consulte Ativar funcionalidades de pré-visualização.

Gerencie permissões no nível do projeto por meio do contexto de administração do portal da Web. Os administradores de projeto recebem todas as permissões no nível do projeto. Outros grupos no nível do projeto têm atribuições de permissão de seleção.

A página de visualização não está disponível para versões locais.

Importante

A permissão para adicionar ou remover grupos de segurança no nível do projeto e adicionar e gerenciar a associação ao grupo no nível do projeto é atribuída a todos os membros do grupo Administradores de Projeto . Ele não é controlado por uma permissão exibida na interface do usuário.

Não é possível alterar as permissões para o grupo Administradores de Projeto . Além disso, embora você possa alterar as atribuições de permissão para um membro desse grupo, suas permissões efetivas ainda estarão em conformidade com as atribuídas ao grupo de administradores do qual são membros.

Permissão (UI)

Namespace permission

Description

Geral

Pode excluir um projeto de uma organização ou coleção de projetos.

Nota

Mesmo se você definir essa permissão como Negar, os usuários que receberam permissão no nível do projeto provavelmente poderão excluir o projeto para o qual eles têm permissão. Para garantir que um usuário não possa excluir um projeto, certifique-se de definir o projeto de equipe Excluir no nível do projeto como Negar também.

Pode executar as seguintes tarefas para o projeto selecionado definido em uma organização ou coleção.

Nota

A permissão para adicionar ou remover grupos de segurança no nível do projeto e adicionar e gerenciar a associação ao grupo no nível do projeto é atribuída a todos os membros do grupo Administradores de Projeto . Ele não é controlado por uma permissão exibida na interface do usuário.

Pode fornecer ou editar metadados para um projeto. Por exemplo, um usuário pode fornecer informações de alto nível sobre o conteúdo de um projeto. A alteração de metadados é suportada por meio da API REST Definir propriedades do projeto.

Os usuários com essa permissão podem atualizar itens de trabalho sem gerar notificações. Esse recurso é útil ao executar migrações de atualizações em massa por ferramentas e deseja ignorar a geração de notificações.

Considere conceder essa permissão a contas de serviço ou usuários com a permissão Ignorar regras em atualizações de item de trabalho. Você pode definir o parâmetro como true ao atualizar o suppressNotifications trabalho via Itens de Trabalho - atualizar a API REST.

Pode alterar a visibilidade do projeto de privado para público ou público para privado. Aplica-se apenas aos Serviços de DevOps do Azure.

Pode exibir informações no nível do projeto, incluindo informações de segurança, associação a grupos e permissões. Se você definir essa permissão como Negar para um usuário, ele não poderá exibir o projeto ou entrar no projeto.

Boards

Os usuários com essa permissão podem salvar um item de trabalho que ignora regras, como cópia, restrição ou regras condicionais, definidas para o tipo de item de trabalho. Cenários úteis são migrações em que você não deseja atualizar os campos por/data na importação ou quando deseja ignorar a validação de um item de trabalho.

As regras podem ser contornadas de duas formas. A primeira é através do Work Items - update REST API e definindo o bypassRules parâmetro como true. A segunda é através do modelo de objeto do cliente, inicializando no modo de regras de bypass (inicializar WorkItemStore com WorkItemStoreFlags.BypassRules).

Quando combinado com a permissão 'Editar informações no nível do projeto', permite que os usuários alterem o processo de herança de um projeto. Para obter mais informações, consulte Criar e gerenciar processos herdados.

Pode adicionar tags a um item de trabalho. Por padrão, todos os membros do grupo de Colaboradores têm essa permissão. Além disso, você pode definir mais permissões de marcação por meio de ferramentas de gerenciamento de segurança. Para obter mais informações, consulte Referência de permissão e namespace de segurança, Marcação.

Nota

Todos os usuários que receberam acesso de partes interessadas para um projeto privado só podem adicionar tags existentes. Mesmo que a permissão Criar definição de tag esteja definida como Permitir, as partes interessadas não poderão adicionar tags. Isso faz parte das configurações de acesso das partes interessadas. Os usuários dos Serviços de DevOps do Azure com acesso de Partes Interessadas para um projeto público recebem essa permissão por padrão. Para obter mais informações, veja Referência rápida sobre o acesso de Interveniente.

Embora a permissão Criar definição de marca apareça nas configurações de segurança no nível do projeto, as permissões de marcação são, na verdade, permissões de nível de coleta que têm escopo no nível do projeto quando aparecem na interface do usuário.

Para definir o escopo de permissões de marcação para um único projeto ao usar o comando TFSSecurity , você deve fornecer o GUID para o projeto como parte da sintaxe do comando.

Caso contrário, a sua alteração aplica-se a toda a coleção.

Tenha isso em mente ao alterar ou definir essas permissões.

Excluir e restaurar itens de trabalho ou Excluir itens de trabalho neste projeto.

Project, WORK_ITEM_DELETE

Pode marcar itens de trabalho no projeto como excluídos. Os usuários dos Serviços de DevOps do Azure com acesso de Partes Interessadas para um projeto público recebem essa permissão por padrão.

Pode mover um item de trabalho de um projeto para outro dentro da coleção.

Pode excluir permanentemente itens de trabalho deste projeto.

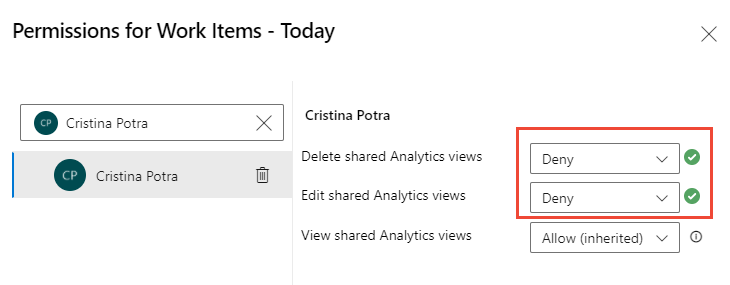

Análise

Além das permissões de namespace listadas nesta seção, você pode definir permissões no nível do AnalyticsView objeto em cada exibição.

Pode excluir visualizações do Google Analytics na área Compartilhado.

Pode criar e modificar visualizações compartilhadas do Google Analytics.

Pode aceder aos dados disponíveis a partir do serviço Analytics. Para obter mais informações, consulte Permissões necessárias para acessar o serviço Analytics.

Planos de Teste

Pode adicionar e remover resultados de teste e adicionar ou modificar execuções de teste. Para obter mais informações, consulte Controlar por quanto tempo manter os resultados do teste e Executar testes manuais.

Pode excluir uma execução de teste.

Pode criar e excluir configurações de teste.

Pode criar e excluir ambientes de teste.

Pode visualizar planos de teste no caminho da área do projeto.

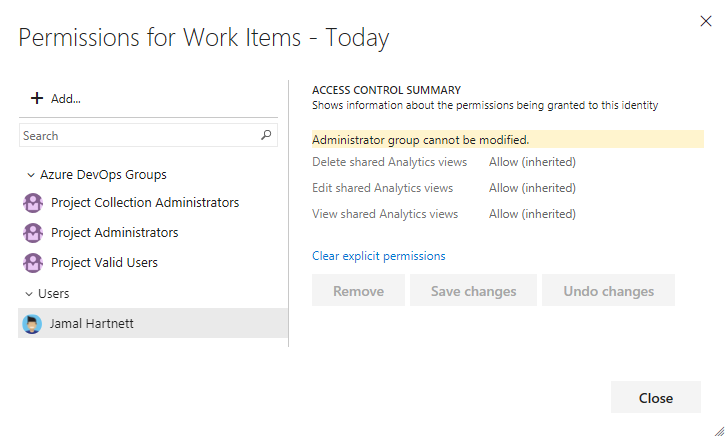

Visualizações do Google Analytics (nível do objeto)

Com as visualizações compartilhadas do Google Analytics, você pode conceder permissões específicas para exibir, editar ou excluir uma exibição criada. Gerencie a segurança das visualizações do Google Analytics a partir do portal da Web.

As permissões a seguir são definidas para cada exibição compartilhada do Google Analytics. Todos os usuários válidos recebem automaticamente todas as permissões para gerenciar exibições do Google Analytics. Considere conceder permissões de seleção para exibições compartilhadas específicas a outros membros da equipe ou grupo de segurança que você criar. Para obter mais informações, consulte O que são modos de exibição do Google Analytics e Referência de permissão e namespace de segurança.

Permissão (UI)

Namespace permission

Description

Pode excluir a visualização compartilhada do Google Analytics.

Pode alterar os parâmetros da visualização compartilhada do Google Analytics.

Pode ver e utilizar a vista partilhada do Analytics a partir do ambiente de trabalho do Power BI.

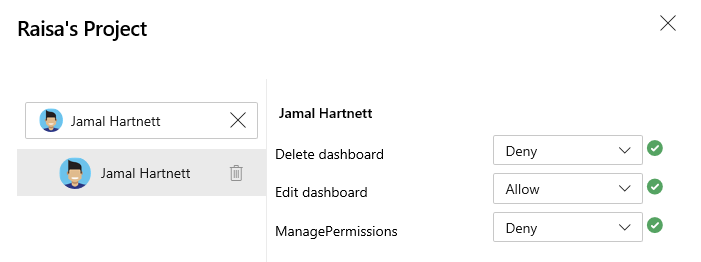

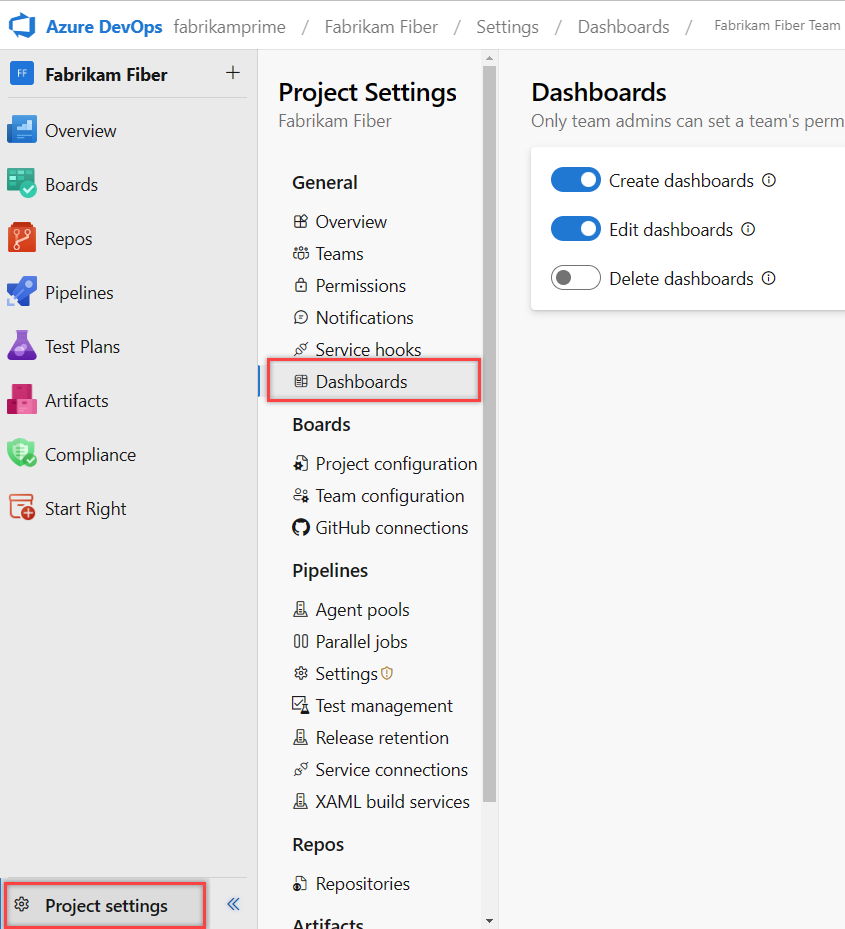

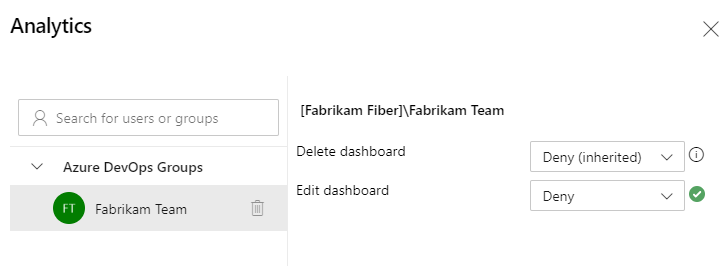

Painéis (nível do objeto)

As permissões para painéis de equipe e projeto podem ser definidas individualmente. As permissões padrão para uma equipe podem ser definidas para um projeto. Gerencie a segurança dos painéis a partir do portal da web. Mais permissões de namespace são suportadas, conforme definido em Namespace de segurança e referência de permissão.

Permissões do painel do projeto

Por padrão, o criador do painel do projeto é o proprietário do painel e recebeu todas as permissões para esse painel.

PermissãoNamespace permission |

Descrição |

|---|---|

Excluir painelDashboardsPrivileges, Delete |

Pode excluir o painel do projeto. |

Editar o dashboardDashboardsPrivileges, Edit |

Pode adicionar widgets e alterar o layout do painel do projeto. |

Gerenciar permissõesDashboardsPrivileges, ManagePermissions |

Pode gerenciar permissões para o painel do projeto. |

As permissões para painéis de equipe podem ser definidas individualmente. As permissões padrão para uma equipe podem ser definidas para um projeto. Gerencie a segurança dos painéis a partir do portal da web.

Permissões padrão do painel de equipe

Por padrão, os administradores de equipe recebem todas as permissões para seus painéis de equipe, incluindo o gerenciamento de permissões de painel padrão e individuais.

PermissãoNamespace permission |

Descrição |

|---|---|

Criar dashboardsDashboardsPrivileges, Create |

Pode criar um painel de equipe. |

Excluir painéisDashboardsPrivileges, Delete |

Pode excluir um painel de equipe. |

Editar painéisDashboardsPrivileges, Edit |

Pode adicionar widgets e alterar o layout de um painel de equipe. |

Permissões individuais do painel da equipe

Os administradores de equipe podem alterar as permissões para painéis de equipe individuais alterando as duas permissões a seguir.

PermissãoNamespace permission |

Descrição |

|---|---|

Excluir painelDashboardsPrivileges, Delete |

Pode excluir o painel de equipe específico. |

Editar o dashboardDashboardsPrivileges, Edit |

Pode adicionar widgets e alterar o layout do painel de equipe específico. |

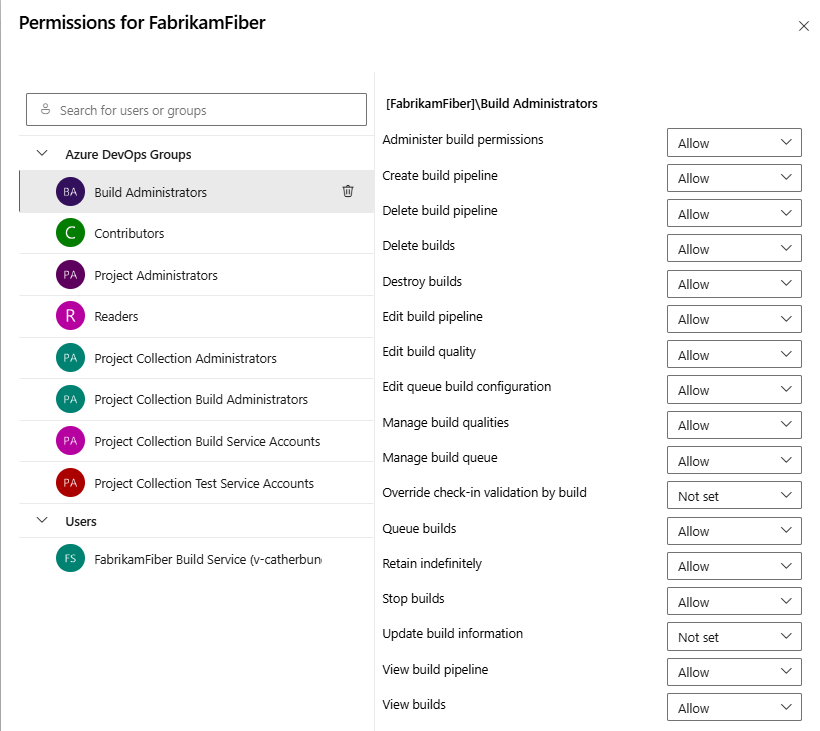

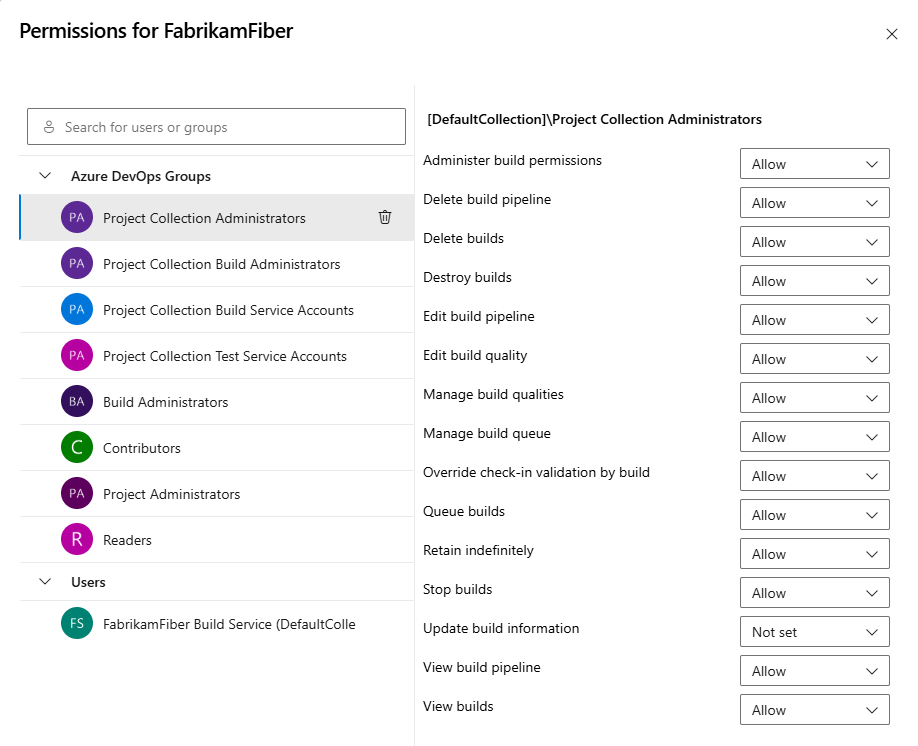

Pipeline ou Build (nível de objeto)

Gerencie permissões de pipeline para cada pipeline definido no portal da Web ou usando a ferramenta de linha de comando TFSSecurity. Os administradores de projeto recebem todas as permissões de pipeline e os administradores de compilação recebem a maioria dessas permissões. Você pode definir permissões de pipeline para todos os pipelines definidos para um projeto ou para cada definição de pipeline.

As permissões em Build seguem um modelo hierárquico. Os padrões para todas as permissões podem ser definidos no nível do projeto e podem ser substituídos em uma definição de compilação individual.

Para definir as permissões no nível do projeto para todas as definições de compilação em um projeto, escolha Segurança na barra de ações na página principal do hub Compilações.

Para definir ou substituir as permissões para uma definição de compilação específica, escolha Segurança no menu de contexto da definição de compilação.

Você pode definir as seguintes permissões em Build em ambos os níveis.

Permissão (UI)

Namespace permission

Description

Pode administrar as permissões de compilação para outros usuários.

Pode criar pipelines.

Pode excluir definições de compilação para este projeto.

Pode excluir uma compilação concluída. As compilações excluídas são mantidas na guia Excluído por algum tempo antes de serem destruídas.

Pode excluir permanentemente uma compilação concluída.

Editar pipeline de compilação: pode salvar quaisquer alterações em um pipeline de compilação, incluindo variáveis de configuração, gatilhos, repositórios e política de retenção. Disponível com os Serviços de DevOps do Azure, o Azure DevOps Server 2019 1.1 e versões posteriores. Substitui Editar definição de compilação. Não é possível criar novos pipelines. Editar definição de compilação: pode criar e modificar definições de compilação para este projeto.

Nota

Para controlar permissões para definições de compilação específicas, desative a herança.

Quando a herança está ativada, a definição de compilação respeita as permissões de compilação definidas no nível do projeto ou de um grupo ou usuário. Por exemplo, um grupo personalizado de Gerentes de compilação tem permissões definidas para enfileirar manualmente uma compilação para o projeto Fabrikam. Qualquer definição de compilação com herança para o projeto da Fabrikam permite que um membro do grupo Gerentes de compilação enfileire manualmente uma compilação.

Quando a herança está desativada, você pode definir permissões para que apenas os administradores de projeto possam enfileirar manualmente uma compilação para uma definição de compilação específica.

Pode adicionar informações sobre a qualidade da compilação através do Team Explorer ou do portal da Web.

Pode adicionar ou remover qualidades de construção. Aplica-se apenas a compilações XAML.

Pode cancelar, priorizar novamente ou adiar compilações em fila. Aplica-se apenas a compilações XAML.

Pode confirmar um conjunto de alterações TFVC que afeta uma definição de compilação fechada sem acionar o sistema para arquivar e compilar suas alterações primeiro.

Pode colocar uma compilação na fila através da interface para Team Foundation Build ou em um prompt de comando. Eles também podem parar as compilações que eles enfileiraram.

Pode especificar valores para parâmetros de texto livre (por exemplo, do tipo object ou array) e variáveis de pipeline ao enfileirar novas compilações.

Pode alternar o sinalizador de retenção em uma compilação para indefinidamente. Esse recurso marca uma compilação para que o sistema não a exclua automaticamente com base em qualquer política de retenção aplicável.

Pode parar qualquer compilação em andamento, incluindo compilações enfileiradas e iniciadas por outro usuário.

Pode adicionar nós de informações de compilação ao sistema e também pode adicionar informações sobre a qualidade de uma compilação. Atribua apenas a contas de serviço.

Pode exibir as definições de compilação criadas para o projeto.

Pode visualizar as compilações enfileiradas e concluídas para este projeto.

Nota

- Desative a Herança para uma definição de compilação quando quiser controlar permissões para definições de compilação específicas.

- Quando a herança está Ativada, a definição de compilação respeita as permissões de compilação definidas no nível do projeto ou de um grupo ou usuário. Por exemplo, um grupo personalizado de Gerentes de compilação tem permissões definidas para enfileirar manualmente uma compilação para o projeto Fabrikam. Qualquer definição de compilação com herança ativada para o projeto Fabrikam permitiria que um membro do grupo Gerentes de compilação a capacidade de enfileirar manualmente uma compilação.

- No entanto, ao desativar a herança para o projeto Fabrikam, você pode definir permissões que permitam apenas que os administradores de projeto enfileirem manualmente uma compilação para uma definição de compilação específica. Isso me permitiria definir permissões para essa definição de compilação especificamente.

- Atribua a validação de check-in de substituição por permissão de compilação somente a contas de serviço para serviços de compilação e a administradores de compilação responsáveis pela qualidade do código. Aplica-se a compilações de check-in fechado TFVC. Isso não se aplica a compilações de RP. Para obter mais informações, consulte Check-in em uma pasta controlada por um processo de compilação de check-in fechado.

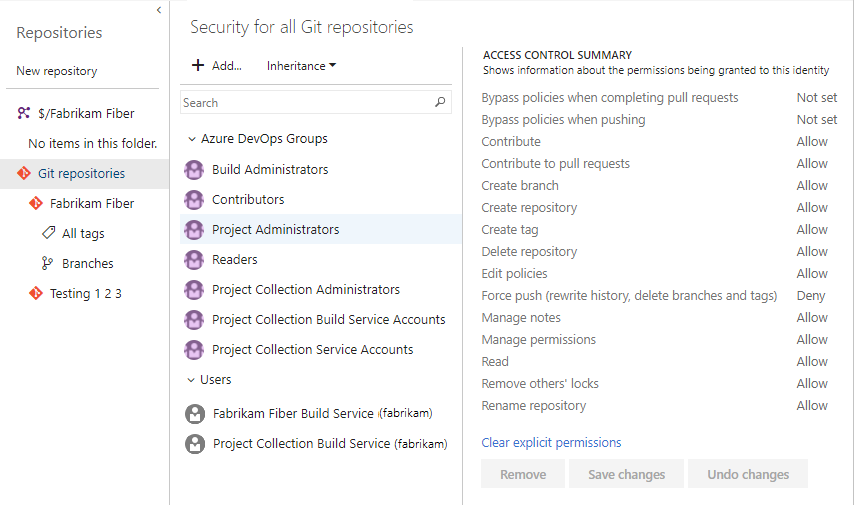

Repositório Git (nível de objeto)

Gerencie a segurança de cada repositório ou ramificação do Git a partir do portal da Web, da ferramenta de linha de comando TF ou usando a ferramenta de linha de comando TFSSecurity. Os administradores de projeto recebem a maioria dessas permissões (que aparecem apenas para um projeto configurado com um repositório Git). Você pode gerenciar essas permissões para todos os repositórios Git ou para um repositório Git específico.

Nota

Defina permissões em todos os repositórios Git fazendo alterações na entrada de repositórios Git de nível superior. Os repositórios individuais herdam permissões da entrada de repositórios Git de nível superior. As ramificações herdam permissões de atribuições feitas no nível do repositório. Por padrão, os grupos de Leitores no nível do projeto só têm permissões de Leitura.

Para gerenciar permissões de repositório e ramificação do Git, consulte Definir permissões de ramificação.

Permissão (UI)

Namespace permission

Description

Pode optar por substituir políticas de ramificação marcando Substituir políticas de ramificação e habilitar a mesclagem ao concluir uma RP.

Nota

Ignorar políticas ao concluir solicitações pull e Ignorar políticas ao enviar por push substituir Isento da Aplicação de Políticas.

Pode enviar por push para uma ramificação que tenha políticas de ramificação habilitadas. Quando um usuário com essa permissão faz um push que substituiria a política de ramificação, o push ignora automaticamente a política de ramificação sem nenhuma etapa de aceitação ou aviso.

Nota

Ignorar políticas ao concluir solicitações pull e Ignorar políticas ao enviar por push substituir Isento da Aplicação de Políticas.

No nível do repositório, podem enviar suas alterações por push para ramificações existentes no repositório e podem concluir solicitações pull. Os usuários que não têm essa permissão, mas que têm a permissão Criar ramificação, podem enviar alterações para novas ramificações. Não substitui as restrições em vigor das políticas de filial.

No nível da ramificação, pode empurrar suas alterações para a ramificação e bloquear a ramificação. O bloqueio de uma ramificação bloqueia quaisquer novas confirmações de outras pessoas e impede que outros usuários alterem o histórico de confirmações existente.

Pode criar, comentar e votar em solicitações pull.

Pode criar e publicar ramificações no repositório. A falta dessa permissão não limita os usuários de criar ramificações em seu repositório local; apenas os impede de publicar filiais locais no servidor.

Nota

Ao criar uma nova ramificação no servidor, você tem as permissões Contribuir, Editar Políticas, Forçar Push, Gerenciar Permissões e Remover Bloqueios de Outros para essa ramificação por padrão. Isso significa que você pode adicionar novos commits ao repositório por meio de sua filial.

Pode criar novos repositórios. Essa permissão só está disponível na caixa de diálogo Segurança para o objeto de repositórios Git de nível superior.

Pode enviar tags para o repositório.

Pode excluir o repositório. No nível superior dos repositórios Git, é possível excluir qualquer repositório.

Pode editar políticas para o repositório e suas ramificações.

Aplica-se à Atualização 2 do TFS 2018. Pode ignorar políticas de ramificação e executar as duas ações a seguir:

- Substituir políticas de filial e concluir RPs que não satisfazem a política de filial

- Enviar diretamente para ramificações que têm políticas de ramificação definidas

Nota

No Azure DevOps, ele é substituído pelas duas permissões a seguir: Ignorar políticas ao concluir solicitações pull e Ignorar políticas ao push.

Pode forçar uma atualização para uma ramificação, excluir uma ramificação e modificar o histórico de confirmação de uma ramificação. Pode excluir tags e anotações.

Pode enviar e editar notas do Git.

Pode definir permissões para o repositório.

Pode clonar, buscar, extrair e explorar o conteúdo do repositório.

Pode remover bloqueios de ramificação definidos por outros usuários. O bloqueio de uma ramificação impede que novas confirmações sejam adicionadas à ramificação por outras pessoas e impede que outros usuários alterem o histórico de confirmações existente.

Pode alterar o nome do repositório. Quando definido na entrada de repositórios Git de nível superior, pode alterar o nome de qualquer repositório.

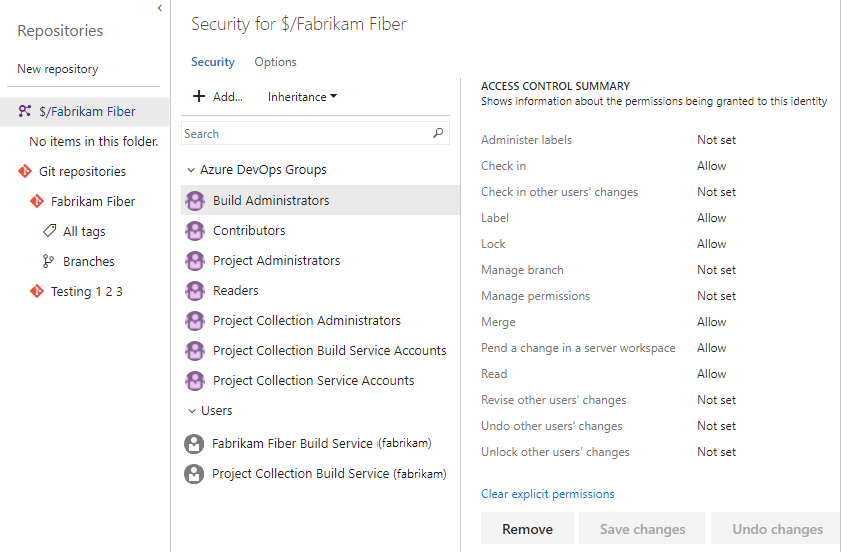

TFVC (nível de objeto)

Gerencie a segurança de cada ramificação do TFVC a partir do portal da Web ou usando a ferramenta de linha de comando TFSSecurity. Os administradores de projeto recebem a maioria dessas permissões, que aparecem apenas para um projeto que foi configurado para usar o controle de versão do Team Foundation como um sistema de controle de origem. Nas permissões de controle de versão, a negação explícita tem precedência sobre as permissões de grupo de administradores.

Essas permissões aparecem apenas para uma configuração de projeto para usar o Controle de Versão do Team Foundation como o sistema de controle do código-fonte.

Nas permissões de controle de versão, Negar explícito tem precedência sobre as permissões de grupo de administradores.

Permissão (UI)

Namespace permission

Description

Administrar etiquetas

VersionControlItems, LabelOther

Pode editar ou excluir rótulos criados por outro usuário.

Dar entrada

VersionControlItems, Checkin

Pode fazer check-in de itens e revisar quaisquer comentários confirmados do conjunto de alterações. As alterações pendentes são confirmadas no check-in.*

Fazer check-in das alterações de outros usuários

VersionControlItems, CheckinOther

Pode fazer check-in de alterações que foram feitas por outros usuários. As alterações pendentes são confirmadas no check-in.

Fazer uma alteração em um espaço de trabalho do servidor

VersionControlItems, PendChange

Pode fazer check-out e fazer uma alteração pendente em itens em uma pasta. Exemplos de alterações pendentes incluem adicionar, editar, renomear, excluir, cancelar exclusão, ramificar e mesclar um arquivo. As alterações pendentes devem ser verificadas, portanto, os usuários também devem ter a permissão Check-in para compartilhar suas alterações com a equipe.*

Etiqueta

VersionControlItems, Label

Pode rotular itens.

Pode bloquear e desbloquear pastas ou ficheiros. Uma pasta ou arquivo rastreado pode ser bloqueado ou desbloqueado para negar ou restaurar os privilégios de um usuário. Os privilégios incluem fazer check-out de um item para edição em um espaço de trabalho diferente ou fazer check-in de Alterações pendentes em um item de um espaço de trabalho diferente. Para obter mais informações, consulte Bloquear comando.

Gerenciar filial

VersionControlItems, ManageBranch

Pode converter qualquer pasta sob esse caminho em uma ramificação e também executar as seguintes ações em uma ramificação: editar suas propriedades, reparentá-la e convertê-la em uma pasta. Os usuários que têm essa permissão podem ramificar essa ramificação somente se também tiverem a permissão Mesclar para o caminho de destino. Os usuários não podem criar ramificações a partir de uma ramificação para a qual não tenham a permissão Gerenciar Ramificação.

Gerir permissões

VersionControlItems, AdminProjectRights

Pode gerenciar as permissões de outros usuários para pastas e arquivos no controle de versão.*

Pode mesclar alterações nesse caminho.*

Lida

VersionControlItems, Read

Pode ler o conteúdo de um arquivo ou pasta. Se um usuário tiver permissões de leitura para uma pasta, ele poderá ver o conteúdo da pasta e as propriedades dos arquivos nela, mesmo que o usuário não tenha permissão para abrir os arquivos.

Rever as alterações de outros utilizadores

VersionControlItems, ReviseOther

Pode editar os comentários em arquivos com check-in, mesmo que outro usuário tenha feito check-in no arquivo.*

Desfazer alterações de outros usuários

VersionControlItems, UndoOther

Pode desfazer uma alteração pendente feita por outro usuário.*

Desbloqueie as alterações de outros utilizadores

VersionControlItems, UnlockOther

Pode desbloquear ficheiros bloqueados por outros utilizadores.*

* Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que sejam responsáveis por supervisionar ou monitorar o projeto e que possam ou devam alterar os comentários nos arquivos com check-in, mesmo que outro usuário tenha feito check-in no arquivo.

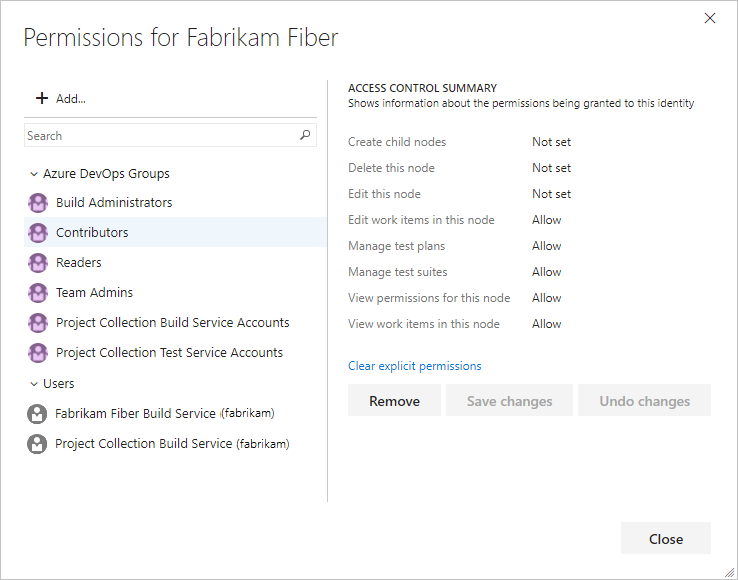

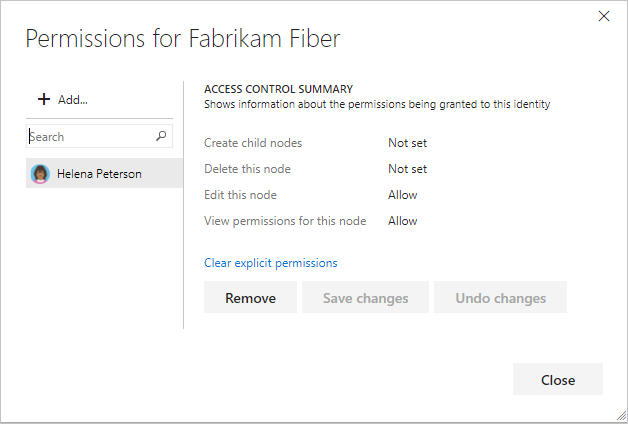

Caminho da área (nível do objeto)

As permissões de caminho de área gerenciam o acesso às ramificações da hierarquia de área e aos itens de trabalho nessas áreas. Gerencie a segurança de cada caminho de área a partir do portal da Web ou usando a ferramenta de linha de comando TFSSecurity. As permissões de área gerenciam o acesso para criar e gerenciar caminhos de área, bem como criar e modificar itens de trabalho definidos em caminhos de área.

Os membros do grupo Administradores de Projeto recebem automaticamente permissões para gerenciar caminhos de área para um projeto. Considere conceder aos administradores de equipe ou leads de equipe permissões para criar, editar ou excluir nós de área.

Nota

Várias equipas podem contribuir para um projeto. Quando esse é o caso, você pode configurar equipes associadas a uma área. As permissões para os itens de trabalho da equipe são atribuídas atribuindo permissões à área. Existem outras configurações de equipe que configuram as ferramentas de planejamento ágil da equipe.

Permissão (UI)

Namespace permission

Description

Pode criar nós de área. Os usuários que têm essa permissão e a permissão Editar este nó podem mover ou reordenar qualquer nó de área filho.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de área.

Os usuários que têm essa permissão e a permissão Editar este nó para outro nó podem excluir nós de área e reclassificar itens de trabalho existentes do nó excluído. Se o nó excluído tiver nós filho, esses nós também serão excluídos.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de área.

Pode definir permissões para este nó e renomear nós de área.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de área.

Pode editar itens de trabalho neste nó de área.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar editar itens de trabalho no nó da área.

Pode modificar as propriedades do plano de teste, como configurações de compilação e teste.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar gerenciar planos de teste ou conjuntos de testes neste nó de área.

Pode criar e excluir conjuntos de testes, adicionar e remover casos de teste de conjuntos de testes, alterar configurações de teste associadas a conjuntos de teste e modificar a hierarquia de conjuntos (mover um conjunto de testes).

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar gerenciar planos de teste ou conjuntos de testes neste nó de área.

Pode exibir as configurações de segurança de um nó de caminho de área.

Pode exibir, mas não alterar, itens de trabalho neste nó de área.

Nota

Se você definir Exibir itens de trabalho neste nó como Negar, o usuário não poderá ver nenhum item de trabalho neste nó de área. Uma Negação substitui qualquer permissão implícita, mesmo para usuários que são membros de um grupo administrativo.

Caminho de iteração (nível do objeto)

As permissões de caminho de iteração gerenciam o acesso para criar e gerenciar caminhos de iteração, também conhecidos como sprints.

Gerencie a segurança de cada caminho de iteração a partir do portal da Web ou usando a ferramenta de linha de comando TFSSecurity.

Os membros do grupo Administradores de Projeto recebem automaticamente essas permissões para cada iteração definida para um projeto. Considere conceder permissões a administradores de equipe, scrum masters ou líderes de equipe para criar, editar ou excluir nós de iteração.

Permissão (UI)

Namespace permission

Description

Pode criar nós de iteração. Os usuários que têm essa permissão e a permissão Editar este nó podem mover ou reordenar qualquer nó de iteração filho.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de iteração.

Os usuários que têm essa permissão e a permissão Editar este nó para outro nó podem excluir nós de iteração e reclassificar itens de trabalho existentes do nó excluído. Se o nó excluído tiver nós filho, esses nós também serão excluídos.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de iteração.

Pode definir permissões para este nó e renomear nós de iteração.

Considere adicionar essa permissão a quaisquer usuários ou grupos adicionados manualmente que possam precisar excluir, adicionar ou renomear nós de iteração.

Pode visualizar as configurações de segurança para este nó.

Nota

Os membros dos Usuários Válidos da Coleção de Projetos, Usuários Válidos do Projeto ou qualquer usuário ou grupo que tenha Exibir informações no nível da coleção ou Exibir informações no nível do projeto podem exibir permissões de qualquer nó de iteração.

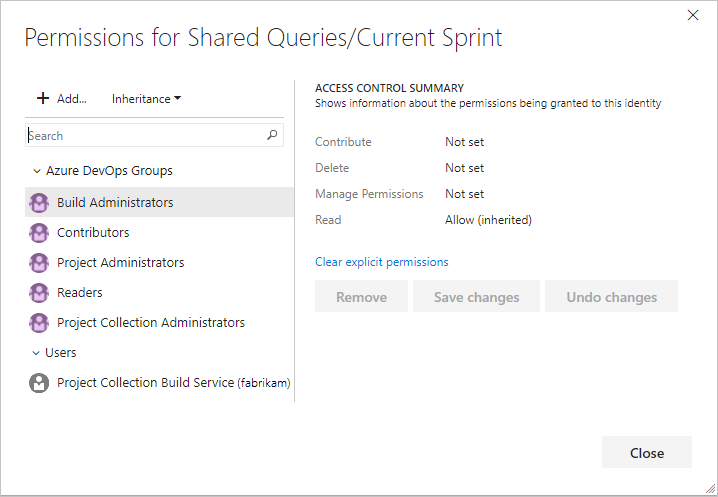

Consulta de item de trabalho e pasta de consulta (nível de objeto)

Gerencie permissões de consulta e pasta de consulta através do portal da Web. Os administradores de projeto recebem todas essas permissões. Os colaboradores recebem somente permissões de leitura.

Considere conceder as permissões de Colaboração a usuários ou grupos que exigem a capacidade de criar e compartilhar consultas de item de trabalho para o projeto. Para obter mais informações, consulte Definir permissões em consultas.

Nota

Para criar gráficos de consulta, você precisa de acesso básico.

Permissão (UI)

Namespace permission

Description

Pode visualizar e modificar a pasta de consulta ou salvar consultas dentro da pasta.

Pode excluir uma consulta ou pasta de consulta e seu conteúdo.

Pode gerenciar as permissões para esta consulta ou pasta de consulta.

Pode exibir e usar a consulta ou as consultas em uma pasta, mas não pode modificar o conteúdo da consulta ou da pasta de consulta.

Planos de entrega (nível do objeto)

Gerencie as permissões do plano através do portal da Web. Gerencie as permissões para cada plano por meio da caixa de diálogo Segurança. Os administradores de projeto recebem todas as permissões para criar, editar e gerenciar planos. Os usuários válidos recebem permissões de exibição (somente leitura).

Permissão (UI)

Namespace permission

Description

Pode excluir o plano selecionado.

Pode editar a configuração e as definições definidas para o plano selecionado.

Pode gerenciar as permissões para o plano selecionado.

Pode visualizar as listas de planos, abrir e interagir com um plano, mas não pode modificar a configuração ou as definições do plano.

Processo (nível do objeto)

Você pode gerenciar as permissões para cada processo herdado que você cria através do portal da Web. Gerencie as permissões para cada processo através de sua caixa de diálogo Segurança. Os Administradores de Coleção de Projetos recebem todas as permissões para criar, editar e gerenciar processos. Os usuários válidos recebem permissões de exibição (somente leitura).

Permissão (UI)

Namespace permission

Description

Pode definir ou alterar as permissões para um processo herdado.

Pode excluir o processo herdado.

Pode criar um processo herdado de um processo do sistema ou copiar ou modificar um processo herdado.

Etiquetas de itens de trabalho

Você pode gerenciar permissões de marcação usando a permissão de segurança az devops ou as ferramentas de linha de comando TFSSecurity . Os colaboradores podem adicionar tags a itens de trabalho e usá-las para filtrar rapidamente uma lista de pendências, quadro ou exibição de resultados de consulta.

Você pode gerenciar permissões de marcação usando a ferramenta de linha de comando TFSSecurity. Os colaboradores podem adicionar tags a itens de trabalho e usá-las para filtrar rapidamente uma lista de pendências, quadro ou exibição de resultados de consulta.

Permissão (UI)

Namespace permission

Description

Pode criar novas tags e aplicá-las a itens de trabalho. Os usuários sem essa permissão só podem selecionar a partir do conjunto existente de tags para o projeto.

Por padrão, os Colaboradores recebem a permissão Criar definição de tag. Embora a permissão Criar definição de marca apareça nas configurações de segurança no nível do projeto, as permissões de marcação são, na verdade, permissões no nível da coleção que têm escopo no nível do projeto quando aparecem na interface do usuário. Para definir o escopo de permissões de marcação para um único projeto quando estiver usando uma ferramenta de linha de comando, você deve fornecer o GUID para o projeto como parte da sintaxe de comando. Caso contrário, a sua alteração aplica-se a toda a coleção. Tenha isso em mente ao alterar ou definir essas permissões.

Pode remover uma tag da lista de tags disponíveis para esse projeto.

Essa permissão não aparece na interface do usuário. Você só pode defini-lo usando uma ferramenta de linha de comando. Também não há interface do usuário para excluir explicitamente uma tag. Em vez disso, quando uma tag não está em uso há três dias, o sistema a exclui automaticamente.

Pode exibir uma lista de tags disponíveis para o item de trabalho dentro do projeto. Os usuários sem essa permissão não têm uma lista de tags disponíveis para escolher no formulário de item de trabalho ou no editor de consultas.

Essa permissão não aparece na interface do usuário. Ele só pode ser definido usando uma ferramenta de linha de comando. A visualização de informações no nível do projeto permite implicitamente que os usuários visualizem as tags existentes.

Pode renomear uma tag usando a API REST.

Essa permissão não aparece na interface do usuário. Ele só pode ser definido usando uma ferramenta de linha de comando.

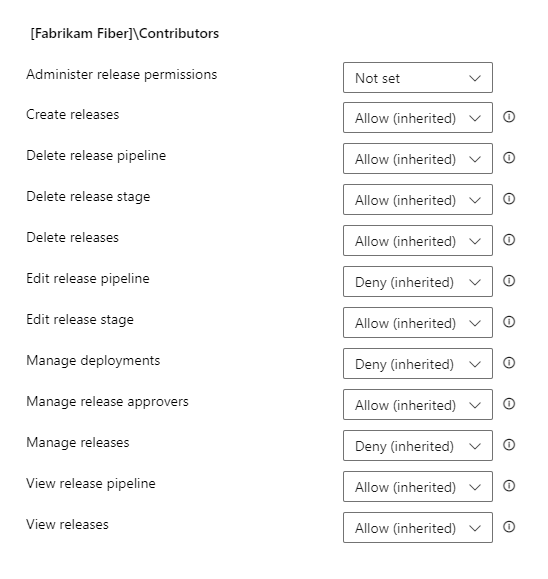

Release (nível do objeto)

Gerencie permissões para cada versão definida no portal da Web. Os Administradores de Projeto e os Administradores de Versão recebem todas as permissões de gerenciamento de versão. Essas permissões funcionam em um modelo hierárquico no nível do projeto, para um pipeline de liberação específico ou para um ambiente específico em um pipeline de versão. Dentro dessa hierarquia, as permissões podem ser herdadas do pai ou substituídas.

Nota

O grupo do Administrador de Versão no nível do projeto é criado quando você define seu primeiro pipeline de versão.

Além disso, você pode atribuir aprovadores a etapas específicas dentro de um pipeline de liberação para garantir que os aplicativos que estão sendo implantados atendam aos padrões de qualidade.

As permissões a seguir são definidas no Release Management. A coluna de escopo explica se a permissão pode ser definida no nível do projeto, pipeline de liberação ou ambiente.

Permissão

Descrição

Âmbitos

Pode alterar qualquer uma das outras permissões listadas aqui.

Projeto, Pipeline de lançamento, Meio Ambiente

Pode criar novas versões.

Projeto, pipeline de lançamento

Pode excluir pipelines de liberação.

Projeto, pipeline de lançamento

Pode excluir ambientes em pipelines de liberação.

Projeto, Pipeline de lançamento, Meio Ambiente

Pode excluir versões de um pipeline.

Projeto, pipeline de lançamento

Pode adicionar e editar um pipeline de versão, incluindo variáveis de configuração, gatilhos, artefatos e política de retenção, bem como configuração dentro de um ambiente do pipeline de liberação. Para fazer alterações em um ambiente específico em um pipeline de versão, o usuário também precisa da permissão Editar ambiente de versão.

Projeto, pipeline de lançamento

Pode editar ambientes em pipelines de lançamento. Para salvar as alterações no pipeline de liberação, o usuário também precisa da permissão Editar pipeline de liberação. Essa permissão também controla se um usuário pode editar a configuração dentro do ambiente de uma instância de versão específica. O usuário também precisa da permissão Gerenciar versões para salvar a versão modificada.

Projeto, Pipeline de lançamento, Meio Ambiente

Pode iniciar uma implantação direta de uma versão em um ambiente. Essa permissão é apenas para implantações diretas que são iniciadas manualmente selecionando a ação Implantar em uma versão. Se a condição em um ambiente estiver definida para qualquer tipo de implantação automática, o sistema iniciará automaticamente a implantação sem verificar a permissão do usuário que criou a versão.

Projeto, Pipeline de lançamento, Meio Ambiente

Pode adicionar ou editar aprovadores para ambientes em pipelines de versão. Essa permissão também controla se um usuário pode editar os aprovadores dentro do ambiente de uma instância de versão específica.

Projeto, Pipeline de lançamento, Meio Ambiente

Pode editar uma configuração de versão, como estágios, aprovadores e variáveis. Para editar a configuração de um ambiente específico em uma instância de versão, o usuário também precisa da permissão Editar ambiente de versão.

Projeto, pipeline de lançamento

Pode visualizar pipelines de liberação.

Projeto, pipeline de lançamento

Pode visualizar versões pertencentes a pipelines de liberação.

Projeto, pipeline de lançamento

Os valores padrão para todas essas permissões são definidos para coleções de projetos de equipe e grupos de projetos. Por exemplo, Administradores de Coleção de Projetos, Administradores de Projeto e Administradores de Versão recebem todas as permissões acima por padrão. Os colaboradores recebem todas as permissões, exceto Administrar permissões de versão. Os leitores, por padrão, têm todas as permissões negadas, exceto o pipeline de liberação de exibição e as versões de exibição.

Permissões do grupo de tarefas (Build and Release)

Gerencie permissões para grupos de tarefas a partir do hub Build and Release do portal da Web. Os administradores de projeto, compilação e versão recebem todas as permissões. As permissões do grupo de tarefas seguem um modelo hierárquico. Os padrões para todas as permissões podem ser definidos no nível do projeto e podem ser substituídos em uma definição de grupo de tarefas individual.

Use grupos de tarefas para encapsular uma sequência de tarefas já definidas em uma compilação ou uma definição de versão em uma única tarefa reutilizável. Defina e gerencie grupos de tarefas na guia Grupos de tarefas do hub Criar e Liberar .

Permissão Description Administrar permissões de grupo de tarefas Pode adicionar e remover usuários ou grupos à segurança do grupo de tarefas. Excluir grupo de tarefas Pode excluir um grupo de tarefas. Editar grupo de tarefas Pode criar, modificar ou excluir um grupo de tarefas.

Notificações ou alertas

Não há permissões de interface do usuário associadas ao gerenciamento de notificações ou alertas por e-mail. Em vez disso, você pode gerenciá-los usando a ferramenta de linha de comando TFSSecurity .

- Por padrão, os membros do grupo de Colaboradores no nível do projeto podem assinar alertas por conta própria.

- Os membros do grupo Administradores da Coleção de Projetos ou os usuários que têm a opção Editar informações no nível da coleção podem definir alertas nessa coleção para outras pessoas ou para uma equipe.

- Os membros do grupo Administradores de Projeto ou os usuários que têm a opção Editar informações no nível do projeto podem definir alertas nesse projeto para outras pessoas ou para uma equipe.

Você pode gerenciar permissões de alerta usando TFSSecurity.

Ação TFSSecurity

TFSSecurity Namespace

Descrição

Administradores de Coleção de Projetos &

Contas de Serviço de Coleta de Projetos

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Pode criar uma assinatura de serviço Web baseada em SOAP.

✔️

GENERIC_READ

EventSubscription

Pode exibir eventos de assinatura definidos para um projeto.

✔️

GENERIC_WRITE

EventSubscription

Pode criar alertas para outros usuários ou para uma equipe.

✔️

UNSUBSCRIBE

EventSubscription

Pode cancelar a inscrição de uma assinatura de evento.

✔️

Artigos relacionados

- Introdução às permissões, acesso e grupos de segurança

- Referência de permissão e espaço de nomes de segurança para o Azure DevOps

- Adicionar usuários a uma organização (Serviços de DevOps do Azure)

- Adicionar usuários a uma equipe ou a um projeto

- Tornar um usuário um administrador de equipe

- Resolver problemas de permissões