Definir permissões de ramos

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Configure permissões para controlar quem pode ler e atualizar o código em uma ramificação no seu repositório Git. Você pode definir permissões para usuários individuais e grupos, e herdar e substituir permissões conforme necessário de suas permissões de recompra.

Importante

Selecione a versão deste artigo que corresponde à sua plataforma e versão. O seletor de versão está acima do índice. Procure a sua plataforma e versão do Azure DevOps.

Utilizar a vista de ramificações para configurar a segurança

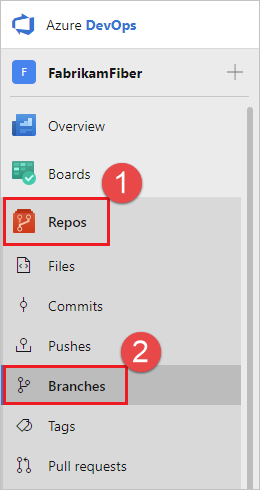

Abra a página Filiais navegando até seu projeto no portal da Web e selecionando Repos, Branches.

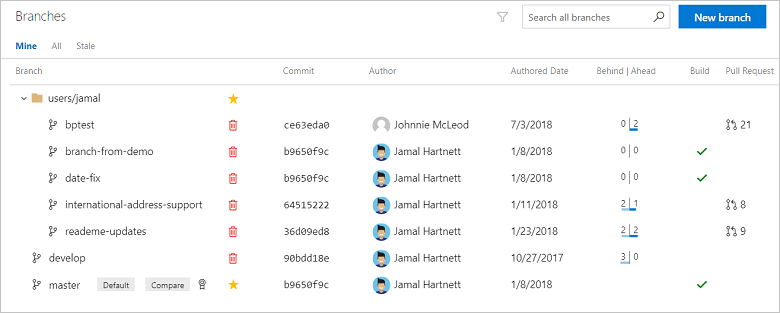

Localize sua filial na página. Você pode navegar na lista ou pesquisar sua filial usando a caixa Pesquisar todas as filiais no canto superior direito.

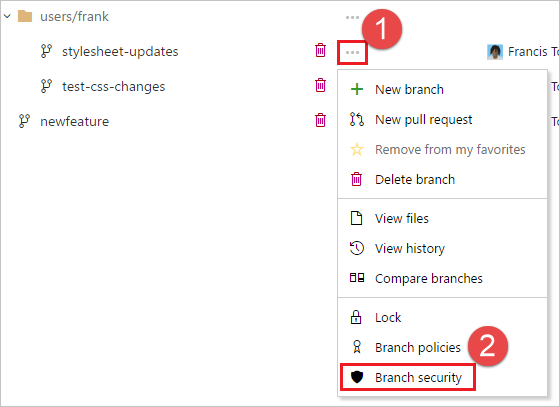

Abra o menu de contexto selecionando o ícone ... ao lado do nome da ramificação. Selecione Segurança de filial no menu.

Adicionar usuários ou grupos

Gorjeta

Você só pode adicionar permissões para usuários e grupos já em seu projeto. Adicione novos usuários e grupos ao seu Project antes de definir permissões de ramificação.

Adicione usuários ou grupos às suas permissões de filial selecionando Adicionar.

Introduza o endereço de início de sessão ou o alias de grupo e, em seguida, selecione Guardar alterações.

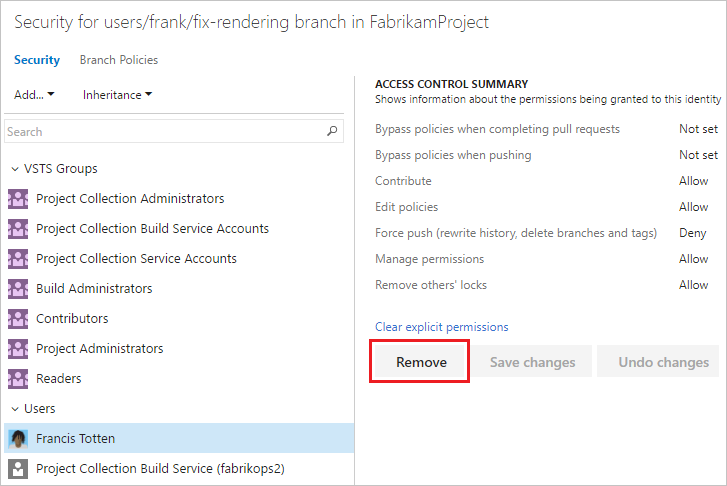

Remover utilizadores ou grupos

Remova as permissões para um usuário ou grupo selecionando o usuário ou o grupo de DevOps do Azure e, em seguida, selecionando Remover. O usuário ou grupo ainda existirá em seu projeto e essa alteração não afetará outras permissões para o usuário ou grupo.

Definir permissões

Controle as configurações de permissão de ramificação a partir da visualização de permissão de ramo. Os usuários e grupos com permissões definidas no nível do repositório herdarão essas permissões por padrão.

As seguintes permissões são atribuídas automaticamente aos criadores de filiais: Contribuir, Forçar push, Gerenciar permissões (quando permitido através da configuração do repositório Gerenciamento de permissões) e Remover bloqueios de outras pessoas.

Nota

A permissão Isentar da imposição de política foi removida para o Azure DevOps Server 2019 e versões posteriores. Sua funcionalidade agora é suportada com as duas permissões a seguir:

- Ignorar políticas ao concluir solicitações pull

- Ignorar políticas ao enviar por push

Os usuários que anteriormente tinham Isento da imposição de política habilitado agora têm as duas novas permissões habilitadas. Consulte a tabela a seguir para obter mais detalhes sobre essas duas novas permissões.

Permissão

Descrição

Ignorar políticas ao concluir solicitações pull

Os usuários com essa permissão estão isentos da política de ramificação definida para a ramificação ao concluir solicitações pull e podem optar por substituir as políticas marcando Substituir políticas de ramificação e habilitar a mesclagem ao concluir uma RP.

Ignorar políticas ao enviar por push

Os usuários com essa permissão podem enviar por push para uma ramificação que tenha políticas de ramificação habilitadas. Observe que, quando um usuário com essa permissão faz um push que substituiria a política de ramificação, o push ignora automaticamente a política de ramificação sem nenhuma etapa ou aviso de aceitação.

Contribua

Pode enviar novas confirmações para a ramificação e bloquear a ramificação. Não é possível reescrever confirmações existentes na ramificação.

Editar políticas

Pode editar políticas de filial.

Force push (reescrever histórico, excluir ramificações e tags)

Pode forçar o empurrão para um ramo, que pode reescrever a história. Essa permissão também é necessária para excluir uma ramificação.

Gerenciar permissões

Pode definir permissões para a ramificação.

Remover fechaduras de outras pessoas

Pode remover bloqueios definidos em ramificações por outros usuários.