Solucionar problemas de proteção de máquina no Defender for SQL on Machines

Se você habilitar o Defender para SQL Server em Máquinas e algumas instâncias SQL não estiverem em um estado protegido, use este artigo para solucionar problemas de implantação.

Antes de iniciar as etapas de solução de problemas, verifique se você tem:

- Seguiu as etapas para habilitar o Defender for SQL on Machines.

- Revisado o status de proteção de bancos de dados em execução em máquinas protegidas.

Etapa 1: Entender como os recursos são criados

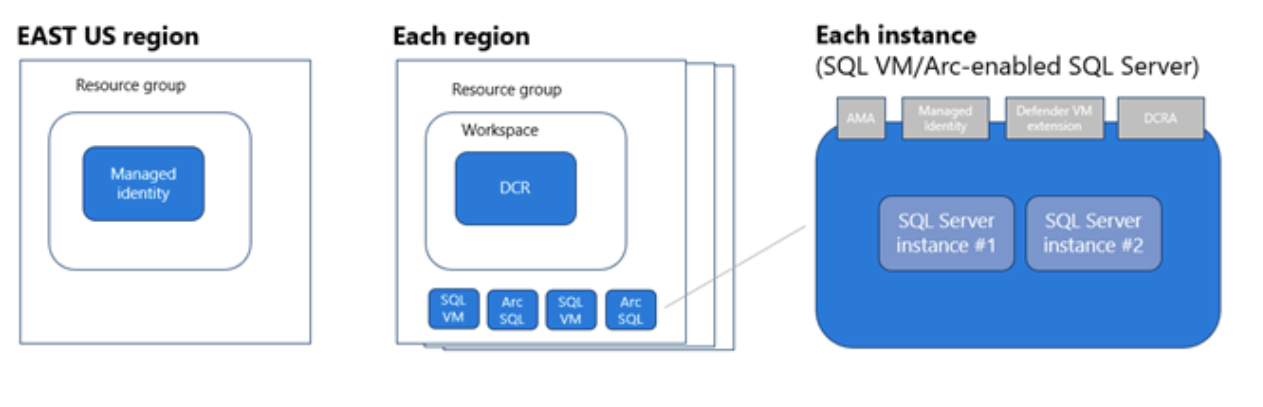

O Defender for SQL Servers on Machines cria automaticamente recursos, conforme mostrado no diagrama.

Os recursos estão resumidos na tabela:

| Tipo de recurso | Nível criado |

|---|---|

| Grupo de recursos - Criado na região do Azure Leste dos EUA | Nível da subscrição |

| Identidade gerenciada - Uma identidade gerenciada atribuída ao usuário é criada em cada região do Azure | Nível da subscrição |

| Espaço de trabalho do Log Analytics - Use o espaço de trabalho padrão ou personalizado. | Nível da subscrição |

| Regra de coleta de dados (DCR) - Criada para cada espaço de trabalho | Nível da subscrição |

| Associação de regras de coleta de dados (DCRA) | Definido em cada instância do SQL Server |

| Agente de Monitoramento do Azure (AMA) | A extensão é instalada em cada instância do SQL Server |

| Extensão do Defender for SQL | A extensão é instalada em cada instância do SQL Server |

Etapa 2: verifique se as extensões são permitidas

Para garantir que a proteção funcione conforme o esperado, certifique-se de que sua política de negação organizacional não bloqueie estas extensões:

- Defender for SQL (IaaS e Arc)

- Editora: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Extensão de IaaS SQL (IaaS)

- Editora: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Extensão IaaS SQL (Arc)

- Editora: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Extensão AMA (IaaS e Arc)

- Editora: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

Etapa 3: Garantir que a região Leste dos EUA seja permitida

Quando você habilita o plano, o Azure cria um grupo de recursos na região Leste dos EUA. Certifique-se de que nenhuma política de negação bloqueie esta região.

Etapa 4: Verificar as convenções de nomenclatura de recursos

O Defender for SQL Server on Machines usa convenções de nomenclatura específicas para recursos. Certifique-se de que sua organização não bloqueie essas convenções de nomenclatura e não modifique nenhum recurso criado automaticamente.

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grupo de recursos:

DefaultResourceGroup- - Espaço de trabalho do Log Analytics:

D4SQL--

O Defender for SQL usa o MicrosoftDefenderForSQL como uma marca de banco de dados createdBy .

Etapa 5: Identificar configurações incorretas no nível da assinatura

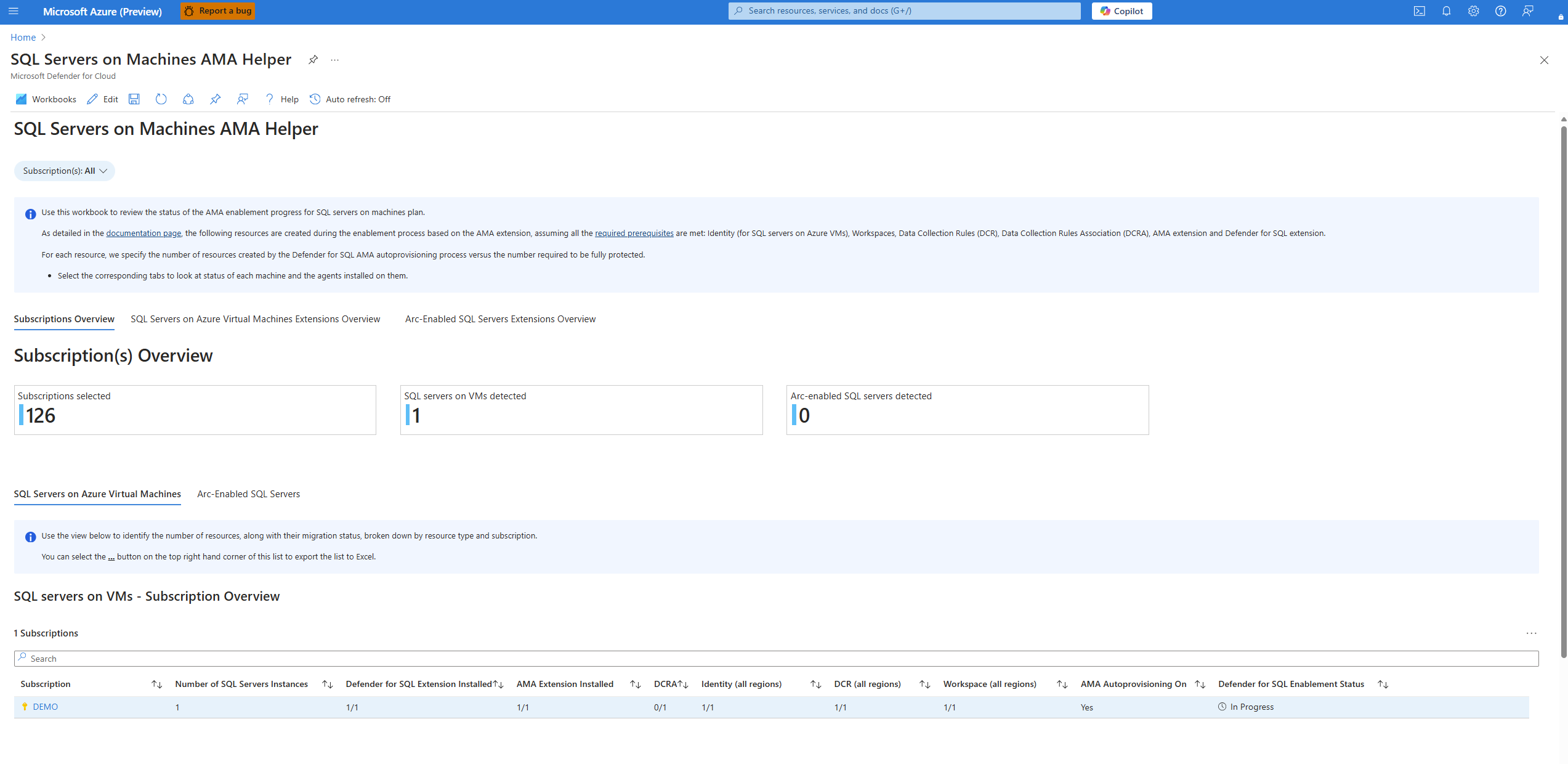

Para identificar quais assinaturas têm configurações incorretas, use a pasta de trabalho auxiliar AMA SQL Servers on Machines.

Abra a pasta de trabalho auxiliar AMA do SQL Servers on Machines.

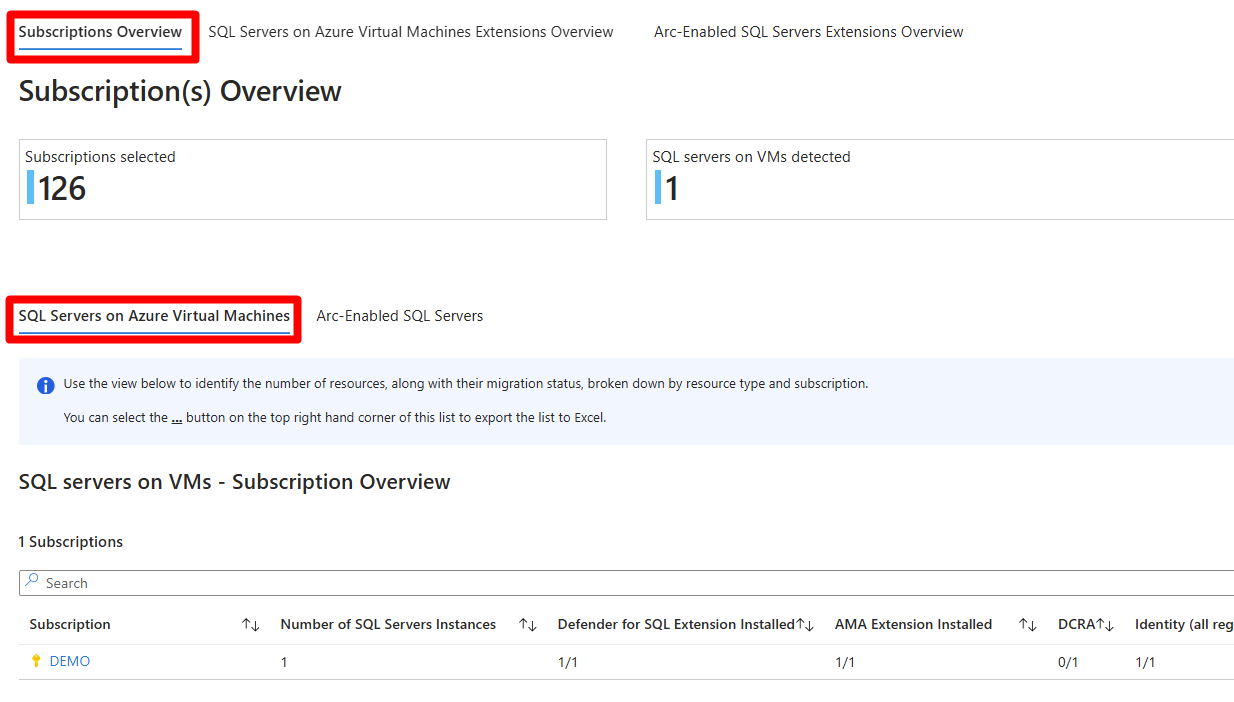

Em Visão geral das assinaturas, revise as configurações incorretas no nível da assinatura.

- SQL Servers on Azure Virtual Machines - mostra assinaturas que contêm VMs do Azure.

- Arc-Enabled SQL Servers - mostra assinaturas que contêm VMs habilitadas para ArcGIS do Azure.

As subscrições aparecem nestes separadores de acordo com o seu ambiente específico.

Analise as configurações de componentes para cada assinatura.

- O número de instâncias do SQL Server na assinatura.

- Instâncias com a extensão Defender for SQL instalada.

- Instâncias com a extensão AMA instalada.

- DCRs criados para cada espaço de trabalho na assinatura (em todas as regiões).

- DCRAs criados para cada instância SQL.

- Identidade gerenciada criada para cada região no nível da assinatura.

- Espaço de trabalho do Log Analytics criado para cada região no nível da assinatura.

- Provisionamento automático AMA habilitado para a assinatura.

- Defender for SQL habilitado para a assinatura.

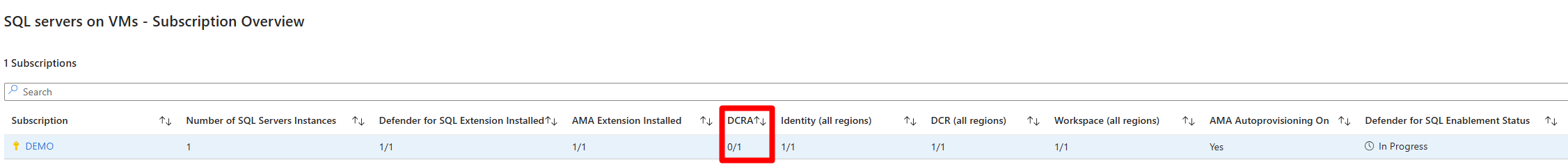

Para cada assinatura, verifique qual componente não corresponde à configuração esperada, como 0/1, 10/15 ou Não. Em nossa captura de tela de exemplo, a assinatura de demonstração tem configurações incorretas no DCRA 0/1.

Depois de localizar uma assinatura com configurações incorretas, resolva as configurações incorretas primeiro no nível de assinatura e, em seguida, no nível de recursos e no nível de instalação da extensão.

Etapa 6: Resolver erros de configuração no nível da assinatura

Depois de identificar configurações incorretas, comece corrigindo problemas de DCR, depois problemas de espaço de trabalho e, finalmente, problemas de identidade no nível de assinatura.

Corrija erros de configuração na ordem correta. A resolução DCR depende da resolução do espaço de trabalho e a resolução do espaço de trabalho depende da resolução da identidade. Se você tentar resolver essas configurações incorretas fora de ordem, elas não serão resolvidas.

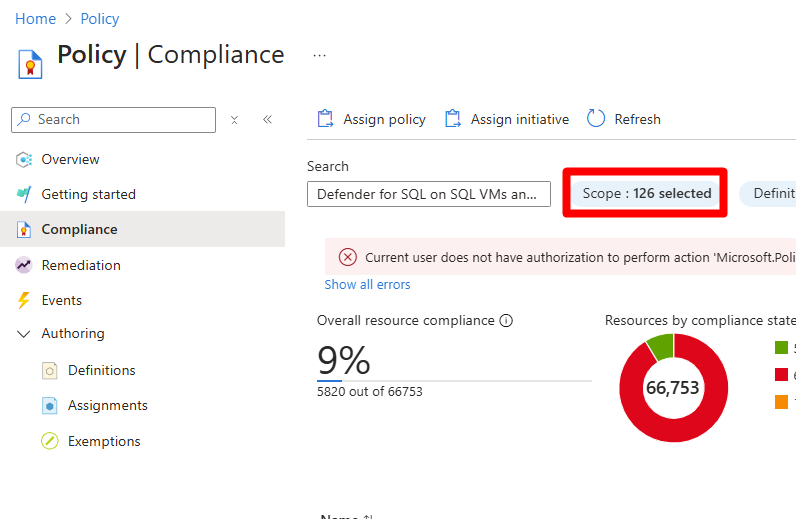

Navegue até Conformidade com políticas>.

Selecione Âmbito.

Em Escopo, selecione a assinatura relevante.

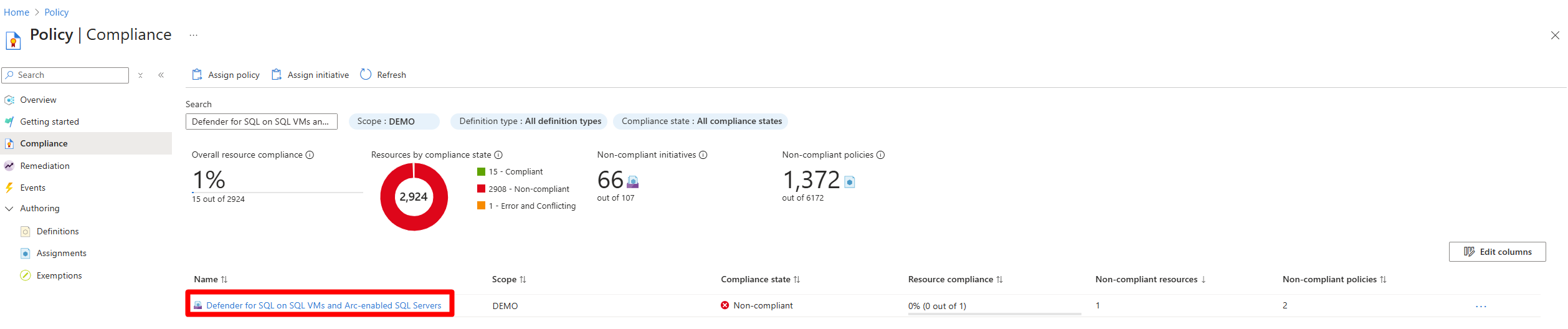

Na página Conformidade, selecione a política de acordo com a configuração do seu espaço de trabalho:

- Espaço de trabalho padrão: Defender for SQL em SQL VMs e SQL Servers habilitados para Arc.

- Espaço de trabalho personalizado: Defender for SQL em VMs SQL e SQL Servers habilitados para Arc personalizados.

Procure e resolva cada problema não compatível nesta ordem DCR do Espaço de Trabalho de Identidade>>.

Corrija cada problema da seguinte maneira:

-

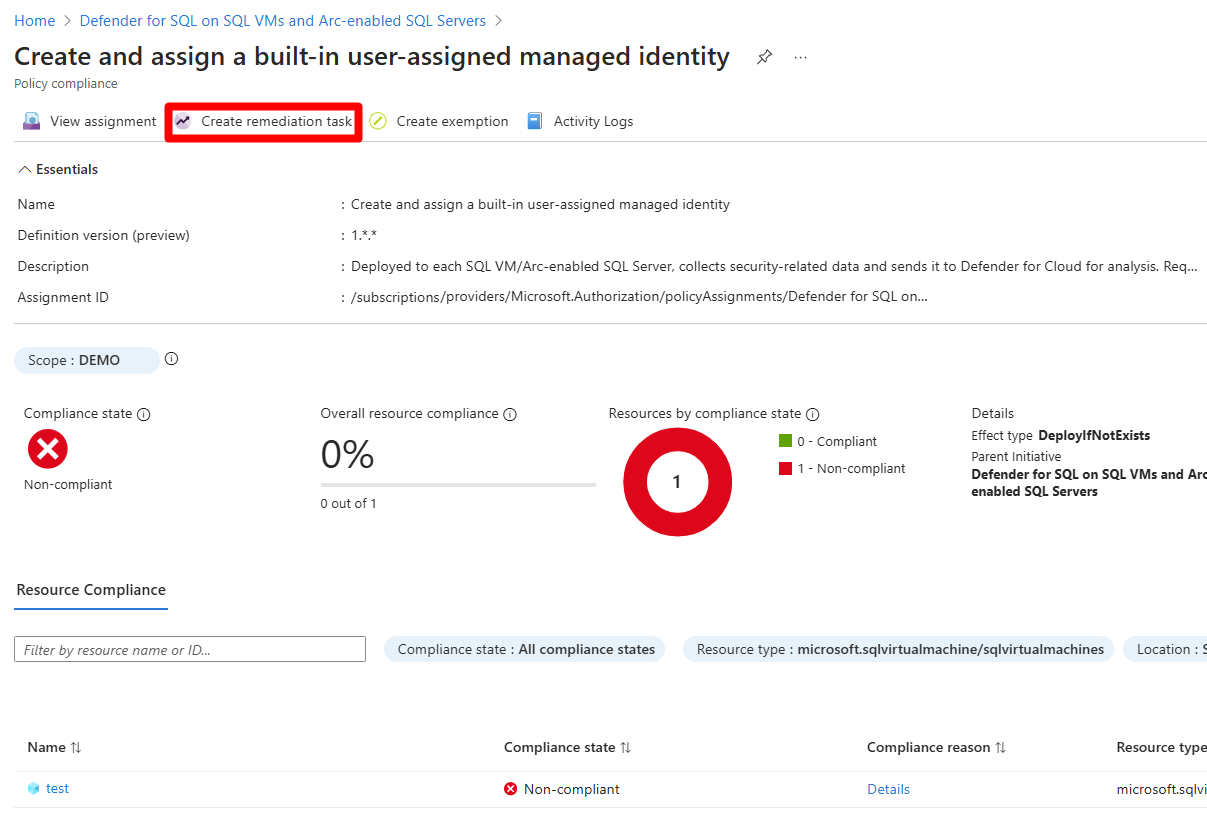

Identidade -

Create and assign a built-in user-assigned managed identity. -

Espaço de trabalho -

Configure the Microsoft Defender for SQL Log Analytics workspace. -

DCR -

Configure SQL Virtual Machines to automatically install Microsoft Defender for SQL and DCR with a Log Analytics workspaceouConfigure Arc-enabled SQL Servers to automatically install Microsoft Defender for SQL and DCR with a Log Analytics workspace.

-

Identidade -

Para cada política não compatível, revise o motivo da conformidade e selecione Criar tarefa de correção para resolvê-la.

Preencha as informações relevantes.

Selecione Corrigir.

Repita estas etapas para cada política e assinatura não compatíveis.

Insira valores personalizados com o script de implantação do PowerShell

Se você não conseguiu resolver problemas de assinatura com a pasta de trabalho, o Defender for SQL Servers on Machines fornece um script de implantação do PowerShell que permite inserir seus próprios valores para espaço de trabalho, DCR e identidade do usuário. Para usar o script do PowerShell, siga as instruções nesta página.

Etapa 7: Resolver configurações incorretas no nível de recursos

Depois de resolver erros de configuração no nível de assinatura, resolva erros de configuração no nível de recurso, incluindo configurações incorretas de DCRA e implantação incompleta da extensão AMA ou Defender for SQL.

Solucionar problemas de configuração incorreta de extensões

No portal do Azure, navegue até Conformidade de políticas>.

Selecione Âmbito.

No menu suspenso, selecione a assinatura com configurações incorretas.

Procure e selecione Defender for SQL em VMs SQL e iniciativa SQL Servers habilitada para Arc.

Selecione o nome da política não compatível.

-

Defender para extensão -

Create and assign a built-in user-assigned managed identitySQL. -

Extensão AMA: -

Configure SQL Virtual Machines to automatically install Azure Monitor AgentouConfigure Arc-enabled SQL Servers to automatically install Azure Monitor Agent.

-

Defender para extensão -

Para cada política não compatível, revise o motivo da conformidade e selecione Criar tarefa de correção para resolvê-la.

Solucionar problemas de configurações incorretas do DCRA

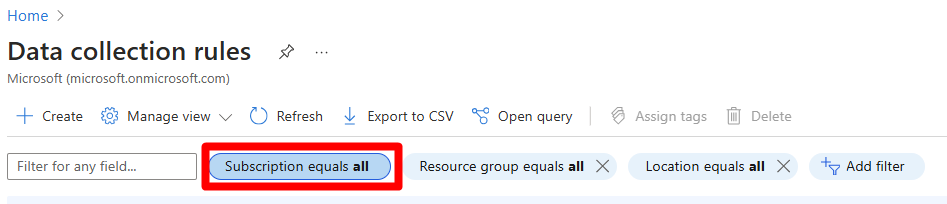

No portal do Azure, procure e selecione Regras de coleta de dados.

Selecione Subscrição igual> a selecionar a subscrição relevante.

Selecione Aplicar.

Localize e selecione o DCR relevante. A convenção de nomenclatura DCR segue este formato:

MicrosoftDefenderForSQL-region-dcr.Selecione Recursos de configuração>.

Selecione + Adicionar.

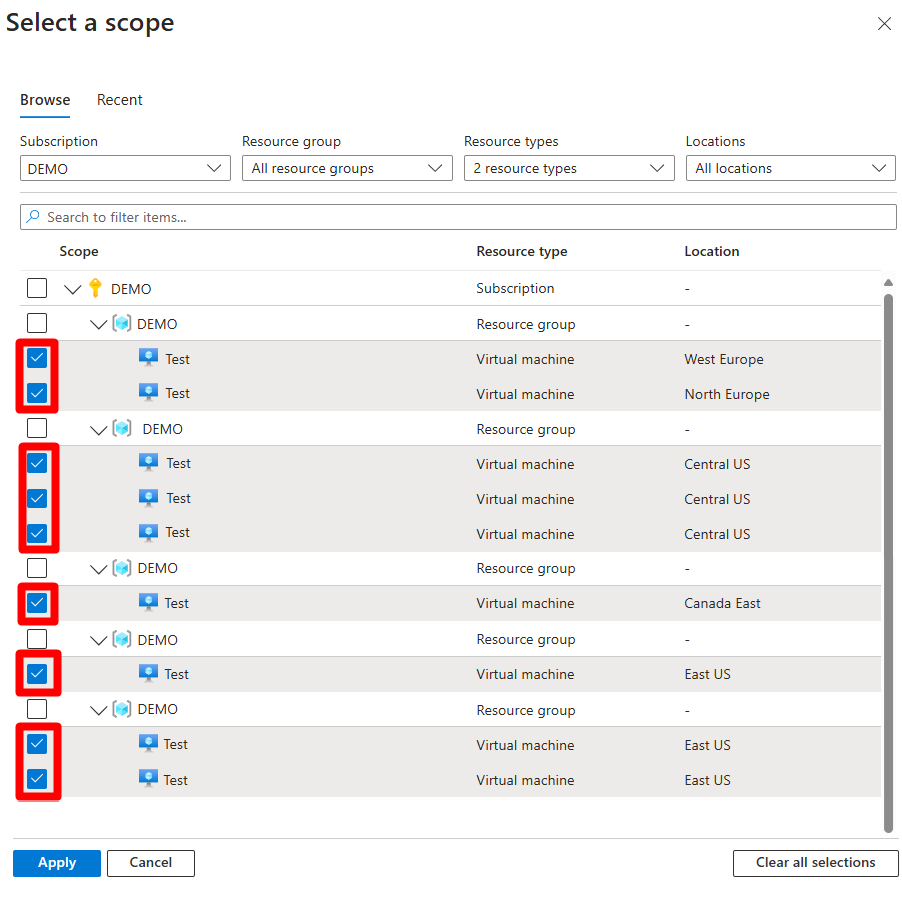

Na tabela suspensa Tipos de recursos, selecione Máquinas - Azure Arc e Máquinas virtuais de acordo com sua implantação.

Expanda cada grupo de recursos e selecione cada máquina.

Selecione Aplicar.

Etapa 8: Reverificar o status da proteção

Depois de concluir todas as etapas nesta página, verifique novamente o status de proteção de cada instância do SQL Server.