Práticas recomendadas de identidade

Este artigo fornece uma perspetiva opinativa sobre como configurar melhor a identidade no Azure Databricks. Inclui um guia sobre como migrar para a federação de identidades, que lhe permite gerir todos os seus utilizadores, grupos e entidades de serviço na conta do Azure Databricks.

Para obter uma visão geral do modelo de identidade do Azure Databricks, consulte Identidades do Azure Databricks.

Para obter informações sobre como acessar com segurança as APIs do Azure Databricks, consulte Gerenciar permissões de token de acesso pessoal.

Configurar usuários, entidades de serviço e grupos

Há três tipos de identidade do Azure Databricks:

- Usuários: identidades de usuário reconhecidas pelo Azure Databricks e representadas por endereços de email.

- Entidades de serviço: identidades para uso com trabalhos, ferramentas automatizadas e sistemas, como scripts, aplicativos e plataformas de CI/CD.

- Grupos: os grupos simplificam o gerenciamento de identidades, facilitando a atribuição de acesso a espaços de trabalho, dados e outros objetos protegíveis.

O Databricks recomenda a criação de entidades de serviço para executar trabalhos de produção ou modificar dados de produção. Se todos os processos que atuam nos dados de produção forem executados usando entidades de serviço, os usuários interativos não precisarão de nenhum privilégio de gravação, exclusão ou modificação na produção. Isso elimina o risco de um usuário substituir dados de produção por acidente.

É uma prática recomendada atribuir acesso a espaços de trabalho e políticas de controle de acesso no Unity Catalog a grupos, em vez de a usuários individualmente. Todas as identidades do Azure Databricks podem ser atribuídas como membros de grupos e os membros herdam permissões atribuídas ao seu grupo.

A seguir estão as funções administrativas que podem gerenciar identidades do Azure Databricks:

- Os administradores de conta podem adicionar usuários, entidades de serviço e grupos à conta e atribuir-lhes funções de administrador. Eles podem dar aos usuários acesso a espaços de trabalho, desde que esses espaços de trabalho usem federação de identidades.

- Os administradores do espaço de trabalho podem adicionar usuários, entidades de serviço à conta do Azure Databricks. Eles também podem adicionar grupos à conta do Azure Databricks se seus espaços de trabalho estiverem habilitados para federação de identidades. Os administradores de espaços de trabalho podem conceder aos usuários, entidades de serviço e grupos acesso aos seus espaços de trabalho.

- Os gerentes de grupo podem gerenciar a associação ao grupo. Eles também podem atribuir a outros usuários a função de gerente de grupo.

- Os gerentes de entidade de serviço podem gerenciar funções em uma entidade de serviço.

O Databricks recomenda que haja um número limitado de administradores de conta por conta e administradores de espaço de trabalho em cada espaço de trabalho.

Sincronize usuários e grupos automaticamente a partir da ID do Microsoft Entra (Visualização Pública)

Você pode adicionar usuários, entidades de serviço e grupos do Microsoft Entra ID ao Azure Databricks sem configurar um aplicativo no Microsoft Entra ID usando o gerenciamento automático de identidades. Quando o gerenciamento automático de identidades está habilitado, você pode pesquisar diretamente em espaços de trabalho federados de identidade para usuários, entidades de serviço e grupos do Microsoft Entra ID e adicioná-los ao seu espaço de trabalho. O Databricks usa o Microsoft Entra ID como a fonte da verdade, portanto, quaisquer alterações em usuários ou associações de grupo são respeitadas no Azure Databricks.

Os usuários também podem compartilhar painéis com qualquer usuário, entidade de serviço ou grupo no Microsoft Entra ID. Esses usuários são adicionados automaticamente à conta do Azure Databricks após o login.

O gerenciamento automático de identidades só é suportado em espaços de trabalho federados por identidade. Para obter mais informações sobre federação de identidades, consulte sincronizar utilizadores e grupos automaticamente a partir de Microsoft Entra ID.

Habilitar federação de identidades

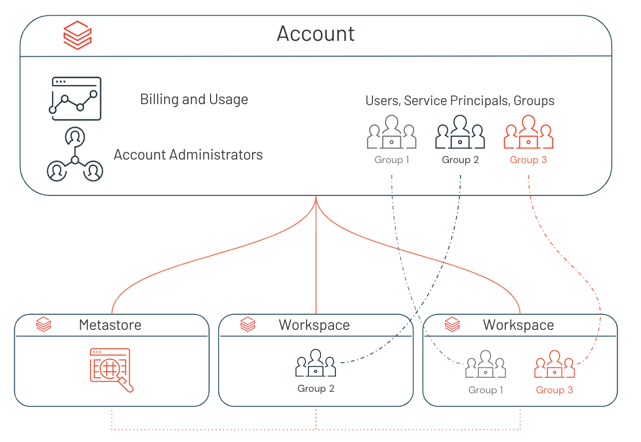

A federação de identidades permite configurar usuários, entidades de serviço e grupos no console de conta e, em seguida, atribuir acesso a essas identidades a espaços de trabalho específicos. Isso simplifica a administração e a governança de dados do Azure Databricks.

Importante

Databricks começou a habilitar novos espaços de trabalho para federação de identidades e Unity Catalog automaticamente em 9 de novembro de 2023, com uma implementação prosseguindo gradualmente ao longo das contas. Se o espaço de trabalho estiver habilitado para federação de identidades por padrão, ele não poderá ser desabilitado. Para mais informações, consulte Ativação automática do Unity Catalog.

Com a federação de identidades, você configura usuários, entidades de serviço e grupos do Azure Databricks uma vez no console da conta, em vez de repetir a configuração separadamente em cada espaço de trabalho. Depois que usuários, entidades de serviço e grupos forem adicionados à conta, você poderá atribuir-lhes permissões em espaços de trabalho. Você só pode atribuir acesso de identidades no nível da conta a espaços de trabalho habilitados para federação de identidades.

Para habilitar um espaço de trabalho para federação de identidades, consulte Habilitar federação de identidades. Quando a atribuição estiver concluída, a federação de identidades será marcada como Habilitada na guia Configuração do espaço de trabalho no console da conta.

A federação de identidades está habilitada no nível do espaço de trabalho e você pode ter uma combinação de espaços de trabalho federados por identidade e não federados por identidade. Para os espaços de trabalho que não estão habilitados para federação de identidades, os administradores do espaço de trabalho gerenciam seus usuários, entidades de serviço e grupos do espaço de trabalho inteiramente dentro do escopo do espaço de trabalho (o modelo herdado). Eles não podem usar o console da conta ou APIs no nível da conta para atribuir usuários da conta a esses espaços de trabalho, mas podem usar qualquer uma das interfaces no nível do espaço de trabalho. Sempre que um novo usuário ou entidade de serviço é adicionado a um espaço de trabalho usando interfaces no nível do espaço de trabalho, esse usuário ou entidade de serviço é sincronizado com o nível da conta. Isso permite que você tenha um conjunto consistente de usuários e entidades de serviço em sua conta.

No entanto, quando um grupo é adicionado a um espaço de trabalho federado sem identidade usando interfaces no nível do espaço de trabalho, esse grupo é um grupo local do espaço de trabalho e não é adicionado à conta. Você deve procurar usar grupos de contas em vez de grupos locais de espaço de trabalho. Os grupos locais do espaço de trabalho não podem receber políticas de controle de acesso no Catálogo Unity ou permissões para outros espaços de trabalho.

Atualizar para federação de identidades

Se você estiver habilitando a federação de identidades em um espaço de trabalho existente, faça o seguinte:

Migrar o provisionamento SCIM no nível do espaço de trabalho para o nível da conta

Se você tiver um provisionamento SCIM no nível do espaço de trabalho configurado seu espaço de trabalho, deverá configurar o provisionamento SCIM no nível da conta e desativar o provisionador SCIM no nível do espaço de trabalho. O SCIM no nível do espaço de trabalho continuará a criar e atualizar grupos locais do espaço de trabalho. O Databricks recomenda o uso de grupos de contas em vez de grupos locais de espaço de trabalho para aproveitar a atribuição centralizada de espaços de trabalho e o gerenciamento de acesso a dados usando o Unity Catalog. O SCIM no nível do espaço de trabalho também não reconhece grupos de contas atribuídos ao seu espaço de trabalho federado de identidade e as chamadas à API SCIM no nível do espaço de trabalho falharão se envolverem grupos de contas. Para obter mais informações sobre como desabilitar o SCIM no nível do espaço de trabalho, consulte Migrar o provisionamento do SCIM no nível do espaço de trabalho para o nível da conta.

Converter grupos locais do espaço de trabalho em grupos de contas

O Databricks recomenda converter seus grupos locais de espaço de trabalho existentes em grupos de contas. Consulte Migrar grupos locais de espaço de trabalho para grupos de contas para obter instruções.

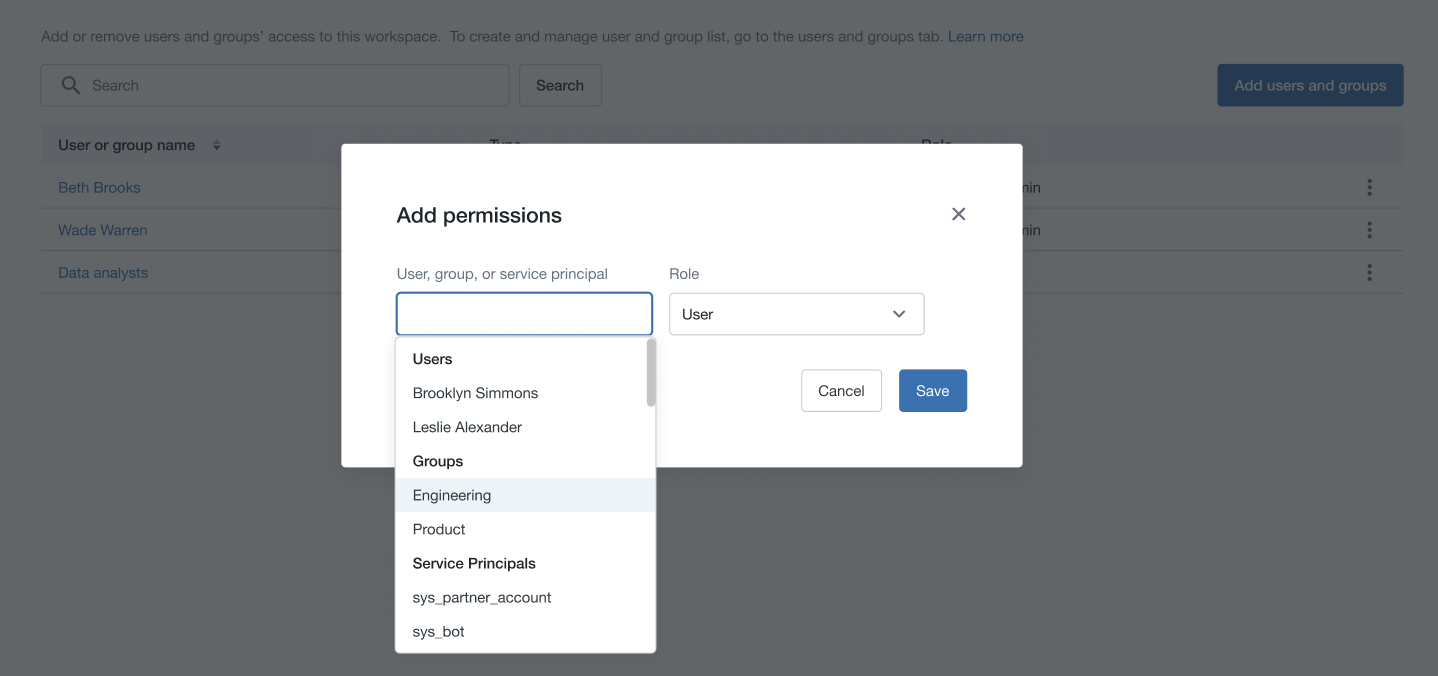

Atribuir permissões de espaço de trabalho de grupos

Agora que a federação de identidades está habilitada em seu espaço de trabalho, você pode atribuir os usuários, entidades de serviço e grupos em sua conta permissões nesse espaço de trabalho. O Databricks recomenda que você atribua permissões de grupos a espaços de trabalho em vez de atribuir permissões de espaço de trabalho aos usuários individualmente. Todas as identidades do Azure Databricks podem ser atribuídas como membros de grupos e os membros herdam permissões atribuídas ao seu grupo.

Mais informações

- Gerencie usuários, entidades de serviço e grupos, saiba mais sobre o modelo de identidade do Azure Databricks.

- Sincronizar usuários e grupos do Microsoft Entra ID usando o SCIM, comece a usar o provisionamento SCIM.

- Práticas recomendadas do Unity Catalog, saiba como configurar melhor o Unity Catalog.