Sincronize usuários e grupos automaticamente a partir do Microsoft Entra ID

Importante

Este recurso está no Public Preview. Para participar dessa visualização, entre em contato com sua equipe de conta do Azure Databricks.

Este artigo descreve como configurar o Azure Databricks para sincronizar usuários, entidades de serviço e grupos do Microsoft Entra ID usando o gerenciamento automático de identidades.

Como é que os utilizadores e grupos sincronizam automaticamente a partir do Microsoft Entra ID?

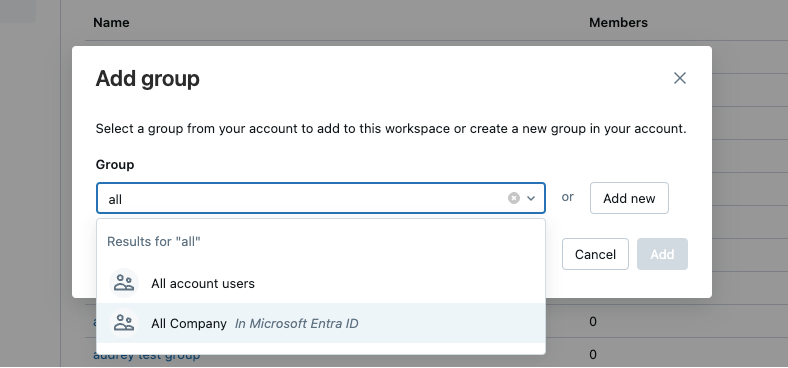

Você pode adicionar usuários, entidades de serviço e grupos do Microsoft Entra ID ao Azure Databricks sem configurar um aplicativo no Microsoft Entra ID usando o gerenciamento automático de identidades. Quando o gerenciamento automático de identidades está habilitado, você pode pesquisar diretamente em espaços de trabalho federados de identidade para usuários, entidades de serviço e grupos do Microsoft Entra ID e adicioná-los ao seu espaço de trabalho. O Databricks usa o Microsoft Entra ID como a fonte de registro, portanto, quaisquer alterações nas associações de grupo são respeitadas no Azure Databricks.

Os utilizadores removidos do Microsoft Entra ID aparecem como Deactivated no Azure Databricks. Os utilizadores desativados não podem iniciar sessão no Azure Databricks nem autenticar-se nas APIs do Azure Databricks. Como prática recomendada de segurança, recomendamos a revogação de tokens de acesso pessoais para esses usuários.

Os usuários também podem compartilhar painéis com qualquer usuário, entidade de serviço ou grupo no Microsoft Entra ID. Esses usuários são adicionados automaticamente à conta do Azure Databricks após o login. Eles não são adicionados como membros ao espaço de trabalho em que o painel está. Os membros do Microsoft Entra ID que não têm acesso ao espaço de trabalho recebem acesso a uma cópia apenas para visualização de um dashboard publicado com credenciais embutidas. Para obter mais informações sobre o compartilhamento de painéis, consulte Compartilhar um painel.

O gerenciamento automático de identidades não é suportado em espaços de trabalho federados sem identidade. Para obter mais informações sobre federação de identidades, consulte Ativar federação de identidades.

Gerenciamento automático de identidades vs provisionamento SCIM

Quando o gerenciamento automático de identidades está habilitado, todos os usuários, grupos e associações de grupo são sincronizados do Microsoft Entra ID para o Azure Databricks, portanto, o provisionamento SCIM não é necessário. Se você mantiver o aplicativo empresarial SCIM em execução em paralelo, o aplicativo SCIM continuará a gerenciar usuários e grupos configurados no aplicativo empresarial Microsoft Entra ID. Ele não gerencia identidades de ID do Microsoft Entra que não foram adicionadas usando a provisão SCIM.

O Databricks recomenda o uso do gerenciamento automático de identidades. A tabela abaixo compara os recursos do gerenciamento automático de identidades com os recursos do provisionamento SCIM.

| Caraterísticas | Gestão automática de identidades | Aprovisionamento SCIM |

|---|---|---|

| Sincronizar utilizadores | ✓ | ✓ |

| Sincronizar grupos | ✓ | ✓ (Apenas para membros diretos) |

| Sincronizar grupos aninhados | ✓ | |

| Entidades de serviço de sincronização | ✓ | |

| Configurar e gerenciar o aplicativo Microsoft Entra ID | ✓ | |

| Requer a edição Premium do Microsoft Entra ID | ✓ | |

| Requer a função de Administrador de Aplicações em Nuvem do Microsoft Entra ID | ✓ | |

| Requer uma federação de identidades | ✓ |

Observação

Durante a Visualização Pública, os grupos aninhados não são listados na Interface de Utilizador do Azure Databricks. Consulte Limitações da interface do usuário do gerenciamento automático de identidades durante aPré-visualização Pública.

Habilite o gerenciamento automático de identidades

Para habilitar o gerenciamento automático de identidades, entre em contato com sua equipe de conta do Azure Databricks. Depois que sua conta estiver habilitada, para adicionar e remover usuários, entidades de serviço e grupos da ID do Microsoft Entra, siga as instruções abaixo:

- Gerir utilizadores na sua conta

- Gerenciar entidades de serviço em sua conta

- Adicionar grupos à sua conta usando o console da conta

Quando o gerenciamento automático de identidades está habilitado, os administradores de conta podem desativá-lo usando a página Visualizações.

- Como administrador da conta, inicie sessão na consola da conta.

- Na barra lateral, clique em Pré-visualizações.

- Alterne Gerenciamento automático de identidades para Desativado.

Quando desabilitados, os usuários, entidades de serviço e grupos provisionados anteriormente permanecem no Azure Databricks, mas não são mais sincronizados com a ID do Microsoft Entra. Você pode remover ou desativar esses usuários no console da conta.

Auditar logins de usuários

Você pode consultar a tabela system.access.audit para auditar quais usuários fizeram login no espaço de trabalho. Por exemplo:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Para obter mais informações sobre a tabela system.access.audit, consulte Audit log system table reference.

Limitações da interface do utilizador do gerenciamento automático de identidades durante a versão preliminar pública

As páginas de detalhes dos usuários não estão disponíveis na interface do usuário do espaço de trabalho do Azure Databricks até que o usuário faça logon.

Quando um usuário é adicionado a um espaço de trabalho usando o gerenciamento automático de identidades, sua coluna de origem aparece como "Databricks" em vez de "Externo" até que ele faça login.

As páginas de detalhes de usuários, entidades de serviço e grupos não estarão disponíveis na interface do usuário do espaço de trabalho do Azure Databricks se forem atribuídas indiretamente ao espaço de trabalho por meio da associação ao grupo.

Se um usuário, entidade de serviço ou grupo for adicionado ao Azure Databricks usando o gerenciamento automático de identidades e também adicionado ao Azure Databricks ou outro método, como o provisionamento SCIM, eles poderão ser listados duas vezes, com uma listagem aparecendo inativa. O usuário não está inativo e pode fazer logon no Azure Databricks.

Observação

Nesse caso, você pode mesclar usuários duplicados, entidades de serviço e grupos fornecendo sua ID externa no Azure Databricks. Use a API de Usuários de Conta , Entidades de Serviço de Conta ou Grupos de Contas para atualizar o titular e adicionar o Microsoft Entra ID objectId no campo

externalId.As páginas de detalhes do grupo filho não estão disponíveis na UI do espaço de trabalho do Azure Databricks.

Não é possível adicionar usuários, entidades de serviço e grupos do Microsoft Entra ID diretamente ao console da conta usando a interface do usuário do console da conta. No entanto, as identidades de ID do Microsoft Entra que são adicionadas aos espaços de trabalho do Azure Databricks são adicionadas automaticamente à conta.