Topologia de rede e conectividade para a Área de Trabalho Virtual do Azure

O design e a implementação dos recursos de rede do Azure na Área de Trabalho Virtual do Azure são essenciais para sua zona de aterrissagem da Área de Trabalho Virtual do Azure. Este artigo baseia-se em vários princípios e recomendações de arquitetura de zona de aterrissagem em escala empresarial do Azure para gerenciar a topologia de rede e a conectividade em escala.

As fundações do projeto incluem:

- Integração híbrida para conectividade entre ambientes locais, multicloud e de borda e usuários globais. Para obter mais informações, consulte Suporte em escala empresarial para híbrido e multicloud.

- Desempenho e confiabilidade em escala para uma experiência consistente e de baixa latência e escalabilidade para cargas de trabalho.

- Segurança de rede baseada em confiança zero para ajudar a proteger os perímetros de rede e os fluxos de tráfego. Para obter mais informações, consulte Estratégias de segurança de rede no Azure.

- Extensibilidade para expandir facilmente uma pegada de rede sem retrabalho de projeto.

Componentes e conceitos de rede

- A Rede Virtual do Azure é o bloco de construção fundamental para redes privadas no Azure. Com a Rede Virtual, muitos tipos de recursos do Azure, como as Máquinas Virtuais do Azure, podem comunicar entre si, com a Internet e com os centros de dados locais. Uma rede virtual é semelhante a uma rede tradicional que você opera em seu próprio datacenter. Mas uma rede virtual oferece os benefícios da infraestrutura do Azure de escala, disponibilidade e isolamento.

- Uma topologia de rede hub-spoke é um tipo de arquitetura de rede na qual uma rede virtual de hub atua como um ponto central de conectividade para várias redes virtuais faladas. O hub também pode ser o ponto de conectividade para datacenters locais. As redes virtuais spoke combinam com o hub e ajudam a isolar cargas de trabalho.

- A WAN Virtual do Azure é um serviço de rede que reúne funções de rede, segurança e roteamento em uma única interface operacional.

- Um dispositivo virtual de rede (NVA) é um dispositivo de rede que suporta funções como conectividade, entrega de aplicativos, otimização de rede de longa distância (WAN) e segurança. Os NVAs incluem o Firewall do Azure e o Azure Load Balancer.

- Em um cenário de encapsulamento forçado , todo o tráfego vinculado à Internet originado em máquinas virtuais (VMs) do Azure é roteado, ou forçado, a passar por um dispositivo de inspeção e auditoria. O acesso não autorizado à Internet pode potencialmente levar à divulgação de informações ou outros tipos de violações de segurança sem a inspeção ou auditoria de tráfego.

- Os grupos de segurança de rede são usados para filtrar o tráfego de rede de e para recursos do Azure em uma rede virtual do Azure. Os grupos de segurança de rede contêm regras de segurança que permitem ou negam o tráfego de entrada ou de saída de e para vários tipos de recursos do Azure.

- Os grupos de segurança de aplicativos fornecem uma maneira de configurar a segurança de rede como uma extensão natural da estrutura de um aplicativo. Você pode usar grupos de segurança de aplicativos para agrupar VMs e definir diretivas de segurança de rede baseadas nesses grupos. Você pode reutilizar sua política de segurança em escala sem a necessidade de manter manualmente endereços IP explícitos.

- As rotas definidas pelo usuário (UDRs) podem ser usadas para substituir as rotas padrão do sistema do Azure. Você também pode usar UDRs para adicionar rotas extras a uma tabela de rotas de sub-rede.

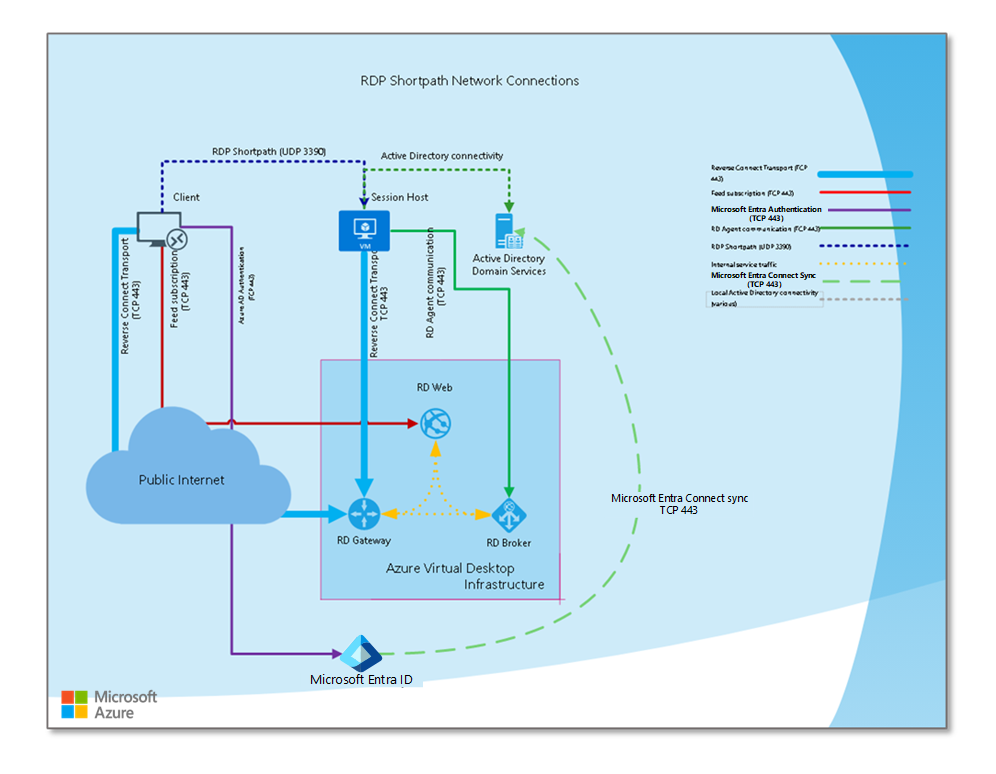

- O Shortpath do Protocolo de Área de Trabalho Remota (RDP Shortpath) é um recurso da Área de Trabalho Virtual do Azure baseado no Universal Rate Control Protocol (URCP). O RDP Shortpath estabelece um transporte direto baseado no UDP (User Datagram Protocol) entre um cliente de Área de Trabalho Remota do Windows com suporte e hosts de sessão da Área de Trabalho Virtual do Azure. O URCP melhora as conexões UDP fornecendo monitoramento ativo das condições da rede e recursos de qualidade de serviço (QoS).

- O Azure Private Link com a Área de Trabalho Virtual do Azure (Visualização) fornece uma maneira de usar um ponto de extremidade privado no Azure para conectar hosts de sessão ao serviço de Área de Trabalho Virtual do Azure. Com o Private Link, o tráfego entre a sua rede virtual e o serviço de Ambiente de Trabalho Virtual do Azure viaja na rede de backbone da Microsoft. Como resultado, você não precisa se conectar à Internet pública para acessar os serviços da Área de Trabalho Virtual do Azure.

Cenários de rede

Para estabelecer a zona de aterrissagem da Área de Trabalho Virtual do Azure, o design e a implementação dos recursos de rede são essenciais. Os produtos e serviços de rede do Azure suportam uma grande variedade de capacidades. A arquitetura escolhida e a forma como estrutura os serviços dependem das cargas de trabalho, da governança e dos requisitos da sua organização.

Os principais requisitos e considerações a seguir afetam suas decisões de implantação da Área de Trabalho Virtual do Azure:

- Requisitos de entrada e saída na Internet.

- Uso de NVA na arquitetura atual.

- Conectividade da Área de Trabalho Virtual do Azure com um hub padrão, rede virtual ou hub WAN Virtual.

- O modelo de conexão do host da sessão. Você pode usar um modelo nativo ou RDP Shortpath.

- Requisitos de inspeção de tráfego para:

- Saída da Internet da Área de Trabalho Virtual do Azure.

- Entrada na Internet para a Área de Trabalho Virtual do Azure.

- Tráfego da Área de Trabalho Virtual do Azure para datacenters locais.

- Tráfego da Área de Trabalho Virtual do Azure para outras instâncias da Rede Virtual.

- Tráfego dentro da rede virtual da Área de Trabalho Virtual do Azure.

O cenário de rede mais comum para a Área de Trabalho Virtual do Azure é uma topologia hub-and-spoke com conectividade híbrida.

Cenário 1: Hub e spoke com conectividade híbrida

Este cenário usa o modelo de conexão de host de sessão padrão.

Perfil do cliente

Este cenário é ideal se:

- Você não precisa de inspeção de tráfego entre as redes da Área de Trabalho Virtual do Azure e outras redes virtuais do Azure.

- Você não precisa de inspeção de tráfego entre redes de Área de Trabalho Virtual do Azure e datacenters locais.

- Você não precisa de inspeção de tráfego de tráfego de saída da Internet das redes de Área de Trabalho Virtual do Azure.

- Você não precisa controlar os endereços IP públicos que são usados durante a conversão de endereços de rede de origem (SNAT) para conexões de Internet de saída da Área de Trabalho Virtual do Azure.

- Você não impõe o tráfego interno da rede da Área de Trabalho Virtual do Azure.

- Você tem conectividade híbrida pré-existente para ambientes locais, por meio do Azure ExpressRoute ou de uma VPN (rede virtual privada) site a site (S2S).

- Você tem servidores personalizados pré-existentes dos Serviços de Domínio Ative Directory (AD DS) e do Sistema de Nomes de Domínio (DNS).

- Você consome a Área de Trabalho Virtual do Azure usando um modelo de conexão padrão, não o RDP Shortpath.

Componentes da arquitetura

Você pode implementar esse cenário com:

- Servidores AD DS e servidores DNS personalizados.

- Grupos de segurança de rede.

- Azure Network Watcher.

- Internet de saída por meio de um caminho de rede virtual padrão do Azure.

- ExpressRoute ou um gateway de rede virtual VPN para conectividade híbrida com sistemas locais.

- Uma zona DNS privada do Azure.

- Pontos de extremidade privados do Azure.

- Contas de armazenamento do Azure Files.

- Azure Key Vault.

Baixe um arquivo do Visio da arquitetura resiliente multirregião completa da Área de Trabalho Virtual do Azure.

Considerações

- Esse cenário não acomoda a conectividade de rede direta entre um cliente e um host de sessão público ou privado. Não é possível usar RDP Shortpath neste cenário.

- O gateway de plano de controle da Área de Trabalho Virtual do Azure, que usa um ponto de extremidade público, gerencia conexões de cliente. Como resultado, os clientes da Área de Trabalho Virtual do Azure podem criar conexões de saída para as URLs da Área de Trabalho Virtual do Azure necessárias. Para obter mais informações sobre URLs necessárias, consulte a seção Internet deste artigo e URLs necessárias para a Área de Trabalho Virtual do Azure.

- Não são necessários endereços IP públicos ou outros caminhos de entrada públicos para hosts de sessão. O tráfego de clientes para hosts de sessão flui através do gateway de plano de controle da Área de Trabalho Virtual do Azure.

- Não há emparelhamento de rede virtual entre os porta-vozes da Área de Trabalho Virtual do Azure. Todo o tráfego passa pelo hub de conectividade.

- As conexões de saída da Internet dos hosts de sessão da Área de Trabalho Virtual do Azure passam pelo processo NAT (conversão de endereços de rede) de saída padrão do Azure. Os endereços IP públicos dinâmicos do Azure são usados. Os clientes não têm controle sobre os endereços IP públicos de saída que são usados.

- As conexões de hosts de sessão para contas de armazenamento do Azure Files são estabelecidas usando pontos de extremidade privados.

- As zonas DNS privadas do Azure são usadas para resolver namespaces de ponto de extremidade privados para os seguintes serviços:

- Contas de armazenamento de Arquivos do Azure, que usam o nome

privatelink.file.core.windows.net - Cofres de chaves, que usam o nome

privatelink.vaultcore.azure.net

- Contas de armazenamento de Arquivos do Azure, que usam o nome

- A filtragem de rede não é imposta para este cenário. Mas os grupos de segurança de rede são colocados em todas as sub-redes para que você possa monitorar o tráfego e obter informações. No Inspetor de Rede, a análise de tráfego e o recurso de log de fluxo do grupo de segurança de rede são usados para esses fins.

Cenário 2: Hub e spoke com conectividade híbrida em redes gerenciadas usando RDP Shortpath

Para obter diretrizes detalhadas de implantação, consulte Conectividade RDP Shortpath para redes gerenciadas.

Perfil do cliente

Este cenário é ideal se:

- Você deseja limitar o número de conexões pela Internet aos hosts de sessão da Área de Trabalho Virtual do Azure.

- Você tem conectividade híbrida pré-existente de um ambiente local para o Azure, seja por meio da Rota Expressa ou de uma VPN S2S ou P2S (ponto a site).

- Você tem conectividade de rede de linha de visão direta entre clientes RDP e hosts da Área de Trabalho Virtual do Azure. Normalmente, uma das seguintes configurações é usada nesse cenário:

- Redes locais que são roteadas para redes do Azure Virtual Desktop Azure

- Conexões VPN de cliente que são roteadas para a Área de Trabalho Virtual do Azure Redes virtuais do Azure

- Você precisa limitar o uso de largura de banda de hosts de VM em redes privadas, como uma VPN ou Rota Expressa.

- Você deseja priorizar o tráfego da Área de Trabalho Virtual do Azure em sua rede.

- Você não precisa de inspeção de tráfego entre as redes da Área de Trabalho Virtual do Azure e outras redes virtuais do Azure.

- Você não precisa de inspeção de tráfego entre redes de Área de Trabalho Virtual do Azure e datacenters locais.

- Você tem servidores personalizados AD DS ou DNS pré-existentes.

Componentes da arquitetura

Você pode implementar esse cenário com:

- ExpressRoute ou um gateway de rede virtual VPN para conectividade híbrida com ambientes locais com largura de banda suficiente.

- Servidores AD DS e servidores DNS personalizados.

- Grupos de segurança de rede.

- Internet de saída por meio de um caminho de rede virtual padrão do Azure.

- Objetos de política de grupo de domínio (GPOs) ou GPOs locais.

- Contas de armazenamento do Azure Files.

- Pontos de extremidade privados do Azure.

- Uma zona DNS privada do Azure.

Considerações

- A conectividade híbrida deve estar disponível, por meio de uma VPN ou Rota Expressa, com conectividade de rede direta do cliente RDP para hosts VM privados na porta 3390.

Nota

Para redes gerenciadas, a porta UDP padrão pode ser alterada.

- Um GPO de domínio ou GPO local deve ser usado para habilitar UDP em redes gerenciadas.

- A conectividade híbrida deve ter largura de banda suficiente para permitir conexões diretas UDP com hosts VM.

- A conectividade híbrida deve ter roteamento direto para permitir conexões com hosts VM.

- O gateway de plano de controle da Área de Trabalho Virtual do Azure, que usa um ponto de extremidade público, gerencia conexões de cliente. Como resultado, os clientes da Área de Trabalho Virtual do Azure podem criar conexões de saída para as URLs da Área de Trabalho Virtual do Azure necessárias. Para obter mais informações sobre URLs necessárias, consulte a seção Internet deste artigo e URLs necessárias para a Área de Trabalho Virtual do Azure.

- Não são necessários endereços IP públicos ou outros caminhos de entrada públicos para hosts de sessão. O tráfego de clientes para hosts de sessão flui através do gateway de plano de controle da Área de Trabalho Virtual do Azure.

- A conexão de saída com a Internet dos hosts de sessão da Área de Trabalho Virtual do Azure passa pelo processo NAT de saída padrão do Azure. Os endereços IP públicos dinâmicos do Azure são usados. Os clientes não têm controle sobre os endereços IP públicos de saída que são usados.

- As conexões de hosts de sessão para contas de armazenamento do Azure Files são estabelecidas usando pontos de extremidade privados.

- As zonas DNS privadas do Azure são usadas para resolver namespaces de ponto de extremidade privados.

- A filtragem de rede não é imposta para este cenário. Mas os grupos de segurança de rede são colocados em todas as sub-redes para que você possa monitorar o tráfego e obter informações. No Inspetor de Rede, a análise de tráfego e o recurso de log de fluxo do grupo de segurança de rede são usados para esses fins.

Nota

Atualmente, a Área de Trabalho Virtual do Azure não oferece suporte ao uso de Link Privado e Shortpath RDP ao mesmo tempo.

Cenário 3: Hub e falou com redes públicas usando RDP Shortpath

Para obter orientações detalhadas sobre implantação, consulte Conectividade RDP Shortpath para redes públicas.

Perfil do cliente

Este cenário é ideal se:

- Suas conexões de cliente da Área de Trabalho Virtual do Azure atravessam a Internet pública. Os cenários típicos incluem usuários que trabalham em casa, usuários de filiais remotas que não estão conectados a redes corporativas e usuários de contratados remotos.

- Você tem conexões de alta latência ou baixa largura de banda para hosts de sessão de Áreas de Trabalho Virtuais do Azure.

- Você precisa limitar o uso da largura de banda dos hosts de sessão da Área de Trabalho Virtual do Azure por meio de políticas de rede de QoS.

- Você deseja priorizar o tráfego da Área de Trabalho Virtual do Azure em sua rede por meio de políticas de QoS.

- As conexões RDP do cliente começam a partir de redes com largura de banda e velocidade inconsistentes.

- Você tem conectividade de saída direta dos hosts de sessão da Área de Trabalho Virtual do Azure. Você não usa um roteamento de túnel forçado através de redes locais.

- Você não precisa de inspeção de tráfego entre as redes da Área de Trabalho Virtual do Azure e outras redes virtuais do Azure.

- Você não precisa de inspeção de tráfego entre redes de Área de Trabalho Virtual do Azure e datacenters locais.

- Você tem servidores personalizados AD DS ou DNS pré-existentes.

Componentes da arquitetura

Você pode implementar esse cenário com:

- ExpressRoute ou um gateway de rede virtual VPN para conectividade híbrida com ambientes locais. Essa configuração é apropriada quando há largura de banda suficiente para dar suporte a conexões com aplicativos locais, dados ou conexões do AD DS. Não recomendamos o uso de túnel forçado para enviar tráfego da Área de Trabalho Virtual do Azure por meio de roteadores locais.

- Servidores AD DS e servidores DNS personalizados.

- Grupos de segurança de rede.

- Observador de rede.

- Internet de saída por meio de um caminho de rede virtual padrão do Azure.

- GPOs de domínio ou GPOs locais.

- Contas de armazenamento do Azure Files.

- Pontos de extremidade privados do Azure.

- Uma zona DNS privada do Azure.

Considerações

Permita os seguintes tipos de conexões:

- Conexões UDP de saída dos hosts de sessão da Área de Trabalho Virtual do Azure para os utilitários de travessia de sessão da Área de Trabalho Virtual do Azure para serviços NAT (STUN) e travessia usando NAT de retransmissão (TURN) na porta 3478

- Conexões UDP de clientes RDP no intervalo de portas 49152–65535

A configuração que configura essas conexões é ativada por padrão e mantém o mesmo nível de criptografia que a conexão reversa TCP (Transmission Control Protocol). Para obter informações sobre como limitar os intervalos de portas do cliente RDP, consulte Limitar o intervalo de portas ao usar o Shortpath RDP para redes públicas.

O gateway de plano de controle da Área de Trabalho Virtual do Azure, que usa um ponto de extremidade público, gerencia conexões de cliente. Como resultado, os clientes da Área de Trabalho Virtual do Azure podem criar conexões de saída para as URLs da Área de Trabalho Virtual do Azure necessárias. Para obter mais informações sobre URLs necessárias, consulte a seção Internet deste artigo e URLs necessárias para a Área de Trabalho Virtual do Azure.

Os roteadores de consumidor normalmente encontrados em redes de usuários domésticos devem ter o Universal Plug and Play (UPnP) habilitado.

Não são necessários endereços IP públicos ou outros caminhos de entrada públicos para hosts de sessão. O tráfego de clientes para hosts de sessão flui através do gateway de plano de controle da Área de Trabalho Virtual do Azure.

A conexão de saída com a Internet dos hosts de sessão da Área de Trabalho Virtual do Azure passa pelo processo NAT de saída padrão do Azure. Os endereços IP públicos dinâmicos do Azure são usados. Os clientes não têm controle sobre os endereços IP públicos de saída que são usados.

Você precisa configurar a marcação de ponto de código de serviços diferenciados (DSCP) nos hosts de sessão. Use GPOs locais ou GPOs de domínio para essa configuração. Quando você usa marcadores DSCP, os dispositivos de rede podem aplicar políticas de QoS para o tráfego da Área de Trabalho Virtual do Azure. Para obter mais informações, consulte Implementar Qualidade de Serviço (QoS) para a Área de Trabalho Virtual do Azure.

As conexões de hosts de sessão para contas de armazenamento do Azure Files são estabelecidas usando pontos de extremidade privados.

As zonas DNS privadas do Azure são usadas para resolver namespaces de ponto de extremidade privados.

A filtragem de rede não é imposta para este cenário. Mas os grupos de segurança de rede são colocados em todas as sub-redes para que você possa monitorar o tráfego e obter informações. No Inspetor de Rede, a análise de tráfego e o recurso de log de fluxo do grupo de segurança de rede são usados para esses fins.

Considerações e recomendações gerais de design

As seções a seguir fornecem considerações gerais de design e recomendações para a topologia e conectividade de rede da Área de Trabalho Virtual do Azure.

Topologia de rede Hub and spoke vs. Virtual WAN

A WAN Virtual suporta conectividade de trânsito entre VPN e ExpressRoute , mas não suporta topologias hub-and-spoke.

Serviços de identidade

Os requisitos de conectividade dos serviços de identidade nos hosts de sessão da Área de Trabalho Virtual do Azure dependem do modelo de identidade.

- Para VMs associadas aos Serviços de Domínio Microsoft Entra: as redes de Área de Trabalho Virtual do Azure devem ter conectividade com a rede onde o serviço de identidade está hospedado.

- Para VMs ingressadas no Microsoft Entra ID: os hosts de sessão da Área de Trabalho Virtual do Azure criam conexões de saída com pontos de extremidade públicos do Microsoft Entra ID. Como resultado, nenhuma configuração de conectividade privada é necessária.

DNS

Os hosts de sessão da Área de Trabalho Virtual do Azure têm os mesmos requisitos de resolução de nome que qualquer outra carga de trabalho de infraestrutura como serviço (IaaS). Como resultado, é necessária conectividade com servidores DNS personalizados ou acesso por meio de um link de rede virtual para zonas DNS privadas do Azure. Zonas DNS privadas extras do Azure são necessárias para hospedar os namespaces de ponto de extremidade privado de determinados serviços de plataforma como serviço (PaaS), como contas de armazenamento e serviços de gerenciamento de chaves.

Para obter mais informações, consulte Configuração de DNS do ponto de extremidade privado do Azure.

Para facilitar a configuração do cliente de Área de Trabalho Virtual do Azure do usuário final, incluindo a assinatura do feed dos Serviços de Área de Trabalho Remota (RDS), é melhor configurar a descoberta de email. Tem de configurar a deteção de correio eletrónico no domínio DNS público e, em seguida, subscrever o feed RDS. Para obter mais informações, consulte Configurar a descoberta de email para assinar seu feed RDS.

Largura de banda e latência

A Área de Trabalho Virtual do Azure usa RDP. Para saber mais sobre RDP, consulte Requisitos de largura de banda do protocolo RDP.

A latência de conexão varia, dependendo do local dos usuários e das VMs. Os serviços de Ambiente de Trabalho Virtual do Azure são continuamente implementados em novas regiões geográficas para melhorar a latência. Para minimizar a latência que os clientes da Área de Trabalho Virtual do Azure experimentam, use o Estimador de Experiência da Área de Trabalho Virtual do Azure. Esta ferramenta fornece amostras de tempo de ida e volta (RTT) dos clientes. Você pode usar essas informações para colocar hosts de sessão na região mais próxima dos usuários finais e com o RTT mais baixo. Para obter informações sobre como interpretar resultados da ferramenta estimadora, consulte Analisar a qualidade da conexão na Área de Trabalho Virtual do Azure.

QoS com RDP Shortpath

O RDP Shortpath para redes gerenciadas fornece um transporte direto baseado em UDP entre um cliente de Área de Trabalho Remota e um host de sessão. O RDP Shortpath para redes gerenciadas fornece uma maneira de configurar políticas de QoS para os dados RDP. A QoS na Área de Trabalho Virtual do Azure permite que o tráfego RDP em tempo real, sensível a atrasos de rede, "corte na fila" na frente do tráfego menos sensível.

Você pode usar o RDP Shortpath de duas maneiras:

- Em redes gerenciadas, onde a conectividade direta é estabelecida entre o cliente e o host da sessão quando você usa uma conexão privada, como uma conexão de Rota Expressa ou uma VPN.

- Em redes públicas, onde a conectividade direta é estabelecida entre o cliente e o host da sessão quando você usa uma conexão pública. Exemplos de conexões públicas incluem redes domésticas, redes de cafeterias e redes de hotéis. Há dois tipos de conexão possíveis quando você usa uma conexão pública:

Uma conexão UDP direta entre um cliente e um host de sessão que usa o protocolo STUN.

Uma conexão UDP indireta que usa o protocolo TURN com uma retransmissão entre um cliente RDP e um host de sessão. Essa opção será usada se o gateway ou roteador não permitir conexões UDP diretas.

Nota

O uso do RDP Shortpath para redes públicas com o TURN para Área de Trabalho Virtual do Azure está atualmente em visualização. Para obter mais informações, consulte RDP Shortpath for Azure Virtual Desktop.

O caminho RDP estende os recursos de multitransporte RDP. Não substitui o transporte de ligação inversa, mas complementa-o.

A intermediação de sessão inicial é gerenciada por meio do serviço de Área de Trabalho Virtual do Azure e do transporte de conexão inversa, que é baseado em TCP. Todas as tentativas de conexão são ignoradas, a menos que correspondam primeiro à sessão de conexão inversa.

RDP Shortpath, que é baseado em UDP, é estabelecido após a autenticação. Se o RDP Shortpath for estabelecido com êxito, o transporte de conexão reversa será descartado. Em seguida, todo o tráfego flui por um dos métodos RDP Shortpath listados anteriormente nesta seção.

Para obter mais informações, consulte Implementar Qualidade de Serviço (QoS) para a Área de Trabalho Virtual do Azure.

Internet

Os recursos de computação e os clientes da Área de Trabalho Virtual do Azure exigem acesso a pontos de extremidade públicos específicos, portanto, precisam de conexões ligadas à Internet. Cenários de rede, como tunelamento forçado para melhorar a segurança e a filtragem, são suportados quando os requisitos da Área de Trabalho Virtual do Azure são atendidos.

Para entender os requisitos para hosts de sessão da Área de Trabalho Virtual do Azure e dispositivos cliente, consulte URLs necessárias para a Área de Trabalho Virtual do Azure.

Requisitos de porta e protocolo

Os modelos de conexão da Área de Trabalho Virtual do Azure usam as seguintes portas e protocolos:

- Modelo padrão: 443/TCP

- Modelo RDP Shortpath: 443/TCP e 3390/UDP ou 3478/UDP para o protocolo STUN ou TURN

Continuidade de negócio e recuperação após desastre

Para continuidade de negócios e recuperação de desastres, é necessária uma determinada configuração de rede. Especificamente, para implantar e recuperar recursos em um ambiente de destino, use uma das seguintes configurações:

- Uma configuração de rede com os mesmos recursos do ambiente de origem

- Uma configuração de rede que tem conectividade com identidade e serviços DNS

Próximos passos

Saiba mais sobre a organização de recursos para um cenário de escala empresarial da Área de Trabalho Virtual do Azure.