Configurar o Azure Monitor com Perímetro de Segurança de Rede (Pré-visualização)

Este artigo fornece o processo de configuração de um Perímetro de Segurança de Rede (NSP) para recursos do Azure Monitor. O perímetro de segurança de rede é um recurso de isolamento de rede que fornece um perímetro seguro para comunicação entre serviços PaaS implantados fora de uma rede virtual. Esses serviços PaaS podem se comunicar entre si dentro do perímetro e também podem se comunicar com recursos fora do perímetro usando regras públicas de acesso de entrada e saída.

O Perímetro de Segurança de Rede permite controlar o acesso à rede usando as configurações de isolamento de rede em recursos suportados do Azure Monitor. Depois que um Perímetro de Segurança de Rede estiver configurado, você poderá executar as seguintes ações:

- Controle o acesso à rede aos seus recursos suportados do Azure Monitor com base nas regras de acesso de entrada e saída definidas no NSP.

- Registre todo o acesso à rede em seus recursos suportados do Azure Monitor.

- Bloqueie qualquer exfiltração de dados para serviços que não estejam no NSP.

Regiões

O Perímetro de Segurança de Rede do Azure está atualmente em pré-visualização pública. Os recursos de Perímetro de Segurança de Rede no Azure Monitor estão atualmente disponíveis nas seguintes 6 regiões:

- E.U.A. Leste

- E.U.A. Leste 2

- E.U.A. Centro-Norte

- E.U.A. Centro-Sul

- E.U.A. Oeste

- E.U.A. Oeste 2

Limitações atuais

- Para que os cenários de exportação do Log Analytics funcionem corretamente com contas de armazenamento, tanto o espaço de trabalho do Log Analytics quanto as contas de armazenamento devem fazer parte do mesmo perímetro.

- O recurso de grupos de ação global não suporta NSP. Você deve criar recursos de grupos de ação regionais que darão suporte ao NSP.

- As consultas entre recursos são bloqueadas para espaços de trabalho do Log Analytics associados ao NSP. Isso inclui acessar o espaço de trabalho por meio de um cluster ADX.

- Os logs de acesso NSP são amostrados a cada 30 minutos.

Componentes suportados

Os componentes do Azure Monitor que são suportados com um perímetro de segurança de rede estão listados na tabela a seguir com sua versão mínima da API.

| Recurso | Tipo de recurso | Versão da API |

|---|---|---|

| Ponto de extremidade de coleta de dados (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Área de trabalho do Log Analytics | Microsoft.OperationalInsights/espaços de trabalho | 2023-09-01 |

| Alertas de consulta de log | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-pré-visualização |

| Grupos de ação 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 O PNS opera apenas com grupos de ação regionais. Os grupos de ação global têm como padrão o acesso à rede pública.

2 Atualmente, o Eventhub é o único tipo de ação suportado para NSP. Todas as outras ações padrão para acesso à rede pública.

Os seguintes componentes do Azure Monitor não são suportados com um perímetro de segurança de rede:

- Application Insights Profiler para .NET e Depurador de Instantâneo

- Chave gerenciada pelo cliente do Log Analytics

- Consultas entre recursos que incluem quaisquer espaços de trabalho do Log Analytics associados a um NSP

Nota

Para insights de aplicativos, configure o NSP para o espaço de trabalho do Log Analytics usado para o recurso Application insights.

Criar um perímetro de segurança de rede

Crie um perímetro de segurança de rede usando o portal do Azure, a CLI do Azure ou o PowerShell.

Adicionar espaço de trabalho do Log Analytics a um perímetro de segurança de rede

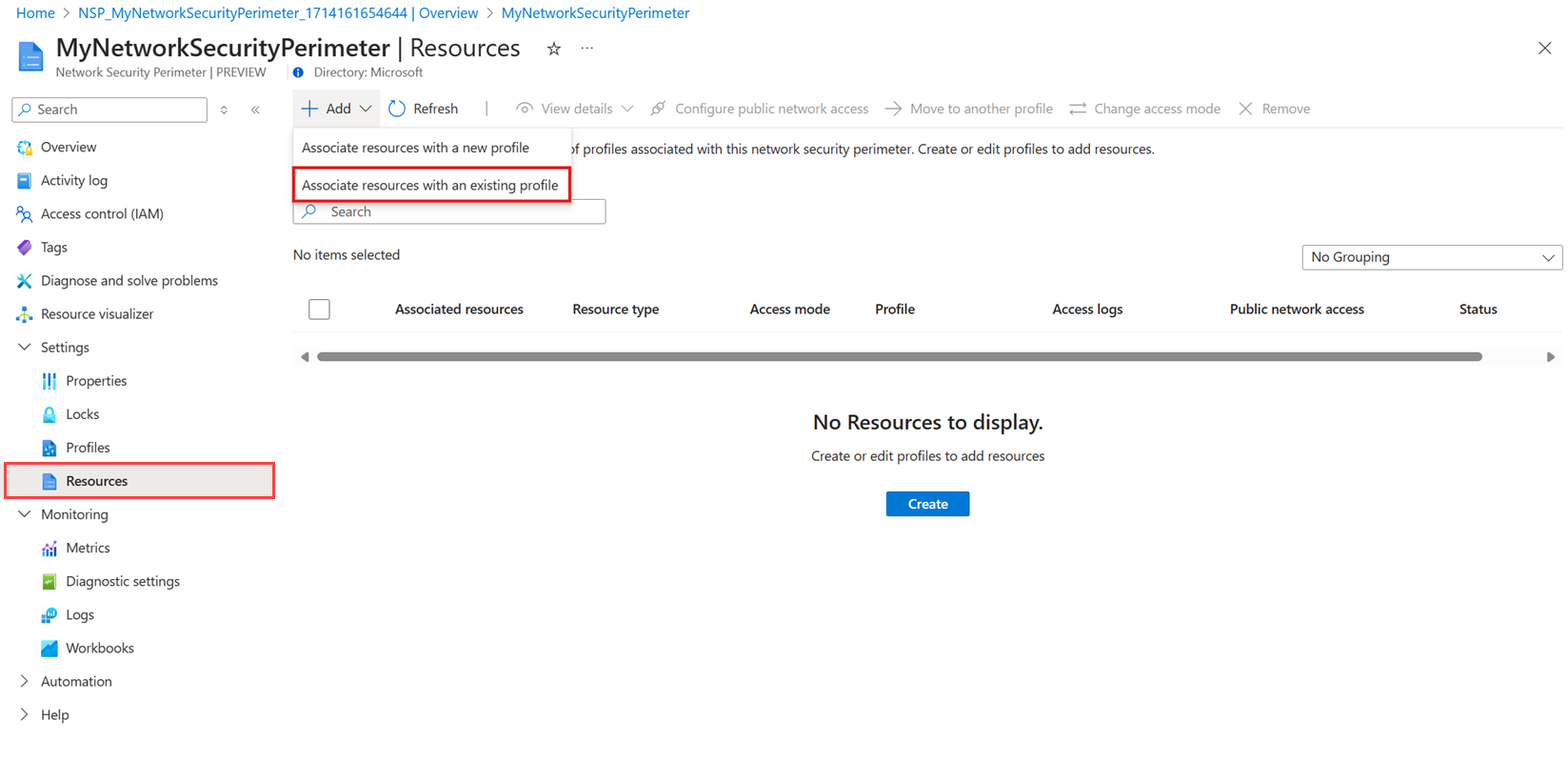

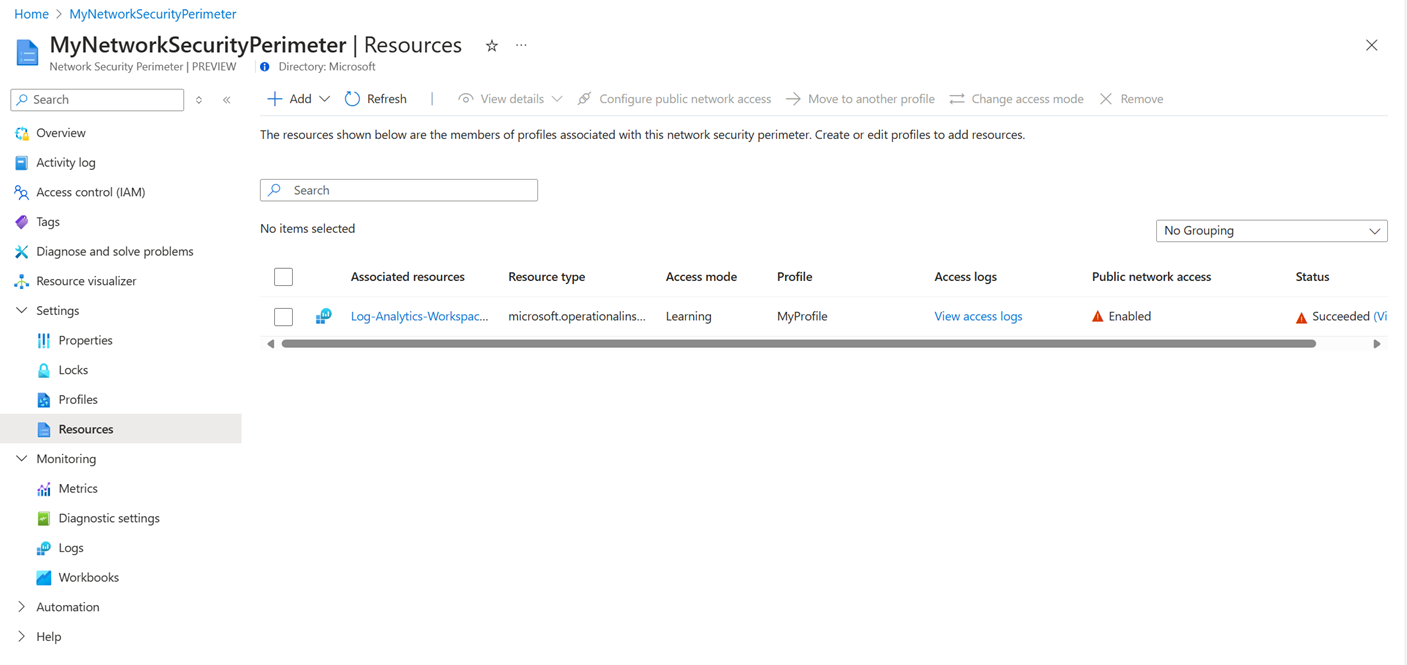

No menu Perímetro de Segurança de Rede no portal do Azure, selecione seu perímetro de segurança de rede.

Selecione Recursos e, em seguida, Adicionar ->Associar recursos a um perfil existente.

Selecione o perfil que deseja associar ao recurso de espaço de trabalho do Log Analytics.

Selecione Associar e, em seguida, selecione o espaço de trabalho do Log Analytics.

Selecione Associar na seção inferior esquerda da tela para criar a associação com o NSP.

Importante

Ao transferir um espaço de trabalho do Log Analytics entre grupos de recursos ou assinaturas, vincule-o ao NSP (Network Security Perimeter) para manter as políticas de segurança. Se o espaço de trabalho for excluído, certifique-se de remover também suas associações do NSP."

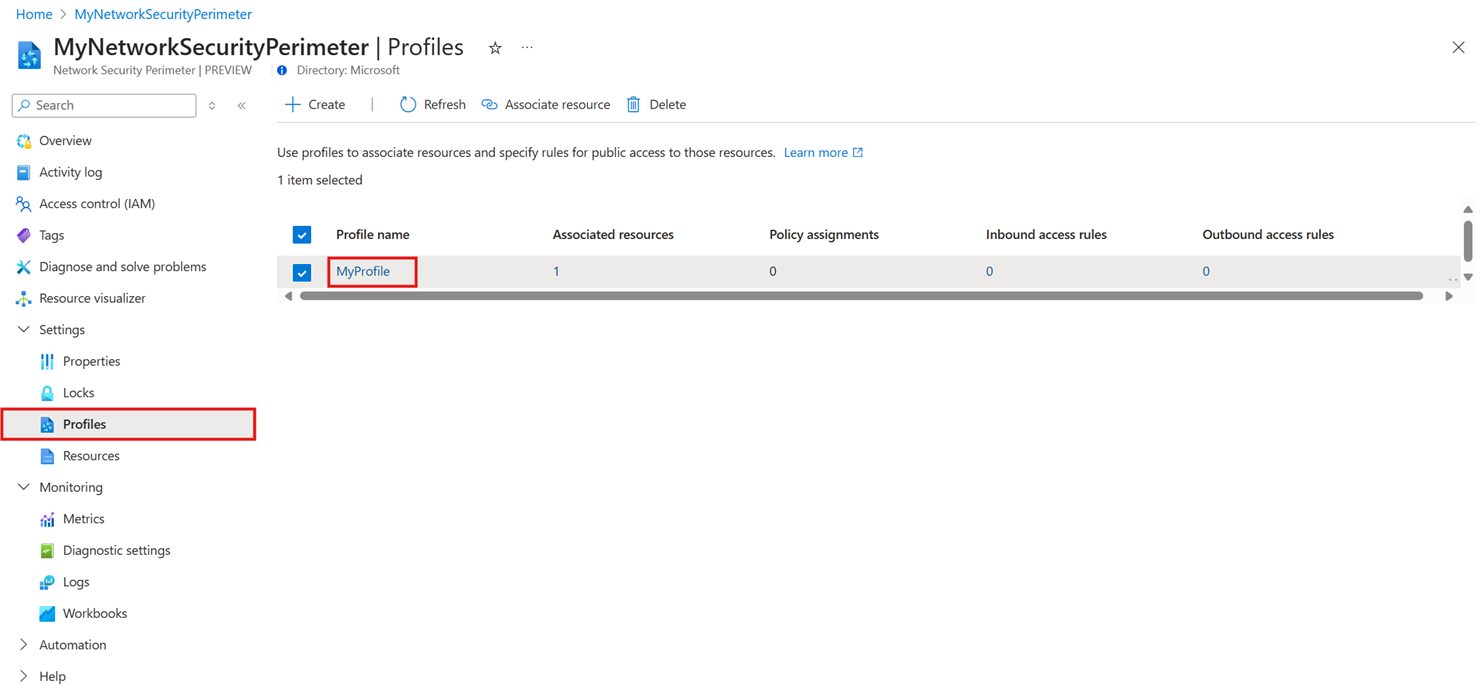

Regras de acesso para o espaço de trabalho do Log Analytics

Um perfil NSP especifica regras que permitem ou negam acesso através do perímetro. Dentro do perímetro, todos os recursos têm acesso mútuo no nível da rede, embora ainda estejam sujeitos a autenticação e autorização. Para recursos fora do NSP, você deve especificar regras de acesso de entrada e saída. As regras de entrada especificam quais conexões permitir a entrada e as regras de saída especificam quais solicitações são permitidas.

Nota

Qualquer serviço associado a um Perímetro de Segurança de Rede permite implicitamente o acesso de entrada e saída a qualquer outro serviço associado ao mesmo Perímetro de Segurança de Rede quando esse acesso é autenticado usando identidades gerenciadas e atribuições de função. As regras de acesso só precisam ser criadas ao permitir o acesso fora do Perímetro de Segurança de Rede ou para acesso autenticado usando chaves de API.

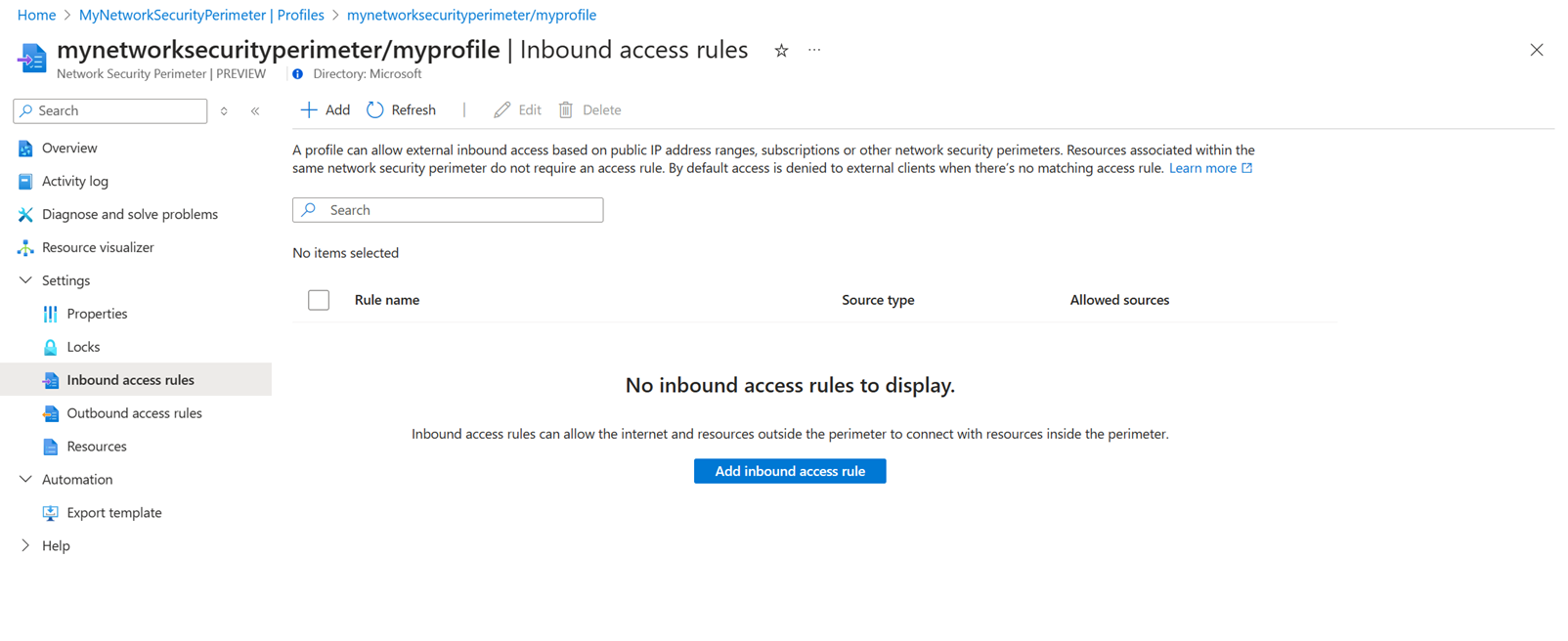

Adicionar regra de acesso de entrada NSP

As regras de acesso de entrada NSP podem permitir que a Internet e os recursos fora do perímetro se conectem com recursos dentro do perímetro.

O NSP suporta dois tipos de regras de acesso de entrada:

- Intervalos de endereços IP. Os endereços IP ou intervalos devem estar no formato CIDR (Roteamento entre Domínios sem Classe). Um exemplo de notação CIDR é 8.8.8.0/24, que representa os IPs que variam de 8.8.8.0 a 8.8.8.255. Este tipo de regra permite a entrada a partir de qualquer endereço IP no intervalo é permitido.

- Subscrições. Esse tipo de regra permite acesso de entrada autenticado usando qualquer identidade gerenciada da assinatura.

Use o seguinte processo para adicionar uma regra de acesso de entrada NSP usando o portal do Azure:

Navegue até o recurso Perímetro de Segurança de Rede no portal do Azure.

Selecione Perfis e, em seguida, o perfil que você está usando com seu NSP.

Selecione Regras de acesso de entrada.

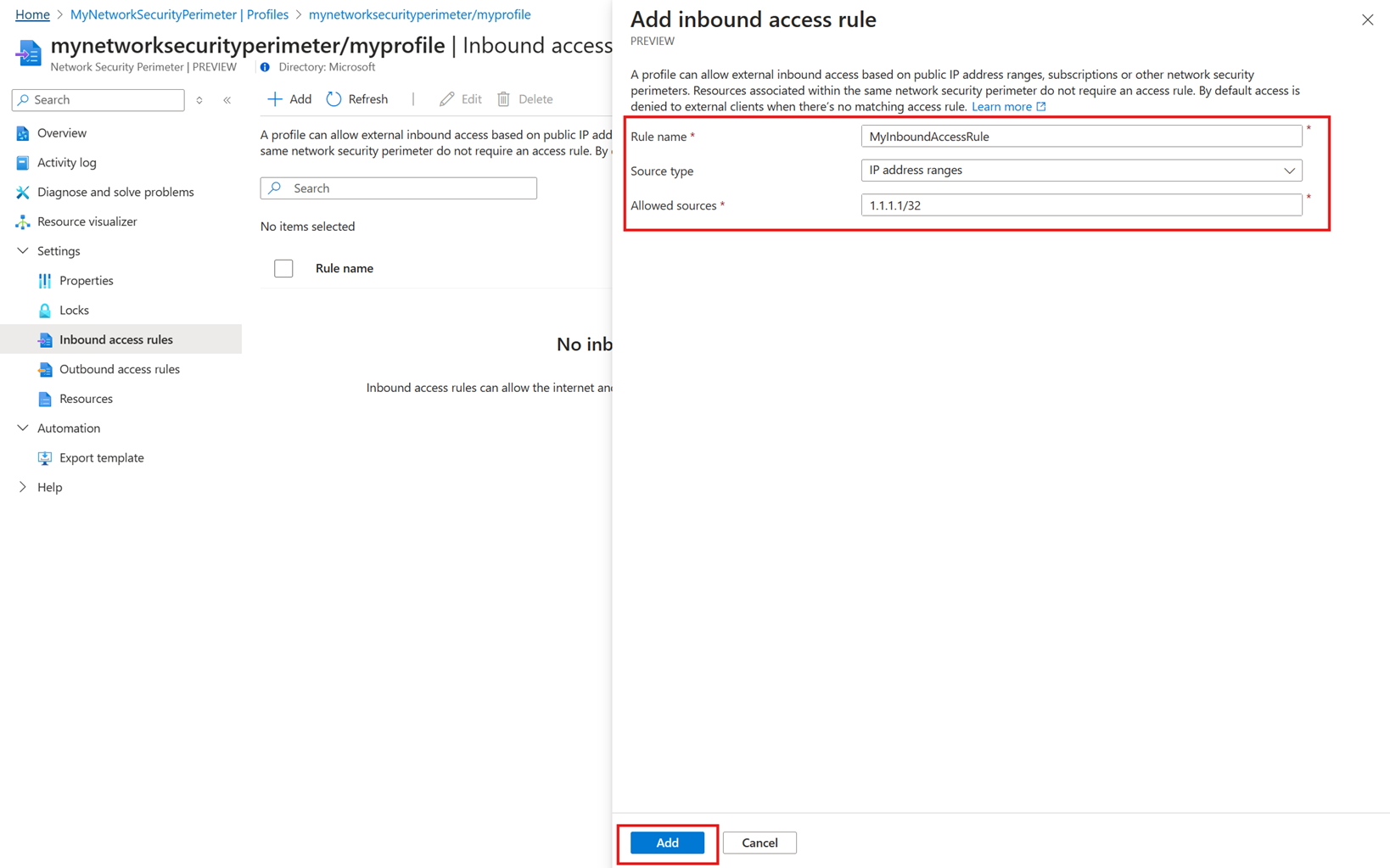

Clique em Adicionar ou Adicionar regra de acesso de entrada. Introduza ou selecione os seguintes valores:

Definição Value Nome da Regra O nome da regra de acesso de entrada. Por exemplo , MyInboundAccessRule. Tipo de Origem Os valores válidos são intervalos de endereços IP ou subscrições. Fontes permitidas Se você selecionou intervalos de endereços IP, insira o intervalo de endereços IP no formato CIDR a partir do qual você deseja permitir o acesso de entrada. Os intervalos de IP do Azure estão disponíveis em Intervalos de IP do Azure e Etiquetas de Serviço – Nuvem Pública. Se selecionou Subscrições, utilize a subscrição a partir da qual pretende permitir o acesso de entrada. Clique em Adicionar para criar a regra de acesso de entrada.

Adicionar uma regra de acesso de saída NSP

A exportação de dados em um espaço de trabalho do Log Analytics permite exportar continuamente dados para tabelas específicas em seu espaço de trabalho. Você pode exportar para uma Conta de Armazenamento do Azure ou Hubs de Eventos do Azure à medida que os dados chegam a um pipeline do Azure Monitor.

Um espaço de trabalho de análise de log dentro de um perímetro de segurança só pode se conectar a hubs de armazenamento e eventos no mesmo perímetro. Outros destinos exigem uma regra de acesso de saída baseada no FQDN (Nome de Domínio Totalmente Qualificado) do destino.

Use o seguinte processo para adicionar uma regra de acesso de saída NSP usando o portal do Azure:

Navegue até o recurso Perímetro de Segurança de Rede no portal do Azure.

Selecione Perfis e, em seguida, o perfil que você está usando com seu NSP.

Selecione Regras de acesso de saída.

Clique em Adicionar ou Adicionar regra de acesso de saída. Introduza ou selecione os seguintes valores:

Definição Value Nome da Regra O nome da regra de acesso de saída. Por exemplo , MyOutboundAccessRule. Tipo de Destino Deixe como FQDN. Destinos permitidos Insira uma lista separada por vírgulas de FQDNs aos quais você deseja permitir o acesso de saída. Selecione Adicionar para criar a regra de acesso de saída.

Próximos passos

- Leia mais sobre o Perímetro de Segurança de Rede no Azure.