Guia de início rápido: criar um perímetro de segurança de rede - Azure PowerShell

Comece a usar o perímetro de segurança de rede criando um perímetro de segurança de rede para um cofre de chaves do Azure usando o Azure PowerShell. Um perímetro de segurança de rede permite que os recursos da Plataforma Azure como Serviço (PaaS) se comuniquem dentro de um limite confiável explícito. Você cria e atualiza a associação de um recurso PaaS em um perfil de perímetro de segurança de rede. Em seguida, você cria e atualiza as regras de acesso ao perímetro de segurança da rede. Quando terminar, exclua todos os recursos criados neste início rápido.

Importante

O Perímetro de Segurança de Rede está em pré-visualização pública e disponível em todas as regiões de nuvem pública do Azure. Esta versão de pré-visualização é disponibiliza sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

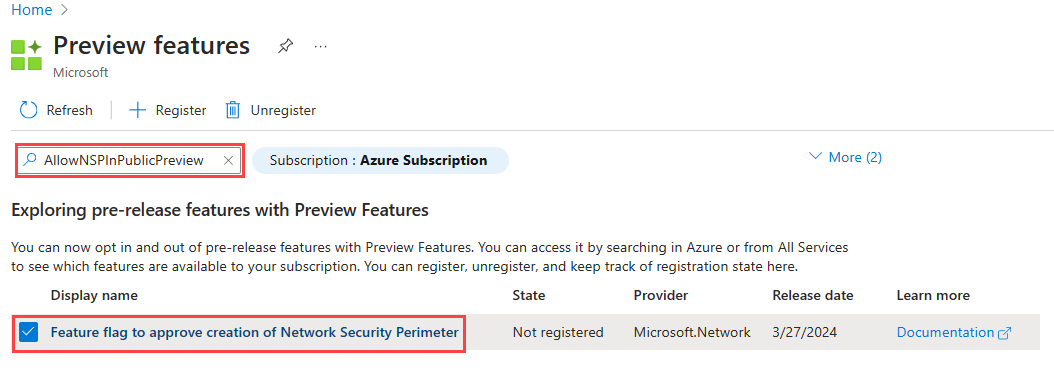

É necessário registar-se para a pré-visualização pública do Perímetro de Segurança de Rede do Azure. Para se registrar, adicione o sinalizador de

AllowNSPInPublicPreviewrecurso à sua assinatura.

Para obter mais informações sobre como adicionar sinalizadores de recursos, consulte Configurar recursos de visualização na assinatura do Azure.

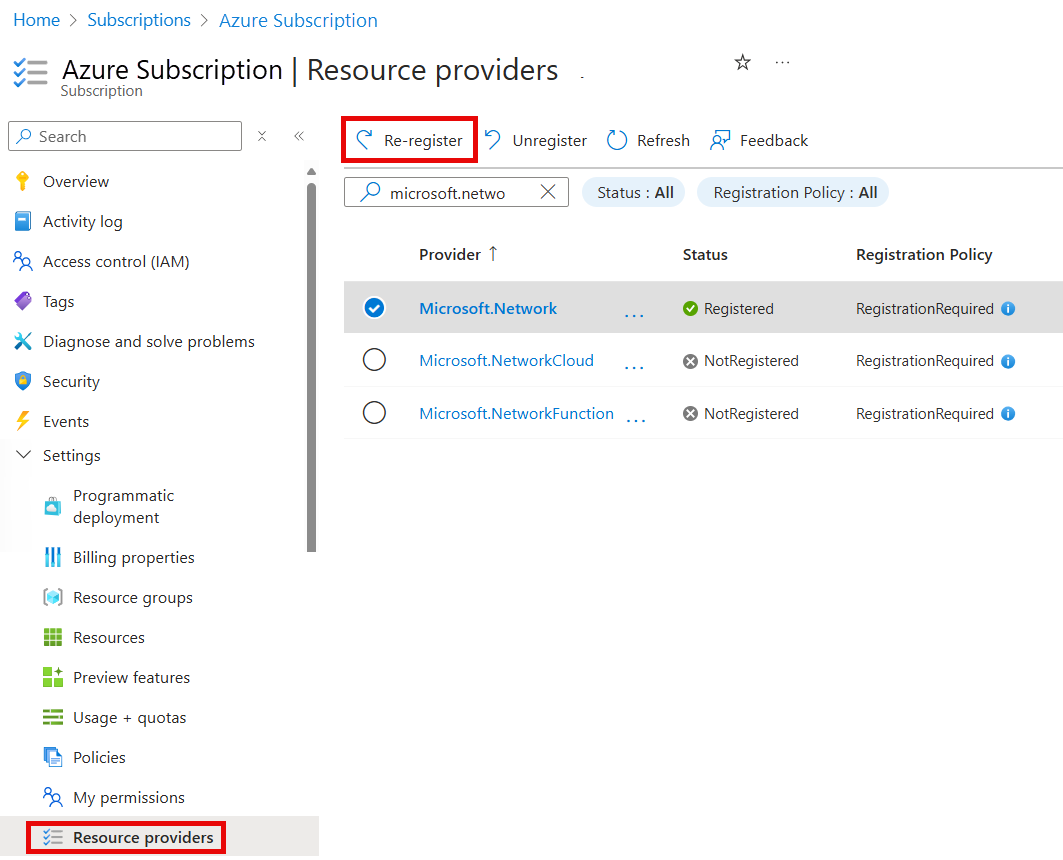

Depois que o sinalizador de recurso for adicionado, você precisará registrar novamente o

Microsoft.Networkprovedor de recursos em sua assinatura.Para registar novamente o

Microsoft.Networkfornecedor de recursos no portal do Azure, selecione a sua subscrição e, em seguida, selecione Fornecedores de recursos.Microsoft.NetworkPesquise e selecione Registrar novamente.

Para registrar novamente o

Microsoft.Networkprovedor de recursos, use o seguinte comando do Azure PowerShell:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPara registrar novamente o

Microsoft.Networkprovedor de recursos, use o seguinte comando da CLI do Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Para obter mais informações sobre como registrar novamente os provedores de recursos, consulte Provedores e tipos de recursos do Azure.

A versão mais recente do módulo do Azure PowerShell com ferramentas para perímetro de segurança de rede.

# Install the Az.Tools.Installer module Install-Module -Name Az.Tools.Installer -Repository PSGalleryUse

Az.Tools.Installerpara instalar a compilação de visualização doAz.Network:# Install the preview build of the Az.Network module Install-Module -Name Az.Tools.Installer -Repository PSGallery -allowprerelease -force # List the current versions of the Az.Network module available in the PowerShell Gallery Find-Module -Name Az.Network -Allversions -AllowPrerelease # Install the preview build of the Az.Network module using the Install-AzModule -Name Az.Network -AllowPrerelease -Force Install-AzModule -Path <previewVersionNumber>Nota

A versão de visualização do módulo Az.Network é necessária para usar os recursos de perímetro de segurança de rede. A versão mais recente do módulo Az.Network está disponível na Galeria do PowerShell. Procure a versão mais recente que termina em

-preview.Se você optar por usar o Azure PowerShell localmente:

- Instale a versão mais recente do módulo Az PowerShell.

- Conecte-se à sua conta do Azure usando o cmdlet Connect-AzAccount .

Se você optar por usar o Azure Cloud Shell:

- Para obter mais informações sobre o Azure Cloud Shell, consulte Visão geral do Azure Cloud Shell.

Para obter ajuda com os cmdlets do PowerShell, use o

Get-Helpcomando:# Get help for a specific command get-help -Name <powershell-command> - full # Example get-help -Name New-AzNetworkSecurityPerimeter - full

Inicie sessão na sua conta do Azure e selecione a sua subscrição

Para iniciar a configuração, inicie sessão na sua conta do Azure:

# Sign in to your Azure account

Connect-AzAccount

Em seguida, conecte-se à sua assinatura:

# List all subscriptions

Set-AzContext -Subscription <subscriptionId>

# Register the Microsoft.Network resource provider

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Criar um grupo de recursos e um cofre de chaves

Antes de criar um perímetro de segurança de rede, você precisa criar um grupo de recursos e um recurso de cofre de chaves.

Este exemplo cria um grupo de recursos nomeado test-rg no local WestCentralUS e um cofre de chaves nomeado demo-keyvault-<RandomValue> no grupo de recursos com os seguintes comandos:

# Create a resource group

$rgParams = @{

Name = "test-rg"

Location = "westcentralus"

}

New-AzResourceGroup @rgParams

# Create a key vault

$keyVaultName = "demo-keyvault-$(Get-Random)"

$keyVaultParams = @{

Name = $keyVaultName

ResourceGroupName = $rgParams.Name

Location = $rgParams.Location

}

$keyVault = New-AzKeyVault @keyVaultParams

Criar um perímetro de segurança de rede

Nesta etapa, crie um perímetro de segurança de rede com o seguinte New-AzNetworkSecurityPerimeter comando:

Nota

Por favor, não coloque quaisquer dados pessoais identificáveis ou confidenciais nas regras de perímetro de segurança de rede ou outra configuração de perímetro de segurança de rede.

# Create a network security perimeter

$nsp = @{

Name = 'demo-nsp'

location = 'westcentralus'

ResourceGroupName = $rgParams.name

}

$demoNSP=New-AzNetworkSecurityPerimeter @nsp

$nspId = $demoNSP.Id

Criar e atualizar a associação de recursos de PaaS com um novo perfil

Nesta etapa, você cria um novo perfil e associa o recurso PaaS, o Cofre da Chave do Azure, ao perfil usando os New-AzNetworkSecurityPerimeterProfile comandos and New-AzNetworkSecurityPerimeterAssociation .

Crie um novo perfil para o perímetro de segurança da rede com o seguinte comando:

# Create a new profile $nspProfile = @{ Name = 'nsp-profile' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name } $demoProfileNSP=New-AzNetworkSecurityPerimeterProfile @nspprofileAssocie o Cofre da Chave do Azure (recurso PaaS) ao perfil de perímetro de segurança de rede com o seguinte comando:

# Associate the PaaS resource with the above created profile $nspAssociation = @{ AssociationName = 'nsp-association' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Learning' ProfileId = $demoProfileNSP.Id PrivateLinkResourceId = $keyVault.ResourceID } New-AzNetworkSecurityPerimeterAssociation @nspassociation | format-listAtualize a associação alterando o modo de acesso para

enforcedcom oUpdate-AzNetworkSecurityPerimeterAssociationcomando da seguinte maneira:# Update the association to enforce the access mode $updateAssociation = @{ AssociationName = $nspassociation.AssociationName ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Enforced' } Update-AzNetworkSecurityPerimeterAssociation @updateAssociation | format-list

Gerenciar regras de acesso ao perímetro de segurança de rede

Nesta etapa, você cria, atualiza e exclui regras de acesso de perímetro de segurança de rede com prefixos de endereço IP público.

# Create an inbound access rule for a public IP address prefix

$inboundRule = @{

Name = 'nsp-inboundRule'

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

Direction = 'Inbound'

AddressPrefix = '192.0.2.0/24'

}

New-AzNetworkSecurityPerimeterAccessRule @inboundrule | format-list

# Update the inbound access rule to add more public IP address prefixes

$updateInboundRule = @{

Name = $inboundrule.Name

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

AddressPrefix = @('192.0.2.0/24','198.51.100.0/24')

}

Update-AzNetworkSecurityPerimeterAccessRule @updateInboundRule | format-list

Nota

Se a identidade gerenciada não for atribuída ao recurso que a suporta, o acesso de saída a outros recursos dentro do mesmo perímetro será negado. As regras de entrada baseadas em subscrição destinadas a permitir o acesso a partir deste recurso não entrarão em vigor.

Eliminar todos os recursos

Quando não precisar mais do perímetro de segurança de rede, remova todos os recursos associados ao perímetro de segurança de rede, remova o perímetro e remova o grupo de recursos.

# Retrieve the network security perimeter and place it in a variable

$nsp= Get-AzNetworkSecurityPerimeter -Name demo-nsp -ResourceGroupName $rg.Params.Name

# Delete the network security perimeter and all associated resources

$removeNsp = @{

Name = 'nsp-association'

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

}

Remove-AzNetworkSecurityPerimeterAssociation @removeNsp

Remove-AzNetworkSecurityPerimeter -Name $nsp.Name -ResourceGroupName $rgParams.Name

# Remove the resource group

Remove-AzResourceGroup -Name $rgParams.Name -Force

Nota

A remoção da associação de recursos do perímetro de segurança de rede resulta no retorno do controle de acesso à configuração de firewall de recursos existente. Isso pode resultar em acesso permitido/negado de acordo com a configuração do firewall de recursos. Se PublicNetworkAccess estiver definido como SecuredByPerimeter e a associação tiver sido excluída, o recurso entrará em um estado bloqueado. Para obter mais informações, consulte Transição para um perímetro de segurança de rede no Azure.