Recolher registos de firewall com o Agente do Azure Monitor

A Firewall do Windows é uma aplicação do Microsoft Windows que filtra a informação que chega ao seu sistema a partir da Internet e bloqueia programas potencialmente perigosos. Os registos da Firewall do Windows são gerados nos sistemas operativos cliente e servidor. Esses logs fornecem informações valiosas sobre o tráfego de rede, incluindo pacotes descartados e conexões bem-sucedidas. A análise de arquivos de log do Firewall do Windows pode ser feita usando métodos como o WEF (Encaminhamento de Eventos do Windows) ou o encaminhamento de logs para um produto SIEM como o Azure Sentinel. Você pode ativá-lo ou desativá-lo seguindo estas etapas em qualquer sistema Windows:

- Selecione Iniciar e, em seguida, abra Configurações.

- Em Atualizar & Segurança, selecione Segurança do Windows, Firewall e proteção de rede.

- Selecione um perfil de rede: domínio, privado ou público.

- Em Firewall do Microsoft Defender, alterne a configuração para Ativado ou Desativado.

Pré-requisitos

Para concluir este procedimento, você precisa:

- Espaço de trabalho do Log Analytics onde você tem pelo menos direitos de colaborador.

- Ponto de avaliação da recolha de dados.

- Permissões para criar objetos de Regra de Coleta de Dados no espaço de trabalho.

- Uma máquina virtual, um conjunto de dimensionamento de máquina virtual ou uma máquina local habilitada para Arc que esteja executando firewall.

Adicionar tabela de firewall à área de trabalho do Log Analytics

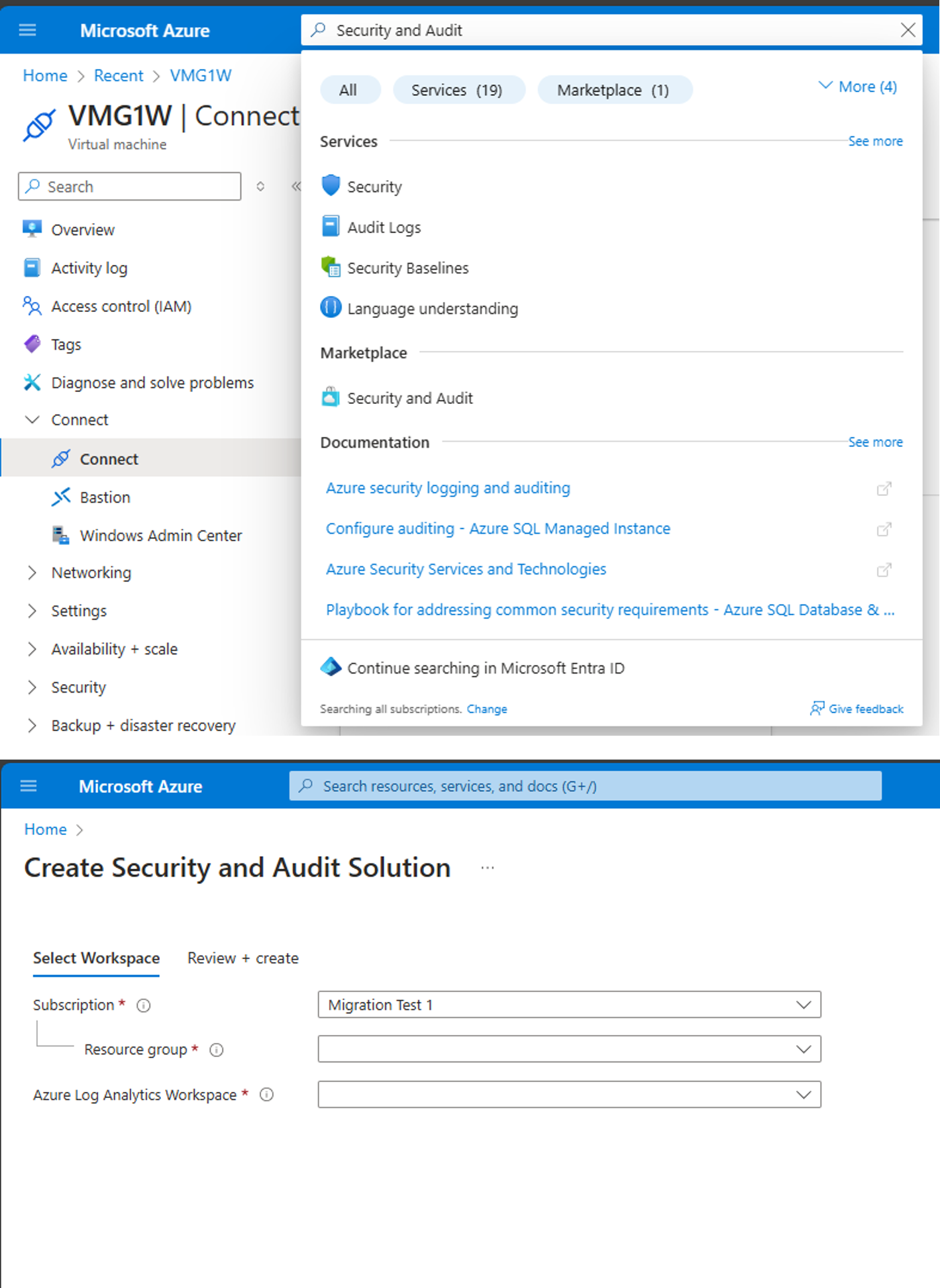

Ao contrário de outras tabelas que são criadas por padrão em LAW, a tabela do Firewall do Windows deve ser criada manualmente. Procure a solução de Segurança e Auditoria e crie-a. Veja a captura de ecrã abaixo. Se a tabela não estiver presente, você receberá um erro de implantação de DCR informando que a tabela não está presente em LAW. O esquema para a tabela de firewall que é criada está localizado aqui: Esquema do Firewall do Windows

Criar uma regra de recolha de dados para recolher os registos da firewall

A regra de recolha de dados define:

- Quais arquivos de log de origem o Azure Monitor Agent verifica se há novos eventos.

- Como o Azure Monitor transforma eventos durante a ingestão.

- O espaço de trabalho e a tabela de destino do Log Analytics para a qual o Azure Monitor envia os dados.

Você pode definir uma regra de coleta de dados para enviar dados de várias máquinas para um espaço de trabalho do Log Analytics, incluindo espaço de trabalho em uma região ou locatário diferente. Crie a regra de coleta de dados na mesma região do espaço de trabalho do Google Analytics.

Nota

Para enviar dados entre locatários, você deve primeiro habilitar o Azure Lighthouse.

Para criar a regra de coleta de dados no portal do Azure:

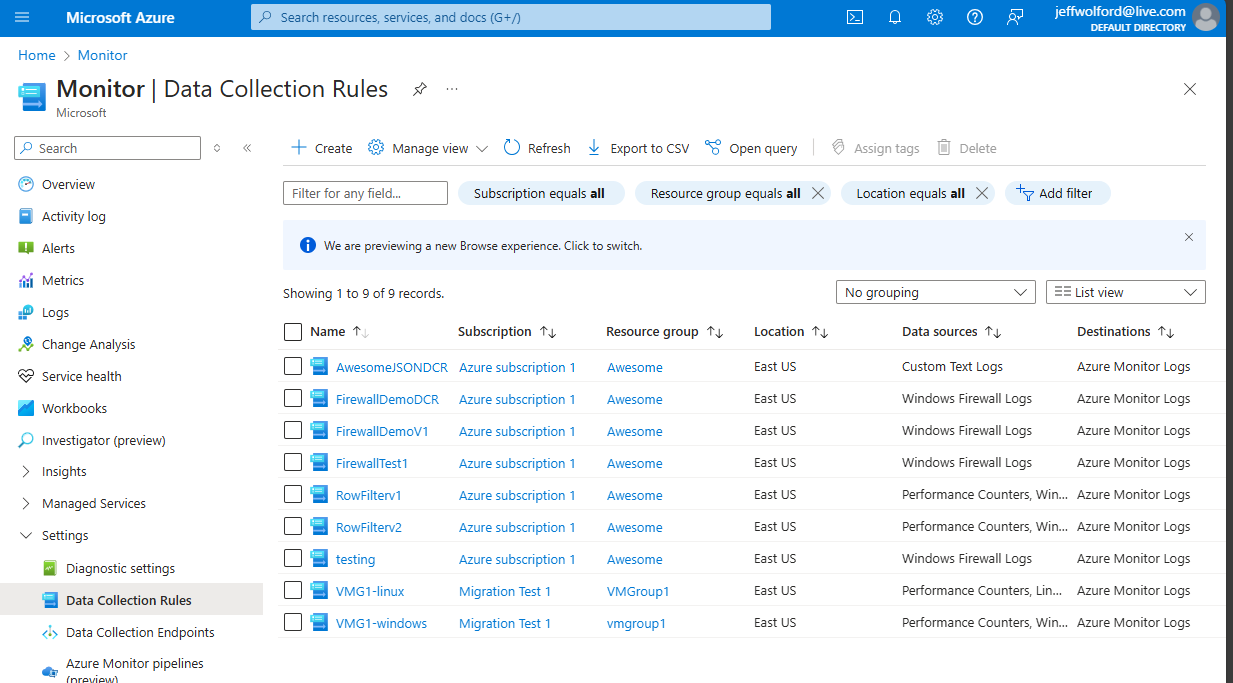

No menu Monitor, selecione Regras de Coleta de Dados.

Selecione Criar para criar uma nova regra de coleta de dados e associações.

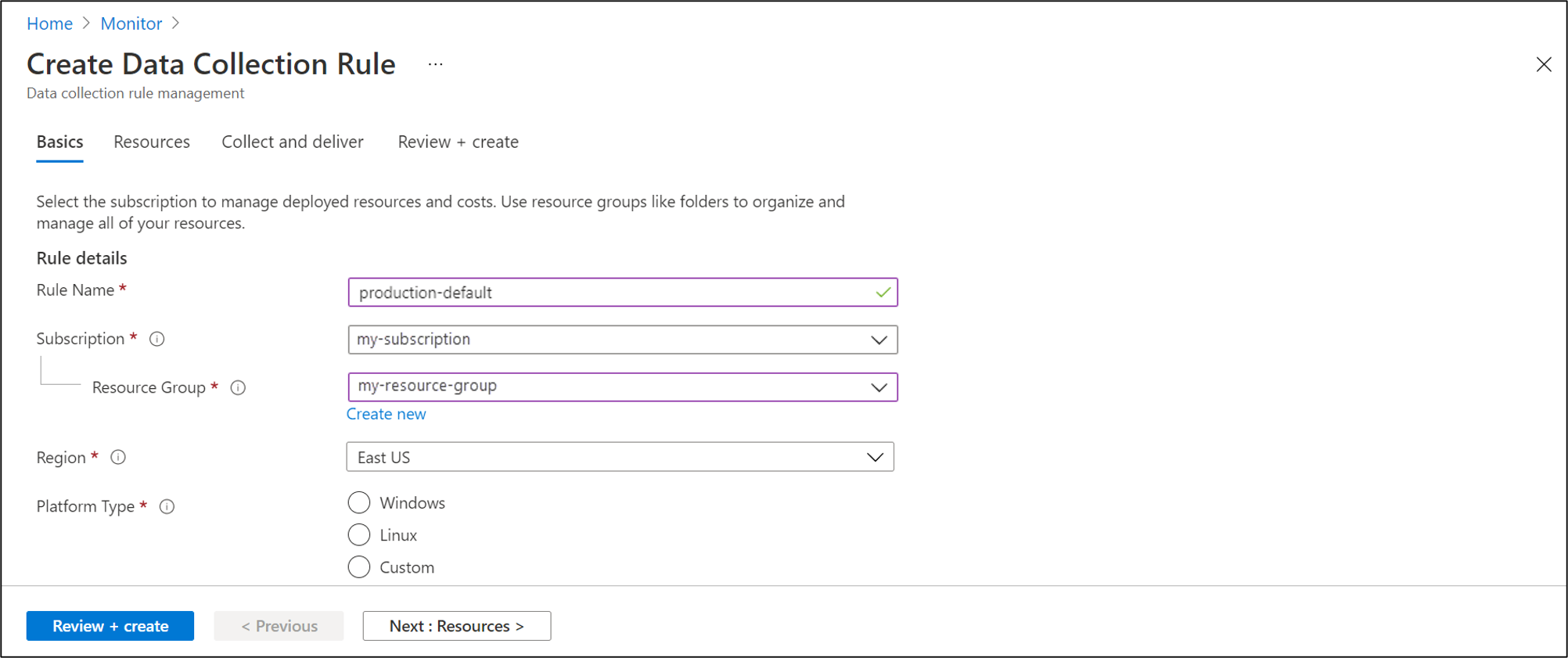

Insira um nome de Regra e especifique uma Assinatura, Grupo de Recursos, Região e Tipo de Plataforma:

- Região especifica onde o DCR será criado. As máquinas virtuais e suas associações podem estar em qualquer assinatura ou grupo de recursos no locatário.

- Tipo de plataforma especifica o tipo de recursos aos quais essa regra pode se aplicar. A opção Personalizada permite os tipos Windows e Linux. -Ponto Final de Coleta de Dados Selecione um Ponto Final de Coleta de Dados criado anteriormente.

Na guia Recursos: Selecione + Adicionar recursos e associe recursos à regra de coleta de dados. Os recursos podem ser Máquinas Virtuais, Conjuntos de Dimensionamento de Máquinas Virtuais e Azure Arc para servidores. O portal do Azure instala o Azure Monitor Agent em recursos que ainda não o têm instalado.

Importante

O portal permite a identidade gerenciada atribuída pelo sistema nos recursos de destino, juntamente com as identidades atribuídas pelo usuário existentes, se houver. Para aplicativos existentes, a menos que você especifique a identidade atribuída pelo usuário na solicitação, a máquina assume como padrão usar a identidade atribuída pelo sistema. Se você precisar de isolamento de rede usando links privados, selecione pontos de extremidade existentes da mesma região para os respetivos recursos ou crie um novo ponto de extremidade.

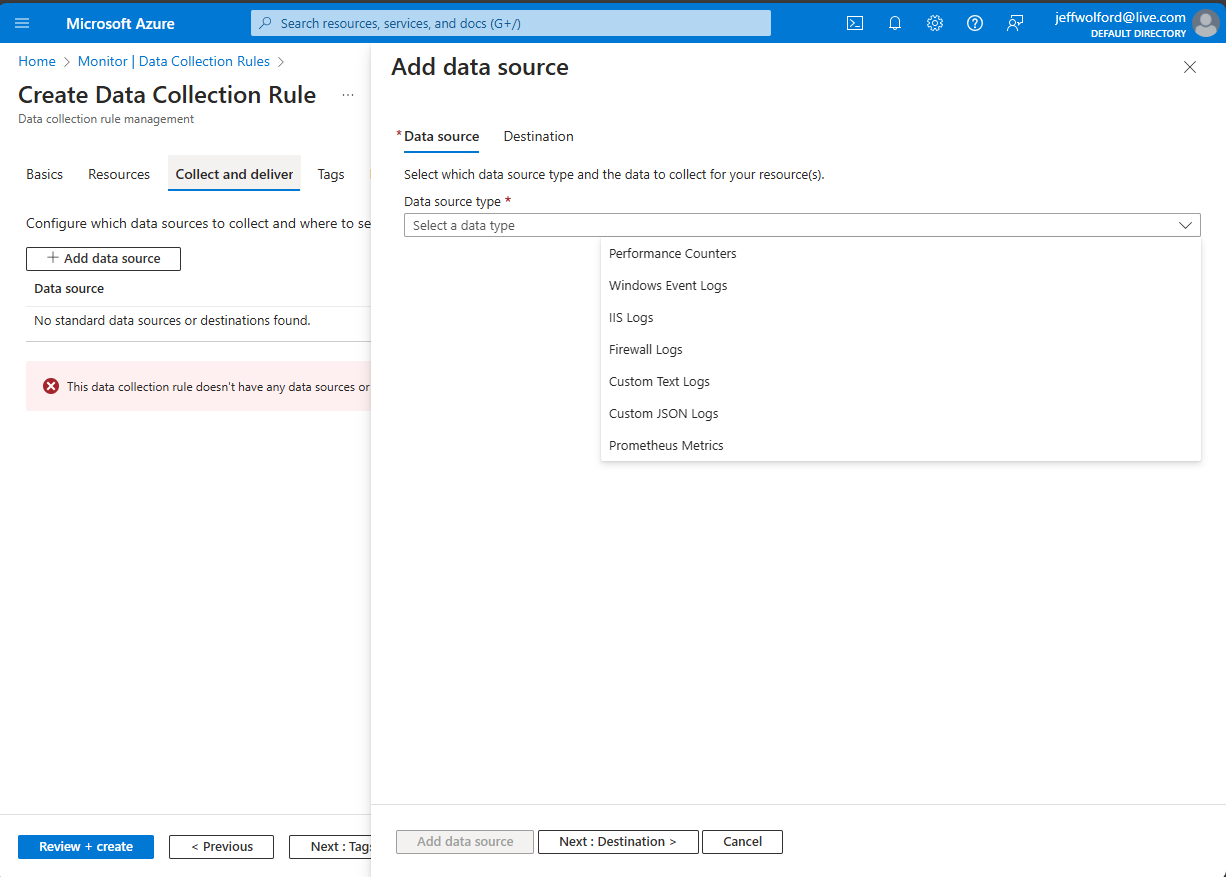

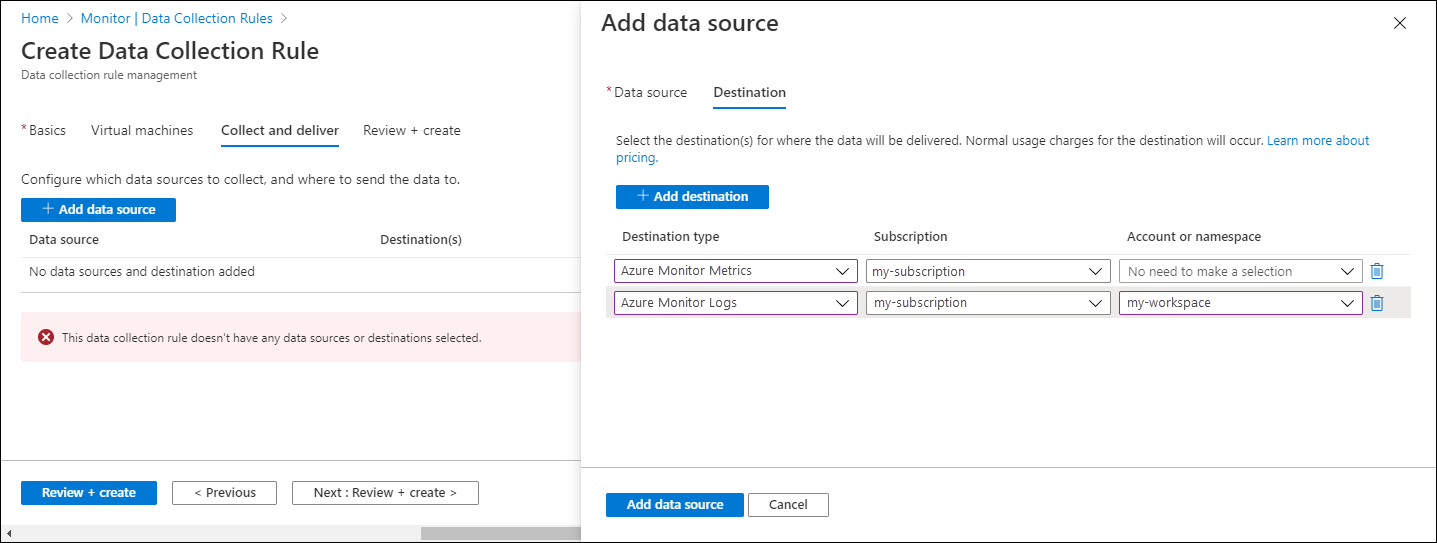

Na guia Coletar e entregar, selecione Adicionar fonte de dados para adicionar uma fonte de dados e definir um destino.

Selecione Logs de firewall.

Na guia Destino, adicione um destino para a fonte de dados.

Selecione Rever + criar para rever os detalhes da regra de recolha de dados e da associação com o conjunto de máquinas virtuais.

Selecione Criar para criar a regra de coleta de dados.

Nota

Pode levar até 5 minutos para que os dados sejam enviados para os destinos depois de criar a regra de coleta de dados.

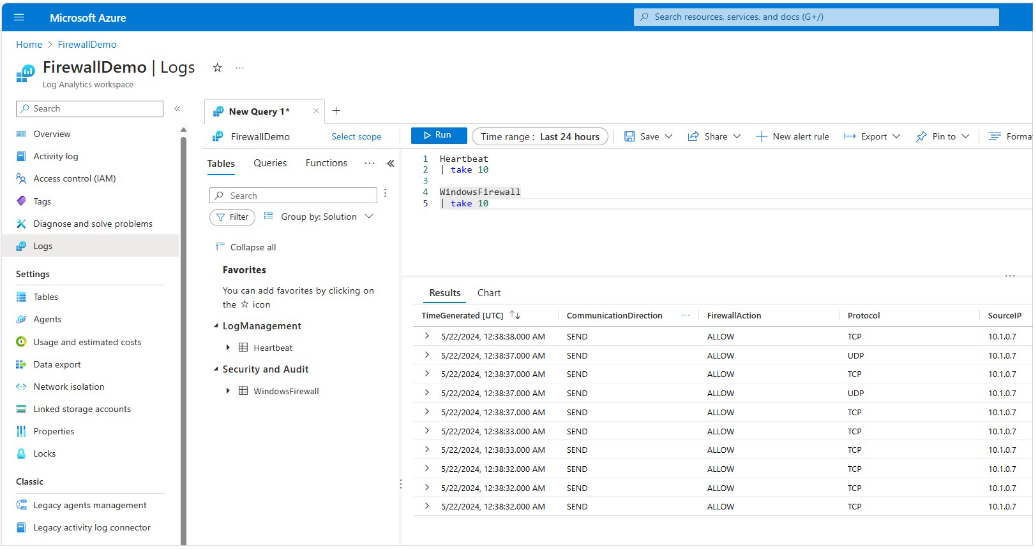

Consultas de log de exemplo

Conte as entradas de log do firewall por URL para o host www.contoso.com.

WindowsFirewall

| take 10

Resolver problemas

Use as etapas a seguir para solucionar problemas de coleta de logs de firewall.

Executar a resolução de problemas do Azure Monitor Agent

Para testar sua configuração e compartilhar logs com a Microsoft , use a Solução de Problemas do Azure Monitor Agent.

Verifique se algum log de firewall foi recebido

Comece verificando se algum registro foi coletado para seus logs de firewall executando a seguinte consulta no Log Analytics. Se a consulta não retornar registros, verifique as outras seções para possíveis causas. Esta consulta procura entradas nos últimos dois dias, mas pode modificar para outro intervalo de tempo.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

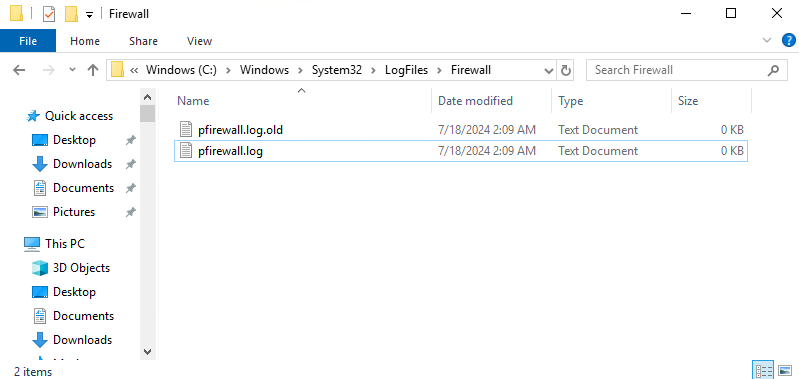

Verifique se os logs de firewall estão sendo criados

Observe os carimbos de data/hora dos arquivos de log e abra os mais recentes para ver se os carimbos de data/hora mais recentes estão presentes nos arquivos de log. O local padrão para arquivos de log do firewall é C:\windows\system32\logfiles\firewall\pfirewall.log.

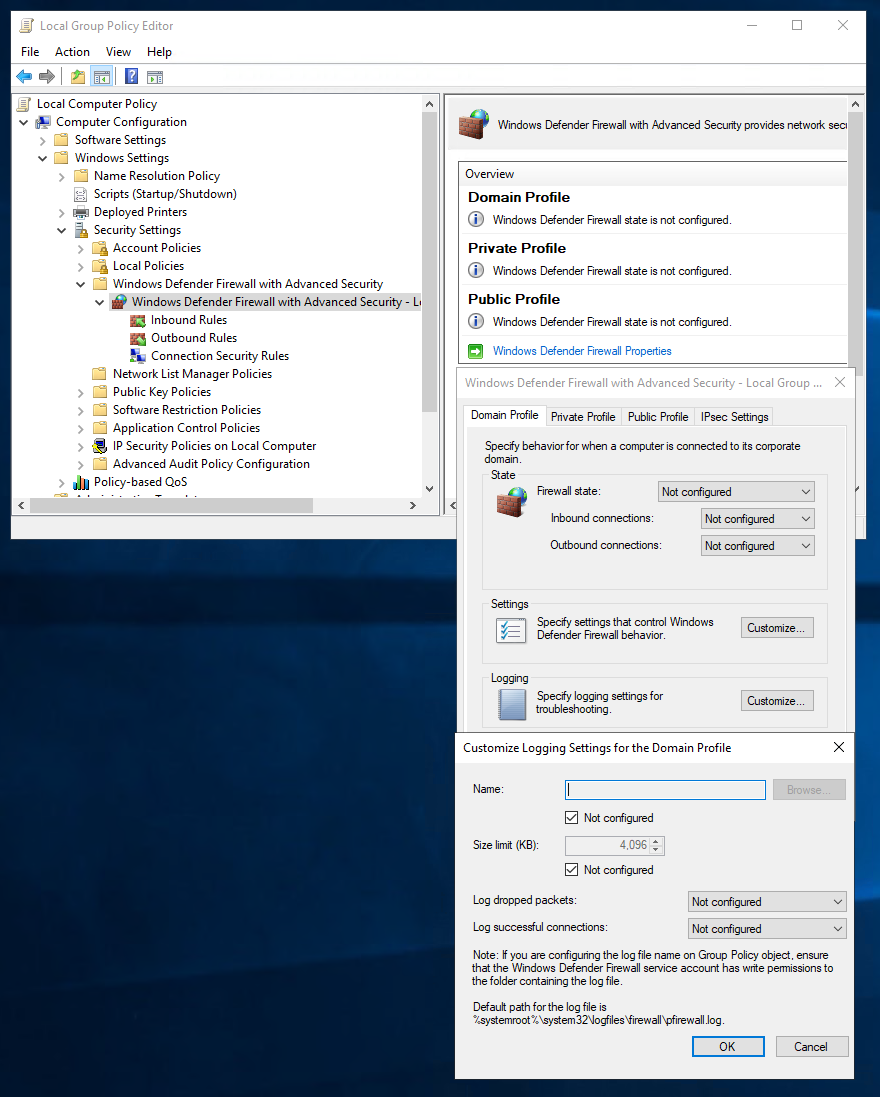

Para ativar o registo, siga estes passos.

- gpedit {siga a imagem}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles log droppedconnections enable

Próximos passos

Saiba mais sobre:

- Azure Monitor Agent.

- Regras de recolha de dados.

- Pontos finais de recolha de dados