Configurar o proxy Arc por meio do script de registro para o gateway do Azure no Azure Local (visualização)

Aplica-se a: Azure Local, versão 23H2, versão 2408, 2408.1, 2408.2 e 2411

Depois de criar o recurso de gateway Arc em sua assinatura do Azure, você pode habilitar os novos recursos de visualização do gateway Arc. Este artigo detalha como configurar o proxy Arc antes do registro do Arc usando um script de registro para o gateway Arc no Azure Local.

Usando esse método, você não precisa configurar o proxy Arc em WinInet, WinHttp ou variáveis de ambiente manualmente.

Importante

Este recurso está atualmente em visualização. Veja Termos de Utilização Complementares da Pré-visualizações do Microsoft Azure para obter os termos legais que se aplicam às funcionalidades do Azure que estão na versão beta, na pré-visualização ou que ainda não foram lançadas para disponibilidade geral.

Pré-requisitos

Certifique-se de que os seguintes pré-requisitos sejam atendidos antes de prosseguir:

Você tem acesso a uma instância Local do Azure executando a versão 23H2.

Um recurso de gateway Arc criado na mesma assinatura usada para implantar o Azure Local. Para obter mais informações, consulte Criar o recurso de gateway Arc no Azure.

Etapa 1: Obter o ArcGatewayID

Você precisa do proxy e do ArcGatewayID do Azure para executar o script de registro em máquinas locais do Azure. Você pode encontrar a ID do gateway Arc na página de visão geral do portal do Azure do recurso.

Etapa 2: Registrar novas máquinas no Azure Arc

Para registrar novas máquinas da versão 2408 ou versão 2411 no Azure Arc, execute o script de inicialização passando os ArcGatewayIDparâmetros , Proxy servere Proxy bypass list .

Aqui está um exemplo de como você deve alterar esses parâmetros para o Invoke-AzStackHciArcInitialization script de inicialização. Depois que o registro for concluído, as máquinas locais do Azure serão registradas no Azure Arc usando o gateway Arc:

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant to use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yourarcgatewayid/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Define the bypass list for the proxy. Use semicolon to separate each item from the list.

# Use "localhost" instead of <local>

# Use specific IPs such as 127.0.0.1 without mask

# Use * for subnets allowlisting. 192.168.1.* for /24 exclusions. Use 192.168.*.* for /16 exclusions.

# Append * for domain names exclusions like *.contoso.com

# DO NOT INCLUDE .svc on the list. The registration script takes care of Environment Variables configuration.

$ProxyBypassList = "localhost;127.0.0.1;*.contoso.com;machine1;machine2;machine3;machine4;machine5;192.168.*.*;AzureLocal-1"

#Connect to your Azure account and Subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId -ProxyBypass $ProxyBypassList

Etapa 3: Verifique se a instalação foi bem-sucedida

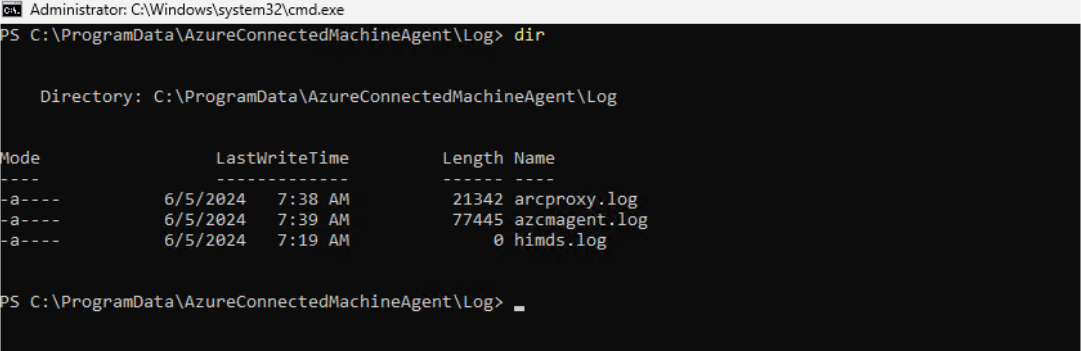

Assim que a validação da implantação for iniciada, você poderá se conectar à primeira máquina a partir do seu sistema e abrir o log do gateway Arc para monitorar quais endpoints estão sendo redirecionados para o gateway Arc e quais continuam usando seu firewall ou proxy.

Você pode encontrar o log do gateway Arc em: c:\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

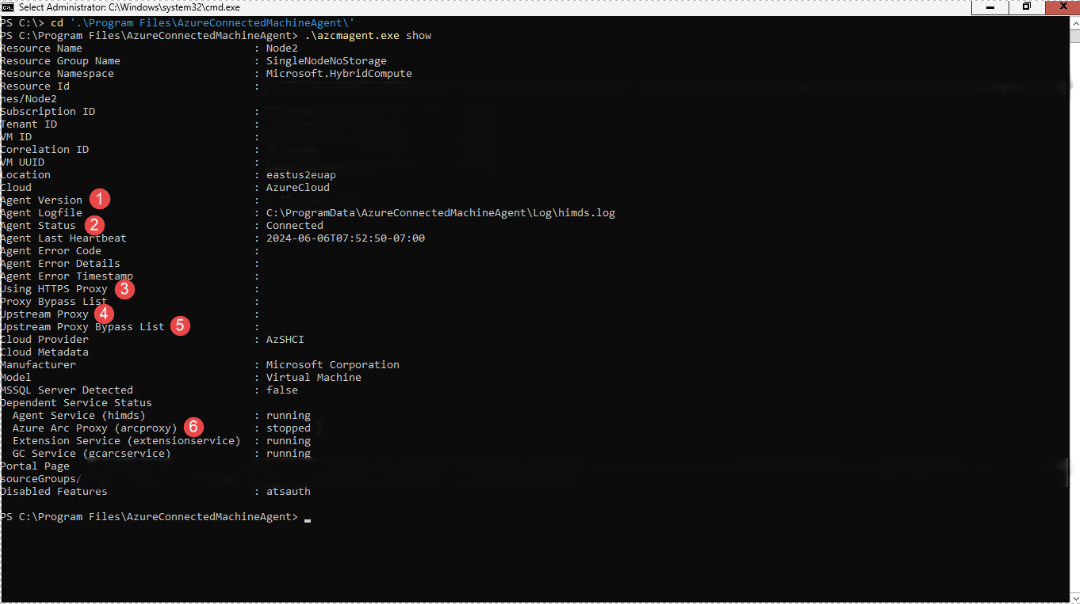

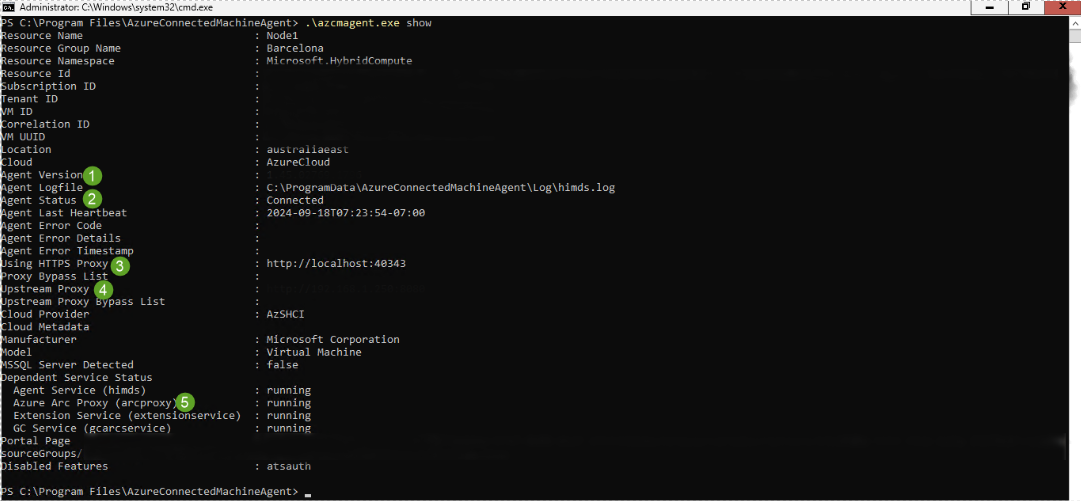

Para verificar a configuração do agente Arc e verificar se ele está usando o gateway, execute o seguinte comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent show.

Os valores apresentados devem ser os seguintes:

A versão do agente é 1.45 ou superior.

O Status do Agente deve ser mostrado como Conectado.

Usando o Proxy HTTPS vazio quando o gateway Arc não está em uso. Ele deve ser mostrado como

http://localhost:40343quando o gateway Arc está habilitado.O Proxy Upstream mostra o servidor proxy e a porta da sua empresa.

O Azure Arc Proxy é mostrado como interrompido quando o gateway do Arc não está em uso. Em execução quando o gateway Arc está ativado.

O agente Arc sem o gateway Arc:

O agente Arc usando o gateway Arc:

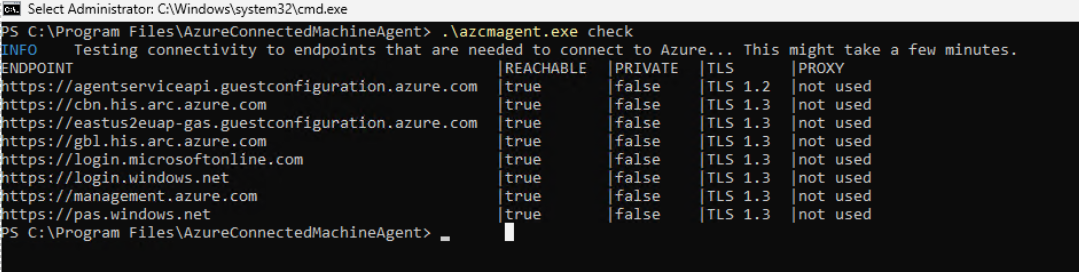

Além disso, para verificar se a instalação foi feita com êxito, você pode executar o seguinte comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent check.

A resposta deve indicar que connection.type está definido como gateway e a coluna Reachable deve indicar true para todas as URLs.

O agente Arc sem o gateway Arc:

O agente Arc usando o gateway Arc:

Você também pode auditar o tráfego do gateway exibindo os logs do roteador do gateway.

Para exibir os logs do roteador de gateway no Windows, execute o azcmagent logs comando no PowerShell. No arquivo .zip resultante, os logs estão localizados na pasta C:\ProgramData\Microsoft\ArcGatewayRouter .