Registrar suas máquinas e atribuir permissões para implantação do Azure Local, versão 23H2

Aplica-se a: Azure Local, versão 23H2

Este artigo descreve como registrar suas máquinas locais do Azure e, em seguida, configurar as permissões necessárias para implantar o Azure Local, versão 23H2.

Pré-requisitos

Antes de começar, certifique-se de que concluiu os seguintes pré-requisitos:

Satisfaça os pré-requisitos e complete a lista de verificação de implantação.

Prepare seu ambiente do Ative Directory .

Instale o sistema operacional Azure Stack HCI, versão 23H2 em cada máquina.

Registe a sua subscrição junto dos fornecedores de recursos (RP) necessários. Você pode usar o portal do Azure ou o Azure PowerShell para se registrar. Você precisa ser um proprietário ou colaborador em sua assinatura para registrar os seguintes RPs de recursos:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Nota

A suposição é que a pessoa que registra a assinatura do Azure com os provedores de recursos é uma pessoa diferente daquela que está registrando as máquinas locais do Azure com o Arc.

Se você estiver registrando as máquinas como recursos Arc, certifique-se de ter as seguintes permissões no grupo de recursos onde as máquinas foram provisionadas:

- Integração de Máquina Conectada do Azure

- Administrador de Recursos do Azure Connected Machine

Para verificar se você tem essas funções, siga estas etapas no portal do Azure:

- Vá para a assinatura que você usa para a implantação Local do Azure.

- Vá para o grupo de recursos onde você planeja registrar as máquinas.

- No painel esquerdo, vá para Controle de Acesso (IAM).

- No painel direito, vá para as atribuições de função. Verifique se você tem as funções de Integração de Máquina Conectada do Azure e Administrador de Recursos de Máquina Conectada do Azure atribuídas.

Verifique suas políticas do Azure. Certifique-se de que:

- As políticas do Azure não estão bloqueando a instalação de extensões.

- As políticas do Azure não estão bloqueando a criação de determinados tipos de recursos em um grupo de recursos.

- As políticas do Azure não estão bloqueando a implantação de recursos em determinados locais.

Registrar máquinas com o Azure Arc

Importante

Execute estas etapas em cada máquina Local do Azure que você pretende clusterizar.

Defina os parâmetros. O script leva nos seguintes parâmetros:

Parâmetros Description SubscriptionIDA ID da assinatura usada para registrar suas máquinas com o Azure Arc. TenantIDA ID do locatário usada para registrar suas máquinas no Azure Arc. Vá para sua ID do Microsoft Entra e copie a propriedade ID do locatário. ResourceGroupO grupo de recursos pré-criado para o registro Arc das máquinas. Um grupo de recursos é criado se um não existir. RegionA região do Azure usada para registro. Consulte as regiões suportadas que podem ser usadas. AccountIDO usuário que registra e implanta a instância. ProxyServerParâmetro opcional. Endereço do servidor proxy quando necessário para conectividade de saída. DeviceCodeO código do dispositivo exibido no console em https://microsoft.com/devicelogine é usado para entrar no dispositivo.#Define the subscription where you want to register your machine as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your machine as Arc device $RG = "YourResourceGroupName" #Define the region to use to register your server as Arc device #Do not use spaces or capital letters when defining region $Region = "eastus" #Define the tenant you will use to register your machine as Arc device $Tenant = "YourTenantID" #Define the proxy address if your Azure Local deployment accesses the internet via proxy $ProxyServer = "http://proxyaddress:port"Conecte-se à sua conta do Azure e defina a assinatura. Você precisará abrir o navegador no cliente que está usando para se conectar à máquina e abrir esta página:

https://microsoft.com/devicelogine insira o código fornecido na saída da CLI do Azure para autenticar. Obtenha o token de acesso e o ID da conta para o registo.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdFinalmente, execute o script de registro do Arc. A execução do script demora alguns minutos.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerSe você estiver acessando a Internet através de um servidor proxy, você precisa passar o

-proxyparâmetro e fornecer o servidor proxy comohttp://<Proxy server FQDN or IP address>:Portao executar o script.Para obter uma lista de regiões do Azure suportadas, consulte Requisitos do Azure.

Depois que o script for concluído com êxito em todas as máquinas, verifique se:

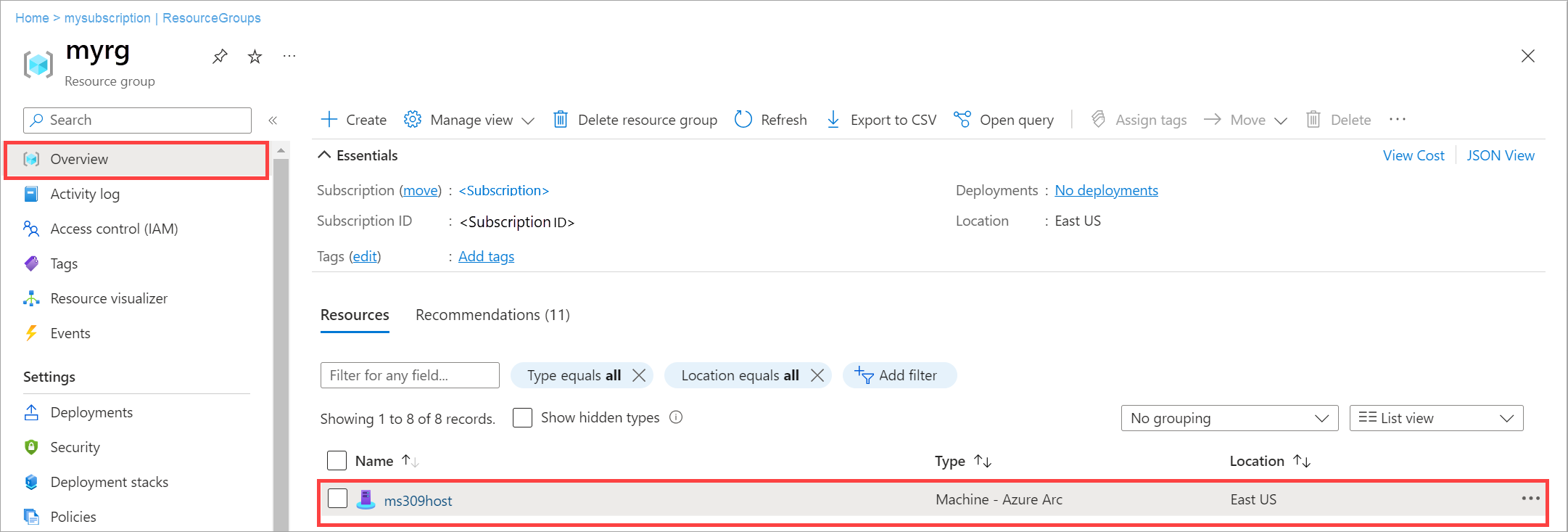

As suas máquinas estão registadas na Arc. Vá para o portal do Azure e, em seguida, vá para o grupo de recursos associado ao registro. As máquinas aparecem dentro do grupo de recursos especificado como Machine - Azure Arc type resources.

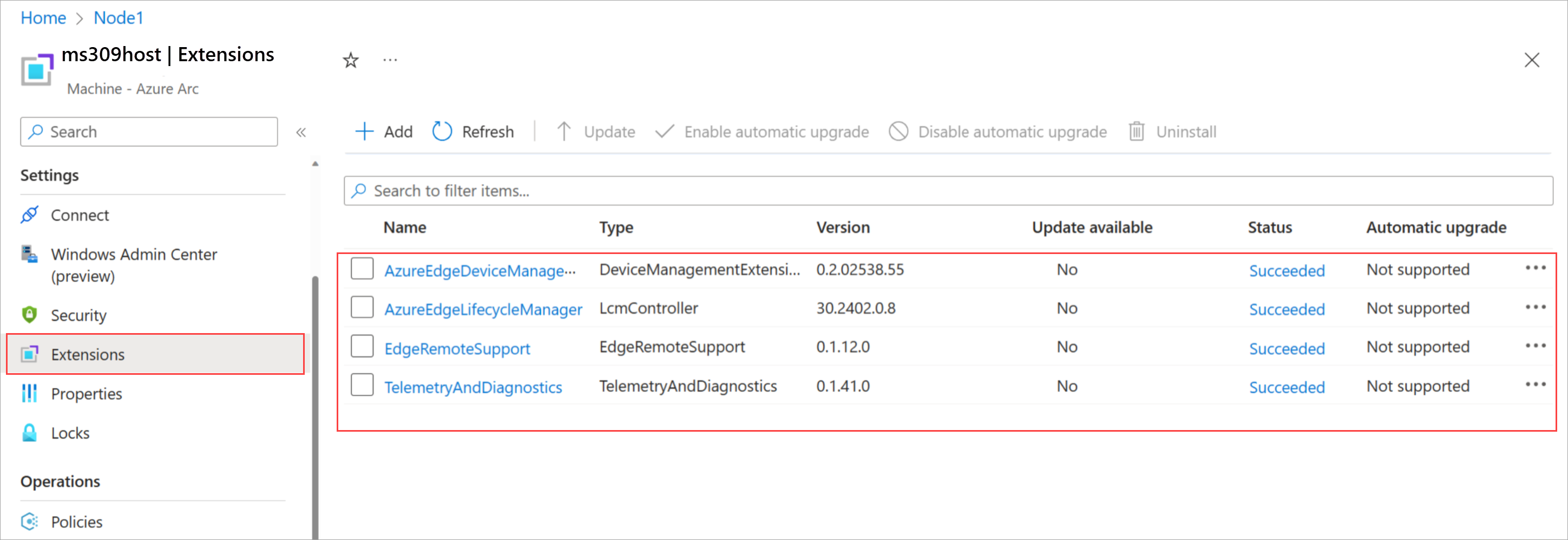

As extensões locais obrigatórias do Azure são instaladas em suas máquinas. No grupo de recursos, selecione a máquina registrada. Vá para as Extensões. As extensões obrigatórias aparecem no painel direito.

Atribuir as permissões necessárias para implantação

Esta seção descreve como atribuir permissões do Azure para implantação a partir do portal do Azure.

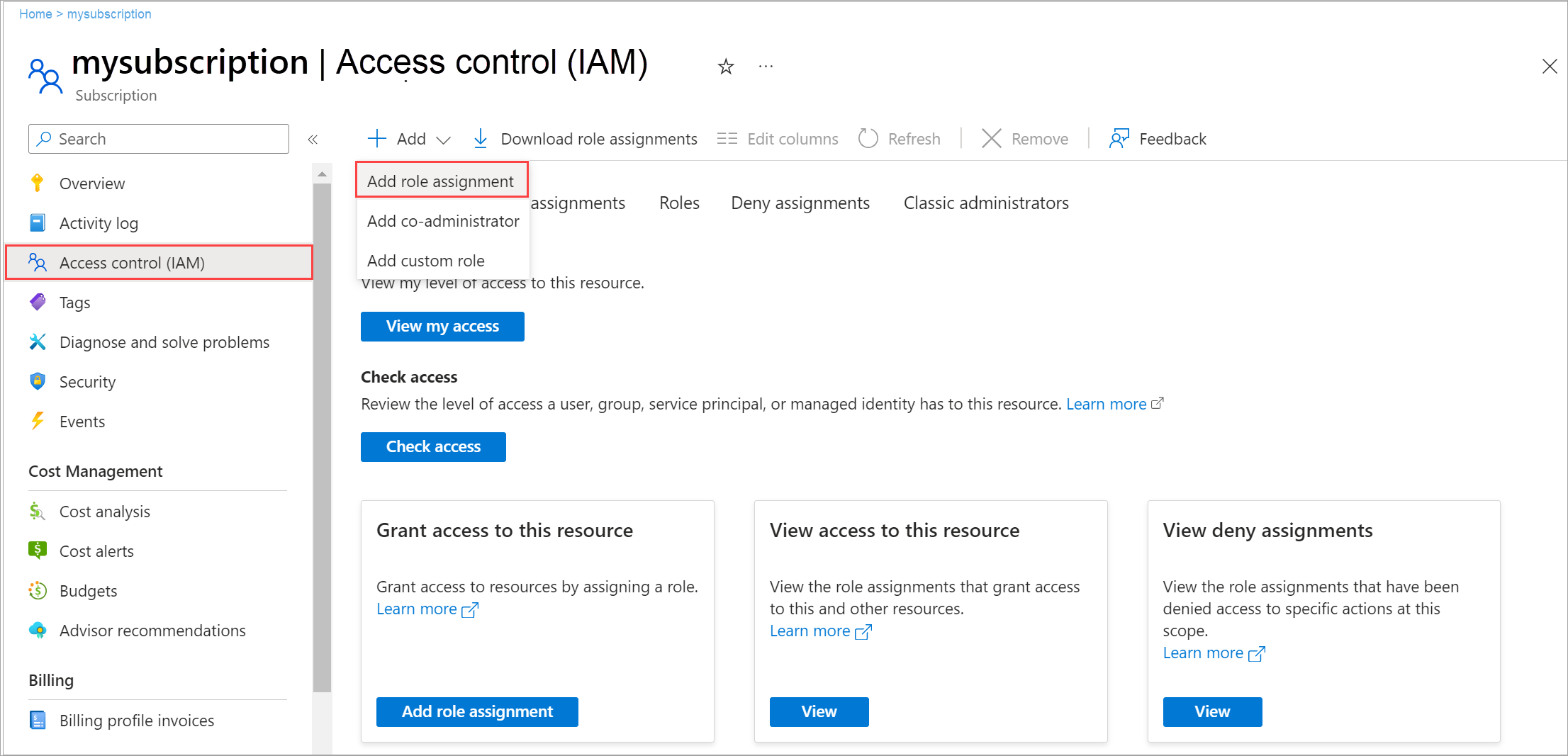

No portal do Azure, vá para a assinatura usada para registrar as máquinas. No painel esquerdo, selecione Controle de acesso (IAM). No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

Percorra as guias e atribua as seguintes permissões de função ao usuário que implanta a instância:

- Azure Stack HCI Administrator

- Leitor

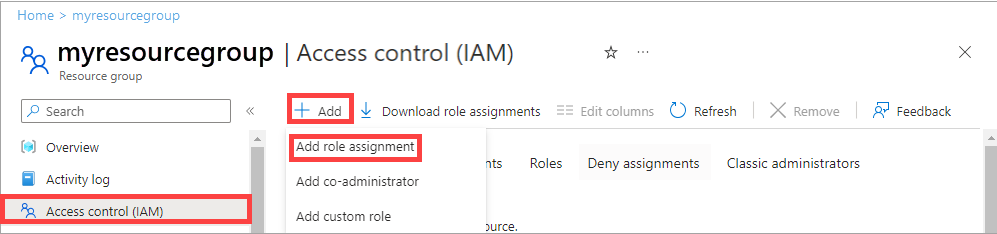

No portal do Azure, vá para o grupo de recursos usado para registrar as máquinas em sua assinatura. No painel esquerdo, selecione Controle de acesso (IAM). No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

Percorra as guias e atribua as seguintes permissões ao usuário que implanta a instância:

- Administrador de Acesso a Dados do Cofre de Chaves: essa permissão é necessária para gerenciar permissões de plano de dados para o cofre de chaves usado para implantação.

- Key Vault Secrets Officer: Esta permissão é necessária para ler e escrever segredos no cofre de chaves usado para implantação.

- Key Vault Contributor: Esta permissão é necessária para criar o cofre de chaves usado para implantação.

- Colaborador da Conta de Armazenamento: essa permissão é necessária para criar a conta de armazenamento usada para implantação.

No painel direito, vá para Atribuições de função. Verifique se o usuário de implantação tem todas as funções configuradas.

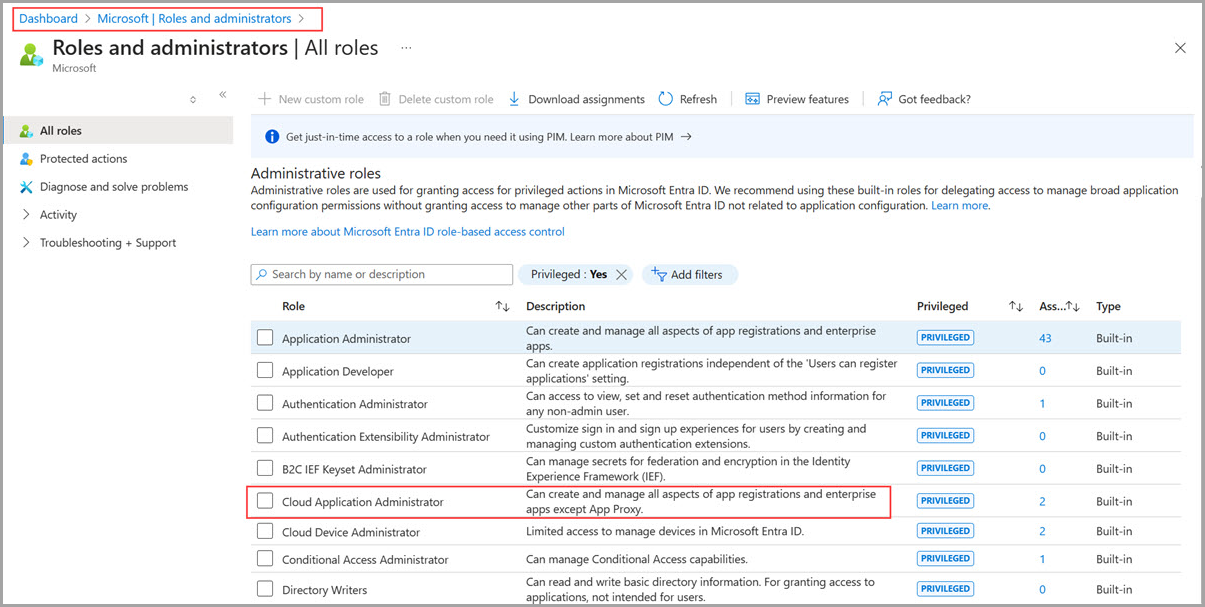

No portal do Azure, vá para Funções e Administradores do Microsoft Entra e atribua a permissão da função de Administrador de Aplicativo de Nuvem no nível de locatário do Microsoft Entra.

Nota

A permissão Cloud Application Administrator é temporariamente necessária para criar a entidade de serviço. Após a implantação, essa permissão pode ser removida.

Próximos passos

Depois de configurar a primeira máquina em sua instância, você estará pronto para implantar usando o portal do Azure: