SQL Server habilitado pelo Azure Arc na autenticação do Ative Directory com keytab gerenciado pelo sistema - pré-requisitos

Este documento explica como se preparar para implantar serviços de dados habilitados para Azure Arc com autenticação do Ative Directory (AD). Especificamente, o artigo descreve os objetos do Ative Directory que você precisa configurar antes da implantação dos recursos do Kubernetes.

A introdução descreve dois modos de integração diferentes:

- O modo keytab gerenciado pelo sistema permite que o sistema crie e gerencie as contas do AD para cada Instância Gerenciada do SQL.

- O modo keytab gerenciado pelo cliente permite criar e gerenciar as contas do AD para cada Instância Gerenciada do SQL.

Os requisitos e recomendações são diferentes para os dois modos de integração.

| Objeto do Ative Directory | Keytab gerenciado pelo cliente | Keytab gerenciado pelo sistema |

|---|---|---|

| Unidade organizacional (UO) | Recomendado | Necessário |

| Conta de serviço de domínio (DSA) do Ative Directory para o Ative Directory Connector | Não obrigatório | Necessário |

| Conta do Ative Directory para Instância Gerenciada SQL | Criado para cada instância gerenciada | O sistema cria uma conta do AD para cada instância gerenciada |

Conta DSA - modo keytab gerenciado pelo sistema

Para poder criar todos os objetos necessários no Ative Directory automaticamente, o AD Connector precisa de uma conta de serviço de domínio (DSA). O DSA é uma conta do Ative Directory que tem permissões específicas para criar, gerenciar e excluir contas de usuários dentro da unidade organizacional (UO) fornecida. Este artigo explica como configurar a permissão dessa conta do Ative Directory. Os exemplos chamam a conta arcdsa DSA como um exemplo neste artigo.

Objetos do Ative Directory gerados automaticamente

Uma implantação de Instância Gerenciada SQL habilitada para Arc gera automaticamente contas no modo keytab gerenciado pelo sistema. Cada uma das contas representa uma Instância Gerenciada SQL e será gerenciada pelo sistema durante toda a vida útil do SQL. Essas contas possuem os SPNs (Service Principal Names) exigidos por cada SQL.

As etapas abaixo pressupõem que você já tenha um controlador de domínio do Ative Directory. Se você não tiver um controlador de domínio, o guia a seguir inclui etapas que podem ser úteis.

Criar objetos do Ative Directory

Faça o seguinte antes de implantar uma Instância Gerenciada SQL habilitada para Arc com autenticação do AD:

- Crie uma unidade organizacional (UO) para todos os objetos do AD relacionados à Instância Gerenciada SQL habilitada para Arc. Como alternativa, você pode escolher uma UO existente após a implantação.

- Crie uma conta do AD para o AD Connector ou use uma conta existente e forneça a essa conta as permissões corretas na UO criada na etapa anterior.

Criar um UO

O modo keytab gerenciado pelo sistema requer uma UO designada. Para o modo keytab gerenciado pelo cliente, recomenda-se uma UO.

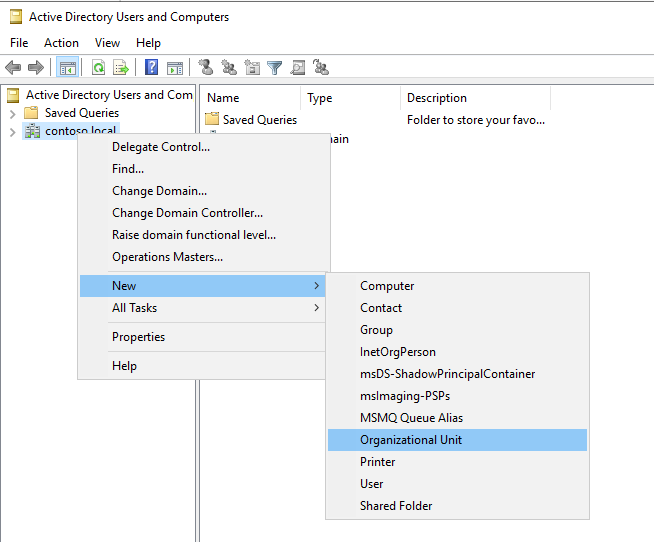

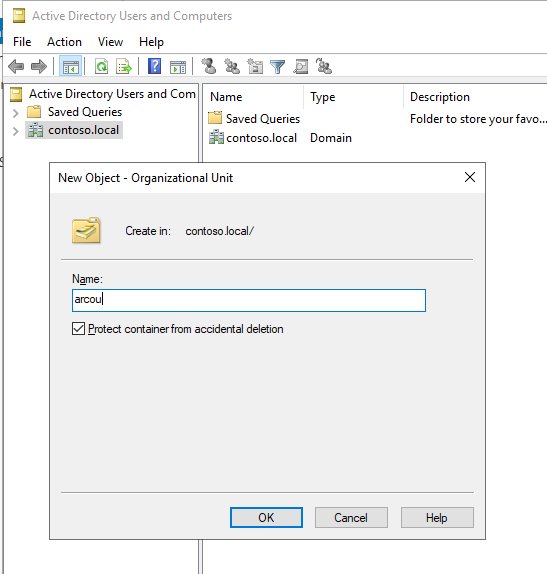

No controlador de domínio, abra Usuários e Computadores do Ative Directory. No painel esquerdo, clique com o botão direito do mouse no diretório sob o qual você deseja criar sua UO e selecione Nova>Unidade Organizacional e, em seguida, siga as instruções do assistente para criar a UO. Como alternativa, você pode criar uma UO com o PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Os exemplos neste artigo usam arcou para o nome da UO.

Criar a conta de serviço de domínio (DSA)

Para o modo keytab gerenciado pelo sistema, você precisa de uma conta de serviço de domínio do AD.

Crie o usuário do Ative Directory que você usará como a conta de serviço de domínio. Esta conta requer permissões específicas. Verifique se você tem uma conta existente do Ative Directory ou crie uma nova conta, que a Instância Gerenciada SQL habilitada para Arc pode usar para configurar os objetos necessários.

Para criar um novo utilizador no AD, pode clicar com o botão direito do rato no domínio ou na UO e selecionar Novo>Utilizador:

Esta conta será referida como arcdsa neste artigo.

Definir permissões para o DSA

Para o modo keytab gerenciado pelo sistema, você precisa definir as permissões para o DSA.

Se você criou uma nova conta para o DSA ou está usando uma conta de usuário existente do Ative Directory, há certas permissões que a conta precisa ter. O DSA precisa ser capaz de criar usuários, grupos e contas de computador na UO. Nas etapas a seguir, o nome da conta da conta de serviço de domínio da Instância Gerenciada SQL habilitada para Arc é arcdsa.

Importante

Você pode escolher qualquer nome para o DSA, mas não recomendamos alterar o nome da conta depois que o AD Connector for implantado.

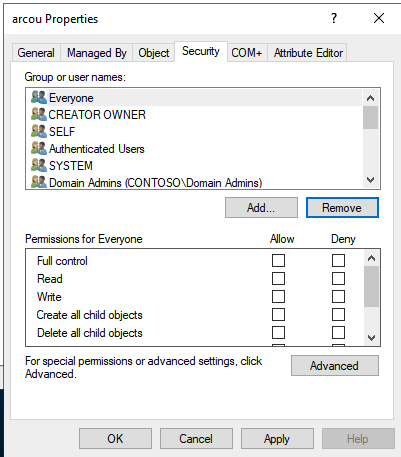

No controlador de domínio, abra Usuários e Computadores do Ative Directory, clique em Exibir, selecione Recursos Avançados

No painel esquerdo, navegue até o seu domínio e, em seguida, a UO que

arcouusaráClique com o botão direito do mouse na UO e selecione Propriedades.

Nota

Certifique-se de que selecionou Recursos Avançados clicando com o botão direito do mouse na UO e selecionando Exibir

Vá para a guia Segurança. Selecione Recursos avançados, clique com o botão direito do mouse na UO e selecione Exibir.

Selecione Adicionar e adicione o usuário arcdsa .

Selecione o usuário arcdsa e limpe todas as permissões, em seguida, selecione Avançado.

Selecione Adicionar

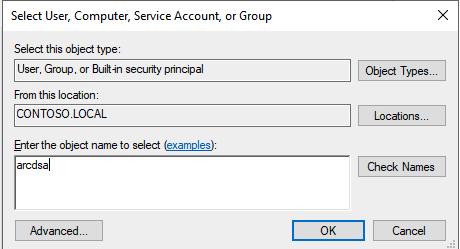

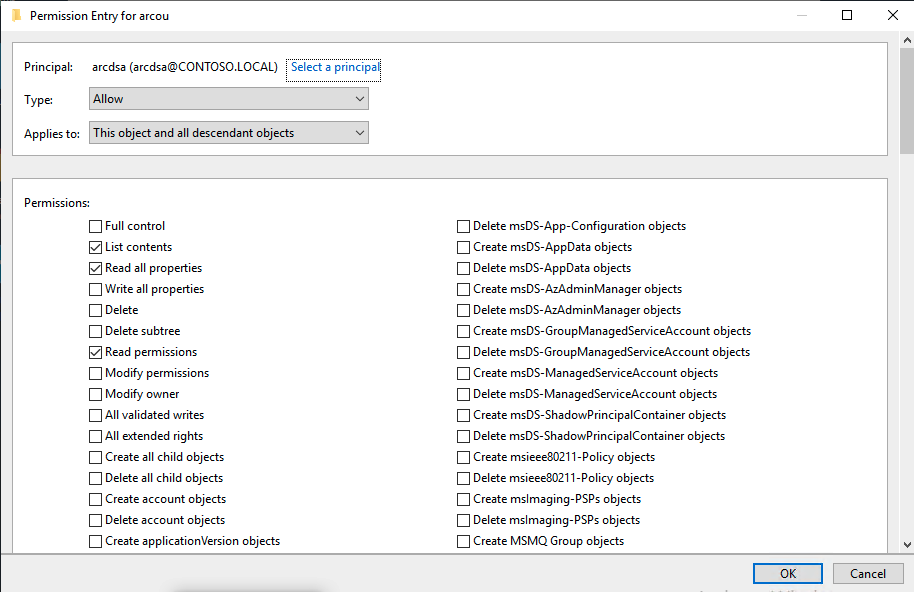

Selecione Selecionar uma Entidade de Segurança, insira arcdsa e selecione Ok.

Defina Type como Allow.

Set Aplica-se a este objeto e a todos os objetos descendentes.

Role para baixo até a parte inferior e selecione Limpar tudo.

Volte ao topo e selecione:

- Ler todos os imóveis

- Escrever todas as propriedades

- Criar objetos de usuário

- Excluir objetos de usuário

Selecione OK.

Selecione Adicionar.

Selecione Selecionar uma Entidade de Segurança, insira arcdsa e selecione Ok.

Defina Type como Allow.

Definir Aplica-se a objetos de usuário descendente.

Role para baixo até a parte inferior e selecione Limpar tudo.

Volte para o topo e selecione Redefinir senha.

Selecione OK.

- Selecione OK mais duas vezes para fechar as caixas de diálogo abertas.

Conteúdos relacionados

- Implantar um conector do Ative Directory (AD) keytab gerenciado pelo cliente

- Implantar um conector do Ative Directory (AD) keytab gerenciado pelo sistema

- Implantar uma Instância Gerenciada SQL habilitada pelo Azure Arc no Ative Directory (AD)

- Conectar-se à Instância Gerenciada SQL habilitada pelo Azure Arc usando a autenticação do Ative Directory