Instância Gerenciada SQL habilitada pelo Azure Arc com autenticação do Ative Directory

Os serviços de dados habilitados para Azure Arc dão suporte ao Ative Directory (AD) para Gerenciamento de Identidade e Acesso (IAM). A Instância Gerenciada SQL habilitada pelo Azure Arc usa um domínio do Ative Directory (AD) local existente para autenticação.

Este artigo descreve como habilitar a Instância Gerenciada SQL habilitada pelo Azure Arc com a Autenticação do Ative Directory (AD). O artigo demonstra dois possíveis modos de integração do AD:

- Keytab gerenciado pelo cliente (CMK)

- Keytab gerenciado por serviço (SMK)

A noção de modo de integração do Ative Directory (AD) descreve o processo de gerenciamento de keytab, incluindo:

- Criando conta do AD usada pela Instância Gerenciada SQL

- Registrar nomes de entidade de serviço (SPNs) na conta AD acima.

- Gerando arquivo keytab

Fundo

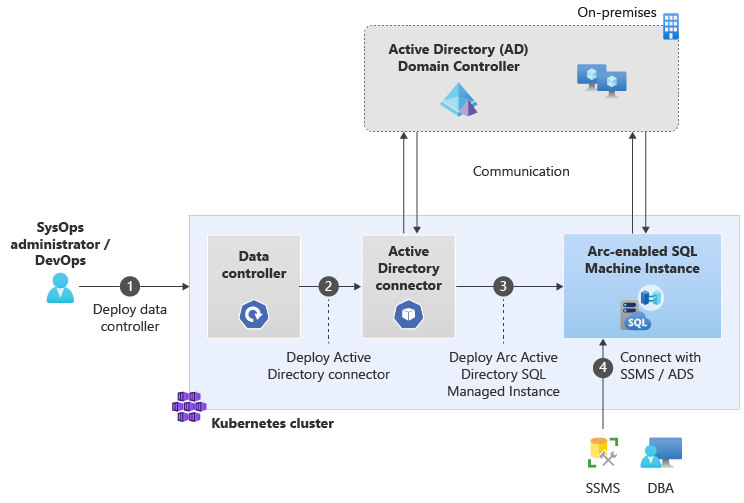

Para habilitar a autenticação do Ative Directory para SQL Server em contêineres Linux e Linux, use um arquivo keytab. O arquivo keytab é um arquivo criptográfico que contém nomes de entidade de serviço (SPNs), nomes de conta e nomes de host. O SQL Server usa o arquivo keytab para autenticar-se no domínio do Ative Directory (AD) e autenticar seus clientes usando o Ative Directory (AD). Execute as seguintes etapas para habilitar a autenticação do Ative Directory para a Instância Gerenciada SQL habilitada para Arc:

- Implantar controlador de dados

- Implantar um conector AD keytab gerenciado pelo cliente ou Implantar um conector AD keytab gerenciado pelo serviço

- Implantar instâncias gerenciadas SQL

O diagrama a seguir mostra como habilitar a autenticação do Ative Directory para a Instância Gerenciada SQL habilitada pelo Azure Arc:

O que é um conector do Ative Directory (AD)?

Para habilitar a autenticação do Ative Directory para a Instância Gerenciada do SQL, a instância deve ser implantada em um ambiente que permita que ela se comunique com o domínio do Ative Directory.

Para facilitar isso, os serviços de dados habilitados para ArcGIS do Azure introduzem uma nova CRD (Definição de Recursos Personalizados) nativa do Kubernetes chamada Active Directory Connector. Ele fornece às instâncias em execução no mesmo controlador de dados a capacidade de executar a autenticação do Ative Directory.

Comparar modos de integração do AD

Qual é a diferença entre os dois modos de integração do Ative Directory?

Para habilitar a autenticação do Ative Directory para a Instância Gerenciada do SQL habilitada pelo Azure Arc, você precisa de um conector do Ative Directory onde especifique o modo de implantação de integração do Ative Directory. Os dois modos de integração do Ative Directory são:

- Keytab gerenciado pelo cliente

- Tabulação de teclas gerenciada pelo serviço

A seção a seguir compara esses modos.

| Keytab gerenciado pelo cliente | Keytab gerenciado pelo sistema | |

|---|---|---|

| Casos de utilização | Pequenas e médias empresas que estão familiarizadas com o gerenciamento de objetos do Ative Directory e querem flexibilidade em seu processo de automação | Empresas de todos os tamanhos - buscando uma experiência de gerenciamento do Ative Directory altamente automatizada |

| O usuário fornece | Uma conta do Ative Directory e SPNs nessa conta e um arquivo keytab para autenticação do Ative Directory | Uma Unidade Organizacional (UO) e uma conta de serviço de domínio têm permissões suficientes nessa UO no Ative Directory. |

| Caraterísticas | Gerenciado pelo usuário. Os usuários trazem a conta do Ative Directory, que representa a identidade da instância gerenciada e o arquivo keytab. | Sistema gerenciado. O sistema cria uma conta de serviço de domínio para cada instância gerenciada e define SPNs automaticamente nessa conta. Ele também cria e entrega um arquivo keytab para a instância gerenciada. |

| Processo de implementação | 1. Implantar o controlador de dados 2. Criar arquivo keytab 3. Configure as informações do keytab para o segredo do Kubernetes 4. Implantar o conector do AD, implantar a instância gerenciada do SQL Para obter mais informações, consulte Implantar um conector do Ative Directory keytab gerenciado pelo cliente |

1. Implantar controlador de dados, implantar conector AD 2. Implantar instância gerenciada SQL Para obter mais informações, consulte Implantar um conector do Ative Directory keytab gerenciado pelo sistema |

| Capacidade de gestão | Você pode criar o arquivo keytab seguindo as instruções do utilitário Ative Directory (adutil). Rotação manual do keytab. |

Rotação de keytab gerenciada. |

| Limitações | Não recomendamos o compartilhamento de arquivos keytab entre serviços. Cada serviço deve ter um arquivo keytab específico. À medida que o número de arquivos keytab aumenta, o nível de esforço e complexidade aumenta. | Geração e rotação de keytab gerenciados. A conta de serviço exigirá permissões suficientes no Ative Directory para gerenciar as credenciais. Não há suporte para o Grupo de Disponibilidade Distribuída. |

Para qualquer um dos modos, você precisa de uma conta específica do Ative Directory, keytab e segredo do Kubernetes para cada instância gerenciada pelo SQL.

Habilitar a autenticação do Ative Directory

Quando você implanta uma instância com a intenção de habilitar a autenticação do Ative Directory, a implantação precisa fazer referência a uma instância do conector do Ative Directory a ser usada. A referência ao conector do Ative Directory na especificação da instância gerenciada configura automaticamente o ambiente necessário no contêiner da instância para autenticação com o Ative Directory.

Conteúdos relacionados

- Implantar um conector do Ative Directory (AD) keytab gerenciado pelo cliente

- Implantar um conector do Ative Directory (AD) keytab gerenciado pelo sistema

- Implantar a Instância Gerenciada SQL habilitada pelo Azure Arc no Ative Directory (AD)

- Conectar-se à Instância Gerenciada SQL habilitada pelo Azure Arc usando a autenticação do Ative Directory