Ideias de soluções

Este artigo descreve uma ideia de solução. Seu arquiteto de nuvem pode usar essa orientação para ajudar a visualizar os principais componentes para uma implementação típica dessa arquitetura. Use este artigo como ponto de partida para projetar uma solução bem arquitetada que se alinhe com os requisitos específicos da sua carga de trabalho.

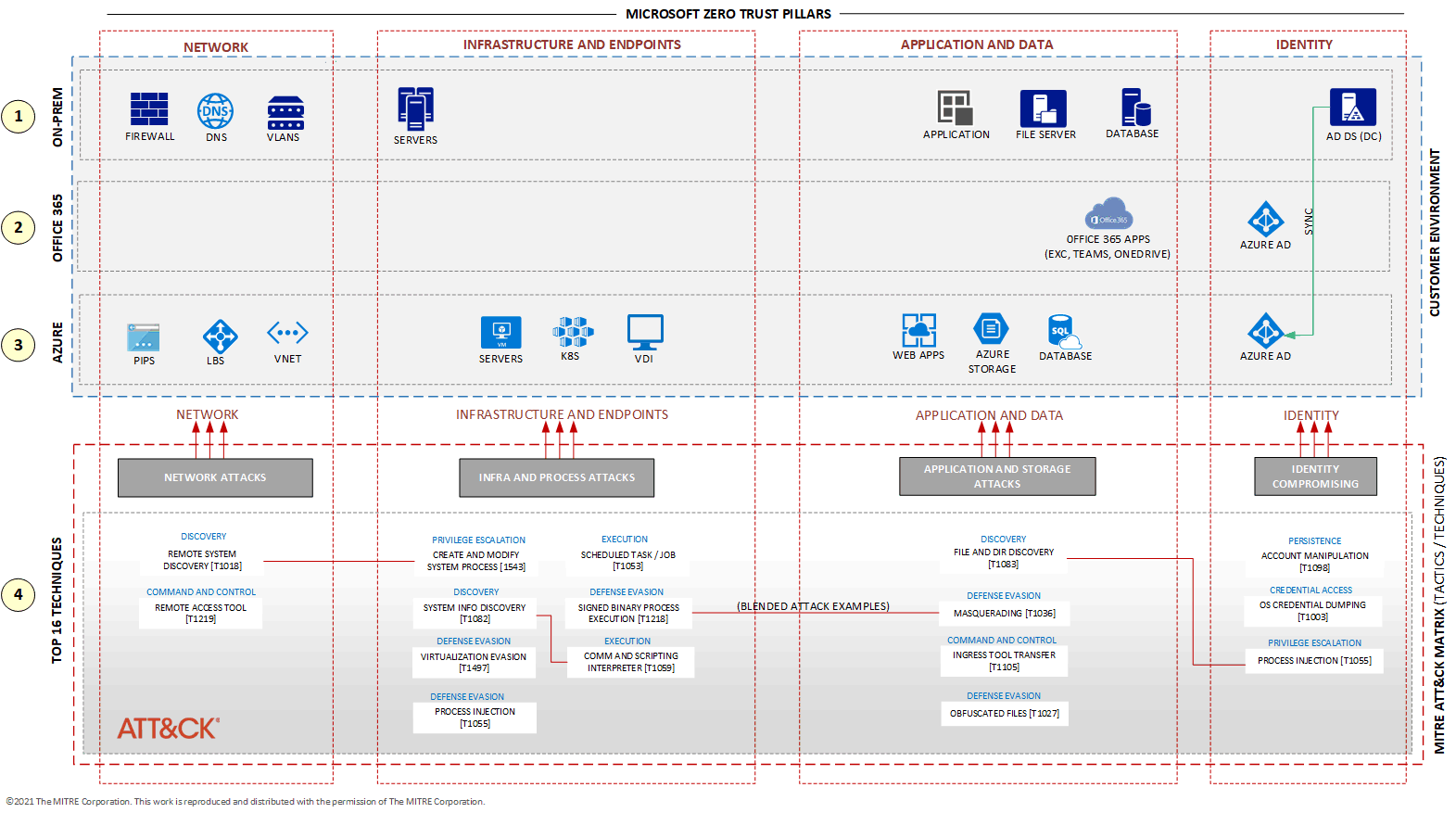

Este artigo descreve como diagramar o ambiente de TI principal da sua organização e criar um mapa de ameaças. Esses diagramas são ferramentas valiosas para planejar e construir uma camada de segurança defensiva robusta. Compreender seu ambiente de TI e sua arquitetura é crucial para identificar os serviços de segurança necessários para fornecer proteção adequada.

Os sistemas informáticos contêm informações que não só são valiosas para as organizações que as geram, mas também para agentes maliciosos. Esses atores, sejam indivíduos ou grupos, se envolvem em atividades nocivas destinadas a comprometer ou danificar os computadores, dispositivos, sistemas e redes das empresas. Seu objetivo é muitas vezes roubar ou corromper dados confidenciais usando ameaças como malware ou ataques de força bruta.

Neste artigo, exploramos um método para mapear ameaças ao seu ambiente de TI, permitindo que você planeje a implementação dos serviços de segurança da Microsoft como parte de sua estratégia de segurança.

A boa notícia é que você não precisa criar um mapa de ameaças do zero. A matriz MITRE ATT&CK oferece um excelente recurso para ajudá-lo a desenvolver uma. MITRE ATT&CK é uma base de conhecimento global que mapeia ameaças do mundo real com base em táticas e técnicas observadas. A MITRE Corporation documenta cada ameaça conhecida em detalhes, fornecendo informações valiosas sobre como essas ameaças operam e como você pode se defender delas. Este recurso acessível ao público está disponível on-line em MITRE ATT&CK®.

Neste artigo, usamos um subconjunto dessas ameaças para ilustrar como você pode mapear ameaças ao seu ambiente de TI.

Potenciais casos de utilização

Algumas ameaças são comuns em todos os setores, como ransomware, ataques DDoS, scripts entre sites e injeção de SQL. No entanto, muitas organizações enfrentam ameaças específicas exclusivas do seu setor ou baseadas em ataques cibernéticos anteriores que encontraram. O diagrama neste artigo pode ajudá-lo a mapear essas ameaças para sua organização, identificando as áreas com maior probabilidade de serem alvo de agentes mal-intencionados. A criação de um mapa de ameaças permite planejar as camadas de defesa necessárias para um ambiente mais seguro.

Você pode adaptar este diagrama para modelar diferentes combinações de ataques e entender melhor como evitá-los e mitigá-los. Embora a estrutura MITRE ATT&CK seja uma referência útil, ela não é necessária. O Microsoft Sentinel e outros serviços de segurança da Microsoft também colaboram com o MITRE para fornecer informações valiosas sobre várias ameaças.

Algumas organizações usam o Cyber Kill Chain®, uma metodologia da Lockheed Martin, para mapear e entender como um ataque ou uma série de ataques são realizados contra um ambiente de TI. Cyber Kill Chain organiza ameaças e ataques considerando menos táticas e técnicas do que a estrutura MITRE ATT&CK. Ainda assim, é eficaz para ajudá-lo a entender as ameaças e como elas podem ser executadas. Para obter mais informações sobre essa metodologia, consulte Cyber Kill Chain.

Arquitetura

Transfira um ficheiro do Visio desta arquitetura.

©2021 A Corporação MITRE. Este trabalho é reproduzido e distribuído com a permissão da MITRE Corporation.

Para o ambiente de TI das organizações, especificamos os componentes apenas para o Azure e o Microsoft 365. Seu ambiente de TI específico pode incluir dispositivos, dispositivos e tecnologias de diferentes provedores de tecnologia.

Para o ambiente do Azure, o diagrama mostra os componentes listados na tabela a seguir.

| Etiqueta | Documentação |

|---|---|

| VNET | O que é a Rede Virtual do Azure? |

| LBS | What is Azure Load Balancer? (O que é o Balanceador de Carga do Azure?) |

| PIPS | Endereços IP públicos |

| SERVIDORES | Máquinas Virtuais |

| K8S | Azure Kubernetes Service |

| VDI | O que é a Área de Trabalho Virtual do Azure? |

| APLICAÇÕES WEB | Descrição geral do Serviço de Aplicações |

| ARMAZENAMENTO DO AZURE | Introdução ao Armazenamento do Azure |

| BD | O que é a Base de Dados SQL do Azure? |

| Microsoft Entra ID | O que é o Microsoft Entra ID? |

O diagrama representa o Microsoft 365 através dos componentes listados na tabela a seguir.

| Etiqueta | Description | Documentação |

|---|---|---|

OFFICE 365 |

Serviços Microsoft 365 (anteriormente Office 365). As aplicações que o Microsoft 365 disponibiliza dependem do tipo de licença. | Microsoft 365 - Subscrição de Aplicações do Office |

Microsoft Entra ID |

Microsoft Entra ID, o mesmo utilizado pelo Azure. Muitas empresas usam o mesmo serviço Microsoft Entra para Azure e Microsoft 365. | O que é o Microsoft Entra ID? |

Fluxo de Trabalho

Para ajudá-lo a entender qual parte do seu ambiente de TI essas ameaças provavelmente serão atacadas, o diagrama de arquitetura neste artigo é baseado em um ambiente de TI típico para uma organização que tem sistemas locais, uma assinatura do Microsoft 365 e uma assinatura do Azure. Os recursos em cada uma dessas camadas são serviços comuns a muitas empresas. Eles são classificados no diagrama de acordo com os pilares do Microsoft Zero Trust: rede, infraestrutura, ponto de extremidade, aplicativo, dados e identidade. Para obter mais informações sobre o Zero Trust, consulte Adote a segurança proativa com o Zero Trust.

O diagrama de arquitetura inclui as seguintes camadas:

No local

O diagrama inclui alguns serviços essenciais, como servidores (VMs), dispositivos de rede e DNS. Ele inclui aplicativos comuns que são encontrados na maioria dos ambientes de TI e executados em máquinas virtuais ou servidores físicos. Ele também inclui vários tipos de bancos de dados, SQL e não-SQL. As organizações geralmente têm um servidor de arquivos que compartilha arquivos em toda a empresa. Por fim, o Serviço de Domínio Ative Directory, um componente de infraestrutura generalizado, lida com as credenciais do usuário. O diagrama inclui todos esses componentes no ambiente local.

Ambiente do Office 365

Este ambiente de exemplo contém aplicativos de escritório tradicionais, como Word, Excel, PowerPoint, Outlook e OneNote. Dependendo do tipo de licença, ele também pode incluir outros aplicativos, como OneDrive, Exchange, SharePoint e Teams. No diagrama, eles são representados por um ícone para aplicativos do Microsoft 365 (anteriormente Office 365) e um ícone para o Microsoft Entra ID. Os usuários devem ser autenticados para obter acesso a aplicativos do Microsoft 365 e o Microsoft Entra ID atua como o provedor de identidade. O Microsoft 365 autentica os usuários no mesmo tipo de ID do Microsoft Entra que o Azure usa. Na maioria das organizações, o locatário do Microsoft Entra ID é o mesmo para o Azure e o Microsoft 365.

Ambiente do Azure

Esta camada representa os serviços de nuvem pública do Azure, incluindo máquinas virtuais, redes virtuais, plataformas como serviços, aplicativos Web, bancos de dados, armazenamento, serviços de identidade e muito mais. Para obter mais informações sobre o Azure, consulte a documentação do Azure.

Táticas e técnicas MITRE ATT&CK

Este diagrama mostra as 16 principais ameaças, de acordo com as táticas e técnicas publicadas pela MITRE Corporation. Nas linhas vermelhas, você pode ver um exemplo de um ataque combinado, o que significa que um ator mal-intencionado pode coordenar vários ataques simultaneamente.

Como usar a estrutura MITRE ATT&CK

Você pode começar com uma simples pesquisa pelo nome da ameaça ou do código de ataque na página principal da web, MITRE ATT&CK®.

Você também pode procurar ameaças nas páginas de táticas ou técnicas:

Você ainda pode usar o MITRE ATT &CK® Navigator, uma ferramenta intuitiva fornecida pelo MITRE que ajuda você a descobrir táticas, técnicas e detalhes sobre ameaças.

Componentes

A arquitetura de exemplo neste artigo usa os seguintes componentes do Azure:

O Microsoft Entra ID é um serviço de gerenciamento de identidade e acesso baseado em nuvem. O Microsoft Entra ID ajuda seus usuários a acessar recursos externos, como o Microsoft 365, o portal do Azure e milhares de outros aplicativos SaaS. Também os ajuda a aceder a recursos internos, como aplicações na sua rede intranet empresarial.

A Rede Virtual do Azure é o bloco de construção fundamental para a sua rede privada no Azure. A Rede Virtual permite que muitos tipos de recursos do Azure se comuniquem com segurança entre si, com a Internet e com redes locais. A Rede Virtual fornece uma rede virtual que se beneficia da infraestrutura do Azure, como escala, disponibilidade e isolamento.

O Azure Load Balancer é um serviço de balanceamento de carga de Camada 4 de alto desempenho e baixa latência (entrada e saída) para todos os protocolos UDP e TCP. Ele foi criado para lidar com milhões de solicitações por segundo, garantindo que sua solução esteja altamente disponível. O Azure Load Balancer é redundante por zona, garantindo alta disponibilidade nas Zonas de Disponibilidade.

As máquinas virtuais são um dos vários tipos de recursos de computação escaláveis e sob demanda que o Azure oferece. Uma máquina virtual (VM) do Azure oferece a flexibilidade da virtualização sem precisar comprar e manter o hardware físico que a executa.

O serviço Kubernetes do Azure (AKS) é um serviço Kubernetes totalmente gerenciado para implantar e gerenciar aplicativos em contêineres. O AKS fornece Kubernetes sem servidor, integração contínua/entrega contínua (CI/CD) e segurança e governança de nível empresarial.

A Área de Trabalho Virtual do Azure é um serviço de virtualização de área de trabalho e aplicativo que é executado na nuvem para fornecer áreas de trabalho para usuários remotos.

Web Apps é um serviço baseado em HTTP para hospedar aplicativos Web, APIs REST e back-ends móveis. Você pode desenvolver em seu idioma favorito e os aplicativos são executados e dimensionados com facilidade em ambientes baseados em Windows e Linux.

O Armazenamento do Azure é altamente disponível, massivamente escalável, durável e seguro para vários objetos de dados na nuvem, incluindo armazenamento de objetos, blobs, arquivos, discos, filas e tabelas. Todos os dados gravados em uma conta de armazenamento do Azure são criptografados pelo serviço. O Armazenamento do Azure oferece-lhe controlo detalhado sobre quem tem acesso aos seus dados.

O Banco de Dados SQL do Azure é um mecanismo de banco de dados PaaS totalmente gerenciado que lida com a maioria das funções de gerenciamento de banco de dados, como atualização, aplicação de patches, backups e monitoramento. Ele fornece essas funções sem o envolvimento do usuário. O Banco de dados SQL fornece uma variedade de recursos internos de segurança e conformidade para ajudar seu aplicativo a atender aos requisitos de segurança e conformidade.

Contribuidores

Este artigo é mantido pela Microsoft. Foi originalmente escrito pelos seguintes contribuidores.

Autor principal:

- Rudnei Oliveira - Brasil | Engenheiro de Segurança do Azure Sênior

Outros contribuidores:

- Gary Moore - Brasil | Programador/Redator

- Andrew Nathan - Brasil | Gerente Sênior de Engenharia de Clientes

Próximos passos

Este documento refere-se a alguns serviços, tecnologias e terminologias. Você pode encontrar mais informações sobre eles nos seguintes recursos:

- MITRE ATT&CK®

- Navegador ATT&CK®)

- Visualização pública: The MITRE ATT&CK Framework Blade in Microsoft Sentinel, uma postagem do Blog do Domínio Azure Cloud & AI

- A Cadeia de Morte Cibernética®

- Adote a segurança proativa com o Zero Trust

- Ameaça mista na Wikipédia

- Como os ataques cibernéticos estão mudando, de acordo com o novo Relatório de Defesa Digital da Microsoft do Blog de Segurança da Microsoft

Recursos relacionados

Para obter mais detalhes sobre essa arquitetura de referência, consulte os outros artigos desta série: