Este artigo fornece aos arquitetos de identidade, administradores e analistas de segurança da AWS informações imediatas e orientações detalhadas para a implantação de soluções de identidade e acesso do Microsoft Entra para a AWS. Você pode configurar e testar essas soluções de segurança da Microsoft sem afetar seus provedores de identidade existentes e os usuários da conta da AWS até estar pronto para mudar.

Arquitetura

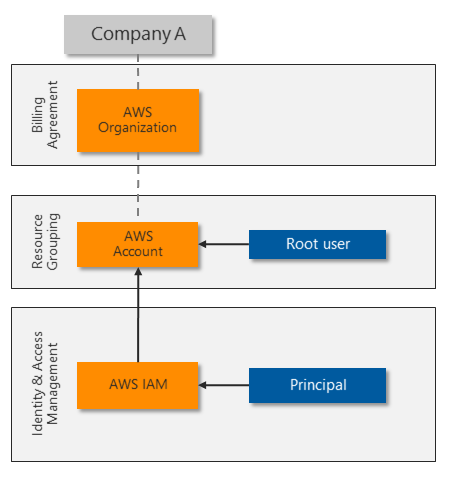

A AWS cria um repositório separado do Identity and Access Management (IAM) para cada conta criada. O diagrama a seguir mostra a configuração padrão para um ambiente da AWS com uma única conta da AWS:

O usuário root controla totalmente a conta da AWS e delega acesso a outras identidades. O principal do AWS IAM fornece uma identidade exclusiva para cada função e usuário que precisa acessar a conta da AWS. O AWS IAM pode proteger cada conta raiz, principal e de usuário com uma senha complexa e MFA básica.

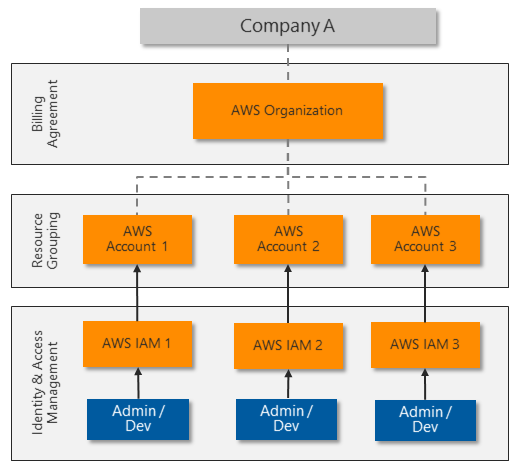

Muitas organizações precisam de mais de uma conta da AWS, resultando em silos de identidade que são complexos de gerenciar:

Para permitir o gerenciamento centralizado de identidades e evitar a necessidade de gerenciar várias identidades e senhas, a maioria das organizações deseja usar o logon único para recursos da plataforma. Alguns clientes da AWS confiam no Microsoft Ative Directory baseado em servidor para integração de SSO. Outros clientes investem em soluções de terceiros para sincronizar ou federar suas identidades e fornecer SSO.

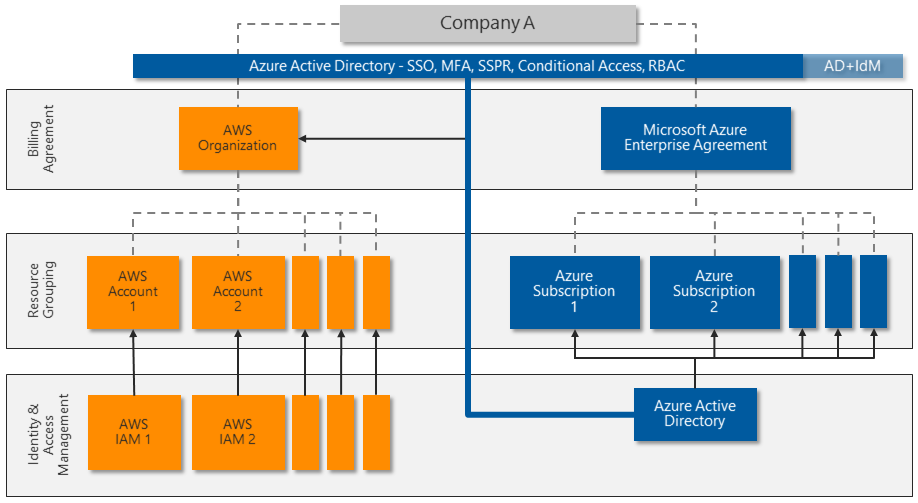

O Microsoft Entra ID fornece gerenciamento centralizado de identidades com autenticação SSO forte. Quase todos os aplicativos ou plataformas que seguem padrões comuns de autenticação da Web, incluindo a AWS, podem usar o Microsoft Entra ID para gerenciamento de identidade e acesso.

Muitas organizações já usam o Microsoft Entra ID para atribuir e proteger identidades do Microsoft 365 ou de nuvem híbrida. Os funcionários usam suas identidades do Microsoft Entra para acessar email, arquivos, mensagens instantâneas, aplicativos na nuvem e recursos locais. Você pode integrar rápida e facilmente o Microsoft Entra ID às suas contas da AWS para permitir que administradores e desenvolvedores façam login em seus ambientes da AWS com suas identidades existentes.

O diagrama a seguir mostra como o Microsoft Entra ID pode se integrar a várias contas da AWS para fornecer gerenciamento centralizado de identidade e acesso:

O Microsoft Entra ID oferece vários recursos para integração direta com a AWS:

- SSO em soluções de autenticação legadas, tradicionais e modernas.

- MFA, incluindo integração com várias soluções de terceiros de parceiros da Microsoft Intelligent Security Association (MISA).

- Poderosos recursos de Acesso Condicional para autenticação forte e governança rigorosa. O Microsoft Entra ID usa políticas de acesso condicional e avaliações baseadas em risco para autenticar e autorizar o acesso do usuário ao Console de Gerenciamento da AWS e aos recursos da AWS.

- Deteção de ameaças em larga escala e resposta automatizada. O Microsoft Entra ID processa mais de 30 bilhões de solicitações de autenticação por dia, juntamente com trilhões de sinais sobre ameaças em todo o mundo.

- Gerenciamento de acesso privilegiado (PAM) para habilitar o provisionamento Just-In-Time (JIT) para recursos específicos.

Gerenciamento avançado de identidades do Microsoft Entra com contas da AWS

Outros recursos avançados do Microsoft Entra podem fornecer camadas extras de controle para as contas mais confidenciais da AWS. As licenças do Microsoft Entra ID P2 incluem estes recursos avançados:

Gerenciamento privilegiado de identidades (PIM) para fornecer controles avançados para todas as funções delegadas no Azure e no Microsoft 365. Por exemplo, em vez de um administrador de usuário receber estaticamente a função de Administrador de Usuário, ele tem permissão para ativar a função sob demanda. Essa permissão é desativada após um limite de tempo definido (uma hora, por exemplo). O PIM registra todas as ativações e tem outros controles que podem restringir ainda mais os recursos de ativação. O PIM protege ainda mais sua arquitetura de identidade, garantindo camadas extras de governança e proteção antes que usuários privilegiados possam fazer alterações.

Você pode expandir o PIM para qualquer permissão delegada controlando o acesso a grupos personalizados, como os criados para acessar funções da AWS. Para obter mais informações sobre como implantar o PIM, consulte Planejar uma implantação do Privileged Identity Management.

A Proteção Avançada de Identidade aumenta a segurança de entrada do Microsoft Entra monitorando o risco do usuário ou da sessão. O risco do usuário define o potencial de as credenciais serem comprometidas, como o ID de usuário e a senha que aparecem em uma lista de violações divulgada publicamente. O risco da sessão determina se a atividade de entrada vem de um local de risco, endereço IP ou outro indicador de comprometimento. Ambos os tipos de deteção se baseiam nos recursos abrangentes de inteligência de ameaças da Microsoft.

Para obter mais informações sobre o Advanced Identity Protection, consulte a visão geral de segurança do Microsoft Entra ID Protection.

O Microsoft Defender for Identity protege identidades e serviços executados em controladores de domínio do Ative Directory monitorando todas as atividades e sinais de ameaça. O Defender for Identity identifica ameaças com base na experiência da vida real a partir de investigações de violações de clientes. O Defender for Identity monitora o comportamento do usuário e recomenda reduções da superfície de ataque para evitar ataques avançados, como reconhecimento, movimento lateral e domínio do domínio.

Para obter mais informações sobre o Defender for Identity, consulte O que é o Microsoft Defender for Identity.

Detalhes do cenário

As contas da Amazon Web Services (AWS) que suportam cargas de trabalho críticas e informações altamente confidenciais precisam de proteção de identidade e controle de acesso fortes. O gerenciamento de identidades da AWS é aprimorado quando combinado com o Microsoft Entra ID. O Microsoft Entra ID é uma solução de gerenciamento de identidade, abrangente e centralizada baseada em nuvem que pode ajudar a proteger e proteger contas e ambientes da AWS. O Microsoft Entra ID fornece logon único centralizado (SSO) e autenticação forte por meio de autenticação multifator (MFA) e políticas de Acesso Condicional. O Microsoft Entra ID oferece suporte ao gerenciamento de identidades da AWS, identidades baseadas em funções e controle de acesso.

Muitas organizações que usam a AWS já contam com o Microsoft Entra ID para Microsoft 365 ou com o gerenciamento de identidades e proteção de acesso na nuvem híbrida. Essas organizações podem usar o Microsoft Entra ID de forma rápida e fácil com suas contas da AWS, muitas vezes sem custo extra. Outros recursos avançados do Microsoft Entra, como o Privileged Identity Management (PIM) e o Advanced Identity Protection, podem ajudar a proteger as contas mais confidenciais da AWS.

O Microsoft Entra ID integra-se facilmente com outras soluções de segurança da Microsoft, como o Microsoft Defender for Cloud Apps e o Microsoft Sentinel. Para obter mais informações, consulte Defender for Cloud Apps e Microsoft Sentinel for AWS. As soluções de segurança da Microsoft são extensíveis e têm vários níveis de proteção. As organizações podem implementar uma ou mais dessas soluções junto com outros tipos de proteção para uma arquitetura de segurança completa que proteja as implantações atuais e futuras da AWS.

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios orientadores que podem ser usados para melhorar a qualidade de uma carga de trabalho. Para obter mais informações, consulte Microsoft Azure Well-Architected Framework.

Segurança

A segurança oferece garantias contra ataques deliberados e o abuso de seus valiosos dados e sistemas. Para obter mais informações, consulte Lista de verificação de revisão de design parade segurança .

Os seguintes princípios e diretrizes são importantes para qualquer solução de segurança na nuvem:

Certifique-se de que a organização possa monitorar, detetar e proteger automaticamente o acesso programático e do usuário em ambientes de nuvem.

Analise continuamente as contas correntes para garantir a governança e o controle de identidade e permissão.

Siga os princípios de privilégios mínimos e Zero Trust . Certifique-se de que cada utilizador pode aceder apenas aos recursos específicos de que necessita, a partir de dispositivos fidedignos e localizações conhecidas. Reduza as permissões de cada administrador e desenvolvedor para fornecer apenas os direitos necessários para a função que estão desempenhando. Reveja regularmente.

Monitore continuamente as alterações na configuração da plataforma, especialmente se elas oferecerem oportunidades de escalonamento de privilégios ou persistência de ataques.

Impeça a exfiltração não autorizada de dados inspecionando e controlando ativamente o conteúdo.

Aproveite as soluções que você já pode possuir, como o Microsoft Entra ID P2, que podem aumentar a segurança sem mais despesas.

Segurança básica da conta da AWS

Para garantir a higiene básica de segurança para contas e recursos da AWS:

Analise as orientações de segurança da AWS em Melhores práticas para proteger contas e recursos da AWS.

Reduza o risco de upload e download de malware e outros conteúdos mal-intencionados inspecionando ativamente todas as transferências de dados por meio do Console de Gerenciamento da AWS. O conteúdo que faz upload ou download diretamente para recursos dentro da plataforma da AWS, como servidores web ou bancos de dados, pode precisar de mais proteção.

Considere proteger o acesso a outros recursos, incluindo:

- Recursos criados na conta da AWS.

- Plataformas de carga de trabalho específicas, como Windows Server, Linux Server ou contêineres.

- Dispositivos que administradores e desenvolvedores usam para acessar o Console de Gerenciamento da AWS.

Segurança do AWS IAM

Um aspeto fundamental da proteção do Console de Gerenciamento da AWS é controlar quem pode fazer alterações confidenciais na configuração. O usuário raiz da conta da AWS tem acesso irrestrito. A equipe de segurança deve controlar totalmente a conta de usuário raiz para impedir que ela faça login no Console de Gerenciamento da AWS ou trabalhe com recursos da AWS.

Para controlar a conta de usuário root:

- Considere alterar as credenciais de entrada do usuário raiz do endereço de e-mail de um indivíduo para uma conta de serviço que a equipe de segurança controla.

- Verifique se a senha da conta de usuário root é complexa e imponha MFA para o usuário root.

- Monitore os logs para instâncias da conta de usuário raiz que está sendo usada para entrar.

- Use a conta de usuário root somente em emergências.

- Use o Microsoft Entra ID para implementar o acesso administrativo delegado, em vez de usar o usuário raiz para tarefas administrativas.

Compreenda e analise claramente outros componentes da conta do AWS IAM para obter mapeamento e atribuições apropriados.

Por padrão, uma conta da AWS não tem usuários do IAM até que o usuário raiz crie uma ou mais identidades para delegar acesso. Uma solução que sincroniza usuários existentes de outro sistema de identidade, como o Microsoft Ative Directory, também pode provisionar automaticamente usuários do IAM.

As políticas do IAM fornecem direitos de acesso delegado aos recursos da conta da AWS. A AWS fornece mais de 750 políticas exclusivas do IAM e os clientes também podem definir políticas personalizadas.

As funções do IAM anexam políticas específicas às identidades. As funções são a maneira de administrar o controle de acesso baseado em função (RBAC). A solução atual usa identidades externas para implementar identidades do Microsoft Entra assumindo funções do IAM.

Os grupos do IAM também são uma forma de administrar o RBAC. Em vez de atribuir políticas do IAM diretamente a usuários individuais do IAM, crie um grupo do IAM, atribua permissões anexando uma ou mais políticas do IAM e adicione usuários do IAM ao grupo para herdar os direitos de acesso apropriados aos recursos.

Algumas contas de serviço do IAM devem continuar a ser executadas no AWS IAM para fornecer acesso programático. Certifique-se de revisar essas contas, armazenar e restringir com segurança o acesso às suas credenciais de segurança e alternar as credenciais regularmente.

Implementar este cenário

Esta próxima seção mostra como implantar o Microsoft Entra ID para logon único em uma conta individual da AWS.

Planear e preparar

Para se preparar para a implantação de soluções de segurança do Azure, revise e registre as informações atuais da conta da AWS e do Microsoft Entra. Se você tiver mais de uma conta da AWS implantada, repita essas etapas para cada conta.

No Console de gerenciamento de faturamento da AWS, registre as seguintes informações atuais da conta da AWS:

- ID da conta da AWS, um identificador exclusivo.

- Nome da conta ou usuário root.

- Método de pagamento, atribuído a um cartão de crédito ou a um contrato de faturação da empresa.

- Contatos alternativos que têm acesso às informações da conta da AWS.

- Perguntas de segurança atualizadas e gravadas com segurança para acesso de emergência.

- Regiões da AWS habilitadas ou desabilitadas para conformidade com a política de segurança de dados.

No Console de gerenciamento do AWS IAM, revise e registre os seguintes componentes do AWS IAM:

- Grupos que foram criados, incluindo políticas detalhadas de associação e mapeamento baseado em funções anexadas.

- Usuários que foram criados, incluindo a idade da senha para contas de usuário e a idade da chave de acesso para contas de serviço. Confirme também se a MFA está habilitada para cada usuário.

- papéis. Há duas funções padrão vinculadas a serviços, AWSServiceRoleForSupport e AWSServiceRoleForTrustedAdvisor. Registre quaisquer outras funções, que são personalizadas. Essas funções estão vinculadas a políticas de permissão, a serem usadas para mapear funções na ID do Microsoft Entra.

- Políticas. As políticas prontas para uso têm a AWS gerenciada, a função de trabalho ou o cliente gerenciado na coluna Tipo. Registre todas as outras políticas, que são personalizadas. Registre também onde cada política é atribuída, a partir das entradas na coluna Usado como .

- Provedores de identidade, para entender qualquer provedor de identidade SAML (Security Assertion Markup Language) existente. Planeje como substituir os provedores de identidade existentes pelo único provedor de identidade Microsoft Entra.

No portal do Azure, revise o locatário do Microsoft Entra:

- Avalie as informações do locatário para ver se o locatário tem uma licença do Microsoft Entra ID P1 ou P2. Uma licença P2 fornece recursos avançados de gerenciamento de identidade do Microsoft Entra.

- Avalie os aplicativos corporativos para ver se algum aplicativo existente usa o tipo de aplicativo da AWS, conforme mostrado na

http://aws.amazon.com/coluna URL da página inicial.

Planejar a implantação do Microsoft Entra

Os procedimentos de implantação do Microsoft Entra pressupõem que o Microsoft Entra ID já está configurado para a organização, como para uma implementação do Microsoft 365. As contas podem ser sincronizadas a partir de um domínio do Ative Directory ou podem ser contas na nuvem criadas diretamente no Microsoft Entra ID.

Plano RBAC

Se a instalação da AWS usar grupos e funções do IAM para RBAC, você poderá mapear a estrutura existente do RBAC para novas contas de usuário e grupos de segurança do Microsoft Entra.

Se a conta da AWS não tiver uma implementação RBAC forte, comece trabalhando no acesso mais confidencial:

Atualize o usuário raiz da conta da AWS.

Analise os usuários, grupos e funções do AWS IAM anexados ao AdministratorAccess da política do IAM.

Trabalhe com as outras políticas do IAM atribuídas, começando com políticas que podem modificar, criar ou excluir recursos e outros itens de configuração. Você pode identificar as políticas em uso examinando a coluna Usado como .

Planejar a migração

O Microsoft Entra ID centraliza toda a autenticação e autorização. Você pode planejar e configurar o mapeamento de usuários e o RBAC sem afetar os administradores e desenvolvedores até estar pronto para impor os novos métodos.

O processo de alto nível para migrar de contas do AWS IAM para o Microsoft Entra ID é o seguinte. Para obter instruções detalhadas, consulte Implantação.

Mapeie políticas do IAM para funções do Microsoft Entra e use o RBAC para mapear funções para grupos de segurança.

Substitua cada usuário do IAM por um usuário do Microsoft Entra que seja membro dos grupos de segurança apropriados para entrar e obter as permissões apropriadas.

Teste solicitando que cada usuário faça login na AWS com sua conta do Microsoft Entra e confirme se eles têm o nível de acesso apropriado.

Assim que o usuário confirmar o acesso ao Microsoft Entra ID, remova a conta de usuário do AWS IAM. Repita o processo para cada usuário até que todos sejam migrados.

Para contas de serviço e acesso programático, use a mesma abordagem. Atualize cada aplicativo que usa a conta para usar uma conta de usuário equivalente do Microsoft Entra.

Certifique-se de que todos os usuários restantes do AWS IAM tenham senhas complexas com MFA habilitada ou uma chave de acesso substituída regularmente.

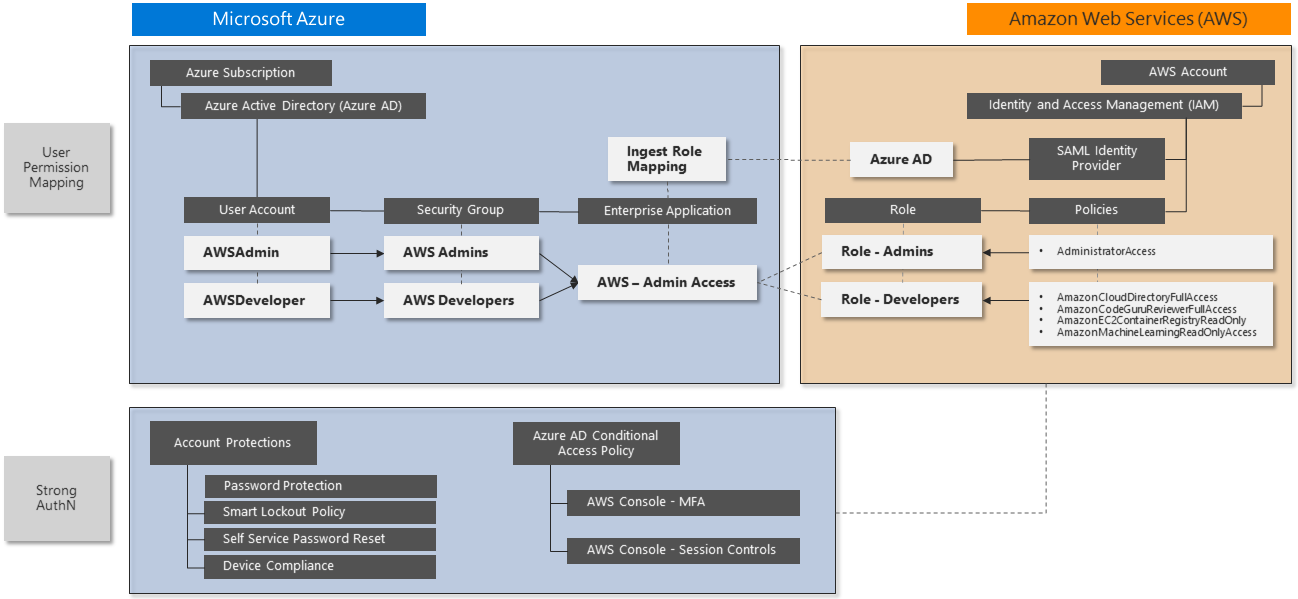

O diagrama a seguir mostra um exemplo das etapas de configuração e do mapeamento final de políticas e funções no Microsoft Entra ID e no AWS IAM:

Integração de logon único

O Microsoft Entra ID oferece suporte à integração de logon único com o AWS SSO. Você pode conectar o ID do Microsoft Entra à AWS em um só lugar e controlar centralmente o acesso em centenas de contas e aplicativos integrados ao AWS SSO. Esse recurso permite uma experiência de login perfeita do Microsoft Entra para que os usuários usem a AWS CLI.

O procedimento de solução de segurança da Microsoft a seguir implementa SSO para as funções de exemplo Administradores da AWS e Desenvolvedores da AWS. Repita este processo para quaisquer outras funções de que necessite.

Este procedimento abrange as seguintes etapas:

- Crie um novo aplicativo empresarial Microsoft Entra.

- Configure o Microsoft Entra SSO para AWS.

- Atualizar mapeamento de funções.

- Teste o Microsoft Entra SSO no Console de Gerenciamento da AWS.

Os links a seguir fornecem etapas de implementação detalhadas completas e solução de problemas:

- Tutorial da Microsoft: Integração do Microsoft Entra SSO com a AWS

- Tutorial da AWS: ID do Microsoft Entra para AWS SSO usando o protocolo SCIM

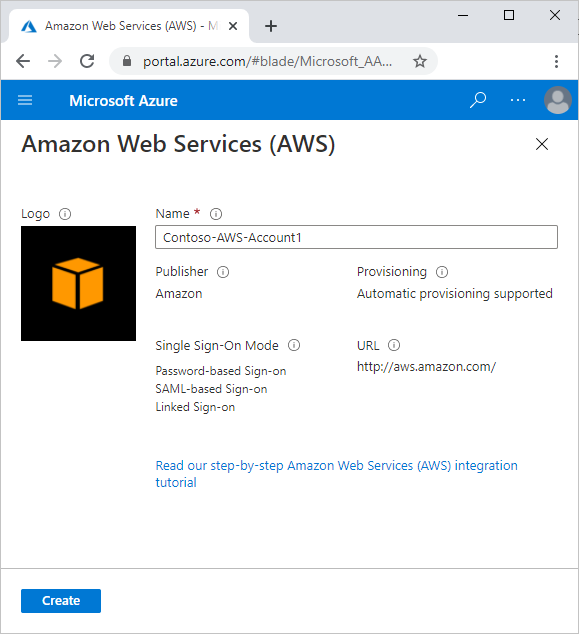

Adicione um aplicativo da AWS aos seus aplicativos corporativos do Microsoft Entra

Os administradores e desenvolvedores da AWS usam um aplicativo corporativo para fazer login no ID do Microsoft Entra para autenticação e, em seguida, redirecionam para a AWS para autorização e acesso aos recursos da AWS. O método mais simples para ver o aplicativo é entrando no https://myapps.microsoft.com, mas você também pode publicar a URL exclusiva em qualquer lugar que forneça acesso fácil.

Siga as instruções em adicionar Amazon Web Services (AWS) da galeria para configurar o aplicativo corporativo. Essas instruções informarão qual aplicativo da AWS adicionar aos seus aplicativos empresariais do Microsoft Entra.

Se houver mais de uma conta da AWS para administrar, como DevTest e Production, use um nome exclusivo para o aplicativo corporativo que inclua um identificador para a empresa e uma conta específica da AWS.

Configurar o Microsoft Entra SSO para AWS

Siga as etapas abaixo para configurar o Microsoft Entra SSO para AWS:

No Portal do Azure, siga as etapas em Configurar o Microsoft Entra SSO para configurar o aplicativo corporativo que você criou para logon único na AWS.

No Console AWS, siga as etapas em Configurar o AWS SSO para configurar sua conta da AWS para logon único. Como parte dessa configuração, você criará um novo usuário do IAM que atuará em nome do agente de provisionamento do Microsoft Entra para permitir a sincronização de todas as funções disponíveis do AWS IAM com o ID do Microsoft Entra. A AWS precisa que esse usuário do IAM mapeie os usuários para funções antes que eles possam fazer login no Console de Gerenciamento da AWS.

- Facilite a identificação dos componentes criados para dar suporte a essa integração. Por exemplo, nomeie contas de serviço com uma convenção de nomenclatura padrão como "Svc-".

- Certifique-se de documentar todos os novos itens.

- Certifique-se de que todas as novas credenciais incluem senhas complexas que você armazena centralmente para gerenciamento seguro do ciclo de vida.

Com base nessas etapas de configuração, você pode diagramar as interações da seguinte forma:

No Console AWS, siga as etapas abaixo para criar mais funções.

No AWS IAM, selecione Roles -> Create Role.

Na página Criar função, execute as seguintes etapas:

- Em Selecionar tipo de entidade confiável, selecione Federação SAML 2.0.

- Em Escolha um provedor SAML 2.0, selecione o provedor SAML que você criou na etapa anterior.

- Selecione Permitir acesso programático e ao Console de Gerenciamento da AWS.

- Selecione Avançar: Permissões.

Na caixa de diálogo Anexar políticas de permissões, selecione AdministratorAccess. Em seguida, selecione Next: Tags.

Na caixa de diálogo Adicionar etiquetas, deixe-a em branco e selecione Seguinte: Rever.

Na caixa de diálogo Revisão, execute as seguintes etapas:

- Em Nome da Função, insira o nome da função (Administrador).

- Em Descrição da Função, insira a descrição.

- Selecione Criar função.

Crie outra função seguindo as etapas listadas acima. Nomeie a função Desenvolvedor e conceda a ela algumas permissões selecionadas de sua escolha (como AmazonS3FullAccess).

Você criou com sucesso uma função de administrador e uma função de desenvolvedor na AWS.

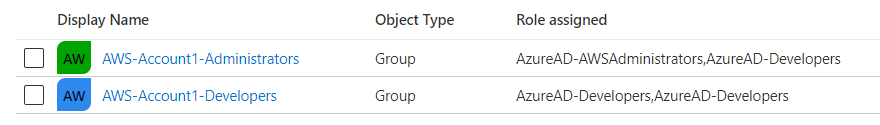

Crie os seguintes usuários e grupos no Microsoft Entra ID:

- Usuário 1: Test-AWSAdmin

- Usuário 2: Test-AWSDeveloper

- Grupo 1: AWS-Account1-Administrators

- Grupo 2: AWS-Account1-Developers

- Adicionar Test-AWSAdmin como membro do AWS-Account1-Administrators

- Adicionar Test-AWSDeveloper como membro do AWS-Account1-Developers

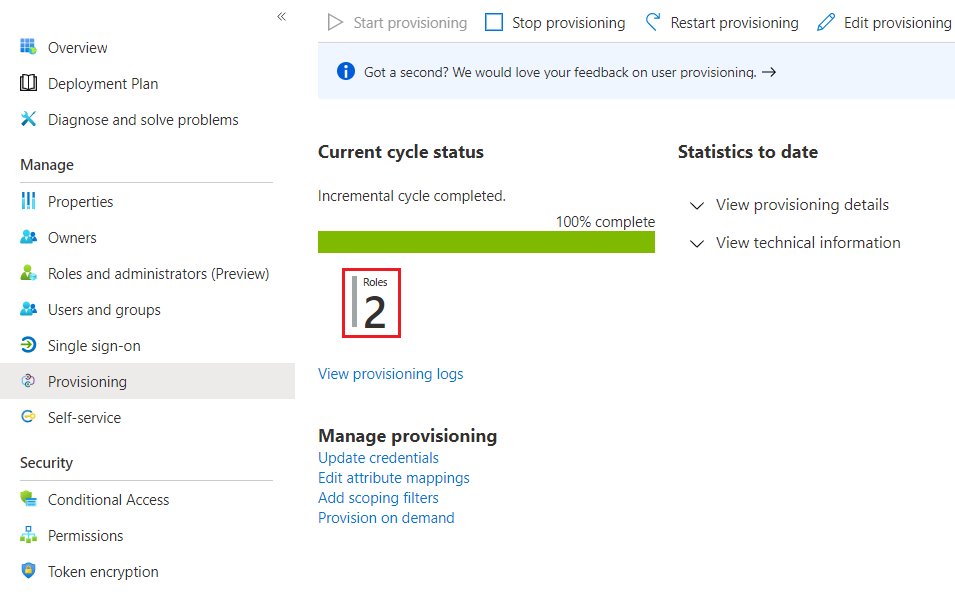

Siga as etapas em Como configurar o provisionamento de funções no AWS Single-Account Access para configurar o provisionamento automatizado de funções. Pode levar até uma hora para concluir o primeiro ciclo de provisionamento.

Como atualizar o mapeamento de funções

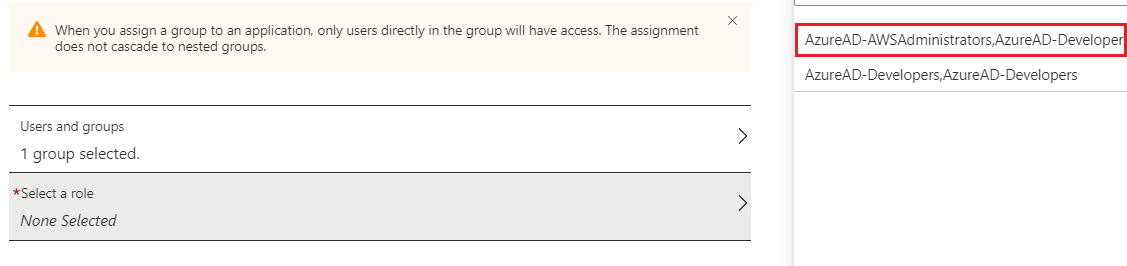

Como você está usando duas funções, execute estas etapas adicionais:

Confirme se o agente de provisionamento pode ver pelo menos duas funções:

Vá para Usuários e grupos e selecione Adicionar usuário.

Selecione AWS-Account1-Administrators.

Selecione a função associada.

Repita as etapas anteriores para cada mapeamento de função de grupo. Depois de concluído, você deve ter dois grupos do Microsoft Entra mapeados corretamente para funções do AWS IAM:

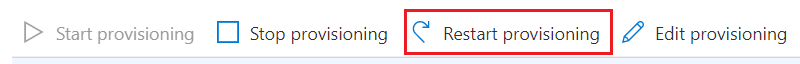

Se não conseguir ver ou selecionar uma função, volte para a página Provisionamento para confirmar o provisionamento bem-sucedido no agente de provisionamento do Microsoft Entra e verifique se a conta de usuário do IAM tem as permissões corretas. Você também pode reiniciar o mecanismo de provisionamento para tentar a importação novamente:

Teste o Microsoft Entra SSO no Console de Gerenciamento da AWS

Teste a entrada como cada um dos usuários de teste para confirmar se o SSO funciona.

Inicie uma nova sessão privada do navegador para garantir que outras credenciais armazenadas não entrem em conflito com o teste.

Vá para

https://myapps.microsoft.com, usando as credenciais de conta de usuário Test-AWSAdmin ou Test-AWSDeveloper Microsoft Entra que você criou anteriormente.Você verá o novo ícone do aplicativo Console AWS. Selecione o ícone e siga todos os prompts de autenticação:

Depois de fazer login no Console AWS, navegue pelos recursos para confirmar se essa conta tem o acesso delegado apropriado.

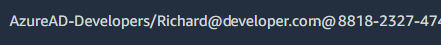

Observe o formato de nomenclatura para a sessão de entrada do usuário:

FUNÇÃO/UPN/AWS Número de conta

Você pode usar essas informações de sessão de entrada do usuário para acompanhar a atividade de entrada do usuário no Defender for Cloud Apps ou no Microsoft Sentinel.

Saia e repita o processo para a outra conta de usuário de teste para confirmar as diferenças no mapeamento de função e permissões.

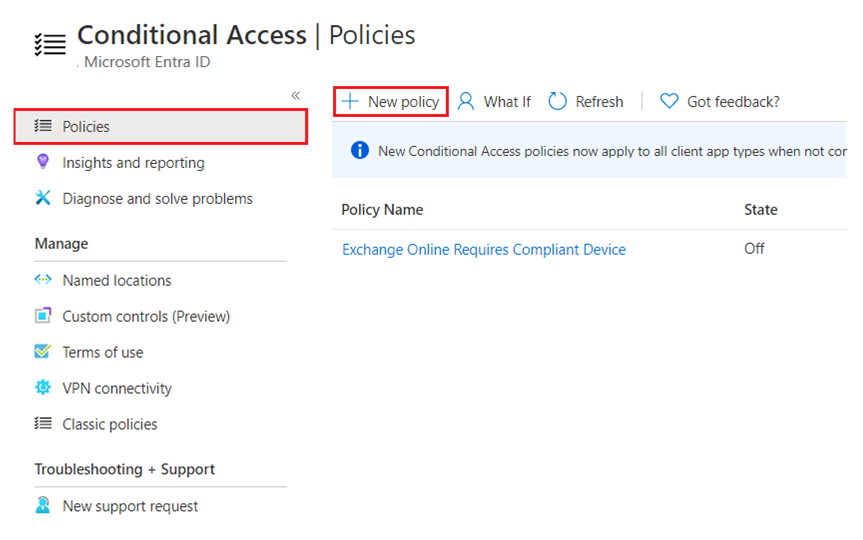

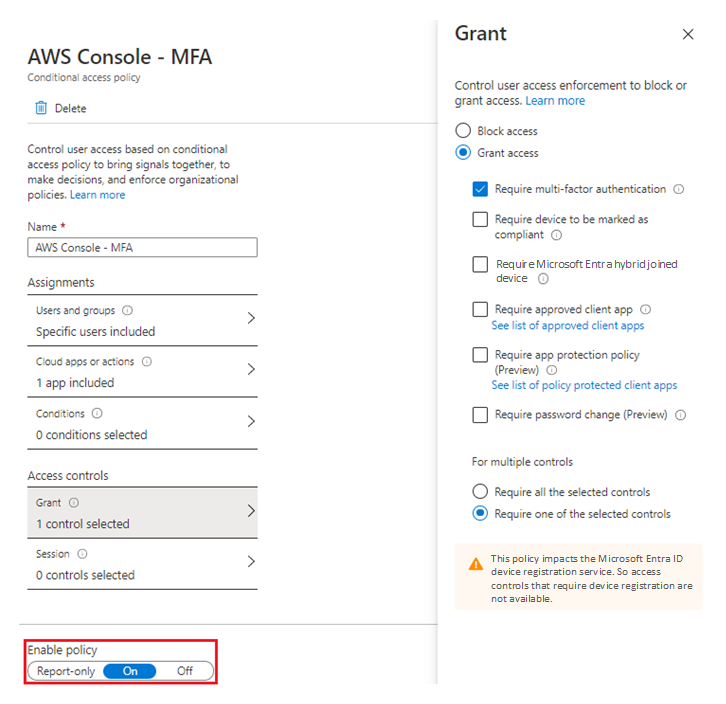

Ativar acesso condicional

Para criar uma nova política de Acesso Condicional que exija MFA:

No portal do Azure, navegue até Segurança do Microsoft Entra ID>e selecione Acesso Condicional.

No painel de navegação esquerdo, selecione Políticas.

Selecione Nova política e preencha o formulário da seguinte forma:

- Nome: Enter AWS Console – MFA

-

Usuários e grupos: selecione os dois grupos de funções criados anteriormente:

- AWS-Account1-Administradores

- AWS-Account1-Developers

- Subvenção: Selecione Exigir autenticação multifator

Defina Permitir política como Ativado.

Selecione Criar. A política entra em vigor imediatamente.

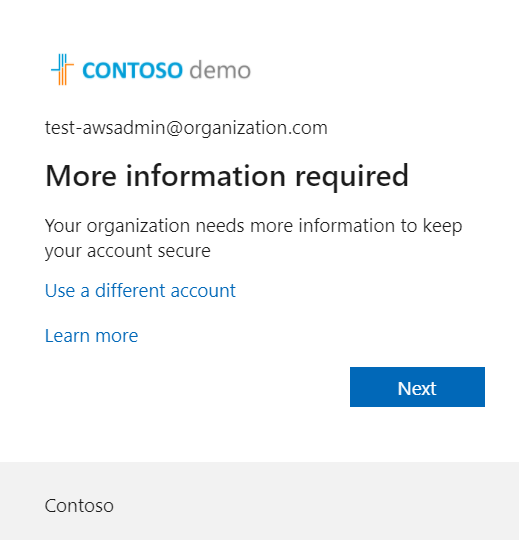

Para testar a política de Acesso Condicional, saia das contas de teste, abra uma nova sessão de navegação privada e entre com uma das contas do grupo de funções. Você vê o prompt do MFA:

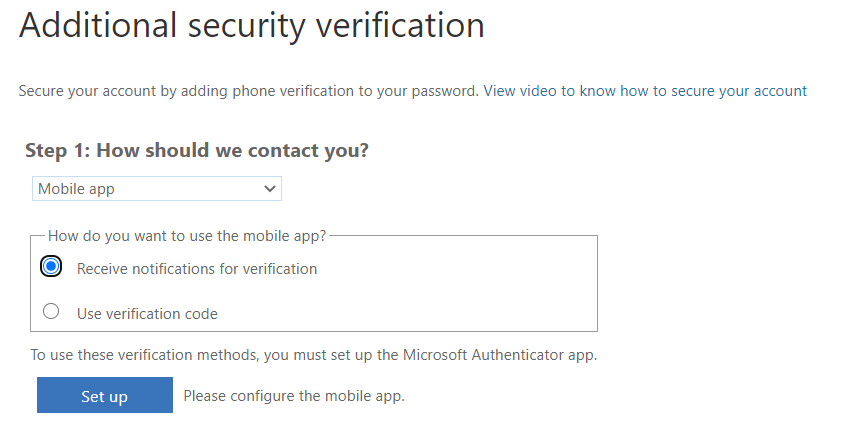

Conclua o processo de configuração do MFA. É melhor usar o aplicativo móvel para autenticação, em vez de depender de SMS.

Talvez seja necessário criar várias políticas de Acesso Condicional para atender às necessidades comerciais de autenticação forte. Considere a convenção de nomenclatura usada ao criar as políticas para garantir a facilidade de identificação e manutenção contínua. Além disso, a menos que o MFA já esteja amplamente implantado, certifique-se de que a política tenha escopo para afetar apenas os usuários pretendidos. Outras políticas devem abranger as necessidades de outros grupos de utilizadores.

Depois de habilitar o Acesso Condicional, você pode impor outros controles, como PAM e provisionamento just-in-time (JIT). Para obter mais informações, consulte O que é o provisionamento automatizado de usuários de aplicativos SaaS no Microsoft Entra ID.

Se você tiver o Defender for Cloud Apps, poderá usar o Acesso Condicional para configurar as políticas de sessão do Defender for Cloud Apps. Para obter mais informações, consulte Configurar políticas de sessão do Microsoft Entra para atividades da AWS.

Próximos passos

- Para obter orientações de segurança da AWS, consulte Práticas recomendadas para proteger contas e recursos da AWS.

- Para obter as informações de segurança mais recentes da Microsoft, consulte www.microsoft.com/security.

- Para obter detalhes completos sobre como implementar e gerenciar o Microsoft Entra ID, consulte Protegendo ambientes do Azure com o Microsoft Entra ID.

- Tutorial da AWS: Microsoft Entra ID com IDP SSO

- Tutorial da Microsoft: SSO para AWS

- Plano de implantação do PIM

- Visão geral da segurança da proteção de identidade

- O que é o Microsoft Defender for Identity?

- Conectar a AWS ao Microsoft Defender for Cloud Apps

- Como o Defender for Cloud Apps ajuda a proteger seu ambiente da Amazon Web Services (AWS)

Recursos relacionados

- Para obter uma cobertura detalhada e comparação dos recursos do Azure e da AWS, consulte o conjunto de conteúdo do Azure para profissionais da AWS.

- Segurança e identidade no Azure e na AWS

- Defender for Cloud Apps e Microsoft Sentinel for AWS

- Integre uma conta da AWS

- de acesso de conta única da AWS

- de logon único da AWS

- configurar o AWS Single Sign-On

- várias contas da AWS

- AWS ClientVPN

- Anexar e desanexar políticas