Este artigo descreve como obter conformidade com Conexões de Internet Confiáveis (TIC) 3.0 para aplicativos e serviços do Azure voltados para a Internet. Ele fornece soluções e recursos para ajudar as organizações governamentais a cumprir a conformidade com a TIC 3.0. Ele também descreve como implantar os ativos necessários e como incorporar as soluções em sistemas existentes.

Nota

A Microsoft fornece essas informações aos departamentos e agências do Poder Executivo Civil Federal (FCEB) como parte de uma configuração sugerida para facilitar a participação no recurso CLAW (Cloud Log Aggregation Warehouse) da Agência de Segurança Cibernética e de Infraestrutura (CISA). As configurações sugeridas são mantidas pela Microsoft e estão sujeitas a alterações.

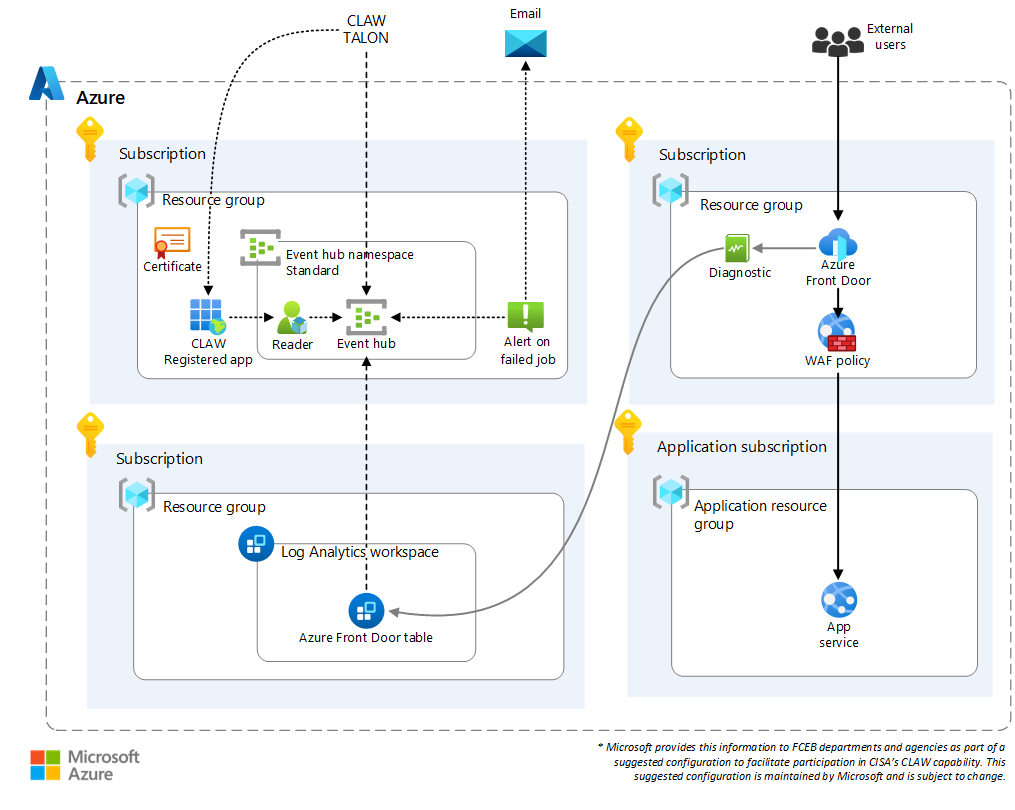

Arquitetura

Transfira um ficheiro do Visio desta arquitetura.

Fluxo de dados

- Firewall

- O firewall pode ser qualquer firewall de camada 3 ou camada 7.

- O Firewall do Azure e alguns firewalls de terceiros, também conhecidos como NVAs (Network Virtual Appliances), são firewalls de camada 3.

- O Gateway de Aplicativo do Azure com Firewall de Aplicativo Web (WAF) e o Azure Front Door com WAF são firewalls de camada 7.

- Este artigo fornece soluções de implantação para implantações do Firewall do Azure, do Gateway de Aplicativo com WAF e do Azure Front Door com WAF.

- O firewall impõe políticas, coleta métricas e registra transações de conexão entre serviços Web e os usuários e serviços que acessam os serviços Web.

- O firewall pode ser qualquer firewall de camada 3 ou camada 7.

- Logs de firewall

- O Firewall do Azure, o Gateway de Aplicativo com WAF e o Azure Front Door com WAF enviam logs para o espaço de trabalho do Log Analytics.

- Firewalls de terceiros enviam logs no formato Syslog para o espaço de trabalho do Log Analytics por meio de uma máquina virtual de encaminhador Syslog.

- Espaço de trabalho do Log Analytics

- O espaço de trabalho do Log Analytics é um repositório para logs.

- Ele pode hospedar um serviço que fornece análise personalizada dos dados de tráfego de rede do firewall.

- Entidade de serviço (aplicação registada)

- Azure Event Hubs Standard

- CISA TALON

Componentes

- Firewall. Sua arquitetura usará um ou mais dos seguintes firewalls. (Para mais informações, consulte o Seção Alternativas deste artigo.)

- O Firewall do Azure é um serviço de segurança de firewall de rede inteligente nativo da nuvem que fornece proteção aprimorada contra ameaças para cargas de trabalho de nuvem executadas no Azure. É uma firewall com total monitoração de estado como um serviço com elevada disponibilidade incorporada e escalabilidade da cloud sem restrições. Está disponível em dois níveis de desempenho: Standard e Premium. O Firewall Premium do Azure inclui todas as funcionalidades do Firewall Standard do Azure e fornece recursos adicionais, como inspeção TLS (Transport Layer Security) e um sistema de deteção e prevenção de intrusões (IDPS).

- O Application Gateway com WAF é um balanceador de carga de tráfego da Web regional que permite gerenciar o tráfego para seus aplicativos Web. O WAF fornece proteção centralizada aprimorada de seus aplicativos da Web contra exploits e vulnerabilidades comuns.

- O Azure Front Door com WAF é um balanceador de carga de tráfego da Web global que permite gerenciar o tráfego para seus aplicativos Web. Ele fornece recursos de rede de distribuição de conteúdo (CDN) para acelerar e modernizar seus aplicativos. O WAF fornece proteção centralizada aprimorada de seus aplicativos da Web contra exploits e vulnerabilidades comuns.

- Um firewall de terceiros é um NVA que é executado em uma máquina virtual do Azure e usa serviços de firewall de fornecedores que não são da Microsoft. A Microsoft oferece suporte a um grande ecossistema de fornecedores terceirizados que fornecem serviços de firewall.

- Registo e autenticação.

- O Log Analytics é uma ferramenta disponível no portal do Azure que você pode usar para editar e executar consultas de log nos Logs do Azure Monitor. Para obter mais informações, consulte perspetiva do Azure Well-Architected Framework no Log Analytics.

- O Azure Monitor é uma solução abrangente para coletar, analisar e agir em telemetria.

- O Microsoft Entra ID fornece serviços de identidade, logon único e autenticação multifator em cargas de trabalho do Azure.

- Uma entidade de serviço (aplicativo registrado) é uma entidade que define a política de acesso e as permissões para um usuário ou aplicativo em um locatário do Microsoft Entra.

- O Event Hubs Standard é uma moderna plataforma de streaming de big data e serviço de ingestão de eventos.

- O CISA TALON é um serviço operado pela CISA que é executado no Azure. O TALON se conecta ao serviço Hubs de Eventos, autentica usando um certificado fornecido pela CISA associado à entidade de serviço e coleta logs para consumo de Garra.

Alternativas

Existem algumas alternativas que pode utilizar nestas soluções:

- Você pode separar a coleta de logs em áreas de responsabilidade. Por exemplo, você pode enviar logs do Microsoft Entra para um espaço de trabalho do Log Analytics gerenciado pela equipe de identidade e enviar logs de rede para um espaço de trabalho diferente do Log Analytics gerenciado pela equipe de rede.

- Os exemplos neste artigo usam um único firewall, mas alguns requisitos ou arquiteturas organizacionais exigem dois ou mais. Por exemplo, uma arquitetura pode incluir uma instância do Firewall do Azure e uma instância do Gateway de Aplicativo com WAF. Os logs de cada firewall devem ser coletados e disponibilizados para a CISA TALON coletar.

- Se o seu ambiente exigir saída da Internet de máquinas virtuais baseadas no Azure, você poderá usar uma solução de camada 3, como o Firewall do Azure ou um firewall de terceiros, para monitorar e registrar o tráfego de saída.

Detalhes do cenário

O TIC 3.0 move o TIC da coleta de dados local para uma abordagem baseada em nuvem que oferece melhor suporte a aplicativos e sistemas modernos. Ele melhora o desempenho porque você pode acessar diretamente os aplicativos do Azure. Com o TIC 2.x, você precisa acessar aplicativos do Azure por meio de um dispositivo MTIPS (Managed Trusted Internet Protocol Service) do TIC 2.x, o que torna a resposta mais lenta.

Rotear o tráfego de aplicativos através de um firewall e registrar esse tráfego é a funcionalidade principal demonstrada nas soluções apresentadas aqui. O firewall pode ser o Firewall do Azure, o Azure Front Door com WAF, o Application Gateway com WAF ou um NVA de terceiros. O firewall ajuda a proteger o perímetro da nuvem e salva os logs de cada transação. Independentemente da camada de firewall, a solução de coleta e entrega de logs requer um espaço de trabalho do Log Analytics, um aplicativo registrado e um hub de eventos. O espaço de trabalho do Log Analytics envia logs para o hub de eventos.

CLAW é um serviço gerenciado pela CISA. No final de 2022, a CISA lançou o TALON. TALON é um serviço gerenciado CISA que usa recursos nativos do Azure. Uma instância do TALON é executada em cada região do Azure. O TALON se conecta a hubs de eventos que são gerenciados por agências governamentais para extrair o firewall da agência e os logs do Microsoft Entra no CISA CLAW.

Para obter mais informações sobre CLAW, TIC 3.0 e MTIPS, consulte:

- Orientações sobre Ligações Fidedignas à Internet

- Principais documentos de orientação do TIC 3.0

- Documentos do Sistema Nacional de Proteção da Cibersegurança (NCPS)

- EINSTEIN

- Serviços de Protocolo Internet Confiáveis Gerenciados (MTIPS)

Potenciais casos de utilização

As soluções de conformidade TIC 3.0 são comumente usadas por organizações federais e agências governamentais para seus aplicativos Web baseados no Azure e serviços de API.

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios orientadores que você pode usar para melhorar a qualidade de uma carga de trabalho. Para obter mais informações, consulte Microsoft Azure Well-Architected Framework.

- Avalie sua arquitetura atual para determinar qual das soluções apresentadas aqui fornece a melhor abordagem para a conformidade com o TIC 3.0.

- Entre em contato com seu representante da CISA para solicitar acesso ao CLAW.

Fiabilidade

A confiabilidade garante que seu aplicativo possa atender aos compromissos que você assume com seus clientes. Para obter mais informações, consulte Visão geral do pilar de confiabilidade.

- O Firewall do Azure, Standard e Premium integram-se com zonas de disponibilidade para aumentar a disponibilidade.

- O Application Gateway v2 suporta dimensionamento automático e zonas de disponibilidade para aumentar a confiabilidade.

- As implementações de várias regiões que incluem serviços de balanceamento de carga, como o Azure Front Door, podem melhorar a confiabilidade e a resiliência.

- Os Hubs de Eventos Standard e Premium fornecem emparelhamento de recuperação de desastres geográficos que permite que um namespace faça failover para uma região secundária.

Segurança

A segurança oferece garantias contra ataques deliberados e o abuso de seus valiosos dados e sistemas. Para obter mais informações, consulte Visão geral do pilar de segurança.

- Quando você registra um aplicativo empresarial, uma entidade de serviço é criada. Use um esquema de nomenclatura para entidades de serviço que indique a finalidade de cada uma.

- Realize auditorias para determinar a atividade das entidades de serviço e o status dos proprietários da entidade de serviço.

- O Firewall do Azure tem políticas padrão. Os WAFs associados ao Application Gateway e ao Azure Front Door gerenciaram conjuntos de regras para ajudar a proteger seu serviço Web. Comece com esses conjuntos de regras e crie políticas organizacionais ao longo do tempo com base nos requisitos do setor, nas práticas recomendadas e nas regulamentações governamentais.

- O acesso aos Hubs de Eventos é autorizado por meio de identidades gerenciadas do Microsoft Entra e de um certificado fornecido pela CISA.

Otimização de custos

A otimização de custos consiste em reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, consulte Visão geral do pilar de otimização de custos.

O custo de cada solução diminui à medida que os recursos aumentam. O preço neste cenário de exemplo da calculadora de preços do Azure baseia-se na solução de Firewall do Azure. Se você alterar a configuração, os custos podem aumentar. Com alguns planos, os custos aumentam à medida que o número de toras ingeridas aumenta.

Nota

Use a calculadora de preços do Azure para obter preços atualizados com base nos recursos implantados para a solução selecionada.

Excelência operacional

A excelência operacional abrange os processos operacionais que implantam um aplicativo e o mantêm em execução na produção. Para obter mais informações, consulte Visão geral do pilar de excelência operacional.

- Os alertas do Azure Monitor são incorporados nas soluções para notificá-lo quando um carregamento não consegue entregar logs ao CLAW. Você precisa determinar a gravidade dos alertas e como responder.

- Você pode usar os modelos do Azure Resource Manager (ARM), Bicep ou Terraform para acelerar a implantação de arquiteturas TIC 3.0 para novos aplicativos.

Eficiência de desempenho

Eficiência de desempenho é a capacidade da sua carga de trabalho para dimensionar para satisfazer as exigências que os utilizadores lhe colocam de forma eficiente. Para obter mais informações, consulte Visão geral do pilar de eficiência de desempenho.

- O desempenho do Firewall do Azure, do Gateway de Aplicativos, da Porta da Frente do Azure e dos Hubs de Eventos é dimensionado à medida que o uso aumenta.

- O Firewall Premium do Azure permite mais conexões TCP do que o Standard e fornece maior largura de banda.

- O Application Gateway v2 garante automaticamente que novas instâncias sejam espalhadas entre domínios de falha e domínios de atualização.

- O Azure Front Door fornece cache, compactação, aceleração de tráfego e terminação TLS para melhorar o desempenho.

- Os Hubs de Eventos Standard e Premium fornecem auto-inflação para aumentar a escala à medida que a carga aumenta.

Implantar uma solução de Firewall do Azure

Nota

Os recursos de implantação não são fornecidos para esta solução. Está incluído apenas para fornecer orientação.

A implantação do Firewall do Azure em sua arquitetura de rede permite que você gerencie e proteja com eficiência o tráfego que entra em seu ambiente de aplicativo do Azure. Esta solução fornece orientações abrangentes para a recolha e entrega de registos ao Cloud Log Aggregation Warehouse (CLAW) da Agência de Segurança Cibernética e de Infraestruturas (CISA), garantindo a conformidade com os requisitos do Trusted Internet Connections (TIC) 3.0. A implantação pode ser automatizada usando modelos ARM, Bíceps ou Terraform, simplificando o processo de configuração e aderindo às práticas recomendadas de infraestrutura como código.

A solução inclui:

- Uma rede virtual que tem sub-redes separadas para o firewall e servidores.

- Uma área de trabalho do Log Analytics.

- Firewall do Azure com uma política de rede para acesso à Internet.

- Configurações de diagnóstico do Firewall do Azure que enviam logs para o espaço de trabalho do Log Analytics.

- Uma tabela de rotas associada ao grupo de recursos do aplicativo para rotear o serviço de aplicativo para o firewall para os logs que ele gera.

- Uma candidatura registada.

- Um hub de eventos.

- Uma regra de alerta que envia um e-mail se um trabalho falhar.

Implantar uma solução que usa o Application Gateway com WAF

Nota

Os recursos de implantação não são fornecidos para esta solução. Está incluído apenas para fornecer orientação.

A implantação do Gateway de Aplicativo com o WAF (Web Application Firewall) em sua arquitetura de rede permite que você gerencie e proteja com eficiência o tráfego da Web que entra em seu ambiente de aplicativo do Azure. Esta solução fornece orientação abrangente para coletar e entregar logs para o Cloud Log Aggregation Warehouse (CLAW) da Agência de Segurança Cibernética e de Infraestrutura (CISA), garantindo a conformidade com os requisitos do Trusted Internet Connections (TIC) 3.0. A implantação pode ser automatizada usando modelos ARM, Bíceps ou Terraform, simplificando o processo de configuração e aderindo às práticas recomendadas de infraestrutura como código.

A solução inclui:

- Uma rede virtual que tem sub-redes separadas para o firewall e servidores.

- Uma área de trabalho do Log Analytics.

- Uma instância do Application Gateway v2 com WAF. O WAF é configurado com bot e políticas gerenciadas pela Microsoft.

- Configurações de diagnóstico do Application Gateway v2 que enviam logs para o espaço de trabalho do Log Analytics.

- Uma candidatura registada.

- Um hub de eventos.

- Uma regra de alerta que envia um e-mail se um trabalho falhar.

Implantar uma solução que usa o Azure Front Door com WAF

Nota

Os recursos de implantação não são fornecidos para esta solução. Está incluído apenas para fornecer orientação.

A solução a seguir usa o Azure Front Door com WAF para gerenciar e proteger o tráfego da Web global que entra em seu ambiente de aplicativo do Azure. Esta solução fornece orientação abrangente para gerar, coletar e entregar logs para o CISA Cloud Log Aggregation Warehouse (CLAW), garantindo a conformidade com os requisitos do Trusted Internet Connections (TIC) 3.0. A implantação pode ser automatizada usando modelos ARM, Bíceps ou Terraform, simplificando o processo de configuração e aderindo às práticas recomendadas de infraestrutura como código.

A solução inclui:

- Uma rede virtual que tem sub-redes separadas para o firewall e servidores.

- Uma área de trabalho do Log Analytics.

- Uma instância do Azure Front Door com WAF. O WAF é configurado com bot e políticas gerenciadas pela Microsoft.

- Configurações de diagnóstico do Azure Front Door que enviam logs para o espaço de trabalho do Log Analytics.

- Uma candidatura registada.

- Um hub de eventos.

- Uma regra de alerta que envia um e-mail se um trabalho falhar.

Solução de firewall de terceiros (NVA)

Nota

Os recursos de implantação não são fornecidos para esta solução. Está incluído apenas para fornecer orientação.

A solução a seguir ilustra como você pode usar um firewall de terceiros para gerenciar o tráfego que entra em seu ambiente de aplicativo do Azure e implementar a conformidade com o TIC 3.0. Firewalls de terceiros exigem o uso de uma máquina virtual de encaminhador Syslog. Seus agentes precisam ser registrados no espaço de trabalho do Log Analytics. O firewall de terceiros está configurado para exportar seus logs no formato Syslog para a máquina virtual do encaminhador Syslog. O agente está configurado para enviar seus logs para o espaço de trabalho do Log Analytics. Depois que os logs estiverem no espaço de trabalho do Log Analytics, eles serão enviados para Hubs de Eventos e processados como nas outras soluções descritas neste artigo.

Tarefas pós-implantação

Após a implantação, seu ambiente executa os recursos de firewall e as conexões de log. Para atender à conformidade com as políticas do TIC 3.0 para coleta de telemetria de rede, você precisa garantir que os logs cheguem ao CISA CLAW. As etapas pós-implantação concluem as tarefas para permitir a conformidade. Para concluir essas etapas, você precisa coordenar com a CISA porque a CISA precisa fornecer um certificado para se associar à sua entidade de serviço.

Você precisa executar manualmente as seguintes tarefas após a implantação. Não é possível concluí-los usando um modelo ARM.

- Obtenha um certificado de chave pública da CISA.

- Crie uma entidade de serviço (registro de aplicativo).

- Adicione o certificado de chave pública ao registro do aplicativo.

- Atribua ao aplicativo a função Recetor de Dados dos Hubs de Eventos do Azure no escopo do namespace Hubs de Eventos.

- Ative o feed enviando a ID do locatário do Azure, a ID do aplicativo (cliente), o nome do namespace do hub de eventos, o nome do hub de eventos e o nome do grupo de consumidores para a CISA.

Contribuidores

Este artigo é mantido pela Microsoft. Foi originalmente escrito pelos seguintes contribuidores.

Autor principal:

- Paul Lizer - Brasil | Arquiteto de Soluções Cloud Sênior

Outros contribuidores:

- Mick Alberts - Brasil | Redator Técnico

Para ver perfis não públicos do LinkedIn, inicie sessão no LinkedIn.

Próximos passos

- Principais documentos de orientação do TIC 3.0

- Documentos do Sistema Nacional de Proteção da Cibersegurança (NCPS)

- EINSTEIN

- Serviços de Protocolo Internet Confiáveis Gerenciados (MTIPS)

- Conexão com a Internet Confiável do Azure - Estendida

- Inovação em aplicativos federais - TIC 3.0

- O que é o Firewall do Azure?

- Documentação do Firewall do Azure

- O que é o Azure Application Gateway?

- Azure Front Door

- Introdução ao WAF do Azure

- Descrição geral do Log Analytics no Azure Monitor

- O que são os Hubs de Eventos do Azure?

- Visão geral dos alertas no Azure

- Objetos de aplicação e de principal de serviço no Microsoft Entra ID

- Use o portal para criar um aplicativo Microsoft Entra e uma entidade de serviço que possa acessar recursos

- Registar uma aplicação na plataforma de identidade da Microsoft

- Atribuir funções do Azure com o portal do Azure

- Criar grupos de recursos

- Como encontrar seu ID de locatário do Microsoft Entra

- Coletar fontes de dados do Syslog com o agente do Log Analytics

- Analisar dados de texto nos logs do Azure Monitor

- Introdução ao registo de fluxos para grupos de segurança de rede

- O que são identidades geridas para recursos do Azure?

- Implementar e configurar o Azure Firewall com o portal do Azure