Logs de diagnóstico para perímetro de segurança de rede

Neste artigo, você aprenderá sobre os logs de diagnóstico do Perímetro de Segurança de Rede e como habilitar o log. Você aprende as categorias de logs de acesso usadas. Em seguida, você descobre as opções para armazenar logs de diagnóstico e como habilitar o log por meio do portal do Azure.

Importante

O Perímetro de Segurança de Rede está em pré-visualização pública e disponível em todas as regiões de nuvem pública do Azure. Esta versão de pré-visualização é disponibiliza sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Categorias de logs de acesso

As categorias de logs de acesso para um perímetro de segurança de rede são baseadas nos resultados da avaliação das regras de acesso. As categorias de log escolhidas nas configurações de diagnóstico são enviadas para o local de armazenamento escolhido pelo cliente. A seguir estão as descrições para cada uma das categorias de log de acesso, incluindo os modos em que elas são aplicáveis:

| Categoria de log | Descrição | Aplicável aos modos |

|---|---|---|

| NspPublicInboundPerimeterRulesAllowed | O acesso de entrada é permitido com base nas regras de acesso ao perímetro de segurança da rede. | Aprendizagem/Imposição |

| NspPublicInboundPerimeterRulesDenied | Acesso de entrada público negado pelo perímetro de segurança da rede. | Imposto |

| NspPublicOutboundPerimeterRulesAllowed | O acesso de saída é permitido com base nas regras de acesso ao perímetro de segurança da rede. | Aprendizagem/Imposição |

| NspPublicOutboundPerimeterRulesDenied | Acesso de saída público negado pelo perímetro de segurança da rede. | Imposto |

| NspOutboundAttempt | Tentativa de saída dentro do perímetro de segurança da rede. | Aprendizagem/Imposição |

| NspIntraPerimeterInboundAllowed | O acesso de entrada dentro do perímetro é permitido. | Aprendizagem/Imposição |

| NspPublicInboundResourceRulesAllowed | Quando as regras de perímetro de segurança de rede negam, o acesso de entrada é permitido com base nas regras de recursos de PaaS. | Formação |

| NspPublicInboundResourceRulesDenied | Quando as regras de perímetro de segurança de rede negam, o acesso de entrada é negado pelas regras de recursos de PaaS. | Formação |

| NspPublicOutboundResourceRulesAllowed | Quando as regras de perímetro de segurança de rede negam, o acesso de saída é permitido com base nas regras de recursos PaaS. | Formação |

| NspPublicOutboundResourceRulesDenied | Quando as regras de perímetro de segurança de rede negam, o acesso de saída é negado pelas regras de recursos de PaaS. | Formação |

| NspPrivateInboundAllowed | O tráfego de ponto final privado é permitido. | Aprendizagem/Imposição |

Opções de destino de registro para logs de acesso

Os destinos para armazenar logs de diagnóstico para um perímetro de segurança de rede incluem serviços como o espaço de trabalho Log Analytic, a conta de Armazenamento do Azure e os Hubs de Eventos do Azure. Para obter a lista completa e os detalhes dos destinos suportados, consulte Destinos suportados para logs de diagnóstico.

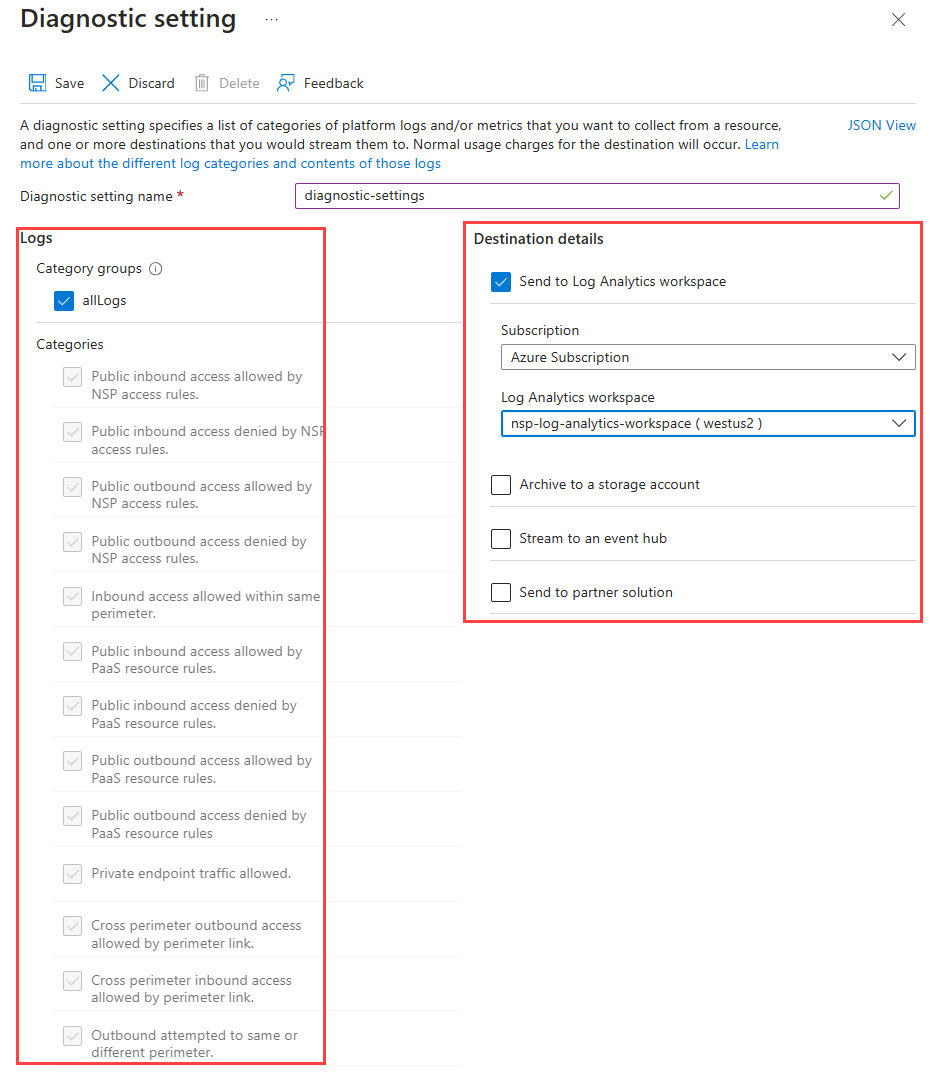

Ativar o registo através do portal do Azure

Você pode habilitar o log de diagnóstico para um perímetro de segurança de rede usando o portal do Azure em Configurações de diagnóstico. Ao adicionar uma configuração de diagnóstico, você pode escolher as categorias de log que deseja coletar e o destino onde deseja entregar os logs.

Nota

Ao usar o Azure Monitor com um perímetro de segurança de rede, o espaço de trabalho do Log Analytics a ser associado ao perímetro de segurança de rede precisa estar localizado em uma das regiões com suporte do Azure Monitor. Para obter mais informações sobre regiões disponíveis, consulte Limites regionais para perímetro de segurança de rede.