Guia de início rápido: criar um perímetro de segurança de rede - Portal do Azure

Comece a usar o perímetro de segurança de rede criando um perímetro de segurança de rede para um cofre de chaves do Azure usando o portal do Azure. Um perímetro de segurança de rede permite que os recursos PaaS (PaaS) do Azure se comuniquem dentro de um limite confiável explícito. Em seguida, crie e atualize uma associação de recursos PaaS em um perfil de perímetro de segurança de rede. Em seguida, você cria e atualiza as regras de acesso ao perímetro de segurança da rede. Quando terminar, exclua todos os recursos criados neste início rápido.

Importante

O Perímetro de Segurança de Rede está em pré-visualização pública e disponível em todas as regiões de nuvem pública do Azure. Esta versão de pré-visualização é disponibiliza sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Pré-requisitos

Antes de começar, certifique-se de que tem o seguinte:

- Uma conta do Azure com uma assinatura ativa e acesso ao portal do Azure. Se ainda não tiver uma conta do Azure, crie uma conta gratuitamente.

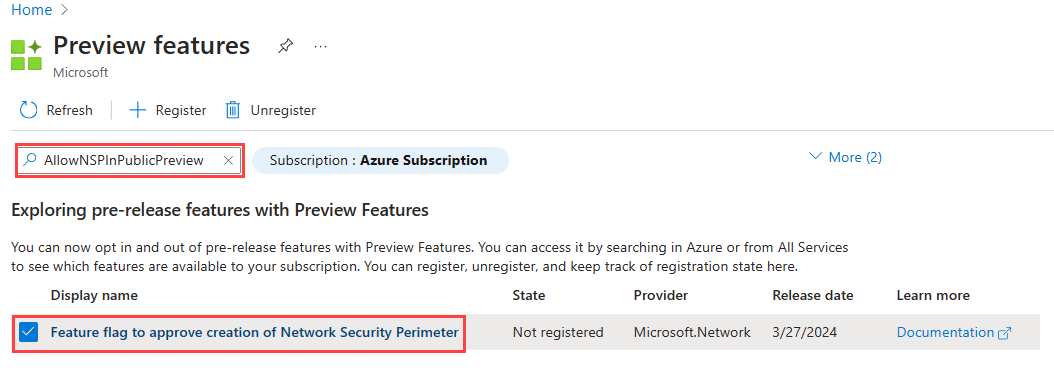

É necessário registar-se para a pré-visualização pública do Perímetro de Segurança de Rede do Azure. Para se registrar, adicione o sinalizador de

AllowNSPInPublicPreviewrecurso à sua assinatura.

Para obter mais informações sobre como adicionar sinalizadores de recursos, consulte Configurar recursos de visualização na assinatura do Azure.

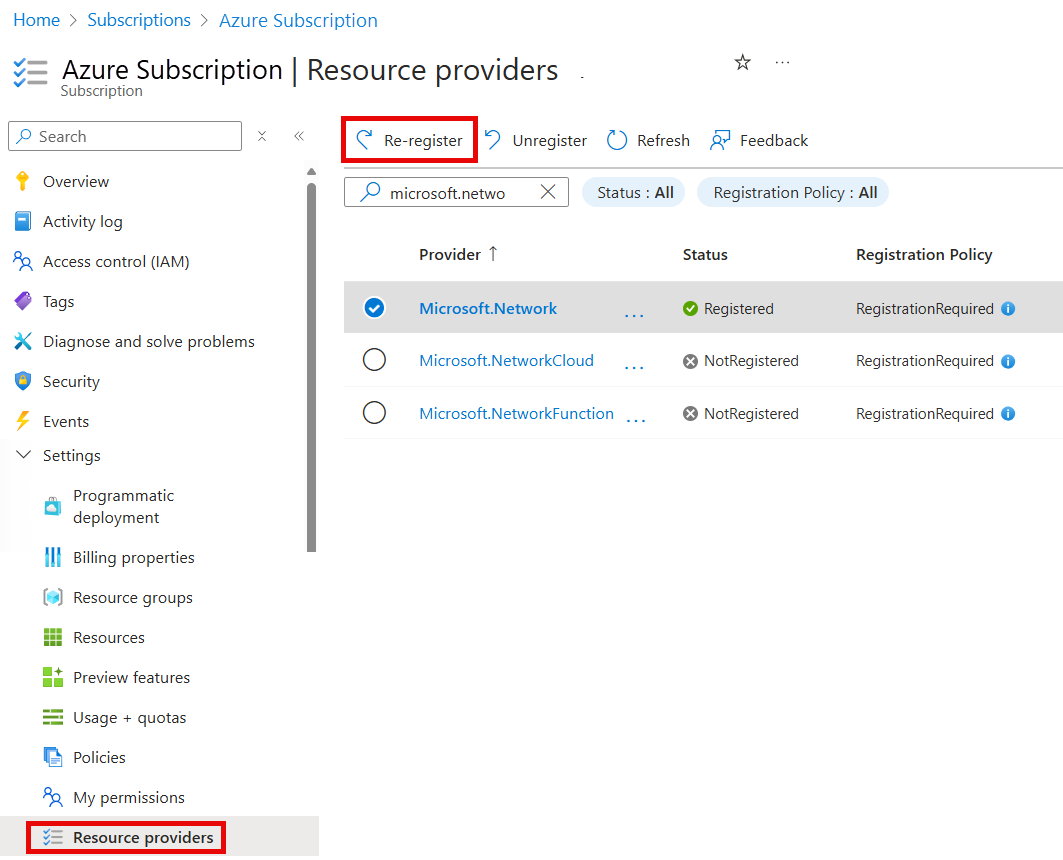

Depois que o sinalizador de recurso for adicionado, você precisará registrar novamente o

Microsoft.Networkprovedor de recursos em sua assinatura.Para registar novamente o

Microsoft.Networkfornecedor de recursos no portal do Azure, selecione a sua subscrição e, em seguida, selecione Fornecedores de recursos.Microsoft.NetworkPesquise e selecione Registrar novamente.

Para registrar novamente o

Microsoft.Networkprovedor de recursos, use o seguinte comando do Azure PowerShell:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPara registrar novamente o

Microsoft.Networkprovedor de recursos, use o seguinte comando da CLI do Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Para obter mais informações sobre como registrar novamente os provedores de recursos, consulte Provedores e tipos de recursos do Azure.

Inicie sessão no portal do Azure

Inicie sessão no portal do Azure com a sua conta do Azure.

Criar um grupo de recursos e um cofre de chaves

Antes de criar um perímetro de segurança de rede, você cria um grupo de recursos para armazenar todos os recursos e um cofre de chaves protegido por um perímetro de segurança de rede.

Nota

O Azure Key Vault requer um nome exclusivo. Se você receber um erro informando que o nome já está em uso, tente um nome diferente. Em nosso exemplo, usamos um nome exclusivo anexando Ano (AAAA), Mês (MM) e Dia (DD) ao nome - key-vault-YYYYDDMM.

Na caixa de pesquisa na parte superior do portal, introduza Cofres de chaves. Selecione Cofres de chaves nos resultados da pesquisa.

Na janela Key vaults accounts (Contas dos cofres de chaves) exibida, selecione + Criar.

Na janela Criar um cofre de chaves, insira as seguintes informações:

Definição Valor Subscrição Selecione a subscrição que pretende utilizar para este cofre de chaves. Grupo de recursos Selecione Criar novo e, em seguida, insira grupo de recursos como o nome. Nome do Key Vault Digite key-vault- <RandomNameInformation>.País/Região Selecione a região na qual você deseja que seu cofre de chaves seja criado. Para este início rápido, (EUA) West Central US é usado. Deixe as configurações padrão restantes e selecione Revisar + Criar>Criar.

Criar um perímetro de segurança de rede

Depois de criar um cofre de chaves, você pode continuar a criar um perímetro de segurança de rede.

Nota

Para segurança organizacional e informacional, é aconselhável não incluir quaisquer dados pessoais identificáveis ou confidenciais nas regras de perímetro de segurança de rede ou outra configuração de perímetro de segurança de rede.

Na caixa de pesquisa do portal do Azure, insira perímetros de segurança de rede. Selecione perímetros de segurança de rede nos resultados da pesquisa.

Na janela de perímetros de segurança de rede, selecione + Criar.

Na janela Criar um perímetro de segurança de rede, insira as seguintes informações:

Definição Valor Subscrição Selecione a subscrição que pretende utilizar para este perímetro de segurança de rede. Grupo de recursos Selecione grupo de recursos. Nome Insira o perímetro de segurança de rede. País/Região Selecione a região na qual você deseja que seu perímetro de segurança de rede seja criado. Para este início rápido, (EUA) West Central US é usado. Nome do perfil Digite profile-1. Selecione a guia Recursos ou Avançarpara prosseguir para a próxima etapa.

Na guia Recursos, selecione + Adicionar.

Na janela Selecionar recursos, marque key-vault-YYYYDDMM e escolha Selecionar.

Selecione Regras de acesso de entrada e selecione + Adicionar.

Na janela Adicionar regra de acesso de entrada, insira as seguintes informações e selecione Adicionar:

Definições Valor Nome da regra Insira a regra de entrada. Source type Selecione intervalos de endereços IP. Fontes permitidas Introduza um intervalo de endereços IP públicos a partir do qual pretende permitir o tráfego de entrada. Selecione Regras de acesso de saída e selecione + Adicionar.

Na janela Adicionar regra de acesso de saída, insira as seguintes informações e selecione Adicionar:

Definições Valor Nome da regra Insira a regra de saída. Tipo de destino Selecione FQDN. Destinos permitidos Insira o FQDN dos destinos que você deseja permitir. Por exemplo, www.contoso.com. Selecione Rever + criar e, em seguida, Criar.

Selecione Ir para recurso para exibir o perímetro de segurança de rede recém-criado.

Nota

Se a identidade gerenciada não for atribuída ao recurso que a suporta, o acesso de saída a outros recursos dentro do mesmo perímetro será negado. As regras de entrada baseadas em subscrição destinadas a permitir o acesso a partir deste recurso não entrarão em vigor.

Excluir um perímetro de segurança de rede

Quando não precisar mais de um perímetro de segurança de rede, remova todos os recursos associados ao perímetro de segurança de rede e, em seguida, remova o perímetro seguindo estas etapas:

- No perímetro de segurança da rede, selecione Recursos associados em Configurações.

- Selecione key-vault-YYYYDDMM na lista de recursos associados.

- Na barra de ações, selecione **Configurações ** e, em seguida, selecione Remover na janela de confirmação.

- Navegue de volta para a página Visão geral do seu perímetro de segurança de rede.

- Selecione Excluir e confirme a exclusão inserindo network-security-perimeter na caixa de texto do nome do recurso.

- Navegue até o grupo de recursos e selecione Excluir para remover o grupo de recursos e todos os recursos dentro dele.

Nota

A remoção da associação de recursos do perímetro de segurança de rede resulta no retorno do controle de acesso à configuração de firewall de recursos existente. Isso pode resultar em acesso permitido/negado de acordo com a configuração do firewall de recursos. Se PublicNetworkAccess estiver definido como SecuredByPerimeter e a associação tiver sido excluída, o recurso entrará em um estado bloqueado. Para obter mais informações, consulte Transição para um perímetro de segurança de rede no Azure.