Implementar e configurar a Azure Firewall numa rede híbrida com o portal do Azure

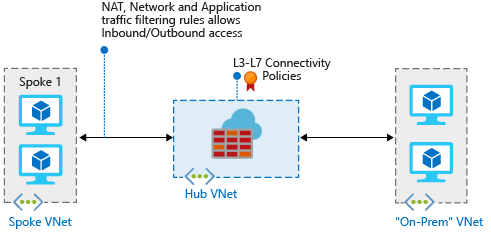

Quando liga a sua rede local a uma rede virtual do Azure para criar uma rede híbrida, a capacidade de controlar o acesso aos seus recursos de rede do Azure é uma parte importante de um plano de segurança global.

Você pode usar o Firewall do Azure para controlar o acesso à rede em uma rede híbrida usando regras que definem o tráfego de rede permitido e negado.

Para este artigo, você cria três redes virtuais:

- VNet-Hub: O firewall está nesta rede virtual.

- VNet-Spoke: A rede virtual spoke representa a carga de trabalho localizada no Azure.

- VNet-Onprem: A rede virtual local representa uma rede local. Em uma implantação real, você pode se conectar a ela usando uma conexão de rede virtual privada (VPN) ou uma conexão de Rota Expressa do Azure. Para simplificar, este artigo usa uma conexão de gateway VPN e uma rede virtual localizada no Azure representa uma rede local.

Se você quiser usar o Azure PowerShell para concluir os procedimentos neste artigo, consulte Implantar e configurar o Firewall do Azure em uma rede híbrida usando o Azure PowerShell.

Nota

Este artigo usa regras clássicas do Firewall do Azure para gerenciar o firewall. O método preferencial é usar uma política do Gerenciador de Firewall do Azure. Para concluir este procedimento usando uma política do Gerenciador de Firewall do Azure, consulte Tutorial: Implantar e configurar o Firewall e a política do Azure em uma rede híbrida usando o portal do Azure.

Pré-requisitos

Uma rede híbrida usa o modelo de arquitetura hub-and-spoke para rotear o tráfego entre redes virtuais do Azure e redes locais. A arquitetura hub-and-spoke tem os seguintes requisitos:

Defina Usar o gateway desta rede virtual ou o Servidor de Rotas quando estiver emparelhando VNet-Hub para VNet-Spoke. Em uma arquitetura de rede hub-and-spoke, um trânsito de gateway permite que as redes virtuais spoke compartilhem o gateway VPN no hub, em vez de implantar gateways VPN em cada rede virtual falada.

Além disso, as rotas para as redes virtuais conectadas ao gateway ou redes locais se propagam automaticamente para as tabelas de roteamento para as redes virtuais emparelhadas por meio do trânsito do gateway. Para obter mais informações, consulte Configurar o trânsito do gateway VPN para emparelhamento de rede virtual.

Defina Usar os gateways da rede virtual remota ou o Servidor de Rotas quando você emparelhar VNet-Spoke para VNet-Hub. Se Usar gateways da rede virtual remota ou Servidor de Rota estiver definido e Usar o gateway desta rede virtual ou Servidor de Rota no emparelhamento remoto também estiver definido, a rede virtual spoke usará gateways da rede virtual remota para trânsito.

Para rotear o tráfego de sub-rede spoke através do firewall do hub, você pode usar uma rota definida pelo usuário (UDR) que aponta para o firewall com a opção de propagação de rota do gateway de rede virtual desabilitada. A desativação dessa opção impede a distribuição de rotas para as sub-redes faladas, portanto, as rotas aprendidas não podem entrar em conflito com seu UDR. Se você quiser manter a propagação de rota do gateway de rede virtual habilitada, certifique-se de definir rotas específicas para o firewall para substituir rotas publicadas localmente pelo BGP (Border Gateway Protocol).

Configure um UDR na sub-rede do gateway de hub que aponte para o endereço IP do firewall como o próximo salto para as redes spoke. Nenhuma UDR é necessária na sub-rede do Firewall do Azure, porque ela aprende rotas do BGP.

A seção Criar as rotas mais adiante neste artigo mostra como criar essas rotas.

O Azure Firewall tem de ter conectividade à Internet direta. Se sua sub-rede AzureFirewallSubnet aprender uma rota padrão para sua rede local via BGP, você deverá substituí-la usando uma UDR 0.0.0.0/0 com o valor definido como Internet para manter a conectividade direta com a NextHopType Internet.

Nota

Você pode configurar o Firewall do Azure para dar suporte ao túnel forçado. Para obter mais informações, veja Túnel forçado do Azure Firewall.

O tráfego entre redes virtuais diretamente emparelhadas é roteado diretamente, mesmo que um UDR aponte para o Firewall do Azure como o gateway padrão. Para enviar tráfego de sub-rede para sub-rede para o firewall nesse cenário, um UDR deve conter o prefixo de rede de sub-rede de destino explicitamente em ambas as sub-redes.

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Criar a rede virtual do hub de firewall

Primeiro, crie o grupo de recursos para conter os recursos:

- Inicie sessão no portal do Azure.

- Na home page do portal do Azure, selecione Criar grupos> de recursos.

- Para Subscrição, selecione a sua subscrição.

- Para Grupo de recursos, insira RG-fw-hybrid-test.

- Em Região, selecione uma região. Todos os recursos criados posteriormente devem estar na mesma região.

- Selecione Rever + Criar.

- Selecione Criar.

Agora, crie a rede virtual.

Nota

O tamanho da sub-rede AzureFirewallSubnet é /26. Para obter mais informações sobre o tamanho da sub-rede, consulte Perguntas frequentes sobre o Firewall do Azure.

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, digite rede virtual.

- Selecione Rede virtual e, em seguida, selecione Criar.

- Para Grupo de recursos, selecione RG-fw-hybrid-test.

- Em Nome da rede virtual, insira VNet-Hub.

- Em Região, selecione a região que você usou anteriormente.

- Selecione Seguinte.

- Na guia Segurança, selecione Avançar.

- Para o espaço de endereçamento IPv4, exclua o endereço padrão e digite 10.5.0.0/16.

- Em Sub-redes, exclua a sub-rede padrão.

- Selecione Adicionar uma sub-rede.

- Na página Adicionar uma sub-rede, para Modelo de sub-rede, selecione Firewall do Azure.

- Selecione Adicionar.

Crie uma segunda sub-rede para o gateway:

- Selecione Adicionar uma sub-rede.

- Para Modelo de sub-rede, selecione Gateway de rede virtual.

- Para Endereço inicial, aceite o valor padrão de 10.5.1.0.

- Para Tamanho da sub-rede, aceite o valor padrão de /27.

- Selecione Adicionar.

- Selecione Rever + criar.

- Selecione Criar.

Crie a rede virtual spoke

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, digite rede virtual.

- Selecione Rede virtual e, em seguida, selecione Criar.

- Para Grupo de recursos, selecione RG-fw-hybrid-test.

- Em Nome, digite VNet-Spoke.

- Em Região, selecione a região que você usou anteriormente.

- Selecione Seguinte.

- Na guia Segurança, selecione Avançar.

- Para o espaço de endereçamento IPv4, exclua o endereço padrão e digite 10.6.0.0/16.

- Em Sub-redes, exclua a sub-rede padrão.

- Selecione Adicionar uma sub-rede.

- Em Nome, insira SN-Workload.

- Para Endereço inicial, aceite o valor padrão de 10.6.0.0.

- Para Tamanho da sub-rede, aceite o valor padrão de /24.

- Selecione Adicionar.

- Selecione Rever + criar.

- Selecione Criar.

Criar a rede virtual local

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, digite rede virtual.

- Selecione Rede virtual e, em seguida, selecione Criar.

- Para Grupo de recursos, selecione RG-fw-hybrid-test.

- Em Nome, digite VNet-Onprem.

- Em Região, selecione a região que você usou anteriormente.

- Selecione Seguinte.

- Na guia Segurança, selecione Avançar.

- Para espaço de endereçamento IPv4, exclua o endereço padrão e digite 192.168.0.0/16.

- Em Sub-redes, exclua a sub-rede padrão.

- Selecione Adicionar uma sub-rede.

- Em Nome, digite SN-Corp.

- Para Endereço inicial, aceite o valor padrão de 192.168.0.0.

- Para Tamanho da sub-rede, aceite o valor padrão de /24.

- Selecione Adicionar.

Agora, crie uma segunda sub-rede para o gateway:

- Selecione Adicionar uma sub-rede.

- Para Modelo de sub-rede, selecione Gateway de rede virtual.

- Para Endereço inicial, aceite o valor padrão de 192.168.1.0.

- Para Tamanho da sub-rede, aceite o valor padrão de /27.

- Selecione Adicionar.

- Selecione Rever + criar.

- Selecione Criar.

Configurar e implementar a firewall

Implante o firewall na rede virtual do hub de firewall:

Na home page do portal do Azure, selecione Criar um recurso.

Na caixa de pesquisa, digite firewall.

Selecione Firewall e, em seguida, selecione Criar.

Na página Criar uma firewall, utilize a seguinte tabela para configurar a firewall:

Definição Value Subscrição Selecione a sua subscrição. Grupo de recursos Digite RG-fw-hybrid-test. Nome Digite AzFW01. Região Selecione a região que você usou antes. Firewall SKU selecione Standard. Gestão de firewall Selecione Usar regras de firewall (clássicas) para gerenciar esse firewall. Escolha uma rede virtual Selecione Usar VNet-Hub existente>. Endereço IP público Selecione Adicionar novo>fw-pip. Selecione Rever + criar.

Reveja o resumo e, em seguida, selecione Criar para criar a firewall.

O firewall leva alguns minutos para ser implantado.

Após a conclusão da implantação, vá para o grupo de recursos RG-fw-hybrid-test e selecione o firewall AzFW01 .

Anote o endereço IP privado. Você pode usá-lo mais tarde quando você cria a rota padrão.

Configurar regras de rede

Primeiro, adicione uma regra de rede para permitir o tráfego da Web:

- Na página AzFW01, selecione Regras (clássicas).

- Selecione a guia Coleção de regras de rede.

- Selecione Adicionar coleção de regras de rede.

- Em Nome, introduza RCNet01.

- Em Prioridade, insira 100.

- Para Ação de coleta de regras, selecione Permitir.

- Em Endereços IP de Regras, para Nome, digite AllowWeb.

- Em Protocolo, selecione TCP.

- Em Tipo de origem, selecione Endereço IP.

- Para Source, digite 192.168.0.0/24.

- Em Tipo de destino, selecione Endereço IP.

- Em Endereço de destino, digite 10.6.0.0/16.

- Em Portas de destino, digite 80.

Agora, adicione uma regra para permitir o tráfego RDP. Na segunda linha da regra, insira as seguintes informações:

- Em Nome, digite AllowRDP.

- Em Protocolo, selecione TCP.

- Em Tipo de origem, selecione Endereço IP.

- Para Source, digite 192.168.0.0/24.

- Em Tipo de destino, selecione Endereço IP.

- Em Endereço de destino, digite 10.6.0.0/16.

- Em Portas de destino, digite 3389.

- Selecione Adicionar.

Criar e ligar os gateways de VPN

O hub e as redes virtuais locais são conectados por meio de gateways VPN.

Criar um gateway VPN para a rede virtual do hub

Crie o gateway VPN para a rede virtual do hub. As configurações de rede para rede exigem um tipo de VPN baseado em rota. A criação de um gateway VPN geralmente pode levar 45 minutos ou mais, dependendo da SKU selecionada.

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, digite gateway de rede virtual.

- Selecione Gateway de rede virtual e, em seguida, selecione Criar.

- Em Nome, insira GW-hub.

- Em Região, selecione a mesma região que você usou anteriormente.

- Para Tipo de gateway, selecione VPN.

- Para Tipo de VPN, selecione Baseado em rota.

- Para SKU, selecione Básico.

- Para Rede virtual, selecione VNet-Hub.

- Para Endereço IP público, selecione Criar novo e digite VNet-Hub-GW-pip para o nome.

- Em Ativar modo ativo-ativo, selecione Desativado.

- Aceite os padrões restantes e selecione Revisar + criar.

- Reveja a configuração e, em seguida, selecione Criar.

Criar um gateway VPN para a rede virtual local

Crie o gateway VPN para a rede virtual local. As configurações de rede para rede exigem um tipo de VPN baseado em rota. A criação de um gateway VPN geralmente pode levar 45 minutos ou mais, dependendo da SKU selecionada.

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, digite gateway de rede virtual.

- Selecione Gateway de rede virtual e, em seguida, selecione Criar.

- Em Nome, digite GW-Onprem.

- Em Região, selecione a mesma região que você usou anteriormente.

- Para Tipo de gateway, selecione VPN.

- Para Tipo de VPN, selecione Baseado em rota.

- Para SKU, selecione Básico.

- Em Rede virtual, selecione VNet-Onprem.

- Para Endereço IP público, selecione Criar novo e digite VNet-Onprem-GW-pip para o nome.

- Em Ativar modo ativo-ativo, selecione Desativado.

- Aceite os padrões restantes e selecione Revisar + criar.

- Reveja a configuração e, em seguida, selecione Criar.

Criar as ligações VPN

Agora você pode criar as conexões VPN entre o hub e os gateways locais.

Nas etapas a seguir, você cria a conexão da rede virtual do hub com a rede virtual local. Os exemplos mostram uma chave compartilhada, mas você pode usar seu próprio valor para a chave compartilhada. Importante: a chave partilhada tem de corresponder a ambas as ligações. A criação de uma ligação pode demorar algum tempo.

- Abra o grupo de recursos RG-fw-hybrid-test e selecione o gateway GW-hub .

- Selecione Conexões na coluna da esquerda.

- Selecione Adicionar.

- Para o nome da conexão, digite Hub-to-Onprem.

- Em Tipo de conexão, selecione VNet-to-VNet .

- Selecione Seguinte.

- Para Primeiro gateway de rede virtual, selecione GW-hub.

- Para Segundo gateway de rede virtual, selecione GW-Onprem.

- Para Chave compartilhada (PSK), insira AzureA1b2C3.

- Selecione Rever + Criar.

- Selecione Criar.

Crie a conexão de rede virtual entre o local e o hub. As etapas a seguir são semelhantes às anteriores, exceto que você cria a conexão de VNet-Onprem para VNet-Hub. Certifique-se de que as chaves partilhadas correspondem. A conexão é estabelecida após alguns minutos.

- Abra o grupo de recursos RG-fw-hybrid-test e selecione o gateway GW-Onprem .

- Selecione Conexões na coluna da esquerda.

- Selecione Adicionar.

- Para o nome da conexão, digite Onprem-to-Hub.

- Em Tipo de conexão, selecione VNet-to-VNet.

- Selecione Next: Settings.

- Para Primeiro gateway de rede virtual, selecione GW-Onprem.

- Para Segundo gateway de rede virtual, selecione GW-hub.

- Para Chave compartilhada (PSK), insira AzureA1b2C3.

- Selecione Rever + Criar.

- Selecione Criar.

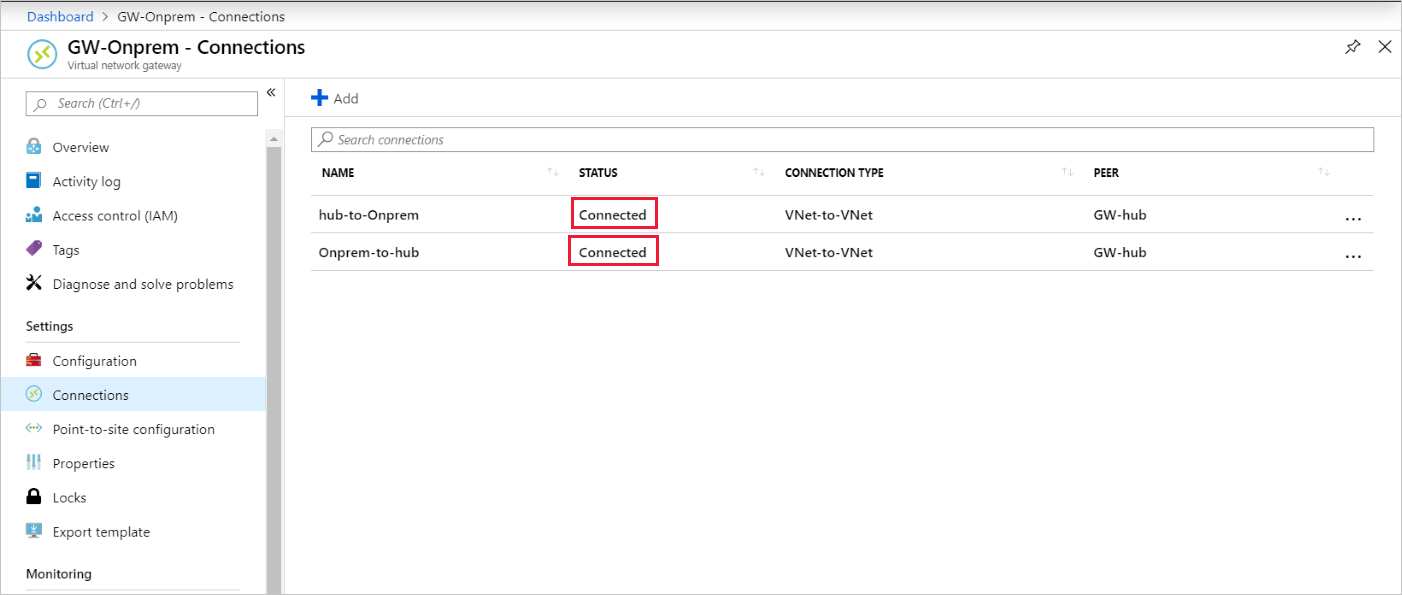

Verificar as ligações

Após cerca de cinco minutos, o status de ambas as conexões deve ser Conectado.

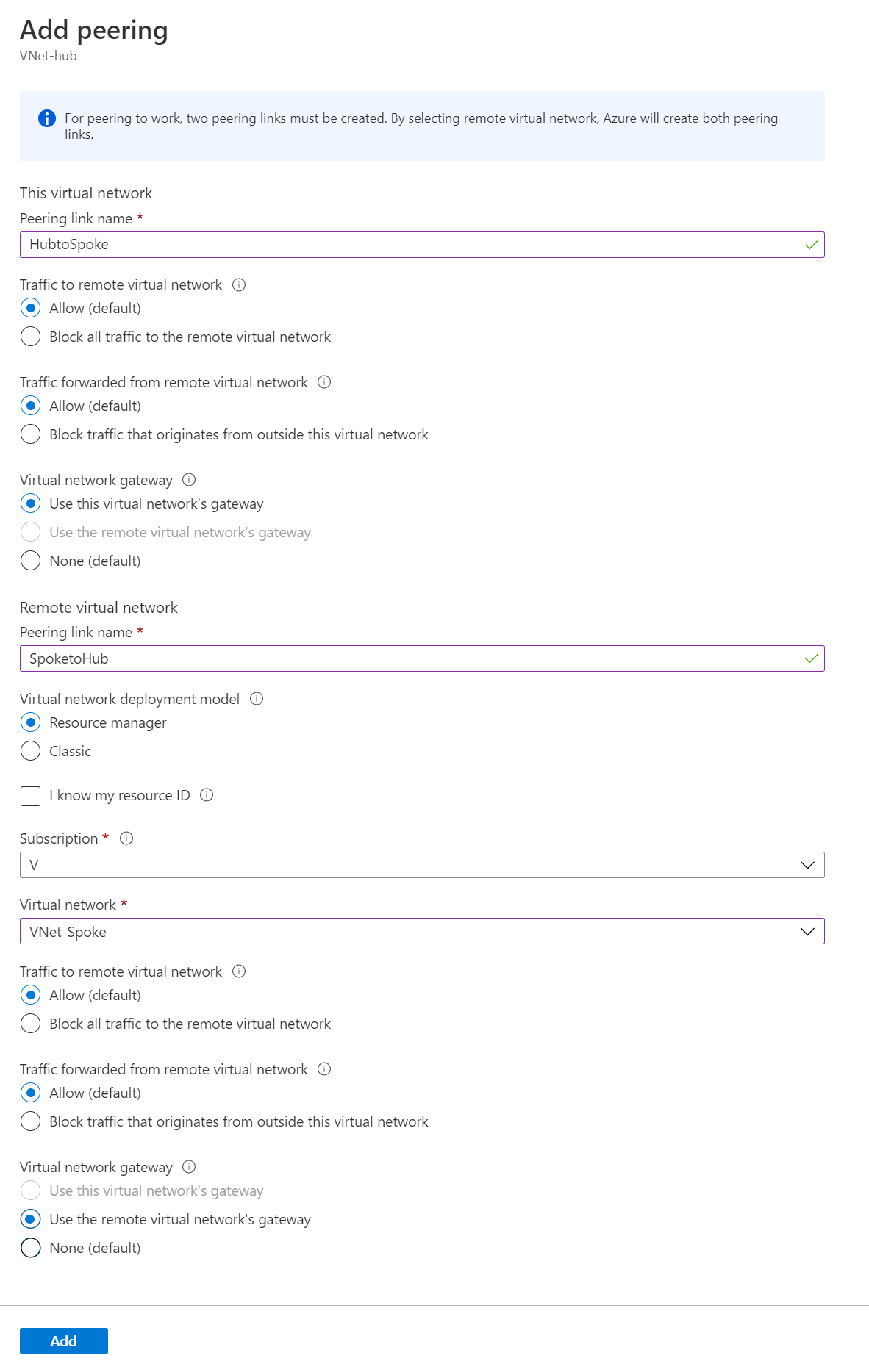

Peer o hub e redes virtuais spoke

Agora, peer o hub e redes virtuais faladas:

Abra o grupo de recursos RG-fw-hybrid-test e selecione a rede virtual VNet-Hub .

Na coluna da esquerda, selecione Emparelhamentos.

Selecione Adicionar.

Em Esta rede virtual:

Nome da definição Definição Nome do link de emparelhamento Digite HubtoSpoke. Tráfego para rede virtual remota Selecione Permitir. Tráfego encaminhado da rede virtual remota Selecione Permitir. Gateway de rede virtual Selecione Usar o gateway desta rede virtual. Em Rede virtual remota:

Nome da definição Value Nome do link de emparelhamento Entre no SpoketoHub. Modelo de implantação de rede virtual Selecione Gerenciador de recursos. Subscrição Selecione a sua subscrição. Rede virtual Selecione VNet-Spoke. Tráfego para rede virtual remota Selecione Permitir. Tráfego encaminhado da rede virtual remota Selecione Permitir. Gateway de rede virtual Selecione Usar o gateway da rede virtual remota. Selecione Adicionar.

A captura de tela a seguir mostra as configurações a serem usadas quando você peer hub e spoke redes virtuais:

Criar as rotas

Nas etapas a seguir, você cria essas rotas:

- Uma rota da sub-rede de gateway do hub para a sub-rede spoke através do endereço IP da firewall

- Uma rota predefinida da sub-rede spoke através do endereço IP da firewall

Para criar as rotas:

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, insira a tabela de rotas.

- Selecione Tabela de rotas e, em seguida, selecione Criar.

- Para o grupo de recursos, selecione RG-fw-hybrid-test.

- Em Região, selecione o mesmo local usado anteriormente.

- Para o nome, digite UDR-Hub-Spoke.

- Selecione Rever + Criar.

- Selecione Criar.

- Depois que a tabela de rotas for criada, selecione-a para abrir a página da tabela de rotas.

- Selecione Rotas na coluna da esquerda.

- Selecione Adicionar.

- Para o nome da rota, digite ToSpoke.

- Em Tipo de destino, selecione Endereços IP.

- Para Endereços IP de destino/intervalos CIDR, digite 10.6.0.0/16.

- Para o próximo tipo de salto, selecione Dispositivo virtual.

- Para o endereço do salto seguinte, insira o endereço IP privado do firewall que você anotou anteriormente.

- Selecione Adicionar.

Agora, associe a rota à sub-rede:

- Na página UDR-Hub-Spoke - Rotas, selecione Sub-redes.

- Selecione Associar.

- Em Rede virtual, selecione VNet-Hub.

- Em Sub-rede, selecione GatewaySubnet.

- Selecione OK.

Crie a rota padrão a partir da sub-rede falada:

- Na home page do portal do Azure, selecione Criar um recurso.

- Na caixa de pesquisa, insira a tabela de rotas.

- Selecione Tabela de rotas e, em seguida, selecione Criar.

- Para o grupo de recursos, selecione RG-fw-hybrid-test.

- Em Região, selecione o mesmo local usado anteriormente.

- Para o nome, digite UDR-DG.

- Em Propagar rota de gateway, selecione Não.

- Selecione Rever + Criar.

- Selecione Criar.

- Depois que a tabela de rotas for criada, selecione-a para abrir a página da tabela de rotas.

- Selecione Rotas na coluna da esquerda.

- Selecione Adicionar.

- Para o nome da rota, digite ToHub.

- Em Tipo de destino, selecione Endereços IP.

- Para Endereços IP de destino/intervalos CIDR, digite 0.0.0.0/0.

- Para o próximo tipo de salto, selecione Dispositivo virtual.

- Para o endereço do salto seguinte, insira o endereço IP privado do firewall que você anotou anteriormente.

- Selecione Adicionar.

Associe a rota à sub-rede:

- Na página UDR-DG - Rotas, selecione Sub-redes.

- Selecione Associar.

- Em Rede virtual, selecione VNet-Spoke.

- Em Sub-rede, selecione SN-Workload.

- Selecione OK.

Criar máquinas virtuais

Crie a carga de trabalho spoke e as máquinas virtuais locais e coloque-as nas sub-redes apropriadas.

Criar a máquina virtual de carga de trabalho

Crie uma máquina virtual na rede virtual spoke que execute o IIS (Serviços de Informações da Internet) e não tenha endereço IP público:

- Na home page do portal do Azure, selecione Criar um recurso.

- Em Produtos populares do Marketplace, selecione Windows Server 2019 Datacenter.

- Insira estes valores para a máquina virtual:

- Grupo de recursos: Selecione RG-fw-hybrid-test.

- Nome da máquina virtual: Digite VM-Spoke-01.

- Região: selecione a mesma região que você usou anteriormente.

- Nome de usuário: insira um nome de usuário.

- Palavra-passe: Introduza uma palavra-passe.

- Para Portas de entrada públicas, selecione Permitir portas selecionadas e, em seguida, selecione HTTP (80) e RDP (3389).

- Selecione Next: Disks.

- Aceite os padrões e selecione Avançar: Rede.

- Para a rede virtual, selecione VNet-Spoke. A sub-rede é SN-Workload.

- Em IP público, selecione Nenhum.

- Selecione Next: Management.

- Selecione Next: Monitoring.

- Para Diagnóstico de inicialização, selecione Desabilitar.

- Selecione Rever+Criar, reveja as definições na página de resumo e, em seguida, selecione Criar.

Instalar o IIS

No portal do Azure, abra o Azure Cloud Shell e certifique-se de que está definido como PowerShell.

Execute o seguinte comando para instalar o IIS na máquina virtual e altere o local, se necessário:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Criar a máquina virtual local

Crie uma máquina virtual que você usa para se conectar via acesso remoto ao endereço IP público. A partir daí, você pode se conectar ao servidor spoke através do firewall.

- Na home page do portal do Azure, selecione Criar um recurso.

- Em Popular, selecione Windows Server 2019 Datacenter.

- Insira estes valores para a máquina virtual:

- Grupo de recursos: Selecione Existente e, em seguida, selecione RG-fw-hybrid-test.

- Nome da máquina virtual: insira VM-Onprem.

- Região: selecione a mesma região que você usou anteriormente.

- Nome de usuário: insira um nome de usuário.

- Palavra-passe: Introduza uma palavra-passe de utilizador.

- Para Portas de entrada públicas, selecione Permitir portas selecionadas e, em seguida, selecione RDP (3389).

- Selecione Next: Disks.

- Aceite os padrões e selecione Avançar: Rede.

- Para a rede virtual, selecione VNet-Onprem. A sub-rede é SN-Corp.

- Selecione Next: Management.

- Selecione Next: Monitoring.

- Para Diagnóstico de inicialização, selecione Desabilitar.

- Selecione Rever+Criar, reveja as definições na página de resumo e, em seguida, selecione Criar.

Nota

O Azure fornece um IP de acesso de saída padrão para VMs que não recebem um endereço IP público ou estão no pool de back-end de um balanceador de carga básico interno do Azure. O mecanismo IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desativado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs que você cria usando conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível não têm acesso de saída padrão.

Para obter mais informações sobre conexões de saída no Azure, consulte Acesso de saída padrão no Azure e Usar SNAT (Conversão de Endereço de Rede de Origem) para conexões de saída.

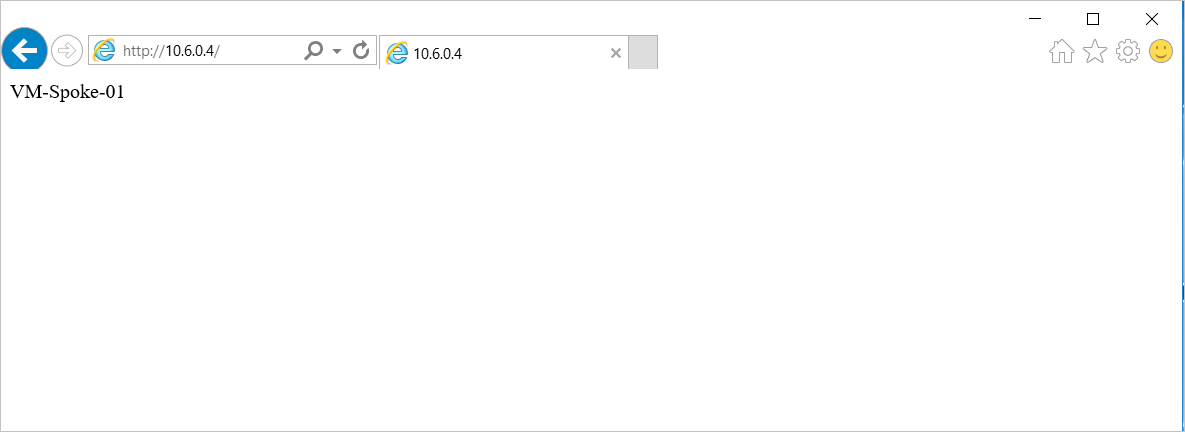

Testar a firewall

Observe o endereço IP privado para a máquina virtual VM-Spoke-01 .

No portal do Azure, conecte-se à máquina virtual VM-Onprem .

Abra um navegador da Web no VM-Onprem e navegue até

http://<VM-Spoke-01 private IP>.A página da Web VM-Spoke-01 deve ser aberta.

Na máquina virtual VM-Onprem, abra uma conexão de acesso remoto para VM-Spoke-01 no endereço IP privado.

Sua conexão deve ser bem-sucedida e você deve ser capaz de entrar.

Agora que você verificou que as regras de firewall estão funcionando, você pode:

- Navegue até o servidor web na rede virtual falada.

- Conecte-se ao servidor na rede virtual spoke usando RDP.

Em seguida, altere a ação para a coleção de regras de rede de firewall para Negar, para verificar se as regras de firewall funcionam conforme o esperado:

- Selecione o firewall AzFW01 .

- Selecione Regras (clássico).

- Selecione o separador Coleção de regras de rede e selecione a coleção de regras RCNet01.

- Em Ação, selecione Negar.

- Selecione Guardar.

Feche todas as conexões de acesso remoto existentes. Execute os testes novamente para testar as regras alteradas. Desta vez, devem falhar todos.

Clean up resources (Limpar recursos)

Você pode manter seus recursos de firewall para testes adicionais. Se você não precisar mais deles, exclua o grupo de recursos RG-fw-hybrid-test para excluir todos os recursos relacionados ao firewall.