NIC de Gerenciamento de Firewall do Azure

Nota

Esse recurso foi anteriormente chamado de Tunelamento Forçado. Originalmente, uma NIC de gerenciamento era necessária apenas para tunelamento forçado. No entanto, alguns recursos futuros do Firewall também exigirão uma NIC de gerenciamento, por isso ela foi dissociada do túnel forçado. Toda a documentação relevante foi atualizada para refletir este facto.

Uma NIC de Gerenciamento de Firewall do Azure separa o tráfego de gerenciamento de firewall do tráfego do cliente. Alguns dos próximos recursos do Firewall também exigirão uma NIC de gerenciamento. Para dar suporte a qualquer um desses recursos, você deve criar um Firewall do Azure com a NIC de Gerenciamento de Firewall habilitada ou habilitá-lo em um Firewall do Azure existente para evitar a interrupção do serviço.

O que acontece quando você habilita a NIC de gerenciamento

Se você habilitar uma NIC de gerenciamento, o firewall roteia seu tráfego de gerenciamento por meio do AzureFirewallManagementSubnet (tamanho mínimo da sub-rede /26) com seu endereço IP público associado. Você atribui esse endereço IP público para o firewall gerenciar o tráfego. Todo o tráfego necessário para fins operacionais de firewall é incorporado à AzureFirewallManagementSubnet.

Por predefinição, o serviço associa uma tabela de rotas fornecida pelo sistema à sub-rede de Gestão. A única rota permitida nessa sub-rede é uma rota padrão para a Internet e as rotas de gateway de propagação devem ser desabilitadas. Evite associar tabelas de rotas do cliente à sub-rede Gerenciamento, pois isso pode causar interrupções no serviço se configurado incorretamente. Se você associar uma tabela de rotas, verifique se ela tem uma rota padrão para a Internet para evitar interrupções do serviço.

Habilitar a NIC de gerenciamento em firewalls existentes

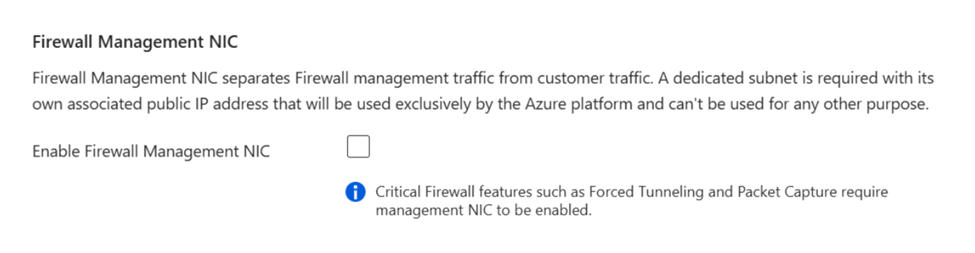

Para as versões de firewall Standard e Premium, a NIC de Gerenciamento de Firewall deve ser habilitada manualmente durante o processo de criação, conforme mostrado anteriormente, mas todas as versões de Firewall Básico e todos os firewalls de Hub Seguro sempre têm uma NIC de Gerenciamento habilitada.

Para um firewall pré-existente, você deve parar o firewall e reiniciá-lo com a NIC de Gerenciamento de Firewall habilitada para oferecer suporte ao túnel forçado. Parar/iniciar o firewall pode ser usado para habilitar a NIC de Gerenciamento de Firewall sem a necessidade de excluir um firewall existente e reimplantar um novo. Você deve sempre iniciar/parar o firewall durante o horário de manutenção para evitar interrupções, inclusive ao tentar ativar a NIC de Gerenciamento de Firewall.

Utilize os passos seguintes:

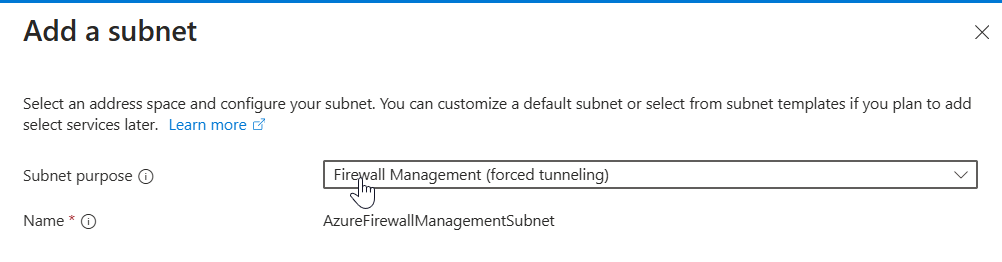

Crie o

AzureFirewallManagementSubnetno portal do Azure e use o intervalo de endereços IP apropriado para a rede virtual.

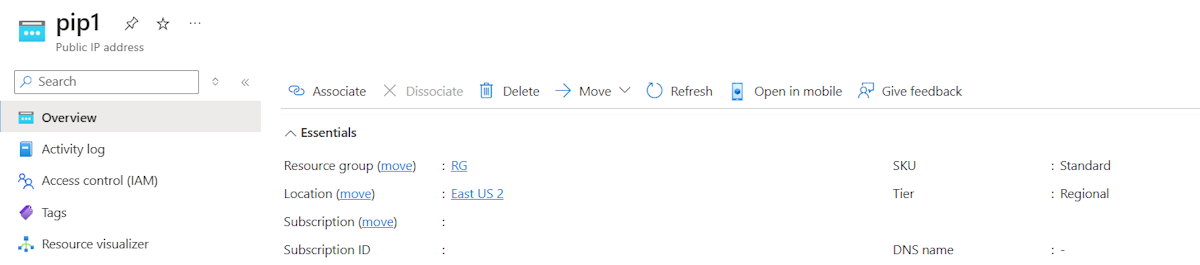

Crie o novo endereço IP público de gerenciamento com as mesmas propriedades do endereço IP público do firewall existente: SKU, Tier e Location.

Pare o firewall

Use as informações nas Perguntas frequentes do Firewall do Azure para interromper o firewall:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwInicie o firewall com o endereço IP público de gerenciamento e a sub-rede.

Inicie um firewall com um endereço IP público e um endereço IP público de gerenciamento:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallInicie um firewall com dois endereços IP públicos e um endereço IP público de gerenciamento:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallNota

Você deve realocar um firewall e um IP público para o grupo de recursos e a assinatura originais. Quando stop/start é executado, o endereço IP privado do firewall pode mudar para um endereço IP diferente dentro da sub-rede. Isso pode afetar a conectividade de tabelas de rotas configuradas anteriormente.

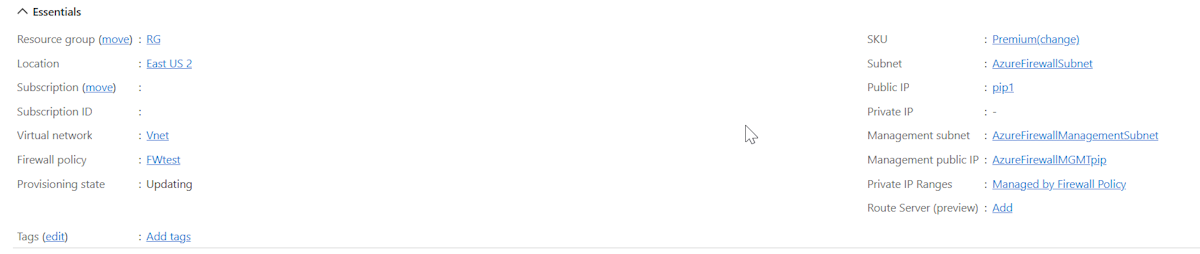

Agora, ao exibir o firewall no portal do Azure, você verá o endereço IP público de Gerenciamento atribuído:

Nota

Se você remover todas as outras configurações de endereço IP do firewall, a configuração do endereço IP de gerenciamento também será removida e o firewall será deslocalizado. O endereço IP público atribuído à configuração do endereço IP de gerenciamento não pode ser removido, mas você pode atribuir um endereço IP público diferente.

Implantando um novo firewall do Azure com NIC de gerenciamento para túnel forçado

Se preferir implantar um novo Firewall do Azure em vez do método Stop/Start, certifique-se de incluir uma Sub-rede de Gerenciamento e uma NIC de Gerenciamento como parte de sua configuração.

Nota Importante

- Firewall único por rede virtual (VNET): Como dois firewalls não podem existir na mesma rede virtual, é recomendável excluir o firewall antigo antes de iniciar a nova implantação se você planeja reutilizar a mesma rede virtual.

- Pré-criar sub-rede: certifique-se de que a AzureFirewallManagementSubnet seja criada com antecedência para evitar problemas de implantação ao usar uma rede virtual existente.

Pré-requisitos

- Crie o AzureFirewallManagementSubnet:

- Tamanho mínimo da sub-rede: /26

- Exemplo: 10.0.1.0/26

Etapas de implantação

- Vá para Criar um recurso no portal do Azure.

- Procure por Firewall e selecione Criar.

- Na página Criar um firewall, defina as seguintes configurações:

- Subscrição: selecione a sua subscrição.

- Grupo de recursos: selecione ou crie um novo grupo de recursos.

- Nome: insira um nome para o firewall.

- Região: Escolha a sua região.

- SKU de firewall: Selecione Básico, Standard ou Premium.

-

Rede virtual: crie uma nova rede virtual ou use uma existente.

- Espaço de endereço: por exemplo, 10.0.0.0/16

- Sub-rede para AzureFirewallSubnet: por exemplo, 10.0.0.0/26

-

Endereço IP público: Adicionar novo IP público

- Nome: por exemplo, FW-PIP

- NIC de gerenciamento de firewall

- Selecione Ativar NIC de gerenciamento de firewall

- Sub-rede para AzureFirewallManagementSubnet: por exemplo, 10.0.1.0/24

- Criar endereço IP público de gerenciamento: por exemplo, Mgmt-PIP

- Selecione Ativar NIC de gerenciamento de firewall

- Selecione Revisão + Criar para validar e implantar o firewall. Isso leva alguns minutos para ser implantado.