Requisitos de recursos de rede para integração de um gateway de espaço de trabalho em uma rede virtual

APLICA-SE A: Premium

O isolamento de rede é um recurso opcional de um gateway de espaço de trabalho de Gerenciamento de API. Este artigo fornece requisitos de recursos de rede quando você integra seu gateway em uma rede virtual do Azure. Alguns requisitos diferem dependendo do modo de acesso de entrada e saída desejado. Os seguintes modos são suportados:

- Acesso de entrada público, acesso de saída privado (público/privado)

- Acesso de entrada privado, acesso de saída privado (privado/privado)

Para obter informações sobre opções de rede no Gerenciamento de API, consulte Usar uma rede virtual para proteger o tráfego de entrada ou de saída para o Gerenciamento de API do Azure.

Nota

- A configuração de rede de um gateway de espaço de trabalho é independente da configuração de rede da instância de Gerenciamento de API.

- Atualmente, um gateway de espaço de trabalho só pode ser configurado em uma rede virtual quando o gateway é criado. Não é possível alterar a configuração de rede ou as definições do gateway posteriormente.

Local da rede

- A rede virtual deve estar na mesma região e assinatura do Azure que a instância de Gerenciamento de API.

Sub-rede dedicada

- A sub-rede usada para integração de rede virtual só pode ser usada por um único gateway de espaço de trabalho. Ele não pode ser compartilhado com outro recurso do Azure.

Tamanho da sub-rede

- Mínimo: /27 (32 endereços)

- Máximo: /24 (256 endereços) - recomendado

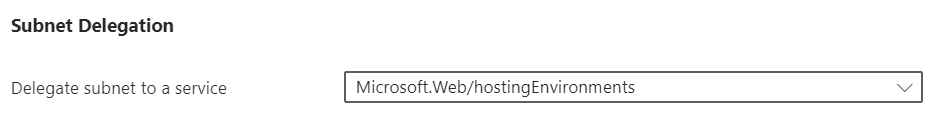

Delegação de sub-rede

A sub-rede deve ser delegada da seguinte forma para permitir o acesso de entrada e saída desejado.

Para obter informações sobre como configurar a delegação de sub-rede, consulte Adicionar ou remover uma delegação de sub-rede.

Para o modo Público/Privado, a sub-rede precisa ser delegada ao serviço Microsoft.Web/serverFarms .

Nota

Talvez seja necessário registrar o Microsoft.Web/serverFarms provedor de recursos na assinatura para poder delegar a sub-rede ao serviço.

Regras do grupo de segurança de rede (NSG)

Um NSG (grupo de segurança de rede) deve ser anexado à sub-rede para permitir explicitamente a conectividade de entrada. Configure as seguintes regras no NSG. Defina a prioridade dessas regras maior do que a das regras padrão.

| Porta(s) de Origem/Destino | Direção | Protocolo de transporte | Origem | Destino | Propósito |

|---|---|---|---|---|---|

| */80 | Interna | TCP | AzureLoadBalancer | Intervalo de sub-redes do gateway de espaço de trabalho | Permitir tráfego de ping de integridade interna |

| */80,443 | Interna | TCP | Internet | Intervalo de sub-redes do gateway de espaço de trabalho | Permitir tráfego de entrada |

Configurações de DNS para configuração Privada/Privada

Na configuração de rede privada/privada, você precisa gerenciar seu próprio DNS para habilitar o acesso de entrada ao gateway de espaço de trabalho.

É recomendável:

- Configure uma zona privada do DNS do Azure.

- Vincule a zona privada do DNS do Azure à rede virtual na qual você implantou seu gateway de espaço de trabalho.

Saiba como configurar uma zona privada no DNS do Azure.

Acesso no nome de host padrão

Quando você cria um espaço de trabalho de Gerenciamento de API, o gateway de espaço de trabalho recebe um nome de host padrão. O nome do host é visível no portal do Azure na página Visão geral do gateway de espaço de trabalho, juntamente com seu endereço IP virtual privado. O nome de host padrão está no formato <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Exemplo: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Nota

O gateway de espaço de trabalho responde apenas a solicitações para o nome do host configurado em seu ponto de extremidade, não seu endereço VIP privado.

Configurar registro DNS

Crie um registo A no seu servidor DNS para aceder à área de trabalho a partir da sua rede virtual. Mapeie o registro do ponto de extremidade para o endereço VIP privado do gateway do espaço de trabalho.

Para fins de teste, você pode atualizar o arquivo hosts em uma máquina virtual em uma sub-rede conectada à VNet na qual o Gerenciamento de API é implantado. Supondo que o endereço IP virtual privado para seu gateway de espaço de trabalho seja 10.1.0.5, você pode mapear o arquivo hosts conforme mostrado no exemplo a seguir. O arquivo de mapeamento de hosts está em %SystemDrive%\drivers\etc\hosts (Windows) ou /etc/hosts (Linux, macOS).

| Endereço IP virtual interno | Nome do host do gateway |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |