Usar uma rede virtual para proteger o tráfego de entrada ou saída para o Gerenciamento de API do Azure

APLICA-SE A: Developer | Básico | Básico v2 | Padrão | Padrão v2 | Prémio | Premium v2

Por padrão, sua instância de Gerenciamento de API é acessada da Internet em um ponto de extremidade público e atua como um gateway para back-ends públicos. O Gerenciamento de API fornece várias opções para usar uma rede virtual do Azure para proteger o acesso à sua instância de Gerenciamento de API e às APIs de back-end. As opções disponíveis dependem da camada de serviço da sua instância de Gerenciamento de API. Escolha recursos de rede para atender às necessidades da sua organização.

A tabela a seguir compara as opções de rede virtual. Para obter mais informações, consulte as seções posteriores deste artigo e links para orientações detalhadas.

| Modelo de rede | Escalões suportados | Componentes suportados | Tráfego suportado | Cenário de utilização |

|---|---|---|---|---|

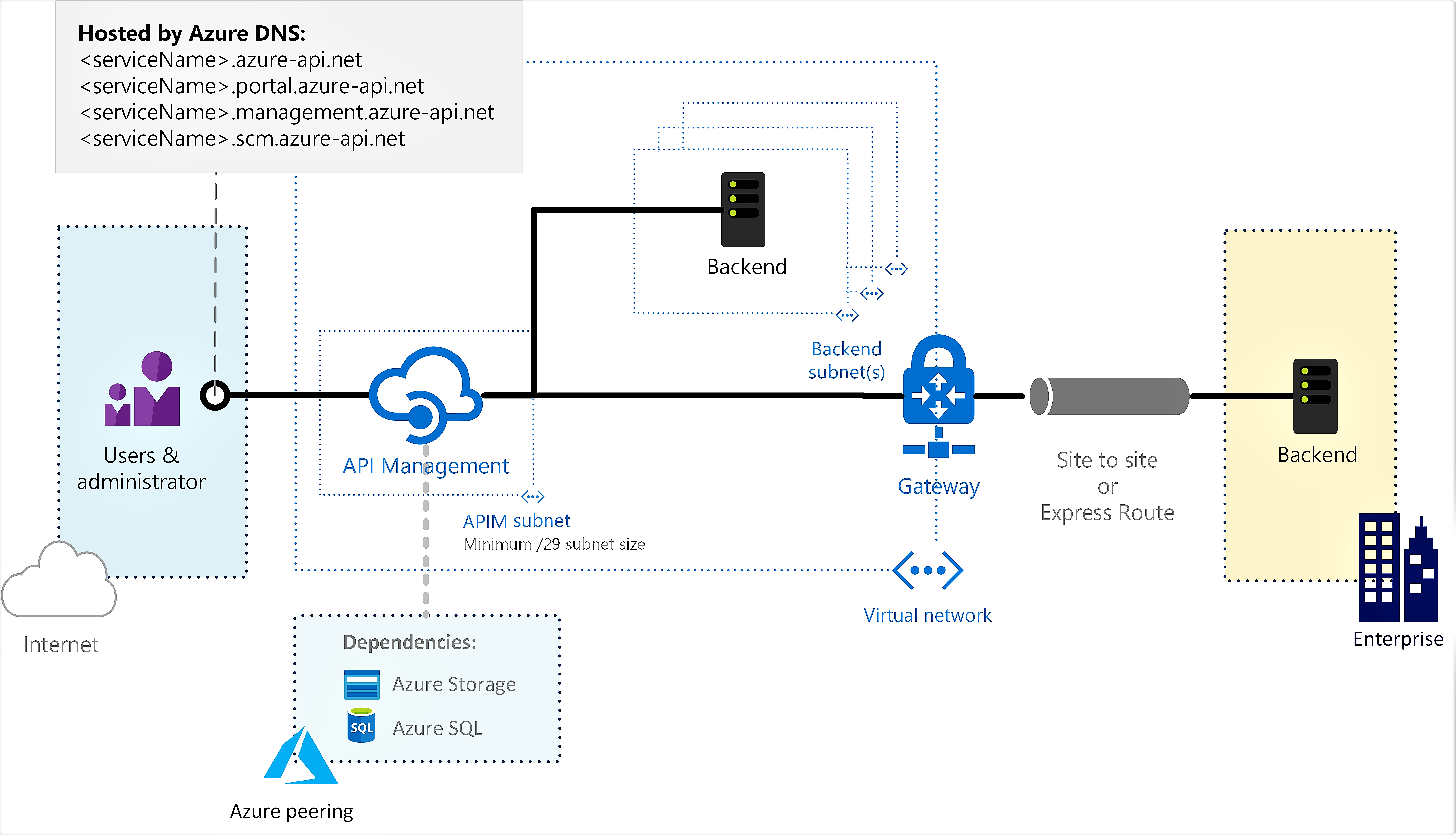

| Injeção de rede virtual (camadas clássicas) - externa | Desenvolvedor, Premium | Portal do desenvolvedor, gateway, plano de gerenciamento e repositório Git | O tráfego de entrada e saída pode ser permitido para internet, redes virtuais emparelhadas, ExpressRoute e conexões VPN S2S. | Acesso externo a back-ends privados e locais |

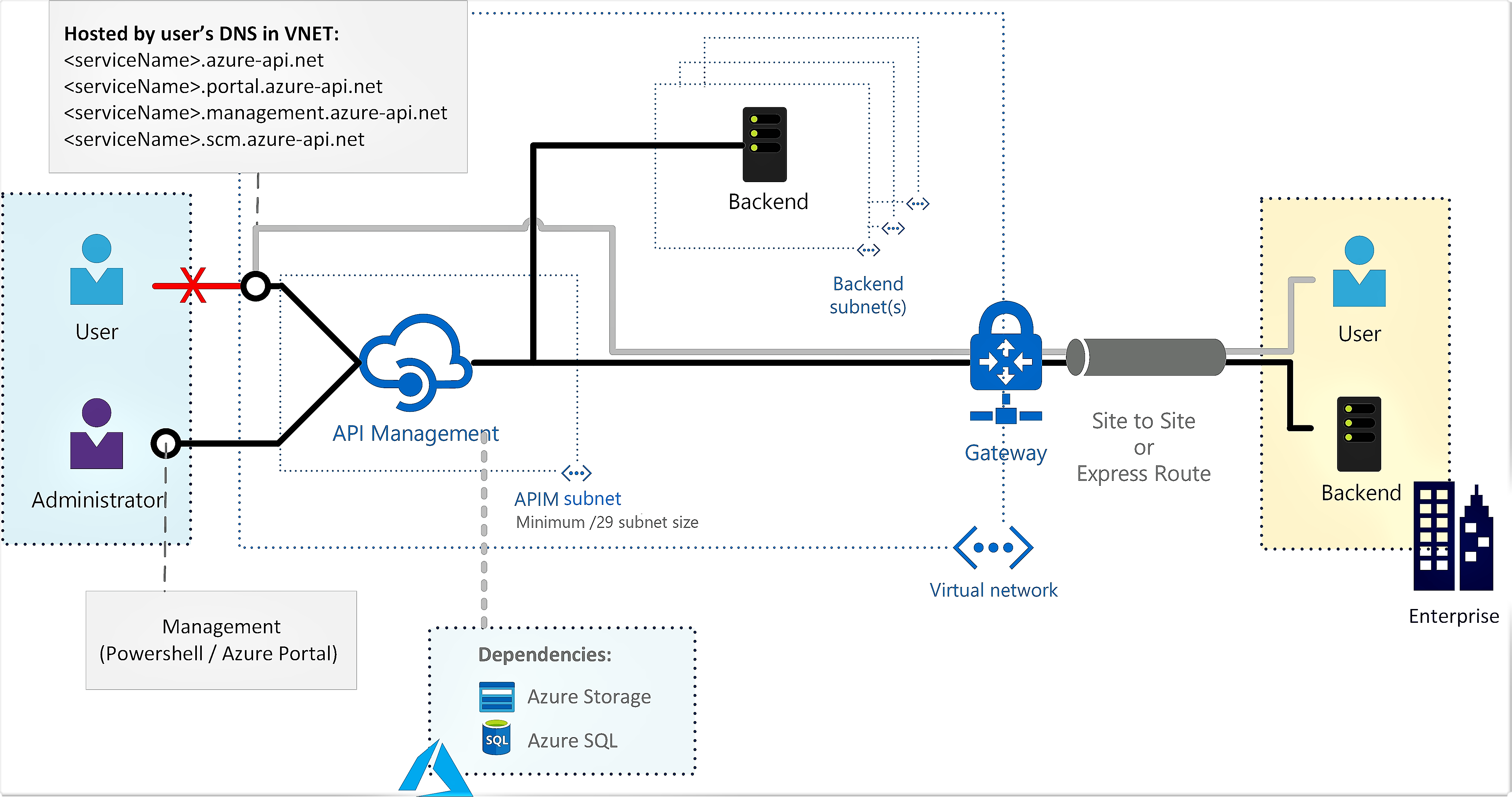

| Injeção de rede virtual (camadas clássicas) - interna | Desenvolvedor, Premium | Portal do desenvolvedor, gateway, plano de gerenciamento e repositório Git | O tráfego de entrada e saída pode ser permitido para redes virtuais emparelhadas, ExpressRoute e conexões VPN S2S. | Acesso interno a back-ends privados e locais |

| Injeção de rede virtual (camadas v2) | Premium v2 | Apenas gateway | O tráfego de entrada e saída pode ser permitido para uma sub-rede delegada de uma rede virtual, redes virtuais emparelhadas, ExpressRoute e conexões VPN S2S. | Acesso interno a back-ends privados e locais |

| Integração de rede virtual (camadas v2) | Padrão v2, Premium v2 | Apenas gateway | O tráfego de solicitação de saída pode alcançar APIs hospedadas em uma sub-rede delegada de uma única rede virtual conectada. | Acesso externo a back-ends privados e locais |

| Ponto de extremidade privado de entrada | Desenvolvedor, Básico, Padrão, Standard v2 (visualização), Premium | Somente gateway (gateway gerenciado suportado, gateway auto-hospedado não suportado) | Somente o tráfego de entrada pode ser permitido a partir da Internet, redes virtuais emparelhadas, ExpressRoute e conexões VPN S2S. | Conexão segura do cliente com o gateway de gerenciamento de API |

Injeção de rede virtual (camadas clássicas)

Nas camadas clássicas de Desenvolvedor e Premium do Gerenciamento de API, implante ("injete") sua instância de Gerenciamento de API em uma sub-rede em uma rede não roteável pela Internet à qual você controla o acesso. Na rede virtual, sua instância de Gerenciamento de API pode acessar com segurança outros recursos do Azure em rede e também se conectar a redes locais usando várias tecnologias VPN.

Você pode usar o portal do Azure, a CLI do Azure, os modelos do Azure Resource Manager ou outras ferramentas para a configuração. Você controla o tráfego de entrada e saída na sub-rede na qual o Gerenciamento de API é implantado usando grupos de segurança de rede.

Para obter etapas detalhadas de implantação e configuração de rede, consulte:

- Implante sua instância de Gerenciamento de API em uma rede virtual - modo externo.

- Implante sua instância de Gerenciamento de API em uma rede virtual - modo interno.

- Requisitos de recursos de rede para injeção de gerenciamento de API em uma rede virtual.

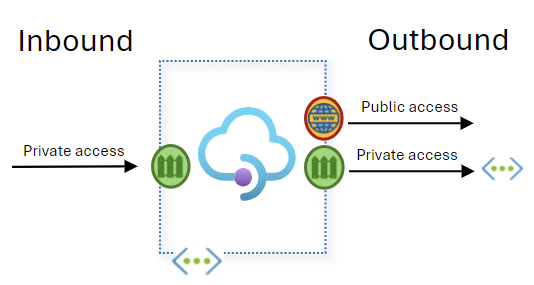

Opções de acesso

Usando uma rede virtual, você pode configurar o portal do desenvolvedor, o gateway de API e outros pontos de extremidade de Gerenciamento de API para serem acessíveis a partir da Internet (modo externo) ou somente dentro da rede virtual (modo interno).

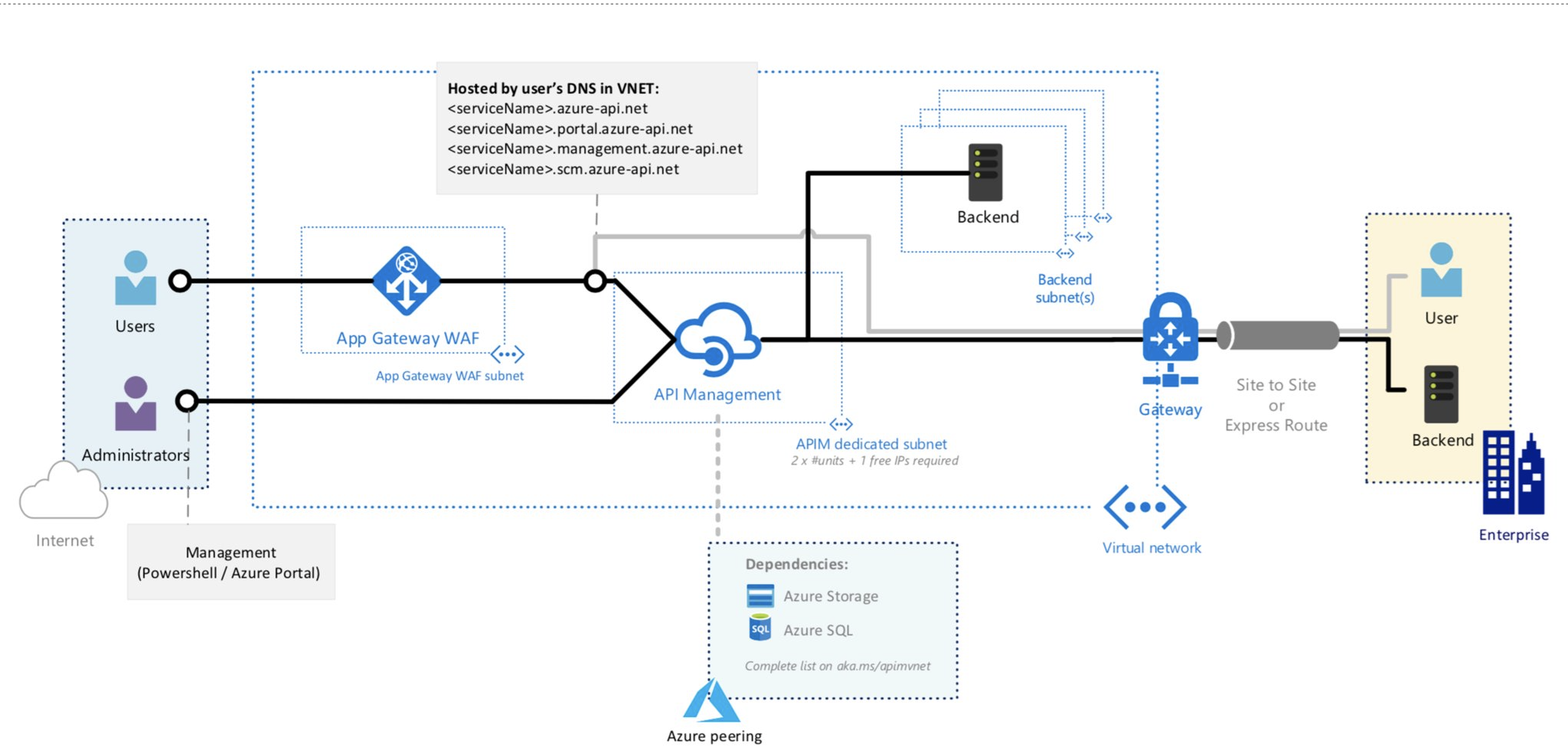

Externo - Os pontos de extremidade de Gerenciamento de API são acessíveis a partir da Internet pública por meio de um balanceador de carga externo. O gateway pode acessar recursos dentro da rede virtual.

Use o Gerenciamento de API no modo externo para acessar serviços de back-end implantados na rede virtual.

Interno - Os pontos de extremidade do Gerenciamento de API são acessíveis somente de dentro da rede virtual por meio de um balanceador de carga interno. O gateway pode acessar recursos dentro da rede virtual.

Use o Gerenciamento de API no modo interno para:

- Torne as APIs hospedadas em seu datacenter privado acessíveis com segurança por terceiros usando conexões VPN do Azure ou a Rota Expressa do Azure.

- Habilite cenários de nuvem híbrida expondo suas APIs baseadas em nuvem e APIs locais por meio de um gateway comum.

- Gerencie suas APIs hospedadas em vários locais geográficos, usando um único ponto de extremidade de gateway.

Injeção de rede virtual (camadas v2)

Na camada API Management Premium v2, injete sua instância em uma sub-rede delegada de uma rede virtual para proteger o tráfego de entrada e saída do gateway. Atualmente, você pode definir configurações para injeção de rede virtual no momento em que cria a instância.

Nesta configuração:

- O ponto de extremidade do gateway de Gerenciamento de API é acessível através da rede virtual em um endereço IP privado.

- O Gerenciamento de API pode fazer solicitações de saída para back-ends de API isolados na rede.

Essa configuração é recomendada para cenários em que você deseja isolar a instância de Gerenciamento de API e as APIs de back-end. A injeção de rede virtual na camada Premium v2 gerencia automaticamente a conectividade de rede para a maioria das dependências de serviço para o Gerenciamento de API do Azure.

Para obter mais informações, consulte Injetar uma instância Premium v2 em uma rede virtual.

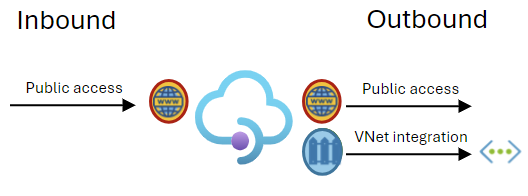

Integração de rede virtual (camadas v2)

As camadas Standard v2 e Premium v2 oferecem suporte à integração de rede virtual de saída para permitir que sua instância de Gerenciamento de API alcance back-ends de API isolados em uma única rede virtual conectada. O gateway de Gerenciamento de API, o plano de gerenciamento e o portal do desenvolvedor permanecem acessíveis publicamente a partir da Internet.

A integração de saída permite que a instância de Gerenciamento de API alcance serviços de back-end públicos e isolados de rede.

Para obter mais informações, consulte Integrar uma instância de Gerenciamento de API do Azure a uma rede virtual privada para conexões de saída.

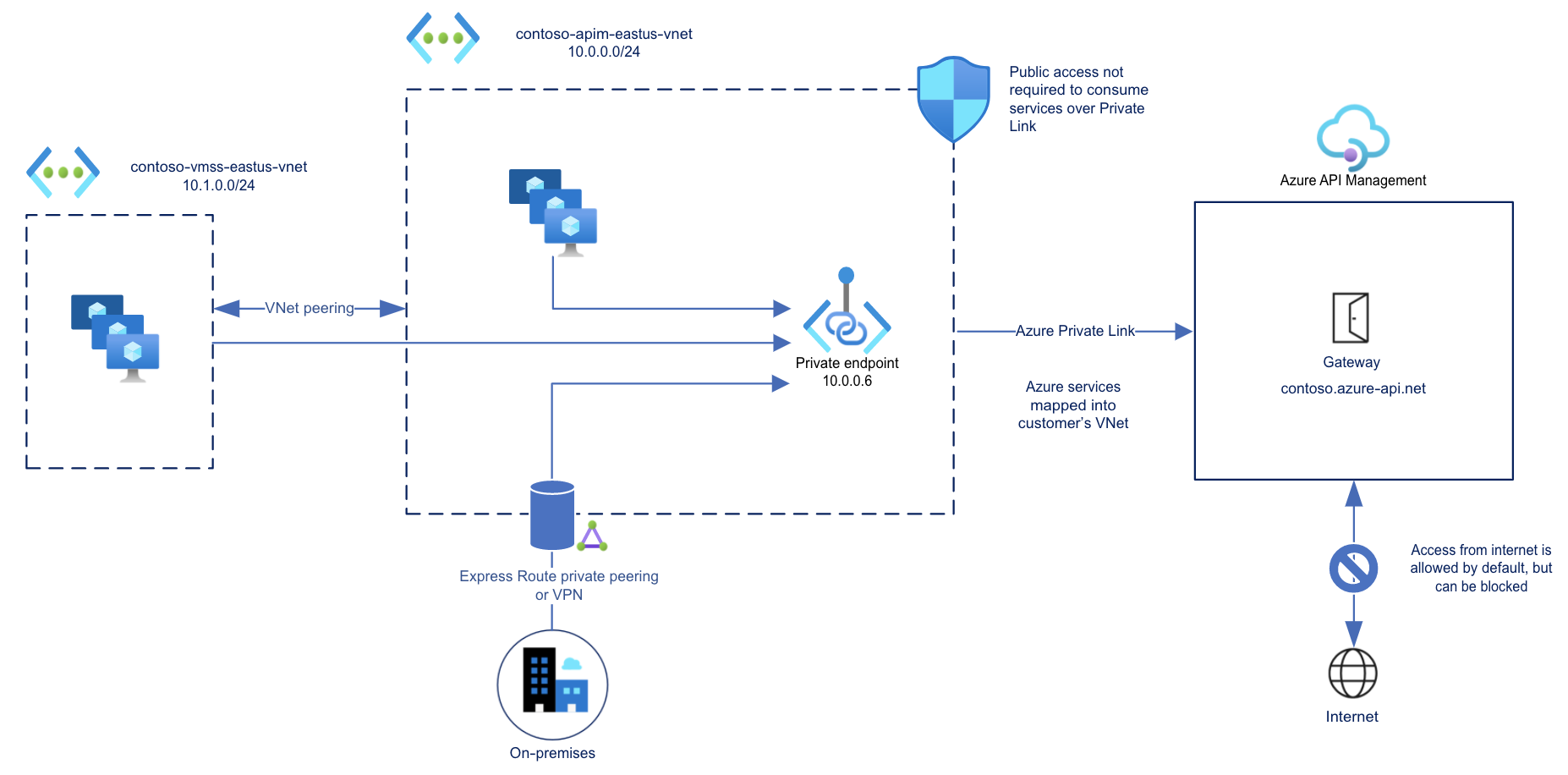

Ponto de extremidade privado de entrada

O Gerenciamento de API oferece suporte a pontos de extremidade privados para conexões de cliente de entrada seguras com sua instância de Gerenciamento de API. Cada conexão segura usa um endereço IP privado de sua rede virtual e do Azure Private Link.

Com um ponto final privado e o Private Link, pode:

Criar várias ligações do Private Link a uma instância de Gestão de API.

Utilizar o ponto final privado para enviar tráfego de entrada numa ligação segura.

Utilizar políticas para distinguir o tráfego proveniente do ponto final privado.

Limitar o tráfego de entrada apenas para pontos finais privados, o que impede transferências de dados não autorizadas.

Combine pontos de extremidade privados de entrada para instâncias padrão v2 com integração de rede virtual de saída para fornecer isolamento de rede de ponta a ponta de seus clientes de gerenciamento de API e serviços de back-end.

Importante

- Você só pode configurar uma conexão de ponto de extremidade privada para o tráfego de entrada para a instância de Gerenciamento de API.

Para obter mais informações, consulte Conectar-se de forma privada ao Gerenciamento de API usando um ponto de extremidade privado de entrada.

Configurações avançadas de rede

Pontos de extremidade de gerenciamento de API segura com um firewall de aplicativo Web

Você pode ter cenários em que precisa de acesso externo e interno seguro à sua instância de Gerenciamento de API e flexibilidade para alcançar back-ends privados e locais. Para esses cenários, você pode optar por gerenciar o acesso externo aos pontos de extremidade de uma instância de gerenciamento de API com um firewall de aplicativo Web (WAF).

Um exemplo é implantar uma instância de Gerenciamento de API em uma rede virtual interna e rotear o acesso público a ela usando um Gateway de Aplicativo do Azure voltado para a Internet:

Para obter mais informações, consulte Implantar o gerenciamento de API em uma rede virtual interna com o Application Gateway.

Conteúdos relacionados

Saiba mais sobre a configuração de rede virtual com o Gerenciamento de API:

- Implante sua instância de Gerenciamento de API do Azure em uma rede virtual - modo externo.

- Implante sua instância de Gerenciamento de API do Azure em uma rede virtual - modo interno.

- Conecte-se de forma privada ao Gerenciamento de API usando um ponto de extremidade privado

- Injetar uma instância Premium v2 em uma rede virtual

- Integrar uma instância de Gerenciamento de API do Azure a uma rede virtual privada para conexões de saída

- Defender sua instância de Gerenciamento de API do Azure contra ataques DDoS

Para saber mais sobre as redes virtuais do Azure, comece com as informações na Visão geral da Rede Virtual do Azure.