Substituir Opções de Mitigação de Processo para ajudar a aplicar políticas de segurança relacionadas ao aplicativo

O Windows inclui "Opções de Mitigação de Processos" configuráveis por políticas de grupo que adicionam proteções avançadas contra ataques baseados na memória, ou seja, ataques em que o software maligno manipula a memória para obter o controlo de um sistema. Por exemplo, o software maligno pode tentar utilizar excessos de memória intermédia para injetar código executável malicioso na memória, mas as Opções de Mitigação de Processos podem impedir a execução do código malicioso.

Importante

Recomendamos que experimente estas mitigações num laboratório de teste antes de implementar na sua organização, para determinar se interferem com as aplicações necessárias da sua organização.

As definições da Política de Grupo neste artigo estão relacionadas com três tipos de mitigações de processos. Os três tipos estão ativados por predefinição para aplicações de 64 bits, mas ao utilizar as definições de Política de Grupo descritas neste artigo, pode configurar mais proteções. Os tipos de mitigações de processos são:

- A Prevenção de Execução de Dados (DEP) é uma funcionalidade de proteção de memória ao nível do sistema que permite ao sistema operativo marcar uma ou mais páginas de memória como não aprovisionáveis, impedindo que o código seja executado a partir dessa região de memória, para ajudar a impedir a exploração de ultrapassagens da memória intermédia. A DEP ajuda a impedir que o código seja executado a partir de páginas de dados, como heap padrão, pilhas e pools de memória. Para obter mais informações, veja Prevenção de Execução de Dados.

- O Structured Exception Handling Overwrite Protection (SEHOP) foi concebido para bloquear exploits que utilizam a técnica de substituição do Processador de Exceções Estruturados (SEH). Uma vez que este mecanismo de proteção é fornecido em tempo de execução, ajuda a proteger as aplicações, independentemente de serem compiladas com as melhorias mais recentes. Para obter mais informações, veja Structured Exception Handling Overwrite Protection (Proteção contra Substituição do Processamento de Exceções Estruturadas).

-

A Aleatoriedade do Esquema de Espaço de Endereços (ASLR) carrega DLLs em endereços de memória aleatórios no momento do arranque para mitigar contra software maligno concebido para atacar localizações de memória específicas, onde se espera que sejam carregados DLLs específicos. Para obter mais informações, veja Aleatoriedade do Esquema de Espaço de Endereços. Para encontrar mais proteções ASLR na tabela abaixo, procure

IMAGESouASLR.

O procedimento seguinte descreve como utilizar a Política de Grupo para substituir as definições individuais das Opções de Mitigação de Processos .

Para modificar as Opções de Mitigação de Processos

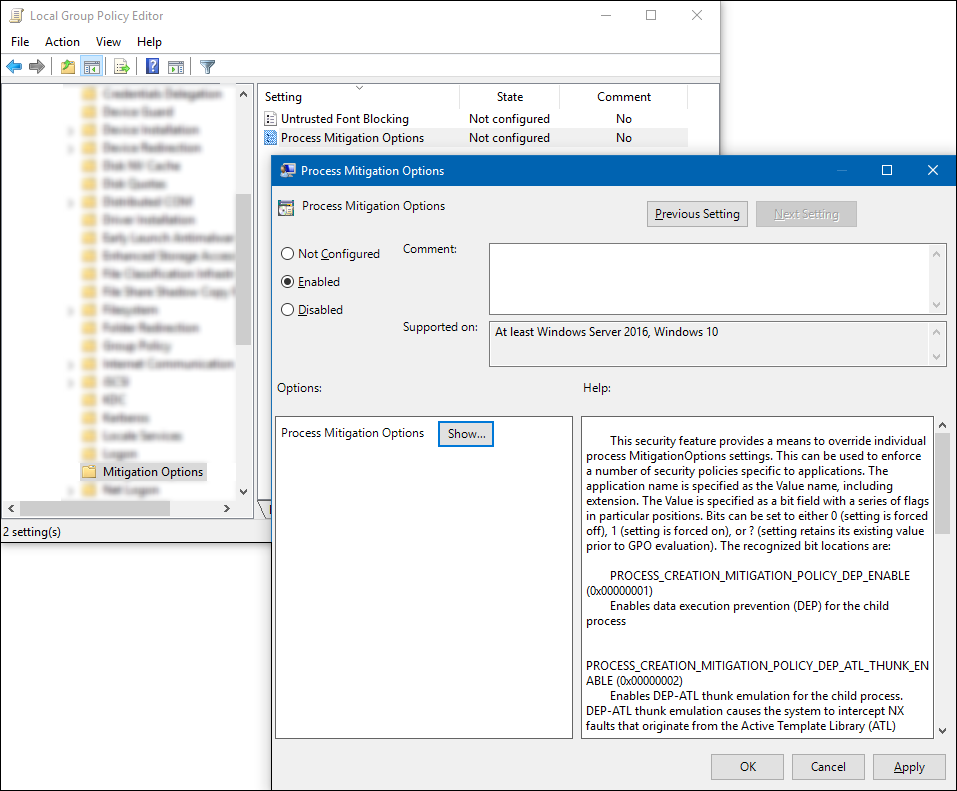

Abra o editor de Política de Grupo e aceda à definição Modelos Administrativos\Sistema\Opções de Mitigação\Opções de Mitigação de Processos .

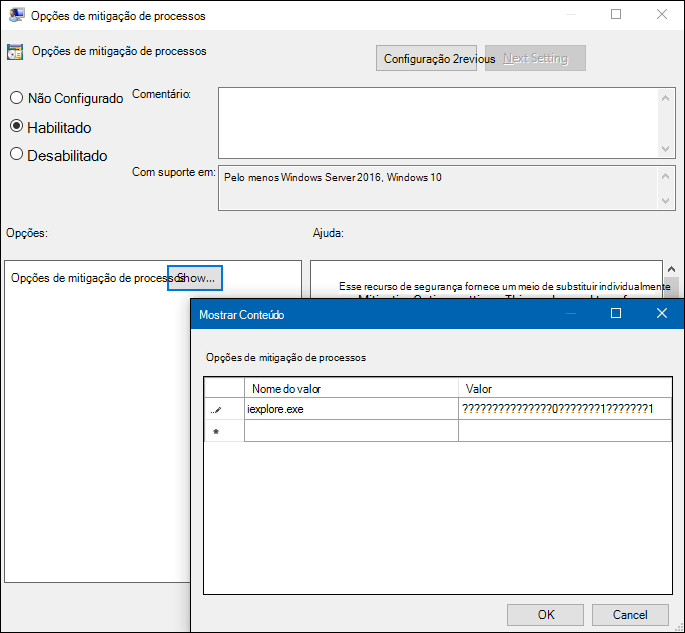

Selecione Ativado e, em seguida, na área Opções , selecione Mostrar para abrir a caixa Mostrar Conteúdo , onde pode adicionar as suas aplicações e os valores de sinalizador de bits adequados, conforme mostrado nas secções Definir o campo de bits e Exemplo deste artigo.

Importante

Para cada aplicação que pretende incluir, tem de incluir:

- Nome do valor. O nome do ficheiro da aplicação, incluindo a extensão. Por exemplo,

iexplore.exe. - Valor. Um campo de bits com uma série de sinalizadores de bits em posições específicas. Os bits podem ser definidos como

0(onde a definição é forçada),1(onde a definição é forçada) ou?(onde a definição retém o valor existente anterior). Definir sinalizadores de bits em posições não especificadas aqui para nada além?de pode causar comportamentos indefinidos.

- Nome do valor. O nome do ficheiro da aplicação, incluindo a extensão. Por exemplo,

Definir o campo de bits

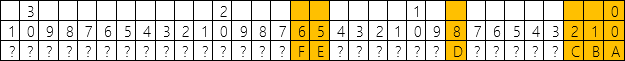

Eis uma representação visual das localizações do sinalizador de bits para as várias definições de Opções de Mitigação de Processos:

Onde os sinalizadores de bits são lidos da direita para a esquerda e são definidos como:

| Sinalizador | Localização de bits | Configuração | Detalhes |

|---|---|---|---|

| A | 0 | PROCESS_CREATION_MITIGATION_POLICY_DEP_ENABLE (0x00000001) |

Ativa a Prevenção de Execução de Dados (DEP) para processos subordinados. |

| B | 1 | PROCESS_CREATION_MITIGATION_POLICY_DEP_ATL_THUNK_ENABLE (0x00000002) |

Ativa a emulação DEP-ATL thunk para processos subordinados. A emulação thunk de DEP-ATL permite que o sistema intercete falhas não aprovisionáveis (NX) que têm origem na camada thunk da Biblioteca de Modelos Ativos (ATL) e, em seguida, emula e processa as instruções para que o processo possa continuar a ser executado. |

| C | 2 | PROCESS_CREATION_MITIGATION_POLICY_SEHOP_ENABLE (0x00000004) |

Ativa a Proteção contra Substituição (SEHOP) do Processador de Exceções Estruturadas para processos subordinados. O SEHOP ajuda a bloquear exploits que utilizam a técnica de substituição do Processador de Exceções Estruturadas (SEH). |

| D | 8 | PROCESS_CREATION_MITIGATION_POLICY_FORCE_RELOCATE_IMAGES_ALWAYS_ON (0x00000100) |

Utiliza a definição forçar a Aleatoriedade do Esquema de Espaço de Endereços (ASLR) para agir como se tivesse ocorrido uma colisão da base de imagens no momento da carga, forçando a reutilização de imagens que não são compatíveis com base dinâmica. As imagens sem a secção de reposicionamento de base não são carregadas se forem necessárias reposicionamentos. |

| E | 15 | PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_ON (0x00010000) |

Ativa a política de aleatoriedade de baixo para cima, que inclui opções de aleatoriedade de pilha e faz com que uma localização aleatória seja utilizada como o endereço de utilizador mais baixo. |

| F | 16 | PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_OFF (0x00020000) |

Desativa a política de aleatoriedade de baixo para cima, que inclui opções de aleatoriedade de pilha e faz com que uma localização aleatória seja utilizada como o endereço de utilizador mais baixo. |

Exemplo

Se quiser ativar as definições de PROCESS_CREATION_MITIGATION_POLICY_DEP_ENABLE e PROCESS_CREATION_MITIGATION_POLICY_FORCE_RELOCATE_IMAGES_ALWAYS_ON , desative a definição de PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_OFF e deixe tudo o resto como valores predefinidos, deverá escrever um valor de ???????????????0???????1???????1.