Minimize as ameaças usando recursos de segurança do Windows 10

Aplica-se a:

- Windows 10

Este tópico fornece uma visão geral de algumas ameaças de software e firmware enfrentadas no cenário de segurança atual e as mitigações oferecidas pelo Windows 10 em resposta a essas ameaças. Para obter informações sobre os tipos de proteção relacionados oferecidos pela Microsoft, consulte Tópicos relacionados.

| Seção | Conteúdo |

|---|---|

| O cenário de ameaças à segurança | Descreve a natureza atual do cenário de ameaça à segurança e define como o Windows 10 foi projetado para atenuar vulnerabilidades de software e ameaças semelhantes. |

| Mitigações configuráveis do Windows 10 | Fornece tabelas de mitigações de ameaças configuráveis com links para obter mais informações. Recursos do produto, como o Device Guard aparecem na Tabela 1, e as opções de proteção de memória, como prevenção de execução de dados aparecem na tabela 2. |

| Mitigações integradas ao Windows 10 | Fornece descrições de mitigações Windows 10 que não necessitam de configuração— estão incorporadas no sistema operativo. Por exemplo, as proteções de heap e as proteções de pool de Kernel estão integradas ao Windows 10. |

| Entendendo o Windows 10 com relação ao Enhanced Mitigation Experience Toolkit | Descreve como mitigações no Enhanced Mitigation Experience Toolkit (EMET) correspondem aos recursos integrados do Windows 10 e como converter as configurações do EMET em políticas de redução de risco para o Windows 10. |

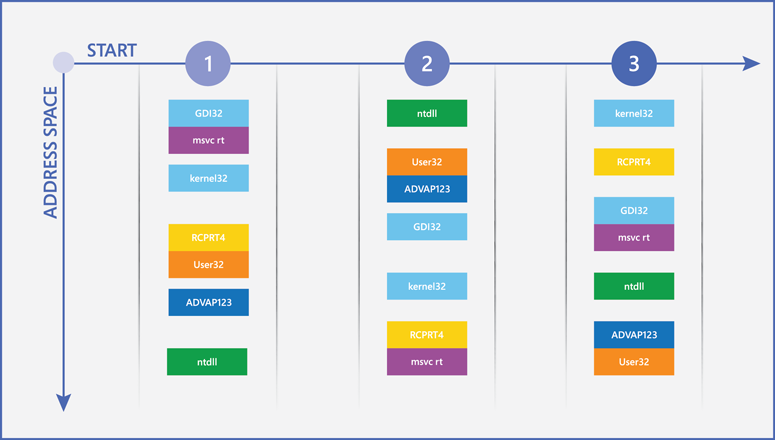

Este tópico se concentra em mitigações de pré-violação destinadas à proteção do dispositivo e resistência a ameaças. Essas proteções funcionam com outras defesas de segurança no Windows 10, conforme apresentado na ilustração a seguir:

Figura 1. Proteção de dispositivos e resistência a ameaças como parte das defesas de segurança Windows 10

O cenário de ameaças à segurança

O panorama das ameaças à segurança de hoje é de ameaças agressivas e tenazes. Nos anos anteriores, invasores mal-intencionados se concentravam principalmente em receber o reconhecimento da comunidade por meio de seus ataques ou a emoção de colocar temporariamente um sistema offline. Desde então, os motivos do agressor mudaram para ganhar dinheiro, incluindo manter dispositivos e dados reféns até que o proprietário pague o resgate exigido. Ataques modernos cada vez mais se concentram no roubo de propriedade intelectual em grande escala; na degradação do sistema visado que pode resultar em perda financeira; e agora até mesmo o cyberterrorismo que ameaça a segurança de indivíduos, empresas e interesses nacionais em todo o mundo. Esses invasores são geralmente indivíduos altamente treinados e especialistas em segurança, alguns dos quais estão a serviço de nações que possuem grandes orçamentos e recursos humanos aparentemente ilimitados. Ameaças como essas exigem uma abordagem que pode superar esse desafio.

Em reconhecimento a este cenário, a atualização do Windows 10 Creator (Windows 10, versão 1703) inclui vários recursos de segurança que foram criados para tornar difícil (e cara) localizar e explorar muitas vulnerabilidades de software. Esses recursos são projetados para:

Eliminar classes inteiras de vulnerabilidades

Interromper técnicas de exploração

Conter os danos e evitar a persistência

Limitar o intervalo de oportunidade para explorar

As seções a seguir fornecem mais detalhes sobre mitigações de segurança no Windows 10, versão 1703.

Mitigações configuráveis do Windows 10

As mitigações do Windows 10 que você pode configurar estão listadas nas duas tabelas a seguir. A primeira tabela abrange uma ampla gama de proteções para dispositivos e usuários em toda a empresa e a segunda tabela faz uma busca detalhada em proteções específicas de memória, como Prevenção de Execução de Dados. Opções de proteção de memória oferecem mitigações específicas contra malware que tenta manipular memória para obter o controle de um sistema.

Table 1 Windows 10 mitigações que pode configurar

| Mitigação e ameaça correspondente | Descrição e links |

|---|---|

|

Windows Defender SmartScreen Ajuda a impedir que aplicativos mal-intencionados Sejam baixados |

O Windows Defender SmartScreen pode verificar a reputação de um aplicativo baixado, usando um serviço que a Microsoft mantém. A primeira vez que um usuário executa um app que se origina da Internet (ainda que o usuário tenha copiado de outro computador), o SmartScreen verifica se o app não tem uma reputação ou é conhecido por ser mal-intencionado e responde de acordo. Obter mais informações: Windows Defender SmartScreen, posteriormente neste tópico |

|

Credential Guard Ajuda a impedir que os invasores tenham acesso ao sistema por meio de ataques Pass-the-Hash ou Pass-the-Ticket |

O Credential Guard usa segurança baseada em virtualização para isolar segredos, como hashes de senha NTLM e tíquetes de concessão de tíquete Kerberos, de maneira que apenas o software do sistema com privilégios possa acessá-los. O Credential Guard está incluído no Windows 10 Enterprise e Windows Server 2016. Obter mais informações: Proteger credenciais de domínio derivadas com o Credential Guard |

|

Anexação de certificado empresarial Ajuda a impedir ataques a intermediários que utilizam PKI |

A anexação de certificado empresarial permite que você proteja seus nomes de domínio interno de encadear certificados indesejados ou certificados emitidos de modo fraudulento. Com a afixação de certificados empresariais, pode "afixar" (associar) um certificado X.509 e a respetiva chave pública à respetiva Autoridade de Certificação, raiz ou folha. Obter mais informações: Anexação de Certificado Empresarial |

|

Device Guard Ajuda a impedir que um dispositivo execute malware ou outros aplicativos não confiáveis |

O Device Guard inclui uma política de Integridade de Código que cria; uma lista de permissões de aplicações fidedignas— as únicas aplicações autorizadas a ser executadas na sua organização. O Device Guard também inclui uma poderosa mitigação de sistema denominada integridade de código protegida por hipervisor (HVCI), que utiliza segurança baseada em virtualização (VBS) para proteger o processo de validação da integridade do código no modo kernel do Windows. O HVCI tem requisitos de hardware específicos e funciona com as políticas de integridade de código para ajudar a impedir ataques, ainda que tenham acesso ao kernel. O Device Guard está incluído no Windows 10 Enterprise e no Windows Server 2016. Obter mais informações: Introdução ao Device Guard |

|

Antivírus Microsoft Defender, ajuda a manter os dispositivos livres de vírus e outros malware |

Windows 10 inclui Microsoft Defender Antivírus, uma solução antimalware de caixa de entrada robusta. Microsoft Defender Antivírus foi significativamente melhorado desde que foi introduzido no Windows 8. Mais informações: Microsoft Defender Antivírus, mais adiante neste tópico |

|

Bloqueio de fontes não confiáveis ajuda a impedir que fontes sejam usadas em ataques de elevação de privilégio |

Bloquear fontes não confiáveis é uma configuração que permite a você impedir que usuários carreguem fontes que são "não confiáveis" em sua rede, o que pode mitigar ataques de elevação de privilégio associados à análise de arquivos de fonte. No entanto, a partir do Windows 10, versão 1703, essa mitigação é menos importante, porque a análise de fonte é isolada em uma área restrita de AppContainer (para obter uma lista descrevendo isso e outras proteções de pool de kernel, consulte proteções de pool de Kernel, posteriormente neste tópico). Obter mais informações: Bloquear fontes não confiáveis em uma empresa |

|

Proteções de memória ajudam a impedir malware de usar técnicas de manipulação de memória como saturações de buffer |

Essas mitigações, listadas na tabela 2, ajudam a proteger contra ataques baseados em memória, em que o malware ou outro código manipula a memória para assumir o controle de um sistema (por exemplo, um malware que tenta usar saturações de buffer para injetar código executável mal-intencionado em memória. Observação: Um subconjunto de aplicações não poderá ser executado se algumas destas mitigações estiverem definidas para as definições mais restritivas. Testar pode ajudá-lo a maximizar a proteção enquanto ainda permite que esses aplicativos sejam executados. Obter mais informações: Tabela 2, mais adiante neste tópico. |

|

Inicialização segura UEFI ajuda a proteger a plataforma de kits de arranque e rootkits |

A inicialização segura Unified Extensible Firmware Interface (UEFI) é um padrão de segurança firmware integrado ao computadores pelos fabricantes a partir do Windows 8. Ela ajuda a proteger o processo de inicialização e o firmware contra falsificação, por exemplo, de um invasor fisicamente presente ou de formas de malware que são executadas no início do processo de inicialização ou no kernel, após a inicialização. Mais informações: UEFI e Arranque Seguro |

|

Antimalware de Início Antecipado (ELAM) ajuda a proteger a plataforma de rootkits disfarçados de drivers |

O Antimalware de Início Antecipado (ELAM) foi concebido para permitir que a solução antimalware seja iniciada antes de todos os controladores e aplicações que não sejam da Microsoft. Se o malware modificar um driver relacionado à inicialização, a ELAM detectará a mudança e o Windows impedirá o driver de iniciar, bloqueando, dessa forma, os rootkits baseados no driver. Obter mais informações: Antimalware de Início Antecipado |

|

Atestado de Integridade do Dispositivo ajuda a impedir que dispositivos comprometidos aceder a uma organização organização |

O DHA (Atestado de Integridade do Dispositivo) oferece uma forma de confirmar que dispositivos que estão tentando se conectar à rede da organização estão em estado íntegro, não comprometidos por malware. Quando o DHA tiver sido configurado, as medições de dados de arranque reais de um dispositivo podem ser verificadas em relação aos dados de arranque "em bom estado de funcionamento" esperados. Se a verificação indica que um dispositivo é não íntegro, o dispositivo pode ser impedido de acessar a rede. Obter mais informações: Controlar a integridade dos dispositivos baseados no Windows 10 e Atestado de Integridade do Dispositivo |

Mitigações configuráveis do Windows 10 projetadas para ajudar a proteger contra manipulação de memória exigem entendimento profundo dessas ameaças e mitigações e conhecimento sobre como o sistema operacional e os aplicativos tratam a memória. O processo padrão para maximizar esses tipos de mitigações é trabalhar em um laboratório de teste para descobrir se uma determinada configuração interfere em todos os aplicativos que você usa para que você possa implantar as configurações que maximizam a proteção, enquanto ainda permite que aplicativos sejam executados corretamente.

Enquanto profissional de TI, pode pedir aos programadores de aplicações e fornecedores de software que forneçam aplicações que incluam uma proteção adicional denominada Control Flow Guard (CFG). Nenhuma configuração é necessária no sistema operacional — a proteção é compilada aos aplicativos. Mais informações podem ser encontradas em Proteção do Fluxo de Controle.

Tabela 2 Mitigações de Windows 10 configuráveis concebidas para ajudar a proteger contra exploits de memória

| Mitigação e ameaça correspondente | Descrição |

|---|---|

|

Prevenção de Execução de Dados (DEP) ajuda a impedir exploração de saturações de buffer |

Prevenção de execução de dados (DEP) é um recurso de proteção de memória em nível de sistema disponível nos sistemas operacionais Windows. A DEP permite que o sistema operacional marque uma ou mais páginas de memória como não-executáveis, o que impede que o código seja executado a partir dessa região da memória para ajudar a evitar a exploração de saturações do buffer. A DEP ajuda a impedir que o código seja executado a partir de páginas de dados, como heap padrão, pilhas e pools de memória. Embora algumas aplicações tenham problemas de compatibilidade com o DEP, a maioria das aplicações não. Obter mais informações: Prevenção de Execução de Dados, posteriormente neste tópico. Política de Grupo definições: o DEP está ativado por predefinição para aplicações de 64 bits, mas pode configurar mais proteções DEP com as definições de Política de Grupo descritas em Substituir Opções de Mitigação de Processos para ajudar a impor políticas de segurança relacionadas com aplicações. |

|

SEHOP ajuda a impedir que substituição de manipulação de exceções estruturadas |

SEHOP (Manipulador de exceção estruturado que substitui a proteção) foi projetado para ajudar a bloquear explorações que usam a técnica de substituição do SEH (manipulador de exceção estruturado). Uma vez que este mecanismo de proteção é fornecido em tempo de execução, ajuda a proteger as aplicações, independentemente de terem sido compiladas com as melhorias mais recentes. Alguns aplicativos têm problemas de compatibilidade com SEHOP, então certifique-se de testar o ambiente. Obter mais informações: Manipulador de exceção estruturado que substitui a proteção, posteriormente neste tópico. Política de Grupo definição: o SEHOP está ativado por predefinição para aplicações de 64 bits, mas pode configurar mais proteções SEHOP com a definição Política de Grupo descrita em Opções de Mitigação de Processos de Substituição para ajudar a impor políticas de segurança relacionadas com aplicações. |

|

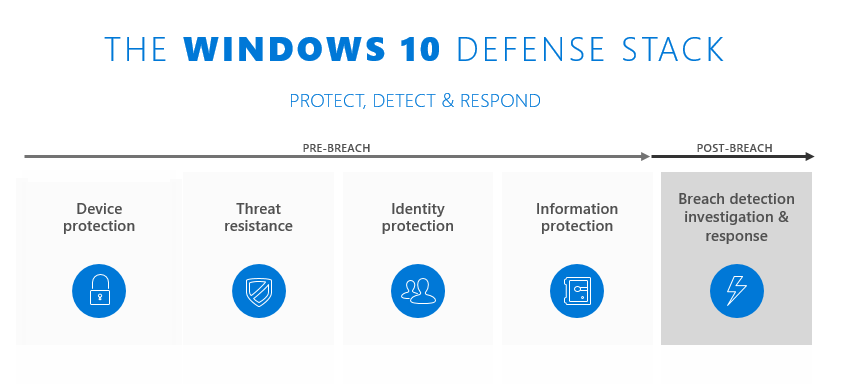

ASLR ajuda a mitigar ataques de malware com base em locais de memória esperados |

Address Space Layout Randomization (ASLR) carrega DLLs em endereços de memória aleatórios no momento da inicialização. Este carregamento - de DLLs específicos - ajuda a mitigar o software maligno concebido para atacar localizações de memória específicas. Obter mais informações: Address Space Layout Randomization, posteriormente neste tópico. Política de Grupo definições: o ASLR está ativado por predefinição para aplicações de 64 bits, mas pode configurar mais proteções ASLR com as definições de Política de Grupo descritas em Opções de Mitigação de Processos de Substituição para ajudar a impor políticas de segurança relacionadas com aplicações. |

Windows Defender SmartScreen

O Windows Defender SmartScreen notifica os usuários caso eles cliquem nos sites de malware e phishing relatados, além de ajudar a protegê-los contra downloads não seguros ou a tomar decisões informadas sobre downloads.

Para Windows 10, a Microsoft melhorou a capacidade de proteção do SmartScreen (agora denominado Windows Defender SmartScreen) ao integrar as suas capacidades de reputação de aplicações no próprio sistema operativo, o que permite ao Windows Defender SmartScreen marcar a reputação dos ficheiros transferidos a partir da Internet e avisar os utilizadores quando estão prestes a executar um ficheiro transferido de alto risco. Quando um utilizador executa pela primeira vez uma aplicação com origem na Internet, o Windows Defender SmartScreen verifica a reputação da aplicação ao utilizar assinaturas digitais e outros fatores num serviço que a Microsoft mantém. Se a aplicação não tiver uma reputação ou for conhecida por ser maliciosa, o Windows Defender SmartScreen avisa o utilizador ou bloqueia totalmente a execução, dependendo da forma como o administrador configurou Microsoft Intune ou Política de Grupo definições.

Para obter mais informações, consulte Microsoft Defender Descrição geral do SmartScreen.

Microsoft Defender Antivírus

Microsoft Defender Antivírus no Windows 10 utiliza uma abordagem multifacetado para melhorar o antimalware:

A verificação de adulteração ajuda a proteger Microsoft Defender próprio Antivírus contra ataques de software maligno. Por exemplo, o Microsoft Defender Antivírus usa Processos Protegidos, o que impede que processos não confiáveis tentem violar componentes do Microsoft Defender Antivírus, suas chaves de registro e assim por diante. (Processos protegidos são descritos posteriormente neste tópico.)

Proteção entregue na nuvem ajuda a detectar e bloquear novo malware em segundos, mesmo que o malware não tenha sido visto antes. O serviço, disponível a partir do Windows 10, versão 1703, usa recursos distribuídos e aprendizado de máquina para fornecer proteção a pontos de extremidade a uma taxa que é muito mais rápido do que atualizações de assinaturas tradicionais.

O Contexto local avançado aprimora a forma como o malware é identificado. Windows 11 informa Microsoft Defender Antivírus não só sobre conteúdos como ficheiros e processos, mas também sobre a origem do conteúdo, onde foi armazenado e muito mais. As informações sobre a origem e o histórico permitem que Microsoft Defender Antivírus apliquem diferentes níveis de escrutínio a diferentes conteúdos.

Os sensores globais extensivos ajudam a manter Microsoft Defender Antivírus atualizado e consciente do software maligno mais recente. Este status atualizado é realizado de duas formas: ao recolher os dados de contexto local avançados dos pontos finais e ao analisar centralmente esses dados.

As funcionalidades de nível empresarial fornecem aos profissionais de TI as ferramentas e as opções de configuração necessárias para tornar Microsoft Defender Antivírus numa solução antimalware de classe empresarial.

Para obter mais informações, consulte Windows Defender no Windows 10 e Visão geral do Windows Defender para o Windows Server.

Para obter informações sobre Microsoft Defender para Ponto de Extremidade, um serviço que ajuda as empresas a detetar, investigar e responder a ataques avançados e direcionados nas suas redes, veja Microsoft Defender para Ponto de Extremidade (recursos) e Microsoft Defender para Ponto de Extremidade (documentação).

Prevenção de Execução de Dados

O malware depende da sua capacidade de inserir uma carga mal-intencionada na memória para que ela seja executada posteriormente. Não seria ótimo se pudesse impedir a execução de software maligno se escrevesse numa área que foi alocada apenas para o armazenamento de informações?

A DEP (Prevenção de Execução de Dados) faz exatamente isso, reduzindo consideravelmente o intervalo de memória que código malicioso pode usar para seu benefício. O DEP utiliza o bit Sem eXecute nas CPUs modernas para marcar blocos de memória como só de leitura para que esses blocos não possam ser utilizados para executar código malicioso que possa ser inserido através de uma exploração de vulnerabilidades.

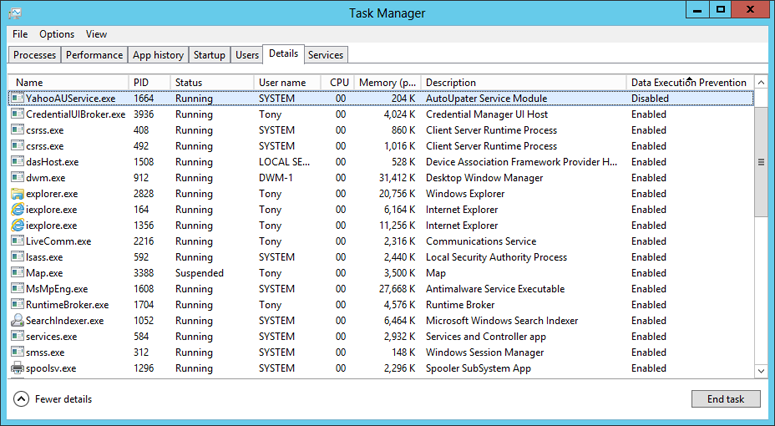

Para usar o Gerenciador de tarefas para ver os aplicativos que usam DEP

Abra o Gerenciador de tarefas: pressione Ctrl + Alt + Del e selecione Gerenciador de tarefas, ou pesquise na tela inicial.

Clique em Mais Detalhes (se necessário) e, em seguida, clique na guia Detalhes .

Clique com botão direito do mouse em qualquer título de coluna e, em seguida, clique em Selecionar Colunas.

Na caixa de diálogo Selecionar Colunas , marque a última caixa de seleção Prevenção de Execução de Dados .

Clique em OK.

Agora você pode ver quais processos possuem DEP habilitada.

Figura 2. Processos nos quais a DEP foi habilitada no Windows 10

Você pode usar o Painel de Controle para exibir ou alterar as configurações da DEP.

Para usar o Painel de Controle para exibir ou alterar as configurações da DEP em um computador individual

Abra o Painel de Controle, sistema: clique em Iniciar, digite Sistema de Painel de Controle, e pressione ENTER.

Clique em Configurações avançadas do sistema e clique na guia Avançado.

Na caixa Desempenho, clique em Configurações.

Em Opções de Desempenho, clique na guia Prevenção de Execução de Dados.

Selecione uma opção:

Ativar a DEP somente para programas e serviços essenciais do Windows

Ativar a DEP para todos os programas e serviços, exceto aqueles que eu selecionar. Se escolher esta opção, utilize os botões Adicionar e Remover para criar a lista de exceções para as quais o DEP não será ativado.

Para usar Política de Grupo para controlar as configurações da DEP

Você pode usar a configuração Política de Grupo chamada Opções de Mitigação de Processo para controlar as configurações da DEP. Alguns aplicativos têm problemas de compatibilidade com a DEP, então certifique-se de testar o ambiente. Para usar a configuração da Política de Grupo, acesse Substituir opções de mitigação de processo para ajudar a impor políticas de segurança específicas relacionadas ao app.

Manipulador de exceção estruturado que substitui a proteção

O Processamento de Exceções Estruturadas – Proteção Contra Substituição (SEHOP) ajuda a impedir que os atacantes possam utilizar código malicioso para explorar o SeH (Structured Exception Handling ), que é parte integrante do sistema e permite que as aplicações (não maliciosas) processem as exceções adequadamente. Uma vez que este mecanismo de proteção é fornecido em tempo de execução, ajuda a proteger as aplicações, independentemente de terem sido compiladas com as melhorias mais recentes.

Você pode usar a configuração Política de Grupo chamada Opções de Mitigação de Processo para controlar a configuração do SEHOP. Alguns aplicativos têm problemas de compatibilidade com SEHOP, então certifique-se de testar o ambiente. Para usar a configuração da Política de Grupo, acesse Substituir opções de mitigação de processo para ajudar a impor políticas de segurança específicas relacionadas ao app.

ASLR (Address Space Layout Randomization)

Uma das técnicas mais comuns usadas para obter acesso a um sistema é encontrar uma vulnerabilidade em um processo privilegiado que já está em execução, adivinhar ou encontrar um local na memória onde códigos e dados importantes do sistema foram colocados, e substituir essas informações por uma carga mal intencionada. Qualquer software maligno que possa escrever diretamente na memória do sistema pode substituí-lo em localizações bem conhecidas e previsíveis.

A ASLR (Randomização de Layout de Espaço de Endereço) torna esse tipo de ataque muito mais difícil porque ela torna aleatório a forma e o local em que os dados são armazenados na memória. Com o ASLR, é mais difícil para o software maligno encontrar a localização específica de que precisa para atacar. A Figura 3 ilustra como a ASLR funciona, mostrando como os locais de diferentes componentes essenciais do Windows podem mudar na memória entre as reinicializações.

Figura 3. ASLR no trabalho

Windows 10 se aplica a ASLR holisticamente em todo o sistema e aumenta o nível de entropia muitas vezes em comparação com versões anteriores do Windows para combater ataques sofisticados como a pulverização de pilha. Processos de sistemas e aplicativos de 64 bits podem tirar proveito de um espaço de memória muito maior, o que torna ainda mais difícil para o malware prever onde o Windows 10 armazena os dados vitais. Quando usada em sistemas que tenham TPMs, a randomização de memória ASLR será cada vez mais exclusiva em todos os dispositivos, o que torna ainda mais difícil que uma exploração bem-sucedida que funciona em um sistema funcione confiavelmente em outro.

Pode utilizar a definição Política de Grupo denominada Opções de Mitigação de Processos para controlar as definições do ASLR ("Force ASLR" e "ASLR de baixo para cima"), conforme descrito em Substituir Opções de Mitigação de Processos para ajudar a impor políticas de segurança relacionadas com aplicações.

Mitigações integradas ao Windows 10

O Windows 10 oferece muitas mitigações de ameaças para se proteger contra explorações que estão integradas ao sistema operacional e não precisam de configuração dentro do sistema operacional. A tabela subsequente descreve algumas destas mitigações.

O Control Flow Guard (CFG) é uma mitigação que não precisa de configuração no sistema operativo, mas requer que um programador de aplicações configure a mitigação na aplicação quando é compilada. O CFG está incorporado no Microsoft Edge, IE11 e noutras áreas no Windows 10 e pode ser incorporado em muitas outras aplicações quando são compiladas.

Tabela 3 Windows 10 mitigações para proteger contra exploits de memória – nenhuma configuração necessária

| Mitigação e ameaça correspondente | Descrição |

|---|---|

|

Proteção do SMB para os compartilhamentos SYSVOL e NETLOGON ajuda a mitigar ataques a intermediários |

As conexões de cliente com os compartilhamentos padrão SYSVOL e NETLOGON dos Serviços de Domínio do Active Directory em controladores de domínio agora exigem a assinatura do protocolo SMB e autenticação mútua (como Kerberos). Obter mais informações: Melhorias em proteção do SMB para os compartilhamentos SYSVOL e NETLOGON, posteriormente neste tópico. |

|

Processos protegidos ajudam a impedir que um processo adultere outro processo |

Com a funcionalidade Processos Protegidos, Windows 10 impede que os processos não fidedignos interajam ou adulteram os processos que foram assinados especialmente. Obter mais informações: Processos Protegidos, posteriormente neste tópico. |

|

Proteções de aplicativos universais do Windows aplicativos baixáveis e executáveis na área restrita de AppContainer |

Aplicativos universais do Windows são analisados cuidadosamente antes de serem disponibilizados, além de serem executados em uma área restrita de AppContainer com privilégios e recursos limitados. Obter mais informações: Proteções de aplicativos universais do Windows, posteriormente neste tópico. |

|

Proteções de heap ajudam a evitar exploração de heap |

Windows 10 inclui proteções para a área dinâmica para dados, como a utilização de estruturas de dados internas que ajudam a proteger contra danos de memória utilizados pela área dinâmica para dados. Obter mais informações: Proteções de heap do Windows, posteriormente neste tópico. |

|

Proteções de pool de kernel ajudam a evitar a exploração de memória de pool usada pelo kernel |

O Windows 10 inclui proteções para a memória de pool usada pelo kernel. Por exemplo, desvincular seguro protege contra saturações de pool que são combinados com operações desvinculadas que podem ser usadas para criar um ataque. Obter mais informações: Proteções de pool de Kernel, posteriormente neste tópico. |

|

Proteção de Fluxo de Controle ajuda a mitigar explorações com base em em fluxo entre locais de código na memória |

O Control Flow Guard (CFG) é uma mitigação que não requer nenhuma configuração no sistema operativo, mas que é incorporada no software quando é compilada. Está incorporado no Microsoft Edge, IE11 e noutras áreas do Windows 10. A CFG pode ser integrada a aplicativos escritos em C ou C++ ou aplicativos compilados usando o Visual Studio 2015. Para tal aplicação, o CFG pode detetar a tentativa de um atacante de alterar o fluxo de código pretendido. Se esta tentativa ocorrer, o CFG termina a aplicação. Você pode solicitar que fornecedores de software entreguem aplicativos do Windows compilados à CFG habilitada. Obter mais informações: Proteção de Fluxo de Controle, posteriormente neste tópico. |

|

Proteções integradas ao Microsoft Edge (o navegador) ajudam a mitigar diversas ameaças |

O Windows 10 inclui um navegador totalmente novo, Microsoft Edge, projetado com várias melhorias de segurança. Obter mais informações: Microsoft Edge e Internet Explorer 11, posteriormente neste tópico. |

Melhorias em proteção do SMB para os compartilhamentos SYSVOL e NETLOGON

No Windows 10 e no Windows Server 2016, as conexões de cliente com os compartilhamentos padrão SYSVOL e NETLOGON dos Serviços de Domínio do Active Directory em controladores de domínio exigem a assinatura do protocolo do bloco de mensagens de servidor (SMB) e autenticação mútua (como Kerberos). Este requisito reduz a probabilidade de ataques man-in-the-middle. Se a assinatura SMB e a autenticação mútua não estiverem disponíveis, um computador com Windows 10 ou Windows Server 2016 não processará scripts e Política de Grupo baseados em domínio.

Observação

Os valores do Registro para essas configurações não estão presentes por padrão, mas as regras de proteção ainda se aplicam até serem substituídas pela Política de Grupo ou outros valores do Registro. Para obter mais informações sobre essas melhorias de segurança, (também conhecidas como proteção UNC), consulte o artigo da Base de Conhecimento Microsoft 3000483 e MS15-011 e MS15-014: política de grupo de proteção.

Processos protegidos

A maioria dos controles de segurança são projetados para impedir o ponto inicial de infecção. No entanto, apesar de todos os melhores controles de prevenção, o malware pode eventualmente encontrar uma maneira de infectar o sistema. Assim, algumas proteções são criadas para estabelecer limites ao malware que atinge o dispositivo. Processos protegidos criam limites desse tipo.

Com processos protegidos, Windows 10 impede que processos não fidedignos interajam ou adulteram os processos que foram assinados especialmente. Os Processos Protegidos definem os níveis de confiança dos processos. Processos menos confiáveis são impedidos de interagir e, portanto, atacar processos mais confiáveis. Windows 10 utiliza Processos Protegidos mais amplamente em todo o sistema operativo e, tal como no Windows 8.1, implementa-os de uma forma que pode ser utilizada por fornecedores de antimalware de terceiros, conforme descrito em Proteger serviços antimalware. Esta facilidade de utilização ajuda a tornar o sistema e as soluções antimalware menos suscetíveis a adulteração por software maligno que consegue entrar no sistema.

Proteções de aplicativos universais do Windows

Quando os utilizadores transferem aplicações Universal do Windows a partir da Microsoft Store, é pouco provável que se deparem com software maligno porque todas as aplicações passam por um processo de filtragem cuidadoso antes de serem disponibilizadas na loja. Os aplicativos que as organizações compilam e distribuem por meio de processos de sideload precisam ser analisados internamente para garantir que atendam aos requisitos de segurança da organização.

Independentemente de como os usuários adquirirem os aplicativos Universais do Windows, eles podem usá-los com mais confiança. Os aplicativos universais do Windows são executados em uma área restrita de AppContainer com privilégios e recursos limitados. Por exemplo, os aplicativos Universais do Windows não têm acesso no nível do sistema, têm interações estritamente controladas com outros aplicativos, e não têm acesso aos dados, a menos que o usuário conceda explicitamente a permissão ao aplicativo.

Além disso, todos os aplicativos Universais do Windows seguem o princípio de segurança de privilégios mínimos. Os aplicativos recebem somente os privilégios mínimos de que precisam para realizar suas tarefas legítimas, portanto, mesmo que um invasor explore um aplicativo, os danos que a exploração pode causar são muito limitados e devem estar contidos em uma área restrita. A Microsoft Store apresenta as capacidades exatas de que a aplicação necessita (por exemplo, acesso à câmara), juntamente com a classificação etária e o publicador da aplicação.

Proteções de heap do Windows

A pilha é um local na memória que o Windows usa para armazenar dados dinâmicos do aplicativo. O Windows 10 continua a aprimorar os designs de pilha em versões anteriores do Windows, reduzindo mais o risco de explorações de pilha que poderiam ser usadas como parte de um ataque.

O Windows 10 tem diversas melhorias importantes para a segurança do heap:

Proteção de metadados de heap para estruturas internas de dados que o heap usa, para melhorar proteções contra corrupção de memória.

Aleatoriedade de alocação de área dinâmica para dados, ou seja, a utilização de localizações e tamanhos aleatórios para alocações de memória de área dinâmica para dados, dificultando a substituição da localização da memória crítica por parte de um atacante. Especificamente, o Windows 10 adiciona um deslocamento aleatório ao endereço de uma pilha recém-alocada, o que torna a alocação muito menos previsível.

Páginas de proteção de área dinâmica para dados antes e depois de blocos de memória, que funcionam como fios de viagem. Se um invasor tentar gravar após um bloco de memória (uma técnica comum conhecida como estouro de buffer), ele terá que substituir uma página de proteção. Qualquer tentativa de modificar uma página de proteção é considerada ums corrupção da memória, e o Windows 10 responde instantaneamente encerrando o aplicativo.

Proteções de pool de kernel

O kernel do sistema operativo no Windows reserva dois conjuntos de memória, um que permanece na memória física ("conjunto não paginado") e um que pode ser paginado dentro e fora da memória física ("conjunto paginado"). Existem muitas mitigações que foram adicionadas ao longo do tempo, como a codificação do ponteiro de quota do processo; cookies lookaside, delay free e pool page; e verificações de limites PoolIndex. Windows 10 adiciona várias proteções de "proteção do conjunto", tais como verificações de integridade, que ajudam a proteger o conjunto de kernel contra ataques mais avançados.

Além de proteção do pool, o Windows 10 inclui outros recursos de proteção do kernel:

DEP de Kernel e ASLR de Kernel: siga os mesmos princípios da Prevenção de Execução de Dados e do Address Space Layout Randomization, descritos anteriormente neste tópico.

A Análise de fonte no AppContainer: isola a análise de fonte em uma área restrita de AppContainer.

Desabilitação do NT Virtual DOS Machine (NTVDM): O módulo de kernel NTVDM antigo (para executar aplicativos de 16 bits) está desabilitado por padrão, o que neutraliza as vulnerabilidades associadas. (Habilitação de NTVDM diminui a proteção contra desreferência Null e outras explorações).

Prevenção de Execução do Modo de Supervisor (SMEP): ajuda a impedir que o kernel (o "supervisor") execute código em páginas de utilizador, uma técnica comum utilizada pelos atacantes para a elevação de privilégios (EOP) de kernel local. Esta configuração requer suporte para o processador encontrado em Intel Ivy Bridge ou processadores posteriores ou ARM com suporte PXN.

Desvincular seguro: ajuda a proteger contra saturações de pool combinadas com operações desvinculadas para criar um ataque. Windows 10 inclui a desassociação segura global, que expande a desassociação segura da área dinâmica para dados e do conjunto de kernel a toda a utilização de LIST_ENTRY e inclui o mecanismo "FastFail" para permitir a terminação rápida e segura do processo.

Reservas de memória: Os 64 KB mais baixos da memória de processo são reservados para o sistema. As aplicações não têm permissão para alocar essa parte da memória. Esta alocação para o sistema torna mais difícil para o software maligno utilizar técnicas como "dereferência NULL" para substituir estruturas de dados de sistema críticas na memória.

Proteção de fluxo de controle

Quando as aplicações são carregadas para a memória, são alocadas espaço com base no tamanho do código, memória pedida e outros fatores. Quando uma aplicação começa a executar código, chama o outro código localizado noutros endereços de memória. As relações entre as localizações de código são bem conhecidas — são escritas no próprio código — mas antes de Windows 10, o fluxo entre estas localizações não foi imposto, o que deu aos atacantes a oportunidade de alterar o fluxo para satisfazer as suas necessidades.

Esse tipo de ameaça é reduzido no Windows 10 por meio do recurso CFG (Proteção de Fluxo de Controle). Quando um aplicativo confiável que foi compilado para usar CFG chama o código, o CFG verifica se o local do código chamado é confiável para execução. Se a localização não for fidedigna, a aplicação é imediatamente terminada como um potencial risco de segurança.

Um administrador não pode configurar o CFG; Em vez disso, um programador de aplicações pode tirar partido do CFG ao configurá-lo quando a aplicação é compilada. Pense em pedir aos desenvolvedores de aplicativos e aos fornecedores de software que forneçam aplicativos Windows confiáveis compilados ao CFG habilitado. Por exemplo, ele pode ser habilitado para aplicativos escritos em C ou C++ ou aplicativos compilados usando o Visual Studio 2015. Para obter informações sobre como habilitar o CFG para um projeto do Visual Studio 2015, consulte Proteção de Fluxo de Controle.

Os browsers são um ponto de entrada chave para ataques, pelo que o Microsoft Edge, o IE e outras funcionalidades do Windows tiram o máximo partido do CFG.

Microsoft Edge e Internet Explorer 11

A segurança do browser é um componente crítico de qualquer estratégia de segurança e, por uma boa razão: o browser é a interface do utilizador para a Internet, um ambiente com muitos sites maliciosos e conteúdos à espera de ataques. A maioria dos utilizadores não consegue realizar, pelo menos, parte do trabalho sem um browser e muitos utilizadores dependem de um. Essa realidade tornou o navegador o caminho comum do qual os hackers mal intencionados iniciam seus ataques.

Todos os navegadores permitem uma quantidade de extensibilidade para fazer coisas além do escopo original do navegador. Dois exemplos comuns são as extensões Flash e Java que permitem que as respetivas aplicações sejam executadas num browser. A segurança de Windows 10 para fins de navegação na Web e aplicações, especialmente para estes dois tipos de conteúdo, é uma prioridade.

O Windows 10 incluiu um navegador totalmente novo, Microsoft Edge. O Microsoft Edge é mais seguro de várias maneiras, especialmente:

Superfície de ataque menor; Não há suporte para extensões de binários não Microsoft. Vários componentes do navegador com superfícies de ataque vulnerável foram removidos do Microsoft Edge. Componentes que foram removidos incluem modos de documento herdados e mecanismos de script, BHOs (Objetos Auxiliares de Navegador), controles ActiveX e Java. No entanto, o Microsoft Edge dá suporte a conteúdo em Flash e à visualização de PDF por padrão através de extensões internas.

Executa processos de 64 bits. Um computador de 64 bits executando uma versão mais antiga do Windows geralmente é executado no modo de compatibilidade de 32 bits para dar suporte a extensões mais antigas e menos seguras. Quando o Microsoft Edge é executado em um computador de 64 bits, ele executa processos de 64 bits somente, os quais são muito mais seguros contra explorações.

Inclui a MemGC (Coleta de Lixo de Memória). Esta funcionalidade ajuda a proteger contra problemas de utilização pós-gratuita (UAF).

Projetado como um aplicativo Universal do Windows. O Microsoft Edge é inerentemente compartimentalizado e é executado em um AppContainer que protege o navegador do sistema, dados e outros aplicativos. O IE11 no Windows 10 também pode tirar proveito da mesma tecnologia AppContainer por meio do Modo de Proteção Avançado. No entanto, como o IE11 pode executar ActiveX e BHOs, o navegador e a área restrita ficam suscetíveis a uma variedade muito maior de ataques do que o Microsoft Edge.

Simplifica tarefas de configuração de segurança Como o Microsoft Edge usa uma estrutura de aplicativo simplificada e uma configuração de área restrita única, há menos configurações de segurança necessárias. Além disso, as predefinições do Microsoft Edge alinham-se com as melhores práticas de segurança, tornando-as mais seguras por predefinição.

Além do Microsoft Edge, a Microsoft inclui o IE11 no Windows 10, principalmente para retrocompatibilidade com sites e com extensões binárias que não funcionam com o Microsoft Edge. Não pode configurá-lo como o browser principal, mas sim como uma ativação de comutação opcional ou automática. Nós recomendamos o uso do Microsoft Edge como navegador da web principal porque ele fornece compatibilidade com a Web moderna e a melhor segurança possível.

Para sites que requerem compatibilidade IE11, incluindo os sites que necessitam de extensões binárias e plug-ins, ative o Modo Empresarial e utilize a Lista de Sites do Modo Empresarial para definir os sites que têm a dependência. Com essa configuração, quando o Microsoft Edge identifica um site que requer o IE11, os usuários serão automaticamente transferidos para o IE11.

Funções que fornecedores de software podem usar para criar mitigações em aplicativos

Algumas das proteções disponíveis no Windows 10 são fornecidas por meio das funções que podem ser chamadas de aplicativos ou outro software. Esse software é menos provável que forneça abertura para explorações. Se estiver a trabalhar com um fornecedor de software, pode pedir que incluam estas funções orientadas para a segurança na aplicação. A tabela a seguir lista alguns tipos de mitigações e as funções correspondentes voltadas à segurança, as quais podem ser usadas em aplicativos.

Observação

CFG (Proteção de Fluxo de Controle) também é uma mitigação importante que um desenvolvedor pode incluir no software quando compilado. Para obter mais informações, consulte Proteção de Fluxo de Controle, anteriormente neste tópico.

Funções da Tabela 4 disponíveis para programadores para criar mitigações em aplicações

| Atenuação | Função |

|---|---|

| Restrição de código dinâmico MemProt |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Restrições de carregamento de imagem LoadLib |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Restrição de processo filho para restringir a capacidade de criar processos filho |

Função UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Restrição de Integridade do Código para restringir o carregamento de imagem |

Função SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Win32k System Call Disable Restriction para restringir a capacidade de usar NTUser e GDI |

Função SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| ASLR de Entropia Elevada para até 1 TB de variância nas alocações de memória |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Verificações de identificador estrito para gerar uma exceção imediata após a referência de identificador incorreto |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Desabilitar o ponto de extensão para bloquear o uso de determinados pontos de extensão de terceiros |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Encerrar heap em corrupção para proteger o sistema contra um heap corrompido |

Função UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Entendendo o Windows 10 com relação ao Enhanced Mitigation Experience Toolkit

Poderá já estar familiarizado com o Enhanced Mitigation Experience Toolkit (EMET), que desde 2009 oferece várias mitigações de exploração e uma interface para configurar essas mitigações. Pode utilizar esta secção para compreender como as mitigações do EMET se relacionam com essas mitigações no Windows 10. Muitas das mitigações do EMET foram incorporadas em Windows 10, algumas com melhorias adicionais. No entanto, algumas mitigações do EMET têm um custo de elevado desempenho ou parecem ser relativamente ineficazes contra ameaças modernas e, portanto, não foram trazidas para Windows 10.

Uma vez que muitas das mitigações e mecanismos de segurança do EMET já existem no Windows 10 e foram melhoradas, especialmente as avaliadas como tendo elevada eficácia na mitigação de desativações conhecidas, a versão 5.5x foi anunciada como a versão principal final do EMET (veja Enhanced Mitigation Experience Toolkit).

A tabela a seguir lista os recursos EMET com relação aos recursos do Windows 10.

Funcionalidades do EMET da Tabela 5 em relação às funcionalidades de Windows 10

| Recursos EMET específicos | Como estas funcionalidades do EMET mapeiam para funcionalidades de Windows 10 |

|---|---|

| O DEP, o SEHOP e o ASLR estão incluídos no Windows 10 como funcionalidades configuráveis. Consulte a Tabela 2, mais adiante neste tópico. Pode instalar o módulo ProcessMitigations do PowerShell para converter as definições do EMET destas funcionalidades em políticas que pode aplicar a Windows 10. | |

| LoadLib e MemProt são compatíveis ao Windows 10, para todos os aplicativos que são escritos para usar essas funções. Consulte a Tabela 4, anteriormente neste tópico. | |

| Página null | As mitigações para esta ameaça estão incorporadas em Windows 10, conforme descrito no item "Reservas de memória" nas proteções do conjunto de Kernel, anteriormente neste tópico. |

| Windows 10 não inclui mitigações que mapeiam especificamente para estas funcionalidades do EMET porque têm baixo impacto no atual cenário de ameaças e não aumentam significativamente a dificuldade de explorar vulnerabilidades. A Microsoft permanece comprometida em monitorar o ambiente de segurança, conforme novas explorações aparecem, e a tomar medidas para proteger o sistema operacional com relação a essas explorações. | |

| Atenuados no Windows 10 com aplicativos compilados à Proteção de Fluxo de Controle, conforme descrito em Proteção de Fluxo de Controle, anteriormente neste tópico. |

Converter um arquivo de configurações de EMET XML em políticas de mitigação do Windows 10

Um dos pontos fortes do EMET é que lhe permite importar e exportar definições de configuração para mitigações do EMET como um ficheiro de definições XML para uma implementação simples. Para gerar as políticas de mitigação para Windows 10 a partir de um arquivo de configurações de EMET XML, você pode instalar o módulo ProcessMitigations PowerShell. Em uma sessão do PowerShell com privilégios elevados, execute este cmdlet:

Install-Module -Name ProcessMitigations

O cmdlet Get-ProcessMitigation obtém as configurações atuais de mitigação a partir do registro ou de um processo em execução, ou ele pode salvar todas as configurações para um arquivo XML.

Para obter as configurações atuais em todas as instâncias em execução do notepad.exe:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

Para obter as configurações atuais no registro para notepad.exe:

Get-ProcessMitigation -Name notepad.exe

Para obter as configurações atuais para o processo de execução com pid 1304:

Get-ProcessMitigation -Id 1304

Para obter todas as configurações da mitigação de processo do registro e salvá-las no arquivo xml settings.xml:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

O cmdlet Set-ProcessMitigation pode habilitar e desabilitar processos de mitigação ou defini-los em massa a partir de um arquivo XML.

Para obter a mitigação de processo atual para "notepad.exe" do registro e, em seguida, habilitar MicrosoftSignedOnly e desabilitar MandatoryASLR:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

Para definir as mitigações de processo de um arquivo XML (que pode ser gerado a partir de get-ProcessMitigation -RegistryConfigFilePath settings.xml):

Set-ProcessMitigation -PolicyFilePath settings.xml

Para definir o padrão do sistema como MicrosoftSignedOnly:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

O cmdlet ConvertTo-ProcessMitigationPolicy converte formatos de arquivo de política de mitigação. A sintaxe é:

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Exemplos:

Converter configurações EMET em configurações do Windows 10: você pode executar ConvertTo-ProcessMitigationPolicy e fornecer um arquivo de configurações de EMET XML como entrada, o que irá gerar um arquivo de resultados das configurações de mitigação do Windows 10. Por exemplo:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlAuditar e modificar as definições convertidas (o ficheiro de saída): Mais cmdlets permitem-lhe aplicar, enumerar, ativar, desativar e guardar definições no ficheiro de saída. Por exemplo, este cmdlet habilita SEHOP e desabilita as configurações do registro MandatoryASLR e DEPATL para o bloco de notas:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLConverter definições de Redução da superfície de ataque (ASR) num ficheiro de política de Integridade do Código: se o ficheiro de entrada contiver definições para mitigação da Redução da superfície de ataque (ASR) do EMET, o conversor também criará um ficheiro de política de Integridade do Código. Neste caso, pode concluir o processo de intercalação, auditoria e implementação da política de Integridade do Código. Para obter mais informações, veja Implementar políticas do Controlo de Aplicações para Empresas. Esta conclusão irá ativar as proteções em Windows 10 equivalentes às proteções ASR do EMET.

Converter as definições de Confiança do Certificado em regras de afixação de certificados empresariais: se tiver um ficheiro XML EMET "Certificate Trust" (ficheiro de regras de afixação), também pode utilizar ConvertTo-ProcessMitigationPolicy para converter o ficheiro de regras de afixação num ficheiro de regras de afixação de certificados empresariais. Em seguida, você pode concluir a habilitação desse arquivo, conforme descrito em Anexação de Certificado Empresarial. Por exemplo:

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

Produtos relacionados ao EMET

MCS (Serviços de consultoria Microsoft) e Suporte da Microsoft/Premier Field Engineering (PFE) oferecem uma variedade de opções para o EMET, suporte para EMET e relatórios relacionados ao EMET e auditoria de produtos, como o Serviço de Relatório Empresarial (ERS) do EMET. Para quaisquer clientes empresariais que utilizem esses produtos atualmente ou que estejam interessados em capacidades semelhantes, recomendamos que avaliem Microsoft Defender para Ponto de Extremidade.

Tópicos relacionados

- Segurança e garantia no Windows Server 2016

- Microsoft Defender para Ponto de Extremidade - recursos

- Microsoft Microsoft Defender para Ponto de Extremidade - documentação

- Descrição do Serviço de Proteção Avançada Contra ameaças do Exchange Online

- Microsoft Defender para Office 365

- Centro de Proteção contra Malware da Microsoft