Registrar seus dispositivos

Importante

As informações neste artigo ou secção só se aplicam se tiver licenças do Windows Enterprise E3+ ou F3 (incluídas nas licenças Microsoft 365 F3, E3 ou E5) e tiver ativado as funcionalidades de Bloqueio Automático do Windows.

A ativação de funcionalidades é opcional e sem custos adicionais se tiver licenças Windows 10/11 Enterprise E3 ou E5 (incluídas nas licenças Microsoft 365 F3, E3 ou E5).

Para obter mais informações, veja Licenças e elegibilidades. Se optar por não utilizar a ativação de funcionalidades, pode continuar a utilizar o serviço Despatch do Windows para as funcionalidades incluídas nas licenças Business Premium e A3+.

Antes de a Microsoft poder gerir os seus dispositivos no Windows Autopatch, tem de registar dispositivos no serviço. Certifique-se de que os seus dispositivos cumprem os pré-requisitos de registo do dispositivo.

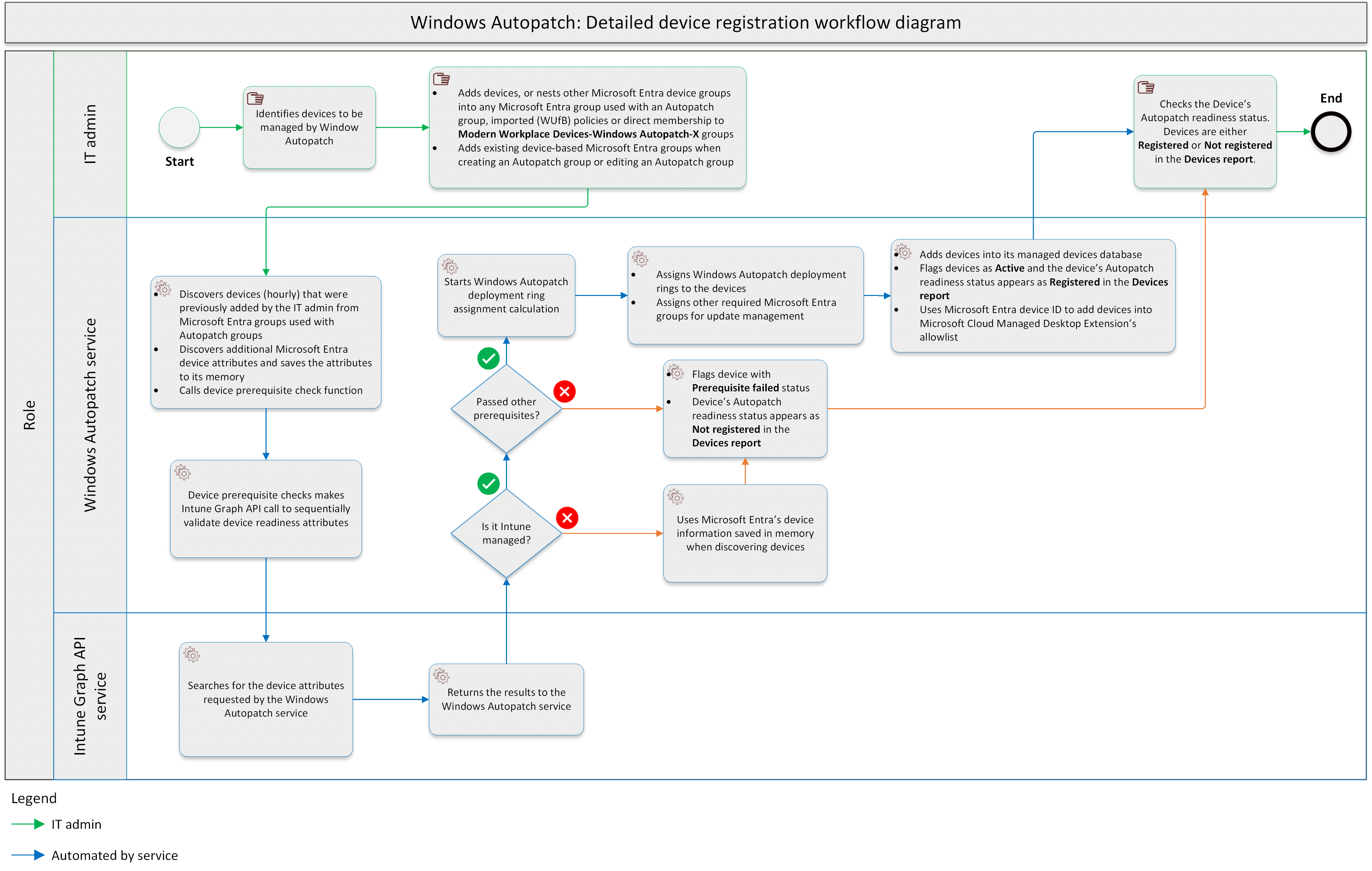

Diagrama de fluxo de trabalho de registo de dispositivos detalhado

Veja o seguinte diagrama de fluxo de trabalho detalhado. O diagrama abrange o processo de registo do dispositivo de Correspondência Automática do Windows:

| Etapa | Descrição |

|---|---|

| Passo 1: identificar dispositivos | O administrador de TI identifica os dispositivos a serem geridos pelo serviço de Bloqueio Automático do Windows. |

| Passo 2: Adicionar dispositivos | O administrador de TI identifica e adiciona dispositivos ou aninha outros grupos de dispositivos Microsoft Entra em qualquer grupo de Microsoft Entra quando cria um grupo de Correção Automática ou edita um grupo de Bloqueio Automático ou políticas importadas (WUfB). |

| Passo 3: Detetar dispositivos | A função Detetar Dispositivos de Deteção Automática do Windows deteta dispositivos (hora a hora) que foram adicionados anteriormente pelo administrador de TI de Microsoft Entra grupos utilizados com grupos de Bloqueio Automático no passo 2. O ID do dispositivo Microsoft Entra é utilizado pelo Windows Autopatch para consultar atributos de dispositivos no Microsoft Intune e Microsoft Entra ID ao registar dispositivos no respetivo serviço.

|

| Passo 4: Verificar os pré-requisitos | A função de pré-requisito do Windows Autopatch faz uma chamada Intune API do Graph para validar sequencialmente os atributos de preparação do dispositivo necessários para o processo de registo. Para obter informações detalhadas, veja a secção Diagrama de pré-requisitos detalhados marcar fluxo de trabalho. O serviço verifica os seguintes atributos de preparação para dispositivos e/ou pré-requisitos:

|

| Passo 5: Calcular a atribuição da cadência de implementação | Assim que o dispositivo passar todos os pré-requisitos descritos no passo 4, o Windows Autopatch inicia o cálculo da atribuição da cadência de implementação. A lógica seguinte é utilizada para calcular a atribuição da cadência de implementação do Windows Autopatch:

|

| Passo 6: atribuir dispositivos a um grupo de cadências de implementação | Assim que o cálculo da cadência de implementação estiver concluído, o Windows Autopatch atribui dispositivos a dois conjuntos de cadências de implementação, sendo o primeiro o conjunto da cadência de implementação baseado no serviço representado pelos seguintes grupos de Microsoft Entra:

|

| Passo 7: atribuir dispositivos a um grupo de Microsoft Entra | O Windows Autopatch também atribui dispositivos aos seguintes grupos de Microsoft Entra quando se aplicam determinadas condições:

|

| Passo 8: Registo pós-dispositivo | No registo pós-dispositivo, ocorrem três ações:

|

| Passo 9: Rever status de registo de dispositivos | Os administradores de TI analisam a status de preparação para o Envio Automático do dispositivo. Os dispositivos estão Registados ou Não registados no relatório Dispositivos.

|

| Passo 10: Fim do fluxo de trabalho de registo | Este é o fim do fluxo de trabalho de registo de dispositivos do Windows Autopatch. |

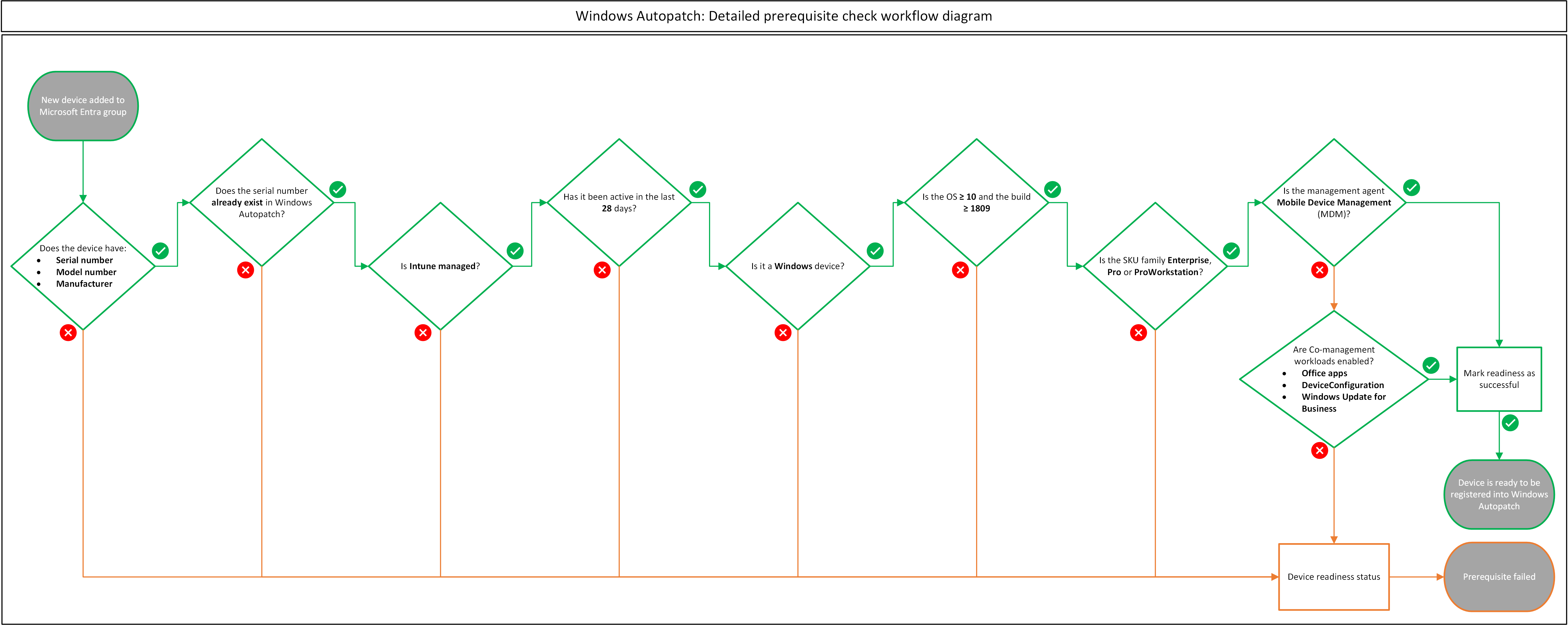

Diagrama de pré-requisitos marcar fluxo de trabalho detalhado

Conforme descrito no passo 4 do diagrama de fluxo de trabalho De registo de dispositivos detalhado anterior, o diagrama seguinte é uma representação visual da construção de pré-requisitos para o processo de registo de dispositivos de Bloqueio Automático do Windows. As verificações de pré-requisitos são executadas sequencialmente.

Relatório de dispositivos

A Correção Automática do Windows tem um relatório de dispositivo que lhe permite ver:

- Preparação de cada dispositivo registado para o serviço

- Atualizar status

- Políticas que visam cada dispositivo

Ver o relatório do dispositivo

Para ver o relatório do dispositivo:

- No Intune centro de administração, selecione Dispositivos no painel esquerdo.

- Em Gerir atualizações, selecione Atualizações do Windows.

- Selecione o separador Monitor e, em seguida, selecione Dispositivos de envio automático.

Quando um dispositivo é registado no serviço, é apresentada uma status de preparação. Cada status de preparação ajuda-o a determinar se existem ações a realizar ou se o dispositivo está pronto para o serviço.

Estados de preparação

| Status de preparação para o envio automático no relatório Dispositivos | Descrição do subestado |

|---|---|

| Registado |

|

| Não registado |

|

Ver apenas dispositivos excluídos

Pode ver os dispositivos excluídos no separador Não registado para facilitar o restauro em massa de dispositivos que foram anteriormente excluídos do serviço Despatch do Windows.

Para ver apenas dispositivos excluídos:

- No centro de administração do Intune, navegue paraDispositivoswindows autopatch>.

- No separador Não registado , selecione Excluído na lista de filtros. Deixe todas as outras opções de filtro desmarcadas.

Mover dispositivos entre anéis de implementação

Se quiser mover dispositivos para diferentes cadências de implementação após a atribuição da cadência de implementação do Windows Autopatch, pode repetir os seguintes passos para um ou mais dispositivos.

Importante

Só pode mover dispositivos entre anéis de implementação no mesmo grupo de Bloqueio Automático. Não pode mover dispositivos entre anéis de implementação em diferentes grupos de Correspondência Automática. Se tentar selecionar um dispositivo que pertença a um grupo de Bloqueio Automático e outro dispositivo que pertença a um grupo de Bloqueio Automático diferente, receberá a seguinte mensagem de erro no canto superior direito do portal do Microsoft Intune: Ocorreu um erro. Selecione dispositivos dentro do mesmo grupo de Bloqueio Automático.

Para mover dispositivos entre anéis de implementação:

Observação

Só pode mover dispositivos para outras cadernetas de implementação quando a status de preparação para o Envio Automático do dispositivo for apresentada como Registada e a status de Atualização estiver Ativa.

- No Intune centro de administração, selecione Dispositivos no painel esquerdo.

- Navegue para Atualizações> do WindowsMonitorizar>dispositivos de Correspondência Automática.

- Selecione um ou mais dispositivos que pretende atribuir e selecione Atribuir cadência.

- Utilize o menu pendente para selecionar a cadência de implementação para onde mover os dispositivos e, em seguida, selecione Guardar. Todos os dispositivos selecionados são atribuídos à cadência de implementação que especificar. É apresentada a notificação "1 dispositivos agendados para atribuição".

- Quando a atribuição estiver concluída, a Cadência atribuída pela coluna muda para Administração (o que indica que efetuou a alteração) e a coluna Anel mostra a nova atribuição da cadência de implementação. A coluna Cadência atribuída por só é visível no menu de opções.

Aviso

Mover dispositivos entre anéis de implementação através da alteração direta Microsoft Entra associação a grupos não é suportado e pode causar conflitos de configuração não intencionais no serviço de Bloqueio Automático do Windows. Para evitar a interrupção do serviço nos dispositivos, utilize a ação Atribuir cadência descrita anteriormente para mover dispositivos entre anéis de implementação.

Registar dispositivos em grupos de Bloqueio Automático

Importante

As informações neste artigo ou secção só se aplicam se tiver licenças do Windows Enterprise E3+ ou F3 (incluídas nas licenças Microsoft 365 F3, E3 ou E5) e tiver ativado as funcionalidades de Bloqueio Automático do Windows.

A ativação de funcionalidades é opcional e sem custos adicionais se tiver licenças Windows 10/11 Enterprise E3 ou E5 (incluídas nas licenças Microsoft 365 F3, E3 ou E5).

Para obter mais informações, veja Licenças e elegibilidades. Se optar por não utilizar a ativação de funcionalidades, pode continuar a utilizar o serviço Despatch do Windows para as funcionalidades incluídas nas licenças Business Premium e A3+.

Um grupo de Bloqueio Automático é um contentor lógico ou unidade que agrupa vários grupos de Microsoft Entra e políticas de atualização de software. Para obter mais informações, consulte Grupos de Bloqueio Automático do Windows.

Quando cria um grupo de Bloqueio Automático ou edita um grupo de Bloqueio Automático para adicionar ou remover anéis de implementação, os grupos de Microsoft Entra baseados no dispositivo que utiliza ao configurar as cadernetas de implementação são analisados para ver se os dispositivos precisam de ser registados com o serviço Despatch do Windows.

Se os dispositivos não estiverem registados, os grupos de Correção Automática iniciam o processo de registo do dispositivo com os grupos de Microsoft Entra baseados no dispositivo existentes.

- Para obter mais informações, veja Criar um grupo de Bloqueio Automático ou editar um grupo de Bloqueio Automático para registar dispositivos em grupos de Bloqueio Automático.

- Para obter mais informações sobre como mover dispositivos entre anéis de implementação, veja Mover dispositivos entre anéis de implementação.

Cenários suportados ao aninhar outros grupos de Microsoft Entra

O Windows Autopatch também suporta os seguintes Microsoft Entra cenários de grupo aninhados:

Microsoft Entra grupos sincronizados a partir de:

- Grupos do Active Directory no local (Windows Server AD)

- coleções de Configuration Manager

Bloqueio Automático do Windows em Cargas de Trabalho Windows 365 Enterprise

Windows 365 Enterprise dá aos administradores de TI a opção de registar dispositivos com o serviço Windows Autopatch como parte da criação da política de aprovisionamento Windows 365. Esta opção proporciona uma experiência totalmente integrada para administradores e utilizadores para garantir que os seus PCs na Cloud estão sempre atualizados. Quando os administradores de TI decidem gerir os respetivos PCs na Cloud Windows 365 com o Windows Autopatch, o processo de criação de políticas de aprovisionamento do Windows 365 chama as APIs de registo de dispositivos do Windows Autopatch para registar dispositivos em nome do administrador de TI.

Para registar novos dispositivos PC na nuvem do Windows 365 com o Windows Autopatch na Política de Aprovisionamento do Windows 365:

- Aceda ao centro de administração do Intune.

- No painel esquerdo, selecione Dispositivos.

- Navegue para Aprovisionamento> Windows 365.

- Selecione Políticas > de aprovisionamento Criar política.

- Forneça um nome de política e selecione Tipo de Associação. Para obter mais informações, veja Tipos de associação de dispositivos.

- Selecione Avançar.

- Selecione a imagem pretendida e selecione Seguinte.

- Na secção Serviços geridos da Microsoft , selecione Bloqueio Automático do Windows. Em seguida, selecione Próximo. Se o Bloqueio Automático do Windows (pré-visualização) não conseguir gerir os seus PCs na Nuvem até que uma Administração Global tenha concluído a configuração. A mensagem é apresentada, tem de ativar as funcionalidades de Bloqueio Automático do Windows para continuar.

- Atribua a política em conformidade e selecione Seguinte.

- Selecione Criar. Agora, os seus PCs Windows 365 Enterprise Cloud recentemente aprovisionados são automaticamente inscritos e geridos pelo Windows Autopatch.

Para obter mais informações, veja Criar uma Política de Aprovisionamento Windows 365.

Bloqueio automático do Windows nas cargas de trabalho do Azure Virtual Desktop

O Windows Autopatch está disponível para as cargas de trabalho do Azure Virtual Desktop. Os administradores empresariais podem aprovisionar as cargas de trabalho do Azure Virtual Desktop para serem geridas pelo Windows Autopatch com o processo de registo de dispositivos existente.

O Windows Autopatch fornece o mesmo âmbito de serviço com máquinas virtuais que faz com dispositivos físicos. No entanto, o Envio Automático do Windows adia qualquer suporte específico do Azure Virtual Desktop para Suporte do Azure, salvo especificação em contrário.

Pré-requisitos

O Envio Automático do Windows para o Azure Virtual Desktop segue os mesmos pré-requisitos que o Windows Autopatch e os pré-requisitos do Azure Virtual Desktop.

O serviço suporta:

- Máquinas virtuais persistentes pessoais

As seguintes funcionalidades do Azure Virtual Desktop não são suportadas:

- Anfitriões de várias sessões

- Máquinas virtuais não persistentes agrupadas

- Transmissão em fluxo de aplicações remotas

Implementar o Envio Automático no Azure Virtual Desktop

As cargas de trabalho do Azure Virtual Desktop podem ser registadas no Windows Autopatch através do mesmo método que os seus dispositivos físicos.

Para facilitar a implementação, recomendamos aninhar um grupo de dispositivos dinâmico no seu grupo de registo de dispositivos de Bloqueio Automático. O grupo de dispositivos dinâmicos teria como destino o prefixo Nome definido no anfitrião da sessão, mas excluiria todos os Anfitriões de Sessões Com Várias Sessões. Por exemplo:

| Nome do grupo | Nome da associação dinâmica |

|---|---|

| Bloqueio Automático do Windows - Anfitriões de Sessões do Conjunto de Anfitriões |

|

Limpar o estado duplo de Microsoft Entra dispositivos associados híbridos e registados no Azure no inquilino do Microsoft Entra

Um estado duplo Microsoft Entra ocorre quando um dispositivo está inicialmente ligado a Microsoft Entra ID como um dispositivo registado Microsoft Entra. No entanto, quando ativa Microsoft Entra associação híbrida, o mesmo dispositivo é ligado duas vezes ao Microsoft Entra ID, mas como um dispositivo Microsoft Entra Híbrido.

No estado duplo, acaba por ter dois registos de dispositivos Microsoft Entra com diferentes tipos de associação para o mesmo dispositivo. Neste caso, o registo do dispositivo Microsoft Entra Híbrido tem precedência sobre o Microsoft Entra registo de dispositivo registado para qualquer tipo de autenticação no Microsoft Entra ID, o que faz com que o Microsoft Entra registo do dispositivo esteja obsoleto.

Recomenda-se detetar e limpo dispositivos obsoletos no Microsoft Entra ID antes de registar dispositivos com o Windows Autopatch. Veja Como: Gerir dispositivos obsoletos no Microsoft Entra ID.

Aviso

Se não limpo dispositivos obsoletos no Microsoft Entra ID antes de registar dispositivos com o Windows Autopatch, poderá acabar por ver os dispositivos a não cumprirem o Intune ou o Cloud-Attached (o dispositivo tem de ser gerido Intune ou Cogerido) pré-requisitos marcar no separador Não pronto porque é esperado que estes obsoletos sejam obsoletos Microsoft Entra dispositivos já não estão inscritos no serviço Intune.

Contactar o suporte para incidentes relacionados com o registo de dispositivos

Importante

As informações neste artigo ou secção só se aplicam se tiver licenças do Windows Enterprise E3+ ou F3 (incluídas nas licenças Microsoft 365 F3, E3 ou E5) e tiver ativado as funcionalidades de Bloqueio Automático do Windows.

A ativação de funcionalidades é opcional e sem custos adicionais se tiver licenças Windows 10/11 Enterprise E3 ou E5 (incluídas nas licenças Microsoft 365 F3, E3 ou E5).

Para obter mais informações, veja Licenças e elegibilidades. Se optar por não utilizar a ativação de funcionalidades, pode continuar a utilizar o serviço Despatch do Windows para as funcionalidades incluídas nas licenças Business Premium e A3+.

O suporte está disponível através de Windows 365 ou da equipa de Engenharia do Serviço de Reparação Automática do Windows para incidentes relacionados com o registo de dispositivos.

- Para obter Windows 365 suporte, consulte Obter suporte.

- Para obter suporte do Azure Virtual Desktop, veja Obter suporte.

- Para obter suporte para a Correção Automática do Windows, consulte Submeter um pedido de suporte.

Cenários de ciclo de vida da gestão de dispositivos

Existem mais alguns cenários de ciclo de vida de gestão de dispositivos a considerar ao planear registar dispositivos no Windows Autopatch.

Atualização do dispositivo

Se um dispositivo tiver sido registado anteriormente no serviço Despatch do Windows, mas precisar de ser recriado, tem de executar um dos processos de aprovisionamento de dispositivos disponíveis no Microsoft Intune para recriar a imagem do dispositivo.

O dispositivo é novamente associado ao Microsoft Entra ID (apenas híbrido ou Microsoft Entra). Em seguida, volte a inscrever-se no Intune também. Não é necessária mais nenhuma ação por parte do utilizador ou do serviço de Bloqueio Automático do Windows, porque o registo de ID de dispositivo Microsoft Entra desse dispositivo permanece o mesmo.

Reparação do dispositivo e substituição de hardware

Se precisar de reparar um dispositivo que foi registado anteriormente no serviço Despatch do Windows, ao substituir a placa principal, as placas de interface de rede (NIC) não móveis ou o disco rígido, tem de voltar a registar o dispositivo no serviço de Bloqueio Automático do Windows, porque é gerado um novo ID de hardware quando existem grandes alterações de hardware, tais como:

- SMBIOS UUID (placa principal)

- Endereço MAC (NICs não móveis)

- Informações do fabricante, modelo e série do disco rígido do SO

Quando ocorre uma destas alterações de hardware, Microsoft Entra ID cria um novo registo de ID de dispositivo para esse dispositivo, mesmo que seja tecnicamente o mesmo dispositivo.

Importante

Se for gerado um novo ID de dispositivo Microsoft Entra para um dispositivo que tenha sido registado anteriormente no serviço Despatch automático do Windows, mesmo que seja tecnicamente o mesmo dispositivo, o novo ID do dispositivo Microsoft Entra tem de ser adicionado através da associação direta do dispositivo ou através de Microsoft Entra grupo dinâmico/atribuído aninhado na experiência de grupo de Bloqueio Automático do Windows. Este processo garante que o ID de dispositivo Microsoft Entra recentemente gerado está registado no Windows Autopatch e que o dispositivo continua a ter as respetivas atualizações de software geridas pelo serviço.