Apêndice I: Criar o gerenciamento de contas para contas e grupos protegidos no Active Directory

Um dos desafios da implementação de um modelo do Active Directory que não depende da associação permanente em grupos altamente privilegiados é que precisa haver um mecanismo para preencher esses grupos quando a associação temporária nos grupos é necessária. Algumas soluções de gerenciamento de identidades privilegiadas exigem que as contas de serviço do software recebam associação permanente em grupos como DA ou Administradores em cada domínio da floresta. No entanto, tecnicamente, não é necessário que as soluções de PIM (gerenciamento de identidades privilegiadas) executem os serviços em contextos altamente privilegiados.

Esse apêndice fornece informações que você pode usar para soluções PIM de terceiros ou implementadas nativamente a fim de criar contas que têm privilégios limitados e possam ser rigorosamente controladas, mas podem ser usadas para preencher grupos privilegiados no Active Directory quando a elevação temporária é necessária. Se você estiver implementando o PIM como uma solução nativa, essas contas poderão ser usadas pela equipe administrativa para realizar a população temporária do grupo e, se você estiver implementando o PIM por meio de software de terceiros, poderá adaptar essas contas para funcionar como contas de serviço.

Observação

Os procedimentos descritos neste apêndice fornecem uma abordagem para o gerenciamento de grupos altamente privilegiados no Active Directory. Você pode adaptar esses procedimentos de acordo com suas necessidades, adicionar outras restrições ou omitir algumas das restrições descritas aqui.

Como criar o gerenciamento de contas para contas e grupos protegidos no Active Directory

A criação de contas que podem ser usadas para gerenciar a associação de grupos privilegiados sem exigir que as contas de gerenciamento recebam direitos e permissões excessivas consiste em quatro atividades gerais descritas nas seguintes instruções passo a passo:

Primeiro, você deve criar um grupo que gerenciará as contas, pois essas contas devem ser gerenciadas por um conjunto limitado de usuários confiáveis. Se você ainda não tiver uma estrutura de UO que acomode a segregação de contas e sistemas privilegiados e protegidos da população em geral no domínio, crie uma. Embora instruções específicas não sejam fornecidas neste apêndice, as capturas de tela mostram um exemplo dessa hierarquia de UO.

Crie as contas de gerenciamento. Essas contas devem ser criadas como contas de usuário "comuns" e não receber direitos de usuário além daquelas que já são concedidas aos usuários por padrão.

Implemente restrições nas contas de gerenciamento que as tornam utilizáveis apenas para a finalidade especializada para a qual foram criadas, além de controlar quem pode habilitar e usar as contas (o grupo que você criou na primeira etapa).

Configure permissões no objeto AdminSDHolder em cada domínio para permitir que as contas de gerenciamento alterem a associação dos grupos privilegiados no domínio.

Você deve testar por completo todos esses procedimentos e modificá-los conforme necessário para seu ambiente antes de implementá-los em um ambiente de produção. Você também deve verificar se todas as configurações funcionam conforme o esperado (alguns procedimentos de teste são fornecidos neste apêndice) e testar um cenário de recuperação de desastre no qual as contas de gerenciamento não estão disponíveis para serem usadas a fim de preencher os grupos protegidos para fins de recuperação. Para obter mais informações sobre como fazer backup e restaurar o Active Directory, confira o Guia passo a passo de backup e recuperação do AD DS.

Observação

Ao implementar as etapas descritas neste apêndice, você criará contas que poderão gerenciar a associação de todos os grupos protegidos em cada domínio, não apenas os grupos do Active Directory com privilégios mais altos, como EAs, DAs e BAs. Para obter mais informações sobre os grupos protegidos no Active Directory, confira Apêndice C: Contas e grupos protegidos no Active Directory.

Instruções passo a passo para criar contas de gerenciamento para grupos protegidos

Como criar um grupo para habilitar e desabilitar contas de gerenciamento

As contas de gerenciamento devem ter as senhas redefinidas em cada uso e ser desabilitadas quando as atividades que as exigem forem concluídas. Embora você também possa considerar a implementação de requisitos de logon com cartão inteligente para essas contas, essa é uma configuração opcional e as instruções pressupõem que as contas de gerenciamento serão configuradas com um nome de usuário e uma senha longa e complexa como controles mínimos. Nesta etapa, você criará um grupo que tem permissões para redefinir a senha nas contas de gerenciamento e habilitar e desabilitar as contas.

Para criar um grupo para habilitar e desabilitar contas de gerenciamento, execute as seguintes etapas:

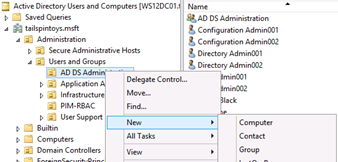

Na estrutura da UO em que você hospedará as contas de gerenciamento, clique com o botão direito do mouse na UO em que deseja criar o grupo, clique em Novo e em Grupo.

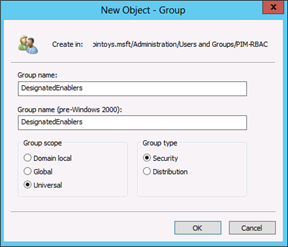

Na caixa de diálogo Novo Objeto – Grupo, insira um nome para o grupo. Se você pretende usar esse grupo para "ativar" todas as contas de gerenciamento da floresta, torne-o um grupo de segurança universal. Se você tiver uma floresta de domínio único ou se pretende criar um grupo em cada domínio, crie um grupo de segurança global. Clique em OK para criar o grupo.

Clique com o botão direito do mouse no grupo recém-criado, clique em Propriedades e na guia Objeto. Na caixa de diálogo Propriedade do objeto do grupo, selecione Proteger objeto contra exclusão acidental, o que impedirá que usuários autorizados de outra forma excluam o grupo e o movam para outra UO, a menos que o atributo seja desmarcado primeiro.

Observação

Se você já configurou permissões nas UOs pai do grupo para restringir a administração a um conjunto limitado de usuários, talvez não seja necessário executar as etapas a seguir. Elas são fornecidas aqui para que, mesmo que você ainda não tenha implementado um controle administrativo limitado sobre a estrutura de UO na qual você criou esse grupo, possa proteger o grupo contra modificação por usuários não autorizados.

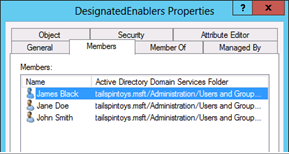

Clique na guia Membros e adicione as contas para os membros da sua equipe que serão responsáveis por habilitar contas de gerenciamento ou preencher grupos protegidos quando necessário.

Se você ainda não fez isso, no console de Usuários e Computadores do Active Directory, clique em Exibir e selecione Recursos Avançados. Clique com o botão direito do mouse no grupo que acabou de criar, clique em Propriedades e na guia Segurança. Na guia Segurança, clique em Avançado.

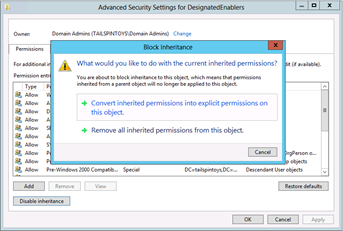

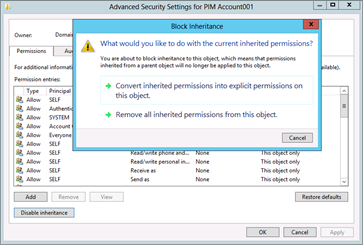

Na caixa de diálogo Configurações de Segurança Avançadas de [Grupo], clique em Desabilitar Herança. Quando solicitado, clique em Converter permissões herdadas em permissões explícitas neste objeto e em OK para retornar à caixa de diálogo Segurança do grupo.

Na guia Segurança, remova os grupos que não devem ter permissão para acessar esse grupo. Por exemplo, se você não quiser que usuários autenticados possam ler o nome e as propriedades gerais do grupo, você poderá remover essa ACE. Você também pode remover as ACEs, como aquelas para operadores de conta e acesso compatível com sistemas operacionais anteriores ao Windows Server 2000. No entanto, você deve manter um conjunto mínimo de permissões de objeto em vigor. Mantenha as seguintes ACEs intactas:

SELF

SYSTEM

Administradores do domínio

Administrador corporativo

Administradores

Grupo de Acesso de Autorização do Windows (se aplicável)

CONTROLADORES DE DOMÍNIO CORPORATIVO

Embora possa não parecer intuitivo permitir que os grupos com privilégios mais elevados no Active Directory gerenciem esse grupo, sua meta na implementação dessas configurações não é impedir que os membros desses grupos façam alterações autorizadas. Em vez disso, a meta é garantir que, quando você tiver a ocasião de exigir níveis muito altos de privilégio, as alterações autorizadas sejam bem-sucedidas. É por esse motivo que a alteração do aninhamento de grupos privilegiados padrão, os direitos e as permissões são desencorajados neste documento. Mantendo as estruturas padrão intactas e esvaziando a associação dos grupos de privilégios mais altos no diretório, você pode criar um ambiente mais seguro que ainda funciona conforme o esperado.

Observação

Se você ainda não tiver configurado políticas de auditoria para os objetos na estrutura de UO em que criou esse grupo, configure a auditoria para registrar em log as alterações nesse grupo.

Você concluiu a configuração do grupo que será usado para "fazer check-out" das contas de gerenciamento quando elas forem necessárias e "fazer check-in" das contas quando as respectivas atividades forem concluídas.

Como criar as contas de gerenciamento

Você deve criar, no mínimo, uma conta que será usada para gerenciar a associação de grupos privilegiados na sua instalação do Active Directory e, preferencialmente, uma segunda conta para servir como um backup. Se você optar por criar as contas de gerenciamento em um só domínio na floresta e conceder a elas recursos de gerenciamento para todos os grupos protegidos de domínios ou se optar por implementar contas de gerenciamento em cada domínio na floresta, os procedimentos serão efetivamente os mesmos.

Observação

As etapas deste documento pressupõem que você ainda não implementou os controles de acesso baseados em função e o gerenciamento de identidades privilegiadas para o Active Directory. Portanto, alguns procedimentos precisam ser executados por um usuário cuja conta seja membro do grupo Administradores do Domínio para o domínio em questão.

Ao usar uma conta com privilégios de DA, você pode fazer logon em um controlador de domínio para executar as atividades de configuração. As etapas que não exigem privilégios de DA podem ser executadas por contas com menos privilégios que estejam conectadas a estações de trabalho administrativas. As capturas de tela que mostram caixas de diálogo com bordas azuis mais claras representam as atividades que podem ser executadas em um controlador de domínio. As capturas de tela que mostram caixas de diálogo com um azul mais escuro representam as atividades que podem ser executadas em estações de trabalho administrativas com contas que têm privilégios limitados.

Para criar as contas de gerenciamento, execute as seguintes etapas:

Faça logon em um controlador de domínio com uma conta que seja membro do grupo DA do domínio.

Inicie Usuários e Computadores do Active Directory e navegue até a UO em que você criará a conta de gerenciamento.

Clique com o botão direito do mouse na UO e clique em Novo e em Usuário.

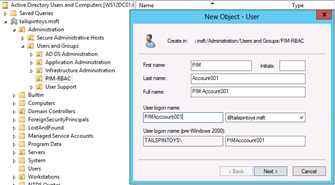

Na caixa de diálogo Novo Objeto – Usuário, insira as informações de nomenclatura desejadas para a conta e clique em Avançar.

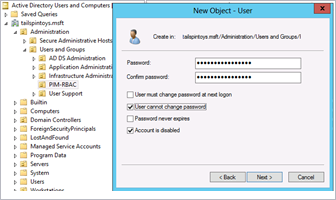

Forneça uma senha inicial para a conta de usuário, desmarque O usuário precisa alterar a senha no próximo logon, selecione O usuário não pode alterar senha e A conta está desabilitada e clique em Avançar.

Verifique se os detalhes da conta estão corretos e clique em Concluir.

Clique com o botão direito do mouse no objeto de usuário recém-criado e clique em Propriedades.

Clique na guia Conta.

No campo Opções de Conta, selecione o sinalizador A conta é confidencial e não pode ser delegada, escolha o sinalizador Esta conta dá suporte à criptografia Kerberos AES de 128 bits e/ou Esta conta dá suporte à criptografia Kerberos AES 256 e clique em OK.

Observação

Porque essa conta, como outras contas, terá uma função limitada, mas avançada, a conta só deverá ser usada em hosts administrativos seguros. Para todos os hosts administrativos seguros no seu ambiente, você deve considerar a possibilidade de implementar a configuração da Política de Grupo Segurança de Rede: Configurar tipos de criptografia permitidos para Kerberos, a fim de permitir apenas os tipos de criptografia mais seguros que você pode implementar para hosts seguros.

Embora a implementação de tipos de criptografia mais seguros para os hosts não reduza os ataques de roubo de credenciais, o uso e a configuração apropriados dos hosts seguros os reduzem. A definição de tipos de criptografia mais fortes para hosts que são usados apenas por contas privilegiadas apenas reduz a superfície de ataque geral dos computadores.

Para obter mais informações sobre como configurar tipos de criptografia em sistemas e contas, confira Configurações do Windows para o tipo de criptografia com suporte do Kerberos.

Há suporte para essas configurações apenas em computadores que executam o Windows Server 2012, o Windows Server 2008 R2, o Windows 8 ou o Windows 7.

Na guia Objeto, selecione Proteger objeto contra exclusão acidental. Isso não só impedirá que o objeto seja excluído (mesmo por usuários autorizados), mas impedirá que ele seja movido para uma UO diferente na hierarquia do AD DS, a menos que a caixa de seleção seja desmarcada primeiro por um usuário com permissão para alterar o atributo.

Clique na guia Controle remoto.

Desmarque o sinalizador Habilitar controle remoto. Nunca deve ser necessário que a equipe de suporte se conecte às sessões dessa conta para implementar correções.

Observação

Cada objeto no Active Directory deve ter um proprietário de TI designado e um proprietário de negócios designado, conforme descrito em Planejamento para evitar o comprometimento. Se você estiver acompanhando a propriedade de objetos do AD DS no Active Directory (em vez de um banco de dados externo), insira as informações de propriedade adequadas nas propriedades deste objeto.

Nesse caso, o proprietário dos negócios provavelmente é uma divisão de TI, e não há nenhuma proibição para que os proprietários de negócios também sejam proprietários de TI. O objetivo de estabelecer a propriedade de objetos é permitir que você identifique contatos quando as alterações precisarem ser feitas nos objetos, talvez vários anos após a criação inicial deles.

Clique na guia Organização.

Insira todas as informações necessárias nos padrões de objeto do AD DS.

Clique na guia Discagem.

No campo Permissão de Acesso à Rede, selecione Negar acesso. Essa conta nunca deve precisar se conectar por meio de uma conexão remota.

Observação

É improvável que essa conta seja usada para fazer logon em RODCs (controladores de domínio somente leitura) no seu ambiente. No entanto, se a circunstância exigir que a conta faça logon em um RODC, você deverá adicionar essa conta ao Grupo de Replicação de Senhas de RODC Negado para que a senha dele não seja armazenada em cache no RODC.

Embora a senha da conta precise ser redefinida após cada uso e a conta precise ser desabilitada, a implementação dessa configuração não tem um efeito prejudicial na conta e pode ser útil em situações em que um administrador esquece de redefinir a senha da conta e a desabilita.

Clique na guia Membro de.

Clique em Adicionar.

Digite Grupo de Replicação de Senha do RODC Negado na caixa de diálogo Selecionar Usuários, Contatos, Computadores e clique em Verificar Nomes. Quando o nome do grupo for sublinhado no seletor de objetos, clique em OK e verifique se a conta já é membro dos dois grupos exibidos na captura de tela a seguir. Não adicione a conta a nenhum grupo protegido.

Clique em OK.

Clique na guia Segurança e em Avançado.

Na caixa de diálogo Configurações de Segurança Avançadas, clique em Desabilitar herança, copie as permissões herdadas como permissões explícitas e clique em Adicionar.

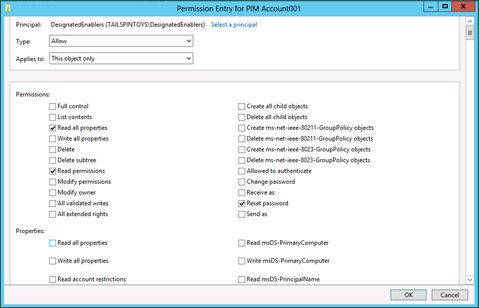

Na caixa de diálogo Entrada de Permissão para [Conta], clique em Selecionar uma entidade de segurança e adicione o grupo que você criou no procedimento anterior. Role a página até a parte inferior da caixa de diálogo e clique em Limpar tudo para remover todas as permissões padrão.

Role a página até a parte superior da caixa de diálogo Entrada de Permissão. Verifique se a lista suspensa Tipo está definida como Permitir e, na lista suspensa Aplica-se a, selecione Somente este objeto.

No campo Permissões, selecione Ler todas as propriedades, Permissões de leitura e Redefinir senha.

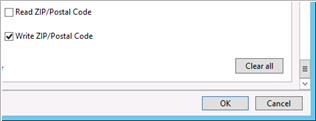

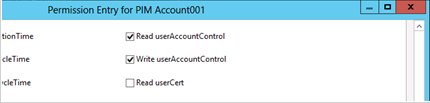

No campo Propriedades, selecione Ler userAccountControl e Gravar em userAccountControl.

Clique em OK e em OK novamente na caixa de diálogo Configurações de Segurança Avançadas.

Observação

O atributo userAccountControl controla várias opções de configuração da conta. Não é possível conceder permissão para alterar apenas algumas das opções de configuração ao conceder permissão de gravação no atributo.

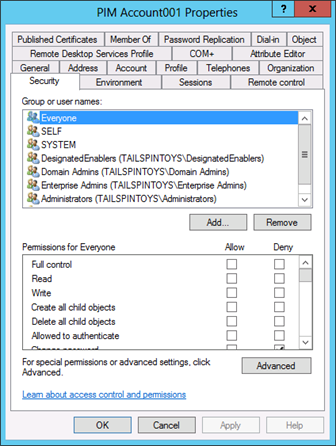

No campo Nomes de usuário ou grupo da guia Segurança, remova todos os grupos que não devem ter permissão para acessar ou gerenciar a conta. Não remova nenhum grupo que tenha sido configurado com Negar ACEs, como o grupo Todos e a conta computada SELF (que a ACE foi definida quando o sinalizador O usuário não pode alterar a senha foi habilitado durante a criação da conta. Além disso, não remova o grupo que acabou de adicionar, a conta SISTEMA ou grupos como EA, DA, BA ou o Grupo de Acesso de Autorização do Windows.

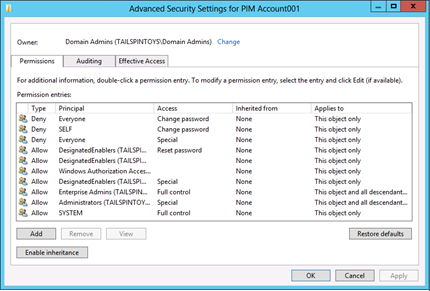

Clique em Avançado e verifique se a caixa de diálogo Configurações de Segurança Avançadas é semelhante à captura de tela a seguir.

Clique em OK e em OK novamente para fechar a caixa de diálogo de propriedades da conta.

A instalação da primeira conta de gerenciamento já está concluída. Você testará a conta em um procedimento posterior.

Como criar contas de gerenciamento adicionais

Você pode criar contas de gerenciamento adicionais repetindo as etapas anteriores, copiando a conta que acabou de criar ou criando um script para criar contas com as configurações desejadas. No entanto, observe que, se você copiar a conta que acabou de criar, muitas das configurações e ACLs personalizadas não serão copiadas para a nova conta e você precisará repetir a maioria das etapas de configuração.

Em vez disso, você pode criar um grupo ao qual delega direitos para preencher e remover o preenchimento dos grupos protegidos, mas precisará proteger o grupo e as contas que você colocar nele. Como deve haver muito poucas contas no seu diretório que recebem a capacidade de gerenciar a associação de grupos protegidos, a criação de contas individuais pode ser a abordagem mais simples.

Seja qual for a maneira como você optar por criar um grupo no qual colocará as contas de gerenciamento, você deve garantir que cada conta seja protegida, conforme já descrito. Você também deve considerar a implementação de restrições de GPO semelhantes às descritas no Apêndice D: Como proteger contas de administrador interno no Active Directory.

Como auditar contas de gerenciamento

Você deve configurar a auditoria na conta para registrar, no mínimo, todas as gravações na conta. Isso permitirá que você identifique a habilitação bem-sucedida da conta e da redefinição da senha durante os usos autorizados, além de identificar tentativas de usuários não autorizados de manipular a conta. As gravações com falha na conta devem ser capturadas no seu sistema de SIEM (Monitoramento de Eventos e Informações de Segurança) (se aplicável) e devem disparar alertas que fornecem notificação à equipe responsável por investigar possíveis comprometimentos.

As soluções de SIEM recebem informações de eventos das fontes de segurança envolvidas (por exemplo, logs de eventos, dados de aplicativos, fluxos de rede, produtos antimalware e fontes de detecção de intrusões), agrupam os dados e tentam criar exibições inteligentes e ações proativas. Há muitas soluções de SIEM comerciais, e muitas empresas criam implementações privadas. Um SIEM bem projetado e devidamente implementado pode aprimorar consideravelmente os recursos de monitoramento de segurança e resposta a incidentes. No entanto, as funcionalidades e a precisão variam tremendamente entre as soluções. Os SIEMs estão fora do escopo deste artigo, mas as recomendações de evento específicas contidas devem ser consideradas por qualquer implementador de SIEM.

Para obter mais informações sobre as configurações de auditoria recomendadas para controladores de domínio, confira Como monitorar o Active Directory em busca de sinais de comprometimento. As definições de configuração específicas do controlador de domínio são fornecidas em Como monitorar o Active Directory em busca de sinais de comprometimento.

Como habilitar contas de gerenciamento para modificar a associação de grupos protegidos

Neste procedimento, você vai configurar permissões no objeto AdminSDHolder do domínio para permitir que as contas de gerenciamento recém-criadas modifiquem a associação de grupos protegidos no domínio. Este procedimento não pode ser executado por meio de uma GUI (interface gráfica do usuário).

Conforme discutido no Apêndice C: Contas e grupos protegidos no Active Directory, a ACL no objeto AdminSDHolder de um domínio é efetivamente "copiada" para os objetos protegidos quando a tarefa do SDProp é executada. As contas e os grupos protegidos não herdam as respectivas permissões do objeto AdminSDHolder. As permissões são definidas explicitamente para serem correspondentes às do objeto AdminSDHolder. Portanto, ao modificar permissões no objeto AdminSDHolder, você precisa modificá-las para atributos apropriados para o tipo do objeto protegido que você definiu como destino.

Nesse caso, você concederá as contas de gerenciamento recém-criadas para permitir que elas leiam e gravem o atributo de membros nos objetos de grupo. No entanto, o objeto AdminSDHolder não é um objeto de grupo, e os atributos de grupo não são expostos no editor de ACL gráfica. É por esse motivo que você implementará as alterações de permissões por meio do utilitário de linha de comando Dsacls. Para conceder as permissões das contas de gerenciamento (desabilitadas) a fim de modificar a associação aos grupos protegidos, execute as seguintes etapas:

Faça logon em um controlador de domínio, preferencialmente, o controlador de domínio que contém a função PDCE (Emulador de PDC), com as credenciais de uma conta de usuário que se tornou membro do grupo DA no domínio.

Abra um prompt de comandos com privilégios elevados clicando com o botão direito do mouse em Prompt de Comando e clique em Executar como administrador.

Quando precisar aprovar a elevação, clique em Sim.

Observação

Para obter mais informações sobre a elevação e o UAC (Controle de Conta de Usuário) no Windows, confira Processos e interações do UAC no site do TechNet.

No prompt de comando, digite (substituindo as informações específicas do domínio) Dsacls [nome diferenciado do objeto AdminSDHolder no domínio] /G [UPN da conta de gerenciamento]:RPWP;membro.

O comando anterior (que não diferencia maiúsculas de minúsculas) funciona da seguinte maneira:

O Dsacls define ou exibe as ACEs nos objetos de diretório

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft identifica o objeto a ser modificado

/G indica que uma ACE de concessão foi configurada

PIM001@tailspintoys.msft é o UPN da entidade de segurança à qual as ACEs serão concedidas

RPWP concede permissões de leitura e gravação de propriedades

Member é o nome da propriedade (atributo) na qual as permissões serão definidas

Para obter mais informações sobre o uso do Dsacls, digite Dsacls sem nenhum parâmetro em um prompt de comando.

Se você tiver criado várias contas de gerenciamento para o domínio, deverá executar o comando do Dsacls para cada conta. Quando você tiver concluído a configuração de ACL no objeto AdminSDHolder, force a execução do SDProp ou aguarde até que a execução agendada seja concluída. Para obter informações sobre como forçar o SDProp a ser executado, confira "Como executar o SDProp manualmente" no Apêndice C: Contas e grupos protegidos no Active Directory.

Quando o SDProp for executado, você poderá verificar se as alterações feitas no objeto AdminSDHolder foram aplicadas aos grupos protegidos no domínio. Não é possível verificar isso exibindo a ACL no objeto AdminSDHolder pelos motivos descritos anteriormente, mas é possível verificar se as permissões foram aplicadas exibindo as ACLs nos grupos protegidos.

Em Usuários e Computadores do Active Directory, verifique se você habilitou Recursos Avançados. Para fazer isso, clique em Exibir, localize o grupo Administradores do Domínio, clique com o botão direito do mouse no grupo e clique em Propriedades.

Clique na guia Segurança e em Avançado para abrir a caixa de diálogo Configurações de Segurança Avançadas para Administradores do Domínio.

Selecione Permitir ACE para a conta de gerenciamento e clique em Editar. Verifique se a conta recebeu apenas as permissões Ler Membros e Gravar Membros no grupo DA e clique em OK.

Clique em OK na caixa de diálogo Configurações de Segurança Avançadas e clique em OK novamente para fechar a caixa de diálogo de propriedade do grupo DA.

Você pode repetir as etapas anteriores para outros grupos protegidos no domínio. As permissões devem ser as mesmas para todos os grupos protegidos. Você acabou de concluir a criação e a configuração das contas de gerenciamento para os grupos protegidos neste domínio.

Observação

Qualquer conta que tenha permissão para gravar a associação de um grupo no Active Directory também pode se adicionar ao grupo. Esse comportamento ocorre por design e não pode ser desabilitado. Por esse motivo, você sempre deverá manter as contas de gerenciamento desabilitadas quando não estiverem em uso e monitorar de perto as contas quando elas estiverem desabilitadas e quando estiverem em uso.

Como verificar as definições de configuração de grupo e de conta

Agora que você criou e configurou contas de gerenciamento que podem modificar a associação de grupos protegidos no domínio (que inclui os grupos EA, DA e BA mais privilegiados), verifique se as contas e os respectivos grupos de gerenciamento foram criados corretamente. A verificação consiste nestas tarefas gerais:

Teste o grupo que pode habilitar e desabilitar as contas de gerenciamento para verificar se os membros do grupo podem habilitar e desabilitar as contas e redefinir as senhas, mas não podem executar outras atividades administrativas nas contas de gerenciamento.

Teste as contas de gerenciamento para verificar se elas podem adicionar e remover membros para grupos protegidos no domínio, mas não podem alterar nenhuma outra propriedade das contas e dos grupos protegidos.

Testar o grupo que habilitará e desabilitará as contas de gerenciamento

Para testar a habilitação de uma conta de gerenciamento e a redefinição da senha, faça logon em uma estação de trabalho administrativa segura com uma conta que seja membro do grupo criado no Apêndice I: Como criar contas de gerenciamento para contas e grupos protegidos no Active Directory.

Abra Usuários e Computadores do Active Directory, clique com o botão direito do mouse na conta de gerenciamento e clique em Habilitar Conta.

Uma caixa de diálogo será exibida, confirmando que a conta foi habilitada.

Em seguida, redefina a senha na conta de gerenciamento. Para fazer isso, clique com o botão direito do mouse na conta novamente e clique em Redefinir Senha.

Digite uma nova senha para a conta nos campos Nova senha e Confirmar senha e clique em OK.

Uma caixa de diálogo será exibida, confirmando que a senha da conta foi redefinida.

Agora tente modificar propriedades adicionais da conta de gerenciamento. Clique com o botão direito do mouse na conta, clique em Propriedades e na guia Controle remoto.

Selecione Habilitar controle remoto e clique em Aplicar. A operação falhará, e a mensagem de erro Acesso Negado será exibida.

Clique na guia Conta da conta e tente alterar o nome, os horários de logon ou as estações de trabalho de logon da conta. Tudo deverá falhar, e as opções de conta que não são controladas pelo atributo userAccountControl ficarão esmaecidas e indisponíveis para modificação.

Tente adicionar o grupo de gerenciamento a um grupo protegido, como o grupo DA. Quando você clicar em OK, uma mensagem será exibida, informando que você não tem permissões para modificar o grupo.

Execute testes adicionais, conforme necessário, para verificar se não é possível definir nada na conta de gerenciamento, exceto as configurações de userAccountControl e as redefinições de senha.

Observação

O atributo userAccountControl controla várias opções de configuração da conta. Não é possível conceder permissão para alterar apenas algumas das opções de configuração ao conceder permissão de gravação no atributo.

Testar as contas de gerenciamento

Agora que você habilitou uma ou mais contas que podem alterar a associação de grupos protegidos, teste as contas para verificar se elas podem modificar a associação de grupo protegida, mas não podem executar outras modificações em contas e grupos protegidos.

Faça logon em um host administrativo seguro como a primeira conta de gerenciamento.

Inicie Usuários e Computadores do Active Directory e localize o grupo Administradores do Domínio.

Clique com o botão direito do mouse no grupo Administradores do Domínio e clique em Propriedades.

Em Propriedades de Administradores do Domínio, clique na guia Membros e clique em Adicionar. Insira o nome de uma conta que receberá privilégios temporários de Administradores do Domínio e clique em Verificar Nomes. Quando o nome da conta for sublinhado, clique em OK para retornar à guia Membros.

Na guia Membros da caixa de diálogo Propriedades de Administradores do Domínio, clique em Aplicar. Depois que você clicar em Aplicar, a conta deverá permanecer como membro do grupo DA e você não receberá nenhuma mensagem de erro.

Clique na guia Gerenciado por na caixa de diálogo Propriedades de Administradores do Domínio e verifique se você não pode inserir texto em nenhum campo e se todos os botões estão esmaecidos.

Clique na guia Geral da caixa de diálogo Propriedades de Administradores do Domínio e verifique se você não pode modificar nenhuma das informações sobre essa guia.

Repita essas etapas para grupos protegidos adicionais, conforme necessário. Quando terminar, faça logon em um host administrativo seguro com uma conta que seja membro do grupo que você criou para habilitar e desabilitar as contas de gerenciamento. Em seguida, redefina a senha na conta de gerenciamento que acabou de testar e desabilite a conta. Você concluiu a configuração das contas de gerenciamento e do grupo que será responsável por habilitar e desabilitar as contas.