Utilizar Firewall do Azure para gerir e proteger ambientes de Windows 365

Este artigo explica como simplificar e proteger o seu ambiente de Windows 365 com Firewall do Azure. A arquitetura de exemplo aqui explicada fornece baixa manutenção e acesso automatizado aos pontos finais necessários através de um caminho de ligação direto e otimizado. Pode utilizar Firewall do Azure regras de rede e etiquetas de nome de domínio completamente qualificado (FQDN) para replicar este exemplo de arquitetura no seu ambiente.

Observação

Este artigo aplica-se aos clientes que implementam Windows 365 com ligações de rede (ANC) do Azure. Este artigo não se aplica a ambientes que utilizam redes alojadas da Microsoft. Para obter mais informações sobre cada um, veja Windows 365 opções de implementação de rede.

O serviço Windows 365 requer conectividade otimizada e não proxiada a pontos finais de serviço críticos, muitos dos quais residem na infraestrutura da Microsoft. A ligação a estes recursos através de redes no local através da Internet é ineficiente e não é recomendada. Estas ligações também podem ser complexas para configurar e gerir.

Por exemplo, alguns clientes Windows 365 que utilizam o modelo de implementação ANC podem ter uma ligação direta de volta a um ambiente no local que utiliza o ExpressRoute ou a VPN Site a Site. O tráfego de saída pode ser encaminhado através de um servidor proxy existente da mesma forma que o tráfego no local. Esta estratégia de ligação não está otimizada para ambientes Windows 365 e é provável que apresente um impacto significativo no desempenho.

Em vez disso, pode utilizar Firewall do Azure com os seus ambientes de Windows 365 do ANC para fornecer acesso automatizado e otimizado, seguro, de baixa manutenção.

Pontos finais necessários para Windows 365

Windows 365 requer acesso aos seguintes pontos finais:

Também pode considerar o acesso a outros serviços Microsoft (como Office 365) ao configurar a conectividade otimizada a partir do ambiente.

As etiquetas FQDN para determinados serviços estão disponíveis para Firewall do Azure para ajudar a configurar e manter estas regras de forma simples e são abordadas mais adiante neste documento.

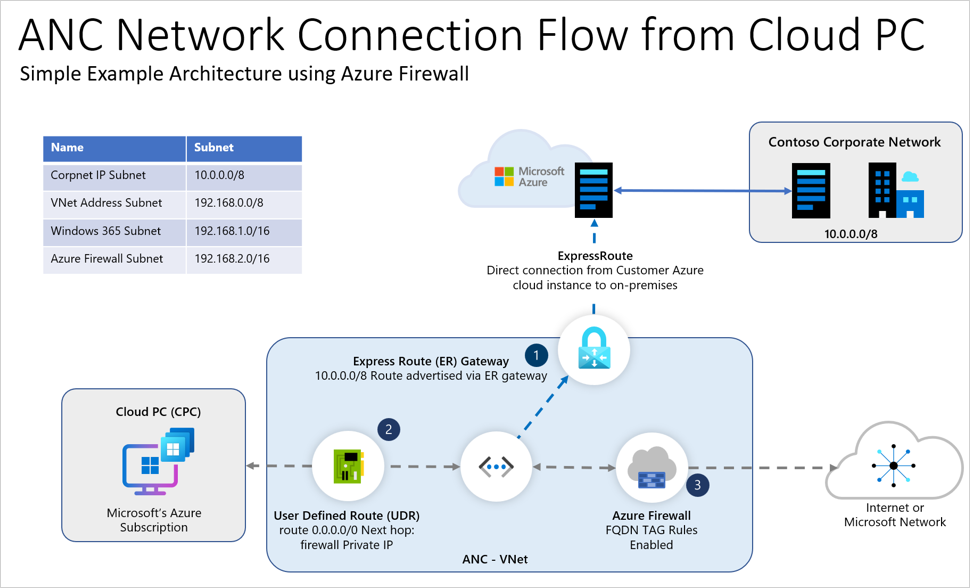

Arquitetura de exemplo com etiquetas Firewall do Azure e FQDN

Existem várias formas de configurar a rede no Azure. Aqui, utilizamos:

- Uma única VNet com Firewall do Azure gerir o acesso de saída.

- Um circuito do ExpressRoute para ligar a VNet de volta ao ambiente no local.

O fluxo de tráfego neste diagrama:

- Rede Empresarial da Contoso: esta sub-rede IP no local é anunciada na VNet através do gateway do ExpressRoute. Todo o tráfego para este intervalo (10.0.0.0/8) é enviado através do circuito do ExpressRoute.

- Todo o outro tráfego da sub-rede Windows 365 é enviado para a firewall do Azure através de uma rota UDR (User Defined Route) de 0.0.0.0/0. O IP do próximo salto está definido para o IP privado do Firewall do Azure.

- A Firewall tem regras de aplicação (e etiquetas FQDN) e regras de rede configuradas para o Windows 365 pontos finais necessários. O tráfego que cumpre as regras é permitido. Qualquer outro tráfego não explicitamente permitido é bloqueado.

Firewall do Azure regras de aplicação

O ambiente no diagrama foi configurado com as seguintes Firewall do Azure regras de aplicação (aplicadas na nota de aviso 3). Todo o tráfego não destinado à sub-rede no local da Contoso é direcionado para a firewall. Estas regras permitem que o tráfego definido entre no destino. Para obter mais informações sobre como implementar Firewall do Azure, veja Implementar e configurar Firewall do Azure com o portal do Azure.

| Descrição da Regra | Tipo de destino | Nome da etiqueta FQDN | Protocolo | Inspeção TLS | Obrigatório/Opcional |

|---|---|---|---|---|---|

| Windows 365 FQDNs | Etiqueta FQDN | Windows365 | HTTP: 80, HTTPS: 443 | Não recomendado | Obrigatório |

| Intune FQDNs | Etiqueta FQDN | MicrosoftIntune | HTTP: 80, HTTPS: 443 | Não recomendado | Obrigatório |

| Office 365 FQDNs | Etiqueta FQDN | Office365 | HTTP: 80, HTTPS: 443 | Não é recomendado para otimizar & permitir categorias | Opcional, mas recomendado |

| Windows Update | Etiqueta FQDN | WindowsUpdate | HTTP: 80, HTTPS: 443 | Não recomendado | Opcional |

| Citrix HDX Plus | Etiqueta FQDN | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | Não recomendado | Opcional (apenas necessário ao utilizar o Citrix HDX Plus) |

Firewall do Azure podem ser associados a endereços IP públicos para fornecer conectividade de saída à Internet. O primeiro IP Público é selecionado aleatoriamente para fornecer o SNAT de saída. O próximo IP público disponível será utilizado depois de esgotadas todas as portas SNAT do primeiro IP. Em cenários que requerem débito elevado, recomenda-se tirar partido de um NAT Gateway do Azure. O NAT Gateway dimensiona dinamicamente a conectividade de saída e pode ser integrado com um Firewall do Azure. Veja o tutorial integrate NAT Gateway with Firewall do Azure (Integrar o NAT Gateway com Firewall do Azure) para obter orientações.

Etiqueta do Windows365

A etiqueta windows365 inclui os pontos finais do Azure Virtual Desktop (AVD) necessários, exceto os pontos finais com portas não padrão que precisam de ser introduzidos manualmente (consulte a secção Regras de rede).

A etiqueta Windows365 não inclui Intune. A etiqueta MicrosoftIntune pode ser utilizada separadamente.

A etiqueta FQDN do Windows365 inclui todos os pontos finais necessários, exceto os pontos finais listados como Obrigatório em linhas separadas deste documento, que têm de ser configurados separadamente. As etiquetas FQDN são diferentes de uma etiqueta de serviço. Por exemplo, a etiqueta de serviço WindowsVirtualDesktop inclui apenas os endereços IP para os quais *.wvd.microsoft.com resolve.

Regras de rede

Firewall do Azure não processa atualmente portas não padrão numa etiqueta FQDN. Windows 365 tem alguns requisitos de porta não padrão, pelo que as seguintes regras têm de ser adicionadas manualmente como Regras de Rede, além das etiquetas FQDN.

| Descrição da Regra | Tipo de destino | FQDN/IP | Protocolo | Porta/s | Inspeção TLS | Obrigatório/Opcional |

|---|---|---|---|---|---|---|

| Ativação do Windows | FQDN | azkms.core.windows.net | TCP | 1688 | Não recomendado | Obrigatório |

| Registro | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | Não recomendado | Obrigatório |

| Conectividade UDP através de TURN | IP | 20.202.0.0/16 | UDP | 3478 | Não recomendado | Obrigatório |

| Conectividade TURN | IP | 20.202.0.0/16 | TCP | 443 | Não recomendado | Obrigatório |

| Registro | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | Não recomendado | Obrigatório |

Opções da solução de segurança de parceiros

Outras formas de ajudar a proteger o seu ambiente de Windows 365 são as opções de solução de segurança de parceiros que fornecem conjuntos de regras automatizados para aceder aos pontos finais necessários para o serviço Windows 365. Estas opções incluem:

- Objetos Atualizáveis das Tecnologias de Software Check Point

Próximas etapas

Saiba mais sobre Windows 365 arquitetura.

Para saber mais sobre o FQDNS, veja Descrição geral das etiquetas FQDN.

Para saber mais sobre etiquetas de serviço, veja Etiquetas de serviço de rede virtual.