Suporte a IPv6 no Microsoft Entra ID

Observação

Esse artigo foi útil? Sua opinião é importante para nós. Use o botão Comentários nesta página para nos informar o quão bem este artigo funcionou para você ou como podemos melhorá-lo.

Estamos entusiasmados em trazer o suporte a IPv6 para o Microsoft Entra ID, para oferecer suporte aos clientes com maior mobilidade e ajudar a reduzir os gastos com endereços IPv4 caros e de esgotamento rápido. Para obter mais informações sobre como essa alteração pode afetar o Microsoft 365, consulte Suporte a IPv6 nos serviços do Microsoft 365.

Se as redes da sua organização não oferecem suporte ao IPv6 hoje, você pode ignorar essas informações com segurança até o momento em que elas o fizerem.

O que está sendo alterado?

Nossas URLs de ponto de extremidade de serviço agora serão resolvidas para retornar endereços IPv4 e IPv6. Se uma plataforma de cliente ou rede der suporte a IPv6, a conexão será tentada principalmente usando IPv6, supondo que os saltos de rede entre eles, como firewalls ou proxies Web, também dão suporte a IPv6. Para ambientes que não dão suporte a IPv6, os aplicativos cliente continuarão a se conectar ao Microsoft Entra ID usando IPv4.

Os seguintes recursos também darão suporte a endereços IPv6:

- Localizações nomeadas

- Políticas de acesso condicional

- Identity Protection

- Logs de entrada

Quando o IPv6 terá suporte na ID do Microsoft Entra?

Começaremos a introduzir o suporte a IPv6 para a ID do Microsoft Entra em abril de 2023.

Sabemos que o suporte ao IPv6 é uma mudança significativa para algumas organizações. Estamos publicando essas informações agora para que os clientes possam fazer planos para garantir a prontidão.

O que minha organização tem que fazer?

Se você tiver endereços IPv6 públicos representando sua rede, execute as ações descritas nas seções a seguir o mais rápido possível.

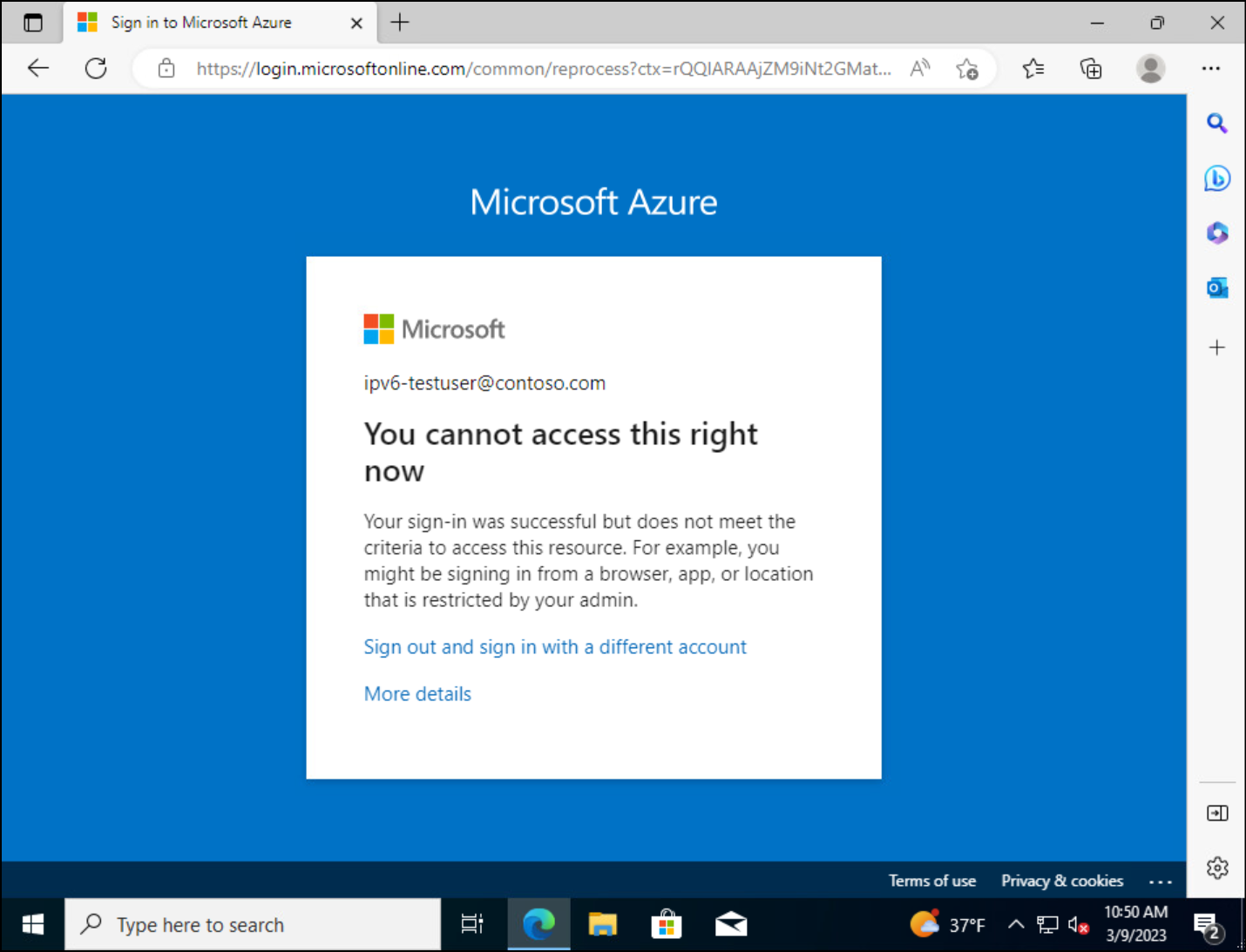

Se os clientes não atualizarem seus locais nomeados com esses endereços IPv6, seus usuários serão bloqueados.

Ações a serem tomadas

- Testar a autenticação do Microsoft Entra por IPv6

- Localizar endereços IPv6 nos registros de entrada

- Criar ou atualizar locais nomeados para incluir endereços IPv6 identificados

Localizações nomeadas

Os locais nomeados são compartilhados entre muitos recursos, como Acesso Condicional, Proteção de Identidade e B2C. Os clientes devem fazer parceria com seus administradores de rede e provedores de serviços de Internet (ISPs) para identificar seus endereços IPv6 voltados para o público. Os clientes devem usar essa lista para criar ou atualizar locais nomeados, para incluir seus endereços IPv6 identificados.

Acesso Condicional

Ao configurar políticas de Acesso Condicional, as organizações podem optar por incluir ou excluir locais como uma condição. Esses locais nomeados podem incluir endereços IPv4 ou IPv6 públicos, país ou região ou áreas desconhecidas que não são mapeadas para países ou regiões específicos.

- Se você adicionar intervalos IPv6 a um local nomeado existente, usado em políticas de Acesso Condicional existentes, nenhuma alteração será necessária.

- Se você criar novos locais nomeados para os intervalos IPv6 da sua organização, deverá atualizar as políticas de Acesso Condicional relevantes com esses novos locais.

Proxies e VPNs na nuvem

Quando um proxy de nuvem está em vigor, uma política que requer um dispositivo híbrido ingressado ou de reclamação do Microsoft Entra pode ser mais fácil de gerenciar. Manter atualizada uma lista de endereços IP usados por seu proxy hospedado na nuvem ou de solução VPN pode ser quase impossível.

Autenticação multifator por usuário do Microsoft Entra

Se você é um cliente que usa autenticação multifator por usuário, adicionou endereços IPv4 que representam redes confiáveis locais usando endereços IP confiáveis em vez de locais nomeados? Se tiver, você poderá ver um prompt de autenticação multifator para uma solicitação que foi iniciada por meio de pontos de saída habilitados para IPv6 locais.

O uso da autenticação multifator por usuário não é recomendado, a menos que suas licenças de ID do Microsoft Entra não incluam Acesso Condicional e você não queira usar padrões de segurança.

Restrições de tráfego de saída

Se sua organização restringir o tráfego de rede de saída a intervalos de IP específicos, você precisará atualizar esses endereços para incluir pontos de extremidade IPv6. Os administradores podem encontrar esses intervalos de IP nos seguintes artigos:

- URLs e intervalos de endereços IP do Office 365

- Microsoft Entra Connect: solucionar problemas de conectividade do Microsoft Entra

Para os intervalos de IP especificados para a ID do Microsoft Entra, certifique-se de permitir o acesso de saída em seu proxy ou firewall.

Configuração do dispositivo

Por padrão, o tráfego IPv6 e IPv4 é suportado no Windows e na maioria das outras plataformas de sistema operacional (SO). Alterações na configuração padrão do IPv6 podem resultar em consequências não intencionais. Para obter mais informações, consulte Orientação para configurar o IPv6 no Windows para usuários avançados.

Pontos de extremidade de serviço

A implementação do suporte a IPv6 na ID do Microsoft Entra não afetará os pontos de extremidade de serviço da Rede Virtual do Azure. Os pontos de extremidade de serviço ainda não dão suporte ao tráfego IPv6. Para obter mais informações, consulte Limitações de pontos de extremidade de serviço de Rede Virtual.

Testar a autenticação do Microsoft Entra por IPv6

Você pode testar a autenticação do Microsoft Entra por IPv6 antes de habilitá-la em todo o mundo usando os procedimentos a seguir. Esses procedimentos ajudam a validar as configurações de intervalo IPv6. A abordagem recomendada é usar uma regra NRPT (Tabela de Política de Resolução de Nomes) enviada por push para seus dispositivos Windows ingressados no Microsoft Entra. No Windows Server, o NRPT permite implementar uma política global ou local que substitui os caminhos de resolução DNS. Com esse recurso, você pode redirecionar o DNS para vários FQDNs (nomes de domínio totalmente qualificados) para servidores DNS especiais configurados para ter entradas DNS IPv6 para entrada do Microsoft Entra. É simples habilitar e desabilitar regras NRPT usando um script do PowerShell. Você pode usar Microsoft Intune para enviar esse recurso por push para os clientes.

Observação

A Microsoft está fornecendo essas instruções apenas para fins de teste. Você deve remover as configurações a seguir até maio de 2023 para garantir que seus clientes estejam usando servidores DNS de produção. Os servidores DNS nos procedimentos a seguir podem ser desativados após maio de 2023.

É recomendável usar o cmdlet Resolve-DnsName para validar regras NRPT. Se você usar o comando nslookup , o resultado poderá ser diferente, dadas as diferenças que existem entre essas ferramentas.

Verifique se você tem conectividade de rede aberta na porta TCP e UDP 53 entre seus dispositivos cliente e os servidores DNS usados para a regra NRPT.

Configurar uma regra NRPT do cliente manualmente - nuvem pública

Abra um console do PowerShell como administrador (clique com o botão direito do mouse no ícone do PowerShell e selecione Executar como Administrador).

Adicione uma regra NRPT executando os seguintes comandos:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsVerifique se o cliente obtém respostas IPv6 executando

login.microsoftonline.como cmdlet Resolve-DnsName . A saída do comando deve ser semelhante ao seguinte texto:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Se você quiser remover a regra NRPT, execute este script do PowerShell:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Configurar uma regra NRPT do cliente manualmente - Nuvem US Gov

Semelhante ao script para nuvem pública, o script a seguir cria uma regra NRPT para o ponto de extremidade login.microsfotonline.usde entrada do US Gov.

Abra um console do PowerShell como administrador clicando com o botão direito do mouse no ícone do PowerShell e selecionando Executar como Administrador.

Adicione uma regra NRPT executando os seguintes comandos:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

Implantar a regra NRPT com o Intune

Para implantar a regra NRPT em vários computadores usando Intune, crie um aplicativo Win32 e atribua-o a um ou mais dispositivos.

Etapa 1: Criar os scripts

Crie uma pasta e salve os seguintes scripts de instalação e reversão (InstallScript.ps1 e RollbackScript.ps1) nela para que você possa criar o arquivo .intunewin para uso na implantação.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Salve o script a seguir (DetectionScript.ps1) em outro local. Em seguida, você pode fazer referência ao script de detecção no aplicativo ao criá-lo no Intune.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Etapa 2: Empacotar os scripts como um arquivo .intunewin

Consulte Preparar o conteúdo do aplicativo Win32 para upload para criar um arquivo .intunewin da pasta e dos scripts que você salvou anteriormente.

Etapa 3: Criar o aplicativo Win32

As instruções a seguir mostram como criar o aplicativo Win32 necessário. Para obter mais informações, consulte Adicionar, atribuir e monitorar um aplicativo Win32 no Microsoft Intune.

Entre no portal do Intune.

Selecione Aplicativos>Todos os Aplicativos e, em seguida, selecione + Adicionar para criar um novo aplicativo Win32.

Na lista suspensa Tipo de aplicativo, selecione Aplicativo do Windows (Win32) e escolha Selecionar.

Na página Informações do aplicativo, clique em Selecionar arquivo de pacote do aplicativo para selecionar o arquivo .intunewin que você criou anteriormente. Selecione OK para continuar.

Retorne à página Informações do aplicativo e insira um Nome, uma Descrição e um Publicador descritivos para o aplicativo. Outros campos são opcionais. Selecione Avançar para continuar.

Na página Programa, insira as seguintes informações e selecione Avançar.

- Seqüência de comando de instalação:

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Desinstalar cadeia de caracteres de comando :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Comportamento de instalação:

System

- Seqüência de comando de instalação:

Na página Requisito, selecione as arquiteturas do sistema operacional e defina o sistema operacional mínimo como Windows 10 1607. Selecione Avançar para continuar.

Na página Detecção, selecione Usar um script de detecção personalizado na lista suspensa Formato de regras. Selecione o botão Procurar ao lado da caixa Arquivo de script para escolher o script de detecção. Deixe os campos restantes como seus valores padrão. Selecione Avançar para continuar.

Selecione Avançar na página Dependências para continuar sem alterações.

Selecione Avançar na página Substituição (versão prévia) para continuar sem alterações.

Na página Atribuições , crie atribuições com base em seus requisitos e selecione Avançar para continuar.

Revise as informações uma última vez na página Revisar + criar . Depois de concluir a validação, selecione Criar para criar o aplicativo.

Localizar endereços IPv6 nos registros de entrada

Usando um ou mais dos métodos a seguir, compare a lista de endereços IPv6 com os endereços esperados. Considere adicionar esses endereços IPv6 aos seus locais nomeados e marcar alguns como confiáveis quando apropriado. Você precisa de pelo menos a função Leitor de Relatórios atribuída para ler o log de entrada.

Portal do Azure

- Entre no portal do Azure como Leitor de Relatórios, Leitor de Segurança, Leitor Global, Administrador de Segurança ou outra função com permissão.

- Navegue até os logs de entrada da ID>do Microsoft Entra.

- Selecione + Adicionar endereço IP de filtros>e selecione Aplicar.

- Na caixa Filtrar por endereço IP, insira dois-pontos (:).

- Opcionalmente, baixe esta lista de entradas de log para o formato JSON ou CSV para processamento posterior.

Log Analytics

Se sua organização usa o Log Analytics, você pode consultar endereços IPv6 em seus logs usando a consulta a seguir.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

As organizações podem usar o script do PowerShell a seguir para consultar os logs de entrada do Microsoft Entra no PowerShell do Microsoft Graph. O script fornece uma lista de endereços IPv6 junto com o aplicativo e o número de vezes que ele aparece.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Próximas etapas

Manteremos este artigo atualizado. Aqui está um pequeno link que você pode usar para voltar para obter informações novas e atualizadas: https://aka.ms/azureadipv6.

- Usar a condição de localização em uma política de Acesso Condicional

- Acesso Condicional: Bloquear o acesso por local

- Encontre ajuda e obtenha suporte para a ID do Microsoft Entra

Entre em contato conosco para obter ajuda

Se você tiver dúvidas ou precisar de ajuda, crie uma solicitação de suporte ou peça ajuda à comunidade de suporte do Azure. Você também pode enviar comentários sobre o produto para a comunidade de comentários do Azure.