Elaborar uma solução para identidades externas

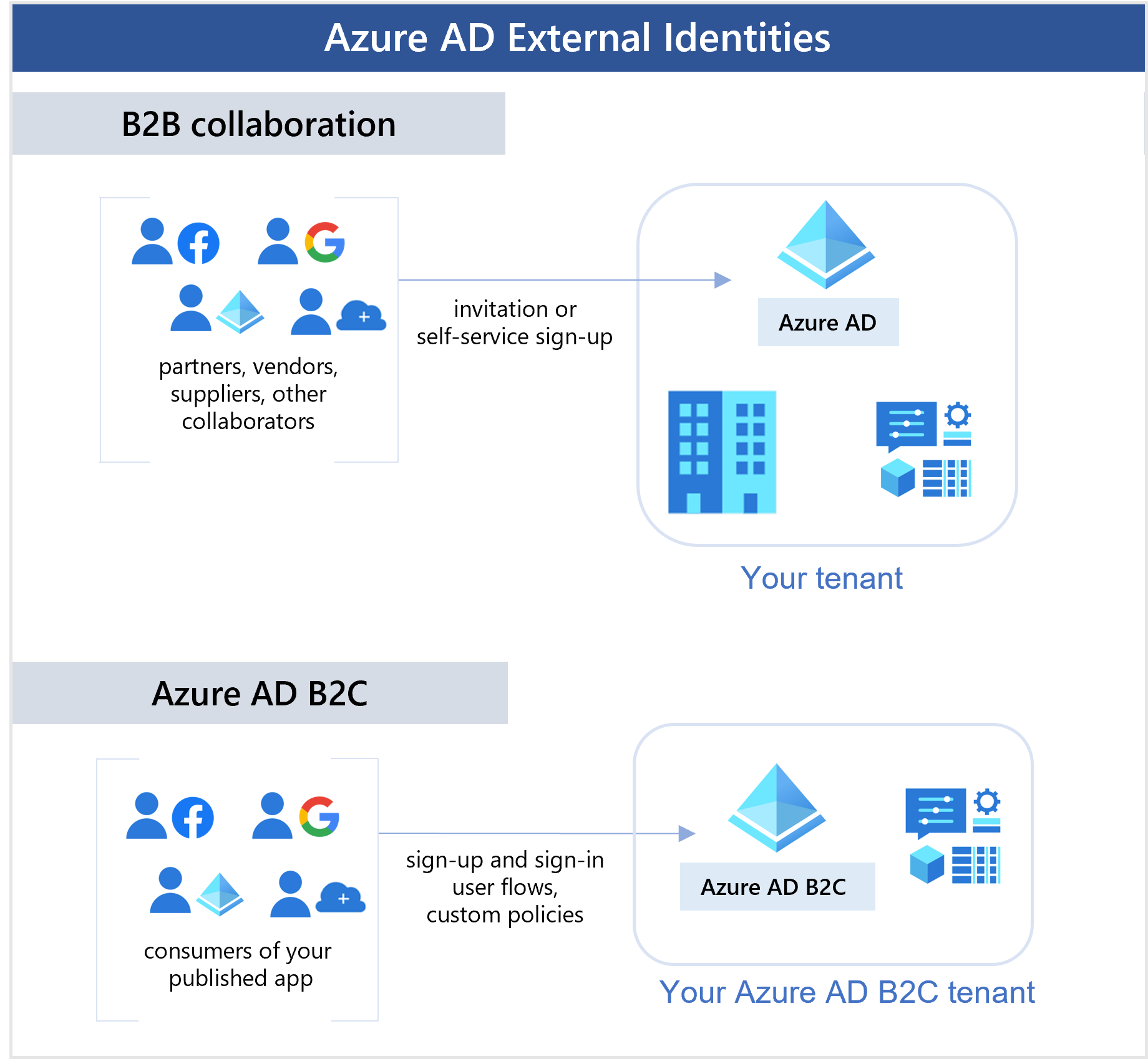

O recurso Identidades Externas do Microsoft Entra refere-se a todas as maneiras pelas quais você pode interagir com usuários fora da organização com segurança. Se você quiser colaborar com parceiros, distribuidores ou fornecedores, compartilhe seus recursos e defina como os usuários internos poderão acessar organizações externas. Se você é um desenvolvedor que cria aplicativos voltados para o consumidor, pode gerenciar as experiências de identidade dos clientes.

Com identidades externas, os usuários externos podem "trazer suas próprias identidades". Se eles tiverem uma identidade digital emitida pela empresa ou pelo governo ou uma identidade social não gerenciada, como o Google ou o Facebook, eles poderão usar as próprias credenciais para entrar. O provedor de identidade do usuário externo gerencia a identidade dele e você gerencia o acesso aos seus aplicativos com o Microsoft Entra ID ou o Azure AD B2C para manter seus recursos protegidos.

As seguintes funcionalidades compõem identidades externas:

Colaboração B2B – Colabore com usuários externos deixando que eles usem a identidade preferida para entrar nos aplicativos Microsoft ou em outros aplicativos empresariais (aplicativos SaaS, aplicativos personalizados etc.). Os usuários de colaboração B2B são representados em seu diretório, normalmente como usuários convidados.

Conexão direta de B2B – estabeleça uma relação de confiança mútua e de duas vias com outra organização do Microsoft Entra para colaboração contínua. Atualmente, o B2B Direct Connect dá suporte Teams canais compartilhados, permitindo que usuários externos acessem seus recursos de dentro de suas instâncias de Teams. Os usuários do B2B Direct Connect não são representados em seu diretório, mas são visíveis de dentro do canal compartilhado Teams e podem ser monitorados em relatórios Teams centro de administração.

Azure AD B2C – Publique aplicativos SaaS modernos ou aplicativos personalizados (exceto aplicativos Microsoft) para consumidores e clientes, enquanto usa o Azure AD B2C para gerenciamento de identidades e acesso.

Organização multilocatário do Microsoft Entra – Colabore com vários locatários em uma única organização do Microsoft Entra por meio da sincronização entre locatários.

Dependendo de como deseja interagir com organizações externas e os tipos de recursos que você precisa compartilhar, você pode usar uma combinação dessas funcionalidades.

Colaboração B2B

Com a colaboração B2B, você pode convidar qualquer pessoa para entrar na organização do Microsoft Entra usando as próprias credenciais para acessar os aplicativos e recursos que você deseja compartilhar. Use a colaboração B2B quando precisar permitir que usuários externos acessem seus aplicativos do Office 365, aplicativos SaaS (software como serviço) e aplicativos de linha de negócios, especialmente quando o parceiro não usa o Microsoft Entra ID ou é impraticável para os administradores configurarem uma conexão mútua por meio da conexão direta de B2B. Não há credenciais associadas a usuários de colaboração B2B. Em vez disso, eles se autenticam com sua organização ou seu provedor de identidade e depois sua organização verifica a qualificação do usuário convidado para colaboração B2B.

Há várias maneiras de adicionar usuários externos à organização para colaboração B2B:

Convide usuários para colaboração B2B usando as respectivas contas do Microsoft Entra, contas Microsoft ou as identidades sociais que você habilitar, como o Google. Um administrador pode usar o portal do Azure ou o PowerShell para convidar usuários para a colaboração B2B. O usuário entra nos recursos compartilhados usando um processo de resgate simples com a conta corporativa, de estudante ou de email.

Use fluxos dos usuários de inscrição por autoatendimento site para permitir que usuários externos se inscrevam sozinhos nos aplicativos. A experiência pode ser personalizada para permitir a inscrição com uma identidade corporativa, de estudante ou social (como o Google ou Facebook). Você também pode coletar informações sobre o usuário durante o processo de inscrição.

Use o gerenciamento de direitos do Microsoft Entra, um recurso de governança de identidade que permite gerenciar a identidade e o acesso para usuários externos em escala automatizando os fluxos de trabalho de solicitação de acesso, as atribuições de acesso, as revisões e a expiração.

Um objeto de usuário é criado para o usuário de colaboração B2B no mesmo diretório que seus funcionários. Esse objeto de usuário pode ser gerenciado como outros objetos de usuário no diretório, adicionado a grupos e assim por diante. Você pode atribuir permissões ao objeto de usuário (para autorização) e ainda permitir que ele use as próprias credenciais existentes (para autenticação).

Você pode usar as configurações de acesso entre locatários para gerenciar a colaboração B2B com outras organizações do Microsoft Entra e entre nuvens do Microsoft Azure. Para colaboração B2B com organizações e usuários externos que não são do Azure AD, use as configurações de colaboração externa.

Conexão direta de B2B

A conexão direta de B2B é uma nova maneira de colaborar com outras organizações do Microsoft Entra. Atualmente, esse recurso funciona com Microsoft Teams canais compartilhados. Com a conexão direta de B2B, você cria relações de confiança de duas vias com outras organizações do Microsoft Entra para permitir que os usuários se conectem diretamente aos seus recursos compartilhados e vice-versa. Os usuários da conexão direta de B2B não são adicionados como convidados ao diretório do Microsoft Entra. Quando duas organizações habilitam mutuamente a conexão direta B2B, os usuários se autenticam em sua organização principal e recebem um token da organização de recursos para acesso. Saiba mais sobre a conexão direta de B2B no Microsoft Entra ID.

Atualmente, a conexão direta B2B habilita o recurso de canais compartilhados do Teams Conexão, que permite que os usuários colaborem com usuários externos de várias organizações com um canal compartilhado Teams para chat, chamadas, compartilhamento de arquivos e compartilhamento de aplicativos. Depois de configurar a conexão direta B2B com uma organização externa, as seguintes Teams de canais compartilhados ficam disponíveis:

Dentro do Teams, um proprietário de canal compartilhado pode pesquisar usuários permitidos da organização externa e adicioná-los ao canal compartilhado.

Os usuários externos podem acessar Teams canal compartilhado sem precisar alternar as organizações ou entrar com uma conta diferente. De dentro Teams, o usuário externo pode acessar arquivos e aplicativos por meio da guia Arquivos. O acesso do usuário é determinado pelas políticas do canal compartilhado.

Use as configurações de acesso entre locatários para gerenciar relações de confiança com outras organizações do Microsoft Entra e defina políticas de entrada e saída para a conexão direta de B2B.

Para obter detalhes sobre os recursos, arquivos e aplicativos, que estão disponíveis para o usuário de conexão direta de B2B por meio do canal compartilhado do Teams, consulte Chat, equipes, canais e aplicativos no Microsoft Teams.

Azure AD B2C

O Azure AD B2C é uma solução de CIAM (Gerenciamento de Acesso e Identidade do Cliente) que permite criar percursos do usuário para aplicativos voltados ao consumidor e ao cliente. Se você é um desenvolvedor em uma empresa ou individual que cria aplicativos voltados ao cliente, faça o dimensionamento para milhões de consumidores, clientes ou cidadãos usando o Azure AD B2C. Os desenvolvedores podem usar o Azure AD B2C como o sistema de CIAM completo para aplicativos.

Com o Azure AD B2C, os clientes podem entrar com uma identidade já estabelecida (como Facebook ou Gmail). Você tem controle total para personalizar e controlar como os clientes se inscrevem, entram e gerenciam seus perfis quando usam seus aplicativos.

Embora o Azure AD B2C seja baseado na mesma tecnologia que o Microsoft Entra ID, ele é um serviço separado com algumas diferenças de recursos. Para obter mais informações sobre como um Azure AD B2C locatário difere de um locatário do Microsoft Entra, consulte Recursos do Microsoft Entra com Suporte na documentação do Azure AD B2C.

Como comparar conjuntos de recursos de identidades externas

A tabela a seguir fornece uma comparação detalhada dos cenários que você pode habilitar com Identidades Externas do Microsoft Entra. Nos cenários de B2B, um usuário externo é qualquer pessoa que não está hospedado na sua organização do Microsoft Entra.

| Colaboração B2B | Conexão direta de B2B | Azure AD B2C | |

|---|---|---|---|

| Cenário principal | Colabore com usuários externos, deixando que eles usem a identidade preferencial para entrar nos recursos da organização do Microsoft Entra. Fornece acesso a aplicativos Microsoft ou aos seus próprios aplicativos (aplicativos SaaS, personalizados, etc.). Exemplo: convide um usuário externo para entrar em seus aplicativos Microsoft ou ser um membro convidado no Teams. |

Colabore com usuários de outras organizações do Microsoft Entra estabelecendo uma conexão mútua. Atualmente, pode ser usado com Teams compartilhados, que os usuários externos podem acessar de dentro de suas instâncias de Teams. Exemplo: Adicione um usuário externo a um Teams compartilhado, que fornece um espaço para chat, chamada e compartilhamento de conteúdo. |

Publique aplicativos para consumidores e clientes usando as experiências do Azure AD B2C para identidade. Gerenciamento de identidade e acesso para aplicativos SaaS modernos ou desenvolvidos personalizados (não aplicativos próprios da Microsoft). |

| Destinado a | Colaborar com parceiros de negócios de organizações externas, como fornecedores, parceiros, fornecedores. Esses usuários podem ter o Microsoft Entra ID ou TI gerenciada ou não. | Colaborar com parceiros de negócios de organizações externas que usam o Microsoft Entra ID, como fornecedores, parceiros, fornecedores. | Clientes do seu produto. Esses usuários são gerenciados em um diretório Microsoft Entra separado. |

| Gerenciamento de usuários | Os usuários de colaboração B2B são gerenciados no mesmo diretório que os funcionários, mas normalmente são anotados como usuários convidados. Os usuários convidados podem ser gerenciados da mesma forma que os funcionários, ser adicionados aos mesmos grupos e assim por diante. As configurações de acesso entre locatários podem ser usadas para determinar quais usuários têm acesso à colaboração B2B. | Nenhum objeto de usuário é criado no diretório Microsoft Entra. As configurações de acesso entre locatários podem ser usadas para determinar quais usuários têm acesso à colaboração B2B. direct connect. Os usuários de canais compartilhados podem ser gerenciados Teams e o acesso dos usuários é determinado pelas políticas Teams do canal compartilhado. | Os objetos de usuário são criados para usuários consumidores no seu diretório do Azure AD B2C. Eles são gerenciados separadamente do diretório de parceiros e funcionários da organização (se houver). |

| Provedores de identidade com suporte | Os usuários externos podem colaborar usando contas corporativas, contas de estudante, qualquer endereço de email, provedores de identidade baseados em SAML e WS-Fed, Gmail e Facebook. | Usuários externos colaboram usando contas de trabalho do Microsoft Entra ID ou contas de estudante. | Usuários consumidores que tenham contas de aplicativo local (qualquer endereço de email ou nome de usuário), o Microsoft Entra ID, várias identidades sociais compatíveis e usuários com identidades corporativas e emitidas pelo governo por meio da federação do provedor de identidade baseada no SAML/WS-Fed. |

| SSO (logon único) | Há suporte para SSO para todos os aplicativos conectados ao Microsoft Entra. Por exemplo, você pode fornecer acesso ao Microsoft 365 ou a aplicativos locais, além de outros aplicativos SaaS, como o Salesforce ou o Workday. | SSO para um Teams compartilhado. | Há suporte para SSO para aplicativos de clientes dentro dos locatários do B2C do AD do Azure. Não há suporte para o SSO com o Microsoft 365 nem com outros aplicativos SaaS da Microsoft. |

| Licenciamento e cobrança | Com base em MAU (usuários ativos mensais), incluindo usuários de colaboração B2B e do Azure AD B2C. | Com base em MAU (usuários ativos mensais), incluindo usuários de colaboração B2B, B2B direct connect e do Azure AD B2C. | Com base em MAU (usuários ativos mensais), incluindo usuários de colaboração B2B e do Azure AD B2C. |

| Política de segurança e conformidade | Gerenciado pela organização host/convidada (por exemplo, com políticas de Acesso Condicional e configurações de acesso entre locatários). | Gerenciado pela organização host/convidada (por exemplo, com políticas de Acesso Condicional e configurações de acesso entre locatários). | Gerenciado pela organização por meio de Acesso Condicional e Proteção de Identidade. |

| MFA (autenticação multifator) | Se as configurações de confiança de entrada para aceitar declarações de MFA do locatário inicial do usuário estiverem configuradas e as políticas de MFA já tiverem sido atendidas no locatário inicial do usuário, o usuário externo poderá entrar. Se a confiança de MFA não estiver habilitada, o usuário receberá um desafio de MFA da organização de recursos. | Se as configurações de confiança de entrada para aceitar declarações de MFA do locatário inicial do usuário estiverem configuradas e as políticas de MFA já tiverem sido atendidas no locatário inicial do usuário, o usuário externo poderá entrar. Se a confiança de MFA não estiver habilitada e as políticas de Acesso Condicional exigirem MFA, o usuário será impedido de acessar recursos. Você deve definir suas configurações de confiança de entrada para aceitar declarações de MFA da organização. | Integra-se diretamente à autenticação multifator do Microsoft Entra. |

| Configurações de nuvem da Microsoft | Com suporte. | Não há suporte. | Não aplicável. |

| Gerenciamento de direitos | Com suporte. | Não há suporte. | Não aplicável. |

| Aplicativos LOB (Linha de negócios) | Com suporte. | Não há suporte. Somente aplicativos B2B habilitados para conexão direta podem ser compartilhados (atualmente canais compartilhados do Teams Connect). | Funciona com a API RESTful. |

| Acesso Condicional | gerenciado pela organização convidada/host. | gerenciado pela organização convidada/host. | Gerenciado pela organização por meio de Acesso Condicional e Proteção de Identidade. |

| Identidade visual | a marca da organização convidada/host é usada. | Para telas de entrada, a marca da organização inicial do usuário é usada. No canal compartilhado, a marca da organização do recurso é usada. | Identidade visual totalmente personalizável por aplicativo ou organização. |

Com base nos requisitos da sua organização, você pode usar a sincronização entre locatários (versão prévia) em organizações multilocatários. Para saber mais sobre esse recurso novo, confira a documentação da organização multilocatário e a comparação de recursos.