Habilitar o suporte a TLS 1.1 e TLS 1.2 no SharePoint Server 2016

APLICA-SE A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint no Microsoft 365

SharePoint no Microsoft 365

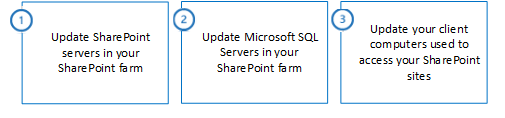

Para habilitar as versões do protocolo TLS 1.1 e 1.2 em seu ambiente do SharePoint 2016, você precisará instalar atualizações e alterar as definições de configuração em cada um dos seguintes locais:

Servidores do SharePoint em seu farm do SharePoint

Microsoft SQL Servers em seu farm do SharePoint

Computadores clientes usados para acessar seus sites do SharePoint

Importante

[!IMPORTANTE] Se você não atualizar cada um desses locais, correrá o risco de os sistemas não conseguirem se conectar entre si usando TLS 1.1 ou TLS 1.2. Os sistemas voltarão para um protocolo de segurança mais antigo; e, se os protocolos de segurança mais antigos estiverem desativados, os sistemas poderão não se conectar completamente. > Exemplo: Os servidores do SharePoint talvez não consigam se conectar a bancos de dados do SQL Server ou os computadores clientes talvez não consigam se conectar aos seus sites do SharePoint.

Resumo do processo de atualização

A imagem a seguir mostra o processo de três etapas necessárias para habilitar o suporte a TLS 1.1 e TLS 1.2 nos servidores do SharePoint, servidores SQL e computadores cliente.

Etapa 1: Atualizar os servidores do SharePoint em seu farm do SharePoint

Siga estas etapas para atualizar seu servidor do SharePoint.

| Etapas para o SharePoint Server | Windows Server 2012 R2 | Windows Server 2016 |

|---|---|---|

|

1.1 - Instalar a atualização do driver ODBC 11 para SQL Server para obter suporte para TLS 1.2 |

Obrigatório |

Obrigatório |

|

1.2 - Instalar a atualização do SQL Server 2012 Native Client para obter suporte para TLS 1.2 |

Obrigatório |

Obrigatório |

| As etapas a seguir são recomendadas. Embora não seja diretamente exigido pelo SharePoint Server 2016, eles podem ser necessários para outros softwares que se integram com o SharePoint Server 2016. |

||

|

1.3 - Instalar a atualização do .NET Framework 3.5 para obter suporte para TLS 1.1 e TLS 1.2 |

Recomendado |

Recomendado |

|

1.4 - Habilitar uma criptografia forte no .NET Framework 3.5 |

Recomendado |

Recomendado |

| A etapa a seguir é opcional. Você pode optar por executar esta etapa com base nos requisitos de conformidade e segurança da sua organização. |

||

|

1.5 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel |

Opcional |

Opcional |

1.1 - Instalar a atualização do driver ODBC 11 para SQL Server para obter suporte para TLS 1.2

O driver ODBC 11 para SQL Server não dá suporte a TLS 1.1 ou TLS 1.2 por padrão. Você deve instalar a atualização do driver ODBC 11 para SQL Server para obter suporte para TLS 1.2.

- Para instalar a atualização do driver ODBC 11 para SQL Server para obter suporte a TLS 1.2, veja Driver ODBC 11 da Microsoft® para SQL Server® - Windows.

1.2 - Instalar a atualização do SQL Server 2012 Native Client para obter suporte para TLS 1.2

O SQL Server 2012 Native Client não dá suporte a TLS 1.1 ou TLS 1.2 por padrão. Você deve instalar a atualização do SQL Server 2012 Native Client para obter suporte para TLS 1.2.

- Para instalar a atualização do SQL Server 2012 Native Client, veja Microsoft® SQL Server® 2012 Native Client - QFE.

1.3 - Instalar a atualização do .NET Framework 3.5 para obter suporte para TLS 1.1 e TLS 1.2

O .NET Framework 3.5 não dá suporte a TLS 1.1 ou TLS 1.2 por padrão.

Importante

[!IMPORTANTE] Para adicionar suporte para TLS 1.1 e TLS 1.2 no Windows Server 2012 R2, você deverá instalar uma atualização da KB e configurar manualmente as chaves do Registro do Windows.

O SharePoint Server 2016 está incluído no .NET Framework 4.x e não usa o .NET Framework 3.5. No entanto, determinados componentes de pré-requisito e software de terceiros que se integram com o SharePoint Server 2016 podem usar o .NET Framework 3.5. A Microsoft recomenda instalar e configurar esta atualização para melhorar a compatibilidade com o TLS 1.2.

O valor de Registro do SystemDefaultTlsVersions define quais padrões da versão do protocolo de segurança serão usados pelo .NET Framework 3.5. Se o valor for definido como 0, o .NET Framework 3.5 terá como padrão SSL 3.0 or TLS 1.0. Se o valor for definido como 1, o .NET Framework 3.5 herdará seus padrões dos valores do Registro DisabledByDefault do Windows Schannel. Se o valor for indefinido, ele se comportará como se o valor estivesse definido como 0.

To enable .NET Framework 3.5 to inherit its security protocol defaults from Windows Schannel

For Windows Server 2012 R2

Para instalar a atualização do .NET Framework 3.5 SP1 para o Windows Server 2012 R2, veja o artigo da KB Suporte para versões padrão do sistema de TLS incluídas no .NET Framework 3.5 no Windows 8.1 e no Windows Server 2012 R2.

Após a atualização da KB ser instalada, configure manualmente as chaves do Registro.

For Windows Server 2016

Para o Windows Server 2016, configure manualmente as chaves do Registro.

To manually configure the registry keys, do the following:

No Notepad.exe, crie um arquivo de texto chamado net35-tls12-enable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

Salve o arquivo net35-tls12-enable.reg.

Clique duas vezes no arquivo net35-tls12-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

1.4 - Habilitar uma criptografia forte no .NET Framework 3.5

O valor de Registro SchUseStrongCrypto restringe o uso de algoritmos de criptografia com TLS que são considerados fracos como o RC4.

A Microsoft lançou uma atualização de segurança opcional para o .NET Framework 3.5 no Windows Server 2012 R2 que configurará automaticamente as chaves do Registro do Windows para você. Não há atualização disponível para o Windows Server 2016. Você deve configurar manualmente as chaves do Registro do Windows no Windows Server 2016.

Windows Server 2012 R2

- Para habilitar uma criptografia forte no .NET Framework 3.5 para Windows Server 2012 R2, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 3.5 no Windows 8.1 e no Windows Server 2012 R2: 13 de maio de 2014

Windows Server 2016

Para habilitar uma criptografia forte no .NET Framework 3.5 para o Windows Server 2016, configure as seguintes chaves de Registro do Windows:

No Notepad.exe, crie um arquivo de texto chamado net35-strong-crypto-enable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

Salve o arquivo net35-strong-crypto-enable.reg.

Clique duas vezes no arquivo net35-strong-crypto-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

1.5 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel

Para habilitar ou desabilitar o suporte do SSL e do TLS no Windows SChannel, é necessário editar o Registro do Windows. É possível habilitar ou desabilitar cada versão dos protocolos SSL e TLS de forma independente. Não é necessário habilitar ou desabilitar uma versão para habilitar ou desabilitar outra versão do protocolo.

Importante

A Microsoft recomenda desabilitar o SSL 2.0 e o SSL 3.0 devido a sérias vulnerabilidades de segurança nessas versões do protocolo. > Os clientes também podem optar por desativar o TLS 1.0 e o TLS 1.1 para garantir que apenas é utilizada a versão mais recente do protocolo. No entanto, isso pode causar problemas de compatibilidade com um software que não seja compatível com a versão mais recente do protocolo TLS. Os clientes devem testar uma alteração, antes de realizá-la na produção.

O valor de registro Enabled determina se é possível usar a versão do protocolo. Se o valor for definido como 0, não será possível usar a versão do protocolo, mesmo que ela esteja habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Quando o valor é definido como 1, é possível usar a versão do protocolo se ela estiver habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

O valor de registro DisabledByDefault determina quando usar a versão do protocolo por padrão. Essa configuração se aplica somente quando o aplicativo não exige explicitamente as versões do protocolo a ser usado. Se o valor for definido como 0, a versão do protocolo será usada por padrão. Se o valor for definido como 1, a versão do protocolo não será usada por padrão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

Para desabilitar o suporte do SSL 2.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl20-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl20-disable.reg.

Clique duas vezes no arquivo ssl20-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do SSL 3.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl30-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl30-disable.reg.

Clique duas vezes no arquivo ssl30-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls10-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls10-disable.reg.

Clique duas vezes em tls10-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.1 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls11-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls11-disable.reg.

Clique duas vezes no arquivo tls11-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Etapa 2: Atualizar seus Microsoft SQL Servers em seu farm do SharePoint

Siga estas etapas para atualizar seus SQL Servers no farm do SharePoint.

| Etapas para seus SQL Servers | Windows Server 2012 R2 | Windows Server 2016 |

|---|---|---|

|

2.1 - Habilitar o suporte do TLS 1.1 e do TLS 1.2 no Microsoft SQL Server |

Obrigatório |

Obrigatório |

| A etapa a seguir é opcional. Você pode optar por executar esta etapa com base nos requisitos de conformidade e segurança da sua organização. |

||

|

2.2 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel |

Opcional |

Opcional |

2.1 - Habilitar o suporte do TLS 1.1 e do TLS 1.2 no Microsoft SQL Server

As versões do SQL Server anteriores ao SQL Server 2016 não dão suporte a TLS 1.1 ou TLS 1.2 por padrão. Para adicionar o suporte a TLS 1.1 e TLS 1.2, você deverá instalar atualizações para SQL Server.

- Para habilitar o suporte a TLS 1.1 e TLS 1.2 no SQL Server, siga as instruções do artigo da KB Suporte a TLS 1.2 para o Microsoft SQL Server

2.2 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel

Para habilitar ou desabilitar o suporte do SSL e do TLS no Windows SChannel, é necessário editar o Registro do Windows. É possível habilitar ou desabilitar cada versão dos protocolos SSL e TLS de forma independente. Não é necessário habilitar ou desabilitar uma versão para habilitar ou desabilitar outra versão do protocolo.

Importante

A Microsoft recomenda desabilitar o SSL 2.0 e o SSL 3.0 devido a sérias vulnerabilidades de segurança nessas versões do protocolo. > Os clientes também podem optar por desativar o TLS 1.0 e 1.1 para garantir que apenas é utilizada a versão mais recente do protocolo. No entanto, isso pode causar problemas de compatibilidade com um software que não seja compatível com a versão mais recente do protocolo TLS. Os clientes devem testar uma alteração, antes de realizá-la na produção.

O valor de registro Enabled determina se é possível usar a versão do protocolo. Se o valor for definido como 0, não será possível usar a versão do protocolo, mesmo que ela esteja habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Quando o valor é definido como 1, é possível usar a versão do protocolo se ela estiver habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

O valor de registro DisabledByDefault determina quando usar a versão do protocolo por padrão. Essa configuração se aplica somente quando o aplicativo não exige explicitamente as versões do protocolo a ser usado. Se o valor for definido como 0, a versão do protocolo será usada por padrão. Se o valor for definido como 1, a versão do protocolo não será usada por padrão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

Para desabilitar o suporte do SSL 2.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl20-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl20-disable.reg.

Clique duas vezes no arquivo ssl20-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do SSL 3.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl30-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl30-disable.reg.

Clique duas vezes no arquivo ssl30-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls10-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls10-disable.reg.

Clique duas vezes no arquivo tls10-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.1 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls11-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls11-disable.reg.

Clique duas vezes no arquivo tls11-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Etapa 3: Atualizar os computadores clientes usados para acessar seus sites do SharePoint

Siga estas etapas para atualizar os computadores clientes que acessam seu site do SharePoint.

| Etapas para os computadores clientes | Windows 7 | Windows 8.1 | Windows 10 |

|---|---|---|---|

|

3.1 - Habilitar TLS 1.1 e TLS 1.2 no Windows Schannel |

Obrigatório |

N/D |

N/D |

|

3.2 - Habilitar o suporte a TLS 1.1 e TLS 1.2 no WinHTTP |

Obrigatório |

N/D |

N/D |

|

3.3 - Habilitar o suporte a TLS 1.1 e TLS 1.2 no Internet Explorer |

Obrigatório |

N/D |

N/D |

|

3.4 - Habilitar uma criptografia forte no .NET Framework 4.5 ou superior |

Obrigatório |

Obrigatório |

Obrigatório |

|

3.5 - Instalar a atualização do .NET Framework 3.5 para obter suporte para TLS 1.1 e TLS 1.2 |

Obrigatório |

Obrigatório |

Obrigatório |

| A etapa a seguir é recomendada. Embora não seja diretamente exigido pelo SharePoint Server 2016, eles oferecem maior segurança, restringindo o uso de algoritmos de criptografia fracos. |

|||

|

3.6 - Habilitar uma criptografia forte no .NET Framework 3.5 |

Recomendado |

Recomendado |

Recomendado |

| A etapa a seguir é opcional. Você pode optar por executar esta etapa com base nos requisitos de conformidade e segurança da sua organização. |

|||

|

3.7 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel |

Opcional |

Opcional |

Opcional |

3.1 - Habilitar TLS 1.1 e TLS 1.2 no Windows Schannel

Para habilitar ou desabilitar o suporte do SSL e do TLS no Windows SChannel, é necessário editar o Registro do Windows. É possível habilitar ou desabilitar cada versão dos protocolos SSL e TLS de forma independente. Não é necessário habilitar ou desabilitar uma versão para habilitar ou desabilitar outra versão do protocolo.

O valor de registro Enabled determina se é possível usar a versão do protocolo. Se o valor for definido como 0, não será possível usar a versão do protocolo, mesmo que ela esteja habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Quando o valor é definido como 1, é possível usar a versão do protocolo se ela estiver habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

O valor de registro DisabledByDefault determina quando usar a versão do protocolo por padrão. Essa configuração se aplica somente quando o aplicativo não exige explicitamente as versões do protocolo a ser usado. Se o valor for definido como 0, a versão do protocolo será usada por padrão. Se o valor for definido como 1, a versão do protocolo não será usada por padrão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

Para habilitar o suporte do TLS 1.1 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls11-enable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

Salve o arquivo tls11-enable.reg.

Clique duas vezes no arquivo tls11-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para habilitar o suporte do TLS 1.2 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls12-enable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

Salve o arquivo tls12-enable.reg.

Clique duas vezes no arquivo tls12-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

3.2 - Habilitar o suporte a TLS 1.1 e TLS 1.2 no WinHTTP

O WinHTTP não herda seus padrões de versão de protocolo de criptografia SSL e TLS do valor de Registro DisabledByDefault do Windows Schannel. O WinHTTP usa seus próprios padrões de versão de protocolo de criptografia SSL e TLS, que variam de acordo com o sistema operacional. Para substituir os padrões, você deverá instalar uma atualização da KB e configurar as chaves do Registro do Windows.

O valor de Registro DefaultSecureProtocols do WinHTTP é um campo de bits que aceita vários valores adicionando-os juntos em um único valor. Você pode usar o programa Calculadora do Windows (Calc.exe) no modo Programador para adicionar os seguintes valores hexadecimais conforme o desejado.

| Valor DefaultSecureProtocols | Descrição |

|---|---|

| 0x00000008 |

Habilitar SSL 2.0 por padrão |

| 0x00000020 |

Habilitar SSL 3.0 por padrão |

| 0x00000080 |

Habilitar TLS 1.0 por padrão |

| 0x00000200 |

Habilitar TLS 1.1 por padrão |

| 0x00000800 |

Habilitar TLS 1.2 por padrão |

Por exemplo, você pode habilitar o TLS 1.0, o TLS 1.1 e o TLS 1.2 por padrão adicionando os valores 0x00000080, 0x00000200 e 0x00000800 para formar o valor 0x00000A80.

Para instalar a atualização da KB do WinHTTP, siga as instruções do artigo da KB Atualizar para habilitar o TLS 1.1 e TLS 1.2 como protocolos seguros padrão no WinHTTP no Windows

Para habilitar o TLS 1.0, o TLS 1.1 e o TLS 1.2 por padrão no WinHTTP

No Notepad.exe, crie um arquivo de texto chamado winhttp-tls10-tls12-enable.reg.

Copie e cole o texto a seguir.

For 64-bit operating system

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"DefaultSecureProtocols"=dword:00000A80

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"DefaultSecureProtocols"=dword:00000A80

For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"DefaultSecureProtocols"=dword:00000A80

Salve o arquivo winhttp-tls10-tls12-enable.reg.

Clique duas vezes no arquivo winhttp-tls10-tls12-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

3.3 - Habilitar o suporte a TLS 1.1 e TLS 1.2 no Internet Explorer

As versões do Internet Explorer anteriores ao Internet Explorer 11 não habilitavam o suporte a TLS 1.1 ou TLS 1.2 por padrão. O suporte para TLS 1.1 e TLS 1.2 está habilitado por padrão a partir do Internet Explorer 11.

Para habilitar o suporte a TLS 1.1 e TLS 1.2 no Internet Explorer

No Internet Explorer, clique em Ferramentas>Opções>da Internet Avançadas ou clique

>Opções avançadas> da Internet.

>Opções avançadas> da Internet.Na seção Security, verifique se as seguintes caixas de seleção estão marcadas. Se não estiverem, marque as seguintes caixas de seleção:

Usar TLS 1.1

Usar TLS 1.2

- Opcionalmente, se você quiser desabilitar o suporte para versões do protocolo de segurança anterior, desmarque as caixas de seleção a seguir:

Usar SSL 2.0

Usar SSL 3.0

Usar TLS 1.0

Observação

[!OBSERVAçãO] Desabilitar o TLS 1.0 pode causar problemas de compatibilidade com sites que não dão suporte para as versões mais recentes do protocolo de segurança. Os clientes devem testar essa alteração antes de realizá-la na produção.

- Clique em OK.

3.4 - Habilitar uma criptografia forte no .NET Framework 4.5 ou superior

O .NET Framework 4.5 ou superior não herda seus padrões de versão de protocolo de segurança SSL e TLS do valor de Registro DisabledByDefault do Windows Schannel. Em vez disso, ele usa seus próprios padrões de versão de protocolo de segurança SSL e TLS. Para substituir os padrões, você deverá configurar as chaves do Registro do Windows.

O valor de Registro SchUseStrongCrypto altera o padrão de versão de protocolo de segurança do .NET Framework 4.5 e superior de SSL 3.0 ou TLS 1.0 para TLS 1.0 ou TLS 1.1 ou TLS 1.2. Além disso, ele restringe o uso de algoritmos de criptografia com TLS que são considerados fracos como o RC4.

Os aplicativos compilados para o .NET Framework 4.6 ou superior se comportarão como se o valor de Registro SchUseStrongCrypto tiver sido definido como 1, mesmo se ainda não tiver. Para garantir que todos os aplicativos do .NET Framework usará a criptografia forte, você deverá configurar esse valor do Registro do Windows.

A Microsoft lançou uma atualização de segurança opcional para o .NET Framework 4.5, 4.5.1 e 4.5.2 que configurará automaticamente as chaves do Registro do Windows para você. Não há atualização disponível para .NET Framework 4.6 ou superior. Você deve configurar manualmente as chaves do Registro do Windows no .NET Framework 4.6 ou superior.

For Windows 7 and Windows Server 2008 R2

Para ativar uma criptografia forte no .NET Framework 4.5 e 4.5.1 no Windows 7 e Windows Server 2008 R2, consulte MS14-026: Vulnerabilidade no .NET Framework pode permitir elevação de privilégios: 13 de maio de 2014 (anteriormente publicado como KB artigo 2938782, "Descrição da atualização de segurança para o .NET Framework 4.5 e o .NET Framework 4.5.1 no Windows 7 Service Pack 1 e Windows Server 2008 R2 Service Pack 1: 13 de maio de 2014").

Para habilitar a criptografia forte no .NET Framework 4.5.2 no Windows 7 e no Windows Server 2008 R2, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 4.5.2 no Windows 7 Service Pack 1 e no Windows Server 2008 R2 Service Pack 1: 13 de maio de 2014.

For Windows Server 2012

- Para habilitar uma criptografia forte no .NET Framework 4.5, 4.5.1 e no 4.5.2 no Windows Server 2012, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 4.5, do .NET Framework 4.5.1 e do .NET Framework 4.5.2 no Windows 8, no Windows RT e no Windows Server 2012: 13 de maio de 2014.

For Windows 8.1 and Windows Server 2012 R2

- Para habilitar a criptografia forte no .NET Framework 4.5.1 e no 4.5.2 no Windows 8.1 e no Windows Server 2012 R2, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 4.5.1 e do .NET Framework 4.5.2 no Windows 8.1, no Windows RT 8.1 e no Windows Server 2012 R2: 13 de maio de 2014.

Para habilitar uma criptografia forte no .NET Framework 4.6 ou superior

No Notepad.exe, crie um arquivo de texto chamado net46-strong-crypto-enable.reg.

Copie e cole o texto a seguir.

For 64-bit operating system

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

Salve o arquivo net46-strong-crypto-enable.reg.

Clique duas vezes no arquivo net46-strong-crypto-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

3.5 - Instalar a atualização do .NET Framework 3.5 para obter suporte para TLS 1.1 e TLS 1.2

O .NET Framework 3.5 não dá suporte a TLS 1.1 ou TLS 1.2 por padrão. Para adicionar suporte para TLS 1.1 e TLS 1.2, você deverá instalar uma atualização da KB e configurar chaves do Registro do Windows para cada um dos sistemas operacionais listados nesta seção.

O valor de Registro do SystemDefaultTlsVersions define quais padrões da versão do protocolo de segurança serão usados pelo .NET Framework 3.5. Se o valor for definido como 0, o .NET Framework 3.5 terá como padrão SSL 3.0 or TLS 1.0. Se o valor for definido como 1, o .NET Framework 3.5 herdará seus padrões dos valores do Registro DisabledByDefault do Windows Schannel. Se o valor for indefinido, ele se comportará como se o valor estivesse definido como 0.

Para habilitar o .NET Framework 3.5 para herdar seus padrões de protocolo de criptografia do Windows Schannel

For Windows 7 and Windows Server 2008 R2

Para instalar a atualização do .NET Framework 3.5.1 para o Windows 7 e o Windows Server 2008 R2, veja o artigo da KB Suporte para versões padrão do sistema de TLS incluídas no .NET Framework 3.5.1 no Windows 7 SP1 e no Server 2008 R2 SP1

Após a atualização da KB ser instalada, configure manualmente as chaves do Registro.

For Windows Server 2012

Para instalar a atualização do .NET Framework 3.5 para o Windows Server 2012, veja o artigo da KB Suporte para versões padrão do sistema de TLS incluídas no .NET Framework 3.5 no Windows Server 2012

Após a atualização da KB ser instalada, configure manualmente as chaves do Registro.

For Windows 8.1 and Windows Server 2012 R2

Para instalar a atualização do .NET Framework 3.5 SP1 para o Windows 8.1 e o Windows Server 2012 R2, veja o artigo da KB Suporte para versões padrão do sistema de TLS incluídas no .NET Framework 3.5 no Windows 8.1 e no Windows Server 2012 R2

Após a atualização da KB ser instalada, configure manualmente as chaves do Registro.

For Windows 10 (Version 1507)

- Esta funcionalidade não está disponível no Windows 10 versão 1507. Você deve atualizar para o Windows 10 versão 1511 e, em seguida, instalar a Atualização cumulativa para o Windows 10 versão 1511 e o Windows Server 2016 Technical Preview 4: 10 de maio de 2016 ou atualizar para o Windows 10 versão 1607 ou posterior.

For Windows 10 (Version 1511)

Para instalar a Atualização cumulativa para o Windows 10 versão 1511 e o Windows Server 2016 Technical Preview 4: 10 de maio de 2016, veja a Atualização cumulativa para o Windows 10 versão 1511 e o Windows Server 2016 Technical Preview 4: 10 de maio de 2016.

Após a atualização da KB ser instalada, configure manualmente as chaves do Registro.

Windows 10 (Version 1607) and Windows Server 2016

Nenhuma atualização precisa estar instalada. Configure as chaves do Registro do Windows, conforme descrito abaixo.

To manually configure the registry keys, do these steps.

No Notepad.exe, crie um arquivo de texto chamado net35-tls12-enable.reg.

Copie e cole o texto a seguir.

For 64-bit operating system

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

Salve o arquivo net35-tls12-enable.reg.

Clique duas vezes no arquivo net35-tls12-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

3.6 - Habilitar uma criptografia forte no .NET Framework 3.5

O valor de Registro SchUseStrongCrypto restringe o uso de algoritmos de criptografia com TLS que são considerados fracos como o RC4.

A Microsoft lançou uma atualização de segurança opcional para o .NET Framework 3.5 nos sistemas operacionais anteriores ao Windows 10 que configurará automaticamente as chaves do Registro do Windows para você. Não há atualização disponível para o Windows 10. Você deve configurar manualmente as chaves do Registro do Windows no Windows 10.

For Windows 7 and Windows Server 2008 R2

Para habilitar a criptografia forte no .NET Framework 3.5.1 no Windows 7 e no Windows Server 2008 R2, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 3.5.1 no Windows 7 Service Pack 1 e no Windows Server 2008 R2 Service Pack 1: 13 de maio de 2014.

For Windows Server 2012

Para habilitar uma criptografia forte no .NET Framework 3.5 no Windows Server 2012, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 3.5 no Windows 8 e no Windows Server 2012: 13 de maio de 2014.

For Windows 8.1 and Windows Server 2012 R2

Para habilitar uma criptografia forte no .NET Framework 3.5 para o Windows 8.1 e o Windows Server 2012 R2, veja o artigo da KB Descrição da atualização de segurança do .NET Framework 2012 no Windows 3.5 e no Windows Server 8.1 R2: 13 de maio de 2014

To enable strong cryptography in .NET Framework 3.5 on Windows 10

No Notepad.exe, crie um arquivo de texto chamado net35-strong-crypto-enable.reg.

Copie e cole o texto a seguir.

For 64-bit operating system

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

Salve o arquivo net35-strong-crypto-enable.reg.

Clique duas vezes no arquivo net35-strong-crypto-enable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

3.7 - Desabilitar versões anteriores do SSL e do TLS no Windows Schannel

Para habilitar ou desabilitar o suporte do SSL e do TLS no Windows SChannel, é necessário editar o Registro do Windows. É possível habilitar ou desabilitar cada versão dos protocolos SSL e TLS de forma independente. Não é necessário habilitar ou desabilitar uma versão para habilitar ou desabilitar outra versão do protocolo.

Importante

A Microsoft recomenda desabilitar o SSL 2.0 e o SSL 3.0 devido a sérias vulnerabilidades de segurança nessas versões do protocolo. > Os clientes também podem optar por desativar o TLS 1.0 e o TLS 1.1 para garantir que apenas é utilizada a versão mais recente do protocolo. No entanto, isso pode causar problemas de compatibilidade com um software que não seja compatível com a versão mais recente do protocolo TLS. Os clientes devem testar uma alteração, antes de realizá-la na produção.

O valor de registro Enabled determina se é possível usar a versão do protocolo. Se o valor for definido como 0, não será possível usar a versão do protocolo, mesmo que ela esteja habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Quando o valor é definido como 1, é possível usar a versão do protocolo se ela estiver habilitada por padrão ou se o aplicativo exigir explicitamente essa versão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

O valor de registro DisabledByDefault determina quando usar a versão do protocolo por padrão. Essa configuração se aplica somente quando o aplicativo não exige explicitamente as versões do protocolo a ser usado. Se o valor for definido como 0, a versão do protocolo será usada por padrão. Se o valor for definido como 1, a versão do protocolo não será usada por padrão. Se o valor não for definido, o sistema operacional determinará um valor padrão a ser usado.

Para desabilitar o suporte do SSL 2.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl20-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl20-disable.reg.

Clique duas vezes no arquivo ssl20-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do SSL 3.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado ssl30-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo ssl30-disable.reg.

Clique duas vezes no arquivo ssl30-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.0 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls10-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls10-disable.reg.

Clique duas vezes no arquivo tls10-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.

Para desabilitar o suporte do TLS 1.1 no Windows Schannel

No Notepad.exe, crie um arquivo de texto chamado tls11-disable.reg.

Copie e cole o texto a seguir.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

Salve o arquivo tls11-disable.reg.

Clique duas vezes no arquivo tls11-disable.reg.

Clique em Yes para atualizar o Registro do Windows com essas alterações.

Reinicie o computador para que a alteração entre em vigor.