Aplicar princípios de Confiança Zero ao armazenamento do Azure

Observação

Próxima transmissão ao vivo Junte-se à equipe do Azure FastTrack em uma discussão deste artigo. 23 de outubro de 2024 | 10:00 às 11:00 (UTC -07:00) Horário do Pacífico (EUA e Canadá). Registre-se aqui.

Resumo: Para aplicar princípios de Confiança Zero ao Armazenamento do Microsoft Azure, você precisa proteger dados (em repouso, em trânsito e em uso), verificar os usuários e controlar o acesso, separar ou segregar dados críticos com controles de rede e usar o Defender para Armazenamento para detecção e proteção automatizadas de ameaças.

Este artigo fornece etapas para aplicar os princípios de Confiança Zero ao armazenamento do Azure:

| Princípio de Confiança Zero | Definição | Atendido por |

|---|---|---|

| Verificação explícita | Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis. | Verifique as credenciais e o acesso do usuário. |

| Usar o acesso de privilégio mínimo | Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados. | Controle o acesso aos dados de armazenamento com o mínimo de privilégios. |

| Pressupor a violação | Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas. | Proteja os dados inativos e em trânsito, bem como os dados em uso. Separe dados críticos com controles de rede. Use o Defender para armazenamento para detecção e proteção automatizadas de ameaças. |

Este artigo faz parte de uma série de artigos que demonstram como aplicar os princípios da Confiança Zero em um ambiente no Azure que inclui serviços de armazenamento do Azure para dar suporte a uma carga de trabalho de IaaS. Para obter uma visão geral, veja Aplicar princípios de Confiança Zero à infraestrutura do Azure.

Arquitetura de armazenamento no Azure

Você aplica os princípios de Confiança Zero para o armazenamento do Azure em toda a arquitetura, desde o nível do locatário e do diretório até o contêiner de armazenamento na camada de dados.

O diagrama a seguir mostra os componentes da arquitetura de lógica.

No diagrama:

- A conta de armazenamento da arquitetura de referência está contida em um grupo de recursos dedicado. Você pode isolar cada conta de armazenamento em um grupo de recursos diferente para obter RBAC (controles de acesso baseados em função) mais granulares. Você pode atribuir permissões RBAC para gerenciar a conta de armazenamento no grupo de recursos ou nível do grupo de recursos e auditá-las com o registro em log do Microsoft Entra ID e ferramentas como o PIM (Privileged Identity Management). Se você estiver executando vários aplicativos ou cargas de trabalho com várias contas de armazenamento correspondentes em uma assinatura do Azure, é importante limitar as permissões RBAC de cada conta de armazenamento a seus proprietários, custodiantes de dados, controladores etc. correspondentes.

- Os serviços de armazenamento do Azure para este diagrama estão contidos em uma conta de armazenamento dedicada. Você pode ter uma conta de armazenamento para cada tipo de carga de trabalho de armazenamento.

- Para obter uma visão mais ampla da arquitetura de referência, veja Aplicar princípios de Confiança Zero à visão geral da IaaS do Azure.

O diagrama não inclui filas e tabelas do Azure. Use a mesma diretriz deste artigo para proteger esses recursos.

O que você encontrará neste artigo?

Este artigo passa pelas etapas da aplicação dos princípios de Confiança Zero em toda a arquitetura de referência.

| Etapa | Tarefa | Princípios de confiança zero aplicados |

|---|---|---|

| 1 | Proteja os dados em todos os três modos: dados inativos, dados em trânsito, dados em uso. | Pressupor a violação |

| 2 | Verifique os usuários e controle o acesso aos dados de armazenamento com o mínimo de privilégios. | Verificação explícita Usar o acesso de privilégio mínimo |

| 3 | Separe ou discrimine logicamente dados críticos com controles de rede. | Pressupor a violação |

| 4 | Use o Defender para armazenamento para detecção e proteção automatizadas de ameaças. | Pressupor a violação |

Etapa 1: proteger dados em todos os três modos: dados inativos, dados em trânsito, dados em uso

Você define a maioria das configurações para proteger dados inativos, em trânsito e em uso ao criar a conta de armazenamento. Use as recomendações a seguir para ter certeza de configurar essas proteções. Considere também habilitar o Microsoft Defender para Nuvem para avaliar automaticamente suas contas de armazenamento em relação ao parâmetro de comparação de segurança de nuvem da Microsoft que descreve uma linha de base de segurança para cada serviço do Azure.

Para obter mais informações sobre esses controles de segurança, veja aqui.

Use criptografia em transporte público

Mantenha seus dados protegidos habilitando a segurança no nível do transporte entre o Azure e o cliente. Sempre use HTTPS para proteger a comunicação na Internet pública. Ao chamar as APIs REST para acessar objetos em contas de armazenamento, você pode impor o uso de HTTPS exigindo a transferência segura para a conta de armazenamento. Qualquer solicitação originada de uma conexão insegura é rejeitada.

Essa configuração é habilitada por padrão quando você implanta uma nova conta de armazenamento do Azure (segura por padrão).

Considere aplicar uma política para negar a implantação de conexões inseguras para o armazenamento do Azure (seguro por design).

Essa configuração também requer PME 3.0 com criptografia.

Evita o acesso de leitura público anônimo

Por padrão, o acesso de blob público é proibido, mas um usuário com as permissões adequadas pode configurar um recurso acessível. Para evitar violações de dados de acesso anônimo, você deve especificar quem tem acesso aos dados. Impedir isso no nível da conta de armazenamento impede que um usuário habilite esse acesso no nível de contêiner ou blob.

Para obter mais informações, consulte Impedir o acesso de leitura anônimo aos contêineres e blobs.

Impede a autorização de chave compartilhada

Essa configuração força a conta de armazenamento a rejeitar todas as solicitações feitas com uma chave compartilhada e, em vez disso, exigir autorização do Microsoft Entra. O Microsoft Entra ID é uma opção mais segura, pois você pode usar mecanismos de acesso baseados em risco para proteger o acesso a camadas de dados. Para obter mais informações, veja Impedir a autorização de chave compartilhada para uma conta do Armazenamento do Microsoft Azure.

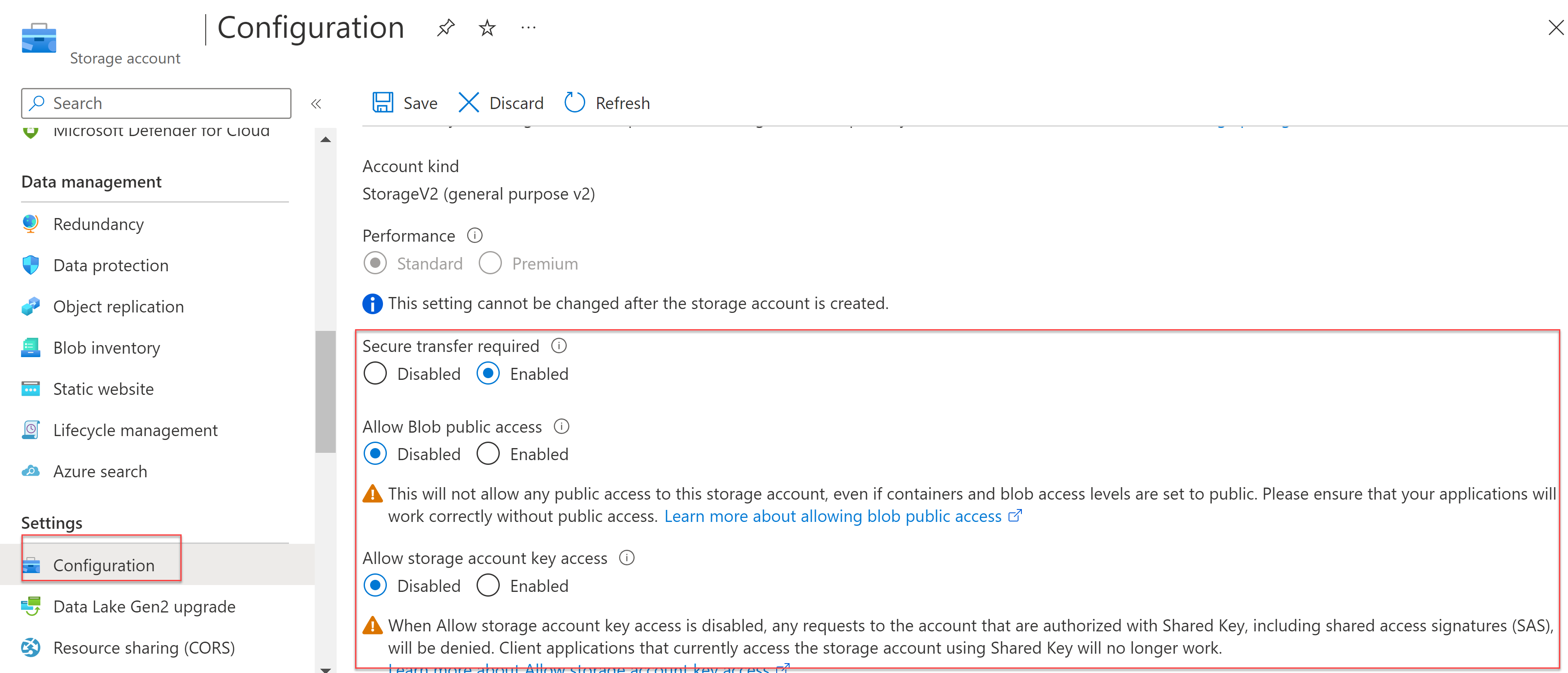

Você configura a proteção de dados para todos os três modos a partir das definições de configuração de uma conta de armazenamento, conforme mostrado aqui.

Essas configurações não poderão ser alteradas após a criação da conta de armazenamento.

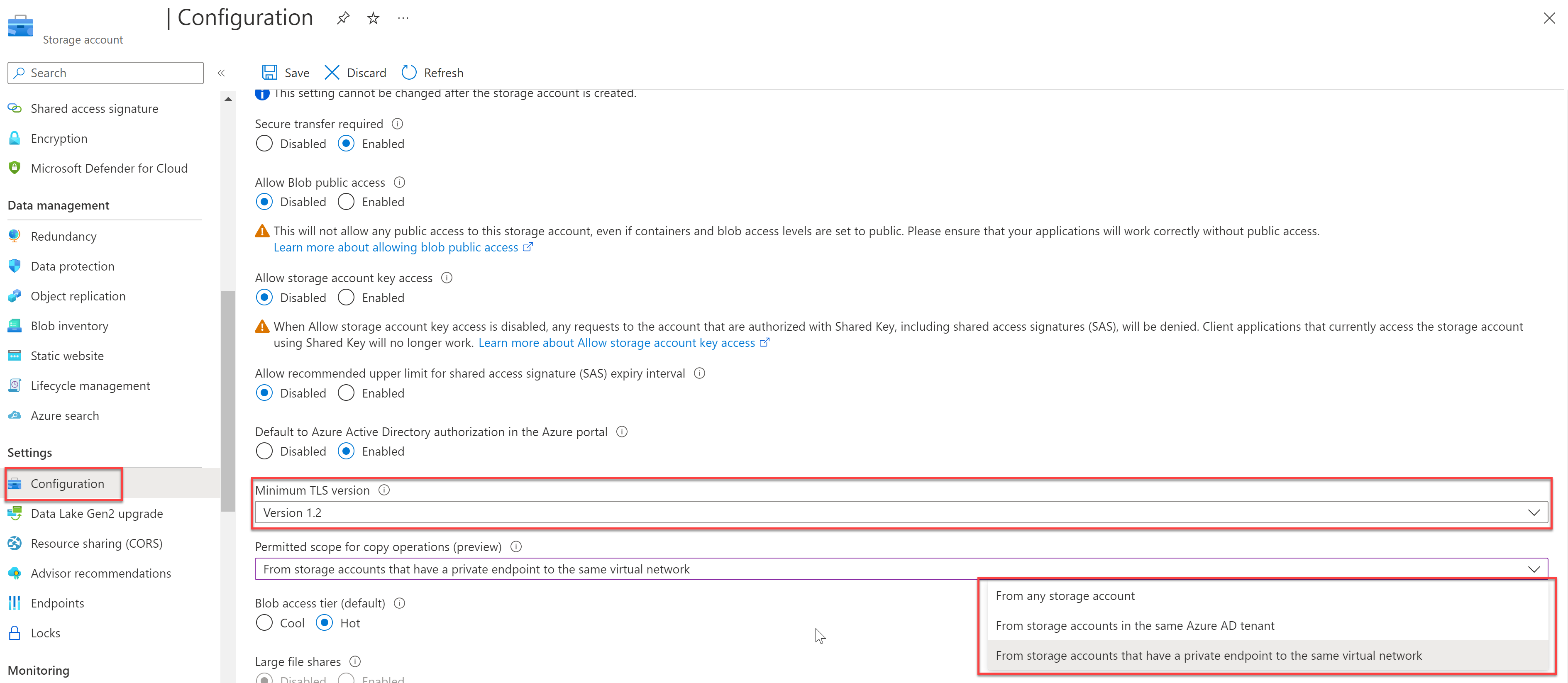

Impor uma versão mínima necessária da TLS (segurança da camada de transporte)

A versão mais alta para a qual o armazenamento do Azure oferece suporte atualmente é a TLS 1.2. A imposição de uma versão mínima do TLS rejeita solicitações de clientes que usam versões mais antigas. Para mais informações, veja Impor uma versão mínima necessária de TLS (segurança da camada de transporte) para solicitações a uma conta de armazenamento.

Defina o escopo para operações de cópia

Defina o escopo das operações de cópia para restringir essas operações somente àquelas das contas de armazenamento de origem que estejam no mesmo locatário do Microsoft Entra ou que tenham um link privado para a mesma VNet (rede virtual) que a conta de armazenamento de destino.

Limitar as operações de cópia a contas de armazenamento de origem com pontos de extremidade privados é a opção mais restritiva e requer que a conta de armazenamento de origem tenha pontos de extremidade privados habilitados.

Você configura um escopo para operações de cópia a partir das definições de configuração de uma conta de armazenamento, conforme mostrado aqui.

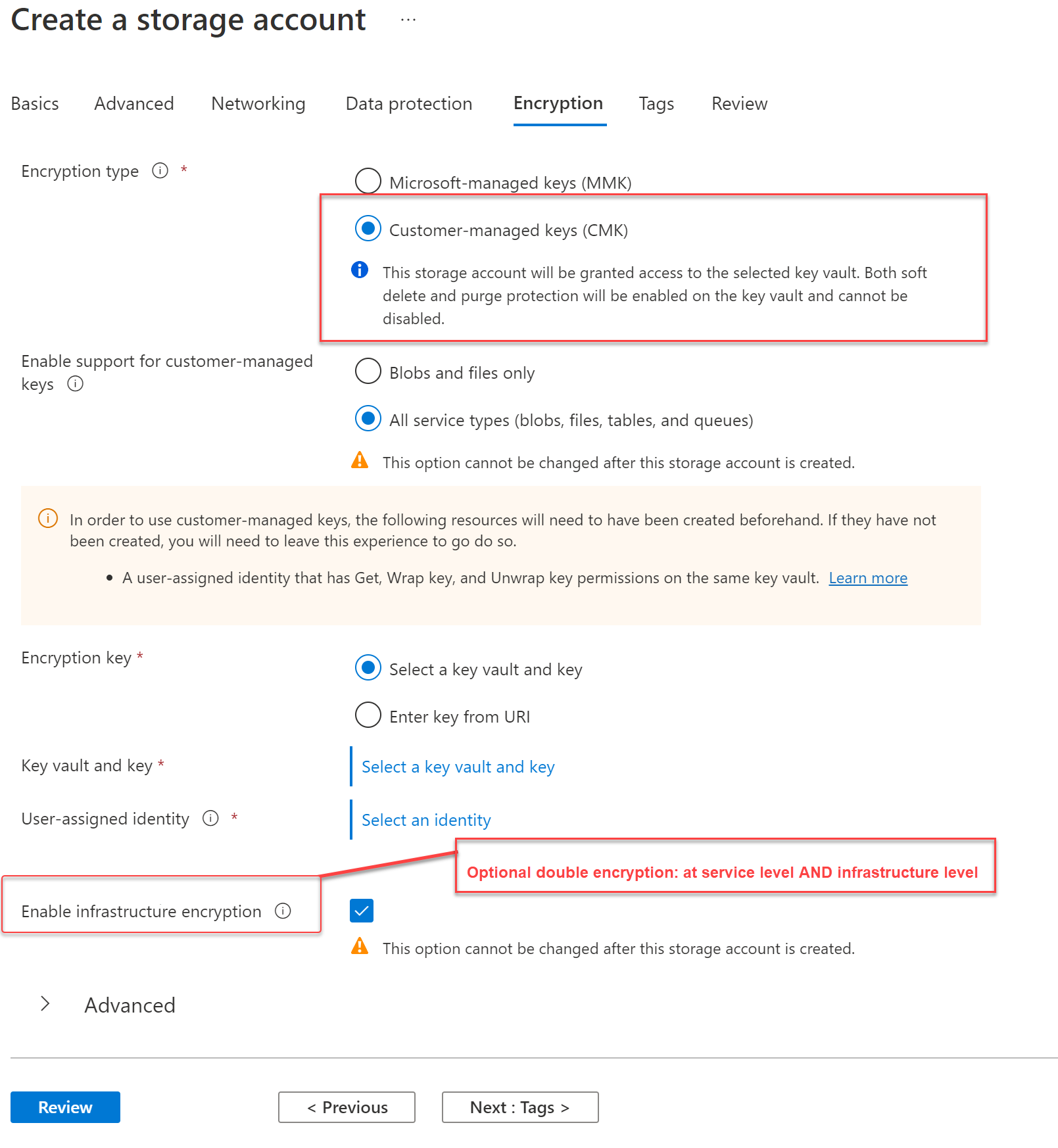

Entenda como a criptografia em repouso opera

Todos os dados gravados no armazenamento do Azure são criptografados automaticamente pela SSE (Criptografia do Serviço de Armazenamento) com uma criptografia AES de 256 bits. A SSE criptografa automaticamente os dados ao gravá-los no Armazenamento do Azure. Quando você lê dados do Armazenamento do Azure, ele descriptografa os dados antes de retorná-los. Esse processo não resulta em nenhum encargo adicional e não prejudica o desempenho. O uso de CMK (chaves gerenciadas pelo cliente) fornece capacidades adicionais para controlar a rotação da principal chave de criptografia ou para apagar dados criptograficamente.

Você habilita a CMK na folha Criptografia ao criar uma conta de armazenamento, conforme mostrado aqui.

Você também pode habilitar a criptografia de infraestrutura, que fornece criptografia dupla nos níveis de serviço e infraestrutura. Essa configuração não poderá ser alterada após a criação da conta de armazenamento.

Observação

Para utilizar uma chave gerenciada pelo cliente para criptografia de conta de armazenamento, você deve habilitá-la durante a criação da conta e deve ter um cofre de chaves com chave e identidade gerenciada com permissões apropriadas já provisionadas. Opcionalmente, você pode habilitar a criptografia AES de 256 bits no nível da infraestrutura do armazenamento do Azure.

Etapa 2: verificar os usuários e controlar o acesso aos dados de armazenamento com o mínimo de privilégios

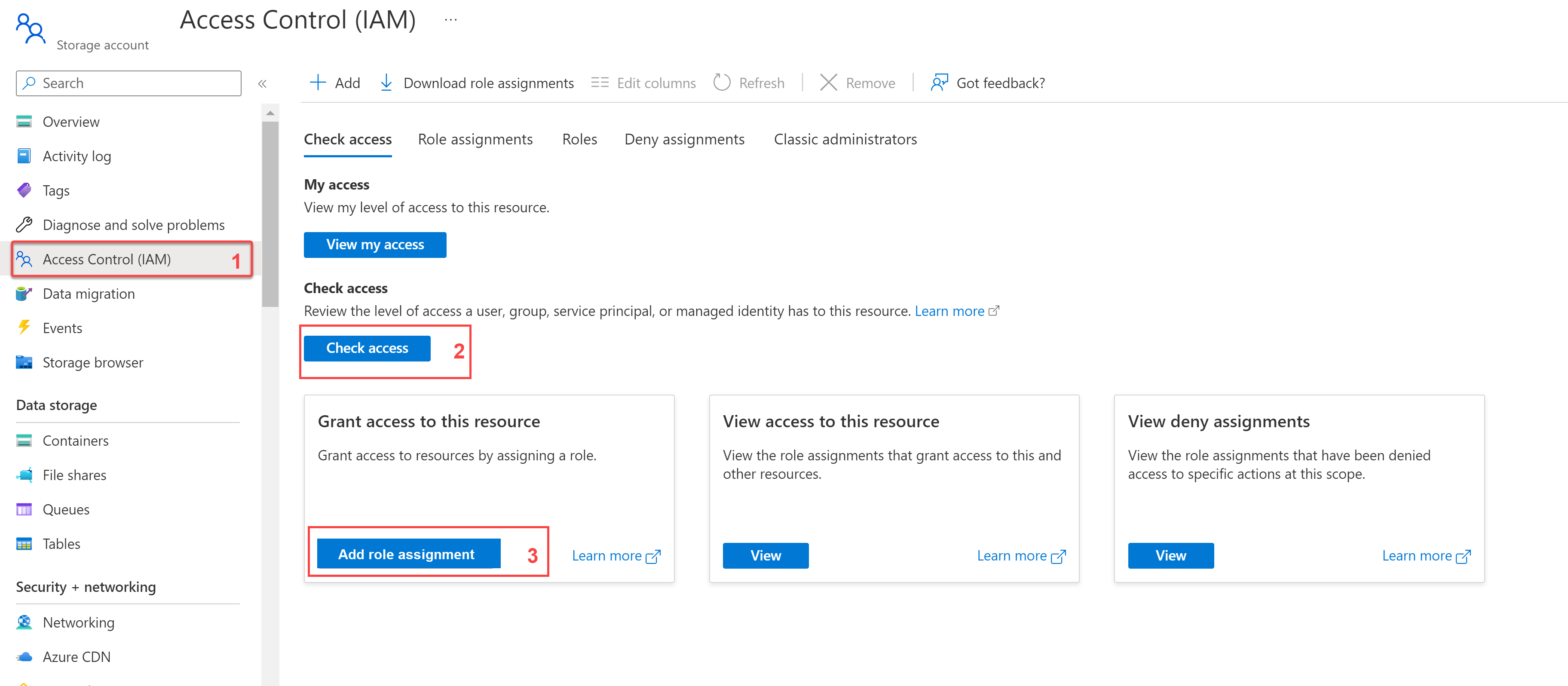

Primeiro, use o Microsoft Entra ID para controlar o acesso a contas de armazenamento. O uso do controle de acesso baseado em função com contas de armazenamento permite definir granularmente a função de trabalho baseada em acesso usando o OAuth 2.0. Você pode alinhar seu acesso granular à política de acesso condicional.

É importante observar que as funções para contas de armazenamento devem ser atribuídas no nível de gerenciamento ou de dados. Assim, se você estiver usando o Microsoft Entra ID como método de autenticação e autorização, deverá ser atribuída a um usuário a combinação apropriada de funções para dar a ele a menor quantidade de privilégio necessária para concluir a função de trabalho.

Para obter uma lista de funções de conta de armazenamento para acesso granular, veja Funções internas do Azure para armazenamento. As tarefas do RBAC são feitas por meio da opção Controle de Acesso na conta de armazenamento e podem ser atribuídas em vários escopos.

Você configura o controle de acesso a partir das configurações de controle de acesso (IAM) de uma conta de armazenamento, conforme mostrado aqui.

Você pode verificar os níveis de acesso de usuários, grupos, entidades de serviço ou identidades gerenciadas e adicionar uma atribuição de função.

Outra maneira de fornecer permissões com limite de tempo é por meio de SAS (assinaturas de acesso compartilhado). As melhores práticas ao usar o SAS em alto nível são as seguintes:

- Sempre usar HTTPS. Se você tiver implantado as Políticas do Azure sugeridas para zonas de destino do Azure, a transferência segura via HTTPS será auditada.

- Tenha um plano de revogação.

- Configure políticas de expiração de SAS.

- Valide permissões.

- Use uma SAS de delegação de usuário sempre que possível. Essa SAS é assinada com as credenciais do Microsoft Entra ID.

Etapa 3: separar ou segregar logicamente dados críticos com controles de rede

Nesta etapa, você usa os controles recomendados para proteger as conexões de rede de e para os serviços de armazenamento do Azure.

O diagrama a seguir destaca as conexões de rede com os serviços de armazenamento do Azure na arquitetura de referência.

| Tarefa | Descrição |

|---|---|

| Impedir o acesso público, criar segmentação de rede com ponto de extremidade privado e link privado. | O ponto de extremidade privado permite que você se conecte a serviços com o uso de um único endereço IP privado na rede virtual usando o link privado do Azure. |

| Use o link privado do Azure | Use o link privado do Azure para acessar o armazenamento do Azure em um ponto de extremidade privado na VNet. Use o fluxo de trabalho de aprovação para aprovar automaticamente ou solicitar manualmente, conforme apropriado. |

| Impedir o acesso público às fontes de dados usando pontos de extremidade de serviço | Você pode fazer segmentação de rede usando pontos de extremidade de serviço habilitando endereços IP privados em uma VNet para alcançar um ponto de extremidade sem usar endereços IP públicos. |

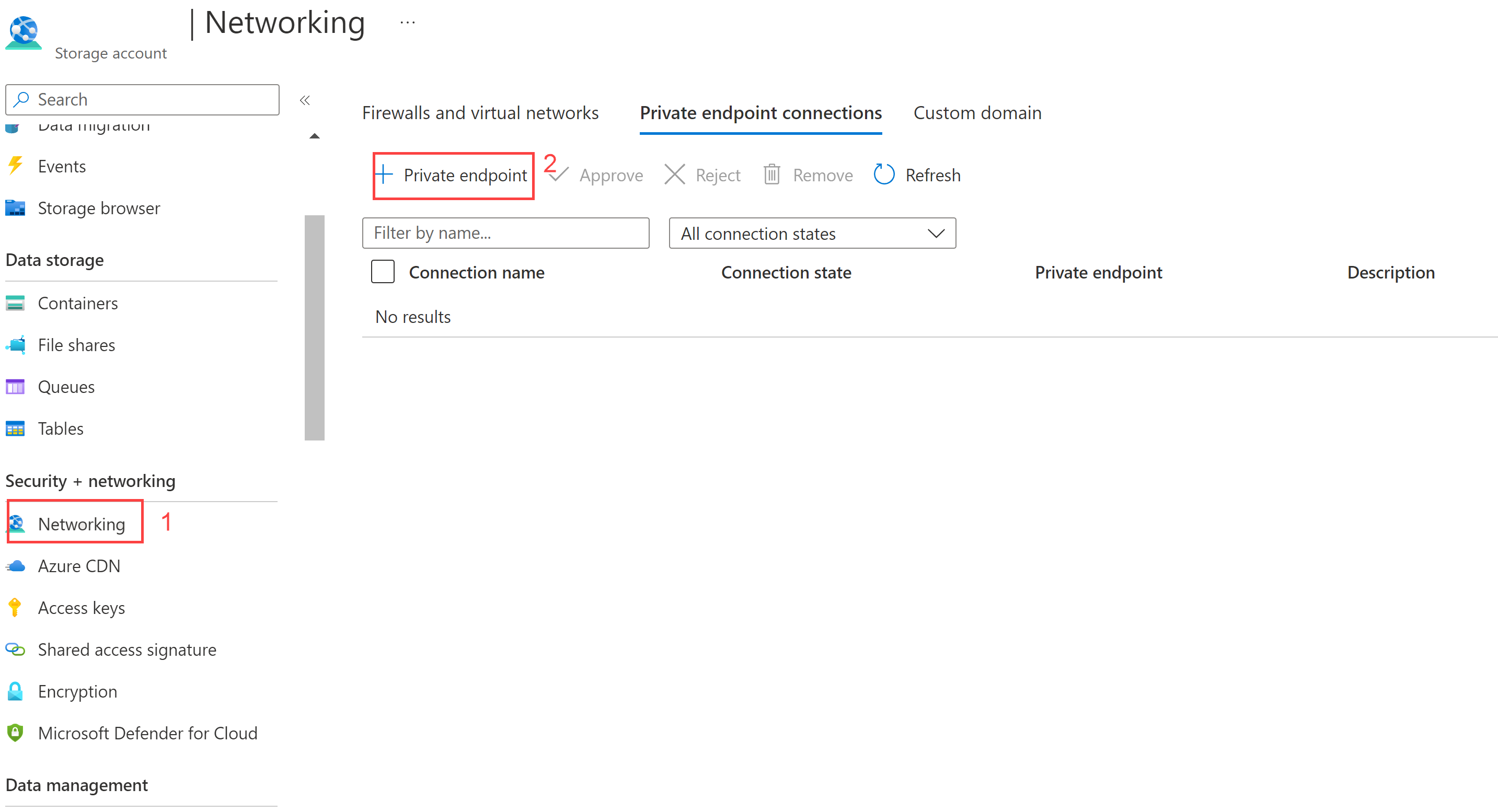

Você configura pontos de extremidade privados a partir das configurações de rede de uma conta de armazenamento, conforme mostrado aqui.

Etapa 4: usar o Defender para Armazenamento para detecção e proteção automatizadas de ameaças

O Microsoft Defender para Armazenamento apresenta um nível adicional de inteligência de segurança que detecta tentativas incomuns e potencialmente prejudiciais de acessar ou explorar contas de armazenamento. O Microsoft Defender para Armazenamento é integrado ao Microsoft Defender para Nuvem.

O Defender para Armazenamento detecta alertas de padrão de acesso anômalo, como:

- Acesso de locais incomuns

- Anomalia de aplicação

- Acesso anônimo

- Alertas anômalos de extração/upload

- Exfiltração dos Dados

- Exclusão inesperada

- Fazer upload do pacote do serviço de nuvem do Azure

- Alertas de atividades de armazenamento suspeitas

- Alteração de permissão de acesso

- Inspeção de acesso

- Exploração de dados

Para mais informações sobre proteção contra ameaças em toda a arquitetura de referência, veja Aplicar princípios de Confiança Zero à visão geral da IaaS do Azure.

Uma vez habilitado, o Defender para Armazenamento notifica você sobre alertas de segurança e recomendações para melhorar a postura de segurança de suas contas de armazenamento do Azure.

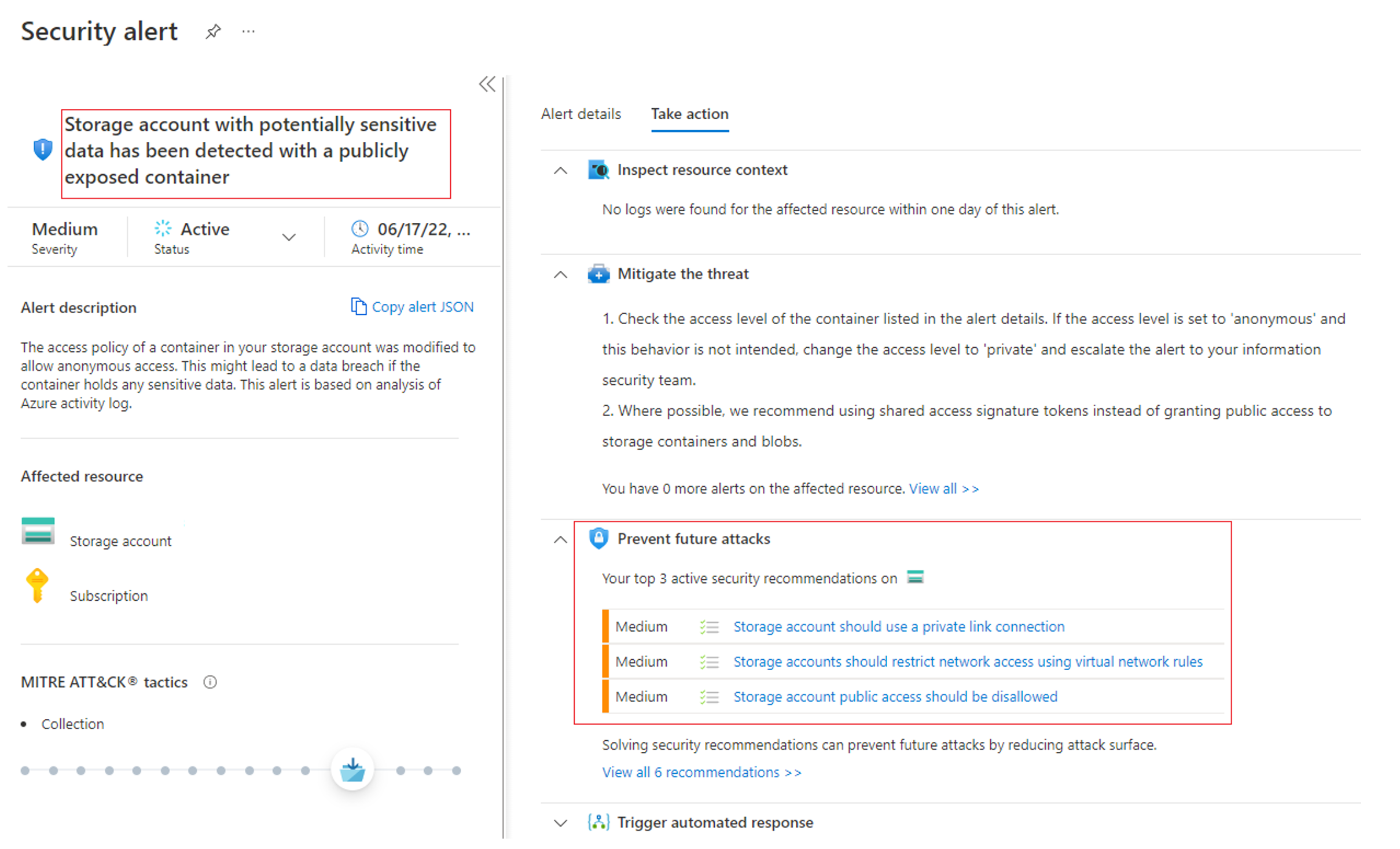

Veja um exemplo de alerta de segurança para uma conta de armazenamento com uma descrição do alerta e das medidas de prevenção realçadas.

Ilustrações técnicas

Essas ilustrações são réplicas das ilustrações de referência nesses artigos. Faça o download e personalize-os para sua própria organização e clientes. Substitua o logotipo da Contoso pelo seu.

| Item | Descrição |

|---|---|

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar os princípios da Confiança Zero à IaaS do Azure Use estas ilustrações com estes artigos: - Visão geral - Armazenamento do Azure - Máquinas virtuais - Redes virtuais spoke do Azure - Redes virtuais do hub do Azure |

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar princípios de Confiança Zero à IaaS do Azure — Cartaz de uma página Uma visão geral de uma página do processo de aplicação dos princípios de Confiança Zero a ambientes de IaaS do Azure. |

Para obter ilustrações técnicas adicionais, consulte Ilustrações de Confiança Zero para arquitetos e implementadores de TI.

Treinamento recomendado

Configurar a segurança de armazenamento

| Treinamento | Configurar a segurança de armazenamento |

|---|---|

|

Aprenda a configurar recursos comuns de segurança do Armazenamento do Microsoft Azure, como assinaturas de acesso de armazenamento. Neste módulo, você saberá como: |

Para obter mais treinamento sobre segurança no Azure, veja estes recursos no catálogo da Microsoft:

Segurança no Azure | Microsoft Learn

Próximas etapas

Consulte estes artigos adicionais para aplicar os princípios de confiança zero ao Azure:

- Visão geral da IaaS do Azure

- Área de Trabalho Virtual do Azure

- WAN Virtual do Azure

- Aplicativos IaaS no Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Referências

Consulte os links abaixo para saber mais sobre os vários serviços e tecnologias mencionados neste artigo.

- Transferência segura para contas de armazenamento do Azure

- Evitar o acesso de leitura público anônimo para contêineres e blobs

- Impedir a autorização de chave compartilhada para uma conta do armazenamento do Microsoft Azure

- Segurança de rede para contas de armazenamento

- Pontos de extremidade privados e link privado para contas de armazenamento

- SSE (Criptografia do Serviço de Armazenamento)

- Controle de acesso baseado em função para contas de armazenamento

- Backup de Blob do Azure

- Melhores práticas ao usar SAS

- Revisão de pontos de extremidade privados

- Revisão de pontos de extremidade de serviço

- Microsoft Defender para Armazenamento