Ligar ao seu inquilino do Microsoft Fabric a partir do Microsoft Purview num inquilino diferente (Pré-visualização)

Importante

A análise de um inquilino do Microsoft Fabric trará metadados e linhagem de Itens de recursos de infraestrutura, incluindo o Power BI. A experiência de registar um inquilino dos Recursos de Infraestrutura e configurar uma análise é semelhante ao inquilino do Power BI e partilhada entre todos os itens de Recursos de Infraestrutura. A análise de itens de recursos de infraestrutura que não o Power BI está atualmente em pré-visualização. Os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure incluem termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, em pré-visualização ou que ainda não foram lançadas para disponibilidade geral.

Este artigo descreve como registar um inquilino do Microsoft Fabric num inquilino diferente do recurso do Microsoft Purview e como autenticar e interagir com a origem dos Recursos de Infraestrutura no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview em geral, leia o artigo introdutório.

Observação

Para analisar um inquilino do Power BI, veja a nossa documentação do Power BI.

Recursos compatíveis

| Extração de Metadados | Verificação Completa | Análise Incremental | Análise de Âmbito | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de Dados | Modo de exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Não | Não | Não | Sim | Não | Não |

| Experiências | Itens de recursos de infraestrutura | Disponível na análise | Disponível na vista dinâmica (apenas no mesmo inquilino) |

|---|---|---|---|

| Real-Time Analytics | Base de Dados KQL | Sim | Sim |

| Conjunto de Consultas KQL | Sim | Sim | |

| Ciência de Dados | Experimento | Sim | Sim |

| Modelo de ML | Sim | Sim | |

| Data Factory | Pipeline de dados | Sim | Sim |

| Fluxo de dados Gen2 | Sim | Sim | |

| Engenharia de Dados | Lakehouse | Sim | Sim |

| Notebook | Sim | Sim | |

| Definição de Tarefa do Spark | Sim | Sim | |

| Ponto final da análise de SQL | Sim | Sim | |

| Data Warehouse | Armazém | Sim | Sim |

| Power BI | Painel | Sim | Sim |

| Fluxo de dados | Sim | Sim | |

| Datamart | Sim | Sim | |

| Modelo semântico (Conjunto de Dados) | Sim | Sim | |

| Relatório | Sim | Sim | |

| Relatório paginado | Sim |

Cenários suportados para análises de Recursos de Infraestrutura

| Cenários | Acesso público permitido/negado ao Microsoft Purview | Acesso público aos recursos de infraestrutura permitido /negado | Opção de runtime | Opção de autenticação | Lista de verificação de implantação |

|---|---|---|---|---|---|

| Acesso público com o Azure IR | Permitido | Permitido | Azure Runtime | Autenticação delegada/Principal de serviço | Rever a lista de verificação de implementação |

| Acesso público com IR Autoalojado | Permitido | Permitido | SHIR ou Kubernetes SHIR | Entidade de serviço | Rever a lista de verificação de implementação |

| Acesso privado | Negado | Permitido | IR da VNet Gerida (apenas v2) | Autenticação delegada/Principal de serviço | Rever a lista de verificação de implementação |

Observação

Os cenários suportados acima aplicam-se a itens que não são do Power BI nos Recursos de Infraestrutura. Veja a documentação do Power BI para obter os cenários suportados aplicáveis aos itens do Power BI.

Limitações conhecidas

- Atualmente, para todos os itens de Recursos de Infraestrutura além do Power BI, apenas os metadados ao nível do item e a linhagem serão analisados, a análise de metadados e linhagem de itens de subnível, como tabelas ou ficheiros do Lakehouse, não é suportada.

- Para o runtime de integração autoalojado, é suportado o runtime de integração autoalojado padrão com a versão mínima 5.40.8836.1 ou o runtime de integração autoalojado suportado pelo Kubernetes .

- As áreas de trabalho vazias são ignoradas.

Pré-requisitos

Antes de começar, certifique-se de que tem o seguinte:

Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Opções de autenticação

- Principal de Serviço

- Autenticação Delegada

Lista de verificação de implantação

A lista de verificação de implementação é um resumo de todos os passos que terá de seguir para configurar uma origem de Recursos de Infraestrutura entre inquilinos. Pode utilizá-lo durante a configuração ou para resolução de problemas, para confirmar que seguiu todos os passos necessários para se ligar.

- Acesso público com o Azure IR

- Acesso público com IR Autoalojado

- Acesso privado com IR de VNet Gerida (apenas v2)

Analisar recursos de infraestrutura entre inquilinos com a autenticação delegada numa rede pública

Confirme que o ID do inquilino dos Recursos de Infraestrutura foi introduzido corretamente durante o registo. Por predefinição, o ID de inquilino dos Recursos de Infraestrutura que existe na mesma instância Microsoft Entra que o Microsoft Purview será preenchido.

Certifique-se de que o modelo de metadados dos Recursos de Infraestrutura está atualizado ao ativar a análise de metadados.

No portal do Azure, valide se a rede de contas do Microsoft Purview está definida para acesso público.

No portal de administração do inquilino dos Recursos de Infraestrutura, certifique-se de que o inquilino dos Recursos de Infraestrutura está configurado para permitir uma rede pública.

Verifique a instância do Azure Key Vault para se certificar de que:

- Não existem erros de digitação na palavra-passe ou segredo.

- A identidade gerida do Microsoft Purview tem acesso de obtenção e lista a segredos.

Reveja a credencial para confirmar que:

- O ID de Cliente corresponde ao ID da Aplicação (Cliente) do registo da aplicação.

- Para autenticação delegada, o nome de utilizador inclui o nome principal de utilizador, como

johndoe@contoso.com.

No inquilino Microsoft Entra recursos de infraestrutura, valide as seguintes definições de utilizador administrador do Fabric:

- O utilizador é atribuído à função de administrador recursos de infraestrutura.

- Se o utilizador tiver sido criado recentemente, inicie sessão com o utilizador pelo menos uma vez, para se certificar de que a palavra-passe é reposta com êxito e que o utilizador pode iniciar a sessão com êxito.

- Não existem políticas de autenticação multifator ou de acesso condicional impostas ao utilizador.

No inquilino Microsoft Entra recursos de infraestrutura, valide as seguintes definições de registo de aplicações:

- O registo da aplicação existe no seu inquilino Microsoft Entra onde se encontra o inquilino dos Recursos de Infraestrutura.

- Se for utilizado o principal de serviço, em Permissões de API, as seguintes permissões delegadas são atribuídas com leitura para as seguintes APIs:

- Openid do Microsoft Graph

- Utilizador do Microsoft Graph.Read

- Se for utilizada a autenticação delegada, nas permissões da API, as seguintes permissões delegadas e conceder consentimento de administrador para o inquilino são configuradas com leitura para as seguintes APIs:

- Inquilino do Serviço Power BI.Read.All

- Openid do Microsoft Graph

- Utilizador do Microsoft Graph.Read

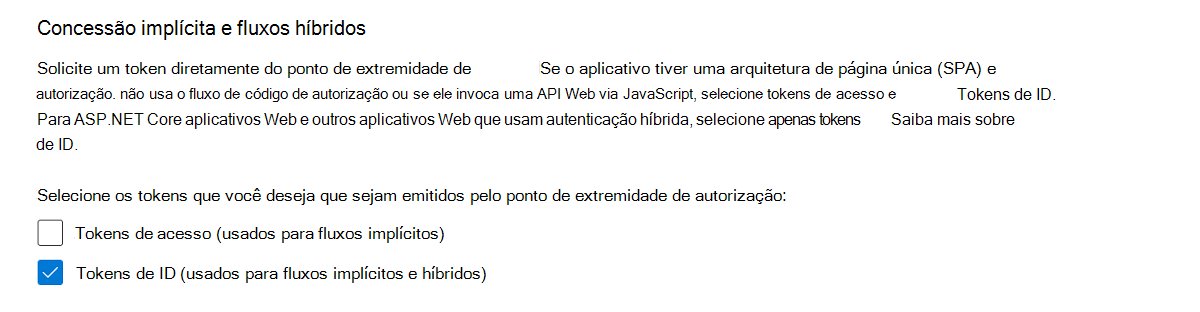

- Em Autenticação:

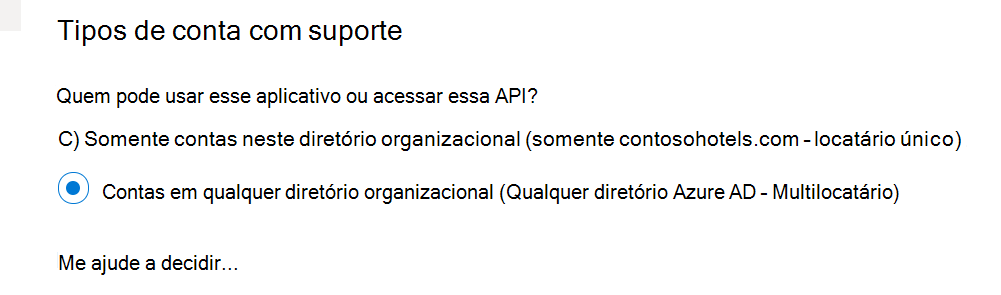

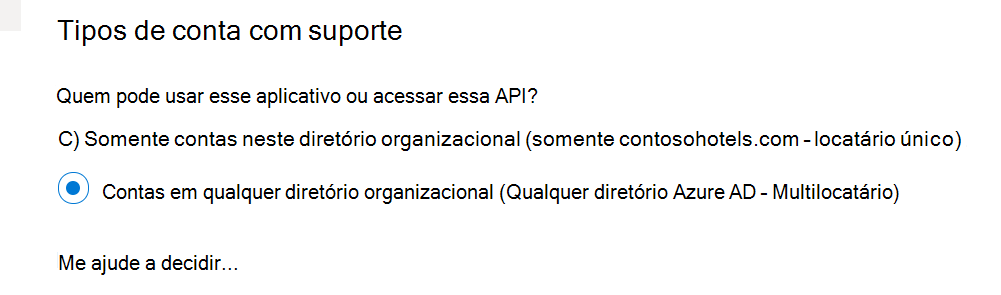

- Tipos de conta> suportadosAs contas em qualquer diretório organizacional (Qualquer diretório Microsoft Entra - Multi-inquilino) estão selecionadas.

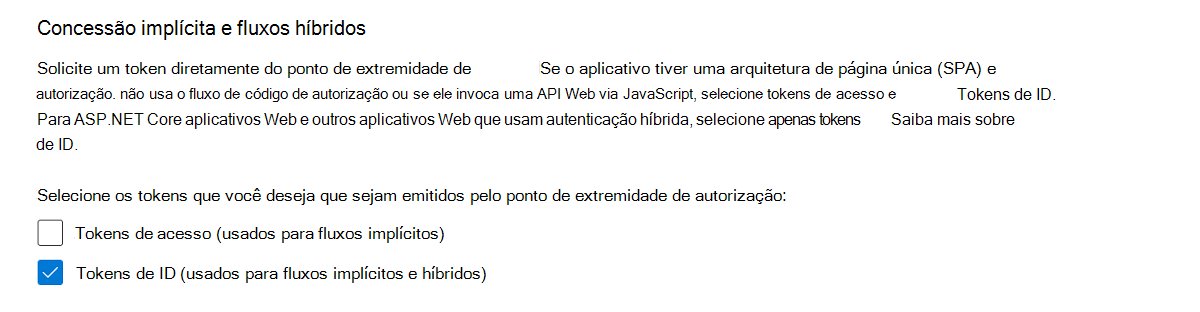

- Concessão implícita e fluxos híbridos>Os tokens de ID (utilizados para fluxos implícitos e híbridos) estão selecionados.

- A opção Permitir fluxos de cliente públicos está ativada.

No inquilino dos Recursos de Infraestrutura, Microsoft Entra inquilino, certifique-se de que o Principal de Serviço é membro do novo grupo de segurança.

No portal Administração inquilino dos Recursos de Infraestrutura, confirme se a opção Permitir que os principais de serviço utilizem APIs de administração só de leitura está ativada para o novo grupo de segurança.

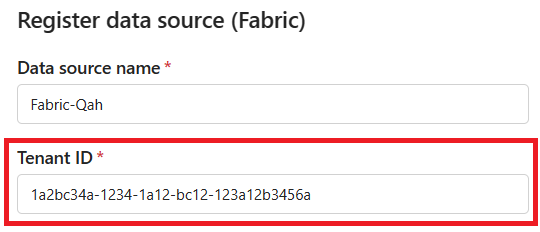

Registar o inquilino dos Recursos de Infraestrutura

Nas opções à esquerda, selecione Mapa de Dados.

Selecione Registar e, em seguida, selecione Recursos de Infraestrutura como a sua origem de dados.

Atribua um nome amigável à sua instância de Recursos de Infraestrutura. O nome tem de ter entre 3 e 63 carateres e tem de conter apenas letras, números, carateres de sublinhado e hífenes. Não são permitidos espaços.

Edite o campo ID do Inquilino , para substituir pelo inquilino dos Recursos de Infraestrutura entre inquilinos que pretende registar e analisar. Por predefinição, o ID de inquilino do Microsoft Purview é preenchido.

Autenticação para digitalizar

Para conseguir analisar o seu inquilino do Microsoft Fabric e rever os respetivos metadados, primeiro terá de criar uma forma de se autenticar com o inquilino dos Recursos de Infraestrutura e, em seguida, fornecer ao Microsoft Purview as informações de autenticação.

Autenticar no inquilino dos Recursos de Infraestrutura

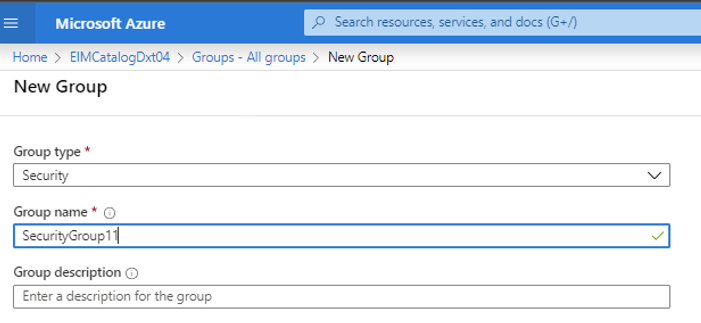

No inquilino Microsoft Entra, onde está localizado o inquilino recursos de infraestrutura:

Na portal do Azure, procure Microsoft Entra ID.

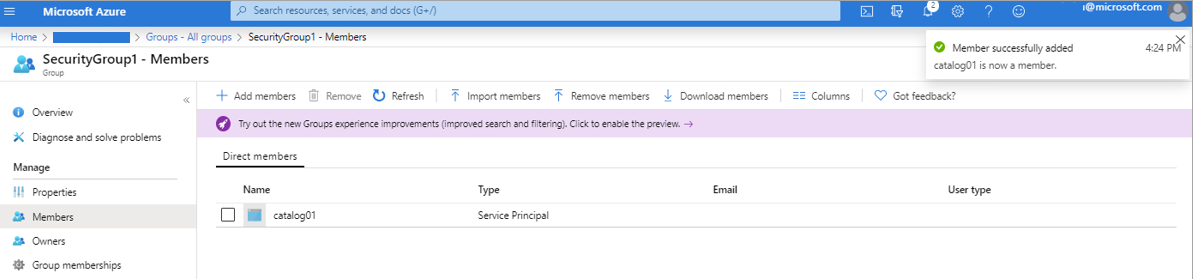

Crie um novo grupo de segurança no seu Microsoft Entra ID, ao seguir Criar um grupo básico e adicionar membros com Microsoft Entra ID.

Dica

Pode ignorar este passo se já tiver um grupo de segurança que pretende utilizar.

Selecione Segurança como o Tipo de Grupo.

Selecione Membros e, em seguida, selecione + Adicionar membros.

Procure a identidade gerida ou o principal de serviço do Microsoft Purview e selecione-o.

Deverá ver uma notificação de êxito a mostrar que foi adicionada.

Associar o grupo de segurança ao inquilino dos Recursos de Infraestrutura

Inicie sessão no portal de administração dos Recursos de Infraestrutura.

Selecione a página Definições do inquilino .

Importante

Tem de ser um Administração de Recursos de Infraestrutura para ver a página de definições do inquilino.

Selecione Administração definições> da APIPermitir que os principais de serviço utilizem APIs de administração só de leitura.

Selecione Grupos de segurança específicos.

Selecione Administração definições> da APIMelhorar as respostas das APIs de administração com metadados detalhados e Melhorar respostas de APIs de administração com EXPRESSÕES> DAX e mashup Ativar o seletor para permitir que Mapa de Dados do Microsoft Purview detete automaticamente os metadados detalhados dos conjuntos de dados dos Recursos de Infraestrutura como parte das respetivas análises.

Importante

Depois de atualizar as definições da API Administração no inquilino dos Recursos de Infraestrutura, aguarde cerca de 15 minutos antes de registar uma análise e testar a ligação.

Cuidado

Quando permite que o grupo de segurança que criou utilize APIs de administração só de leitura, também lhe permite aceder aos metadados (por exemplo, dashboard e nomes de relatórios, proprietários, descrições, etc.) para todos os artefactos dos Recursos de Infraestrutura neste inquilino. Depois de os metadados terem sido solicitados para o Microsoft Purview, as permissões do Microsoft Purview e não as permissões dos Recursos de Infraestrutura determinam quem pode ver esses metadados.

Observação

Pode remover o grupo de segurança das definições do programador, mas os metadados extraídos anteriormente não serão removidos da conta do Microsoft Purview. Pode eliminá-lo separadamente, se assim o desejar.

Configurar credenciais para análises no Microsoft Purview

Entidade de serviço

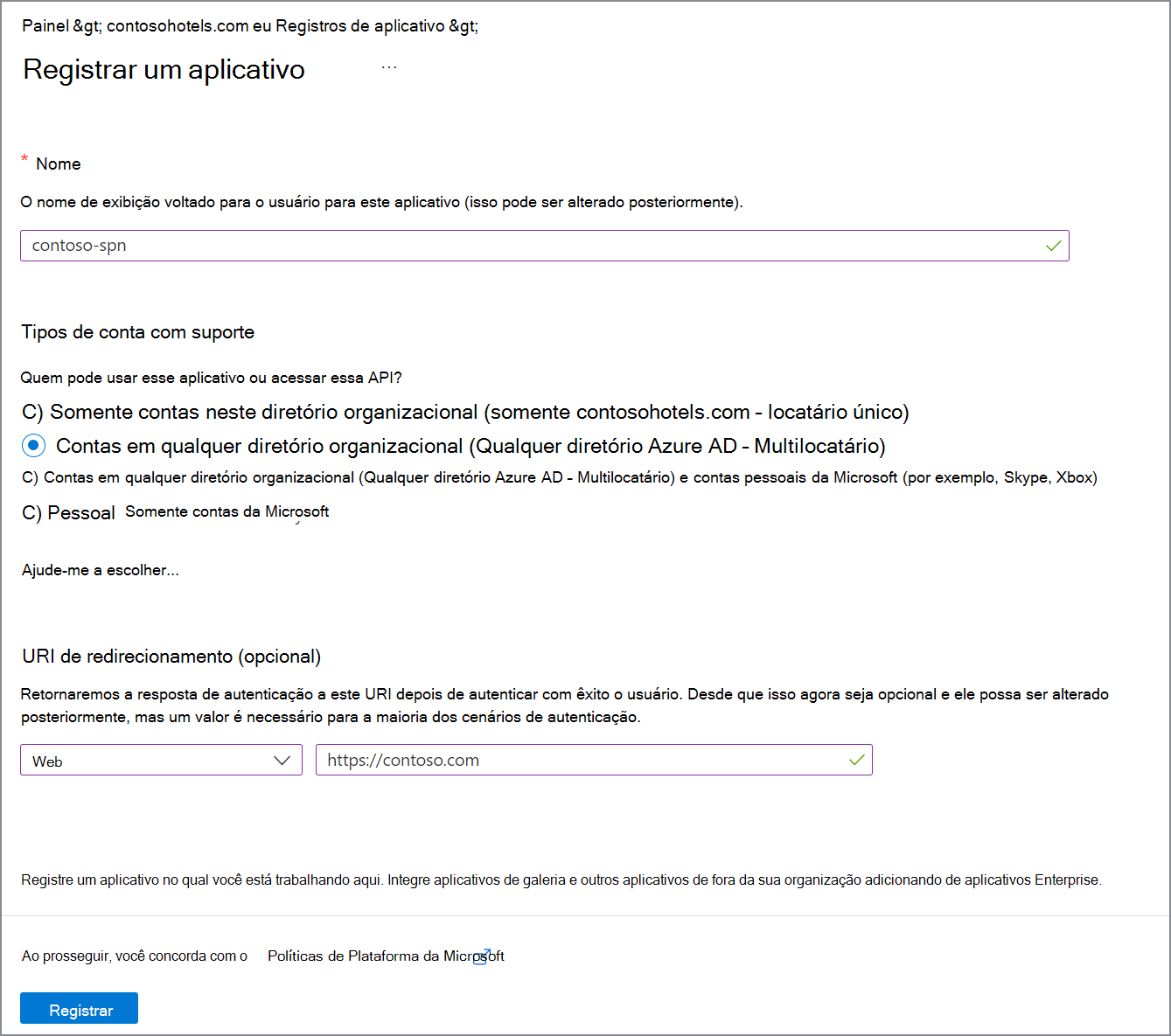

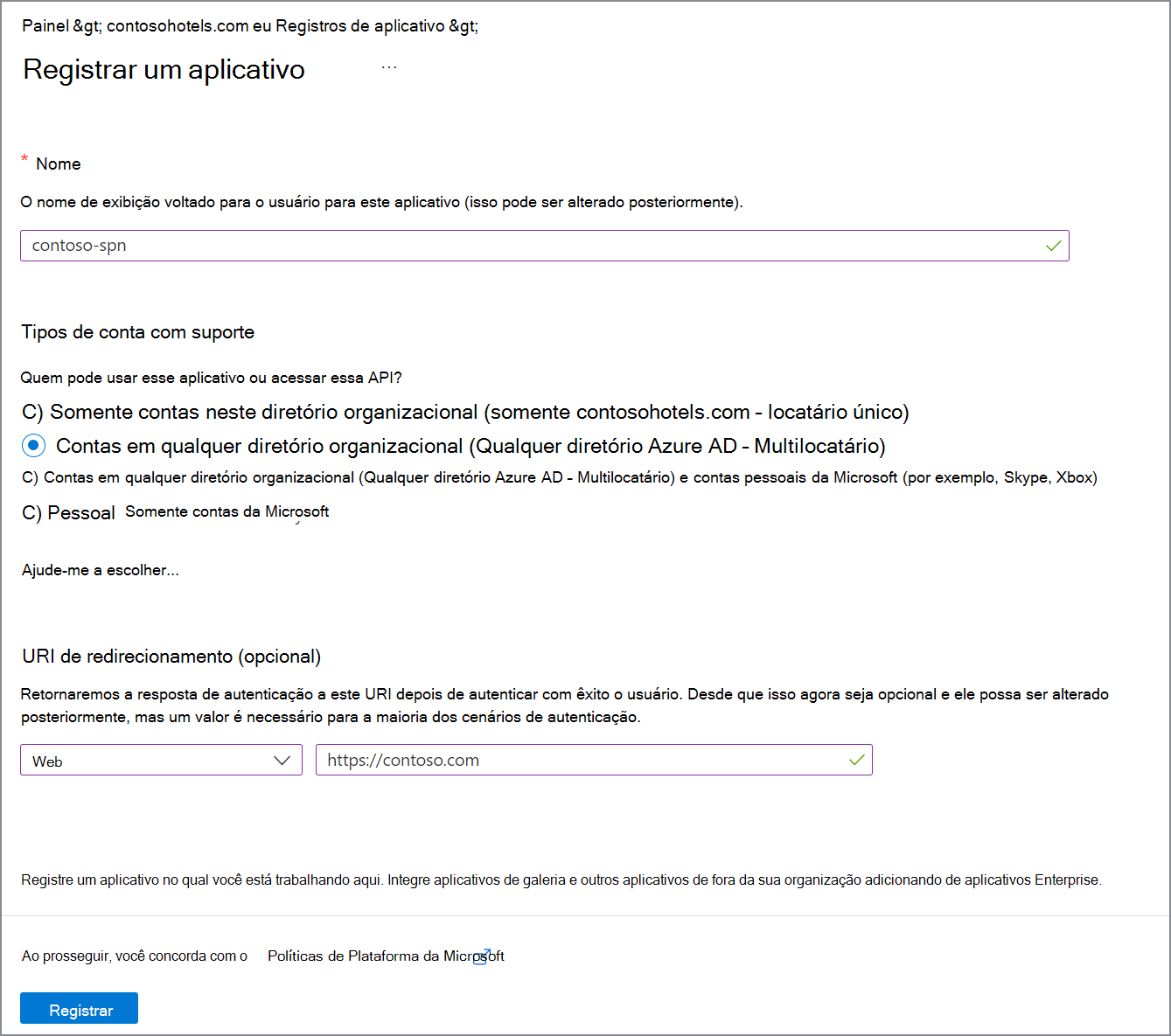

Crie um registo de aplicação no seu inquilino Microsoft Entra onde está localizado o Fabric. Forneça um URL da Web no URI de Redirecionamento.

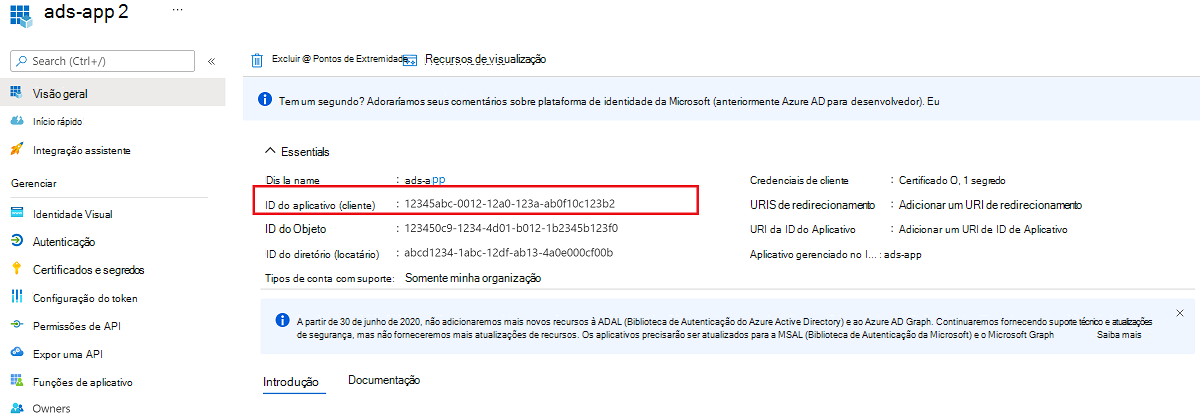

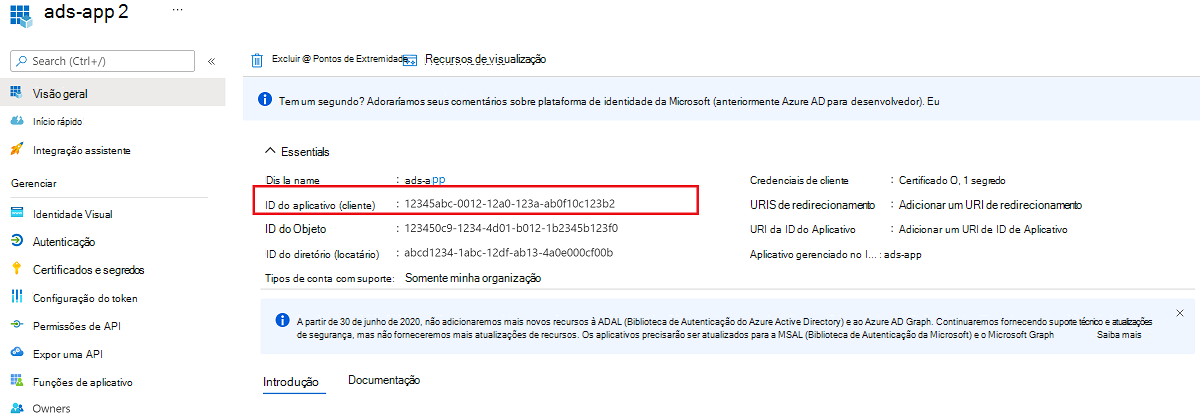

Tome nota do ID de cliente (ID da aplicação).

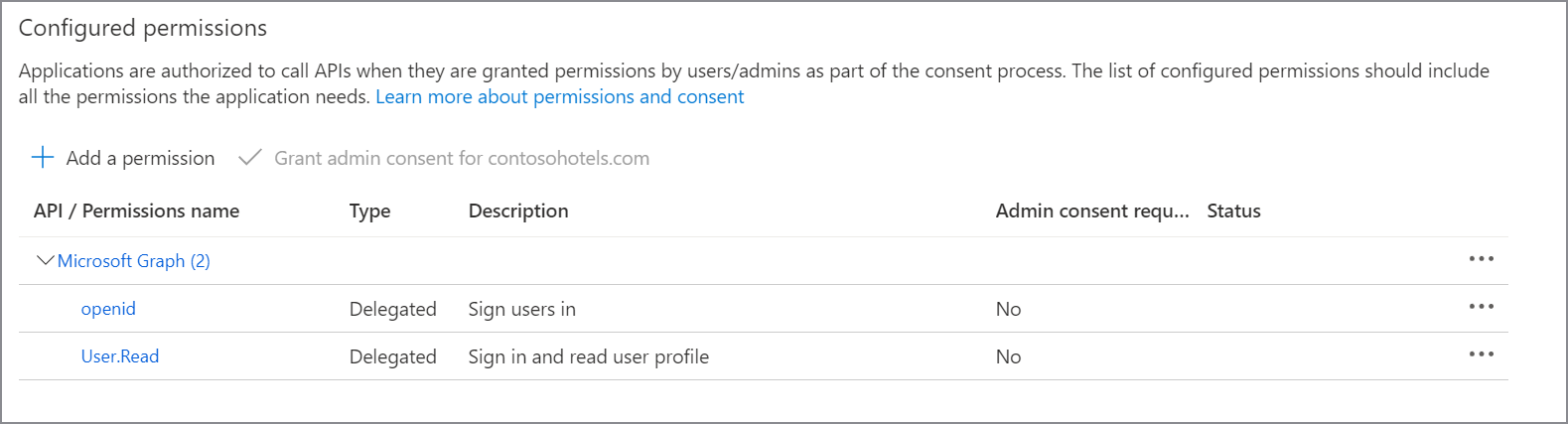

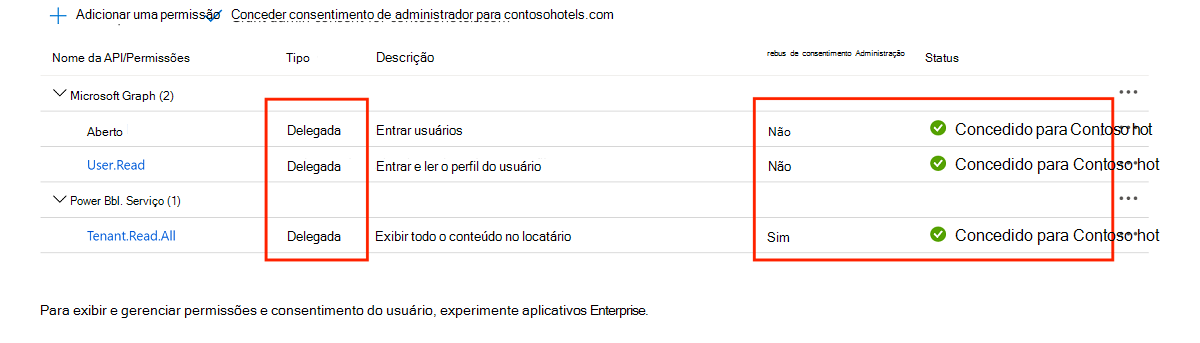

Na Microsoft Entra dashboard, selecione a aplicação recém-criada e, em seguida, selecione Permissões da aplicação. Atribua à aplicação as seguintes permissões delegadas:

- Openid do Microsoft Graph

- Utilizador do Microsoft Graph.Read

Na Microsoft Entra dashboard, selecione a aplicação recém-criada e, em seguida, selecione Autenticação. Em Tipos de conta suportados, selecione Contas em qualquer diretório organizacional (Qualquer Microsoft Entra diretório - Multi-inquilino).

Em Concessão implícita e fluxos híbridos, selecione Tokens de ID (utilizados para fluxos implícitos e híbridos).

Em Definições avançadas, ative Permitir fluxos de cliente Públicos.

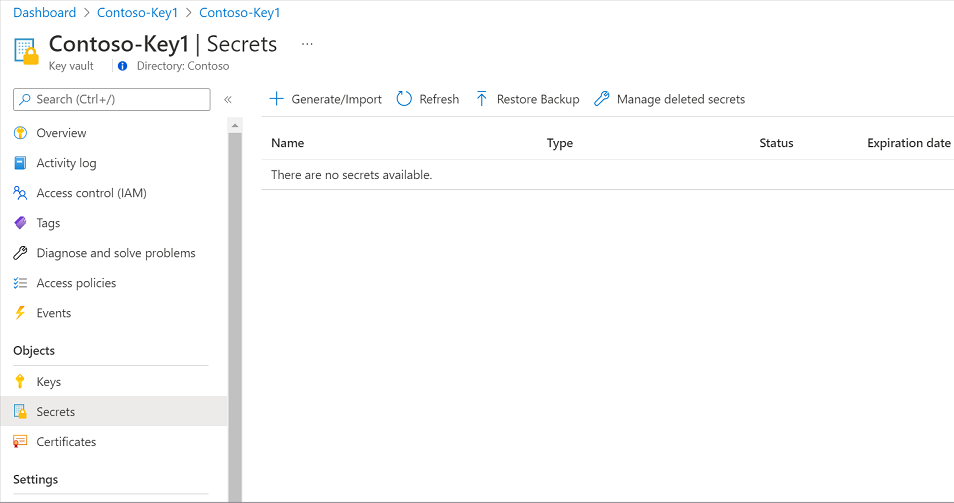

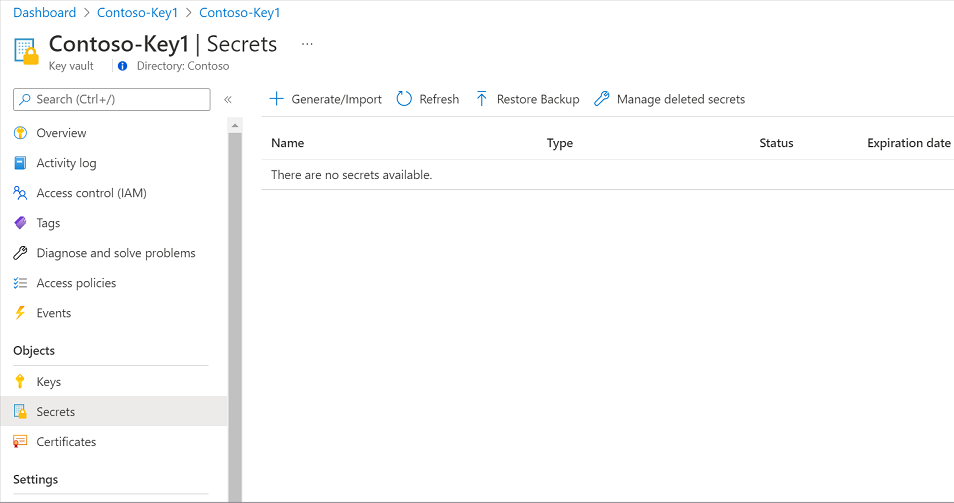

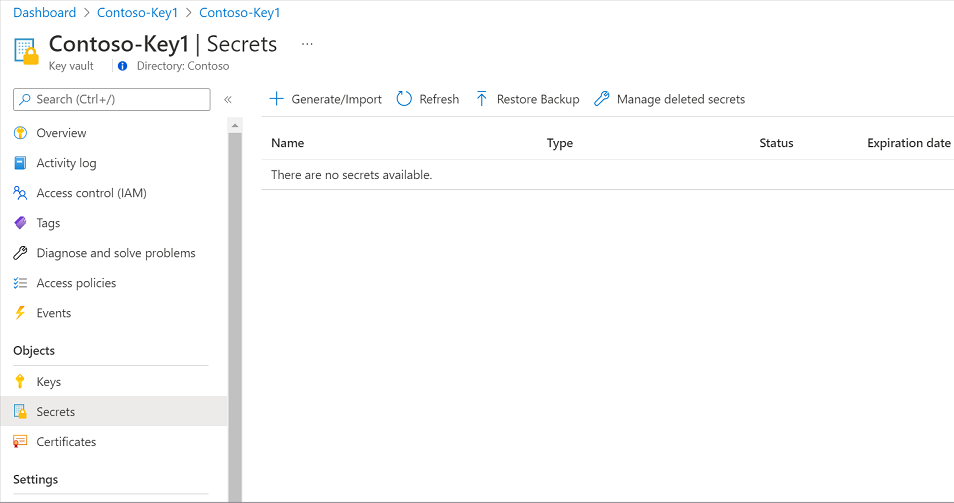

No inquilino onde o Microsoft Purview é criado, aceda à instância do Azure Key Vault.

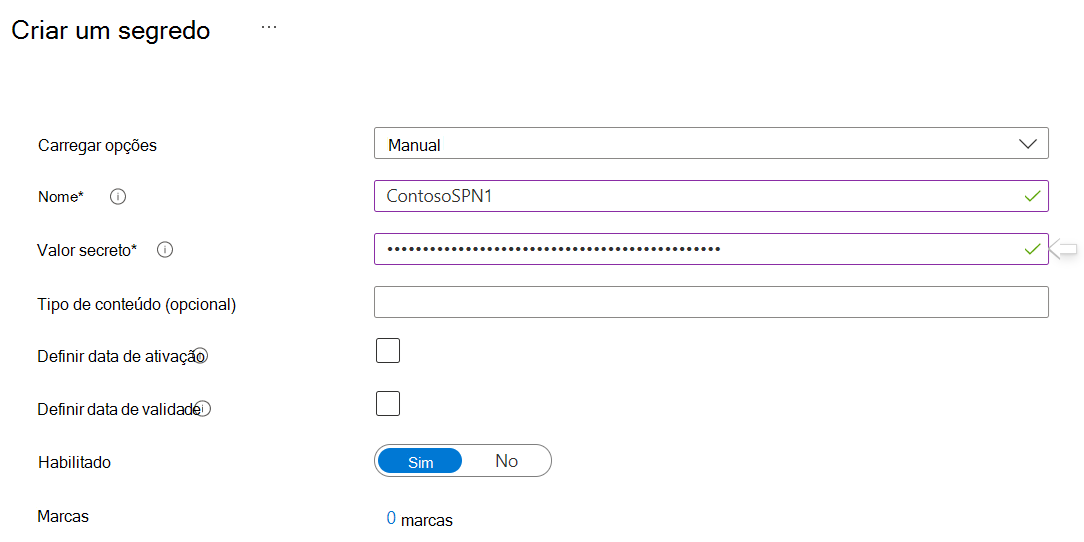

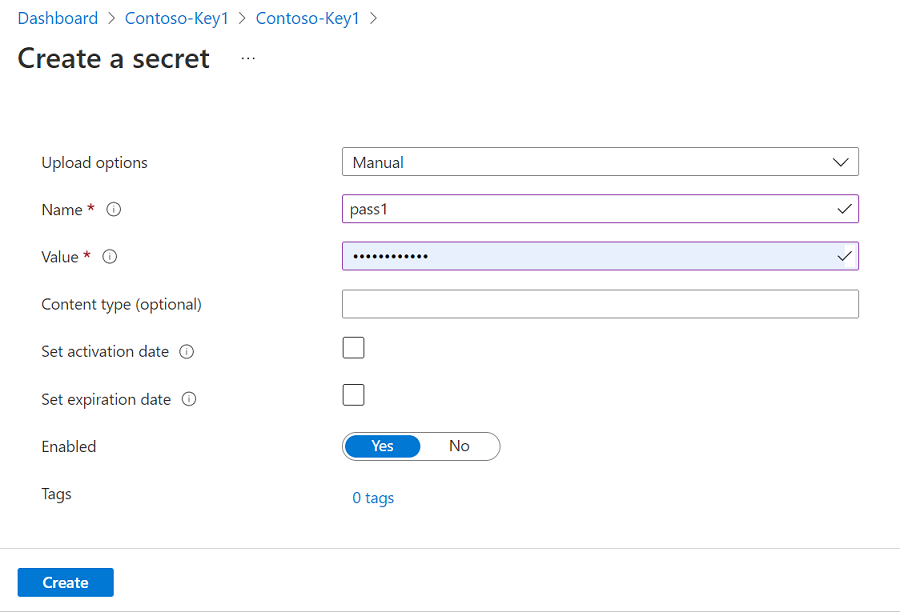

Selecione Definições Segredos> e, em seguida, selecione + Gerar/Importar.

Introduza um nome para o segredo. Em Valor, escreva o segredo recentemente criado para o Registo de aplicações. Selecione Criar para concluir.

Em Certificados & segredos, crie um novo segredo e guarde-o em segurança para os próximos passos.

No portal do Azure, navegue para o cofre de chaves do Azure.

Selecione Definições Segredos> e selecione + Gerar/Importar.

Introduza um nome para o segredo e, para Valor, escreva o segredo recentemente criado para o Registo de aplicações. Selecione Criar para concluir.

Se o cofre de chaves ainda não estiver ligado ao Microsoft Purview, terá de criar uma nova ligação ao cofre de chaves.

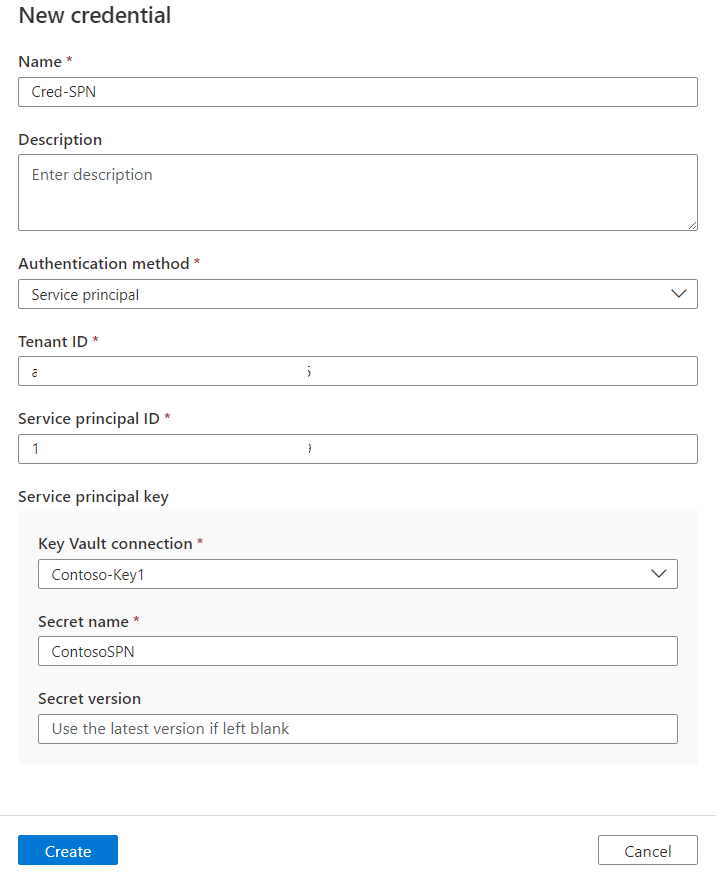

Em seguida, no Microsoft Purview, aceda à página Credenciais em Gestão para criar uma nova credencial.

Dica

Em alternativa, pode criar uma nova credencial durante o processo de análise.

Crie a sua nova Credencial ao selecionar + Novo.

Indique os parâmetros necessários:

- Nome: indique um nome exclusivo para a credencial

- Método de autenticação: principal de serviço

- ID do Inquilino: O ID do inquilino dos Recursos de Infraestrutura

- ID de Cliente: Utilizar o ID de Cliente do Principal de Serviço (ID da Aplicação) que criou anteriormente

- Key Vault Ligação: a ligação do Microsoft Purview à Key Vault onde criou o segredo anteriormente.

- Nome do segredo: o nome do segredo que criou anteriormente.

Assim que todos os detalhes tiverem sido preenchidos, selecione Criar.

Autenticação delegada

Crie uma conta de utilizador no inquilino Microsoft Entra onde está localizado o inquilino recursos de infraestrutura e atribua o utilizador a esta função: Administrador de Recursos de Infraestrutura. Tome nota do nome de utilizador e inicie sessão para alterar a palavra-passe.

Aceda à instância do Azure Key Vault no inquilino onde o Microsoft Purview é criado.

Selecione Definições Segredos> e, em seguida, selecione + Gerar/Importar.

Introduza um nome para o segredo. Em Valor, escreva a palavra-passe recentemente criada para o utilizador Microsoft Entra. Selecione Criar para concluir.

Se o cofre de chaves ainda não estiver ligado ao Microsoft Purview, terá de criar uma nova ligação ao cofre de chaves.

Crie um registo de aplicação no seu inquilino Microsoft Entra onde está localizado o Fabric. Forneça um URL da Web no URI de Redirecionamento.

Tome nota do ID de cliente (ID da aplicação).

Na Microsoft Entra dashboard, selecione a aplicação recém-criada e, em seguida, selecione Permissões da aplicação. Atribua à aplicação as seguintes permissões delegadas e conceda o consentimento do administrador ao inquilino:

- Inquilino do Serviço de Recursos de Infraestrutura.Read.All

- Openid do Microsoft Graph

- Utilizador do Microsoft Graph.Read

Na Microsoft Entra dashboard, selecione a aplicação recém-criada e, em seguida, selecione Autenticação. Em Tipos de conta suportados, selecione Contas em qualquer diretório organizacional (Qualquer Microsoft Entra diretório - Multi-inquilino).

Em Concessão implícita e fluxos híbridos, selecione Tokens de ID (utilizados para fluxos implícitos e híbridos).

Em Definições avançadas, ative Permitir fluxos de cliente Públicos.

Em seguida, no Microsoft Purview, aceda à página Credenciais em Gestão para criar uma nova credencial.

Dica

Em alternativa, pode criar uma nova credencial durante o processo de análise.

Crie a sua nova Credencial ao selecionar + Novo.

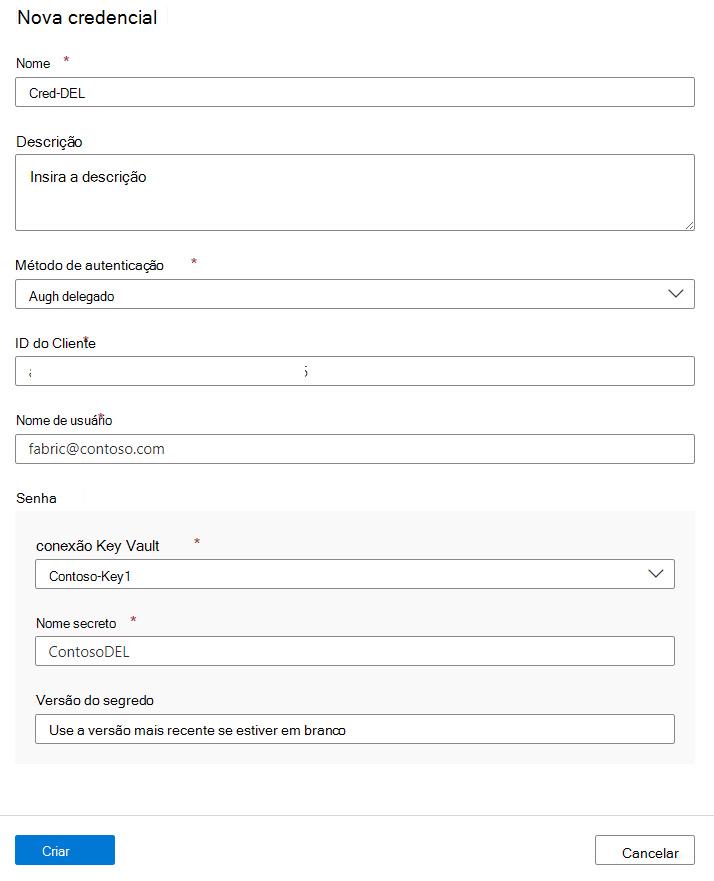

Indique os parâmetros necessários:

- Nome: indique um nome exclusivo para a credencial

- Método de autenticação: Autenticação delegada

- ID de Cliente: Utilizar o ID de Cliente do Principal de Serviço (ID da Aplicação) que criou anteriormente

- Nome de utilizador: indique o nome de utilizador do Administrador de Recursos de Infraestrutura que criou anteriormente

- Key Vault Ligação: a ligação do Microsoft Purview à Key Vault onde criou o segredo anteriormente.

- Nome do segredo: o nome do segredo que criou anteriormente.

Assim que todos os detalhes tiverem sido preenchidos, selecione Criar.

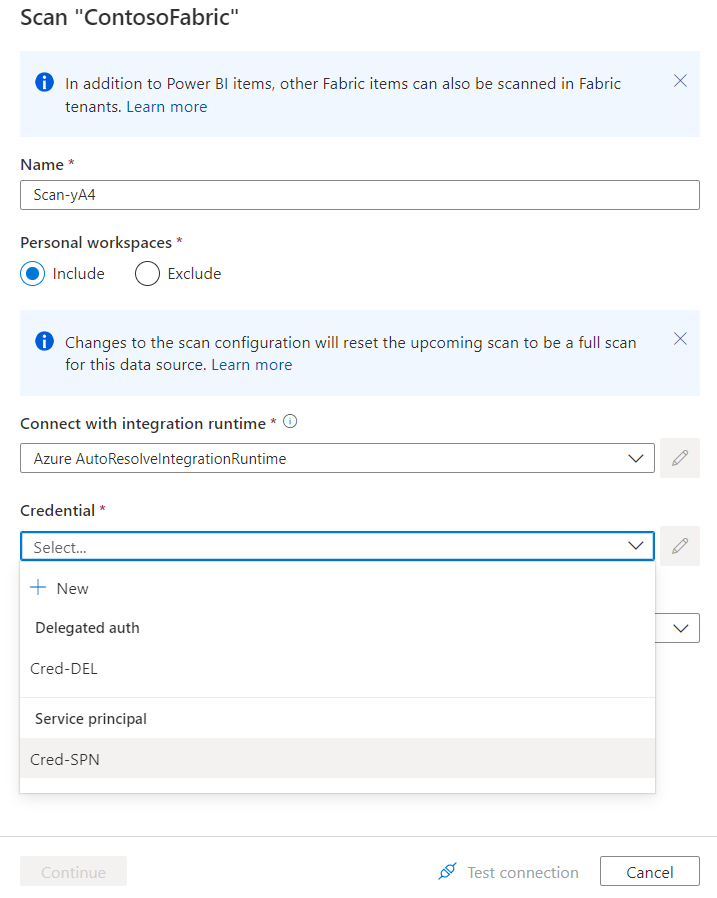

Criar análise

No Microsoft Purview Studio, aceda ao Mapa de dados no menu esquerdo. Aceda a Origens.

Selecione a origem dos Recursos de Infraestrutura registada a partir de entre inquilinos.

Selecione + Nova análise.

Atribua um nome à sua análise. Em seguida, selecione a opção para incluir ou excluir as áreas de trabalho pessoais.

Observação

Se mudar a configuração de uma análise para incluir ou excluir uma área de trabalho pessoal, aciona uma análise completa da origem dos Recursos de Infraestrutura.

Selecione Azure AutoResolveIntegrationRuntime na lista pendente.

Para a Credencial, selecione a credencial que criou para o principal de serviço ou autenticação delegada.

Selecione Testar ligação antes de avançar para os passos seguintes.

Se o teste falhar, selecione Ver Relatório para ver os status detalhados e resolver o problema:

- Access - Falha status significa que a autenticação do utilizador falhou. Valide se o nome de utilizador e a palavra-passe estão corretos. Verifique se a credencial contém o ID de cliente (aplicação) correto do registo da aplicação.

- Recursos (+ linhagem) – falha status significa que a autorização entre o Microsoft Purview e os Recursos de Infraestrutura falhou. Certifique-se de que o utilizador é adicionado à função de administrador dos Recursos de Infraestrutura.

- Metadados detalhados (Melhorado) – falha status significa que o portal de administração dos Recursos de Infraestrutura está desativado para a seguinte definição: Melhorar as respostas das APIs de administrador com metadados detalhados.

Dica

Para obter mais resoluções de problemas, veja a lista de verificação de implementação para se certificar de que abordou todos os passos do seu cenário.

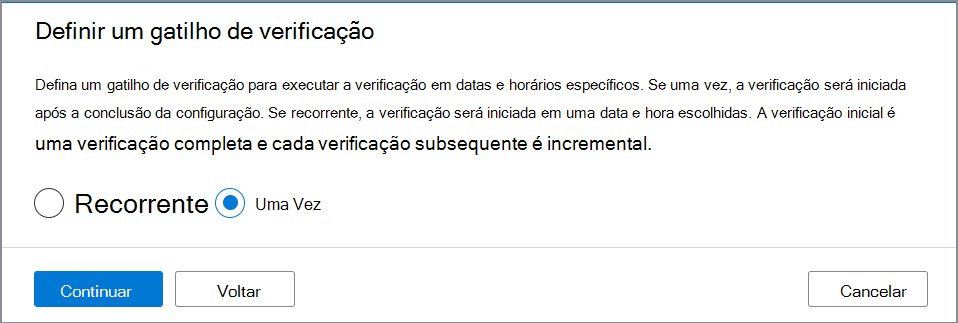

Configurar um acionador de análise. As suas opções são Recorrentes ou Uma Vez.

Em Rever nova análise, selecione Guardar e executar para iniciar a análise.

Ver as suas análises e execuções de análise

Para ver as análises existentes:

- Aceda ao portal do Microsoft Purview. No painel esquerdo, selecione Mapa de dados.

- Selecione a origem de dados. Pode ver uma lista de análises existentes nessa origem de dados em Análises recentes ou pode ver todas as análises no separador Análises .

- Selecione a análise que tem os resultados que pretende ver. O painel mostra-lhe todas as execuções de análise anteriores, juntamente com as status e as métricas de cada execução de análise.

- Selecione o ID de execução para marcar os detalhes da execução da análise.

Gerir as suas análises

Para editar, cancelar ou eliminar uma análise:

Aceda ao portal do Microsoft Purview. No painel esquerdo, selecione Mapa de Dados.

Selecione a origem de dados. Pode ver uma lista de análises existentes nessa origem de dados em Análises recentes ou pode ver todas as análises no separador Análises .

Selecione a análise que pretende gerir. Você poderá:

- Edite a análise ao selecionar Editar análise.

- Cancele uma análise em curso ao selecionar Cancelar execução de análise.

- Elimine a análise ao selecionar Eliminar análise.

Observação

- Eliminar a análise não elimina os recursos de catálogo criados a partir de análises anteriores.

Próximas etapas

Agora que registou a sua origem, consulte os seguintes guias para saber mais sobre o Microsoft Purview e os seus dados.