Criar e gerenciar políticas de conformidade de comunicação

Importante

Conformidade de Comunicações do Microsoft Purview fornece as ferramentas para ajudar as organizações a detetar conformidade regulamentar (por exemplo, SEC ou FINRA) e violações de conduta empresarial, tais como informações confidenciais, assédio ou ameaça de linguagem e partilha de conteúdo para adultos. A Conformidade de Comunicação é criada com privacidade por predefinição. Os nomes de utilizador são pseudonimizados por predefinição, os controlos de acesso baseado em funções são incorporados, os investigadores são optados por um administrador e os registos de auditoria estão em vigor para ajudar a garantir a privacidade ao nível do utilizador.

Políticas

Importante

Não há suporte para o uso do PowerShell para criar e gerenciar políticas de conformidade de comunicações. Para criar e gerir estas políticas, tem de utilizar os controlos de gestão de políticas na solução de Conformidade de Comunicações.

Você cria políticas de conformidade de comunicações para organizações do Microsoft Purview no portal de conformidade do Microsoft 365. As políticas de conformidade de comunicação definem que comunicações e utilizadores estão sujeitos a revisão na sua organização, definem as condições personalizadas que as comunicações têm de cumprir e especificam quem deve fazer revisões. Os utilizadores atribuídos à função Admins de Conformidade de Comunicações podem configurar políticas e qualquer pessoa que tenha esta função atribuída pode aceder à página Conformidade da comunicação e às definições globais no Microsoft Purview. Se necessário, pode exportar o histórico de modificações para uma política para um ficheiro de .csv (valores separados por vírgulas) que também inclui a status de alertas pendentes de revisão, itens escalados e itens resolvidos. Não é possível mudar o nome das políticas e podem ser eliminadas quando já não forem necessárias.

Modelos de política

Os modelos de política são definições de política predefinidas que pode utilizar para criar rapidamente políticas para abordar cenários de conformidade comuns. Cada um destes modelos tem diferenças nas condições e no âmbito e todos os modelos utilizam os mesmos tipos de sinais de deteção. Você pode escolher entre os seguintes modelos de política:

| Área | Modelo de Política. | Detalhes |

|---|---|---|

| Interações de copilot | Detetar interações Microsoft 365 Copilot e Microsoft 365 Copilot Chat | - Localização: Microsoft 365 Copilot e Microsoft 365 Copilot Chat - Direção: Entrada, Saída, Interna - Percentual de revisão: 100% - Condições: Escudos de Pedido, Classificadores de materiais protegidos |

| Conteúdo inadequado | Detetar conteúdo inadequado | - Localização: Microsoft Teams, Viva Engage - Direção: Entrada, Saída, Interna - Percentual de revisão: 100% - Condições: Classificadores de ódio, violência, sexual, auto-mutilação |

| Texto inadequado | Detetar texto inapropriado | - Locais: Exchange Online, Microsoft Teams, Viva Engage - Direção: Entrada, Saída, Interna - Percentual de revisão: 100% - Condições: Classificadores de ameaças, discriminação e assédio direcionado |

| Imagens inadequadas | Detetar imagens inadequadas | - Localizações: Exchange Online, Microsoft Teams - Direção: Entrada, Saída, Interna - Percentual de revisão: 100% - Condições: classificadores de imagens para adultos e picantes |

| Informação confidencial | Detetar tipos de informações confidenciais | - Locais: Exchange Online, Microsoft Teams, Viva Engage - Direção: Entrada, Saída, Interna - Percentual de revisão: 10% - Condições: informações confidenciais, padrões de conteúdo inativos e tipos, opção de dicionário personalizado, anexos com mais de 1 MB |

| Conformidade regulamentar | Detetar conformidade regulamentar financeira | - Locais: Exchange Online, Microsoft Teams, Viva Engage - Direção: Entrada, Saída - Percentual de revisão: 10% - Condições: Reclamações de clientes, Presentes & entretenimento, Lavagem de dinheiro, Conluio regulamentar, Manipulação de stock e classificadores de divulgação não autorizado |

| Conflito de interesses | Detetar conflito de interesses | - Locais: Exchange Online, Microsoft Teams, Viva Engage - Direção: Interna - Percentual de revisão: 100% - Condições: Nenhuma |

Política de mensagens comunicadas pelo utilizador

Observação

A política Mensagens comunicadas pelo utilizador é implementada para a sua organização quando compra uma licença que inclui Conformidade de Comunicações do Microsoft Purview. No entanto, pode demorar até trinta dias para que esta funcionalidade esteja disponível após a compra da licença.

Como parte de uma defesa em camadas para detetar e remediar mensagens inadequadas na sua organização, pode complementar as políticas de conformidade de comunicação com mensagens comunicadas pelo utilizador no Microsoft Teams e Viva Engage (pré-visualização). Para ajudar a promover um ambiente de trabalho seguro e conforme, esta funcionalidade permite que os utilizadores da sua organização comuniquem automaticamente mensagens de chat internas inadequadas do Teams e Viva Engage conversações, tais como assédio ou ameaça de idioma, partilha de conteúdo para adultos e partilha de informações confidenciais ou confidenciais.

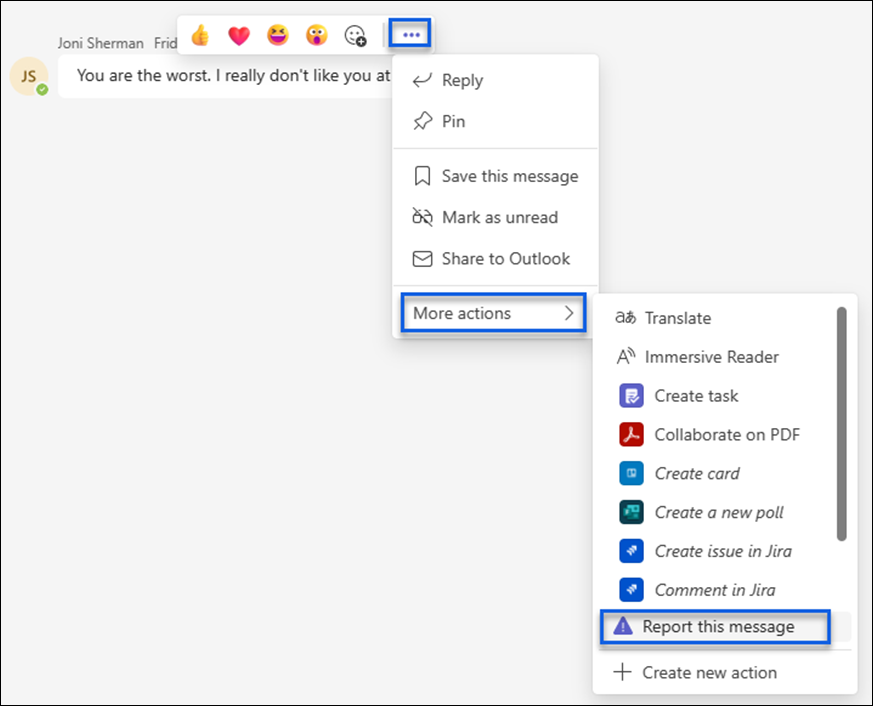

Microsoft Teams

Ativada por predefinição no centro de administração do Teams, a opção Comunicar conteúdo inadequado nas mensagens do Teams permite que os utilizadores na sua organização submetam mensagens de chat pessoais e de grupo inadequadas para revisão por revisores de conformidade de comunicação para a política. Estas mensagens são suportadas por uma política de sistema predefinida que suporta a comunicação de mensagens em grupos do Teams e conversas privadas.

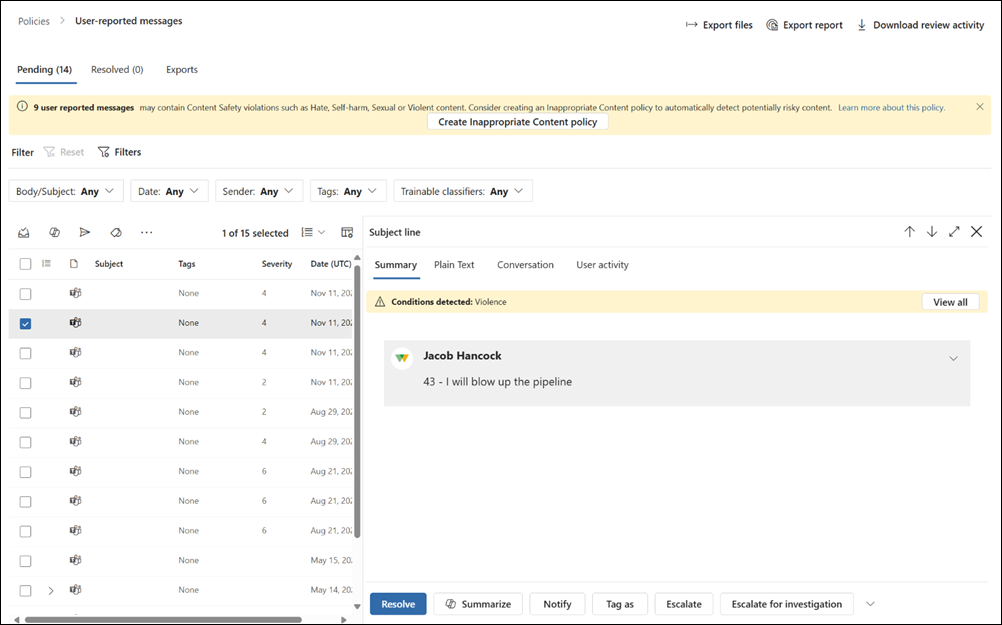

As mensagens reportadas pelo utilizador são avaliadas através dos classificadores de ódio, auto-mutilação, sexual e violência de Segurança de Conteúdo de IA do Azure. Esta avaliação tem como objetivo ajudar os Investigadores de Conformidade de Comunicação a compreender qualquer risco potencial no conteúdo comunicado pelo utilizador mais rapidamente para que possam tomar medidas confiantes para mitigar o risco.

Quando um utilizador submete uma mensagem de chat do Teams para revisão, a mensagem é copiada para a política mensagens comunicadas pelo utilizador. Inicialmente, as mensagens comunicadas permanecem visíveis para todos os membros do chat e não existe qualquer notificação aos membros do chat ou ao submetidor a informar que uma mensagem foi comunicada em conversas de canal, privadas ou de grupo. Um utilizador não pode comunicar a mesma mensagem mais do que uma vez e a mensagem permanece visível para todos os utilizadores incluídos na sessão de chat durante o processo de revisão da política.

Durante o processo de revisão, os revisores de conformidade de comunicações podem executar todas as ações de remediação padrão na mensagem, incluindo remover a mensagem da conversa do Teams. Dependendo da forma como as mensagens são remediadas, o remetente da mensagem e os destinatários verão diferentes mensagens de notificação nas conversas do Teams após a revisão. Qualquer conteúdo comunicado pelo utilizador que acione os classificadores da Segurança dos Conteúdos mostra o nome do classificador que sinalizou a mensagem e um valor de gravidade correspondente é visível na coluna Gravidade .

Importante

Se um utilizador comunicar uma mensagem que foi enviada antes de ser adicionada a uma conversa, a remediação de mensagens do Teams não é suportada; a mensagem do Teams não pode ser removida do chat.

As mensagens comunicadas pelo utilizador a partir de chats do Teams são as únicas mensagens processadas pela política de mensagens comunicadas pelo utilizador e apenas os revisores atribuídos à política podem ser modificados. Todas as outras propriedades de política não são editáveis. Quando a política é criada, os revisores iniciais atribuídos à política são todos membros do grupo de funções Administradores de Conformidade de Comunicações (se preenchidos com, pelo menos, um utilizador) ou todos os membros do grupo de funções Administração Global da sua organização. O criador da política é um utilizador selecionado aleatoriamente a partir do grupo de funções Administradores de Conformidade de Comunicações (se preenchido com pelo menos um utilizador) ou um utilizador selecionado aleatoriamente do grupo de funções global Administração da sua organização.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização. Saiba mais sobre as funções e permissões do Microsoft Purview.

Os administradores devem atribuir imediatamente revisores personalizados a esta política, conforme adequado para a sua organização. Isto pode incluir revisores como o Seu Oficial de Conformidade, Oficial de Risco ou membros do seu departamento de Recursos Humanos.

Personalizar os revisores para mensagens de chat submetidas como mensagens comunicadas pelo utilizador

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Conformidade de Comunicações.

- Selecione Políticas na navegação à esquerda.

- Selecione a política mensagens relatadas pelo usuário e selecione Editar.

- No painel Detectar mensagens relatadas pelo usuário atribua revisores para a política. Os revisores devem ter caixas de correio hospedadas no Exchange Online. Quando os revisores são adicionados a uma política, eles recebem automaticamente uma mensagem de email que os notifica sobre a atribuição à política e fornece links para informações sobre o processo de revisão.

- Selecione Salvar.

A opção Relatar conteúdo inadequado é habilitada por padrão e pode ser controlada por meio de políticas de mensagens do Teams no Centro de Administração do Teams. Os usuários em sua organização recebem automaticamente a política global, a menos que você crie e atribua uma política personalizada. Edite as configurações na política global ou crie e atribua uma ou mais políticas personalizadas para ativar ou desativar a opção Relatar conteúdo inadequado. Para saber mais, consulte Gerenciar políticas de mensagens no Teams.

Importante

Se você estiver usando o PowerShell para ativar ou desativar a opção de relatório do usuário final no Centro de Administração do Teams, você deverá usar o módulo de cmdlets do Microsoft Teams versão 4.2.0 ou posterior.

Viva Engage

A opção Conversações de Relatórios está desativada por predefinição no centro de administração do Viva Engage. Quando ativa esta opção, vê diferentes opções consoante tenha uma licença que inclua conformidade de comunicação:

Licenças que não incluem conformidade de comunicação. Se não tiver uma licença que inclua conformidade de comunicação, quando a opção estiver ativada, o administrador do Viva Engage pode especificar um endereço de e-mail para receber conversações comunicadas. O administrador também pode introduzir instruções de pré-submissão e confirmações pós-submissão para o utilizador. Saiba mais sobre como ativar a opção Conversações de Relatório se não tiver uma licença que inclua conformidade de comunicação

As licenças que incluem a conformidade de comunicação. Se tiver uma licença que inclua conformidade de comunicação, quando a opção estiver ativada, todas as conversações comunicadas são automaticamente encaminhadas através da conformidade de comunicação para investigação.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Como as atualizações e as versões anteriores no licenciamento afetam o fluxo de trabalho de conversações reportadas

Se um cliente tiver uma licença que não inclua conformidade de comunicação e atualizações para uma licença que inclua conformidade de comunicação e tiver ativado a opção Conversações de Relatório , as conversações comunicadas são automaticamente reencaminhadas para a conformidade de comunicação. O administrador Viva Engage pode continuar a aceder a conversações reportadas anteriores e pode ver novas conversações reportadas se forem adicionadas como um investigador em conformidade com a comunicação.

Se um cliente tiver uma licença que inclua conformidade de comunicação e mudar para uma licença que não inclua conformidade de comunicação e tiver ativado a opção Conversações de Relatório , o fluxo de trabalho reverterá para o processo descrito neste artigo para clientes que não têm uma licença de conformidade de comunicação. Para continuar a utilizar a funcionalidade, um administrador tem de ativar novamente a opção Conversações de Relatórios no centro de administração do Viva Engage e especificar um endereço de e-mail para o qual enviar conversações comunicadas.

Experiência de utilizador para clientes que têm uma licença que inclui conformidade de comunicação

Se optar por encaminhar conversações comunicadas pelo utilizador através da conformidade de comunicação, pode criar instruções de pré-submissão para o utilizador.

Para comunicar uma conversação no Viva Engage, o utilizador seleciona as reticências (três pontos) e, em seguida, seleciona Comunicar conversação.

Observação

O nome do comando muda para Comentário do relatório, Pergunta de relatório ou Resposta do relatório, consoante o local onde o utilizador se encontra no Viva Engage ou respostas no Viva.

Se o relatório for submetido com êxito, o utilizador verá uma mensagem de confirmação.

Quando uma conversação é comunicada, a conversação é copiada para a política de mensagens comunicações comunicadas pelo utilizador. O investigador de conformidade de comunicações pode rever as conversações comunicadas na caixa de entrada Da política Comunicada pelo Utilizador e pode efetuar todas as ações de remediação padrão para a conversação.

Ativar a funcionalidade Conversação de Relatórios no centro de administração do Viva Engage

- Aceda ao centro de administração do Viva Engage.

- Na página Definições , selecione Comunicar Conversações.

- Ative a definição.

- Em Destinatário do relatório, adicione um endereço de e-mail para onde encaminhar relatórios. Este endereço de e-mail é utilizado para notificar o administrador caso haja algum problema com a configuração.

- Na caixa Detalhes ou instruções de pré-submissão para os utilizadores , introduza as instruções que pretende apresentar para o utilizador.

- Na caixa Instruções de pós-submissão ao utilizador , introduza as instruções (opcionais) que o utilizador verá depois de comunicar uma conversação.

Integrar a conformidade de comunicação com Gerenciamento de Risco Interno do Microsoft Purview

Quando os utilizadores experimentam stressadores de emprego, podem envolver-se em atividades de risco. O stress no local de trabalho pode levar a comportamentos incaracterísticos ou maliciosos por parte de alguns utilizadores que podem surgir como um comportamento potencialmente inapropriado nos sistemas de mensagens da sua organização. O comportamento de trabalho contraproducente pode ser um precursor de violações mais graves, tais como sabotar ativos da empresa ou fuga de informações confidenciais. Ao integrar a conformidade de comunicação com Gerenciamento de Risco Interno do Microsoft Purview, pode detetar esforços que indiquem um ambiente de trabalho em mau estado de funcionamento.

Pode integrar a conformidade de comunicação com a gestão de riscos internos ao criar automaticamente uma política de conformidade de comunicação a partir da gestão de riscos internos. Pode criar este tipo de política de duas formas diferentes:

- Ao criar um acionador de gestão de riscos internos para modelos de política

- Ao selecionar indicadores de políticas de gestão de riscos internos para modelos de política baseados em dados

- Ao selecionar indicadores de política de IA geradores para modelos de política

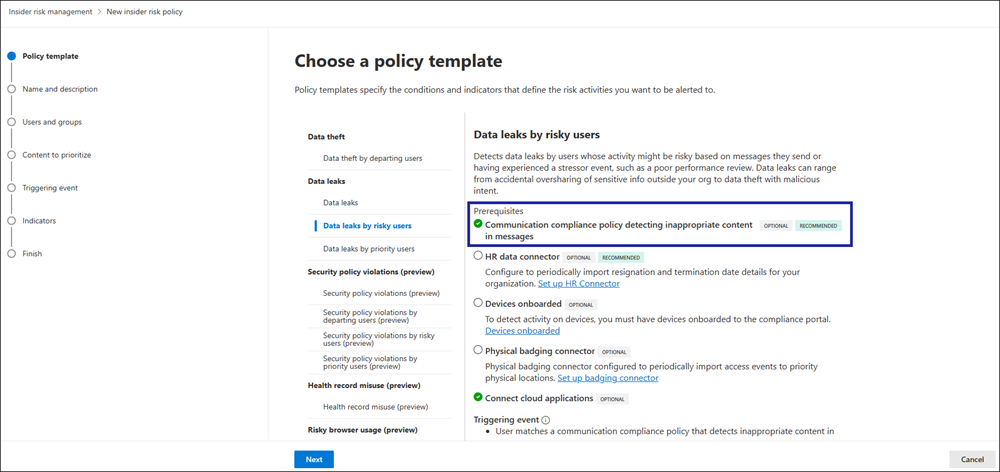

Criar um acionador de gestão de riscos internos para modelos de política

A conformidade de comunicação pode fornecer sinais de risco detetados nas mensagens aplicáveis às políticas de utilizadores de risco interno de gestão de risco através de uma política dedicada Detetar texto inadequado . Esta política é criada automaticamente se for selecionada como uma opção ao criar uma política com o modelo Fugas de dados por utilizadores de risco ou o modelo Violações de políticas de segurança por utilizadores de risco na gestão de riscos internos. Por exemplo, a captura de ecrã seguinte mostra a opção selecionada no modelo Fugas de dados por utilizadores de risco .

Quando configurada para uma política de gestão de riscos internos, é criada uma política dedicada denominada acionador de risco insider ( data criada) em conformidade com a comunicação e inclui automaticamente todos os utilizadores da organização na política. Esta política começa a detetar comportamentos de risco nas mensagens através dos classificadores incorporados ameaças, assédio e discriminação treináveis e envia automaticamente estes sinais para a gestão de riscos internos. Se necessário, esta política pode ser editada para atualizar o âmbito dos utilizadores incluídos e as condições e classificadores da política.

Os utilizadores que enviam cinco ou mais mensagens classificadas como potencialmente arriscadas dentro de 24 horas são automaticamente colocados no âmbito das políticas de gestão de riscos internos que incluem esta opção. Uma vez no âmbito, a política de gestão de riscos internos deteta atividades potencialmente arriscadas configuradas na política e gera alertas conforme aplicável. Pode demorar até 48 horas a partir do momento em que as mensagens de risco são enviadas até ao momento em que um utilizador é colocado no âmbito numa política de gestão de riscos internos. Se for gerado um alerta para uma atividade potencialmente arriscada detetada pela política de gestão de riscos internos, o evento de acionamento do alerta é identificado como sendo proveniente da atividade de risco de conformidade de comunicação.

Todos os utilizadores atribuídos ao grupo de funções Investigadores de Gestão de Risco Interno são automaticamente atribuídos como revisores na política de conformidade de comunicação dedicada. Se os investigadores de gestão de riscos internos precisarem de rever o alerta de utilizador de risco associado diretamente na página de alertas de conformidade de comunicação (ligados a partir dos detalhes do alerta de gestão de riscos internos), têm de ser adicionados manualmente ao grupo de funções Investigadores de Conformidade de Comunicações .

Antes de integrar a conformidade de comunicações com a gestão de riscos internos, deve também considerar a seguinte documentação de orientação ao detetar mensagens que contenham texto potencialmente inadequado:

- Para organizações sem uma política de deteção de texto inadequada existente. A nova política Utilizador de risco em mensagens – (data criada) é criada automaticamente pelo fluxo de trabalho da política de gestão de riscos internos. Na maioria dos casos, não são necessárias mais ações.

- Para organizações com uma política de deteção de texto inadequada existente. A nova política Utilizador de risco em mensagens – (data criada) é criada automaticamente pelo fluxo de trabalho da política de gestão de riscos internos. Apesar de ter duas políticas de conformidade de comunicação para texto potencialmente inadequado nas mensagens, os investigadores não verão alertas duplicados para a mesma atividade. Os investigadores de gestão de riscos internos só veem alertas para a política de integração dedicada e os investigadores de conformidade de comunicação só veem os alertas para a política existente. Se necessário, pode editar a política dedicada para alterar os utilizadores no âmbito ou as condições de política individuais, conforme aplicável.

Selecionar indicadores de políticas de gestão de riscos internos para modelos de política baseados em dados

A definição Indicadores de política na gestão de riscos internos fornece indicadores de conformidade de comunicação à escolha ao utilizar os modelos Roubo de dados, Fugas de dados, Fugas de dados por utilizadores de risco e/ou Fugas de dados por modelos de utilizadores prioritários :

- Enviar texto regulamentar financeiro que pode ser arriscado

- Enviar imagens inadequadas

- Enviar conteúdo inapropriado

- Enviar mensagens que contêm tipos de informações confidenciais específicos

Para obter mais informações sobre como criar uma política de conformidade de comunicação desta forma, veja Definições de indicadores de política de gestão de riscos internos.

Selecionar indicadores de política de IA geradores para modelos de política

A definição Indicadores de política na gestão de riscos internos fornece indicadores geradores da aplicação de IA à escolha ao utilizar as Fugas de dados, Fugas de dados por utilizadores de risco, Fugas de dados por utilizadores prioritários ou modelos de política de utilização de IA de Risco . Estes indicadores de Segurança de Conteúdo de IA do Azure ajudam a detetar quando os pedidos e as respostas nas aplicações de IA correspondem aos seguintes classificadores:

Para obter mais informações sobre como criar uma política de conformidade de comunicação desta forma, veja Definições de indicadores de política de gestão de riscos internos. Para obter mais informações sobre a Segurança de Conteúdos do Azure AI, veja Segurança de Conteúdos do Azure AI.

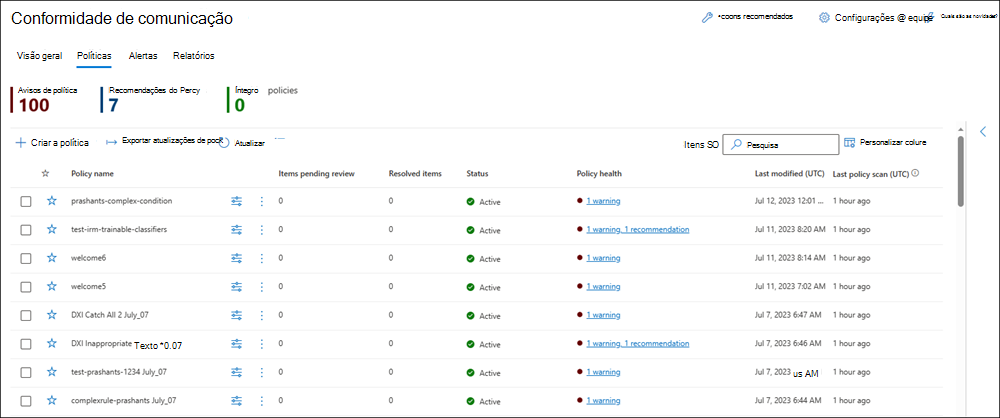

Integridade da política (visualização)

O status de estado de funcionamento da política dá-lhe informações sobre potenciais problemas ou otimizações para as suas políticas de conformidade de comunicação. Na parte superior da página Políticas , verá um resumo que lista o número total de avisos e recomendações de políticas e o número total de políticas em bom estado de funcionamento. Se uma política específica tiver um aviso ou recomendações, é apresentada uma ligação para o aviso ou recomendações na coluna Estado de funcionamento da política. Quando seleciona a ligação, é aberto um painel de detalhes no lado direito do ecrã com o separador Estado de Funcionamento da Política selecionado, o que facilita a revisão rápida do aviso ou recomendação e a ação no mesmo.

O separador Estado de Funcionamento da Política tem duas partes. A parte superior do separador mostra informações gerais sobre a política – se a política está ativa, se é atualizada e sugestões gerais. A parte inferior do separador mostra o aviso ou recomendações específicos. Se for membro do grupo Conformidade de Comunicações ou Administradores de Conformidade de Comunicações , pode tomar medidas diretamente a partir do aviso ou recomendação. Se for membro do grupo Analistas de Conformidade de Comunicações ou Investigadores de Conformidade de Comunicações , pode ver o aviso ou recomendação para que possa pedir ao seu administrador para tomar medidas.

- Avisos: se não tomar medidas sobre um aviso, a política deixa de funcionar. Para a pré-visualização do estado de funcionamento da política, existe um aviso relacionado com o tamanho do limite de armazenamento de uma política.

-

Recomendações: as recomendações fornecem sugestões para otimizar políticas. Se ignorar uma recomendação de política, a política continuará a funcionar. Se for membro do grupo Conformidade de Comunicações ou Administradores de Conformidade de Comunicações , pode agir com base numa recomendação, desde que a política esteja ativa e se não estiver a ser atualizada. Se for membro do grupo Analistas de Conformidade de Comunicações ou Investigadores de Conformidade de Comunicações , pode ver a recomendação e pedir ao seu administrador para tomar medidas. Para a pré-visualização, existem duas recomendações:

- Reduzir potencialmente falsos positivos ao filtrar e-mails em massa: esta recomendação pede-lhe para ativar a definição Filtrar explosões de e-mail. Isto ajuda a reduzir os falsos positivos ao excluir e-mails em massa, como newsletters e spam, phishing e software maligno, de serem sinalizados por políticas de conformidade de comunicação se as condições da política forem correspondidas.

- Reduzir o âmbito dos utilizadores: esta recomendação pede-lhe para reduzir os pontos cegos ao ativar a opção Mostrar informações e recomendações para os utilizadores que correspondem às condições desta política, mas que não foram incluídos na caixa de verificação da política (utilizada com a opção de política Utilizadores selecionados ).

- Políticas em bom estado de funcionamento: se não existirem avisos ou recomendações para uma política específica, a política é considerada em bom estado de funcionamento.

Reduzir o âmbito de pontos cegos do utilizador

Pode reduzir os pontos cegos relacionados com o âmbito do utilizador ao ativar a caixa de verificação Mostrar informações e recomendações para utilizadores que correspondam às condições desta política, mas que não foram incluídos na caixa de verificação da política . Quando esta caixa de verificação está ativada, verá informações e recomendações para os utilizadores que estão a enviar mensagens que correspondem à condição da política, mas que não estão incluídas no âmbito da política. Neste caso, a conformidade de comunicação recomenda que inclua esses utilizadores no âmbito da política para que possa rever as mensagens enviadas por esses utilizadores e tomar medidas. Pode selecionar os utilizadores específicos que pretende adicionar ou pode alargar a política a todos os utilizadores.

As informações para estes utilizadores são agregadas; não pode ver as mensagens enviadas pelas mesmas até as adicionar ao âmbito da política.

Se um administrador não agir com base numa recomendação, a recomendação continuará a repetir-se. Para desativar as recomendações para utilizadores fora do âmbito da política, desative a caixa de verificação.

Colocar uma política em pausa

Depois de criar uma política de conformidade de comunicação, a política poderá ser temporariamente colocada em pausa, se necessário. A colocação em pausa de uma política pode ser utilizada para testar ou resolver problemas de correspondências de políticas ou para otimizar as condições da política. Em vez de eliminar uma política nestas circunstâncias, colocar em pausa uma política também preserva os alertas e mensagens de política existentes para investigações e revisões em curso. Colocar uma política em pausa impede a geração de inspeções e alertas para todas as condições de mensagens de utilizador definidas na política durante o período de pausa da política. Para colocar em pausa ou reiniciar uma política, os utilizadores têm de ser membros do grupo de funções Admins de Conformidade de Comunicações .

Para colocar uma política em pausa, navegue para a página Política , selecione uma política e, em seguida, selecione Colocar política em pausa na barra de ferramentas de ações. No painel Política de pausa, confirme que pretende colocar a política em pausa ao selecionar Colocar em Pausa. Em alguns casos, pode demorar até 24 horas para que uma política seja colocada em pausa. Assim que a política estiver em pausa, não são criados alertas para mensagens que correspondam à política. No entanto, as mensagens associadas a alertas que foram criados antes de interromper a política permanecem disponíveis para investigação, revisão e remediação.

A política status para políticas em pausa pode indicar vários estados:

- Ativa: a política está ativa

- Em pausa: a política está totalmente em pausa.

- Pausa: a política está em pausa.

- A retomar: a política no processo de retomar.

- Erro ao retomar: foi encontrado um erro ao retomar a política. Para o rastreio da pilha de erros, paire o rato sobre o Erro ao retomar status na coluna Estado na página Política.

- Erro ao colocar em pausa: foi encontrado um erro ao colocar a política em pausa. Para o rastreio da pilha de erros, paire o rato sobre o Erro ao colocar status em pausa na coluna Estado na página Política.

Para retomar uma política, navegue para a página Política , selecione uma política e, em seguida, selecione Retomar política na barra de ferramentas de ações. No painel Retomar política , confirme que pretende retomar a política ao selecionar Retomar. Em alguns casos, pode demorar até 24 horas para que uma política seja retomada. Assim que a política for retomada, são criados alertas para mensagens que correspondem à política e estão disponíveis para investigação, revisão e remediação.

Copiar uma política

Para organizações com políticas de conformidade de comunicações existentes, podem ser úteis cenários ao criar uma nova política a partir de uma política existente. Copiar uma política cria um duplicado exato de uma política existente, incluindo todos os utilizadores no âmbito, todos os revisores atribuídos e todas as condições de política. Alguns cenários podem incluir:

- Limite de armazenamento de políticas atingido: as políticas de conformidade de comunicações ativas têm limites de armazenamento de mensagens. Quando o limite de armazenamento de uma política é atingido, a política é automaticamente desativada. As organizações que precisam de continuar a detetar, capturar e agir sobre mensagens inadequadas abrangidas pela política desativada podem criar rapidamente uma nova política com uma configuração idêntica.

- Detetar e rever mensagens inadequadas para diferentes grupos de utilizadores: algumas organizações podem preferir criar várias políticas com a mesma configuração, mas incluir diferentes utilizadores no âmbito e diferentes revisores para cada política.

- Políticas semelhantes com pequenas alterações: para políticas com configurações ou condições complexas, pode poupar tempo para criar uma nova política a partir de uma política semelhante.

Para copiar uma política, os utilizadores têm de ser membros dos grupos de funções Admins de Conformidade de Comunicações ou Conformidade de Comunicações. Depois de uma nova política ser criada a partir de uma política existente, pode demorar até 24 horas a ver mensagens que correspondam à nova configuração da política.

Para copiar uma política e criar uma nova política, conclua os seguintes passos:

- Selecione a política que pretende copiar.

- Selecione Copiar política na barra de comandos ou selecione Copiar política no menu de ação da política.

- No painel Copiar política , pode aceitar o nome predefinido da política no campo Nome da política ou mudar o nome da política. O nome da política para a nova política não pode ser o mesmo que uma política ativa ou desativada existente. Conclua o campo Descrição conforme necessário.

- Se não precisar de personalização adicional da política, selecione Copiar política para concluir o processo. Se precisar de atualizar a configuração da nova política, selecione Personalizar política. Esta ação inicia o fluxo de trabalho da política para o ajudar a atualizar e personalizar a nova política.

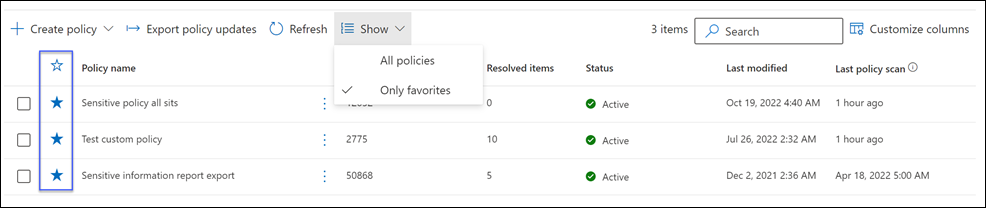

Marcar uma política como favorita

Depois de criar uma política de conformidade de comunicação, pode marcar a política como favorita. Depois de uma política ser identificada como favorita, pode filtrar as políticas favoritas para aparecerem na parte superior da lista de políticas. Ao marcar uma política como favorita, também pode ordenar facilmente políticas por favoritos.

Para marcar uma política como favorita, tem as seguintes opções:

- Marcar como favorito: permite-lhe marcar as políticas selecionadas como favoritas, para que possa encontrar facilmente as políticas nas quais está mais interessado em vez de ter de as procurar.

- Ordenar favoritos: ordena as políticas por favoritos, para que as suas políticas favoritas sejam apresentadas na parte superior da lista.

- Personalizar colunas: selecione para listar os favoritos que pretende ver. Também pode optar por ordenar políticas favoritas por ordem ascendente ou descendente.

Para ordenar políticas por grupos:

- Todas as políticas: esta é a vista predefinida, apresentando todas as políticas na lista.

- Apenas favoritos: agrupa políticas por favoritos na parte superior da lista.

Deteção de atividade de políticas

As comunicações são analisadas a cada hora a partir do momento em que as políticas são criadas. Por exemplo, se criar uma política de conteúdo inadequada às 11:00, a política recolhe sinais de conformidade de comunicação a cada hora a partir do momento em que a política foi criada. A edição de uma política não muda desta vez. Para visualizar a data da última verificação e o Tempo Universal Coordenado (UTC) de uma política, navegue até a coluna Última verificação de política na página Política. Depois de criar uma nova política, poderá demorar até uma hora a ver a primeira data e hora de análise de políticas.

A tabela seguinte descreve o tempo de deteção dos tipos de conteúdo suportados:

| Tipo de conteúdo | Tempo de deteção |

|---|---|

| Email conteúdo do corpo | 1 hora |

| Conteúdo do corpo do Teams | 1 hora |

| Viva Engage conteúdo do corpo | 1 hora |

| Viva Engage anexo | Até 24 horas |

| Microsoft 365 Copilot e Microsoft 365 Copilot Chat conteúdo do corpo (pedidos e respostas) | 1 hora |

| Email OCR | 24 horas |

| Teams OCR | 24 horas |

| Email anexo | 24 horas |

| Anexo da equipa | 24 horas |

| Anexo moderno do Teams | 24 horas |

| Metadados do Teams | 1 hora |

| Email metadados | 1 hora |

| Canais partilhados do Teams | 24 horas |

| Transcrições do Teams | 1 hora |

Para políticas existentes criadas antes de 31 de julho de 2022, pode demorar até 24 horas a detetar mensagens e rever alertas que correspondam a estas políticas. Para reduzir a latência destas políticas, copie a política existente e crie uma nova política a partir da cópia. Se não precisar de reter dados da política mais antiga, estes podem ser colocados em pausa ou eliminados.

Para identificar uma política mais antiga, reveja a coluna Última análise de política na página Política . As políticas mais antigas apresentarão uma data completa para a análise enquanto as políticas criadas após 31 de julho de 2022 serão apresentadas há 1 hora para a análise. Outra opção para reduzir a latência é aguardar até 28 de fevereiro de 2023 para que as políticas existentes sejam migradas automaticamente para os novos critérios de deteção.

Notificação de limite de armazenamento

Cada política de conformidade de comunicação tem um tamanho de limite de armazenamento de 100 GB ou 1 milhão de mensagens, o que for atingido primeiro. À medida que a política se aproxima destes limites, os e-mails de notificação são enviados automaticamente aos utilizadores atribuídos aos grupos de funções De conformidade de comunicações ou Administradores de Conformidade de Comunicações . As mensagens de notificações são enviadas quando o tamanho do armazenamento ou a contagem de mensagens atingem 80, 90 e 95% do limite. Quando o limite de políticas é atingido, a política é desativada automaticamente e a política deixa de processar mensagens para alertas.

Importante

Se uma política for desativada devido a atingir os limites de armazenamento e mensagens, certifique-se de que avalia como gerir a política desativada. Se eliminar a política, todas as mensagens, anexos associados e alertas de mensagens serão eliminados permanentemente. Se precisar de manter estes itens para utilização futura, não elimine a política desativada.

Para gerir políticas que se aproximam dos limites de armazenamento e mensagens, considere fazer uma cópia da política para manter a continuidade da cobertura ou efetuar as seguintes ações para ajudar a minimizar o tamanho atual do armazenamento de políticas e contagens de mensagens:

- Considere reduzir o número de utilizadores atribuídos à política. Remover utilizadores da política ou criar políticas diferentes para diferentes grupos de utilizadores pode ajudar a abrandar o crescimento do tamanho da política e do total de mensagens.

- Examine a política quanto a alertas falsos positivos excessivos. Considere adicionar exceções ou alterações às condições da política para ignorar alertas falsos positivos comuns.

- Se uma política tiver atingido os limites de armazenamento ou mensagens e tiver sido desativada, faça uma cópia da política para continuar a detetar e tomar medidas para as mesmas condições e utilizadores.

Configurações de política

Usuários

Pode selecionar Todos os utilizadores, definir utilizadores específicos numa política de conformidade de comunicação ou selecionar um âmbito adaptável.

- Todos os utilizadores: selecionar Todos os utilizadores aplica a política a todos os utilizadores e a todos os grupos em que qualquer utilizador está incluído como membro.

- Selecionar utilizadores: definir utilizadores específicos aplica a política aos utilizadores definidos e a todos os grupos nos quais os utilizadores definidos são incluídos como membros. Se escolher a opção Utilizadores selecionados , a caixa de verificação Mostrar informações e recomendações para utilizadores que correspondam às condições desta política, mas que não foram incluídos na política , é apresentada automaticamente. Deixe esta caixa de verificação selecionada se quiser receber recomendações quando os utilizadores fora dos utilizadores selecionados corresponderem às condições da política. Esta definição não está disponível se escolher a opção Todos os utilizadores ou a opção Selecionar âmbitos ajustáveis .

- Selecione âmbito adaptável. Um âmbito adaptável utiliza uma consulta especificada para definir a associação de utilizadores ou grupos. Se decidir criar uma política adaptável, tem de criar um ou mais âmbitos adaptáveis antes de criar a política e, em seguida, selecioná-los quando escolher esta opção. Os âmbitos que pode selecionar dependem dos tipos de âmbito que adicionar. Por exemplo, se só tiver adicionado um tipo de âmbito de Utilizador, pode selecionar Grupos. Saiba mais sobre as vantagens de utilizar um âmbito adaptável.

Direção

Por padrão, a condição Direção é exibida e não pode ser removida. As configurações de direção de comunicação em uma política são escolhidas individualmente ou juntas:

- Entrada: deteta comunicações enviadas para utilizadores no âmbito de remetentes externos e internos, incluindo outros utilizadores no âmbito da política.

- Saída: deteta comunicações enviadas de utilizadores no âmbito para destinatários externos e internos, incluindo outros utilizadores no âmbito da política.

- Interno: deteta comunicações entre os utilizadores ou grupos no âmbito da política.

Tipos de informações confidenciais

Você tem a opção de incluir tipos de informações confidenciais como parte de sua política de conformidade de comunicações. Os tipos de informações confidenciais são tipos de dados predefinidos ou personalizados que podem ajudar a identificar e proteger números de card de crédito, números de contas bancárias, números de passaporte e muito mais. Como parte do artigo Saiba mais sobre Prevenção Contra Perda de Dados do Microsoft Purview, a configuração de informações confidenciais pode utilizar padrões, proximidade de carateres, níveis de confiança e até mesmo tipos de dados personalizados para ajudar a identificar e sinalizar conteúdos que possam ser confidenciais. Os tipos de informações confidenciais padrão são:

- Financeiro

- Médico e saúde

- Privacidade

- Tipo de informação personalizada

Importante

Os tipos de informações confidenciais têm duas formas diferentes de definir os parâmetros máximos de contagem de instâncias exclusivas. Para saber mais, veja Criar tipos de informações confidenciais personalizados.

A solução de conformidade de comunicação suporta tipos de informações confidenciais predefinidos e tipos de informações confidenciais de entidades nomeadas agrupadas, que são coleções de tipos de informações confidenciais. Para saber mais sobre detalhes de informações confidenciais e sobre os padrões incluídos nos tipos padrão, confira Definições da entidade do tipo de informações confidenciais. Para obter informações sobre os tipos de informações confidenciais de entidades nomeadas agrupadas suportados, veja os seguintes artigos:

- Todas as credenciais

- Todos os nomes completos

- Todos os termos e condições médicas

- Todos os Endereços Físicos

Para saber mais sobre detalhes de informações confidenciais e sobre os padrões incluídos nos tipos padrão, confira Definições da entidade do tipo de informações confidenciais.

Dicionários de palavra-chave personalizados

Configure dicionários de palavra-chave personalizados (ou léxicos) para fornecer um gerenciamento simples de palavras-chave específicas para sua organização ou setor. Os dicionários de palavras-chave suportam até 100 KB de termos (pós-compressão) no dicionário e suportam qualquer idioma. O limite de inquilinos também é de 100 KB após a compressão. Se necessário, você pode aplicar vários dicionários de palavras-chave personalizados a uma única política ou ter um único dicionário de palavras-chave por política. Estes dicionários são atribuídos numa política de conformidade de comunicação e podem ser obtidos a partir de um ficheiro (como uma lista de .CSV ou .TXT) ou de uma lista que pode Importar. Utilize dicionários personalizados quando precisar de suportar termos ou idiomas específicos da sua organização e políticas.

Classificadores de treinamento

As políticas de conformidade de comunicação com classificadores treináveis inspecionam e avaliam mensagens que cumprem um requisito mínimo de contagem de palavras, consoante o idioma do conteúdo. Para obter uma lista completa de idiomas suportados, requisitos de contagem de palavras e tipos de ficheiro para estes classificadores, veja Definições de classificador treináveis.

Para identificar e tomar medidas em mensagens que contenham conteúdo de idioma inadequado que não cumpra o requisito de contagem de palavras, pode criar um tipo de informação confidencial ou um dicionário de palavra-chave personalizado para políticas de conformidade de comunicação que detetem este tipo de conteúdo.

| Classificador treinável | Descrição |

|---|---|

| Sabotagem empresarial | Deteta mensagens que podem menção atos para danificar ou destruir bens ou propriedades empresariais. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar, tais como normas neRC Critical Infrastructure Protection ou estado por regulamentos estatais como o Capítulo 9.05 RCW no estado de Washington. |

| Reclamações do cliente | Deteta mensagens que podem sugerir queixas de clientes efetuadas nos produtos ou serviços da sua organização, conforme exigido por lei para indústrias reguladas. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar como a Regra 4530 da FINRA, a FINRA 4513, a FINRA 2111, o Consumer Financial Protection Bureau, o Código dos Regulamentos Federais Título 21: Alimentos e Drogas e a Lei da Comissão Federal do Comércio. |

| Discriminação | Deteta uma linguagem discriminatória potencialmente explícita e é particularmente sensível à linguagem discriminatória contra as comunidades afro-americanas/negras em comparação com outras comunidades. |

| Presentes & entretenimento | Deteta mensagens que podem sugerir a troca de presentes ou entretenimento em troca de serviço, o que viola regulamentos relacionados com suborno. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar, tais como Foreign Corrupt Practices Act (FCPA), Uk Bribery Act e FINRA Rule 2320. |

| Assédio | Deteta conteúdo potencialmente ofensivo em múltiplas linguagens que visam pessoas em relação à raça, cor, religião, origem nacional. |

| Lavagem de dinheiro | Deteta sinais que podem sugerir lavagem de dinheiro ou envolvimento em atos para ocultar ou disfarçar a origem ou destino dos lucros. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar, como a Lei de Sigilo Bancário, a Lei Patriota dos EUA, a Regra FINRA 3310 e a Lei Anti-Branqueamento de Capitais de 2020. |

| Profanidade | Deteta conteúdos potencialmente profanos em vários idiomas que provavelmente ofenderiam a maioria das pessoas. |

| Conluio regulamentar | Deteta mensagens que podem violar os requisitos regulamentares anti-conluio, como uma tentativa de ocultação de informações confidenciais. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar como a Sherman Antitrust Act, Securities Exchange Act 1933, Securities Exchange Act de 1934, Investment Advisers Act de 1940, Federal Commission Act, e a Lei Robinson-Patman. |

| Manipulação de stock | Deteta sinais de possível manipulação de ações, como recomendações para comprar, vender ou deter ações que podem sugerir uma tentativa de manipular o preço das ações. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar, como a Securities Exchange Act de 1934, a Regra FINRA 2372 e a Regra 5270 da FINRA. |

| Ameaça | Deteta conteúdo potencialmente ameaçador em vários idiomas destinados a cometer violência ou danos físicos a uma pessoa ou propriedade. |

| Divulgação não autorizada | Deteta a partilha de informações que contêm conteúdo explicitamente designado como confidencial ou interno para indivíduos não autorizados. Este classificador pode ajudar os clientes a gerir obrigações de conformidade regulamentar, como a Regra FINRA 2010 e a Regra 10b-5 da SEC. |

Importante

Os classificadores treináveis podem detetar um grande volume de conteúdos do remetente/newsletter em massa devido a um problema conhecido. Pode mitigar a deteção de grandes volumes de conteúdos de remetentes/newsletters em massa ao selecionar a caixa Filtrar e-mails marcar quando criar a política. Também pode editar uma política existente para ativar esta funcionalidade.

Classificadores de segurança de conteúdo baseados em modelos de linguagem grandes

A conformidade de comunicação também inclui um conjunto de classificadores de IA do Azure para comunicações Microsoft 365 Copilot, Teams e Viva Engage que são executadas em modelos de linguagem grandes (LLMs) e são altamente precisas. As mensagens que contêm três ou mais palavras podem ser avaliadas por estes classificadores e, se a gravidade avaliada for 4 ou superior, a mensagem é apresentada como um alerta com uma coluna Gravidade adicionada à dashboard Alertas para facilitar a atribuição de prioridades aos alertas. Os investigadores também podem ordenar e filtrar na coluna Gravidade .

Observação

A coluna Gravidade só é apresentada se a correspondência de política for de um dos classificadores listados na tabela abaixo. Para todos os outros classificadores, a coluna está vazia.

A tabela seguinte descreve os classificadores:

| Classificador | Descrição |

|---|---|

| Ódio | O ódio refere-se a qualquer conteúdo que ataque ou utilize linguagem pejorativa ou discriminatória com referência a uma pessoa ou grupo de identidade baseado em certos atributos diferenciadores destes grupos, incluindo, mas não se limitando à raça, etnia, nacionalidade, identidade e expressão de género, orientação sexual, religião, status de imigração, capacidade status, aparência pessoal e tamanho do corpo. |

| Sexual | Sexual descreve linguagem relacionada com órgãos anatómicos e genitais, relações românticas, atos retratados em termos eróticos ou afectuosos, gravidez, atos sexuais físicos, incluindo aqueles retratados como uma agressão ou um ato violento sexual forçado contra a sua vontade, prostituição, pornografia e abuso. |

| Violência | A violência descreve a linguagem relacionada com ações físicas destinadas a ferir, ferir, danificar ou matar alguém ou algo assim; descreve armas, armas e entidades relacionadas, como fabricantes, associações, legislação, etc. |

| Auto-dano | O auto-dano descreve a linguagem relacionada com ações físicas destinadas a ferir, ferir, danificar o corpo de alguém ou matar-se a si próprio. |

Saiba mais sobre Segurança de Conteúdo de IA do Azure

Limitações

- Apenas são suportadas cargas de trabalho Microsoft 365 Copilot, Teams e Viva Engage.

- Apenas são avaliadas as mensagens que contêm cinco ou mais palavras. Os anexos e as imagens OCR não são avaliados.

- As transcrições de reuniões do Teams não são avaliadas.

- O ciclo de comentários ainda não é suportado para submeter itens mal classificados à Microsoft

- O número máximo de carateres suportados por mensagem é 10000.

- Saiba mais sobre os idiomas suportados

Detetar interações de IA geradoras de risco

A conformidade de comunicação deteta conteúdos prejudiciais gerados pelo utilizador e gerados por IA em aplicações e serviços. Isto inclui a avaliação de pedidos de utilizador submetidos para serviços de IA geradores e a inclusão de conteúdo de texto conhecido que pode ser sensível à sua organização.

A tabela seguinte descreve os classificadores.

| Classificador | Descrição |

|---|---|

| Prompt Shield | Deteta ataques de entrada de utilizadores adversos, como ataques de injeção de pedidos de utilizador (jailbreak). Os ataques de injeção de pedidos de utilizador exploram deliberadamente as vulnerabilidades do sistema para provocar comportamentos não autorizados do modelo de linguagem grande. |

| Material protegido | Deteta conteúdos de texto conhecidos que podem ser protegidos ao abrigo de direitos de autor ou leis de imagem corporativa. Detetar a apresentação de material protegido em respostas de IA geradoras garante a conformidade com as leis de propriedade intelectual e mantém a originalidade do conteúdo. |

Para obter mais informações, consulte Saiba mais sobre Segurança de Conteúdo de IA do Azure.

Reconhecimento óptico de caracteres (OCR)

Observação

O Microsoft Purview inclui definições de OCR (pré-visualização) para Gerenciamento de Risco Interno do Microsoft Purview, Prevenção Contra Perda de Dados do Microsoft Purview, Gestão de Perda de Dados do Microsoft Purview e etiquetagem automática. Pode utilizar as definições de OCR (pré-visualização) para fornecer capacidades de análise de imagens para essas soluções e tecnologias. A conformidade de comunicação tem a sua própria funcionalidade de análise de OCR incorporada, conforme descrito nesta secção, e não suporta as definições de OCR (pré-visualização) neste momento.

Configure políticas de conformidade de comunicação incorporadas ou personalizadas para analisar e identificar texto impresso ou manuscrito a partir de imagens que possam ser inadequadas na sua organização. Os Serviços Cognitivos do Azure integrados e o suporte ótico de análise para identificar texto em imagens ajudam os analistas e investigadores a detetar e a agir em casos em que podem ser perdidas condutas inadequadas em comunicações que são principalmente não textuais.

Pode ativar o reconhecimento ótico de carateres (OCR) em novas políticas a partir de modelos, políticas personalizadas ou atualizar políticas existentes para expandir o suporte para processamento de imagens e anexos incorporados. Quando ativada numa política criada a partir de um modelo de política, a análise automática é suportada para imagens incorporadas ou anexadas no e-mail e mensagens de chat do Microsoft Teams. Para imagens incorporadas em ficheiros de documentos, a análise de OCR não é suportada. Para políticas personalizadas, uma ou mais definições condicionais associadas a palavras-chave, classificadores treináveis ou tipos de informações confidenciais têm de ser configuradas na política para ativar a seleção da análise de OCR.

As imagens de 100 KB a 4 MB nos seguintes formatos de imagem são analisadas e processadas:

- .jpg/.jpeg (grupo de peritos fotográficos conjuntos)

- .png (gráficos de rede portáteis)

- .bmp (mapa de bits)

- .tiff (formato de ficheiro de imagem de etiqueta)

Ao rever as correspondências de política pendentes para políticas com o OCR ativado, as imagens identificadas e correspondidas às condições da política são apresentadas como itens subordinados para alertas associados. Pode ver a imagem original para avaliar o texto identificado em contexto com a mensagem original. Pode demorar até 48 horas para que as imagens detetadas estejam disponíveis com alertas.

Escolher condições para as suas políticas

As condições que escolher para uma política aplicam-se às comunicações de e-mail e de origens de terceiros na sua organização (Por exemplo, Instant Bloomberg).

Neste momento, os nomes das condições que escolher dependem se está a criar uma nova política ou uma política existente:

Para novas políticas, recomendamos que utilize o construtor de condições. O construtor de condições suporta o operador OR , que lhe permite combinar várias condições na mesma política para criar condições compostas com operadores AND, OR e NOT. Isto ajuda-o a abordar cenários complexos para os seus requisitos de conformidade exclusivos. Se criar uma nova política com um modelo, a conformidade de comunicação utiliza automaticamente o construtor de condições. Saiba mais sobre o construtor de condições

Observação

Todas as exceções no construtor de condições são substituídas por uma condição NOT. Tem de incluir a condição NOT num grupo aninhado.

Para políticas existentes, utilize os nomes das condições listados na primeira coluna da tabela abaixo.

Dica

Para poupar tempo, pode testar determinadas condições antes de criar a política.

Nomes de condição para políticas novas e existentes

A tabela seguinte lista os nomes das condições a utilizar para políticas existentes vs. novas políticas (utilizando o construtor de condições). Também lista como utilizar cada condição.

| Nome da condição para políticas existentes | Nome da condição para novas políticas | Como usar essa condição |

|---|---|---|

| O conteúdo corresponde a qualquer um desses classificadores | O conteúdo corresponde aos classificadores treináveis | Aplique-se à política quando os classificadores treináveis forem incluídos ou excluídos numa mensagem. Alguns classificadores são predefinidos na sua organização e os classificadores personalizados têm de ser configurados separadamente antes de estarem disponíveis para esta condição. Para políticas existentes, apenas um classificador treinável pode ser definido como uma condição numa política. Se estiver a utilizar o construtor de condições para uma nova política, não se limita a um único classificador treinável. Para obter mais informações sobre como configurar classificadores treináveis, veja Saiba mais sobre classificadores treináveis. |

| O conteúdo contém qualquer um desses tipos de informações confidenciais | O conteúdo contém tipos de informações confidenciais | Aplicar à política quando quaisquer tipos de informações confidenciais forem incluídos ou excluídos em uma mensagem. Cada tipo de informação confidencial que você escolher é aplicado separadamente e apenas um desses tipos de informações confidenciais deve se aplicar à política a ser aplicada à mensagem. Para obter mais informações sobre tipos de informações confidenciais personalizados, consulte Saiba mais sobre tipos de informações confidenciais. |

|

A mensagem é recebida de qualquer um desses domínios A mensagem não é recebida de nenhum desses domínios |

O domínio do remetente é | Aplique a política para incluir ou excluir domínios específicos em mensagens recebidas. Use a seguinte sintaxe ao inserir o texto condicional: -Insira cada domínio e separe vários domínios com uma vírgula. -Não inclua espaços entre itens separados por vírgula. -Remova todos os espaços à esquerda e à direita. Cada domínio introduzido é aplicado separadamente, apenas um domínio tem de ser aplicado à política a aplicar à mensagem. Se pretender utilizar a mensagem é recebida de qualquer um destes domínios para procurar mensagens de domínios específicos, tem de combiná-la com outra condição, como a Mensagem contém qualquer uma destas palavras, ou Conteúdo corresponde a qualquer um destes classificadores ou poderá obter resultados inesperados. Para políticas existentes, se quiser analisar todos os e-mails, mas quiser excluir mensagens de um domínio específico que não precise de revisão (newsletters, anúncios, etc.), tem de configurar uma condição Mensagem não recebida de nenhum destes domínios que exclua o domínio (por exemplo, "contoso.com,wingtiptoys.com"). |

|

A mensagem é enviada para qualquer um desses domínios A mensagem não é enviada para nenhum desses domínios |

O domínio do destinatário é | Aplique a política para incluir ou excluir domínios específicos em mensagens enviadas. Use a seguinte sintaxe ao inserir o texto condicional: -Insira cada domínio e separe vários domínios com uma vírgula. -Não inclua espaços entre itens separados por vírgula. -Remova todos os espaços à esquerda e à direita. Cada domínio é aplicado separadamente; apenas um domínio tem de ser aplicado à política a aplicar à mensagem. Para políticas existentes, se pretender excluir todos os e-mails enviados para dois domínios específicos, configure a condição Mensagem não é enviada para nenhum destes domínios com os dois domínios (por exemplo, "contoso.com,wingtiptoys.com"). |

|

A mensagem é recebida de qualquer um destes endereços de e-mail externos A mensagem não é recebida de nenhum destes endereços de e-mail externos |

O remetente é | Aplique a política para incluir ou excluir mensagens recebidas ou não recebidas de endereços de e-mail externos específicos (exemplo someone@outlook.com). Utilize esta condição para detetar apenas mensagens provenientes de fora da organização (mensagens que atravessam a firewall). Use a seguinte sintaxe ao inserir endereços de email: – Insira cada endereço de email e separe vários endereços de email com uma vírgula. - Não inclua espaços entre endereços de email separados por uma vírgula. - Remova todos os espaços à esquerda e à direita. - Remova aspas simples ou aspas duplas |

|

A mensagem é enviada para qualquer um destes endereços de e-mail externos A mensagem não é enviada para nenhum destes endereços de e-mail externos |

O destinatário é | Aplique a política para incluir ou excluir mensagens enviadas ou não enviadas para endereços de e-mail externos específicos (por exemplo someone@outlook.com). Utilize esta condição para detetar apenas mensagens enviadas fora da organização (mensagens que atravessam a firewall). Use a seguinte sintaxe ao inserir endereços de email: – Insira cada endereço de email e separe vários endereços de email com uma vírgula. - Não inclua espaços entre endereços de email separados por uma vírgula. - Remova todos os espaços à esquerda e à direita. - Remova aspas simples ou aspas duplas |

|

A mensagem é classificada com qualquer um destes rótulos A mensagem não é classificada com nenhum destes rótulos |

A mensagem tem etiquetas de retenção aplicadas | Para aplicar a política quando determinados rótulos de retenção forem incluídos ou excluídos em uma mensagem. Os rótulos de retenção devem ser configurados separadamente e os rótulos configurados são escolhidos como parte dessa condição. Cada rótulo escolhido é aplicado separadamente (somente um desses rótulos deve ser aplicado para que a política seja aplicada à mensagem). Para obter mais informações sobre rótulos de retenção, consulte Saiba mais sobre políticas de retenção e rótulos de retenção. |

|

A mensagem contém qualquer uma destas palavras A mensagem não contém nenhuma destas palavras |

A mensagem contém palavras ou expressões | Para aplicar a política quando determinadas palavras ou expressões são incluídas ou excluídas numa mensagem. Use a seguinte sintaxe ao inserir o texto condicional: - Remova todos os espaços à esquerda e à direita. - Adicione aspas antes e depois de cada palavra-chave ou frase-chave. - Separe cada palavra-chave ou frase-chave com uma vírgula. - Não inclua espaços entre itens separados por vírgula. Exemplo: "bancário","negociação com informações privilegiadas","confidencial 123" Cada palavra ou expressão que introduzir é aplicada separadamente (apenas uma palavra tem de ser aplicada para que a política seja aplicada à mensagem). Para saber mais sobre como inserir palavras ou frases, consulte a próxima seção Matching words and phrases to emails or attachments. |

|

O anexo contém qualquer uma destas palavras O anexo não contém nenhuma dessas palavras |

O anexo contém palavras ou expressões | Para aplicar a política quando determinadas palavras ou expressões são incluídas ou excluídas num anexo de mensagem (como um Word documento). Use a seguinte sintaxe ao inserir o texto condicional: - Remova todos os espaços à esquerda e à direita. - Adicione aspas antes e depois de cada palavra-chave ou frase-chave. - Separe cada palavra-chave ou frase-chave com uma vírgula. - Não inclua espaços entre itens separados por vírgula. Exemplo: "bancário","negociação com informações privilegiadas","confidencial 123" Cada palavra ou expressão que introduzir é aplicada separadamente (apenas uma palavra tem de ser aplicada para que a política seja aplicada ao anexo). Para saber mais sobre como inserir palavras ou frases, consulte a próxima seção Matching words and phrases to emails or attachments. |

|

O anexo é qualquer um destes tipos de arquivo O anexo não é nenhum destes tipos de arquivo |

A extensão do ficheiro de anexo é | Para colocar as comunicações no âmbito que incluem ou excluem tipos específicos de anexos, introduza as extensões de ficheiro (como .exe ou .pdf). Se quiser incluir ou excluir várias extensões de ficheiro, introduza os tipos de ficheiro separados por uma vírgula (por exemplo ,.exe,.pdf,.zip). Não inclua espaços entre itens separados por vírgulas. Apenas uma extensão de anexo deve corresponder para que a política seja aplicada. |

|

Tamanho da mensagem é maior que O tamanho da mensagem não é maior que |

O tamanho da mensagem é igual ou maior do que | Para rever mensagens com base num determinado tamanho, utilize estas condições para especificar o tamanho máximo ou mínimo que uma mensagem pode ter antes de ser sujeita a revisão. Por exemplo, para uma política existente, se especificar Tamanho da mensagem superior> a1,0 MB, todas as mensagens com 1,01 MB ou superior estão sujeitas a revisão. Você pode optar por bytes, kilobytes, megabytes ou gigabytes para essa condição. |

|

O anexo é maior que O anexo não é maior que |

O tamanho do anexo é igual ou é maior do que | Para examinar mensagens com base no tamanho de seus anexos, especifique o tamanho máximo ou mínimo que um anexo pode ter antes que a mensagem e seus anexos estejam sujeitos a revisão. Por exemplo, para uma política existente, se especificar Anexo superior> a2,0 MB, todas as mensagens com anexos de 2,01 MB ou superiores estão sujeitas a revisão. Você pode optar por bytes, kilobytes, megabytes ou gigabytes para essa condição. |

Importante

Se uma condição incluir uma lista, não inclua espaços entre itens de lista. Por exemplo, introduza "preconceito, assédio" em vez de "preconceito, assédio".

Palavras e frases correspondentes a emails ou anexos

Cada palavra que introduzir e separar com uma vírgula é aplicada separadamente (apenas uma palavra tem de ser aplicada à condição de política a aplicar ao e-mail ou anexo). Por exemplo, vamos utilizar a condição Mensagem contém qualquer uma destas palavras com as palavras-chave "banqueiro", "confidencial" e "insider trading" separadas por uma vírgula (banqueiro,confidencial,"insider trading"). A política aplica-se a quaisquer mensagens que incluam a palavra "banqueiro", "confidencial" ou a expressão "insider trading". Apenas uma destas palavras ou frases deve ocorrer para que se aplique a condição dessa política. As palavras na mensagem ou no anexo devem corresponder exatamente ao que você digitou.

Importante

Ao importar um ficheiro de dicionário personalizado, cada palavra ou expressão tem de ser separada por um símbolo de retorno e numa linha separada. Por exemplo:

banqueiro

confidencial

insider trading

Para analisar mensagens de e-mail e anexos para obter as mesmas palavras-chave, crie um dicionário de palavra-chave personalizado para os termos que pretende analisar. Essa configuração de política identifica palavras-chave definidas que aparecem na mensagem de email OU no anexo de email. Utilizar as definições de política condicional padrão (a mensagem contém qualquer uma destas palavras e Anexo contém qualquer uma destas palavras) para identificar termos em mensagens e em anexos requer que os termos estejam presentes tanto na mensagem como no anexo.

Utilizar o construtor de condições para criar condições complexas (novas políticas)

Se quiser criar condições aninhadas ou utilizar o operador OR para além do operador AND em novas políticas, utilize o construtor de condições. Para utilizar vários operadores ( E e OU) na mesma condição, tem de criar um grupo separado para cada operador. Para criar um grupo, selecione Adicionar grupo.

Observação

Para utilizar o construtor de condições, primeiro tem de optar ativamente por participar. Para tal, na secção Condições , acima do construtor de condições existente, ative a opção Construtor de condições . No entanto, se criar uma nova política com um modelo, não tem de optar ativamente por participar no construtor de condições. A conformidade de comunicação utiliza automaticamente o construtor de condições para novas políticas com base em modelos.

Todas as exceções no construtor de condições são substituídas por uma condição NOT. Por exemplo, o construtor de condições existente inclui a condição Mensagem não recebida de nenhum destes domínios . Esta condição foi renomeada para Domínio do remetente está no construtor de condições, por isso, para criar a mensagem não é recebida a partir de nenhuma destas condições de domínios no construtor de condições, utilize o domínio Remetente está condicionado juntamente com a condição NÃO . Tem de incluir a condição NOT num grupo aninhado.

Observação

Pode utilizar condições com classificadores treináveis e tipos de informações confidenciais como uma exceção ao utilizar a condição NÃO num grupo aninhado, mas palavra-chave realce não está disponível neste caso.

Para facilitar a visualização de um resumo de uma condição complexa que inclui vários operadores /grupos E e OU , o construtor de condições também inclui uma vista de resumo simplificada da condição. Para ver o resumo de uma condição que criou, ative a opção Resumo Rápido .

Para ver cenários de utilização de condições em políticas, veja Cenários para utilizar condições em políticas de conformidade de comunicação.

Revisar porcentagem

Se quiser reduzir a quantidade de conteúdo a rever, pode especificar uma percentagem de todas as comunicações regidas por uma política de conformidade de comunicação. Uma amostra aleatória de conteúdo em tempo real é selecionada na porcentagem total de conteúdo que corresponde às condições da política escolhida. Se quiser que os revisores verifiquem todos os itens, você poderá configurar100% em uma política de conformidade de comunicações.

Filtrar explosões de e-mail

Utilize a definição Filtrar explosões de e-mail para excluir mensagens enviadas dos serviços de explosão de e-mail. As mensagens que correspondem às condições que especificar não geram alertas. Isto inclui e-mail em massa, como newsletters e spam, phishing e software maligno. Quando esta opção estiver selecionada, pode ver um relatório que lista os remetentes de e-mail em massa que foram filtrados. Os relatórios são retidos durante 60 dias.

Observação

A lista de remetentes é filtrada antes de o conteúdo ser analisado para que possa haver remetentes que não correspondam às condições de conteúdo (pode haver remetentes adicionais no relatório).

Esta definição está ativada por predefinição para novas políticas. Se a definição Filtrar explosões de e-mail estiver desativada para as políticas existentes, é gerada uma recomendação para ativar a definição.

Políticas de alerta

Depois de configurar uma política, é criada automaticamente uma política de alerta correspondente e são gerados alertas para mensagens que correspondem às condições definidas na política. Pode demorar até 24 horas após a criação de uma política começar a receber alertas de indicadores de atividade. Por padrão, todos os gatilhos de alerta de correspondência de política recebem um nível de gravidade médio na política de alerta associada. Os alertas são gerados para uma política de conformidade de comunicação assim que o nível de limiar do acionador de agregação for cumprido na política de alerta associada. Uma única notificação por e-mail é enviada uma vez a cada 24 horas para quaisquer alertas, independentemente do número de mensagens individuais que correspondam às condições da política. Por exemplo, a Contoso tem uma política de conteúdo inadequada ativada e, para 1 de janeiro, houve 100 correspondências de política que geraram seis alertas. Uma única notificação por e-mail para os seis alertas é enviada no final de 1 de janeiro.

Para políticas de conformidade de comunicações, os seguintes valores de política de alerta são configurados por padrão:

| Gatilho de política de alerta | Valor padrão |

|---|---|

| Agregação | Agregação simples |

| Limite | Predefinição: 4 atividades Mínimo: 3 atividades Máximo: 2.147.483.647 atividades |

| Janela | Predefinição: 60 minutos Mínimo: 60 minutos Máximo: 10 000 minutos |

Observação

As configurações de gatilho de limite de política de alerta para atividades dão suporte a um valor mínimo de 3 ou mais para políticas de conformidade de comunicações.

Pode alterar as predefinições dos acionadores no número de atividades, no período das atividades e para utilizadores específicos em políticas de alerta na página Políticas de alerta no Microsoft Purview.

Alterar o nível de gravidade de uma política de alerta

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Conformidade de Comunicações.

- Selecione Políticas na navegação à esquerda.

- Selecione alerta do Office 365 na página Políticas para abrir a página Políticas de Alertas.

- Selecione a caixa de seleção da política de conformidade de comunicações que você deseja atualizar e selecione Editar política.

- Na guia Descrição, selecione a lista suspensa Gravidade para configurar o nível de alerta de política.

- Selecione Salvar para aplicar o novo nível de gravidade à política.

- Selecione Fechar.