Criando dispositivos mais seguros com Windows 10 IoT Core

Introdução

Windows 10 IoT Core fornece recursos de segurança fortes e de nível empresarial que podem ser aproveitados em classes menores e restritas a recursos de dispositivos IoT. Para que esses recursos de segurança ofereçam benefícios tangíveis, a plataforma de hardware também deve fornecer um meio de ancorá-los. Este artigo fornece diretrizes de alto nível para construtores de dispositivos OEM e fabricantes conscientes de segurança que desejam selecionar hardware apropriado e compilar, configurar e enviar um dispositivo IoT mais seguro para seus clientes.

Criando um dispositivo IoT mais seguro

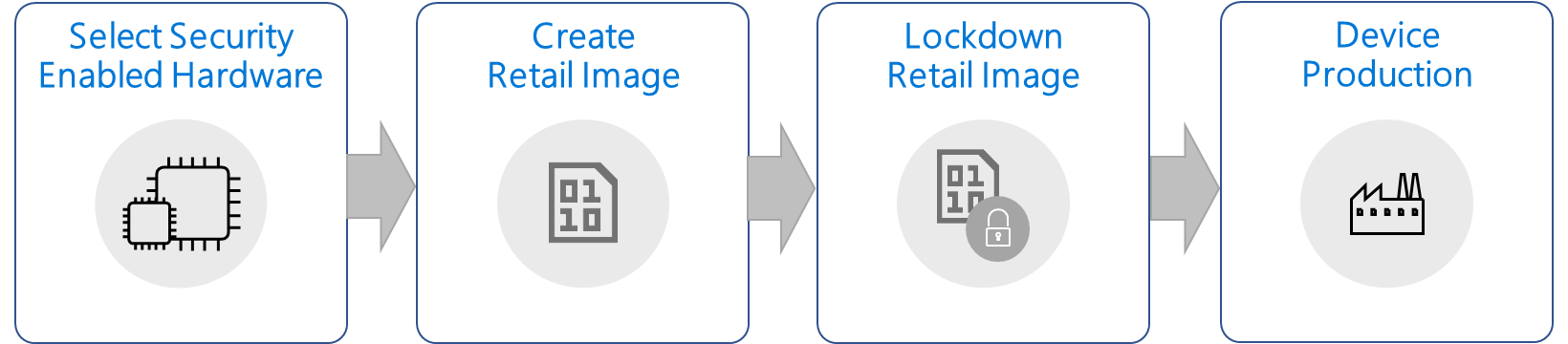

O processo de criação de dispositivos IoT mais seguros com o IoT Core inclui a seleção de hardware para dar suporte a recursos de segurança da plataforma, bem como a produção de dispositivos IoT habilitados para segurança.

Escolhendo hardware habilitado para segurança

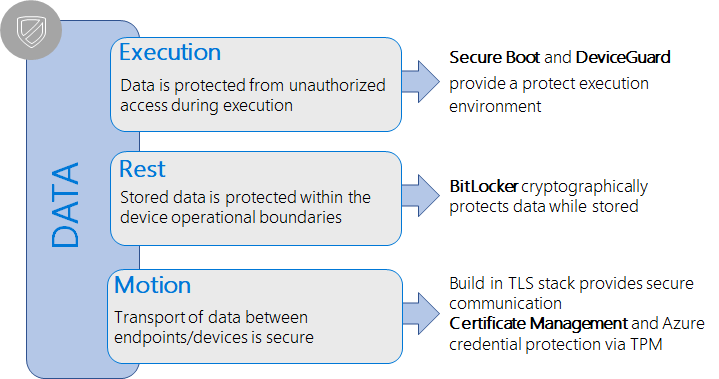

Embora o IoT Core tenha recursos de segurança integrados à plataforma para proteger os dados do cliente, ele depende de recursos de segurança de hardware para utilizar totalmente esses recursos. Na verdade, o software não pode se proteger porque a memória pode ser manipulada e não há nenhuma âncora de confiança ou identidade de dispositivo imutável que possa ser fornecida apenas por meio de software. Há várias maneiras de fornecer segurança baseada em hardware, como cartões inteligentes, TPMs (módulo de plataforma confiável) ou recursos de segurança integrados ao SoC.

Para obter mais informações sobre plataformas de hardware com suporte, consulte SoCs e quadros personalizados.

Trusted Platform Module

O IoT Core usa o Trusted Platform Module 2.0 (TPM 2.0) como plataforma de segurança de hardware. Recomendamos que os OEMs usem uma plataforma de hardware que forneça o TPM 2.0 para aproveitar totalmente os recursos de segurança do IoT Core, como BitLocker, Inicialização Segura, armazenamento de credenciais do Azure e outros. Há duas opções para dispositivos de produção implementarem um TPM: tpm discreto (dTPM) ou como o tpm de firmware (fTPM). TPMs discretos estão disponíveis em vários fabricantes, como Infineon, NazionZ e outros. Alguns fabricantes de SoC fornecem implementações fTPM como parte de um pacote de suporte de placa (BSP).

Para obter mais informações sobre TPMs, consulte Visão geral do TPM e Como configurar um TPM.

Opções de armazenamento

Os quadros de desenvolvimento, como o popular Raspberry Pi 3, oferecem flexibilidade e permitem que os desenvolvedores inicializem facilmente qualquer plataforma por meio de um cartão SD removível. Para a maioria dos dispositivos IoT do setor, essa flexibilidade não é desejável e pode tornar os dispositivos um alvo fácil para ataques. Em vez disso, ao projetar seu hardware, considere usar um armazenamento eMMC para seus dispositivos IoT menores e de baixo custo. O armazenamento inserido torna significativamente mais difícil separar o conteúdo do dispositivo e, por sua vez, reduz o potencial de roubo de dados ou a introdução de malware no dispositivo.

Criar uma imagem de varejo

Ao criar uma imagem de varejo do Windows IoT Core, verifique se nenhuma ferramenta de desenvolvedor que permita acesso remoto e depuração está presente em sistemas de produção, pois elas podem potencialmente abrir seu dispositivo para ataques. Se você estiver usando ferramentas de desenvolvedor como o Portal de Dispositivos do Windows, o FTP Server, o SSH ou o PowerShell em suas imagens durante o desenvolvimento, verifique se você testa e valida seus cenários em imagens de varejo do IoT Core que não incluem essas ferramentas.

Contas de usuário

A maioria dos usuários está familiarizada com a noção de assumir a propriedade de dispositivos como computadores e telefones: a ideia de personalizar um dispositivo quando ele estiver sem caixa e de configurar credenciais para acessar o dispositivo. Ao contrário dos computadores e telefones de consumidor, os dispositivos IoT não se destinam a servir como dispositivos de computação de uso geral. Em vez disso, eles geralmente são dispositivos de uso fixo de aplicativo único. Embora o Windows dê suporte à noção de administradores de dispositivos que podem se conectar remotamente a dispositivos durante um ciclo de desenvolvimento, esse suporte em dispositivos IoT do setor pode representar uma ameaça, especialmente quando senhas fracas são usadas. Em geral, recomendamos que nenhuma conta ou senha padrão seja criada em dispositivos IoT Core.

Bloquear uma imagem de varejo

Em dispositivos de computação de uso geral, como computadores, os usuários podem instalar aplicativos e alterar as configurações, inclusive para recursos de segurança, para garantir que o dispositivo atenda melhor às suas necessidades. A maioria dos dispositivos IoT são dispositivos de função fixa que não alterarão sua finalidade durante o tempo de vida do dispositivo. Eles recebem atualizações de software ou habilitam atualizações funcionais dentro de seus limites operacionais, como uma interface do usuário aprimorada ou uma regulação de temperatura em um termostato inteligente. Essas informações podem ser usadas para bloquear totalmente um dispositivo IoT permitindo apenas a execução de código conhecido e confiável. O Device Guard no Windows 10 IoT Core pode ajudar a proteger dispositivos IoT, garantindo que o código executável desconhecido ou não confiável não possa ser executado em dispositivos bloqueados.

A Microsoft está fornecendo o Pacote de Segurança Turnkey para facilitar a habilitação dos principais recursos de segurança em dispositivos IoT Core. Isso permite que os construtores de dispositivos criem dispositivos IoT totalmente bloqueados. O pacote ajudará com:

- Provisionando chaves de Inicialização Segura e habilitando o recurso em plataformas de IoT com suporte.

- Configuração e configuração da criptografia de dispositivo usando o BitLocker.

- Iniciando o bloqueio do dispositivo para permitir apenas a execução de aplicativos e drivers assinados.

As diretrizes passo a passo são descritas na seção Habilitando a inicialização segura, o BitLocker e o Device Guard .

Produção de dispositivos

Depois que a imagem de bloqueio for validada, ela poderá ser usada para fabricação. Para obter mais informações, consulte Fabricação do IoT Core.