Considerações de segurança para usar nós do Azure em um cluster do Windows HPC

Este tópico descreve as considerações de segurança para implantar e executar trabalhos em instâncias de função de trabalho do Azure que foram adicionadas a um cluster do Windows HPC (um cenário de "intermitência" do Azure).

Para obter informações sobre a segurança da plataforma do Azure, consulte visão geral de segurança do Azure.

Contas de usuário

As contas de usuário ingressadas no domínio usadas para enviar trabalhos e tarefas para um cluster HPC local não são usadas para executar trabalhos e tarefas em nós do Azure. Cada trabalho executado em um nó do Azure cria uma conta de usuário local e uma senha. Isso ajuda a garantir a separação de processos de trabalho no Azure.

Nota

Uma alteração ou expiração de credenciais de domínio para um usuário de cluster não faz com que nenhum trabalho enfileirado por esse usuário falhe em nós do Azure, mesmo que os trabalhos enfileirados falhem em nós locais.

Portas e protocolos de firewall

As portas de firewall e os protocolos usados para implantar nós do Azure e executar trabalhos são resumidos em portas de firewall usadas para comunicação com nós do Azure. Para obter informações sobre a configuração do Firewall do Windows no cluster local que permite a execução de serviços internos, consulte Apêndice 1: Rede de Cluster HPC.

Nota

A partir do HPC Pack 2008 R2 com SP3, a porta 443 é usada para todas as operações de implantação e agendamento de trabalho do nó do Azure. Isso simplifica o conjunto de portas necessárias para usar nós do Azure, em comparação com as versões anteriores do HPC Pack.

Certificados

Os certificados X.509 v3 são usados para ajudar a proteger a comunicação entre nós de cluster locais e nós do Azure. Eles podem ser assinados por outro certificado confiável ou podem ser autoassinados. Para implantar nós do Azure em um serviço hospedado do Azure e executar trabalhos neles, um certificado de gerenciamento e certificados de serviço devem ser configurados. O certificado de gerenciamento geralmente requer configuração manual. Os certificados de serviço são configurados automaticamente pelo HPC Pack.

Certificado de gerenciamento

Um certificado de gerenciamento do Azure deve ser configurado na assinatura do Azure, no nó principal e em qualquer computador cliente usado para se conectar ao serviço de nuvem do Azure. O cliente que se conecta à assinatura do Azure tem a chave privada. Para obter procedimentos para configurar o certificado de gerenciamento, consulte Opções para configurar o Certificado de Gerenciamento do Azure para implantações de intermitência do Azure.

O certificado de gerenciamento é usado para ajudar a proteger as operações, incluindo o seguinte:

Criar um modelo de nó do Azure que pode ser usado para implantar nós do Azure

Provisionar nós do Azure

Carregar arquivos no armazenamento do Azure (por exemplo, usando o comando hpcpack)

Cuidado

Um certificado de gerenciamento autoassinado pode ser usado para fins de teste ou implantações de prova de conceito. No entanto, não é recomendável para implantações de produção.

Certificados de serviço

Os dois certificados de serviço de chave pública a seguir são carregados automaticamente no serviço de nuvem do Azure do HPC Pack quando os nós do Azure são provisionados. Eles são usados para permitir a autenticação mútua entre o nó principal local e os nós proxy do Azure que são provisionados automaticamente em cada implantação.

Microsoft HPC Azure Service

Cliente microsoft HPC Azure

Esses certificados são configurados pelo HPC Pack da seguinte maneira:

O nó principal local é configurado com o certificado de cliente do Microsoft HPC Azure (com a chave privada) e o certificado do Serviço microsoft HPC Azure

Os nós proxy no Azure são configurados com o certificado do Serviço microsoft HPC Azure (com a chave privada) e o certificado do Cliente microsoft HPC Azure

Armazenamento

As operações em uma conta de armazenamento do Azure exigem uma chave de conta, que é configurada automaticamente quando a conta é criada. O HPC Pack recupera automaticamente essa chave para executar operações de armazenamento durante o provisionamento de nós do Azure.

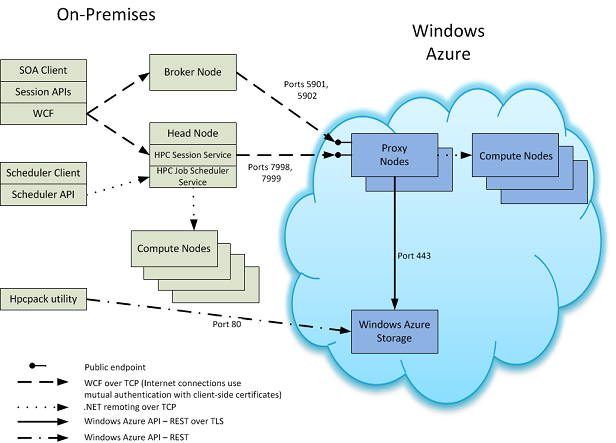

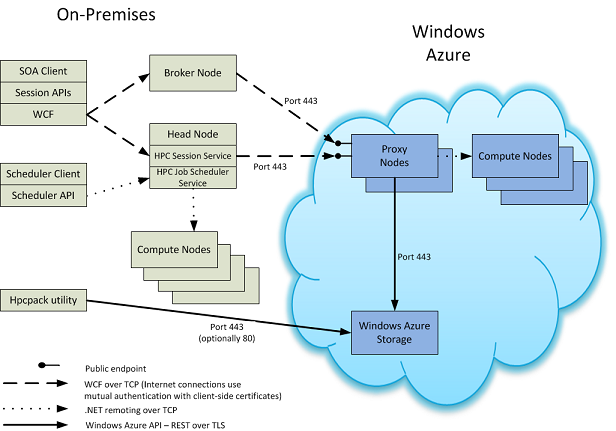

Modelo de segurança para interação de componentes locais e do Azure

Os números a seguir fornecem detalhes sobre as interações de componentes locais do HPC Pack e aqueles no Azure que são usados para executar trabalhos de cluster. Os números indicam as portas, protocolos e pontos de extremidade que são usados para comunicação no HPC Pack (a partir do HPC Pack 2008 R2 com SP3), bem como no HPC Pack 2008 R2 com SP1 ou SP2. Os componentes locais presentes dependem da configuração do cluster HPC.

HPC Pack 2008 R2 com pelo menos SP3 ou uma versão posterior do HPC Pack

HPC Pack 2008 R2 com SP1 ou SP2