Estabelecendo uma Estratégia DLP

As políticas de prevenção contra perda de dados (DLP) atuam como proteções para ajudar a evitar que os usuários exponham dados organizacionais acidentalmente e manter a segurança das informações no locatário. As políticas DLP impõem regras para as quais conectores são habilitados para cada ambiente e define quais conectores podem ser usados juntos. Os conectores são classificados como somente dados corporativos, nenhum dado corporativo permitido, ou bloqueado. Um conector no grupo somente dados corporativos só pode ser usado com outros conectores desse grupo no mesmo aplicativo ou fluxo. Mais informações: Administrar Microsoft Power Platform: políticas de prevenção de perda de dados

O estabelecimento de suas políticas DLP funciona em conjunto com a sua estratégia ambiental.

Informações rápidas

- As políticas de dados prevenção contra perdas (DLP) atuam como barreiras para ajudar a evitar que os usuários exponham dados involuntariamente.

- As políticas DLP podem ter o escopo no nível do ambiente e do locatário, oferecendo flexibilidade para criar políticas que sejam sensatas e não bloqueiem a alta produtividade.

- As políticas DLP do ambiente não podem substituir as políticas DLP do locatário.

- Se várias políticas forem configuradas para um ambiente, a política mais restritiva será aplicada à combinação de conectores.

- Por padrão, nenhuma política DLP é implementada no locatário.

- As políticas não podem ser aplicadas no nível do usuário, apenas no nível do ambiente ou do locatário.

- As políticas DLP reconhecem o conector, mas não controlam as conexões feitas usando o conector - em outras palavras, as políticas DLP não sabem se você usa o conector para se conectar a um ambiente de desenvolvimento, teste ou produção.

- O PowerShell e os conectores de administração podem gerenciar políticas.

- Os usuários de recursos em ambientes podem visualizar as políticas aplicáveis.

Classificação do conector

As classificações corporativas e não corporativas estabelecem limites sobre quais conectores podem ser usados juntos em um determinado aplicativo ou fluxo. Os conectores podem ser classificados nos seguintes grupos usando políticas DLP:

- Negócios: Um determinado Power App ou Power Automate recurso pode usar um ou mais conectores de um grupo empresarial. Se um Power App ou um recurso do Power Automate usar um conector comercial, não poderá usar nenhum conector não comercial.

- Não comercial: um determinado Power App ou Power Automate recurso pode usar um ou mais conectores de um grupo não comercial. Se um Power App ou um recurso do Power Automate usar um conector não comercial, não poderá usar nenhum conector comercial.

- Bloqueado: Nenhum Power App ou Power Automate recurso pode usar um conector de um grupo bloqueado. Todos os conectores premium de sua propriedade e conectores de terceiros (padrão e premium) podem ser bloqueados. Microsoft Todos os conectores padrão e conectores de propriedade Microsoftnão podem ser bloqueados. Common Data Service

Os nomes "corporativo" e "não corporativo" não têm qualquer significado especial, eles são simplesmente rótulos. O agrupamento dos próprios conectores é importante, e não o nome do grupo em que estão colocados.

Mais Informações: Administrar Microsoft Power Platform: classificação do conector

Estratégias para criar políticas DLP

Como administrador que assume um ambiente ou começa a oferecer suporte ao uso do Power Apps e Power Automate, as políticas DLP devem ser uma das primeiras coisas a serem configuradas. Depois que um conjunto básico de políticas estiver em vigor, você poderá se concentrar no tratamento de exceções e na criação de políticas DLP direcionadas que implementam essas exceções depois de aprovadas.

Recomendamos o seguinte ponto de partida para políticas DLP para ambientes de produtividade compartilhados por usuários e equipes:

- Crie uma política abrangendo todos os ambientes, exceto aqueles selecionados (por exemplo, seus ambientes de produção), mantenha os conectores disponíveis nesta política limitados ao Office 365 e outros microsserviços padrão, e bloqueie o acesso a todo o resto. Esta política é aplicada ao ambiente padrão e aos ambientes de treinamento que você possui para a execução de eventos de treinamento internos. Além disso, esta política também é aplicada a quaisquer novos ambientes que são criados.

- Crie políticas DLP adequadas e mais permissivas para o seu ambientes de produtividade compartilhados por usuários e equipes. Essas políticas podem permitir que os criadores usem conectores como os serviços do Azure, além dos serviços do Office 365. Os conectores disponíveis nesses ambientes dependerão de sua organização e de onde sua organização armazena dados corporativos.

Recomendamos o seguinte ponto de partida para políticas DLP para ambientes de produção (unidade de negócios e projeto):

- Exclua esses ambientes das políticas de produtividade compartilhadas por usuários e equipes.

- Trabalhe com a unidade de negócios e o projeto para estabelecer quais conectores e combinações de conectores eles usarão e crie uma política de locatário para incluir apenas os ambientes selecionados.

- Os administradores desses ambientes podem usar políticas de ambiente para categorizar conectores personalizados apenas como dados de negócios, se necessário.

Também recomendamos:

- Criar um número mínimo de políticas por ambiente. Não há hierarquia estrita entre as políticas de locatário e ambiente e, no design e em runtime, todas as políticas aplicáveis ao ambiente em que o aplicativo ou o fluxo reside são avaliadas em conjunto para decidir se o recurso está em conformidade com as políticas DLP ou se as viola. Várias políticas de DLP aplicadas a um ambiente fragmentarão seu espaço de conectores de maneiras complicadas e podem dificultar a compreensão dos problemas que seus criadores estão enfrentando.

- Gerenciar centralmente as políticas DLP usando políticas de nível de locatário e usando políticas de ambiente apenas para categorizar conectores personalizados ou em casos de exceção.

Com uma estratégica base em vigor, planeje como lidar com as exceções. Você pode:

- Negue a solicitação.

- Adicione o conector à política DLP padrão.

- Adicione os ambientes à lista Todos exceto para o DLP padrão global e crie uma política DLP específica do caso de uso com a exceção incluída.

Exemplo: estratégia de DLP da Contoso

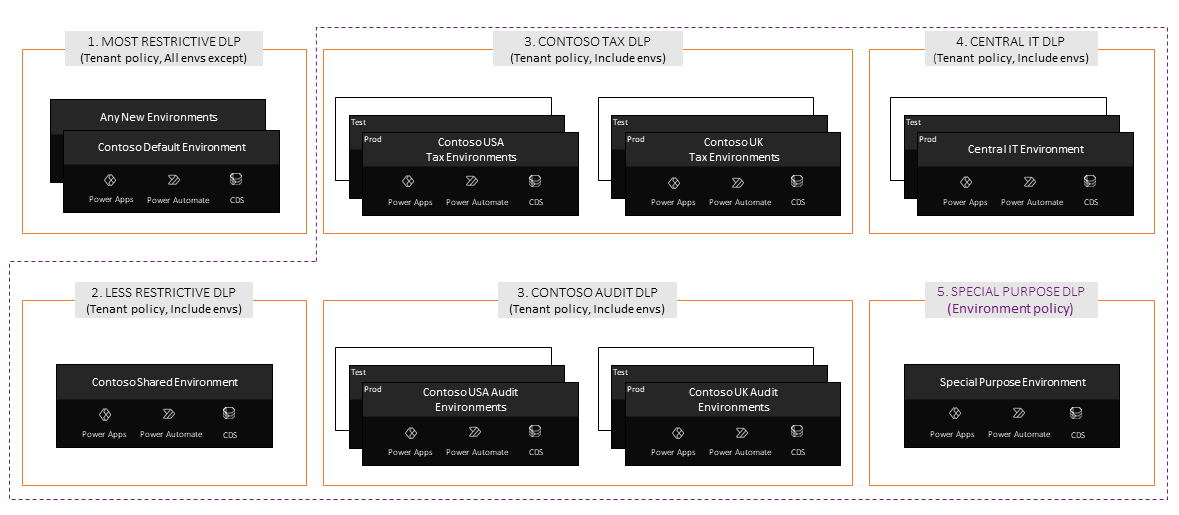

Vejamos como a Contoso Corporation, nossa organização de exemplo para esta orientação, configurou suas políticas DLP. A configuração de suas políticas DLP está intimamente ligada à sua estratégia de ambiente.

Os administradores da Contoso desejam oferecer suporte a cenários de produtividade de usuários e equipes e aplicativos de negócios, além do gerenciamento de atividades do Centro de Excelência (CoE).

O ambiente e a estratégia de DLP que os administradores da Contoso aplicaram aqui consistem em:

Uma política DLP restritiva para todo o locatário que se aplica a todos os ambientes no locatário, exceto alguns ambientes específicos que foram excluídos do escopo da política. Os administradores pretendem manter os conectores disponíveis nesta política limitados ao Office 365 e outros microsserviços padrão, bloqueando o acesso a todo o resto. Esta política também é aplicada ao ambiente padrão.

Os administradores da Contoso criaram outro ambiente compartilhado para os usuários criarem aplicativos para casos de uso de produtividade do usuário e da equipe. Este ambiente tem uma política DLP de nível de locatário associada que não é tão cuidadosa com riscos quanto uma política padrão e permite que os fabricantes usem conectores como os serviços do Azure, além do serviços do Office 365. Como este é um ambiente não padrão, os administradores podem controlar ativamente a lista de criadores de ambiente para ele. Esta é uma abordagem em camadas para o ambiente de produtividade compartilhado por usuários e equipes e as configurações de DLP associadas.

Além disso, para que as unidades de negócios criem aplicativos de linha de negócios, eles criaram ambientes de desenvolvimento, teste e produção para suas subsidiárias fiscais e de auditoria em vários países/regiões. O acesso do criador de ambiente a esses ambientes é cuidadosamente gerenciado, e conectores próprios e de terceiros apropriados são disponibilizados usando políticas DLP de nível de locatário em consulta com os participantes da unidade de negócios.

Da mesma forma, os ambientes de desenvolvimento/teste/produção são criados para que a TI central use para desenvolver e implementar aplicativos relevantes ou corretos. Esses cenários de aplicativos de negócios geralmente têm um conjunto bem definido de conectores que precisam ser disponibilizados para os criadores, testadores e usuários nesses ambientes. O acesso a esses conectores é gerenciado usando uma política de nível de locatário dedicada.

A Contoso também tem um ambiente de propósito especial dedicado às atividades do Centro de Excelência. Na Contoso, a política DLP para o ambiente de propósito especial permanece em alta devido à natureza experimental do livro de equipes de teoria. Nesse caso, os administradores de locatários delegaram o gerenciamento de DLP para este ambiente diretamente a um administrador de ambiente confiável da equipe de CoE e o excluíram de uma escola de todas as políticas de nível de locatário. Este ambiente é gerenciado apenas pela política DLP de nível de ambiente, que é uma exceção e não a regra da Contoso.

Como esperado, quaisquer novos ambientes criados na Contoso são mapeados para a política original de todos os ambientes.

Essa configuração de políticas DLP centradas no locatário não impede que os administradores de ambiente criem suas próprias políticas DLP de nível de ambiente, caso queiram introduzir mais restrições ou classificar conectores personalizados.

Configurar políticas de dados

Criar sua política no centro de administração do Power Platform. Mais informações: Gerenciar políticas de dados

Use o SDK DLP para adicionar conectores personalizados a uma política DLP.

Comunique claramente as políticas DLP aos criadores

Configure um site ou wiki do SharePoint que comunique claramente:

- As políticas DLP de nível do locatário e nível do ambiente principal (por exemplo, ambiente padrão, ambiente de teste) aplicadas na organização, incluindo listas de conectores classificados como corporativos, não corporativos e bloqueados.

- O ID de email do seu grupo de administração para que os criadores possam fazer contato em cenários de exceção. Por exemplo, os administradores podem ajudar os criadores a voltar à conformidade editando uma política DLP existente, movendo a solução para um ambiente diferente, criando um novo ambiente e uma nova política DLP e movendo o criador e o recurso para este novo ambiente.

Além disso, comunique claramente a estratégia de ambiente da sua organização para os criadores.