Migrando os cenários de Gerenciamento de Identidade e Acesso para o Microsoft Entra do Microsoft Identity Manager

O Microsoft Identity Manager é o produto de gerenciamento de identidade e acesso hospedado localmente da Microsoft. Ele é baseado na tecnologia introduzida em 2003, aprimorada continuamente até hoje e com suporte junto com os serviços de nuvem do Microsoft Entra. O MIM tem sido uma parte essencial de muitas estratégias de gerenciamento de identidade e acesso, aumentando os serviços hospedados na nuvem do Microsoft Entra ID e outros agentes locais.

Muitos clientes manifestaram interesse em mover o centro de seus cenários de gerenciamento de identidade e acesso inteiramente para a nuvem. Alguns clientes não terão mais um ambiente local, enquanto outros integram o gerenciamento de identidade e acesso hospedado na nuvem com seus aplicativos, diretórios e bancos de dados locais restantes. Este documento fornece diretrizes sobre opções e abordagens de migração para mover cenários do IAM (Gerenciamento de Identidade e Acesso) do Microsoft Identity Manager para os serviços hospedados na nuvem do Microsoft Entra e será atualizado à medida que novos cenários forem disponibilizados para migração. Diretrizes semelhantes estão disponíveis para a migração de outras tecnologias de gerenciamento de identidade local, incluindo a migração do ADFS.

Visão geral da migração

O MIM implementou as melhores práticas de gerenciamento de identidade e acesso no momento de seu design. Desde então, o cenário de gerenciamento de identidade e acesso evoluiu com novos aplicativos e novas prioridades de negócios e, portanto, as abordagens recomendadas para lidar com casos de uso do IAM serão, em muitos casos, diferentes hoje do que as recomendadas anteriormente com o MIM.

Além disso, as organizações devem planejar uma abordagem em etapas para a migração de cenários. Por exemplo, uma organização pode priorizar a migração de um cenário de redefinição de senha de autoatendimento do usuário final como uma etapa e, quando isso for concluído, mover um cenário de provisionamento. A ordem na qual uma organização opta por mover seus cenários dependerá de suas prioridades gerais de TI e do impacto sobre outros stakeholders, como usuários finais que precisam de uma atualização de treinamento ou proprietários de aplicativos.

Provisionamento do usuário

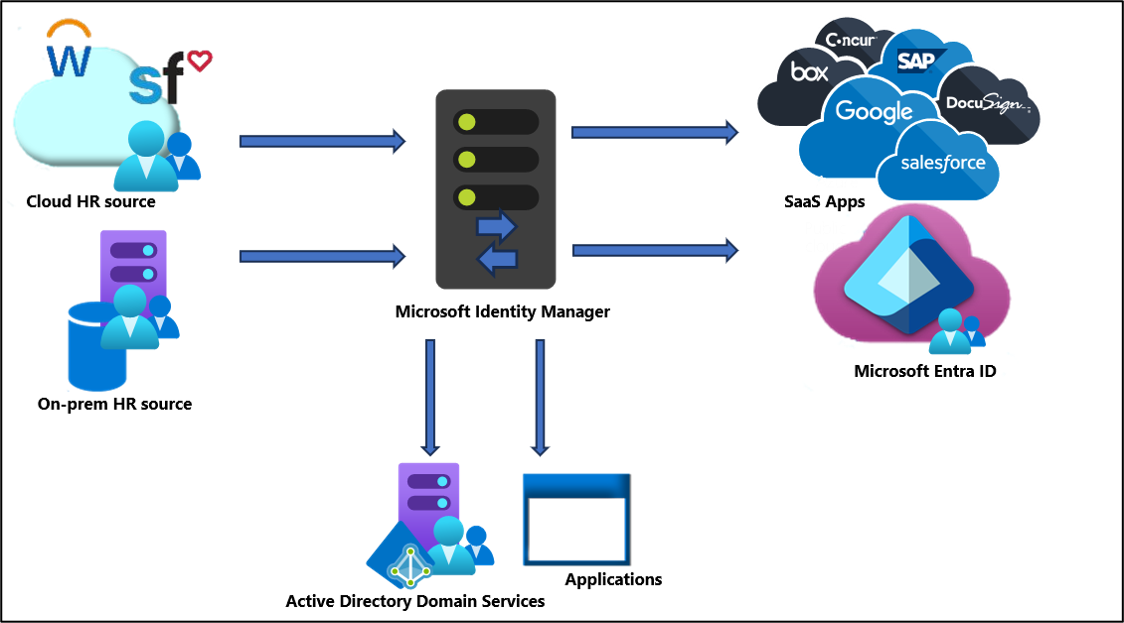

O provisionamento de usuários está no centro do que o MIM faz. Seja AD ou outras fontes de RH, importar usuários, agregá-los no metaverso e provisioná-los em diferentes repositórios é uma de suas principais funções. O diagrama abaixo ilustra um cenário clássico de provisionamento/sincronização.

Agora, muitos desses cenários de provisionamento de usuário estão disponíveis usando a ID do Microsoft Entra e ofertas relacionadas, que permitem migrar esses cenários do MIM para gerenciar contas nesses aplicativos da nuvem.

As seções a seguir descrevem os vários cenários de provisionamento.

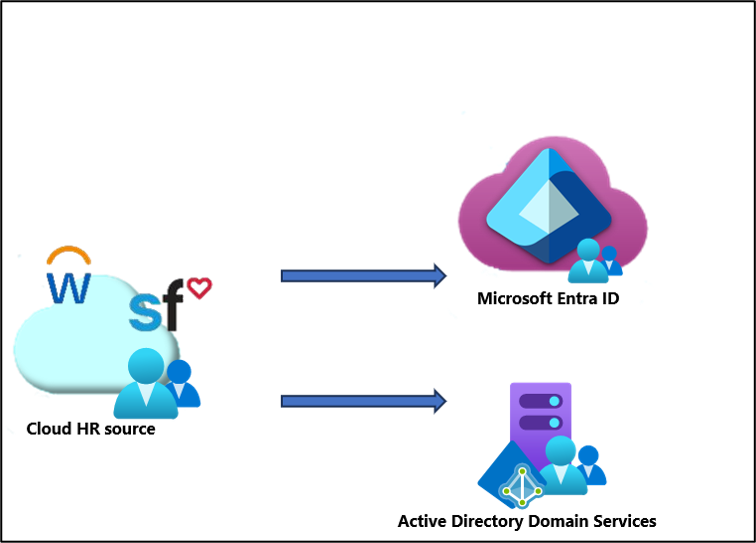

Provisionamento de sistemas de RH na nuvem para o Active Directory ou Microsoft Entra ID com fluxos de trabalho de ingresso/saída

Se você deseja provisionar diretamente da nuvem para o Active Directory ou para o Microsoft Entra ID, isso pode ser feito usando integrações internas com o Microsoft Entra ID. Os tutoriais a seguir fornecem diretrizes sobre o provisionamento diretamente da fonte de RH para o AD ou a ID do Microsoft Entra.

- Tutorial: Configurar o Workday para provisionamento automático do usuário

- Tutorial: Configurar o provisionamento de usuários do Workday para o Microsoft Entra

Muitos dos cenários de RH na nuvem também envolvem o uso de fluxos de trabalho automatizados. Algumas dessas atividades de fluxo de trabalho que foram desenvolvidas usando a Biblioteca de Atividades de Fluxo de Trabalho para MIM podem ser migradas para fluxos de trabalho do Ciclo de Vida de Governança de ID da Microsoft. Muitos desses cenários do mundo real agora podem ser criados e gerenciados diretamente da nuvem. Para saber mais, confira a seguinte documentação.

- O que são fluxos de trabalho do ciclo de vida?

- Automatize a integração de funcionários

- Automatize o desligamento de funcionários

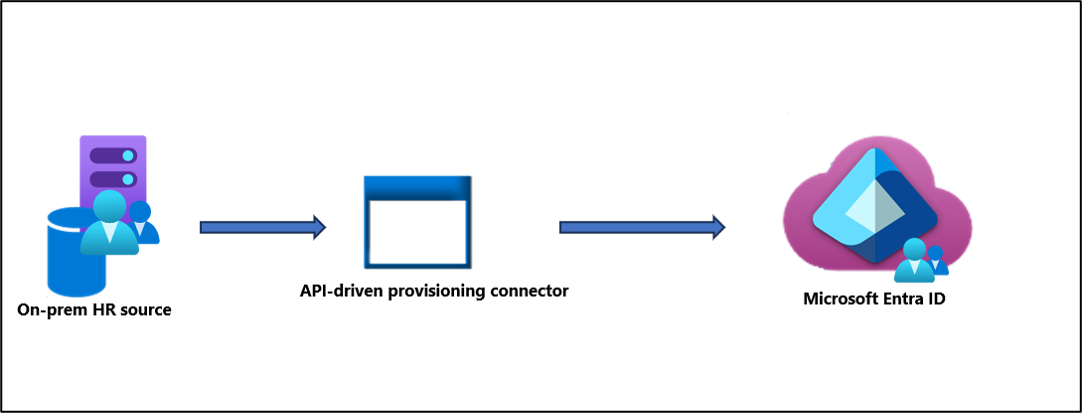

Provisionamento de usuários de sistemas de RH locais para a ID do Microsoft Entra com fluxos de trabalho de ingresso/saída

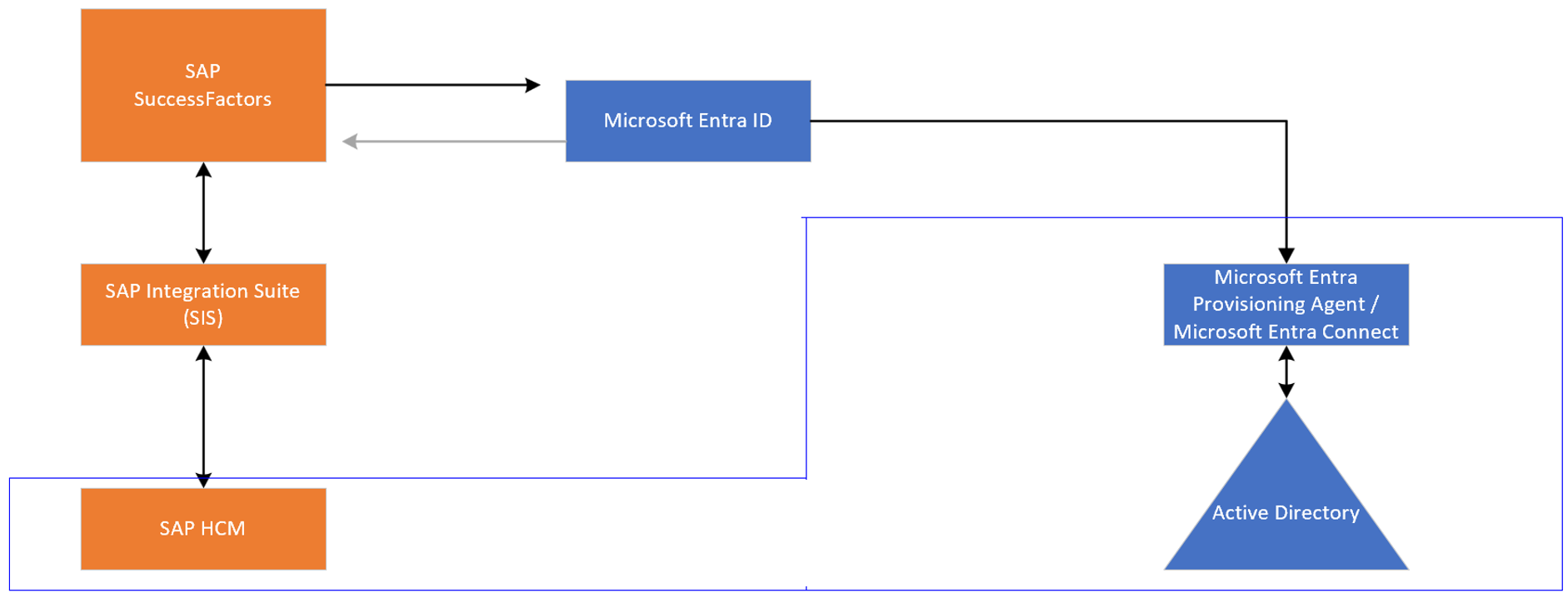

Os clientes que usam o SAP Human Capital Management (HCM) e possuem o SAP SuccessFactors podem trazer identidades para o Microsoft Entra ID usando o SAP Integration Suite para sincronizar listas de trabalhadores entre o SAP HCM e o SAP SuccessFactors. A partir daí, você pode trazer identidades diretamente para o Microsoft Entra ID ou provisioná-las nos Serviços de Domínio Active Directory.

Usando o provisionamento de entrada controlado por API, agora é possível provisionar usuários diretamente para a ID do Microsoft Entra do seu sistema de RH local. Se você estiver usando um MIM para importar usuários de um sistema de RH e, em seguida, provisioná-los para a ID do Microsoft Entra, agora poderá usar a criação de um conector de provisionamento de entrada controlado por API personalizado para fazer isso. A vantagem de usar o conector de provisionamento controlado por API para conseguir isso em relação ao MIM é que o conector de provisionamento controlado por API tem muito menos sobrecarga e um volume muito menor no local, quando comparado ao MIM. Além disso, com o conector de provisionamento orientado por API, ele pode ser gerenciado a partir da nuvem. Consulte o seguinte para obter mais informações sobre o provisionamento controlado por API.

- Conceitos do provisionamento de entrada controlado por API

- Permitir que os integradores de sistemas criem mais conectores para sistemas de registro

- Configurar aplicativo de provisionamento de entrada orientado por API

Eles também podem aproveitar os fluxos de trabalho do ciclo de vida.

- O que são fluxos de trabalho do ciclo de vida?

- Automatize a integração de funcionários

- Automatize o desligamento de funcionários

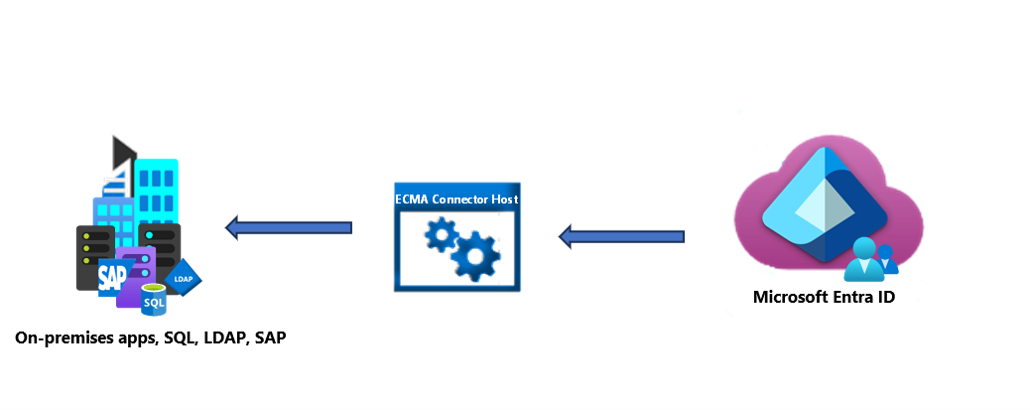

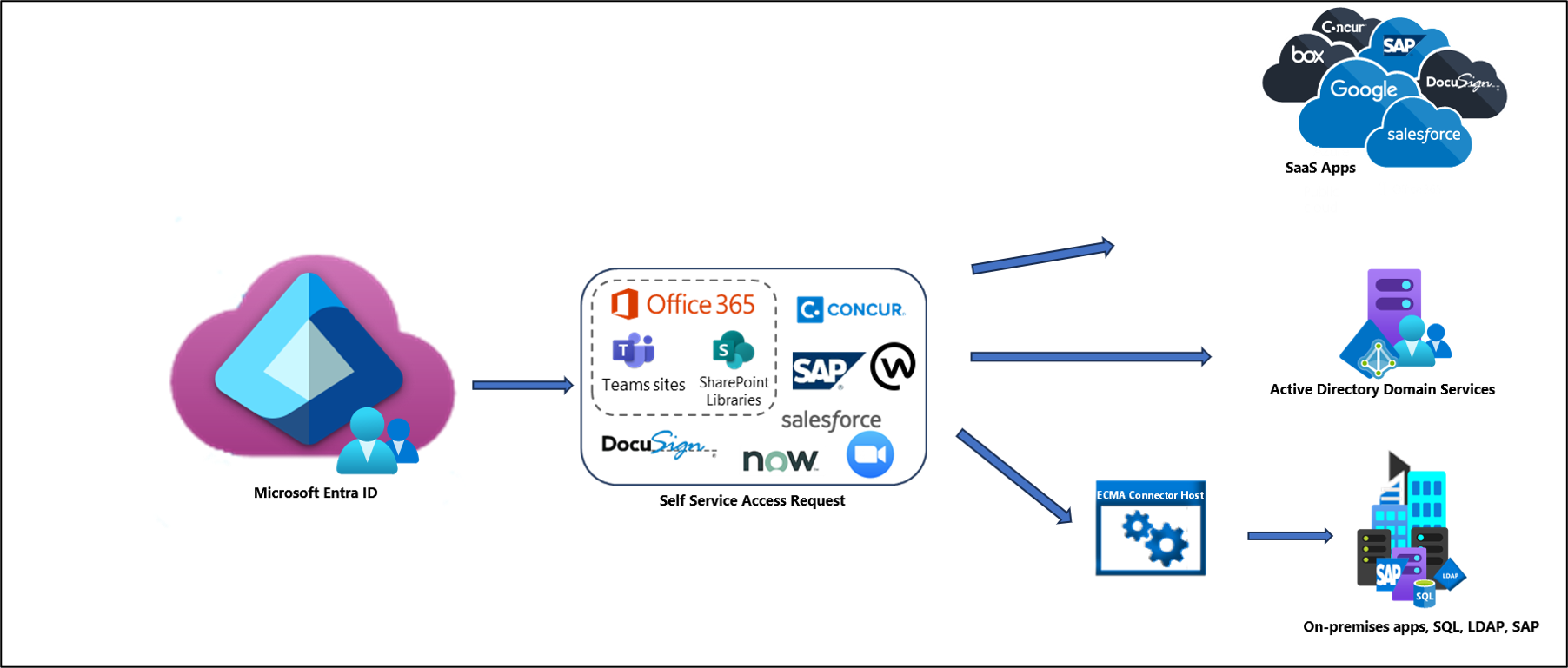

Provisionando usuários da ID do Microsoft Entra para aplicativos locais

Se você estiver usando o MIM para provisionar usuários para aplicativos como SAP ECC, para aplicativos que têm uma API SOAP ou REST ou para aplicativos com um banco de dados SQL subjacente ou diretório LDAP não AD, agora você pode usar o provisionamento de aplicativos locais por meio do Host do Conector ECMA para realizar as mesmas tarefas. O Host do Conector ECMA faz parte de um agente leve e permite que você reduza o volume do MIM. Se você tiver conectores personalizados em seu ambiente do MIM, poderá migrar sua configuração para o agente. Para obter mais informações, consulte a documentação abaixo.

- Arquitetura de aplicativo de provisionamento local

- Provisionamento de usuários para aplicativos habilitados para SCIM

- Provisionando usuários em aplicativos baseados em SQL

- Provisionando usuários em diretórios LDAP

- Provisionando usuários em um diretório LDAP para autenticação do Linux

- Provisionamento de usuários em aplicativos usando o PowerShell

- Provisionamento com o conector de serviços da Web

- Provisionamento com os conectores personalizados

Provisionar usuários para aplicativos SaaS na nuvem

A integração com aplicativos SaaS é necessária no mundo da computação em nuvem. Muitos dos cenários de provisionamento que o MIM estava executando para aplicativos SaaS agora podem ser feitos diretamente da ID do Microsoft Entra. Quando configurada, a ID do Microsoft Entra provisiona e desprovisiona automaticamente os usuários para aplicativos SaaS usando o serviço de provisionamento do Microsoft Entra. Para obter uma lista completa de tutoriais de aplicativos SaaS, consulte o link abaixo.

Provisionar usuários e grupos para novos aplicativos personalizados

Se sua organização estiver criando novos aplicativos e exigir o recebimento de informações ou sinais de usuário ou grupo quando os usuários forem atualizados ou excluídos, recomendamos que o aplicativo use o Microsoft Graph para consultar a ID do Microsoft Entra ou use o SCIM para ser provisionado automaticamente.

- Como usar a API do Microsoft Graph

- Desenvolver e planejar o provisionamento para um ponto de extremidade SCIM na ID do Microsoft Entra

- Provisionamento de usuários para aplicativos habilitados para SCIM que estão no local

Cenários de gerenciamento de grupo

Historicamente, as organizações usavam o MIM para gerenciar grupos no AD, incluindo grupos de segurança do AD e DLs do Exchange, que eram sincronizados por meio do Microsoft Entra Connect com o Microsoft Entra ID e o Exchange Online. As organizações agora podem gerenciar grupos de segurança no Microsoft Entra ID e no Exchange Online, sem exigir que os grupos sejam criados no Active Directory local.

Grupos dinâmicos

Se você estiver usando o MIM para associação de grupo dinâmico, esses grupos poderão ser migrados para grupos dinâmicos de ID do Microsoft Entra. Com regras baseadas em atributos, os usuários são adicionados ou removidos automaticamente com base nesses critérios. Para saber mais, confira a seguinte documentação.

Disponibilizando grupos para aplicativos baseados no AD

O gerenciamento de aplicativos locais com grupos do Active Directory provisionados e gerenciados na nuvem usada agora pode ser realizado com a sincronização de nuvem do Microsoft Entra. Agora, a sincronização na nuvem do Microsoft Entra permite que você controle totalmente as atribuições de aplicativos no AD enquanto aproveita os recursos de governança de ID do Microsoft Entra para controlar e corrigir quaisquer solicitações relacionadas ao acesso.

Para obter mais informações, consulte Controlar aplicativos baseados no Active Directory local (Kerberos) usando a governança de ID do Microsoft Entra.

Cenários de autoatendimento

O MIM também foi usado em cenários de autoatendimento para gerenciar dados no Active Directory, para uso por aplicativos integrados ao Exchange e ao AD. Agora, muitos desses mesmos cenários podem ser realizados a partir da nuvem.

Gerenciamento de grupo de autoatendimento

Você pode permitir que os usuários criem grupos de segurança ou grupos do Microsoft 365/Teams e, em seguida, gerenciem a associação de seu grupo.

Solicitações de acesso com aprovações em vários estágios

O gerenciamento de direitos introduz o conceito de um pacote de acesso . Um pacote de acesso é um pacote de todos os recursos com o acesso que um usuário precisa para trabalhar em um projeto ou executar sua tarefa, incluindo associação de grupos, sites do SharePoint Online ou atribuição a funções de aplicativo. Cada pacote de acesso inclui políticas que especificam quem obtém acesso automaticamente e quem pode solicitar acesso.

Redefinição da senha por autoatendimento

A SSPR (redefinição de senha de autoatendimento) do Microsoft Entra oferece aos usuários a capacidade de alterar ou redefinir sua senha. Se você tiver um ambiente híbrido, poderá configurar o Microsoft Entra Connect para gravar eventos de alteração de senha de volta da ID do Microsoft Entra para um Active Directory local.