Etapa 5. Implantar perfis de dispositivo no Microsoft Intune

O Microsoft Intune inclui configurações e recursos que você pode ativar ou desativar em diferentes dispositivos da sua organização. Estas definições e funcionalidades são adicionadas a "perfis de configuração". Pode criar perfis para diferentes dispositivos e plataformas, incluindo iOS/iPadOS, administrador de dispositivos Android, Android Enterprise e Windows. Em seguida, use o Intune para aplicar ou "atribuir" o perfil aos dispositivos.

Este artigo fornece orientações sobre como começar com perfis de configuração.

Os perfis de configuração dão a você a capacidade de configurar uma proteção importante e colocar dispositivos em conformidade para que eles possam acessar seus recursos. Anteriormente, esses tipos de alterações de configuração eram configurados usando as configurações da Política de Grupo no Active Directory Domain Services. Uma estratégia de segurança moderna inclui mover controlos de segurança para a cloud onde a imposição destes controlos não depende de recursos e acesso no local. Os perfis de configuração do Intune são a maneira de fazer a transição desses controles de segurança para a nuvem.

Para ter uma ideia do tipo de perfis de configuração que você pode criar, consulte Aplicar recursos e configurações em seus dispositivos usando perfis de dispositivo no Microsoft Intune.

Implantar as linhas de base de segurança do Windows no Intune

Como ponto de partida, se quiser alinhar as configurações do dispositivo com as linhas de base de segurança da Microsoft, recomendamos as linhas de base de segurança no Microsoft Intune. A vantagem desta abordagem é que pode confiar na Microsoft para manter as linhas de base atualizadas à medida que as funcionalidades do Windows são lançadas.

Para implantar as linhas de base de segurança do Windows no Intune, disponíveis para Windows 10 e Windows 11. Consulte Usar linhas de base de segurança para configurar dispositivos Windows no Intune para saber mais sobre as linhas de base disponíveis.

Por enquanto, basta implantar a linha de base de segurança de MDM mais apropriada. Veja Gerir perfis de linha de base de segurança no Microsoft Intune para criar o perfil e escolher a versão de linha de base.

Mais tarde, quando Microsoft Defender para Ponto de Extremidade estiver configurado e ligado a Intune, implemente as linhas de base do Defender para Endpoint. Este assunto é abordado no próximo artigo desta série: Passo 6. Monitorizar o risco e a conformidade do dispositivo com as linhas de base de segurança.

É importante compreender que estas linhas de base de segurança não são compatíveis com CIS ou NIST, mas espelho de perto as respetivas recomendações. Para obter mais informações, veja As linhas de base de segurança Intune CIS ou NIST estão em conformidade?.

Personalizar perfis de configuração para sua organização

Além de implantar as linhas de base pré-configuradas, muitas organizações de escala corporativa implementam perfis de configuração para um controle mais granular. Esta configuração ajuda a reduzir a dependência de Objetos Política de Grupo (GPOs) no ambiente Active Directory local e a mover controlos de segurança para a cloud.

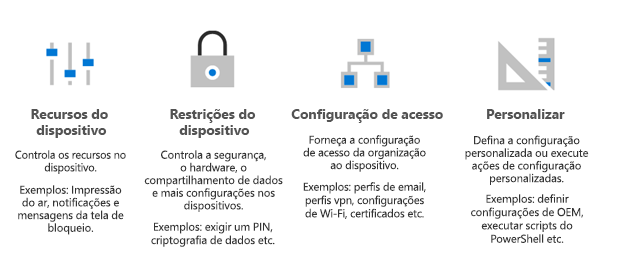

As muitas definições que pode configurar com perfis de configuração podem ser agrupadas em quatro categorias, como se pode ver na ilustração seguinte.

A tabela a seguir descreve a ilustração.

| Categoria | Descrição | Exemplos |

|---|---|---|

| Recursos do dispositivo | Controla os recursos no dispositivo. Essa categoria só se aplica a dispositivos iOS/iPadOS e macOS. | Airprint, notificações, mensagens de tela de bloqueio |

| Restrições do dispositivo | Controla a segurança, o hardware, o compartilhamento de dados e mais configurações nos dispositivos | Exigir um PIN, criptografia de dados |

| Configuração de acesso | Configura um dispositivo para acessar os recursos da sua organização | Perfis de email, perfis VPN, configurações de Wi-Fi, certificados |

| Personalizado | Definir configuração personalizada ou executar ações de configuração personalizada | Definir configurações do OEM, executar scripts do PowerShell |

Ao personalizar perfis de configuração para sua organização, use as seguintes diretrizes:

- Simplifique sua estratégia de governança de segurança mantendo reduzido o número geral de políticas.

- Agrupe as definições nas categorias listadas na tabela anterior ou utilize categorias que façam sentido para a sua organização.

- Ao mover controlos de segurança de GPOs para Intune perfis de configuração, considere se as definições configuradas por cada GPO ainda são relevantes e necessárias para contribuir para a sua estratégia de segurança na cloud global. O Acesso Condicional e as muitas políticas que podem ser configuradas em serviços cloud, incluindo Intune, fornecem uma proteção mais sofisticada do que poderia ser configurada num ambiente no local onde os GPOs personalizados foram originalmente concebidos.

- Utilize o Política de Grupo Analytics para comparar e mapear as suas definições de GPO atuais para capacidades no Microsoft Intune. Veja Analisar os objetos de política de grupo (GPO) no local com Política de Grupo análise no Microsoft Intune.

- Ao utilizar perfis de configuração personalizados, certifique-se de que utiliza a documentação de orientação em Criar um perfil com definições personalizadas no Intune.

Recursos adicionais

Se não tiver a certeza de por onde começar com os perfis de dispositivo, os seguintes recursos podem ajudar:

Se o seu ambiente incluir GPOs no local, as seguintes funcionalidades são uma boa transição para a cloud:

Próxima etapa

Vá para a Etapa 6. Monitore o risco do dispositivo e a conformidade com as linhas de base de segurança.