Etapa 6. Monitorar o risco e a conformidade do dispositivo para linhas de base de segurança

Depois que sua organização implantar Microsoft Defender para Ponto de Extremidade, você poderá obter mais insights e proteção de seus dispositivos integrando Microsoft Intune ao Defender para Ponto de Extremidade. Quanto aos dispositivos móveis, isso inclui a capacidade de monitorar o risco do dispositivo como uma condição de acesso. Quanto ao Windows, você pode monitorar a conformidade desses dispositivos com as linhas de base de segurança.

A implantação do Microsoft Defender para Ponto de Extremidade inclui pontos de extremidade de integração. Se você usou Intune para integrar pontos de extremidade (recomendado), conectou Microsoft Intune ao Defender para Ponto de Extremidade. Se você usou um método diferente para integrar pontos de extremidade ao Defender para Ponto de Extremidade, consulte Configurar Microsoft Defender para Ponto de Extremidade em Intune para garantir que você configure a conexão serviço a serviço entre Intune e Microsoft Defender para Ponto de Extremidade.

Nesta ilustração:

- Microsoft Defender para Ponto de Extremidade aumenta muito a sofisticação da proteção contra ameaças para dispositivos.

- Microsoft Intune permite definir Políticas de Proteção de Aplicativo e gerenciar dispositivos (incluindo alterações de configuração). O Defender para Ponto de Extremidade monitora continuamente seus dispositivos em busca de ameaças e pode tomar medidas automatizadas para corrigir ataques.

- Você pode usar Intune para integrar dispositivos ao Defender para Ponto de Extremidade, o que permite que esses dispositivos funcionem com o DLP (Microsoft Purview Endpoint Data Loss Prevention).

Este artigo inclui estas etapas:

- Monitorar o risco do dispositivo

- Monitorar a conformidade para linhas de base de segurança

Se o Defender para Ponto de Extremidade ainda não tiver sido configurado, trabalhe com seu administrador de proteção contra ameaças para configurar a avaliação e o ambiente piloto. Você pode trabalhar com o grupo piloto para experimentar os recursos neste artigo.

Monitorar o risco do dispositivo como condição de acesso

Com o Microsoft Defender para Ponto de Extremidade implantado, você pode tirar proveito dos sinais do risco de ameaças. Isso permite que você bloqueie o acesso aos dispositivos com base na sua pontuação de risco. A Microsoft recomenda permitir o acesso a dispositivos com uma pontuação de risco de média ou inferior.

Quanto ao Android e iOS/iPadOS, os sinais de ameaças podem ser usados nas suas Políticas de Proteção de Aplicativos (APP). Para obter mais informações, consulte Criar e atribuir política de proteção de aplicativo para definir o nível de risco do dispositivo.

Quanto às plataformas, você pode definir o nível de risco nas políticas de conformidade dos dispositivos existentes. Para obter mais informações, confira Criar uma política de Acesso Condicional.

Implantar linhas de base de segurança e monitorar a conformidade para essas configurações

Aplica-se a: Windows 10, Windows 11

A Etapa 5. O artigo Implantar perfis de configuração recomenda começar a usar os perfis de configuração usando as linhas de base de segurança, disponíveis para Windows 10 e Windows 11. O Microsoft Defender para Ponto de Extremidade também inclui linhas de base de segurança que fornecem configurações que otimizam todos os controles de segurança na pilha do Defender para Ponto de Extremidade, incluindo configurações de detecção e resposta do ponto de extremidade (EDR). Eles também são implantados usando o Microsoft Intune.

O ideal é que os dispositivos que integram o Defender para Ponto de Extremidade sejam implantados em ambas as linhas de base: a linha de base de segurança do Windows Intune para proteger inicialmente o Windows e a linha de base de segurança do Defender para Ponto de Extremidade em camadas na parte superior para configurar de forma ideal os controles de segurança do Defender para Ponto de extremidade.

Para se beneficiar dos dados mais recentes sobre riscos e ameaças e minimizar conflitos à medida que as linhas de base evoluem, sempre aplique as versões mais recentes das linhas de base em todos os produtos assim que forem lançadas.

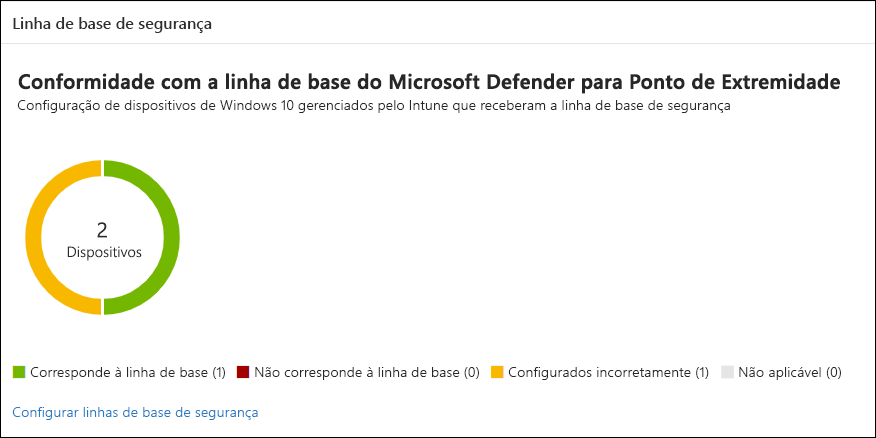

Usando o Defender para Ponto de Extremidade, você pode monitorar a conformidade dessas linhas de base.

Para implantar linhas de base de segurança e monitorar a conformidade dessas configurações, use as etapas nesta tabela.

| Etapa | Descrição |

|---|---|

| 1 | Analise os principais conceitos e compare o Microsoft Defender para Ponto de Extremidade e as linhas de base de segurança do Windows Intune. Consulte Aumentar a conformidade com a linha de base de segurança do Microsoft Defender para Ponto de Extremidade para saber mais sobre as recomendações. Consulte Usar linhas de base de segurança para configurar dispositivos Windows em Intune para examinar a lista de linhas de base de segurança disponíveis e como evitar conflitos. |

| 2 | Implante as configurações de linha de base de segurança do Windows no Intune. Se não tiver, consulte as diretrizes na Etapa 5. Implantar perfis de configuração. |

| 3 | Implante as configurações da linha de base do Defender para Ponto de Extremidade no Intune. Consulte Gerenciar os perfis da linha de base do Microsoft Intune para criar o perfil e escolher a versão da linha de base. Você também pode seguir as instruções aqui: Analisar e atribuir a linha de base de segurança do Microsoft Defender para Ponto de Extremidade. |

| 4 | No Defender para Ponto de Extremidade, examine o Cartão da linha de base de segurança no gerenciamento de configuração do dispositivo. |

Próxima etapa

Acesse Etapa 7. Implementar o DLP com os recursos de proteção das informações nos pontos de extremidade.