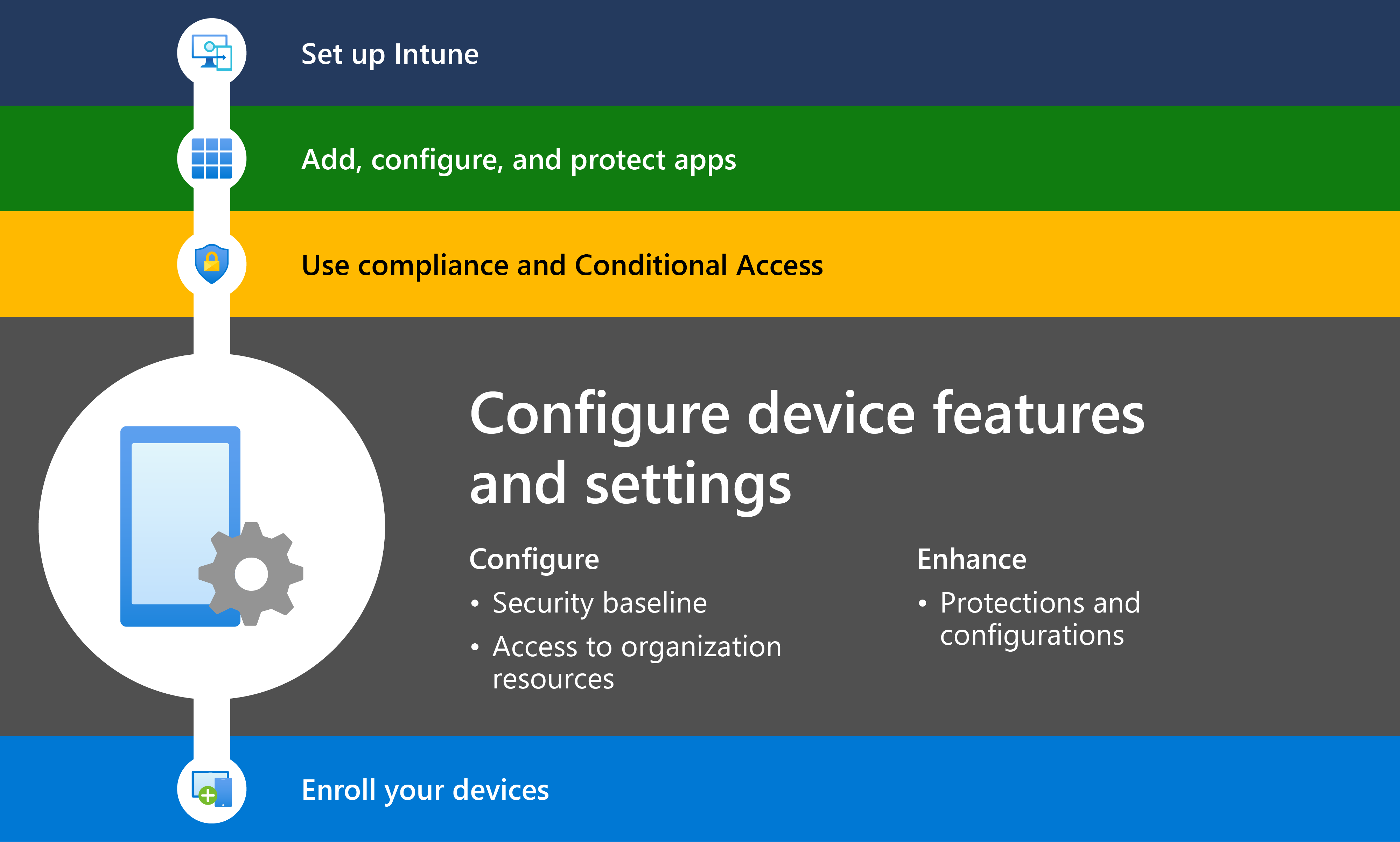

Passo 4 – Configurar funcionalidades e definições do dispositivo para proteger dispositivos e aceder a recursos

Até agora, configurou a sua subscrição Intune, criou políticas de proteção de aplicações e criou políticas de conformidade de dispositivos.

Neste passo, está pronto para configurar um conjunto mínimo ou de linha de base de funcionalidades de segurança e dispositivo que todos os dispositivos têm de ter.

Este artigo se aplica ao:

- Android

- iOS/iPadOS

- macOS

- Windows

Quando cria perfis de configuração de dispositivos, existem diferentes níveis e tipos de políticas disponíveis. Estes níveis são as políticas mínimas recomendadas pela Microsoft. Saiba que as suas necessidades de ambiente e negócio podem ser diferentes.

Nível 1 – Configuração mínima do dispositivo: neste nível, a Microsoft recomenda que crie políticas que:

- Concentre-se na segurança do dispositivo, incluindo a instalação de antivírus, a criação de uma política de palavras-passe forte e a instalação regular de atualizações de software.

- Conceder aos utilizadores acesso ao e-mail da organização e acesso seguro controlado à sua rede, onde quer que estejam.

Nível 2 – Configuração melhorada do dispositivo: neste nível, a Microsoft recomenda que crie políticas que:

- Expanda a segurança do dispositivo, incluindo configurar a encriptação do disco, ativar o arranque seguro e adicionar mais regras de palavra-passe.

- Utilize as funcionalidades e modelos incorporados para configurar mais definições importantes para a sua organização, incluindo a análise de Objetos de Política de Grupo no local (GPOs).

Nível 3 – Configuração elevada do dispositivo: neste nível, a Microsoft recomenda que crie políticas que:

- Passar para a autenticação sem palavra-passe, incluindo utilizar certificados, configurar o início de sessão único (SSO) para aplicações, ativar a autenticação multifator (MFA) e configurar o Microsoft Tunnel.

- Adicione camadas adicionais de segurança com o modo de critérios comuns do Android ou crie políticas DFCI para dispositivos Windows.

- Utilize as funcionalidades incorporadas para configurar dispositivos de quiosque, dispositivos dedicados, dispositivos partilhados e outros dispositivos especializados.

- Implementar scripts de shell existentes.

Este artigo lista os diferentes níveis de políticas de configuração de dispositivos que as organizações devem utilizar. A maioria destas políticas neste artigo foca-se no acesso aos recursos e à segurança da organização.

Estas funcionalidades são configuradas em perfis de configuração de dispositivos no centro de administração do Microsoft Intune. Quando os perfis de Intune estiverem prontos, podem ser atribuídos aos seus utilizadores e dispositivos.

Nível 1 - Criar a linha de base de segurança

Para ajudar a manter os dados e os dispositivos da sua organização seguros, crie políticas diferentes que se focam na segurança. Deve criar uma lista de funcionalidades de segurança que todos os utilizadores e/ou todos os dispositivos têm de ter. Esta lista é a sua linha de base de segurança.

No seu plano base, no mínimo, a Microsoft recomenda as seguintes políticas de segurança:

- Instalar o antivírus (AV) e procurar regularmente software maligno

- Utilizar a deteção e a resposta

- Ativar a firewall

- Instalar atualizações de software regularmente

- Criar uma política de PIN/palavra-passe segura

Esta secção lista os serviços Intune e Microsoft que pode utilizar para criar estas políticas de segurança.

Para obter uma lista mais granular das definições do Windows e dos respetivos valores recomendados, aceda a Linhas de base de segurança do Windows.

Antivírus e análise

✅ Instalar software antivírus e analisar regularmente software maligno

Todos os dispositivos devem ter software antivírus instalado e ser regularmente analisados quanto a software maligno. Intune integra-se com serviços de defesa contra ameaças para dispositivos móveis (MTD) de terceiros que fornecem AV e análise de ameaças. Para macOS e Windows, o antivírus e a análise estão incorporados para Intune com Microsoft Defender para Ponto de Extremidade.

As suas opções de política:

| Plataforma | Tipo de política |

|---|---|

| Android Enterprise | - Parceiro de defesa contra ameaças para dispositivos móveis - Microsoft Defender para Ponto de Extremidade para Android podem procurar software maligno |

| iOS/iPadOS | Parceiro de defesa contra ameaças para dispositivos móveis |

| macOS | Intune perfil antivírus da Segurança de Ponto Final (Microsoft Defender para Ponto de Extremidade) |

| Cliente Windows | - Intune linhas de base de segurança (recomendado) - Intune perfil antivírus de Segurança de Ponto Final (Microsoft Defender para Ponto de Extremidade) – Parceiro de defesa contra ameaças para dispositivos móveis |

Para obter mais informações sobre esses recursos, acesse:

- Android Enterprise:

- Integração da defesa contra ameaças para dispositivos móveis iOS/iPadOS

- Política de Antivírusdo macOS

- Windows:

Deteção e resposta

✅ Detetar ataques e agir sobre estas ameaças

Quando deteta ameaças rapidamente, pode ajudar a minimizar o impacto da ameaça. Quando combina estas políticas com o Acesso Condicional, pode impedir que os utilizadores e dispositivos acedam aos recursos da organização se for detetada uma ameaça.

As suas opções de política:

| Plataforma | Tipo de política |

|---|---|

| Android Enterprise | - Parceiro de defesa contra ameaças para dispositivos móveis - Microsoft Defender para Ponto de Extremidade no Android |

| iOS/iPadOS | - Parceiro de defesa contra ameaças para dispositivos móveis - Microsoft Defender para Ponto de Extremidade no iOS/iPadOS |

| macOS | Não disponível |

| Cliente Windows | - Intune linhas de base de segurança (recomendado) - Intune perfil de deteção e resposta de ponto final (Microsoft Defender para Ponto de Extremidade) – Parceiro de defesa contra ameaças para dispositivos móveis |

Para obter mais informações sobre esses recursos, acesse:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

Firewall

✅ Ativar a firewall em todos os dispositivos

Algumas plataformas vêm com uma firewall incorporada e, noutras, poderá ter de instalar uma firewall separadamente. Intune integra-se com serviços de defesa contra ameaças para dispositivos móveis (MTD) de terceiros que podem gerir uma firewall para dispositivos Android e iOS/iPadOS. Para macOS e Windows, a segurança da firewall está incorporada para Intune com Microsoft Defender para Ponto de Extremidade.

As suas opções de política:

| Plataforma | Tipo de política |

|---|---|

| Android Enterprise | Parceiro de defesa contra ameaças para dispositivos móveis |

| iOS/iPadOS | Parceiro de defesa contra ameaças para dispositivos móveis |

| macOS | Intune perfil de firewall do Endpoint Security (Microsoft Defender para Ponto de Extremidade) |

| Cliente Windows | - Intune linhas de base de segurança (recomendado) - Intune perfil de firewall do Endpoint Security (Microsoft Defender para Ponto de Extremidade) – Parceiro de defesa contra ameaças para dispositivos móveis |

Para obter mais informações sobre esses recursos, acesse:

- Integração da defesa contra ameaças do Android Enterprise Mobile

- Integração da defesa contra ameaças para dispositivos móveis iOS/iPadOS

- Política de Firewalldo macOS

- Windows:

Política de palavras-passe

✅ Criar uma política de palavra-passe/PIN segura e bloquear códigos de acesso simples

Os PINs desbloqueiam dispositivos. Nos dispositivos que acedem aos dados da organização, incluindo dispositivos pessoais, deve exigir PINs/códigos de acesso fortes e suportar biometria para desbloquear dispositivos. A utilização de biometria faz parte de uma abordagem sem palavra-passe, que é recomendada.

Intune utiliza perfis de restrições de dispositivos para criar e configurar requisitos de palavra-passe.

As suas opções de política:

| Plataforma | Tipo de política |

|---|---|

| Android Enterprise | Intune perfil de restrições de dispositivos para gerir: - Palavra-passe do dispositivo - Palavra-passe do perfil de trabalho |

| Android Open-Source Project (AOSP) | Intune perfil de restrições de dispositivos |

| iOS/iPadOS | Intune perfil de restrições de dispositivos |

| macOS | Intune perfil de restrições de dispositivos |

| Cliente Windows | - linhas de base de segurança Intune (recomendado) - perfil de restrições de dispositivos Intune |

Para obter uma lista das definições que pode configurar, aceda a:

- Perfil de restrições de dispositivos Android Enterprise:

- Perfil de restrições de dispositivos > ANDROID AOSP Palavra-passe do dispositivo

- Palavra-passe do perfil > de restrições de dispositivosiOS/iPadOS

- Palavra-passe do perfil de restrições de > dispositivosmacOS

- Windows:

Atualizações de software

✅ Instalar atualizações de software regularmente

Todos os dispositivos devem ser atualizados regularmente e devem ser criadas políticas para garantir que estas atualizações são instaladas com êxito. Para a maioria das plataformas, Intune tem definições de política que se focam na gestão e instalação de atualizações.

As suas opções de política:

| Plataforma | Tipo de política |

|---|---|

| Dispositivos pertencentes à organização Android Enterprise | Definições de atualização do sistema com o perfil de restrições de dispositivos Intune |

| Dispositivos pessoais android Enterprise | Não disponível Pode utilizar políticas de conformidade para definir um nível mínimo de patch, versão mínima/máxima do SO e muito mais. |

| iOS/iPadOS | Intune política de atualização |

| macOS | Intune política de atualização |

| Cliente Windows | - Intune política de atualizações de funcionalidades - Intune política de atualizações acelerada |

Para obter mais informações sobre estas funcionalidades e/ou as definições que pode configurar, aceda a:

- Android EnterpriseDevice restrictions profile System update (Atualização do sistema do perfil de restrições de Dispositivos Android Enterprise)>

- Políticas de atualização de softwarepara iOS/iPadOS

- Políticas de atualização de softwaremacOS

- Windows:

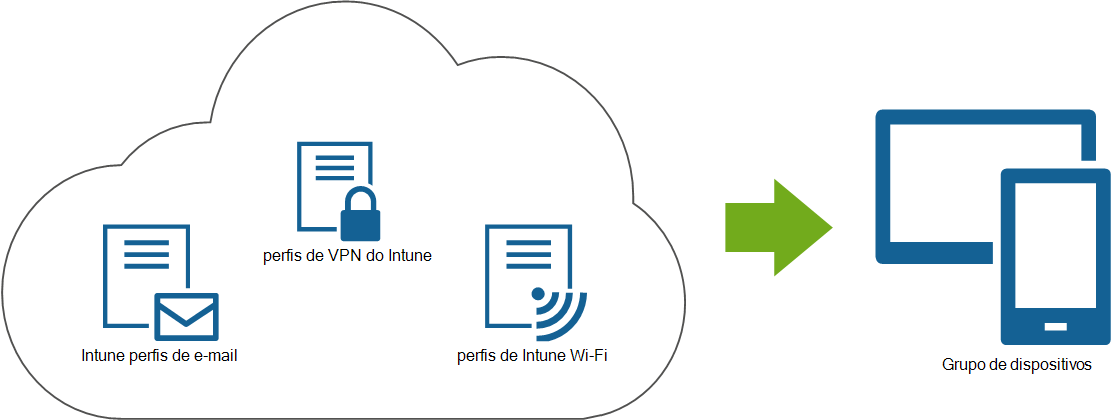

Nível 1 – Aceder ao e-mail da organização, ligar à VPN ou Wi-Fi

Esta secção centra-se no acesso aos recursos na sua organização. Esses recursos incluem:

- Email para contas escolares ou profissionais

- Ligação VPN para conectividade remota

- Wi-Fi ligação para conectividade no local

Muitas organizações implementam perfis de e-mail com definições pré-configuradas em dispositivos de utilizador.

✅ Ligar automaticamente a contas de e-mail de utilizador

O perfil inclui as definições de configuração de e-mail que se ligam ao seu servidor de e-mail.

Consoante as definições que configurar, o perfil de e-mail também pode ligar automaticamente os utilizadores às definições individuais da conta de e-mail.

✅ Utilizar aplicações de e-mail de nível empresarial

Email perfis no Intune utilizar aplicações de e-mail comuns e populares, como o Outlook. A aplicação de e-mail é implementada em dispositivos de utilizador. Após a implementação da aplicação, implemente o perfil de configuração do dispositivo de e-mail com as definições que configuram a aplicação de e-mail.

O perfil de configuração do dispositivo de e-mail inclui definições que se ligam ao seu Exchange.

✅ Aceder ao e-mail escolar ou profissional

Criar um perfil de e-mail é uma política de linha de base mínima comum para organizações com utilizadores que utilizam e-mail nos respetivos dispositivos.

Intune tem definições de e-mail incorporadas para dispositivos cliente Android, iOS/iPadOS e Windows. Quando os utilizadores abrem a respetiva aplicação de e-mail, podem ligar, autenticar e sincronizar automaticamente as respetivas contas de e-mail organizacionais nos respetivos dispositivos.

✅ Implementar em qualquer altura

Em novos dispositivos, recomendamos que implemente a aplicação de e-mail durante o processo de inscrição. Quando a inscrição estiver concluída, implemente a política de configuração do dispositivo de e-mail.

Se tiver dispositivos existentes, implemente a aplicação de e-mail em qualquer altura e implemente a política de configuração do dispositivo de e-mail.

Introdução aos perfis de e-mail

Para começar:

Implemente uma aplicação de e-mail nos seus dispositivos. Para obter orientações, aceda a Adicionar definições de e-mail a dispositivos com Intune.

Crie um perfil de configuração de dispositivo de e-mail no Intune. Dependendo da aplicação de e-mail que a sua organização utiliza, o perfil de configuração do dispositivo de e-mail pode não ser necessário.

Para obter orientações, aceda a Adicionar definições de e-mail a dispositivos com Intune.

No perfil de configuração do dispositivo de e-mail, configure as definições para a sua plataforma:

Dispositivos pessoais do Android Enterprise com definições de e-mail de perfil de trabalho

Os dispositivos pertencentes à organização do Android Enterprise não utilizam perfis de configuração de dispositivos de e-mail.

Atribua o perfil de configuração do dispositivo de e-mail aos seus utilizadores ou grupos de utilizadores.

VPN

Muitas organizações implementam perfis VPN com definições pré-configuradas em dispositivos de utilizador. A VPN liga os seus dispositivos à rede interna da organização.

Se a sua organização utilizar serviços cloud com autenticação moderna e identidades seguras, provavelmente não precisa de um perfil VPN. Os serviços nativos da cloud não necessitam de uma ligação VPN.

Se as suas aplicações ou serviços não forem baseados na cloud ou não forem nativos da cloud, implemente um perfil VPN para ligar à rede interna da organização.

✅ Trabalhar a partir de qualquer lugar

A criação de um perfil VPN é uma política de linha de base mínima comum para organizações com trabalhadores remotos e funções de trabalho híbridas.

À medida que os utilizadores trabalham em qualquer lugar, podem utilizar o perfil VPN para se ligarem de forma segura à rede da sua organização para aceder aos recursos.

Intune tem definições de VPN incorporadas para dispositivos cliente Android, iOS/iPadOS, macOS e Windows. Em dispositivos de utilizador, a ligação VPN é apresentada como uma ligação disponível. Os utilizadores selecionam-na. Consoante as definições no seu perfil VPN, os utilizadores podem autenticar e ligar automaticamente à VPN nos respetivos dispositivos.

✅ Utilizar aplicações VPN de nível empresarial

Os perfis de VPN no Intune utilizam aplicações VPN empresariais comuns, como Check Point, Cisco, Microsoft Tunnel e muito mais. A aplicação VPN é implementada em dispositivos de utilizador. Depois de a aplicação ser implementada, implemente o perfil de ligação VPN com definições que configuram a aplicação VPN.

O perfil de configuração do dispositivo VPN inclui definições que se ligam ao servidor VPN.

✅ Implementar em qualquer altura

Em novos dispositivos, recomendamos que implemente a aplicação VPN durante o processo de inscrição. Quando a inscrição estiver concluída, implemente a política de configuração do dispositivo VPN.

Se tiver dispositivos existentes, implemente a aplicação VPN em qualquer altura e, em seguida, implemente a política de configuração do dispositivo VPN.

Introdução aos perfis VPN

Para começar:

Implemente uma aplicação VPN nos seus dispositivos.

- Para obter uma lista das aplicações VPN suportadas, aceda a Aplicações de ligação VPN suportadas no Intune.

- Para obter os passos para adicionar aplicações a Intune, aceda a Adicionar aplicações a Microsoft Intune.

No perfil de configuração do dispositivo VPN, configure as definições para a sua plataforma:

Atribua o perfil de configuração do dispositivo VPN aos seus utilizadores ou grupos de utilizadores.

Wi-Fi

Muitas organizações implementam perfis Wi-Fi com definições pré-configuradas em dispositivos de utilizador. Se a sua organização tiver uma força de trabalho apenas remota, não precisa de implementar Wi-Fi perfis de ligação. Wi-Fi perfis são opcionais e são utilizados para conectividade no local.

✅ Ligar sem fios

À medida que os utilizadores trabalham a partir de diferentes dispositivos móveis, podem utilizar o perfil de Wi-Fi para estabelecer ligação sem fios e de forma segura à rede da sua organização.

O perfil inclui as definições de configuração do Wi-Fi que se ligam automaticamente à sua rede e/ou SSID (identificador do conjunto de serviços). Os utilizadores não têm de configurar manualmente as definições de Wi-Fi.

✅ Suportar dispositivos móveis no local

Criar um perfil de Wi-Fi é uma política de linha de base mínima comum para organizações com dispositivos móveis que funcionam no local.

Intune tem definições de Wi-Fi incorporadas para dispositivos cliente Android, iOS/iPadOS, macOS e Windows. Em dispositivos de utilizador, a ligação Wi-Fi é apresentada como uma ligação disponível. Os utilizadores selecionam-na. Consoante as definições no seu perfil de Wi-Fi, os utilizadores podem autenticar e ligar-se automaticamente ao Wi-Fi nos respetivos dispositivos.

✅ Implementar em qualquer altura

Em novos dispositivos, recomendamos que implemente a política de configuração de dispositivos Wi-Fi quando os dispositivos se inscrevem no Intune.

Se tiver dispositivos existentes, pode implementar a política de configuração Wi-Fi dispositivo em qualquer altura.

Introdução aos perfis de Wi-Fi

Para começar:

Configure as definições para a sua plataforma:

Atribua o perfil de configuração Wi-Fi dispositivo aos seus utilizadores ou grupos de utilizadores.

Nível 2 – Proteção e configuração melhoradas

Este nível expande o que configurou no nível 1 e adiciona mais segurança aos seus dispositivos. Nesta secção, vai criar um conjunto de políticas de nível 2 que configuram mais definições de segurança para os seus dispositivos.

A Microsoft recomenda as seguintes políticas de segurança de nível 2:

Ative a encriptação de disco, o arranque seguro e o TPM nos seus dispositivos. Estas funcionalidades combinadas com uma política de PIN forte ou desbloqueio biométrico são recomendadas a este nível.

Em dispositivos Android, a encriptação de disco e o Samsung Knox podem ser incorporados no sistema operativo. A encriptação de disco pode ser ativada automaticamente quando configurar as definições do ecrã de bloqueio. No Intune, pode criar uma política de restrições de dispositivos que configura as definições do ecrã de bloqueio.

Para obter uma lista das definições de palavra-passe e ecrã de bloqueio que pode configurar, aceda aos seguintes artigos:

Expirar palavras-passe e regular a reutilização de palavras-passe antigas. No Nível 1, criou uma política forte de PIN ou palavra-passe. Se ainda não o fez, certifique-se de que configura os piNs & palavras-passe para expirar e definir algumas regras de reutilização de palavra-passe.

Pode utilizar Intune para criar uma política de restrições de dispositivos ou uma política de catálogo de definições que configure estas definições. Para obter mais informações sobre as definições de palavra-passe que pode configurar, aceda aos seguintes artigos:

Em dispositivos Android, pode utilizar políticas de restrições de dispositivos para definir regras de palavra-passe:

- Dispositivos pertencentes à organização – Definições de palavra-passe do dispositivo

- Dispositivos pertencentes à organização – Definições de palavra-passe do perfil de trabalho

- Dispositivos pessoais – Definições de palavra-passe do perfil de trabalho

- Dispositivos pessoais – Definições de palavra-passe do dispositivo

Intune inclui centenas de definições que podem gerir funcionalidades e definições de dispositivos, como desativar a câmara incorporada, controlar notificações, permitir bluetooth, bloquear jogos e muito mais.

Pode utilizar os modelos incorporados ou o catálogo de definições para ver e configurar as definições.

Os modelos de restrições de dispositivos têm muitas definições incorporadas que podem controlar diferentes partes dos dispositivos, incluindo segurança, hardware, partilha de dados e muito mais.

Pode utilizar estes modelos nas seguintes plataformas:

- Android

- iOS/iPadOS

- macOS

- Windows

Utilize o catálogo definições para ver e configurar todas as definições disponíveis. Pode utilizar o catálogo de definições nas seguintes plataformas:

- iOS/iPadOS

- macOS

- Windows

Utilize os modelos administrativos incorporados, semelhantes à configuração de modelos ADMX no local. Pode utilizar os modelos ADMX na seguinte plataforma:

- Windows

Se utilizar GPOs no local e quiser saber se estas mesmas definições estão disponíveis no Intune, utilize Política de Grupo análise. Esta funcionalidade analisa os GPOs e, dependendo da análise, pode importá-los para uma política de catálogo de definições Intune.

Para obter mais informações, aceda a Analisar os GPOs no local e importe-os no Intune.

Nível 3 – Alta proteção e configuração

Este nível expande-se sobre o que configurou nos níveis 1 e 2. Adiciona funcionalidades de segurança adicionais utilizadas em organizações de nível empresarial.

Expanda a autenticação sem palavra-passe para outros serviços utilizados pela sua força de trabalho. No nível 1, ativou a biometria para que os utilizadores possam iniciar sessão nos respetivos dispositivos com uma impressão digital ou reconhecimento facial. Neste nível, expanda sem palavra-passe para outras partes da organização.

Utilize certificados para autenticar ligações de e-mail, VPN e Wi-Fi. Os certificados são implementados em utilizadores e dispositivos e, em seguida, são utilizados pelos utilizadores para obter acesso aos recursos na sua organização através das ligações de e-mail, VPN e Wi-Fi.

Para saber mais sobre como utilizar certificados no Intune, aceda a:

Configure o início de sessão único (SSO) para uma experiência mais integrada quando os utilizadores abrem aplicações empresariais, como aplicações do Microsoft 365. Os utilizadores iniciam sessão uma vez e, em seguida, iniciam sessão automaticamente em todas as aplicações que suportam a configuração do SSO.

Para saber mais sobre como utilizar o SSO no Intune e no Microsoft Entra ID, aceda a:

Utilize a autenticação multifator (MFA). Quando muda para sem palavra-passe, a MFA adiciona uma camada adicional de segurança e pode ajudar a proteger a sua organização contra ataques de phishing. Pode utilizar a MFA com aplicações de autenticação, como o Microsoft Authenticator, ou com uma chamada telefónica ou mensagem sms. Também pode utilizar a MFA quando os utilizadores inscrevem os respetivos dispositivos no Intune.

A autenticação multifator é uma funcionalidade de Microsoft Entra ID e pode ser utilizada com contas Microsoft Entra. Para obter mais informações, confira:

Configure o Microsoft Tunnel para os seus dispositivos Android e iOS/iPadOS. O Microsoft Tunnel utiliza o Linux para permitir que estes dispositivos acedam a recursos no local através da autenticação moderna e do Acesso Condicional.

O Microsoft Tunnel utiliza Intune, Microsoft Entra ID e Serviços de Federação do Active Directory (AD FS) (AD FS). Para obter mais informações, aceda a Microsoft Tunnel para obter Microsoft Intune.

Além do Microsoft Tunnel para dispositivos inscritos com Intune, pode utilizar o Microsoft Tunnel para Gestão de Aplicações Móveis (Túnel para MAM) para expandir as capacidades de túnel para dispositivos Android e iOS/iPad que não estejam inscritos com Intune. O túnel para MAM está disponível como um suplemento Intune que requer uma licença extra.

Para obter mais informações, aceda a Utilizar capacidades de suplemento do Intune Suite.

Utilize a política de Solução de Palavra-passe de Administrador Local (LAPS) do Windows para gerir e criar cópias de segurança da conta de administrador local incorporada nos seus dispositivos Windows. Uma vez que a conta de administrador local não pode ser eliminada e tem permissões completas para o dispositivo, a gestão da conta de administrador do Windows incorporada é um passo importante para proteger a sua organização. Intune política para o Windows LAPS utiliza as capacidades que estão disponíveis para dispositivos Windows com a versão 21h2 ou posterior.

Para obter mais informações, aceda a Intune suporte para o Windows LAPS.

Utilize Gerenciamento de privilégios de ponto de extremidade do Microsoft Intune (EPM) para reduzir a superfície de ataque dos seus dispositivos Windows. O EPM permite-lhe ter utilizadores que são executados como utilizadores padrão (sem direitos de administrador) e continuam a ser produtivos ao determinar quando esses utilizadores podem executar aplicações num contexto elevado.

As regras de elevação do EPM podem basear-se em hashes de ficheiros, regras de certificado e muito mais. As regras que configura ajudam a garantir que apenas as aplicações esperadas e fidedignas que permite podem ser executadas como elevadas. As regras podem:

- Gerir os processos subordinados que uma aplicação cria.

- Pedidos de suporte por parte dos utilizadores para elevar um processo gerido.

- Permitir elevações automáticas de ficheiros que apenas precisam de ser executados sem qualquer interrupção do utilizador.

O Endpoint Privilege Management está disponível como um suplemento Intune que requer uma licença extra. Para obter mais informações, aceda a Utilizar capacidades de suplemento do Intune Suite.

Utilize o modo Critérios Comuns do Android em dispositivos Android que são utilizados por organizações altamente confidenciais, como estabelecimentos governamentais.

Para obter mais informações sobre esta funcionalidade, aceda ao modo Critérios Comuns do Android.

Crie políticas que se apliquem à camada de firmware do Windows. Estas políticas podem ajudar a impedir que o software maligno comunique com os processos do SO Windows.

Para obter mais informações sobre esta funcionalidade, aceda a Utilizar perfis DFCI (Device Firmware Configuration Interface) em dispositivos Windows.

Configurar quiosques, dispositivos partilhados e outros dispositivos especializados:

Android Enterprise:

Administrador de dispositivo Android

Utilizar e gerir dispositivos Zebra com Extensões de Mobilidade Zebra

Definições do dispositivo a executar como um quiosque

Importante

A gestão de administradores de dispositivos Android foi preterida e já não está disponível para dispositivos com acesso ao Google Mobile Services (GMS). Se utilizar atualmente a gestão de administradores de dispositivos, recomendamos que mude para outra opção de gestão do Android. A documentação de suporte e ajuda permanece disponível para alguns dispositivos sem GMS, com o Android 15 e anterior. Para obter mais informações, veja Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

Implementar scripts de shell:

Siga as políticas de linha de base mínimas recomendadas

- Configurar o Microsoft Intune

- Adicionar, configurar e proteger aplicações

- Planear políticas de conformidade

- 🡺 Configurar funcionalidades do dispositivo (Está aqui)

- Registrar dispositivos