Passo 3 – Planear políticas de conformidade

Anteriormente, configurou a sua subscrição Intune e criou políticas de proteção de aplicações. Em seguida, planeie e configure as definições e políticas de conformidade do dispositivo para ajudar a proteger os dados organizacionais, exigindo que os dispositivos cumpram os requisitos definidos por si.

Se ainda não estiver familiarizado com as políticas de conformidade, veja Descrição geral da conformidade.

Este artigo se aplica ao:

- Android Enterprise (perfis de trabalho totalmente geridos e pessoais)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Implementa políticas de conformidade em grupos de dispositivos ou utilizadores. Quando implementado para os utilizadores, qualquer dispositivo em que o utilizador inicie sessão tem de cumprir os requisitos de políticas. Alguns exemplos comuns de requisitos de conformidade incluem:

- Exigir uma versão mínima do sistema operativo.

- Utilização de uma palavra-passe ou PIN que cumpre determinados requisitos de complexidade e comprimento.

- Um dispositivo com um nível de ameaça ou inferior, conforme determinado pelo software de defesa contra ameaças para dispositivos móveis que utiliza. O software de defesa contra ameaças para dispositivos móveis inclui Microsoft Defender para Ponto de Extremidade ou um dos outros parceiros suportados pelo Intune.

Quando os dispositivos não cumprem os requisitos de uma política de conformidade, essa política pode aplicar uma ou mais ações de não conformidade. Algumas ações incluem:

- Bloquear remotamente o dispositivo não conforme.

- Envie e-mails ou notificações para o dispositivo ou utilizador sobre o problema de conformidade, para que um utilizador do dispositivo possa colocá-lo novamente em conformidade.

- Identifique um dispositivo que possa estar pronto para ser descontinuado caso permaneça fora de conformidade por um longo período de tempo. Quando planeia e implementa as suas políticas de conformidade, pode ajudar a abordar as políticas de conformidade através das nossas recomendações através de diferentes níveis. Recomendamos que comece com as definições de compatibilidade mínimas, que são comuns à maioria ou a todas as plataformas e, em seguida, expanda ao adicionar configurações e integrações mais avançadas que fornecem mais capacidades.

Uma vez que diferentes plataformas de dispositivos suportam diferentes capacidades de conformidade ou utilizam nomes diferentes para definições semelhantes, a listagem de cada opção está para além deste plano de implementação. Em vez disso, fornecemos categorias e exemplos de definições nessas categorias para cada um dos seguintes níveis:

- Nível 1 – Compatibilidade mínima do dispositivo. Esta categoria inclui configurações que recomendamos que todos os inquilinos tenham implementados.

- Nível 2 – Definições de conformidade de dispositivos melhoradas. Estas incluem configurações de dispositivos comuns, como encriptação ou proteções de ficheiros ao nível do sistema.

- Nível 3 – Configurações avançadas de conformidade do dispositivo. As recomendações de alto nível incluem configurações que requerem uma integração mais profunda com outros produtos, como Microsoft Entra Acesso Condicional.

Geralmente, as nossas recomendações colocam definições que são consideradas configurações chave que são comuns entre plataformas ao nível de conformidade mínimo, proporcionando um forte retorno para o seu investimento. As definições listadas para níveis mais elevados podem envolver mais complexidade, como definições que requerem a integração de produtos de terceiros. Certifique-se de que revê todas as recomendações de intervalo e está pronto para ajustar o seu próprio plano de implementação de acordo com as necessidades e expectativas da sua organização.

Os seguintes artigos podem ajudá-lo a compreender as definições que Intune políticas suportam nativamente:

- Administrador de dispositivo Android

- Android Enterprise

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Nível 1 – Compatibilidade mínima do dispositivo

✔️ Configurar definições de política de Conformidade ao nível do inquilino

✔️ Configurar respostas para dispositivos de não conformidade (Ações para não conformidade)

✔️ Compreender como as políticas de conformidade e configuração de dispositivos interagem

✔️ Utilizar um conjunto principal de definições de compatibilidade mínimas nas plataformas que suporta

As definições mínimas de conformidade do dispositivo incluem os seguintes assuntos que todos os inquilinos que planeiam utilizar políticas de conformidade devem compreender e estar preparados para utilizar:

- Definições de política de conformidade – definições ao nível do inquilino que afetam a forma como o serviço de conformidade Intune funciona com os seus dispositivos.

- Ações de não conformidade – estas configurações são comuns a todas as políticas de conformidade de dispositivos.

- Recomendações mínimas de política de conformidade de dispositivos – esta categoria inclui as definições de conformidade de dispositivos específicas da plataforma que acreditamos que todos os inquilinos devem implementar para ajudar a manter os recursos das organizações seguros.

Além disso, recomendamos que esteja familiarizado com a forma como as políticas de conformidade do dispositivo e as políticas de configuração de dispositivos estão relacionadas e interagem.

Configurações da política de conformidade

Todas as organizações devem rever e definir as definições de política de conformidade ao nível do inquilino. Estas definições são fundamentais para suportar políticas específicas da plataforma. Também podem marcar dispositivos que não avaliaram uma política de conformidade como não conformes, o que pode ajudá-lo a proteger a sua organização de dispositivos novos ou desconhecidos que possam não corresponder às suas expectativas de segurança.

- As definições de política de conformidade são algumas configurações que efetua ao nível do inquilino que depois se aplicam a todos os dispositivos. Estabelecem como o Intune o serviço de conformidade funciona para o seu inquilino.

- Estas definições são configuradas diretamente no centro de administração do Microsoft Intune e são distintas das políticas de conformidade do dispositivo que cria para plataformas específicas e implementa em grupos discretos de dispositivos ou utilizadores.

Para saber mais sobre as Definições de Política de Conformidade ao nível do inquilino e como configurá-las, veja Definições de política de conformidade.

Ações para não conformidade

Cada política de conformidade do dispositivo inclui ações de não conformidade, que são uma ou mais ações ordenadas pelo tempo que são aplicadas a dispositivos que não cumprem os requisitos de conformidade da política. Por predefinição, marcar um dispositivo como não conforme é uma ação imediata incluída em cada política.

Para cada ação que adicionar, define quanto tempo deve aguardar depois de um dispositivo ser marcado como não conforme antes de essa ação ser executada.

As ações disponíveis que pode configurar incluem o seguinte, mas nem todas estão disponíveis para cada plataforma de dispositivo:

- Marcar dispositivos como não conformes (ação predefinida para todas as políticas)

- Enviar notificação por push para o usuário final

- Enviar e-mail ao utilizador final

- Bloquear remotamente o dispositivo não compatível

- Desativar o dispositivo não compatível

Os administradores de políticas devem compreender as opções disponíveis para cada ação e concluir as configurações de suporte antes de implementar uma política que as exija. Por exemplo, antes de poder adicionar a ação enviar e-mail , primeiro tem de criar um ou mais modelos de e-mail com as mensagens que poderá querer enviar. Este e-mail pode incluir recursos para ajudar o utilizador a colocar o dispositivo em conformidade. Mais tarde, ao definir uma ação de e-mail para uma política, pode selecionar um dos seus modelos para utilizar com uma ação específica.

Uma vez que cada ação não predefinida pode ser adicionada a uma política várias vezes, cada uma com uma configuração separada, pode personalizar a forma como as ações se aplicam.

Por exemplo, pode configurar várias ações relacionadas para ocorrerem numa sequência. Primeiro, imediatamente após não estar em conformidade, poderá ter Intune enviar um e-mail ao utilizador do dispositivo e talvez também a um administrador. Em seguida, alguns dias depois, uma segunda ação poderia enviar um lembrete de e-mail diferente, com detalhes sobre um prazo para remediar o dispositivo. Também pode configurar uma ação final para adicionar um dispositivo a uma lista de dispositivos que poderá querer extinguir, com a ação definida para ser executada apenas depois de um dispositivo continuar a não estar em conformidade durante um período excessivo.

Embora a política de conformidade possa marcar um dispositivo como não conforme, também precisa de um plano para remediar dispositivos não conformes. Este plano pode incluir administradores que utilizam dispositivos não conformes status para pedir atualizações ou configurações a um dispositivo. Para fornecer orientações gerais aos utilizadores do dispositivo, pode configurar a ação enviar e-mail para o utilizador final para não conformidade para incluir sugestões úteis ou contactos para resolver um problema de conformidade do dispositivo.

Para saber mais, veja Ações de não conformidade.

Compreender como as políticas de conformidade e configuração de dispositivos interagem

Antes de analisar as recomendações de políticas de conformidade por níveis, é importante compreender a relação por vezes próxima entre políticas de conformidade e políticas de configuração de dispositivos. Com o reconhecimento destas interações, pode planear e implementar políticas bem-sucedidas para ambas as áreas de funcionalidades.

- As políticas de configuração de dispositivos configuram dispositivos para utilizar configurações específicas. Estas definições podem variar entre todos os aspetos do dispositivo.

- As políticas de conformidade do dispositivo focam-se num subconjunto de configurações de dispositivos que estão relacionadas com a segurança.

Os dispositivos que recebem políticas de conformidade são avaliados relativamente às configurações da política de conformidade com resultados devolvidos ao Intune para possíveis ações. Algumas configurações de conformidade, como os requisitos de palavra-passe, resultam na imposição no dispositivo, mesmo quando as configurações do dispositivo são mais brandas.

Quando um dispositivo recebe configurações em conflito para uma definição de tipos de política diferentes ou semelhantes, podem ocorrer conflitos. Para ajudar a preparar-se para este cenário, veja Políticas de configuração de dispositivos e conformidade que entram em conflito

Considere sincronizar quaisquer configurações planeadas entre a configuração do dispositivo e as equipas de conformidade do dispositivo para ajudar a identificar sobreposições de configuração. Certifique-se de que os dois tipos de política concordam com a mesma configuração para os dispositivos visados, pois tal pode ajudar a evitar conflitos de políticas ou a sair de um dispositivo sem a configuração ou o acesso a recursos esperados.

Definições de compatibilidade mínimas

Depois de estabelecer definições de política de conformidade ao nível do inquilino e estabelecer comunicações ou regras para ações para dispositivos não conformes, é provável que esteja pronto para criar e implementar políticas de conformidade de dispositivos para grupos discretos de dispositivos ou utilizadores.

Reveja as políticas específicas da plataforma no centro de administração do Microsoft Intune para identificar que definições de conformidade estão disponíveis para cada plataforma e mais detalhes sobre a sua utilização. Para configurar políticas, veja Criar uma política de conformidade.

Recomendamos que utilize as seguintes definições nas políticas mínimas de conformidade do dispositivo:

| Exemplos e categorias de conformidade de dispositivos mínimos | Informações |

|---|---|

|

Antivírus, Antisspyware e Windows Antimalware : avalie os dispositivos para obter soluções registadas com o Segurança do Windows Center e monitorização para: - Antivírus - Antisspyware - Microsoft Defender Antimalware Outras plataformas: As políticas de conformidade para outras plataformas que não o Windows não incluem avaliação para estas soluções. |

As soluções ativas para soluções Antivírus, Antisspyware e Antimalware são importantes.

A política de conformidade do Windows pode avaliar o estado destas soluções quando estão ativas e registadas no Segurança do Windows Center num dispositivo. As plataformas não Windows devem continuar a executar soluções para antivírus, antisspyware e antimalware, embora Intune políticas de conformidade não tenham opções para avaliar a sua presença ativa. |

|

Versões do Sistema OperativoTodos os dispositivos: avalie as definições e os valores das versões do sistema operativo, incluindo: – SO Máximo – SO Mínimo – Versões de compilação Secundárias e Principais – Níveis de patch do SO |

Utilize as definições disponíveis que definem uma versão ou compilação mínima permitida do SO e níveis de patch importantes para garantir que os sistemas operativos do dispositivo são atuais e seguros.

As definições máximas do SO podem ajudar a identificar resultados novos, mas não testados, e compilações beta ou do SO do programador que podem introduzir riscos desconhecidos. O Linux suporta uma opção para definir o tipo de distribuição do Linux, como o Ubuntu. O Windows suporta outra definição para definir intervalos de compilação suportados. |

|

Configurações de palavras-passe Todos os dispositivos: – imponha as definições que bloqueiam o ecrã após um período de inatividade, exigindo uma palavra-passe ou PIN para desbloquear. - Exigir palavras-passe complexas que utilizem combinações de letras, números e símbolos. - Exigir uma palavra-passe ou Afixar para desbloquear dispositivos. - Definir requisitos para um comprimento mínimo de palavra-passe. |

Utilize a conformidade para avaliar a estrutura e o comprimento das palavras-passe dos dispositivos e para identificar dispositivos que não têm palavras-passe ou que utilizam palavras-passe simples. Estas definições podem ajudar a proteger o acesso ao dispositivo.

Outras opções, como a reutilização de palavra-passe ou o período de tempo antes de uma palavra-passe ter de ser alterada, são explicitamente incluídas no nível de conformidade melhorado. |

Nível 2 – Definições de conformidade de dispositivos melhoradas

✔️ Utilizar políticas de configuração de dispositivos melhoradas para tipos de plataforma suportados

Definições de conformidade melhoradas

O suporte para definições de conformidade de nível melhorado varia muito consoante a plataforma em comparação com as definições encontradas nas recomendações mínimas. Algumas plataformas podem não suportar definições suportadas por plataformas relacionadas. Por exemplo, o AOSP para Android não dispõe de opções que existam para as plataformas Android Enterprise configurarem a conformidade para proteções de ficheiros e arranque ao nível do sistema.

Reveja as políticas específicas da plataforma no centro de administração do Microsoft Intune para identificar que definições de conformidade estão disponíveis para cada plataforma e mais detalhes sobre a sua utilização. Para configurar políticas, veja Criar uma política de conformidade.

Recomendamos que utilize as seguintes definições nas políticas de conformidade de dispositivos melhoradas:

| Exemplos e categorias de conformidade de dispositivos melhorados | Informações |

|---|---|

|

Aplicações Android Enterprise: - Bloquear aplicações de origens desconhecidas - Portal da Empresa integridade do runtime da aplicação - Gerir localizações de origem para aplicações - Serviços do Google Play - Opções safteyNet para atestado e avaliação iOS/iPadOS - Aplicações restritasmacOS: - Permitir aplicações de localizações específicas - Bloquear aplicações de origens desconhecidas - Definições da firewallWindows: – Bloquear aplicações de origens desconhecidas – Definições da firewall |

Configurar requisitos para várias aplicações.

Para Android, faça a gestão da utilização e operação de aplicações como o Google Play, SafteyNet e a avaliação da integridade do runtime da aplicação Portal da Empresa. Para todas as plataformas, quando suportadas, faça a gestão de onde as aplicações podem ser instaladas e quais as aplicações que não devem ser permitidas em dispositivos que acedam aos recursos da sua organização. Para macOS e Windows, as definições de conformidade suportam a necessidade de uma Firewall ativa e configurada. |

|

Encriptação Android Enterprise: – exigir a encriptação do armazenamento de dadosdo Android AOSP: – Exigir encriptação do armazenamento de dados macOS: – Exigir encriptação do armazenamento de dadosdo Linux: – Exigir encriptação do armazenamento de dadosdo Windows: – Exigir encriptação de armazenamento de dados – BitLocker |

Adicione definições de compatibilidade que requerem a encriptação do armazenamento de dados. O Windows também suporta a necessidade de utilização do BitLocker. |

|

Configurações de palavras-passe Android Enterprise: – Expiração da palavra-passe e reutilização do iOS/iPadOS: – Expiração da palavra-passe e reutilização do macOS: – Expiração da palavra-passe e reutilização doWindows: – Expiração da palavra-passe e reutilização |

Adicione definições de conformidade de palavras-passe para garantir que as palavras-passe são rodadas periodicamente e que as palavras-passe não são reutilizadas com frequência. |

| Proteção de arranque e ficheiro ao nível do sistemaANDROID AOSP: - Dispositivos com rooting Android Enterprise: – Bloquear a depuração USB no dispositivo – Dispositivos com rooting iOS/iPadOS –Dispositivos desbloqueados por jailbreak macOS: – Exigir proteção da integridade do sistema Windows: – Exigir integridade do código – Exigir que o Arranque Seguro seja ativado no dispositivo – Trusted Platform Module (TPM) |

Configure as opções específicas da plataforma que avaliam os dispositivos quanto a riscos ao nível do sistema ou ao nível do kernel. |

Nível 3 – Configurações avançadas de conformidade do dispositivo

✔️ Adicionar dados de parceiros de Defesa Contra Ameaças para Dispositivos Móveis às políticas de conformidade do dispositivo

✔️ Integrar um parceiro de conformidade de terceiros no Intune

✔️ Definir definições de conformidade personalizadas para Windows e Linux

✔️ Utilizar dados de conformidade com o Acesso Condicional para controlar o acesso aos recursos da sua organização

✔️ Utilizar políticas avançadas de configuração de dispositivos para tipos de plataforma suportados

Com políticas de conformidade de dispositivos robustas implementadas, pode implementar opções de conformidade mais avançadas que vão além da configuração apenas das definições nas políticas de conformidade do dispositivo, incluindo:

Utilizar dados de parceiros de Defesa Contra Ameaças para Dispositivos Móveis como parte das políticas de conformidade do dispositivo e nas políticas de Acesso Condicional.

Integrar a conformidade do dispositivo status com o Acesso Condicional para ajudar a controlar que dispositivos têm permissão para aceder ao e-mail, a outros serviços cloud ou a recursos no local.

Incluindo dados de conformidade de parceiros de conformidade de terceiros. Com esta configuração, os dados de conformidade desses dispositivos podem ser utilizados com as suas políticas de Acesso Condicional.

Expandir as políticas de conformidade de dispositivos incorporadas ao definir definições de conformidade personalizadas que não estão disponíveis nativamente através da IU da política de conformidade Intune.

Integrar dados de um parceiro de Defesa Contra Ameaças para Dispositivos Móveis

Uma solução de Defesa Contra Ameaças para Dispositivos Móveis (MTD) é um software para dispositivos móveis que ajuda a protegê-los de várias ameaças cibernéticas. Ao proteger dispositivos móveis, ajuda a proteger a sua organização e recursos. Quando integradas, as soluções MTD fornecem uma origem de informações adicional para Intune para as políticas de conformidade do dispositivo. Estas informações também podem ser utilizadas pelas regras de Acesso Condicional que pode utilizar com Intune.

Quando integrado, o Intune suporta a utilização de soluções MTD com dispositivos inscritos e, quando suportado pela solução MTD, anula a inscrição de dispositivos com Microsoft Intune aplicações protegidas e políticas de proteção de aplicações.

Certifique-se de que utiliza um parceiro de MTD suportado pelo Intune e que suporta as capacidades de que a sua organização precisa na gama completa de plataformas que utiliza.

Por exemplo, Microsoft Defender para Ponto de Extremidade é uma solução de Defesa Contra Ameaças para Dispositivos Móveis que já pode utilizar que pode ser utilizada com as plataformas Android, iOS/iPadOS e Windows. Outras soluções, normalmente suportam Android e iOS/iPadOS. Veja Parceiros de Defesa Contra Ameaças para Dispositivos Móveis para ver a lista de parceiros de MTD suportados.

Para saber mais sobre como utilizar software de Defesa Contra Ameaças para Dispositivos Móveis com Intune, comece com a integração da Defesa Contra Ameaças para Dispositivos Móveis com Intune.

Utilizar dados de parceiros de conformidade de terceiros

Intune suporta a utilização de parceiros de conformidade de terceiros em que o parceiro serve como autoridade de gestão de dispositivos móveis (MDM) para um grupo de dispositivos. Quando utiliza um parceiro de conformidade suportado, utiliza esse parceiro para configurar a conformidade do dispositivo para os dispositivos geridos pela solução. Também configura essa solução de parceiro para transmitir os resultados de conformidade para Intune, que depois armazena esses dados no Microsoft Entra ID juntamente com os dados de conformidade de Intune. Os dados de conformidade de terceiros estão então disponíveis para utilização por Intune ao avaliar políticas de conformidade de dispositivos e para utilização por políticas de Acesso Condicional.

Em alguns ambientes, Intune pode servir como a única autoridade mdm que precisa de utilizar, uma vez que, por predefinição, Intune é um parceiro de conformidade registado para as plataformas Android, iOS/iPadOS e Windows. Outras plataformas exigem que outros parceiros de conformidade sirvam como uma autoridade mdm de dispositivos, como a utilização do Jamf Pro para dispositivos macOS.

Se utilizar um parceiro de conformidade de dispositivos de terceiros no seu ambiente, certifique-se de que são suportados com Intune. Para adicionar suporte, configure uma ligação para o parceiro a partir do Microsoft Intune centro de administração e siga a documentação dos parceiros para concluir a integração.

Para obter mais informações sobre este assunto, consulte o artigo Suportar parceiros de conformidade de dispositivos de terceiros no Intune.

Utilizar definições de conformidade personalizadas

Pode expandir as opções de conformidade de dispositivos incorporadas do Intune ao configurar definições de conformidade personalizadas para dispositivos Linux e Windows geridos.

As definições personalizadas dão-lhe flexibilidade para basear a conformidade nas definições que estão disponíveis num dispositivo sem ter de esperar que Intune adicione estas definições.

Para utilizar a conformidade personalizada, tem de configurar um . Ficheiro JSON que define valores no dispositivo a utilizar para conformidade e um script de deteção que é executado no dispositivo para avaliar as definições do JSON.

Para saber mais sobre os perquisites, as plataformas suportadas e as configurações de JSON e script necessárias para a conformidade personalizada, consulte [Utilizar políticas e definições de conformidade personalizadas para dispositivos Linux e Windows com Microsoft Intune](.). / protect/compliance-use-custom-settings.md).

Integrar a conformidade com o Acesso Condicional

O Acesso Condicional é uma capacidade Microsoft Entra que funciona com Intune para ajudar a proteger os dispositivos. Para dispositivos que se registam com Microsoft Entra, as políticas de Acesso Condicional podem utilizar detalhes de dispositivos e de conformidade de Intune para impor decisões de acesso para utilizadores e dispositivos.

Combinar política de Acesso Condicional com:

- As políticas de conformidade do dispositivo podem exigir que um dispositivo seja marcado como em conformidade antes que esse dispositivo possa ser usado para acessar os recursos da sua organização. A política de Acesso Condicional especifica os aplicativos ou serviços que você quer proteger, as condições sob as quais os aplicativos ou serviços podem ser acessados e os usuários aos quais a política se aplica.

- Proteção de aplicativos políticas podem adicionar uma camada de segurança que garante que apenas as aplicações cliente que suportam Intune políticas de proteção de aplicações podem aceder aos seus recursos online, como o Exchange ou outros serviços do Microsoft 365.

O Acesso Condicional também funciona com os seguintes para ajudar a manter os dispositivos seguros:

- Microsoft Defender para Ponto de Extremidade e aplicativos MTD de terceiros

- Aplicativos de parceiro de conformidade do dispositivo

- Microsoft Tunnel

Para saber mais, veja Saiba mais sobre o Acesso Condicional e Intune.

Definições de conformidade avançadas

Reveja as políticas específicas da plataforma no centro de administração do Microsoft Intune para identificar que definições de conformidade estão disponíveis para cada plataforma e mais detalhes sobre a sua utilização. Para configurar políticas, veja Criar uma política de conformidade.

Para configurar políticas, veja Criar uma política de conformidade.

Recomendamos que utilize as seguintes definições nas políticas de conformidade de dispositivos melhoradas:

| Exemplos e categorias de conformidade de dispositivos avançadas | Informações |

|---|---|

|

Defesas de runtimeAndroid Enterprise: – Exigir que o dispositivo esteja ao nível ou abaixo do Nível de Ameaça do Dispositivo – Exigir que o dispositivo esteja na classificação de risco do computador ou abaixo do iOS/iPadOS: – Exigir que o dispositivo esteja ao nível ou abaixo do Nível de Ameaça do Dispositivo – Exigir que o dispositivo esteja na classificação de risco do computador ou abaixo doWindows: – Exigir que o dispositivo esteja no ou abaixo da classificação de risco do computador |

Quando integrar Intune com um parceiro de Defesa Contra Ameaças para Dispositivos Móveis, pode utilizar essa avaliação do nível de ameaça de dispositivos dos parceiros como critérios nas suas políticas de conformidade.

Quando tiver integrado Microsoft Defender para Ponto de Extremidade com Intune, pode utilizar a classificação de risco do Defender como uma marcar de conformidade. |

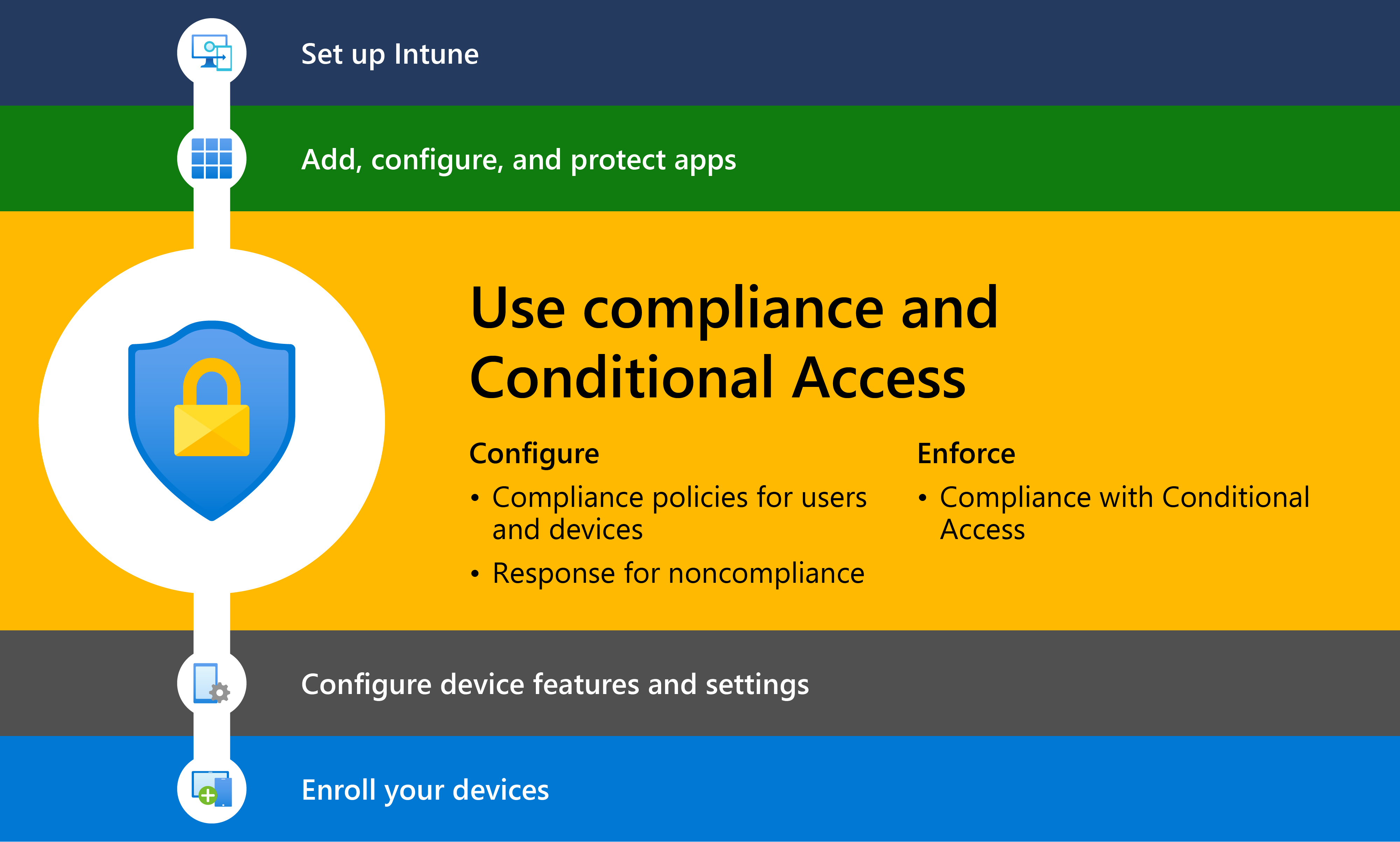

Siga as políticas de linha de base mínimas recomendadas

- Configurar o Microsoft Intune

- Adicionar, configurar e proteger aplicações

- 🡺 Planear políticas de conformidade (Está aqui)

- Configurar recursos do dispositivo

- Registrar dispositivos