Suporte para elevações de ficheiros aprovadas para o Endpoint Privilege Management

Observação

Esta capacidade está disponível como um suplemento Intune. Para obter mais informações, veja Use Intune Suite add-on capabilities (Utilizar capacidades de suplementos do Intune Suite).

Com Gerenciamento de privilégios de ponto de extremidade do Microsoft Intune (EPM) os utilizadores da sua organização podem ser executados como um utilizador padrão (sem direitos de administrador) e concluir tarefas que requerem privilégios elevados. As tarefas que normalmente requerem privilégios administrativos são instalações de aplicações (como Aplicações do Microsoft 365), atualização de controladores de dispositivo e execução de determinados diagnóstico do Windows.

Este artigo explica como utilizar o fluxo de trabalho aprovado pelo suporte com a Gestão de Privilégios de Ponto Final.

As elevações aprovadas de suporte permitem-lhe exigir aprovação antes de uma elevação ser permitida. Pode utilizar a funcionalidade aprovada de suporte como parte de uma regra de elevação ou como comportamento predefinido do cliente. Os pedidos submetidos exigem que Intune administradores aprovem o pedido caso a caso.

Quando um utilizador tenta executar um ficheiro num contexto elevado e esse ficheiro é gerido pelo tipo de elevação de ficheiro aprovado pelo suporte, Intune mostra um pedido ao utilizador para submeter um pedido de elevação. Em seguida, o pedido de elevação é enviado para Intune para revisão por um administrador de Intune. Quando um administrador aprova o pedido de elevação, o utilizador no dispositivo é notificado e o ficheiro pode ser executado no contexto elevado. Para aprovar pedidos, a conta do administrador do Intune tem de ter permissões adicionais específicas para a tarefa de revisão e aprovação.

Aplicável a:

- Windows 10

- Windows 11

Acerca das elevações aprovadas pelo suporte

Utilize políticas EPM com o tipo de elevação aprovado pelo suporte para ficheiros que precisam da aprovação de um administrador antes de poderem ser executados com acesso superior. São semelhantes a outras regras de elevação do EPM, mas têm algumas diferenças que precisam de planeamento adicional.

Dica

Para rever os três tipos de elevação e outras opções de política, consulte Política de regras de elevação do Windows.

Os seguintes assuntos são detalhes a planear e esperar quando utiliza o tipo de elevação aprovado pelo suporte:

Solicitações de elevação

Quando um utilizador executa um ficheiro com a opção de contexto Executar com acesso elevado e esse ficheiro é gerido pela política com uma regra de elevação aprovada pelo suporte, Intune mostra ao utilizador um pedido de envio de um pedido de elevação para o centro de administração do Intune.

O pedido permite que o utilizador introduza um motivo comercial para a elevação. Este motivo torna-se parte do pedido de elevação, que também contém o nome do utilizador, o dispositivo e o nome do ficheiro.

Quando o utilizador envia o pedido, este é enviado para o centro de administração do Intune onde um administrador de Intune com permissões para gerir estes pedidos decide aprová-lo ou negá-lo.

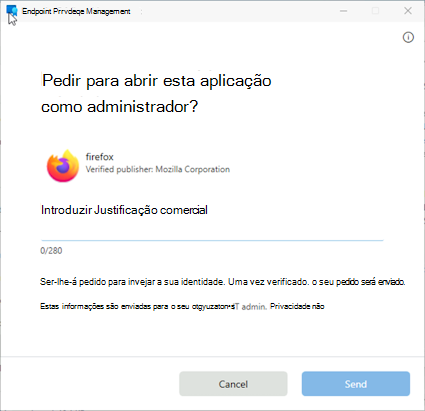

A imagem seguinte mostra um exemplo do pedido de elevação de ficheiros que os utilizadores experimentam:

Revisão dos pedidos de elevação

Um administrador Intune tem de ter direitos de visualização e gestão para a permissão Pedidos de Elevação do Endpoint Privilege Management antes de poder rever e aprovar pedidos de elevação.

Para localizar e responder a pedidos, estes administradores utilizam o separador Pedidos de elevação da página Endpoint Privilege Management no centro de administração. Uma vez que Intune não tem uma forma de notificar os administradores sobre novos pedidos de elevação, os administradores devem planear marcar o separador regularmente para pedidos pendentes.

Os administradores que podem gerir pedidos de elevação podem aceitar ou rejeitar um pedido. Também podem fornecer uma razão para a sua decisão. Este motivo torna-se parte do registo de auditoria do pedido.

Para aprovações: quando um administrador aprova um pedido de elevação, Intune envia uma política para o dispositivo onde o utilizador submeteu o pedido, o que permite que esse utilizador execute o ficheiro como elevado durante as próximas 24 horas. Este período começa no momento em que o administrador aprova o pedido. Não existe suporte atual para um período de tempo personalizado ou cancelamento da elevação aprovada antes do período de 24 horas expirar.

Assim que o pedido for aprovado, Intune notifica o dispositivo e inicia uma sincronização. Esta ação pode demorar algum tempo. Intune utiliza uma notificação no dispositivo para alertar o utilizador de que pode agora executar o ficheiro com êxito com a opção Executar com acesso elevado ao clique com o botão direito do rato.

Para denials: Intune não notifica o utilizador. O administrador deve notificar manualmente o utilizador de que o pedido foi negado.

Auditoria para pedidos de elevação

Um administrador Intune que tenha permissões suficientes pode ver informações sobre a política do EPM, como a criação, edição e processamento de pedidos de elevação no Intune Registos de auditoria, disponíveis em Registos de auditoria da administração> deinquilinos.

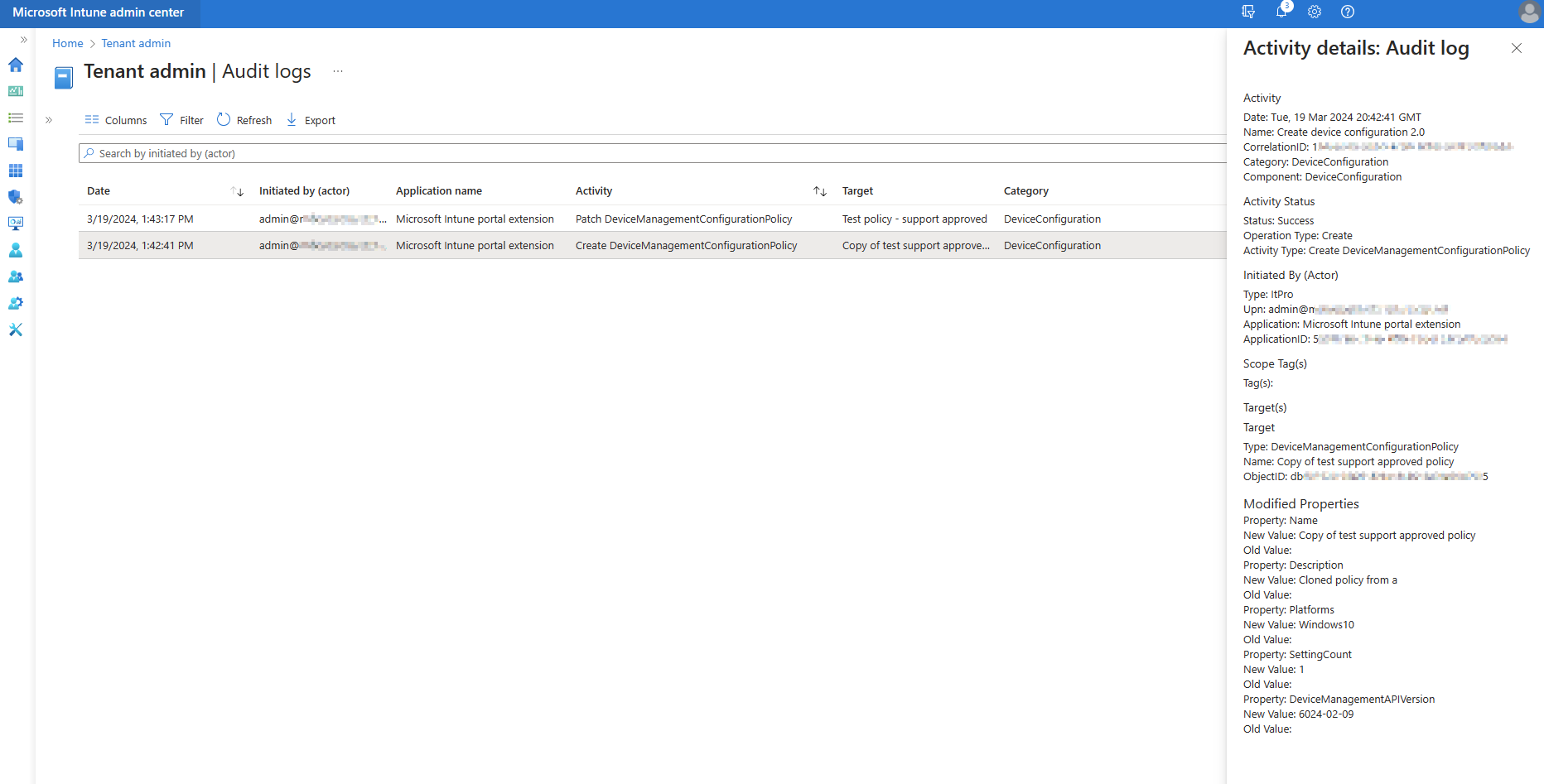

A captura de ecrã seguinte mostra um exemplo do registo de auditoria para a duplicação de uma política de elevação aprovada pelo Suporte , originalmente denominada Política de teste – suporte aprovado:

Permissões RBAC para pedidos de elevação

Para fornecer supervisão para aprovações de elevação, apenas Intune administradores que tenham as seguintes permissões de controlo de acesso baseado em funções (RBAC) no Intune podem ver e gerir pedidos de elevação:

Pedidos de Elevação do Endpoint Privilege Management – esta permissão é necessária para trabalhar com pedidos de elevação submetidos pelos utilizadores para aprovação e suporta os seguintes direitos:

- Ver pedidos de elevação

- Modificar pedidos de elevação

Para obter mais informações sobre todas as permissões para gerir o EPM, veja Controlos de acesso baseados em funções para a Gestão de Privilégios de Ponto Final.

Criar política para elevações de ficheiros aprovadas pelo suporte

Para criar uma política de elevação aprovada pelo suporte, utilize o mesmo fluxo de trabalho para criar outras políticas de regra de elevação EPM. Veja Política de regras de elevação do Windows em Configurar políticas para a Gestão de Privilégios de Ponto Final.

Gerir pedidos de elevação pendentes

Utilize o seguinte procedimento como documentação de orientação para rever e gerir pedidos de elevação.

Inicie sessão no centro de administração do Microsoft Intune e aceda ao separador Endpoint security EndpointPrivilege ManagementElevation requests (Pedidos de Elevação de Privilégiosde Endpoint> Security>).

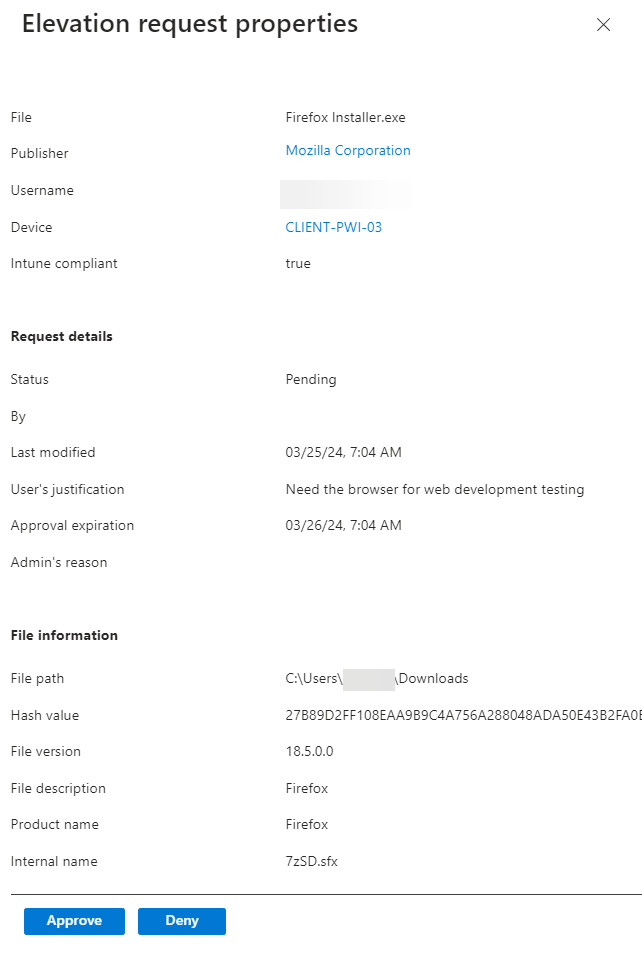

O separador Pedidos de elevação mostra pedidos e pedidos pendentesdos últimos 30 dias. A seleção de uma linha abre as propriedades do pedido de elevação de entradas, onde pode rever o pedido em detalhe.

Os detalhes do pedido de elevação incluem as seguintes informações:

Detalhes gerais:

- Ficheiro – o nome do ficheiro que foi pedido para elevação.

- Publisher – o nome do publicador que assinou o ficheiro que foi pedido para elevação. O nome do publicador é uma ligação que obtém a cadeia de certificados do ficheiro para transferência.

- Dispositivo – o dispositivo a partir do qual a elevação foi pedida. O nome do dispositivo é uma ligação que abre o objeto do dispositivo no centro de administração.

- Intune em conformidade – o estado de conformidade Intune do dispositivo.

Detalhes do pedido:

- Status - Estado do pedido. Os pedidos começam como Pendentes e podem ser aprovados ou negados por um administrador.

- Por - A conta do administrador que aprovou ou negou o pedido.

- Última modificação – a última vez que a entrada do pedido foi modificada.

- Justificação do utilizador – a justificação fornecida pelo utilizador para o pedido de elevação.

- Expiração da aprovação – a hora em que a aprovação expira. Até que este tempo de expiração seja atingido, a elevação do ficheiro aprovado é permitida.

- Administração- Justificação fornecida pelo administrador quando uma aprovação ou negação é concluída.

Informações de ficheiro – especificações dos metadados do ficheiro que foi pedido para aprovação.

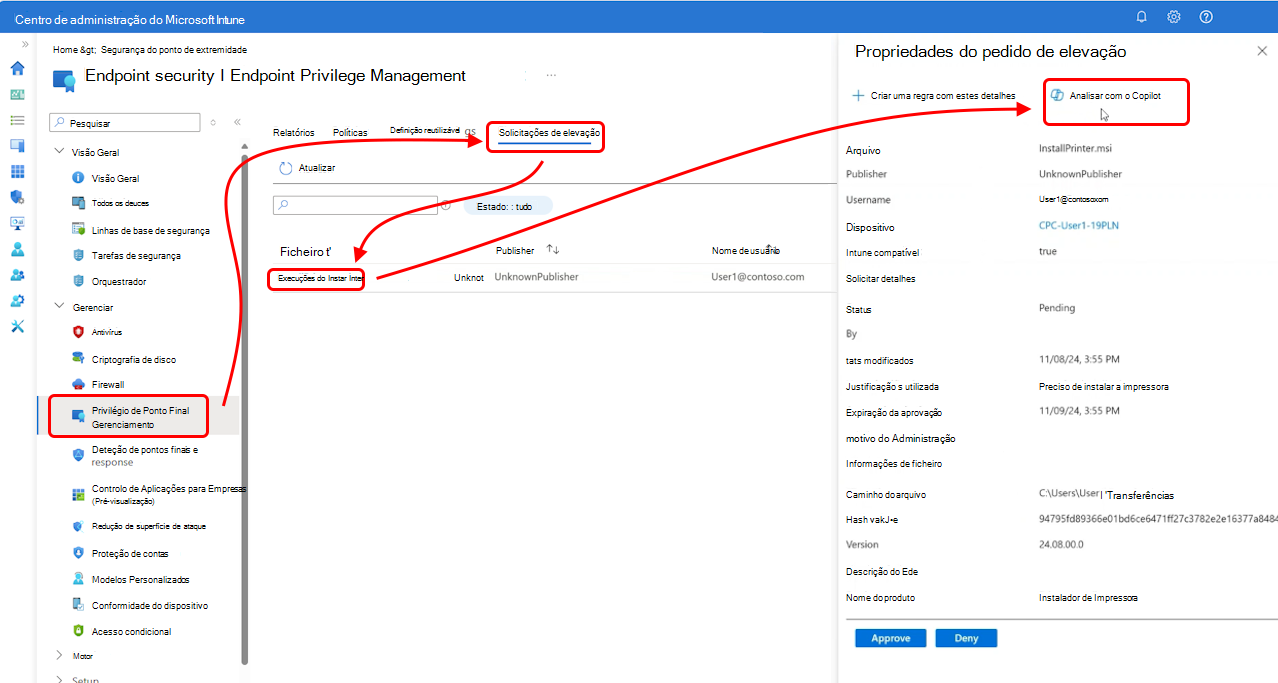

Quando o seu Inquilino está licenciado para Microsoft Security Copilot, tem acesso para utilizar a opção Analisar com Copilot, que se encontra no canto superior direito do painel de propriedades do pedido de elevação. Pode utilizar esta opção para que Security Copilot trabalhe com Microsoft Defender para Ponto de Extremidade para avaliar o ficheiro no pedido de elevação antes de o aprovar ou negar.

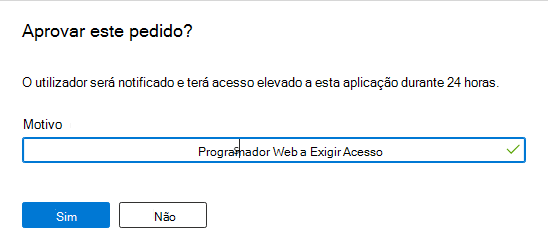

Depois de um administrador rever um pedido, pode selecionar Aprovar ou Negar. Com qualquer uma das seleções, é-lhes apresentada a caixa de diálogo de justificação onde podem fornecer um Motivo com detalhes sobre a sua decisão. Fornecer um motivo é opcional. O seguinte apresenta a caixa de diálogo de aprovação:

Para aprovações – o administrador conclui a caixa de diálogo de justificação e, em seguida, seleciona Sim para aprovar o pedido. Intune envia a aprovação para o dispositivo e o utilizador final é notificado através de uma notificação de alerta de que consegue elevar a aplicação.

O utilizador final pode agora concluir a atividade de elevação com o menu de contexto Executar com acesso elevado do ficheiro.

Para denials – o administrador conclui a caixa de diálogo de justificação e, em seguida, seleciona Sim para negar o pedido.

Quando um administrador nega um pedido de aprovação, o pedido de elevação não é aprovado. Intune não envia uma resposta para o dispositivo e o utilizador não é notificado.

Observação

Um pedido de elevação contém todas as informações necessárias para criar uma regra de elevação, incluindo a cadeia de certificados completa . As elevações aprovadas de suporte também são apresentadas nos dados de utilização de elevação, como quaisquer outros pedidos de elevação.

Utilizar Microsoft Security Copilot para analisar pedidos de elevação de ficheiros

Com o Endpoint Privilege Management (EPM) mais Microsoft Security Copilot, pode utilizar Security Copilot para reduzir o trabalho necessário para identificar e investigar os ficheiros num pedido de elevação de ficheiros antes de optar por aprovar ou negar o pedido. As informações Security Copilot utiliza para ajudar a avaliar ficheiros e estabelecer confiança são recolhidas e avaliadas através do Informações sobre Ameaças do Microsoft Defender (Defender TI).

Por exemplo, ao visualizar as propriedades do ficheiro para um pedido de elevação, pode selecionar a opção Analisar com o Copilot para ter Security Copilot fornecer detalhes que muitas vezes não são aparentes, incluindo:

- A reputação das aplicações

- Informações sobre a confiança do publicador

- A classificação de risco para o utilizador que pede a elevação

- A classificação de Risco do dispositivo a partir do qual a elevação foi submetida.

Pré-requisitos para utilizar Security Copilot com o EPM

Para utilizar Microsoft Security Copilot com o Endpoint Privilege Management, o seu inquilino tem de ter licença para utilizar Security Copilot(/copilot/security/get-started-security-copilot#minimum-requirements). Este requisito é além dos pré-requisitos para utilizar a Gestão de Privilégios de Ponto Final.

Se o seu Inquilino já estiver licenciado para o EPM e para Security Copilot, não é necessária qualquer licença ou configuração adicional.

Fluxo de trabalho para analisar pedidos de ficheiros

Pode ter Microsoft Security Copilot analisar as propriedades de um ficheiro enquanto revê um pedido de elevação de ficheiros:

No Microsoft Intune centro de administração, aceda a Endpoint security>Endpoint Privilege Management e selecione o separador Pedidos de elevação*.

Em Pedidos de elevação, selecione o nome de um pedido de elevação para abrir o painel de propriedades Do pedido de elevação , onde pode rever os detalhes desses ficheiros.

Para direcionar Security Copilot para ver mais detalhadamente o ficheiro, selecione Analisar com Copilot no painel propriedades do pedido de elevação. Quando selecionada, Intune cria uma linha de comandos Copilot fechada com base no hash de ficheiros. Este pedido utiliza Microsoft Defender para Ponto de Extremidade para investigar o ficheiro. Os pedidos personalizados ou abertos para análise de ficheiros não são suportados.

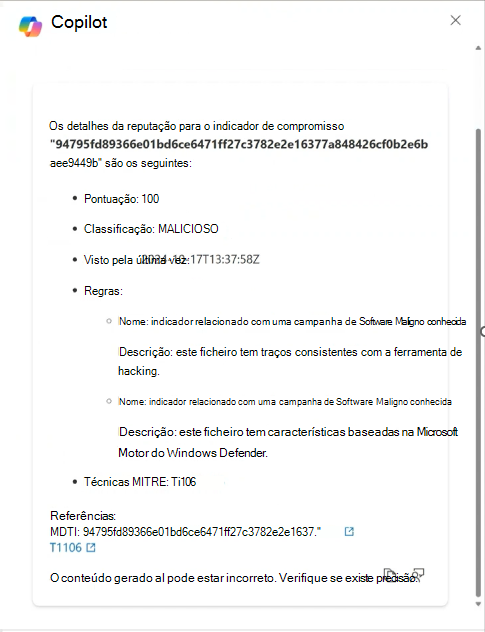

Depois de o ficheiro ser analisado, os resultados são devolvidos ao centro de administração, onde pode rever os detalhes dos ficheiros. Pode utilizar estas informações detalhadas para tomar uma decisão mais informada de aprovar ou negar o pedido de elevação.

Exemplo: as imagens seguintes apresentam o caminho e os resultados de um administrador com o Intune o caminho do centro de administração para localizar e selecionar um pedido de elevação de ficheiros que foi submetido por um utilizador. O pedido é um ficheiro com o nomeInstallPrinter.msi. Quando o ficheiro estiver selecionado, as respetivas propriedades do pedido de Elevação são abertas :

Quando o administrador revê o ficheiro, nota que o ficheiro tem um publicador desconhecido. Para verificar se este ficheiro é legítimo, utilizam a opção Analisar com Copilot das propriedades do pedido de Elevação para que o Copilot veja mais detalhadamente.

O Copilot revê o ficheiro e reporta os seguintes detalhes:

A imagem anterior mostra uma captura de ecrã do relatório Copilot sobre a reputação desse ficheiro InstallPrinter.msi . Neste exemplo, o ficheiro é identificado como malicioso e não deve ser aprovado para ser executado num contexto elevado. Os resultados também incluem informações adicionais e ligações para referências para o ficheiro malicioso que foi identificado.

Próximas etapas

- Documentação de orientação para criar Regras de Elevação

- Configurar políticas para a Gestão de Privilégios de Ponto Final

- Relatórios para a Gestão de Privilégios de Ponto Final

- Recolha de dados e privacidade para o Endpoint Privilege Management

- Considerações de implementação e perguntas mais frequentes