Contas de Microsoft Entra compartilhadas no HoloLens

Contas de Microsoft Entra compartilhadas (anteriormente Azure Active Directory) no HoloLens são contas de usuário regulares Microsoft Entra que podem entrar no HoloLens sem exigir credenciais. Essa configuração é ideal para cenários em que as seguintes condições são verdadeiras:

- Várias pessoas compartilham o mesmo conjunto de dispositivos HoloLens

- O acesso a recursos de Microsoft Entra, como conteúdo dos Guias de Dynamics 365, é necessário

- O acompanhamento de quem usou o dispositivo não é necessário.

Principais benefícios do uso de contas de Microsoft Entra compartilhadas

- Implantação simplificada. Anteriormente, a configuração Microsoft Entra contas compartilhadas entre várias pessoas exigia a configuração manual de cada dispositivo. As contas de Microsoft Entra compartilhadas permitem que você configure seu ambiente uma vez e implante automaticamente em qualquer um de seus dispositivos como parte do Autopilot.

- Ótima experiência do usuário. Os usuários de contas de Microsoft Entra compartilhadas não precisam inserir credenciais para começar a usar o dispositivo. Toque e vá!

- Acesso a recursos de Microsoft Entra. Os usuários de contas de Microsoft Entra compartilhadas têm acesso fácil aos recursos de Microsoft Entra para que você possa iniciar uma chamada de Assistência Remota ou abrir um Guia sem autenticação extra.

Importante

Como contas de Microsoft Entra compartilhadas podem ser acessadas no dispositivo HoloLens sem inserir credenciais, você deve proteger fisicamente esses dispositivos HoloLens para que apenas o pessoal autorizado tenha acesso. Talvez você também queira bloquear essas contas aplicando políticas de acesso condicional, desabilitando a redefinição de senha de autoatendimento e configurando perfis de acesso atribuídos aos dispositivos em que essas contas são usadas.

Observação

Como são contas compartilhadas, os usuários que usam essas contas não são mostrados nas telas típicas de configuração de primeira entrada, incluindo registros de PIN e íris, aviso de coleta de dados biométricos e várias telas de consentimento. Você deve garantir que os padrões apropriados sejam configurados para essas contas por meio da política (consulte Configurar usuários no HoloLens 2 rapidamente) e se os usuários estão cientes desses padrões.

Limitações conhecidas de contas de Microsoft Entra compartilhadas

- Contas de Microsoft Entra compartilhadas não podem usar PIN ou íris para entrar na versão atual, mesmo que tenham sido registradas.

Visão geral conceitual de contas de Microsoft Entra compartilhadas

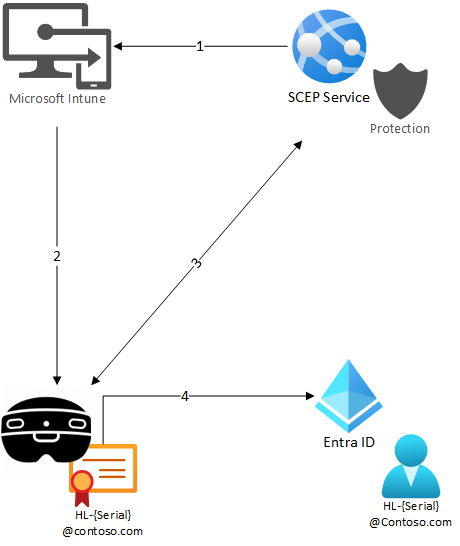

Esse processo permite que um dispositivo HoloLens seja alocado em uma conta de usuário e entre nessa conta de usuário com credenciais vinculadas ao dispositivo e apenas ao dispositivo. A imagem descreve o processo:

- O Intune tem um perfil de Configuração de SCEP para o Serviço SCEP.

- O dispositivo ingressa no Intune e recebe as informações de perfil.

- O dispositivo entra em contato com o Serviço SCEP e recebe um certificado de dispositivo, com um UPN de

HL-{Serial}@contoso.com. - O dispositivo faz logon na conta de usuário corrosponding na ID do Entra, usando o certificado como MFA, para fornecer uma experiência de logon contínuo.

O certificado não pode ser removido/exportado do dispositivo e a conta de usuário é configurada sem nenhuma outra forma de MFA avaialable. Essa configuração garante que a conta compartilhada só possa ser conectada pelo dispositivo HoloLens.

Visão geral das etapas para configurar contas de Microsoft Entra compartilhadas

As contas de Microsoft Entra compartilhadas no HoloLens são implementadas como contas de usuário Microsoft Entra regulares configuradas para a CBA (autenticação baseada em certificado) Microsoft Entra.

Em um alto nível, configurar contas de Microsoft Entra compartilhadas inclui as seguintes etapas:

- (Recomendado) Configure seus dispositivos de destino para ingressar Microsoft Entra e registrar-se no Intune usando o Autopilot.

- Configure seu locatário Microsoft Entra para habilitar Microsoft Entra CBA para um grupo selecionado de contas.

- Configure Microsoft Intune para aplicar configurações de dispositivo a um grupo selecionado de dispositivos que:

- Implante certificados de cliente usados para Microsoft Entra CBA nos dispositivos por meio dos perfis de certificado SCEP do Intune.

- Implante o certificado de autoridade de certificação para que os dispositivos confiem no emissor dos certificados do cliente.

- Implante a configuração de conta compartilhada instruindo o dispositivo quais certificados são válidos para Microsoft Entra CBA.

- Prepara dispositivos individuais para contas de Microsoft Entra compartilhadas.

Pré-requisitos

O suporte de conta de Microsoft Entra compartilhada está disponível a partir da versão prévia do Insider para Microsoft HoloLens build 10.0.22621.1217.

Além de ter a compilação necessária do sistema operacional no HoloLens, você também precisa atender aos pré-requisitos para Microsoft Entra CBA (Como configurar Microsoft Entra autenticação baseada em certificado).

Por fim, você precisa de acesso a Microsoft Intune para implantar configurações de dispositivo e certificados de cliente. Para obter a infraestrutura necessária para implantar certificados de cliente por meio do Intune, consulte Saiba mais sobre os tipos de certificado compatíveis com Microsoft Intune. Neste exemplo, usamos certificados SCEP.

Observação

Várias opções estão disponíveis para implantar certificados SCEP, incluindo Microsoft NDES e PKI. Para o HoloLens, pode ser mais simples usar um serviço do Azure para lidar com o registro de certificado. Várias opções estão disponíveis no (Azure Marketplace, que permite que as configurações para contas do HoloLens shared Microsft Entra sejam isoladas da PKI corporativa.

Os principais requisitos para o serviço SCEP são:

- O serviço pode aceitar solicitações de certificado de dispositivo de Microsoft Intune.

- O serviço pode gerar certificados com EKU definidos (Autenticação de Cliente e Logon de Cartão Inteligente).

É altamente recomendável configurar seus dispositivos para o Autopilot. O Autopilot simplifica a experiência de configuração do dispositivo para usuários finais.

Configurar seu locatário Microsoft Entra para habilitar Microsoft Entra CBA

Seu locatário Microsoft Entra deve ser configurado para habilitar Microsoft Entra CBA para um grupo selecionado de usuários.

- Crie um grupo de Microsoft Entra que contenha as contas de Microsoft Entra compartilhadas. Por exemplo, usamos o nome "SharedAccounts" para esse grupo.

- Crie um grupo de Microsoft Entra que contenha os dispositivos HoloLens compartilhados. Por exemplo, usamos o nome "SharedDevices" para esse grupo. Esse grupo recebe perfis de configuração do Intune baseados em dispositivo posteriormente.

- Habilite Microsoft Entra CBA (autenticação baseada em certificado) para o grupo SharedAccounts. Para obter um guia passo a passo completo, consulte Como configurar Microsoft Entra autenticação baseada em certificado. As seguintes etapas de alto nível são necessárias para configurar isso:

- Adicione seu certificado de AC (Autoridade de Certificação) ao Microsoft Entra. Microsoft Entra ID permite que os certificados de cliente emitidos por essa AC executem a CBA.

- Habilite a CBA para o grupo "SharedAccounts".

- Configure a CBA de modo que o certificado emitido pela ac use mfa. Esta etapa é garantir que os usuários possam acessar recursos que exigem MFA sem configurar outro fator.

- Habilite a associação de certificado por meio de UserPrincipalName.

Configuração do Intune

O Intune deve ser configurado para implantar os certificados necessários para Microsoft Entra CBA. O Intune também deve implantar uma configuração para instruir os dispositivos quais certificados são válidos para Microsoft Entra CBA.

Implantação de certificado do cliente via SCEP

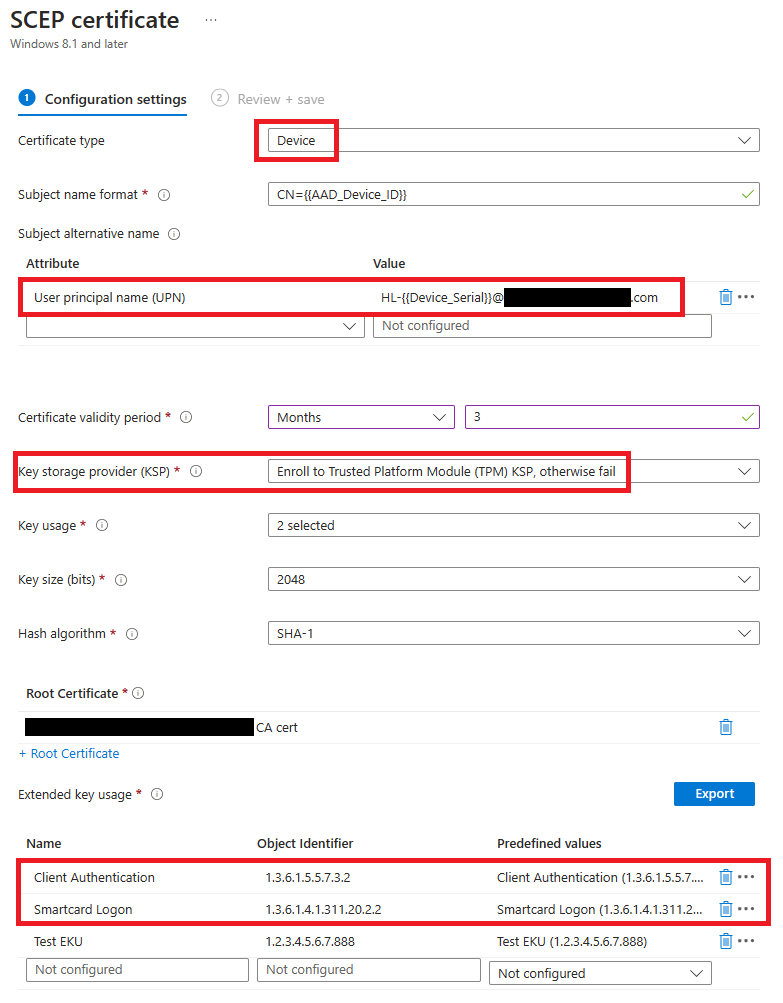

Os dispositivos devem ter o certificado de cliente apropriado para executar Microsoft Entra CBA. Crie uma configuração scep e atribua-a a "SharedDevices":

Tipo de certificado: dispositivo

Adicione um NOME de entidade de usuário (UPN) Nome alternativo da entidade (SAN) em que o valor é o UPN da conta compartilhada atribuída ao dispositivo. O UPN deve conter o número de série do dispositivo para associá-lo a um dispositivo. Você pode usar a variável do Intune {{Device_Serial}} para consultar o número de série do dispositivo. Por exemplo, insira um valor de

HL-{{Device_Serial}}@contoso.comse as contas compartilhadas tiverem um formato de nome deHL-123456789@contoso.com.KSP (provedor de armazenamento de chaves): selecione "Exigir TPM, caso contrário, falha" para garantir que o certificado não possa ser exportado do dispositivo para ser usado em outro lugar.

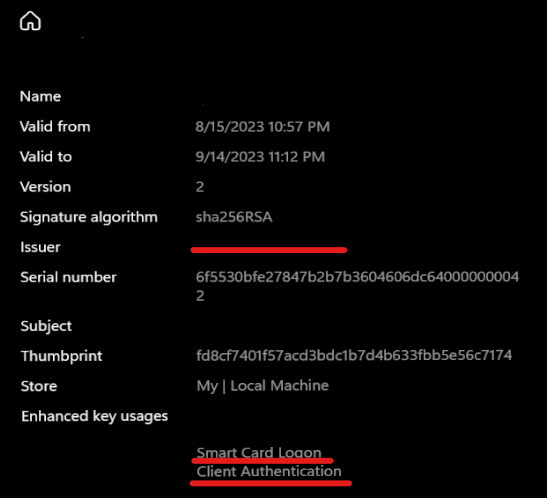

Verifique se o certificado tem pelo menos os seguintes EKUs (usos estendidos de chave):

- Logon do Cartão Inteligente: 1.3.6.1.4.1.311.20.2.2

- Autenticação do cliente: 1.3.6.1.5.5.7.3.2

Você pode adicionar outras EKUs a essa lista para restringir ainda mais os certificados permitidos para Microsoft Entra CBA. Você precisa adicionar essas EKUs à política XML for ConfigureSharedAccount.

Para obter etapas detalhadas sobre como configurar o SCEP no Intune, consulte Usar perfis de certificado SCEP com Microsoft Intune.

Implantação de certificado de AC

Os dispositivos também devem confiar na AC que emitiu seu certificado de cliente. Crie uma configuração de certificado confiável e atribua-a ao grupo "SharedDevices". Essa atribuição implanta seu certificado de autoridade de certificação nos dispositivos. Confira a documentação: Criar perfis de certificado confiáveis no Microsoft Intune.

Configurar políticaSharedAccount

Essa política informa aos dispositivos quais certificados são válidos para serem usados para Microsoft Entra CBA. Crie uma política de configuração de dispositivo personalizada e atribua-a a "SharedDevices":

| Política | Tipo de Dados |

|---|---|

| ./Vendor/MSFT/Policy/Config/MixedReality/ConfigureSharedAccount | Cadeia de caracteres ou cadeia de caracteres (arquivo XML) |

Exemplo de configuração:

<SharedAccountConfiguration>

<SharedAccount>

<!--

TODO: Replace the example value below with your issuer certificate's thumbprint.

You may customize the restrictions for which certificates are displayed. See below.

-->

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Você pode personalizar as restrições para as quais os certificados são exibidos para Microsoft Entra CBA. O exemplo acima requer que a impressão digital do certificado do emissor corresponda ao valor fornecido. Também é possível aplicar a restrição com base no nome do emissor ou aplicar mais restrições com base em EKUs (Usos estendidos de chave) no certificado. Consulte ConfigureSharedAccount XML Examples para obter exemplos sobre como configurar o XML.

Antes de salvar essa configuração de dispositivo, valide o XML em relação ao esquema especificado em ConfigureSharedAccount XML Schema para garantir que ele esteja bem formado.

Configuração de dispositivo individual

Para cada dispositivo HoloLens que você deseja configurar para contas de Microsoft Entra compartilhadas, execute as seguintes etapas:

- Crie um Microsoft Entra usuário no formato especificado na etapa 2 da implantação do certificado do cliente por meio do SCEP. Por exemplo:

HL-123456789@contoso.com. - Adicione esse usuário ao grupo "SharedAccounts".

- Verifique se o dispositivo foi adicionado ao grupo "SharedDevices". Você deve configurar seus dispositivos para o Autopilot primeiro para que eles já estejam presentes no Microsoft Entra.

Consulte Exemplo de script de configuração de dispositivo para obter um exemplo de um script do PowerShell que pode ser usado para automatizar esse processo.

Testando sua configuração

Depois de concluir a configuração acima, você estará pronto para experimentar contas de Microsoft Entra compartilhadas no HoloLens!

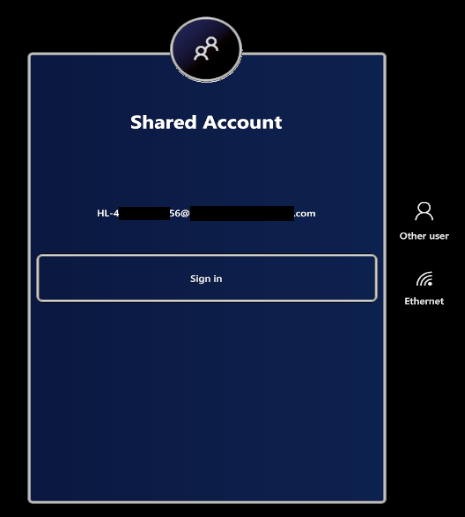

Se o dispositivo já estiver configurado para o Autopilot, passe o dispositivo pelo fluxo normal do Autopilot. As configurações de dispositivo necessárias são aplicadas durante o Autopilot. Depois que o fluxo do Autopilot for concluído, você verá a seguinte tela:

Toque no botão "Entrar" para começar a usar a conta de Microsoft Entra compartilhada.

Solução de problemas

Problema: a conta de Microsoft Entra compartilhada não está sendo exibida na tela de entrada!

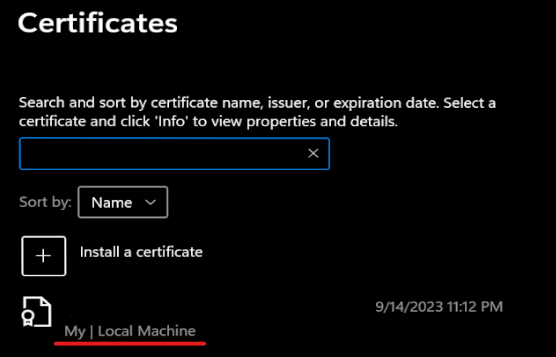

Solução: Primeiro, marcar que o dispositivo está recebendo os certificados corretos. Abra o gerenciador de certificados (Gerenciador de Certificados) e verifique se o certificado do cliente e os certificados de autoridade de certificação foram implantados com êxito no dispositivo.

Para o certificado do cliente, verifique se ele está instalado no repositório "Meu" em "Computador Local".

Se o certificado não estiver presente, siga as etapas de solução de problemas para perfis scep do Intune.

Se o certificado estiver presente, verifique se o certificado está dentro das datas de validade que tem o emissor e as EKUs esperados:

Em seguida, verifique se o valor da política XML que você aplicou a MixedReality/ConfigureSharedAccount está bem formado. Você pode usar um dos muitos validadores XSD (esquema XML) online para marcar que seu XML esteja em conformidade com o esquema descrito em ConfigureSharedAccount XML Schema.

Problema: a tentativa de entrada falha!

Solução: Verifique se você configurou corretamente a CBA seguindo as instruções em Como configurar Microsoft Entra autenticação baseada em certificado. Além disso, marcar perguntas frequentes sobre Microsoft Entra perguntas frequentes sobre a CBA (autenticação baseada em certificado). Às vezes, pode ser útil tentar essas etapas de depuração em um dispositivo da área de trabalho do Windows primeiro: o Windows Smart cartão entrar usando Microsoft Entra autenticação baseada em certificado.

Referências

Configurar esquema XMLSharedAccount

<xsd:schema xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<xsd:element name="SharedAccountConfiguration">

<xsd:complexType mixed="true">

<xsd:sequence>

<xsd:element minOccurs="1" maxOccurs="1" name="SharedAccount">

<xsd:complexType>

<xsd:sequence>

<xsd:choice>

<xsd:element name="IssuerThumbprint">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="40" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

<xsd:element name="IssuerName">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="512" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:choice>

<xsd:element minOccurs="0" maxOccurs="1" name="EkuOidRequirements">

<xsd:complexType>

<xsd:sequence>

<xsd:element maxOccurs="5" name="Oid">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="100" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:schema>

Exemplos de XML ConfigureSharedAccount

Exija que o certificado do emissor tenha uma entidade CN=yourCA, DC=Test:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerName>CN=yourCA, DC=Test</IssuerName>

</SharedAccount>

</SharedAccountConfiguration>

Exigir que o certificado do emissor tenha uma impressão digital especificada:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Exija que o certificado do emissor tenha uma impressão digital especificada e que o certificado do cliente tenha EKUs com OIDs 1.2.3.4.5.6 e 1.2.3.4.5.7:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

<EkuOidRequirements>

<Oid>1.2.3.4.5.6</Oid>

<Oid>1.2.3.4.5.7</Oid>

</EkuOidRequirements>

</SharedAccount>

</SharedAccountConfiguration>

As EKUs 1.3.6.1.4.1.311.20.2.2 (Logon smartcard) e 1.3.6.1.5.5.7.3.2 (Autenticação de Cliente) sempre são necessárias, independentemente de estarem nessa lista.

Exemplo de script de configuração de dispositivo

Antes de usar este script de configuração de dispositivo de exemplo, você deve alterar as referências de "contoso" para o nome de domínio.

<#

.Synopsis

Configures a device for shared account

.Description

This script configures a device for shared account.

Note that you'll need to have the necessary permissions in your tenant to manage

user and device memberships and query Intune devices.

.Example

.\ConfigureSharedDevice.ps1 400064793157

#>

param (

[Parameter(Mandatory = $true)]

[string]

# Serial number of the device. Typically a 12-digit numeric string.

$DeviceSerialNumber,

[string]

# Group ID of the group that contains the shared accounts such as HL-123456789@contoso.com

$SharedAccountGroupId,

[string]

# Group ID of the group that contains the shared devices

$SharedDeviceGroupId

)

function Install-Dependencies {

Write-Host -Foreground Cyan "Installing Dependencies..."

if (!(Get-InstalledModule Microsoft.Graph -ErrorAction SilentlyContinue)) {

Write-Host -Foreground Cyan "Installing Microsoft.Graph"

Install-Module Microsoft.Graph -Scope CurrentUser -Repository 'PSGallery'

}

Write-Host -Foreground Cyan "Installing Dependencies... Done"

}

function New-PasswordString {

$alphabet = 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()_-=+[]{}|;:,.<>/?'

$length = 40

$password = ""

for ($i = 0; $i -lt $length; $i++) {

$password += $alphabet[(Get-Random -Minimum 0 -Maximum $alphabet.Length)]

}

return $password

}

function New-SharedUser {

param (

$UserName,

$DisplayName

)

# Does user already exist?

$searchResult = Get-MgUser -Count 1 -ConsistencyLevel eventual -Search "`"UserPrincipalName:$UserName`""

if ($searchResult.Count -gt 0) {

Write-Host -Foreground Cyan "$UserName exists, using existing user."

return $searchResult

}

$mailNickName = $UserName.Split('@')[0];

Write-Host -Foreground Cyan "Creating $UserName"

$passwordProfile = @{

Password = New-PasswordString

}

return New-MgUser -AccountEnabled -DisplayName $DisplayName -Country US -UsageLocation US -MailNickname $mailNickName -UserPrincipalName $UserName -PasswordProfile $passwordProfile

}

function New-SharedUserForDevice {

param (

$DeviceSerialNumber

)

$userName = "HL-$DeviceSerialNumber@contoso.onmicrosoft.com"

$displayName = "Shared HoloLens"

return New-SharedUser -UserName $userName -DisplayName $displayName

}

function Add-UserToGroup {

param (

$UserId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find user group"

}

Write-Host -Foreground Cyan "Adding user ($UserId) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $UserId

}

function Get-DeviceAADId {

param (

$DeviceSerialNumber

)

$deviceResult = Get-MgDeviceManagementManagedDevice | Where-Object { $_.SerialNumber -eq $DeviceSerialNumber }

if ($deviceResult.Count -eq 0) {

throw "Cannot find device with serial number $DeviceSerialNumber in Intune"

}

$result = ($deviceResult | Select-Object -First 1).AzureAdDeviceId

Write-Host "Found device: $result"

return $result

}

function Add-DeviceToGroup {

param (

$DeviceAADId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find device group"

}

$deviceResult = Get-MgDevice -Count 1 -ConsistencyLevel eventual -Search "`"DeviceId:$DeviceAADId`""

if ($deviceResult.Count -eq 0) {

throw "Failed to find device $DeviceAADId"

}

Write-Host -Foreground Cyan "Adding device $($deviceResult.Id) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $deviceResult.Id

}

function Register-SharedDevice {

param (

$DeviceSerialNumber

)

Install-Dependencies

Connect-MgGraph -Scopes "User.ReadWrite.All", "Group.Read.All", "GroupMember.ReadWrite.All", "DeviceManagementManagedDevices.Read.All", "Device.ReadWrite.All"

$deviceAADId = Get-DeviceAADId $DeviceSerialNumber

Add-DeviceToGroup $deviceAADId $SharedDeviceGroupId

$user = New-SharedUserForDevice $DeviceSerialNumber

Add-UserToGroup $user.Id $SharedAccountGroupId

}

Register-SharedDevice $DeviceSerialNumber